Schnellstart: Erstellen eines privaten Endpunkts über die Azure CLI

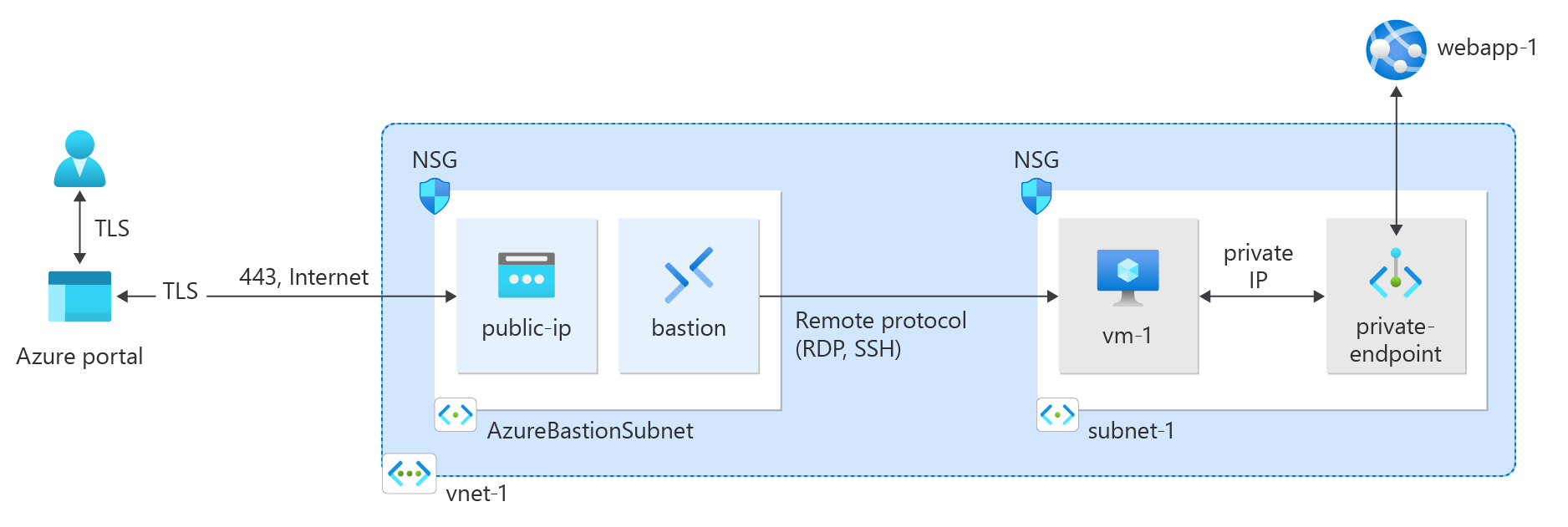

Beginnen Sie mit Azure Private Link, indem Sie einen privaten Endpunkt erstellen und verwenden, um eine sichere Verbindung mit einer Azure-Web-App herzustellen.

In dieser Schnellstartanleitung erstellen Sie einen privaten Endpunkt für eine Azure App Service-Webanwendung. Anschließend erstellen Sie eine VM und stellen sie bereit, um die private Verbindung zu testen.

Sie können private Endpunkte für verschiedene Azure-Dienste erstellen, z. B. für Azure SQL und Azure Storage.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Wenn Sie noch nicht über ein Azure-Konto verfügen, erstellen Sie ein kostenloses Konto.

Eine Azure-Web-App mit einem App Service-Plan vom Typ PremiumV2-Tarif oder höher, die in Ihrem Azure-Abonnement bereitgestellt wird

Weitere Informationen und ein Beispiel finden Sie unter Schnellstart: Erstellen von ASP.NET Core-Web-Apps in Azure.

Die Beispiel-Web-App in diesem Artikel heißt webapp-1. Ersetzen Sie den Namen im Beispiel durch den Namen Ihrer Web-App.

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Erstellen einer Ressourcengruppe

Eine Azure-Ressourcengruppe ist ein logischer Container, in dem Azure-Ressourcen bereitgestellt und verwaltet werden.

Erstellen Sie zuerst mit az group create eine Ressourcengruppe:

az group create \

--name test-rg \

--location eastus2

Erstellen eines virtuellen Netzwerks und eines Bastion-Hosts

Zum Hosten der privaten IP-Adresse für den privaten Endpunkt sind ein virtuelles Netzwerk und ein Subnetz erforderlich. Sie erstellen einen Bastionhost, um eine sichere Verbindung mit der VM herzustellen und den privaten Endpunkt zu testen. Sie erstellen die VM in einem späteren Abschnitt.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion als Teil eines Tutorials oder Tests bereitstellen, empfehlen wir Ihnen, diese Ressource zu löschen, nachdem Sie diese verwendet haben.

Erstellen Sie mit az network vnet create ein virtuelles Netzwerk:

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Erstellen Sie mit az network vnet subnet create ein Bastionsubnetz:

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Erstellen Sie mit az network public-ip create eine öffentliche IP-Adresse für den Bastionhost:

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Erstellen Sie mit az network bastion create den Bastionhost:

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

Die Bereitstellung des Azure Bastion-Hosts kann einige Minuten dauern.

Erstellen eines privaten Endpunkts

Um den privaten Endpunkt und die Verbindung mit dem virtuellen Netzwerk einzurichten, ist ein Azure-Dienst erforderlich, der private Endpunkte unterstützt. Für die Beispiele in diesem Artikel verwenden Sie die Azure-Web-App aus den Voraussetzungen. Weitere Informationen zu den Azure-Diensten, die einen privaten Endpunkt unterstützen, finden Sie im Artikel zur Verfügbarkeit von Azure Private Link.

Ein privater Endpunkt kann über eine statische oder dynamisch zugewiesene IP-Adresse verfügen.

Wichtig

Sie benötigen eine bereits bereitgestellte Azure App Service-Web-App, um mit den Schritten in diesem Artikel fortfahren zu können. Weitere Informationen finden Sie unter Voraussetzungen.

Platzieren Sie die Ressourcen-ID der Web-App, die Sie zuvor erstellt haben, mit az webapp list in einer Shellvariablen. Erstellen Sie den privaten Endpunkt mithilfe von az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Konfigurieren der privaten DNS-Zone

Zum Auflösen des DNS-Namen des privaten Endpunkts im virtuellen Netzwerk wird eine private DNS-Zone verwendet. In diesem Beispiel verwenden wir die DNS-Informationen für eine Azure-Web-App. Weitere Informationen zur DNS-Konfiguration privater Endpunkte finden Sie im Artikel zur DNS-Konfiguration von privaten Endpunkten in Azure.

Erstellen Sie mit az network private-dns zone create eine neue private Azure DNS-Zone.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Verknüpfen Sie mit az network private-dns link vnet create die DNS-Zone mit dem zuvor erstellten virtuellen Netzwerk.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Erstellen Sie mit az network private-endpoint dns-zone-group create eine DNS-Zonengruppe.

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Erstellen eines virtuellen Testcomputers

Um die statische IP-Adresse und die Funktionalität des privaten Endpunkts zu überprüfen, wird ein virtueller Testcomputer benötigt, der mit Ihrem virtuellen Netzwerk verbunden ist.

Erstellen Sie den virtuellen Computer mit az vm create:

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Hinweis

VMs in einem virtuellen Netzwerk mit einem Bastionhost benötigen keine öffentlichen IP-Adressen. Bastion stellt die öffentliche IP-Adresse bereit und die VMs verwenden private IP-Adressen für die Kommunikation innerhalb des Netzwerks. Sie können die öffentlichen IP-Adressen von allen VMs in von Bastion gehosteten virtuellen Netzwerken entfernen. Weitere Informationen finden Sie unter Trennen einer öffentlichen IP-Adresse von einer Azure-VM.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Backendpool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Backendpool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Azure NAT Gateway-Ressource zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung in Azure und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

Testen der Verbindung mit dem privaten Endpunkt

Verwenden Sie den zuvor erstellten virtuellen Computer, um über den privaten Endpunkt eine Verbindung mit der Web-App herzustellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie Virtuelle Computer aus.

Wählen Sie vm-1 aus.

Wählen Sie auf der Übersichtsseite von vm-1 die Option Verbinden und dann die Registerkarte Bastion aus.

Klicken Sie auf Bastion verwenden.

Geben Sie den Benutzernamen und das Kennwort an, die Sie beim Erstellen des virtuellen Computers verwendet haben.

Wählen Sie Verbinden.

Nachdem Sie die Verbindung hergestellt haben, öffnen Sie PowerShell auf dem Server.

Geben Sie

nslookup webapp-1.azurewebsites.netein. Sie erhalten etwa folgende Meldung:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netFür den Namen der Web-App wird die private IP-Adresse 10.0.0.10 zurückgegeben, wenn Sie in den vorherigen Schritten die Zuweisung von statischen IP-Adressen ausgewählt haben. Diese Adresse befindet sich in dem Subnetz des virtuellen Netzwerks, das Sie zuvor erstellt haben.

Öffnen Sie in der Bastionverbindung mit vm-1 den Webbrowser.

Geben Sie die URL,

https://webapp-1.azurewebsites.net, der Web-App ein.Wenn Ihre Web-App nicht bereitgestellt wurde, wird die folgende Standardseite einer Web-App angezeigt:

Trennen Sie die Verbindung mit vm-1.

Bereinigen von Ressourcen

Verwenden Sie den Befehl az group delete, um die Ressourcengruppe, den Private Link-Dienst, den Load Balancer und alle zugehörigen Ressourcen zu entfernen, wenn Sie sie nicht mehr benötigen.

az group delete \

--name test-rg

Nächste Schritte

Weitere Informationen zu den Diensten, die private Endpunkte unterstützen, finden Sie unter: