Behandeln von Problemen bei Azure RBAC

In diesem Artikel werden einige gängige Lösungen für Probleme im Zusammenhang mit der rollenbasierten Zugriffssteuerung (Azure RBAC) beschrieben.

Azure-Rollenzuweisungen

Symptom: Die Option „Rollenzuweisung hinzufügen“ ist deaktiviert.

Sie können im Azure-Portal unter Zugriffskontrolle (IAM) keine Rolle zuweisen, weil die Option Hinzufügen>Rollenzuweisung hinzufügen deaktiviert ist.

Ursache

Sie sind derzeit als Benutzer ohne die Berechtigung zum Zuweisen von Rollen im ausgewählten Bereich angemeldet.

Lösung

Überprüfen Sie, ob Sie als Benutzer angemeldet sind, dem eine Rolle mit der Berechtigung Microsoft.Authorization/roleAssignments/write (z. B. Administrator für rollenbasierte Zugriffssteuerung) für den Bereich zugewiesen ist, in dem Sie die Rolle zuweisen möchten.

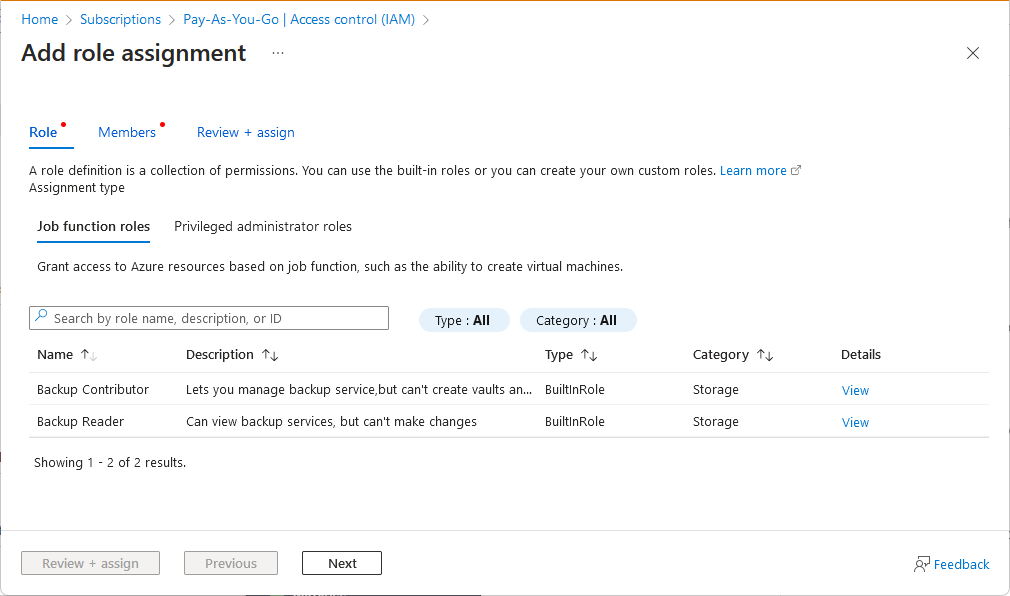

Symptom: Die Rollen oder Prinzipale sind nicht aufgeführt.

Wenn Sie versuchen, eine Rolle im Azure-Portal zuzuweisen, sind einige Rollen oder Prinzipale nicht aufgeführt. Beispielsweise wird auf der Registerkarte Rolle ein reduzierter Satz von Rollen angezeigt.

Oder im Bereich Mitglieder auswählen wird ein reduzierter Satz von Prinzipalen angezeigt.

Ursache

Es gibt Einschränkungen für die Rollenzuweisungen, die Sie hinzufügen können. So sind Sie beispielsweise in der Auswahl der Rollen, die Sie zuweisen können, oder in der Auswahl der Prinzipale, denen Sie Rollen zuweisen können, eingeschränkt.

Lösung

Zeigen Sie die Ihnen zugewiesenen Rollen an. Überprüfen Sie, ob eine Bedingung vorliegt, die die Rollenzuweisungen einschränkt, die Sie hinzufügen können. Weitere Informationen finden Sie unter Delegieren der Azure-Zugriffsverwaltung an andere.

Symptom: Es ist nicht möglich, eine Rolle zuzuweisen

Sie können keine Rolle zuweisen, und Sie erhalten ungefähr folgenden Fehler:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Ursache 1

Sie sind derzeit als Benutzer*in ohne die Berechtigung zum Zuweisen von Rollen im ausgewählten Bereich angemeldet.

Lösung 1

Überprüfen Sie, ob Sie als Benutzer angemeldet sind, dem eine Rolle mit der Berechtigung Microsoft.Authorization/roleAssignments/write (z. B. Administrator für rollenbasierte Zugriffssteuerung) für den Bereich zugewiesen ist, in dem Sie die Rolle zuweisen möchten.

Ursache 2

Es gibt Einschränkungen für die Rollenzuweisungen, die Sie hinzufügen können. So sind Sie beispielsweise in der Auswahl der Rollen, die Sie zuweisen können, oder in der Auswahl der Prinzipale, denen Sie Rollen zuweisen können, eingeschränkt.

Lösung 2

Zeigen Sie die Ihnen zugewiesenen Rollen an. Überprüfen Sie, ob eine Bedingung vorliegt, die die Rollenzuweisungen einschränkt, die Sie hinzufügen können. Weitere Informationen finden Sie unter Delegieren der Azure-Zugriffsverwaltung an andere.

Symptom: Es ist nicht möglich, eine Rolle über einen Dienstprinzipal mit Azure CLI zuzuweisen

Sie verwenden einen Dienstprinzipal, um Rollen mit der Azure CLI zuzuweisen, und erhalten den folgenden Fehler:

Insufficient privileges to complete the operation

Angenommen, Sie verfügen über einen Dienstprinzipal, dem die Rolle „Besitzer“ zugewiesen wurde, und Sie versuchen, die folgende Rollenzuweisung als Dienstprinzipal mithilfe der Azure CLI zu erstellen:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Ursache

Dieser Fehler liegt wahrscheinlich daran, dass die Azure CLI versucht, die Identität der zugewiesenen Person in Microsoft Entra ID nachzuschlagen, und der Dienstprinzipal kann Microsoft Entra ID nicht standardmäßig lesen.

Lösung

Es gibt zwei Möglichkeiten, diesen Fehler möglicherweise zu beheben. Die erste Möglichkeit besteht darin, dem Dienstprinzipal die Rolle Verzeichnis lesen zuzuweisen, damit er Daten in dem Verzeichnis lesen kann.

Die zweite Möglichkeit, diesen Fehler zu beheben, besteht darin, die Rollenzuweisung mithilfe des Parameters --assignee-object-id anstelle von --assignee zu erstellen. Durch die Verwendung von --assignee-object-id überspringt die Azure CLI die Microsoft Entra-Suche. Sie müssen die Objekt-ID des Benutzers, der Gruppe oder der Anwendung abrufen, dem bzw. der Sie die Rolle zuweisen möchten. Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen mit der Azure-Befehlszeilenschnittstelle.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Symptom: Das Zuweisen einer Rolle zu einem neuen Prinzipal schlägt manchmal fehl.

Sie erstellen einen neuen Benutzer, eine neue Gruppe oder einen neuen Dienstprinzipal und versuchen sofort, diesem Prinzipal eine Rolle zuzuweisen. Bei der Rollenzuweisung tritt gelegentlich ein Fehler auf. Sie erhalten eine Meldung ähnlich dem folgenden Fehler:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Ursache

Die Ursache hierfür ist wahrscheinlich eine Replikationsverzögerung. Der Prinzipal wird in einer Region erstellt, die Rollenzuweisung kann aber in einer anderen Region stattfinden, in der der Prinzipal noch nicht repliziert wurde.

Lösung 1

Wenn Sie einen neuen Benutzer oder Dienstprinzipal mithilfe der REST-API oder einer ARM-Vorlage erstellen, legen Sie die Eigenschaft principalType fest, wenn Sie die Rollenzuweisung mithilfe der API Rollenzuweisungen: Erstellen erstellen.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview oder höher |

ServicePrincipal |

2018-09-01-preview oder höher |

Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen mithilfe der REST-API oder unter Zuweisen von Azure-Rollen mithilfe von Azure Resource Manager-Vorlagen.

Lösung 2

Wenn Sie einen neuen Benutzer oder Dienstprinzipal mithilfe von Azure PowerShell erstellen, legen Sie den Parameter ObjectType auf User oder ServicePrincipal fest, wenn Sie die Rollenzuweisung mithilfe von New-AzRoleAssignment erstellen. Die Einschränkungen der zugrunde liegenden API-Version von Lösung 1 gelten weiterhin. Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen mithilfe von Azure PowerShell.

Lösung 3

Wenn Sie eine neue Gruppe erstellen, warten Sie einige Minuten, bevor Sie die Rollenzuweisung erstellen.

Symptom: Bei der ARM-Vorlagenrollenzuweisung wird der Status „BadRequest“ zurückgegeben.

Wenn Sie versuchen, eine Bicep-Datei oder ARM-Vorlage bereitzustellen, die einem Dienstprinzipal eine Rolle zuweisen, erhalten Sie den folgenden Fehler:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Wenn Sie beispielsweise eine Rollenzuweisung für eine verwaltete Identität erstellen, löschen Sie die verwaltete Identität, und erstellen Sie sie neu, und die neue verwaltete Identität weist eine andere Prinzipal-ID auf. Wenn Sie versuchen, die Rollenzuweisung erneut bereitzustellen und denselben Rollenzuweisungsnamen zu verwenden, ist die Bereitstellung fehlerhaft.

Ursache

Die Rollenzuweisung name ist nicht eindeutig und wird als Aktualisierung betrachtet.

Rollenzuweisungen werden durch ihren Namen, einem global eindeutigen Bezeichner (GUID), eindeutig identifiziert. Sie können nicht zwei Rollenzuweisungen mit demselben Namen erstellen, auch nicht in unterschiedlichen Azure-Abonnements. Sie können auch nicht die Eigenschaften einer vorhandenen Rollenzuweisung ändern.

Lösung

Geben Sie einen idempotenten eindeutigen Wert für die Rollenzuweisung name an. Es ist sinnvoll, eine GUID mit einer Kombination aus Bereich, Prinzipal-ID und Rollen-ID zu erstellen. Es wird empfohlen, die Funktion guid() zu verwenden, um eine deterministische GUID für Ihre Rollenzuweisungsnamen zu erstellen, wie in diesem Beispiel:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Weitere Informationen finden Sie unter Erstellen von Azure RBAC-Ressourcen mithilfe von Bicep.

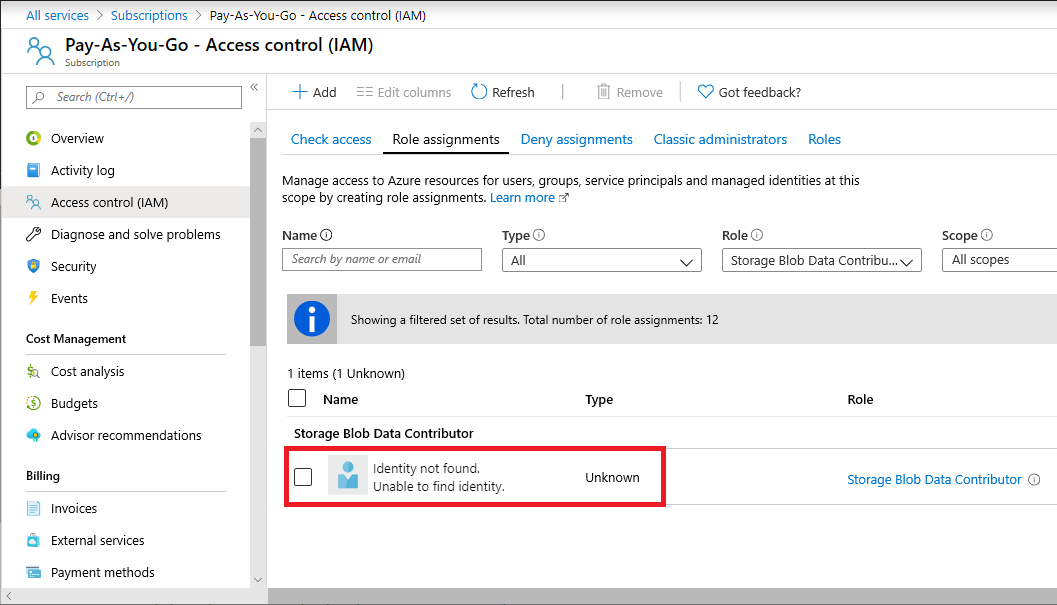

Symptom: Rollenzuweisungen mit Identität nicht gefunden

In der Liste der Rollenzuweisungen für das Azure-Portal wird Ihnen möglicherweise auffallen, dass der Sicherheitsprinzipal (Benutzer, Gruppe, Dienstprinzipal oder verwaltete Identität) als Identität nicht gefunden mit dem Typ Unknown (Unbekannt) aufgeführt wird.

Wenn Sie diese Rollenzuweisung mit Azure PowerShell anzeigen, sind DisplayName und SignInName möglicherweise leer oder ObjectType auf den Wert Unknown festgelegt. Beispiel: Get-AzRoleAssignment gibt eine Rollenzuweisung zurück, die der folgenden Ausgabe ähnelt:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Wenn Sie diese Rollenzuweisung mit der Azure CLI anzeigen, ist principalName möglicherweise leer. Beispiel: az role assignment list gibt eine Rollenzuweisung zurück, die der folgenden Ausgabe ähnelt:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Ursache 1

Sie haben kürzlich beim Erstellen einer Rollenzuweisung einen Benutzer eingeladen und dieser Sicherheitsprinzipal befindet sich möglicherweise noch im Replikationsprozess zwischen Regionen.

Lösung 1

Warten Sie einen Moment, und aktualisieren Sie dann die Liste der Rollenzuweisungen.

Ursache 2

Sie haben einen Sicherheitsprinzipal gelöscht, der über eine Rollenzuweisung verfügt. Wenn Sie einem Sicherheitsprinzipal eine Rolle zuweisen und diesen Sicherheitsprinzipal später löschen, ohne vorher die Rollenzuweisung zu entfernen, wird der Sicherheitsprinzipal als Identität nicht gefunden und mit dem Typ Unknown (Unbekannt) angezeigt.

Lösung 2

Sie können diese Rollenzuweisungen ohne Probleme beibehalten, wenn der Sicherheitsprinzipal gelöscht wurde. Sie können diese Rollenzuweisungen jedoch bei Bedarf entfernen, indem Sie die Schritte ausführen, die denen für andere Rollenzuweisungen entsprechen. Informationen zum Entfernen von Rollenzuweisungen finden Sie unter Entfernen von Azure-Rollenzuweisungen.

Wenn Sie in PowerShell versuchen, die Rollenzuweisungen unter Verwendung der Objekt-ID und des Rollendefinitionsnamens zu entfernen, und mehr als eine Rollenzuweisung Ihren Parametern entspricht, wird die folgende Fehlermeldung angezeigt: The provided information does not map to a role assignment. Die folgende Ausgabe zeigt ein Beispiel für die Fehlermeldung:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Wenn Sie diese Fehlermeldung erhalten, stellen Sie sicher, dass Sie auch die Parameter -Scope oder -ResourceGroupName angegeben haben.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" -Scope /subscriptions/11111111-1111-1111-1111-111111111111

Symptom: Die letzte Zuweisung der Rolle „Besitzer“ kann nicht gelöscht werden

Sie versuchen, die letzte Zuweisung der Rolle „Besitzer“ für ein Abonnement zu entfernen. Dabei wird die folgende Fehlermeldung angezeigt:

Cannot delete the last RBAC admin assignment

Ursache

Das Entfernen der letzten Rollenzuweisung „Besitzer“ für ein Abonnement wird nicht unterstützt, um das Verwaisen des Abonnements zu vermeiden.

Lösung

Informationen zum Kündigen Ihres Abonnements finden Sie unter Kündigen Ihres Azure-Abonnements.

Sie dürfen die letzte Rollenzuweisung vom Typ „Besitzer“ (oder „Benutzerzugriffsadministrator“) im Abonnementbereich entfernen, wenn Sie ein globaler Administrator für den Mandanten oder ein klassischer Administrator (Dienstadministrator oder Co-Administrator) für das Abonnement sind. In diesem Fall gilt keine Einschränkung für das Löschen. Wenn der Aufruf jedoch von einem anderen Prinzipal stammt, können Sie die letzte Rollenzuweisung vom Typ „Besitzer“ im Abonnementbereich nicht entfernen.

Symptom: Die Rollenzuweisung wurde nach dem Verschieben einer Ressource nicht verschoben.

Ursache

Wenn Sie eine Ressource verschieben, der eine Azure-Rolle direkt zugewiesen ist (oder eine untergeordnete Ressource), wird die Rollenzuweisung nicht verschoben und verwaist.

Lösung

Nachdem Sie eine Ressource verschoben haben, müssen Sie die Rollenzuweisung neu erstellen. Schließlich wird die verwaiste Rollenzuweisung automatisch entfernt, doch es ist eine bewährte Methode, die Rollenzuweisung vor dem Verschieben der Ressource zu entfernen. Informationen zum Verschieben von Ressourcen finden Sie unter Verschieben von Ressourcen in eine neue Ressourcengruppe oder ein neues Abonnement.

Symptom: Änderungen bei der Rollenzuweisung werden nicht erkannt

Sie haben kürzlich eine Rollenzuweisung hinzugefügt oder aktualisiert, die Änderungen werden jedoch nicht erkannt. Möglicherweise wird die Meldung Status: 401 (Unauthorized) angezeigt.

Ursache 1

Azure Resource Manager speichert Konfigurationen und Daten manchmal zwischen, um die Leistung zu verbessern.

Lösung 1

Beim Zuweisen von Rollen oder Entfernen von Rollenzuweisungen kann es bis zu 10 Minuten dauern, bis Änderungen wirksam werden. Wenn Sie das Azure-Portal, Azure PowerShell oder die Azure CLI verwenden, können Sie eine Aktualisierung der Rollenzuweisungsänderungen erzwingen, indem Sie sich abmelden und wieder anmelden. Wenn Sie Rollenzuweisungsänderungen mit REST-API-Aufrufen vornehmen, können Sie eine Aktualisierung erzwingen, indem Sie das Zugriffstoken aktualisieren.

Ursache 2

Sie haben einer Gruppe verwaltete Identitäten hinzugefügt und dieser Gruppe eine Rolle zugewiesen. Die Back-End-Dienste für verwaltete Identitäten behalten pro Ressourcen-URI für ca. 24 Stunden einen Cache bei.

Lösung 2

Es kann mehrere Stunden dauern, bis Änderungen an der Gruppen- oder Rollenmitgliedschaft einer verwalteten Identität wirksam werden. Weitere Informationen finden Sie unter Einschränkung der Verwendung verwalteter Identitäten für die Autorisierung.

Symptom: Änderungen bei der Rollenzuweisung im Verwaltungsgruppenbereich werden nicht erkannt.

Sie haben kürzlich eine Rollenzuweisung im Verwaltungsgruppenbereich hinzugefügt oder aktualisiert, die Änderungen werden jedoch nicht erkannt.

Ursache

Azure Resource Manager speichert Konfigurationen und Daten manchmal zwischen, um die Leistung zu verbessern.

Lösung

Beim Zuweisen von Rollen oder Entfernen von Rollenzuweisungen kann es bis zu 10 Minuten dauern, bis Änderungen wirksam werden. Wenn Sie im Verwaltungsgruppenbereich eine integrierte Rollenzuweisung hinzufügen oder entfernen und die integrierte Rolle über DataActions verfügt, wird der Zugriff auf Datenebene möglicherweise mehrere Stunden lang nicht aktualisiert. Dies gilt nur für den Verwaltungsgruppenbereich und die Datenebene. Benutzerdefinierte Rollen mit DataActions können im Verwaltungsgruppenbereich nicht zugewiesen werden.

Symptom: Änderungen bei Rollenzuweisungen für Verwaltungsgruppen werden nicht erkannt.

Sie haben eine neue untergeordnete Verwaltungsgruppe erstellt, und die Rollenzuweisung für die übergeordnete Verwaltungsgruppe wird für die untergeordnete Verwaltungsgruppe nicht erkannt.

Ursache

Azure Resource Manager speichert Konfigurationen und Daten manchmal zwischen, um die Leistung zu verbessern.

Lösung

Es kann bis zu 10 Minuten dauern, bis die Rollenzuweisung für die untergeordnete Verwaltungsgruppe wirksam wird. Wenn Sie das Azure-Portal, Azure PowerShell oder die Azure CLI verwenden, können Sie eine Aktualisierung der Rollenzuweisungsänderungen erzwingen, indem Sie sich abmelden und wieder anmelden. Wenn Sie Rollenzuweisungsänderungen mit REST-API-Aufrufen vornehmen, können Sie eine Aktualisierung erzwingen, indem Sie das Zugriffstoken aktualisieren.

Symptom: Entfernen von Rollenzuweisungen mithilfe von PowerShell dauert mehrere Minuten.

Verwenden Sie den Befehl Remove-AzRoleAssignment, um eine Rollenzuweisung zu entfernen. Verwenden Sie anschließend den Befehl Get-AzRoleAssignment, um zu überprüfen, ob die Rollenzuweisung für einen Sicherheitsprinzipal entfernt wurde. Beispiel:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Der Befehl Get-AzRoleAssignment gibt an, dass die Rollenzuweisung nicht entfernt wurde. Wenn Sie jedoch 5 bis 10 Minuten warten und Get-AzRoleAssignment erneut ausführen, gibt die Ausgabe an, dass die Rollenzuweisung entfernt wurde.

Ursache

Die Rollenzuweisung wurde entfernt. Um die Leistung zu verbessern, verwendet PowerShell jedoch einen Cache beim Auflisten von Rollenzuweisungen. Die Aktualisierung des Caches kann eine Verzögerung von etwa 10 Minuten verursachen.

Lösung

Statt die Rollenzuweisungen für einen Sicherheitsprinzipal aufzulisten, listen Sie alle Rollenzuweisungen im Abonnementbereich auf, und filtern Sie die Ausgabe. Der folgende Befehl führt beispielsweise folgende Aktionen durch:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Er kann stattdessen durch diesen Befehl ersetzt werden:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Benutzerdefinierte Rollen

Symptom: Es ist nicht möglich, eine benutzerdefinierte Rolle zu aktualisieren oder zu löschen.

Sie können eine vorhandene benutzerdefinierte Rolle nicht aktualisieren oder löschen.

Ursache 1

Sie sind derzeit als Benutzer ohne die Berechtigung zum Aktualisieren oder Löschen benutzerdefinierter Rollen angemeldet.

Lösung 1

Überprüfen Sie, ob Sie derzeit als Benutzer angemeldet sind, dem eine Rolle mit der Berechtigung Microsoft.Authorization/roleDefinitions/write (z. B. Benutzerzugriffsadministrator) zugewiesen ist.

Ursache 2

Die benutzerdefinierte Rolle enthält ein Abonnement in zuweisbaren Bereichen, und dieses Abonnement befindet sich in einem deaktivierten Zustand.

Lösung 2

Reaktivieren Sie das deaktivierte Abonnement, und aktualisieren Sie die benutzerdefinierte Rolle nach Bedarf. Weitere Informationen finden Sie unter Reaktivieren eines deaktivierten Azure-Abonnements.

Symptom: Es ist nicht möglich, eine benutzerdefinierte Rolle zu erstellen oder zu aktualisieren

Wenn Sie versuchen, eine benutzerdefinierte Rolle zu erstellen oder zu aktualisieren, wird eine Fehlermeldung wie die folgende angezeigt:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Ursache

Dieser Fehler zeigt in der Regel an, dass Sie keine Berechtigungen für einen oder mehrere der zuweisbaren Bereiche in der benutzerdefinierten Rolle haben.

Lösung

Probieren Sie Folgendes aus:

- Lesen Sie Wer kann eine benutzerdefinierte Rolle erstellen, löschen, aktualisieren oder anzeigen, und überprüfen Sie, ob Sie über Berechtigungen zum Erstellen oder Aktualisieren der benutzerdefinierten Rolle für alle zuweisbaren Bereiche verfügen.

- Wenn Sie keine Berechtigungen besitzen, bitten Sie Ihren Administrator, Ihnen eine Rolle zuzuweisen, die im Bereich des zuweisbaren Bereichs über die

Microsoft.Authorization/roleDefinitions/write-Aktion verfügt (z. B. Benutzerzugriffsadministrator). - Überprüfen Sie, ob alle zuweisbaren Bereiche in der benutzerdefinierten Rolle gültig sind. Wenn nicht, entfernen Sie alle ungültigen zuweisbaren Bereiche.

Weitere Informationen finden Sie im Azure-Portal, in Azure PowerShell oder Azure CLI in den Tutorials zu benutzerdefinierten Rollen.

Symptom: Es ist nicht möglich, eine benutzerdefinierte Rolle zu löschen

Sie können eine benutzerdefinierte Rolle nicht löschen, und es wird die folgende Fehlermeldung angezeigt:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Ursache

Die benutzerdefinierte Rolle wird noch von Rollenzuweisungen verwendet.

Lösung

Entfernen Sie die Rollenzuweisungen, die die benutzerdefinierte Rolle verwenden, und versuchen Sie erneut, die benutzerdefinierte Rolle zu löschen. Weitere Informationen finden Sie unter Suchen nach Rollenzuweisungen zum Löschen einer benutzerdefinierten Rolle.

Symptom: Es ist nicht möglich, mehr als eine Verwaltungsgruppe als zuweisbarer Bereich hinzuzufügen

Wenn Sie versuchen, eine benutzerdefinierte Rolle zu erstellen oder zu aktualisieren, können Sie nicht mehr als eine Verwaltungsgruppe als zuweisbarer Bereich hinzufügen.

Ursache

Sie können in AssignableScopes einer benutzerdefinierten Rolle nur eine einzige Verwaltungsgruppe definieren.

Lösung

Definieren Sie eine Verwaltungsgruppe in AssignableScopes Ihrer benutzerdefinierten Rolle. Weitere Informationen zu benutzerdefinierten Rollen und Verwaltungsgruppen finden Sie unter Organisieren von Ressourcen mit Azure-Verwaltungsgruppen.

Symptom: Es ist nicht möglich, einer benutzerdefinierten Rolle Datenaktionen hinzuzufügen

Wenn Sie versuchen, eine benutzerdefinierte Rolle zu erstellen oder zu aktualisieren, können Sie keine Datenaktionen hinzufügen, oder es wird die folgende Meldung angezeigt:

You cannot add data action permissions when you have a management group as an assignable scope

Ursache

Sie versuchen, eine benutzerdefinierte Rolle mit Datenaktionen und einer Verwaltungsgruppe als zuweisbaren Bereich zu erstellen. Benutzerdefinierte Rollen mit DataActions können im Verwaltungsgruppenbereich nicht zugewiesen werden.

Lösung

Erstellen Sie die benutzerdefinierte Rolle mit mindestens einem Abonnement als zuweisbarer Bereich. Weitere Informationen zu benutzerdefinierten Rollen und Verwaltungsgruppen finden Sie unter Organisieren von Ressourcen mit Azure-Verwaltungsgruppen.

Zugriff verweigert oder Berechtigungsfehler

Symptom: Fehler bei der Autorisierung

Wenn Sie versuchen, eine Ressource zu erstellen, wird die folgende Fehlermeldung angezeigt:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Ursache 1

Sie sind derzeit als Benutzer ohne Schreibberechtigung für die Ressource im ausgewählten Bereich angemeldet.

Lösung 1

Vergewissern Sie sich, dass Sie als Benutzer angemeldet sind, dem eine Rolle zugewiesen ist, die im ausgewählten Bereich über Schreibberechtigungen für die Ressource verfügt. Zum Verwalten virtueller Computer in einer Ressourcengruppe sollte Ihnen zum Beispiel die Rolle Mitwirkender für virtuelle Computer für die Ressourcengruppe (oder den übergeordneten Bereich) zugewiesen sein. Eine Liste mit den Berechtigungen für die integrierten Rollen finden Sie unter Integrierte Azure-Rollen.

Ursache 2

Der aktuell angemeldete Benutzer verfügt über eine Rollenzuweisung mit den folgenden Kriterien:

- Die Rolle enthält die Datenaktion Microsoft.Storage.

- Die Rollenzuweisung enthält eine ABAC-Bedingung, die einen GUID-Vergleichsoperator nutzt.

Lösung 2

Zu diesem Zeitpunkt können Sie keine Rollenzuweisung mit einer Microsoft.Storage-Datenaktion und einer ABAC-Bedingung haben, die einen GUID-Vergleichsoperator verwendet. Hier sind einige Optionen zum Beheben dieses Fehlers:

- Wenn die Rolle eine benutzerdefinierte Rolle ist, entfernen Sie alle Microsoft.Storage-Datenaktionen.

- Ändern der Rollenzuweisungsbedingung, sodass keine GUID-Vergleichsoperatoren verwendet werden

Symptom: Ein Gastbenutzer erhält einen Autorisierungsfehler.

Wenn ein Gastbenutzer versucht, auf eine Ressource zuzugreifen, erhält er ungefähr folgende Fehlermeldung:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Ursache

Der Gastbenutzer verfügt nicht über Berechtigungen für die Ressource im ausgewählten Bereich.

Lösung

Überprüfen Sie, ob dem Gastbenutzer eine Rolle mit Berechtigungen mit den geringsten Rechten für die Ressource im ausgewählten Bereich zugewiesen ist. Weitere Informationen finden Sie unter Zuweisen von Azure-Rollen zu externen Benutzern über das Azure-Portal.

Symptom: Es ist nicht möglich, eine Supportanfrage zu erstellen

Wenn Sie versuchen, ein Supportticket zu erstellen oder zu aktualisieren, wird die folgende Fehlermeldung angezeigt:

You don't have permission to create a support request

Ursache

Sie sind derzeit als Benutzer angemeldet, der nicht über die Berechtigung zum Erstellen von Supportanfragen verfügt.

Lösung

Überprüfen Sie, ob Sie derzeit als Benutzer angemeldet sind, dem eine Rolle mit der Berechtigung Microsoft.Support/supportTickets/write (z. B. Mitwirkender bei Supportanfragen) zugewiesen ist.

Azure-Features sind deaktiviert

Symptom: Einige Web-App-Features sind deaktiviert

Ein Benutzer hat Lesezugriff für eine Web-App, und einige Features sind deaktiviert.

Ursache

Wenn Sie einem Benutzer Lesezugriff für eine Web-App gewähren, sind einige Features deaktiviert, von denen Sie das unter Umständen nicht erwartet haben. Die folgenden Verwaltungsfunktionen erfordern Schreibzugriff für eine Web-App und stehen nicht zur Verfügung, wenn der Benutzer nur über Lesezugriff für die Web-App verfügt.

- Befehle (z.B. starten, anhalten usw.)

- Änderung von Einstellungen wie allgemeine Konfigurationen, Skalierungseinstellungen, Sicherungseinstellungen und Überwachungseinstellungen

- Zugriff auf Anmeldedaten für die Veröffentlichung oder andere geheime Schlüssel wie App- und Verbindungseinstellungen

- Streamingprotokolle

- Konfiguration von Ressourcenprotokollen

- Konsole (Eingabeaufforderung)

- Aktive und kürzlich vorgenommene Bereitstellungen (für fortlaufende Bereitstellungen lokaler Gits)

- Geschätzte Ausgaben

- Webtests

- Virtuelles Netzwerk (für Leser nur sichtbar, wenn ein virtuelles Netzwerk zuvor von einem Benutzer mit Schreibzugriff konfiguriert wurde)

Lösung

Weisen Sie den Mitwirkenden oder eine andere integrierte Azure-Rolle mit Schreibberechtigungen für die Web-App zu.

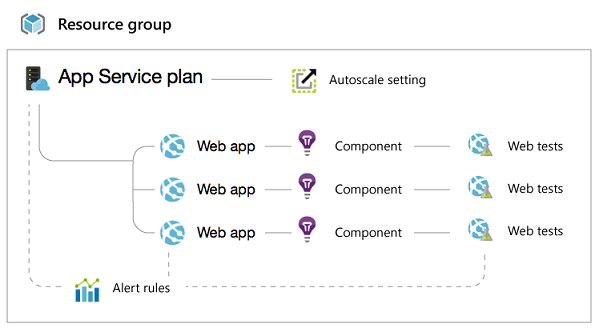

Symptom: Einige Web-App-Ressourcen sind deaktiviert

Ein Benutzer hat Schreibzugriff für eine Web-App, und einige Features sind deaktiviert.

Ursache

Web-Apps können aufgrund verschiedener miteinander verknüpfter Ressourcen kompliziert sein. Im Folgenden ist eine typische Ressourcengruppe mit einigen Websites dargestellt:

Wenn Sie daher lediglich auf die Web-App Zugriff gewähren, sind viele Funktionen des Blatts „Website“ im Azure-Portal deaktiviert.

Die folgenden Elemente erfordern Schreibzugriff für den App Service-Plan für Ihre Website:

- Anzeigen des Tarifs für die Web-App (Free oder Standard)

- Skalierungskonfiguration (Anzahl der Instanzen, Größe des virtuellen Computers, Einstellungen für automatische Skalierung)

- Kontingente (Speicher, Bandbreite, CPU)

Die folgenden Elemente erfordern Schreibzugriff auf die gesamte Ressourcengruppe, die Ihre Website umfasst:

- TLS/SSL-Zertifikate und -Bindungen (TLS/SSL-Zertifikate können von Websites derselben Ressourcengruppe und desselben geografischen Standorts gemeinsam genutzt werden)

- Warnregeln

- Einstellungen für automatische Skalierung

- Application Insights-Komponenten

- Webtests

Lösung

Weisen Sie eine integrierte Azure-Rolle mit Schreibberechtigungen für den App Service-Plan oder die Ressourcengruppe zu.

Symptom: Einige Features der VM sind deaktiviert

Ein Benutzer hat Zugriff auf eine VM, und einige Features sind deaktiviert.

Ursache

Ähnlich wie bei Web-Apps erfordern einige Funktionen auf dem Blatt „Virtueller Computer“ Schreibzugriff auf den virtuellen Computer oder auf andere Ressourcen in der Ressourcengruppe.

Virtuelle Computer stehen in Verbindung mit Domänennamen, virtuellen Netzwerken, Speicherkonten und Warnungsregeln.

Die folgenden Elemente erfordern Schreibzugriff auf den virtuellen Computer:

- Endpunkte

- IP-Adressen

- Datenträger

- Erweiterungen

Die folgenden Elemente erfordern Schreibzugriff für die VM und die Ressourcengruppe (zusammen mit dem Domänennamen), in der sich die VM befindet:

- Verfügbarkeitsgruppe

- Satz mit Lastenausgleich

- Warnregeln

Wenn Sie auf keine dieser Kacheln zugreifen können, fragen Sie den Administrator nach Zugriff als Mitwirkender auf diese Ressourcengruppe.

Lösung

Weisen Sie eine integrierte Azure-Rolle mit Schreibberechtigungen für die VM oder die Ressourcengruppe zu.

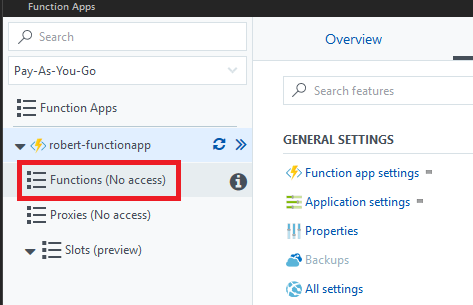

Symptom: Einige Funktions-App-Features sind deaktiviert

Ein Benutzer hat Zugriff auf eine Funktions-App, und einige Features sind deaktiviert. Er kann beispielsweise auf die Registerkarte Plattformfeatures und dann auf Alle Einstellungen klicken, um einige Einstellungen im Zusammenhang mit einer Funktions-App (ähnlich wie bei einer Web-App) anzuzeigen, kann diese Einstellungen jedoch nicht ändern.

Ursache

Einige Funktionen von Azure Functions erfordern Schreibzugriff. Wenn einem Benutzer beispielsweise die Rolle Leser zugewiesen ist, können Sie nicht die Funktionen in einer Funktions-App anzeigen. Im Portal wird (kein Zugriff) angezeigt.

Lösung

Weisen Sie eine integrierte Azure-Rolle mit Schreibberechtigungen für die Funktions-App oder die Ressourcengruppe zu.

Übertragen eines Abonnements in ein anderes Verzeichnis

Symptom: Alle Rollenzuweisungen werden nach der Übertragung eines Abonnements gelöscht

Ursache

Wenn Sie ein Azure-Abonnement in ein anderes Microsoft Entra-Verzeichnis übertragen, werden alle Rollenzuweisungen dauerhaft aus dem Microsoft Entra-Quellverzeichnis gelöscht und nicht zum Microsoft Entra-Zielverzeichnis migriert.

Lösung

Sie müssen die Rollenzuweisungen im Zielverzeichnis neu erstellen. Sie müssen verwaltete Identitäten für Azure-Ressourcen außerdem manuell neu erstellen. Weitere Informationen finden Sie unter Übertragen eines Azure-Abonnements in ein anderes Microsoft Entra-Verzeichnis und Häufig gestellte Fragen und bekannte Probleme mit verwalteten Identitäten.

Symptom: Nach der Übertragung eines Abonnements ist der Zugriff auf das Abonnement nicht mehr möglich

Lösung

Globale Microsoft Entra-Administratoren ohne Zugriff auf ein Abonnement können nach seiner Übertragung zwischen Verzeichnissen mithilfe der Zugriffsverwaltung für Azure-Ressourcen vorübergehend den Zugriff erhöhen, um Zugriff auf das Abonnement zu erhalten.

Klassische Abonnementadministratoren

Wichtig

Am 31. August 2024 werden klassische Azure-Administratorrollen zusammen mit klassischen Azure-Ressourcen und Azure-Dienst-Manager eingestellt und ab diesem Datum nicht mehr unterstützt. Wenn Sie weiterhin über aktive Rollenzuweisungen für „Co-Administrator“ oder „Dienstadministrator“ verfügen, konvertieren Sie diese Rollenzuweisungen sofort in Azure RBAC.

Weitere Informationen finden Sie unter Verwaltung von Azure-Abonnements im klassischen Bereitstellungsmodell.