Bewährte Verfahren für Microsoft Sentinel

Anleitungen zu bewährten Methoden finden Sie in der gesamten technischen Dokumentation für Microsoft Sentinel. In diesem Artikel werden einige wichtige Punkte für die Bereitstellung, Verwaltung und Verwendung von Microsoft Sentinel erläutert.

Wichtig

Microsoft Sentinel ist jetzt in der Microsoft Unified Security Operations Platform im Microsoft Defender-Portal allgemein verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Einrichten von Microsoft Sentinel

Beginnen Sie mit dem Bereitstellungshandbuch für Microsoft Sentinel. Das Bereitstellungshandbuch behandelt die allgemeinen Schritte zum Planen, Bereitstellen und Optimieren Ihrer Microsoft Sentinel-Bereitstellung. Wählen Sie in diesem Handbuch die bereitgestellten Links aus, um detaillierte Anleitungen für jede Phase in Ihrer Bereitstellung zu finden.

Integration von Microsoft-Sicherheitsdiensten

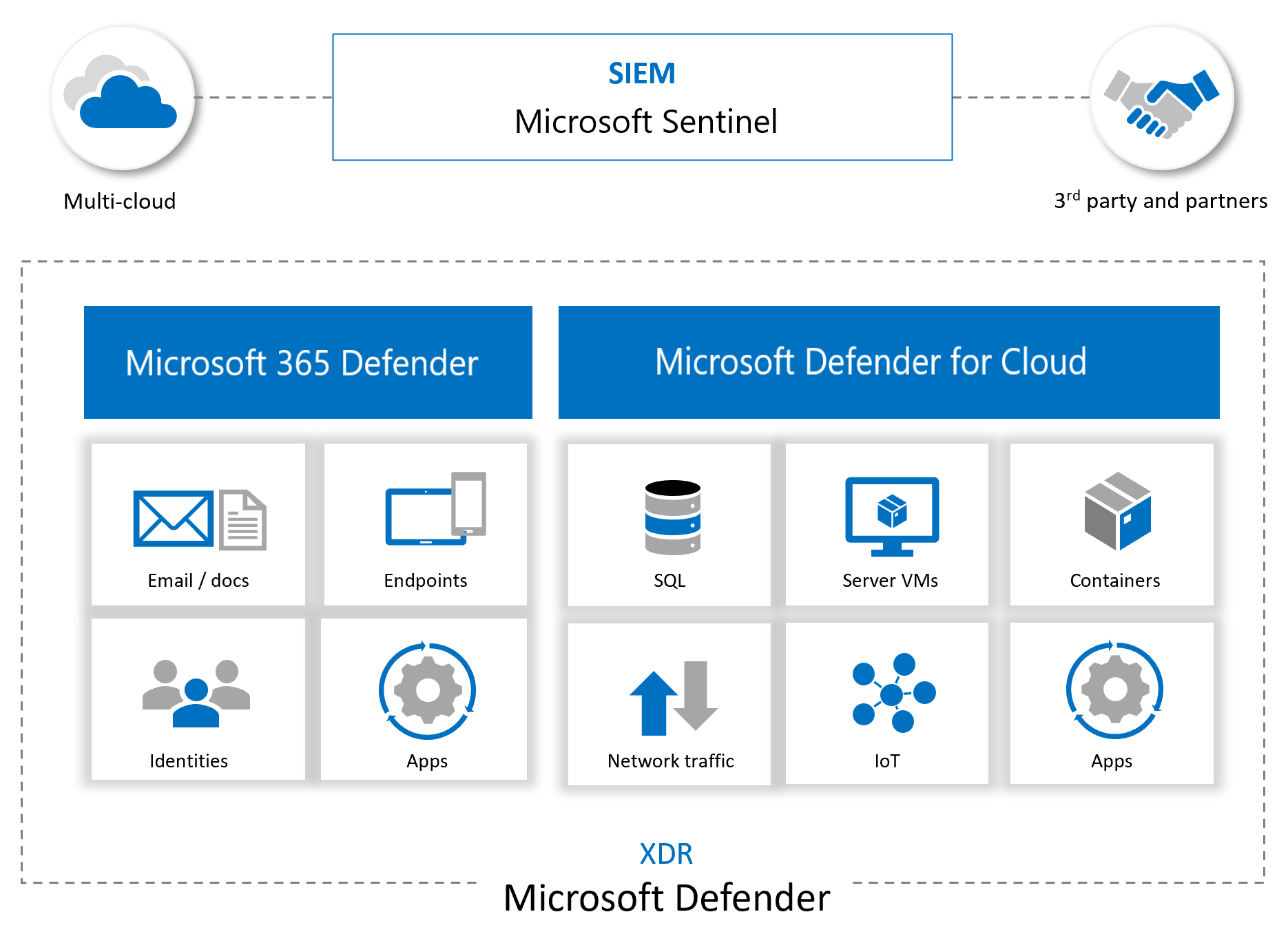

Microsoft Sentinel wird durch die Komponenten gestärkt, die Daten an Ihren Arbeitsbereich senden, und wird durch die Integration mit anderen Microsoft-Diensten gestärkt. Alle Protokolle, die in Produkte wie Microsoft Defender for Cloud-Apps, Microsoft Defender for Endpoint und Microsoft Defender for Identity eingespeist werden, ermöglichen es diesen Diensten, Erkennungen zu erstellen und diese Erkennungen wiederum an Microsoft Sentinel weiterzuleiten. Protokolle können auch direkt in Microsoft Sentinel eingelesen werden, um ein umfassenderes Bild von Ereignissen und Vorfällen zu erhalten.

Die folgende Abbildung zeigt zum Beispiel, wie Microsoft Sentinel Daten von anderen Microsoft-Diensten und Multicloud- und Partnerplattformen aufnimmt, um Ihre Umgebung abzudecken:

Microsoft Sentinel ist mehr als nur das Erfassen von Warnungen und Protokollen aus anderen Quellen, sondern auch:

- Verwendet die Informationen, die erfasst werden, mit maschinellem Lernen , um bessere Ereigniskorrelation, Warnungsaggregation, Anomalieerkennung und vieles mehr zu ermöglichen.

- Erstellt und präsentiert interaktive visuelle Elemente über Arbeitsmappen und zeigt Trends, verwandte Informationen und wichtige Daten an, die sowohl für Administratoraufgaben als auch für Untersuchungen verwendet werden.

- Führt Playbooks aus, um auf Warnungen zu reagieren, Informationen zu sammeln, Aktionen für Elemente durchzuführen und Benachrichtigungen an verschiedene Plattformen zu senden.

- Integration in Partnerplattformen wie ServiceNow und Jira, um wichtige Dienste für SOC-Teams zu bieten.

- Erfassung und Abruf von Anreicherungsfeeds von Threat Intelligence-Plattformen, um wertvolle Daten für die Untersuchung zu erhalten.

Weitere Informationen zum Integrieren von Daten aus anderen Diensten oder Anbietern finden Sie unter Microsoft Sentinel-Datenconnectors.

Erwägen Sie das Onboarding von Microsoft Sentinel in das Microsoft Defender-Portal, um Funktionen wie der Vorfallverwaltung und der erweiterten Bedrohungssuche mit Microsoft Defender XDR zu vereinheitlichen. Weitere Informationen finden Sie in den folgenden Artikeln:

- Verbinden von Microsoft Sentinel mit Microsoft Defender XDR

- Microsoft Sentinel im Microsoft Defender-Portal

Vorfallverwaltung und Reaktion

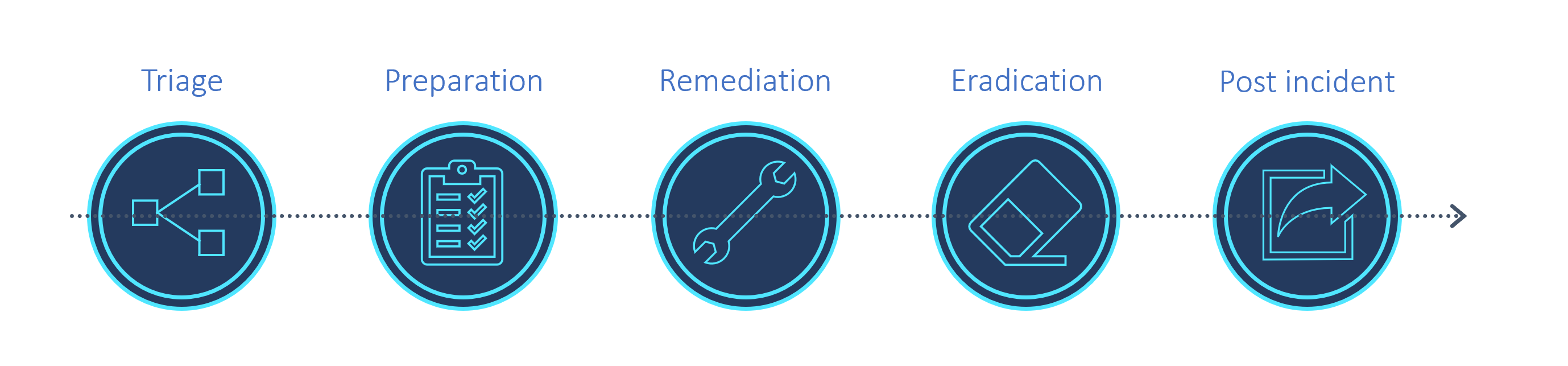

Die folgende Abbildung zeigt die empfohlenen Schritte in einem Incident Management- und Reaktionsprozess.

Die folgende Tabelle enthält allgemeine Beschreibungen für die Verwendung von Microsoft Sentinel-Funktionen für die Vorfallverwaltung und Reaktion. Weitere Informationen finden Sie unter Untersuchen von Vorfällen mit Microsoft Sentinel.

| Funktion | Best Practice |

|---|---|

| Vorfälle | Alle generierten Incidents werden auf der Seite Incidents angezeigt, die als zentraler Ort für die Selektierung und frühe Untersuchung dient. Auf der Seite Incidents werden der Titel, der Schweregrad und die zugehörigen Warnungen, Protokolle und relevanten Entitäten aufgeführt. Incidents bieten auch einen schnellen Einblick in gesammelte Protokolle und alle Tools im Zusammenhang mit dem Incident. |

| Untersuchungsdiagramm | Die Seite Incidents arbeitet mit dem Untersuchungsdiagramm zusammen, einem interaktiven Tool, mit dem Benutzer eine Warnung untersuchen und genau analysieren können, um den gesamten Umfang eines Angriffs zu erkennen. Benutzer können dann eine Zeitachse von Ereignissen erstellen und das Ausmaß einer Bedrohungskette entdecken. Entdecken Sie wichtige Entitäten wie Konten, URLs, IP-Adressen, Hostnamen, Aktivitäten, Zeitachsen und vieles mehr. Verwenden Sie diese Daten, um zu verstehen, ob ein falsch positives Ergebnis vorliegt. In diesem Fall können Sie den Incident direkt schließen. Wenn Sie feststellen, dass der Incident True Positive ist, können Sie direkt auf der Seite Incidents Maßnahmen ergreifen, um Protokolle, Entitäten und die Bedrohungskette zu untersuchen. Nachdem Sie die Bedrohung identifiziert und einen Aktionsplan erstellt haben, verwenden Sie andere Tools in Microsoft Sentinel und andere Microsoft-Sicherheitsdienste, um die Untersuchung fortzusetzen. |

| Visualisierung von Informationen | Bevor Sie die Vorgänge in Ihrer Umgebung visualisieren und analysieren, sollten Sie zunächst einen Blick auf das Übersichtsdashboard von Microsoft Sentinel werfen, um eine Vorstellung vom Sicherheitsstatus Ihrer Organisation zu bekommen. Weitere Informationen finden Sie unter Visualisieren gesammelter Daten. Abgesehen von den Informationen und Trends auf der Microsoft Sentinel-Übersichtsseite sind Arbeitsmappen wertvolle Untersuchungstools. Verwenden Sie beispielsweise die Arbeitsmappe Erkenntnisse aus Ermittlungen, um bestimmte Incidents zusammen mit allen zugeordneten Entitäten und Warnungen zu untersuchen. Mit dieser Arbeitsmappe können Sie Entitäten eingehender analysieren, indem Sie zugehörige Protokolle, Aktionen und Warnungen anzeigen. |

| Bedrohungssuche | Führen Sie beim Untersuchen und Suchen nach Ursachen integrierte Bedrohungssucheabfragen aus, und überprüfen Sie die Ergebnisse auf Anzeichen einer Gefährdung. Weitere Informationen finden Sie unter Bedrohungssuche in Microsoft Sentinel. Verwenden Sie Livestream während einer Untersuchung oder nachdem Sie Maßnahmen ergriffen haben, um die Bedrohung zu beheben und zu beseitigen. Livestream ermöglicht es Ihnen, in Echtzeit zu überwachen, ob es schädliche Ereignisse gibt oder ob schädliche Ereignisse noch andauern. |

| Entitätsverhalten | Das Verhalten von Entitäten in Microsoft Sentinel ermöglicht es Benutzer*innen, Aktionen und Warnungen für bestimmte Entitäten zu überprüfen und zu untersuchen, z. B. die Untersuchung von Konten und Hostnamen. Weitere Informationen finden Sie unter: - Aktivieren Sie User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel - Untersuchen von Incidents mit UEBA-Daten - Microsoft Sentinel UEBA Anreicherungen Referenz |

| Watchlists | Verwenden Sie eine Watchlist, die Daten aus den erfassten Daten und externen Quellen kombiniert, z. B. Anreicherungsdaten. Erstellen Sie beispielsweise Listen mit IP-Adressbereichen, die von Ihrer Organisation oder kürzlich ausgeschiedenen Mitarbeitern verwendet werden. Verwenden Sie Watchlists mit Playbooks, um Anreicherungsdaten zu sammeln und schädliche IP-Adressen beispielsweise Watchlists hinzuzufügen, die während der Erkennung, Bedrohungssuche und bei Untersuchungen verwendet werden. Verwenden Sie während eines Vorfalls Watchlists mit Untersuchungsdaten, und löschen Sie diese dann, wenn Ihre Untersuchung abgeschlossen ist, um sicherzustellen, dass vertrauliche Daten nicht angezeigt werden. Weitere Informationen finden Sie unter Watchlists in Microsoft Sentinel. |