Entitätsseiten in Microsoft Sentinel

Wenn Sie bei der Untersuchung eines Vorfalls auf ein Benutzerkonto, einen Hostnamen, eine IP-Adresse oder eine Azure-Ressource stoßen, möchten Sie vielleicht mehr darüber erfahren. So möchten Sie z. B. den Verlauf seiner Aktivitäten kennen, ob er in anderen Warnungen oder Vorfällen aufgetaucht ist, ob er etwas Unerwartetes oder Ungewöhnliches vorgenommen hat usw. Kurz gesagt, Sie möchten Informationen, die Ihnen helfen, die Art der Bedrohung, die diese Entitäten darstellen, zu bestimmen und Ihre Ermittlungen entsprechend zu lenken.

Wichtig

Microsoft Sentinel ist jetzt in der Microsoft Unified Security Operations Platform im Microsoft Defender-Portal allgemein verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Entitätsseiten

In diesen Fällen können Sie die Entität auswählen (sie wird als anklickbarer Link angezeigt) und werden zu einer Entitätsseite, einem Datenblatt voller nützlicher Informationen über diese Entität, weitergeleitet. Sie können auch zu einer Entitätsseite gelangen, indem Sie direkt auf der Entitätsverhaltensseite von Microsoft Sentinel nach Entitäten suchen. Zu den Informationen auf Entitätsseiten gehören grundlegende Fakten über die Entität, eine Zeitachse mit für diese Entität wichtigen Ereignissen sowie Erkenntnisse über das Verhalten der Entität.

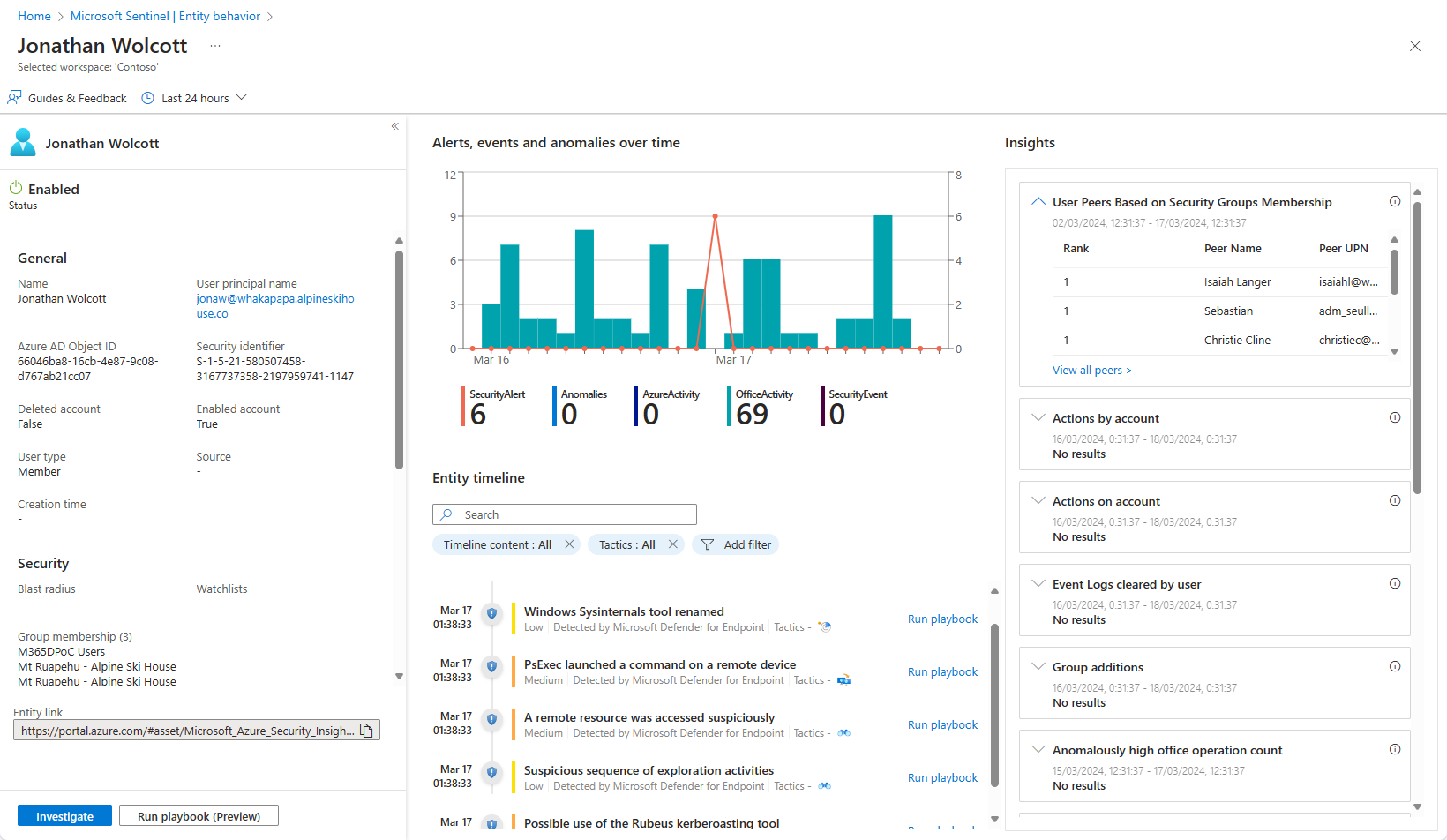

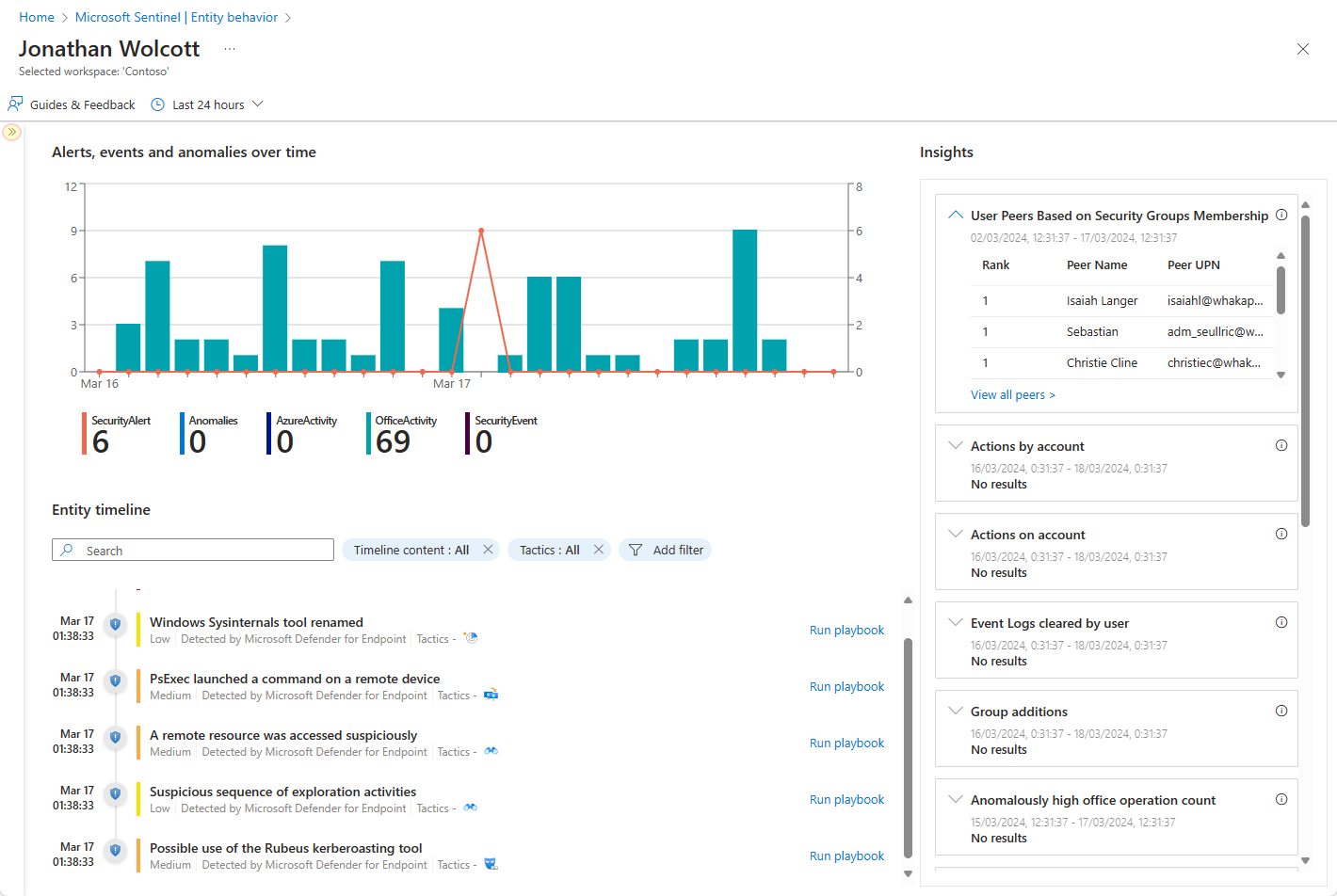

Genauer gesagt bestehen Entitätsseiten aus drei Teilen:

Der linke Bereich enthält Informationen zur Identifizierung der Entität, die über Datenquellen wie Microsoft Entra ID, Azure Monitor, Azure Activity, Azure Resource Manager, Microsoft Defender for Cloud, CEF/Syslog und Microsoft Defender XDR (mit all seinen Komponenten) erfasst werden.

Im mittleren Bereich wird eine grafische und textbezogene Zeitachse mit für die Entität wichtigen Ereignissen wie Warnungen, Textmarken, Anomalien und Aktivitäten angezeigt. Aktivitäten sind Aggregationen von wichtigen Ereignissen von Log Analytics. Die Abfragen, die diese Aktivitäten erkennen, werden von Microsoft-Sicherheitsforschungsteams entwickelt, und Sie können jetzt eigene benutzerdefinierte Abfragen hinzufügen, um Aktivitäten Ihrer Wahl zu erkennen.

Im rechten Bereich werden Erkenntnisse über das Verhalten der Entität angezeigt. Diese Erkenntnisse werden von den Microsoft-Sicherheitsexpertenteams kontinuierlich weiterentwickelt. Sie basieren auf verschiedenen Datenquellen und bieten einen Kontext für die Entität und ihre beobachteten Aktivitäten. So können Sie anomales Verhalten und Sicherheitsbedrohungen schnell erkennen.

Wenn Sie einen Vorfall mithilfe der neuen Untersuchungsoberfläche untersuchen, können Sie direkt auf der Seite der Vorfalldetails eine bereichsartige Version der Entitätsseite sehen. Sie verfügen über eine Liste aller Entitäten in einem bestimmten Vorfall, und wenn Sie eine Entität auswählen, wird ein Seitenbereich mit drei „Karten“ geöffnet (Info, Zeitachse und Erkenntnisse), die alle oben beschriebenen Informationen innerhalb des bestimmten Zeitrahmens anzeigen, der dem der Warnungen im Vorfall entspricht.

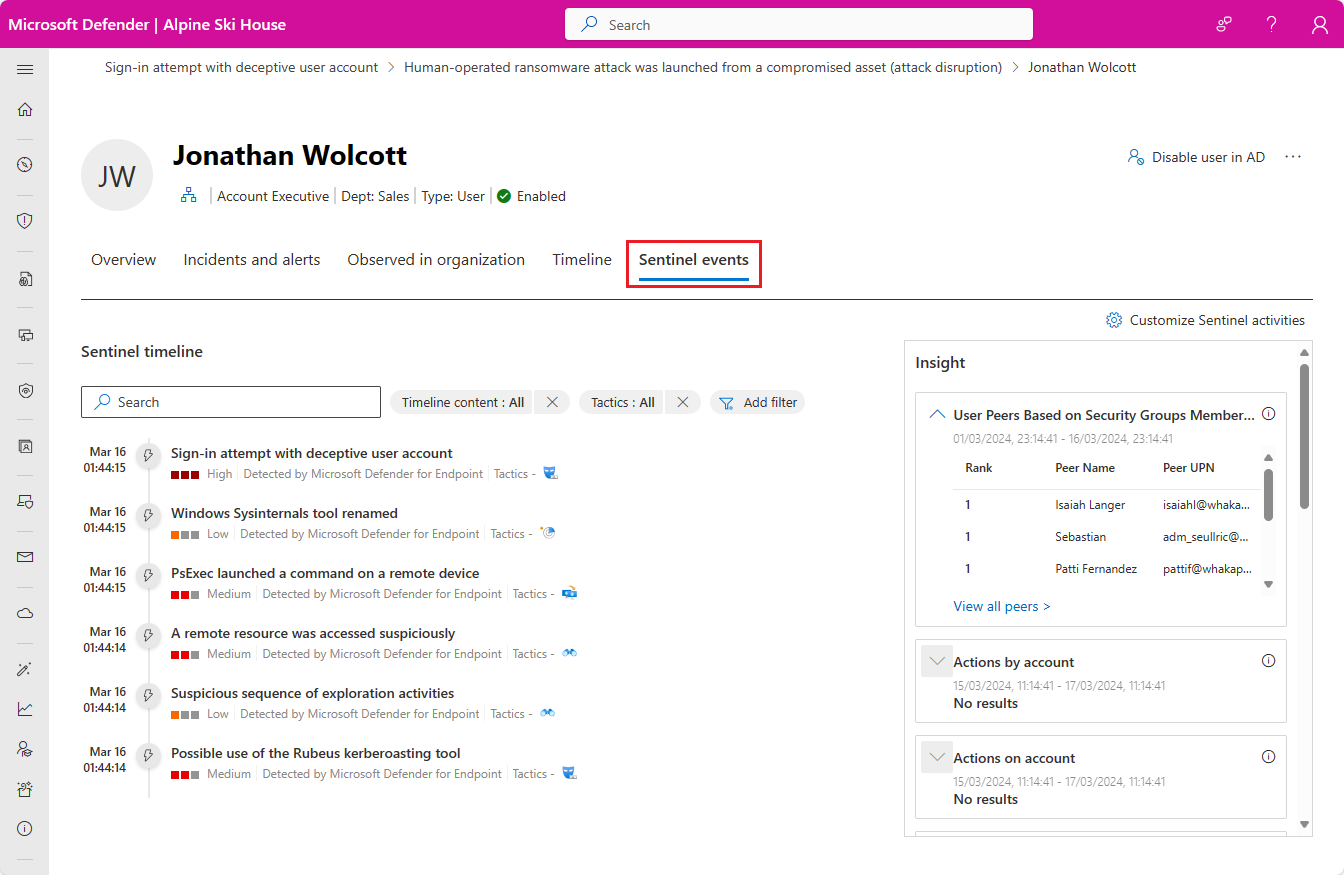

Wenn Sie die einheitliche Sicherheitsoperationsplattform im Microsoft Defender-Portal verwenden, werden die Zeitachsen - und Einblickebereiche auf der Registerkarte "Sentinel-Ereignisse " der Defender-Entitätsseite angezeigt.

Die Zeitachse

Die Zeitachse ist ein wichtiger Bestandteil des Beitrags der Entitätsseite zur Verhaltensanalyse in Microsoft Sentinel. Sie stellt den Verlauf von für eine Entität wichtigen Ereignissen dar, sodass Sie sich einen Überblick über die Aktivitäten der Entität innerhalb eines bestimmten Zeitraums verschaffen können.

Sie können den Zeitbereich aus verschiedenen vordefinierten Optionen (z. B. letzte 24 Stunden) auswählen oder einen benutzerdefinierten Zeitrahmen festlegen. Zudem können Sie Filter festlegen, mit denen die Informationen auf der Zeitachse auf bestimmte Ereignis- oder Warnungsarten beschränkt wird.

Die folgenden Elemente sind auf der Zeitachse enthalten.

Benachrichtigungen: Benachrichtigungen, in denen die Entität als zugeordnete Entität definiert ist. Wenn Ihre Organisation benutzerdefinierte Warnungen mit Analyseregeln erstellt hat, müssen Sie darauf achten, dass die Entitätszuordnung der Regeln ordnungsgemäß vorgenommen wurde.

Lesezeichen: alle Lesezeichen, die die bestimmte Entität enthalten, die auf der Seite angezeigt wird.

Anomalien: UEBA-Erkennungen basierend auf dynamischen Basislinien, die für jede Entität über verschiedene Dateneingaben und entgegen ihrer eigenen historischen Aktivitäten, die ihrer Peers und die der Organisation als Ganzes erstellt wurden.

Aktivitäten: Aggregation von für die Entität wichtigen Ereignissen. Eine Vielzahl von Aktivitäten wird automatisch gesammelt, und Sie können diesen Abschnitt jetzt anpassen, indem Sie Aktivitäten Ihrer Wahl hinzufügen.

Erkenntnisse über Entitäten

Bei Erkenntnissen über Entitäten handelt es sich um Abfragen, die von Microsoft-Sicherheitsexperten definiert werden, um Ihren Analysten eine effizientere und effektivere Untersuchung zu ermöglichen. Die Erkenntnisse werden auf der Entitätsseite angezeigt. Sie stellen wichtige Sicherheitsinformationen über Hosts und Benutzer in Form von Tabellendaten und -diagrammen bereit. Dadurch, dass die Informationen hier angezeigt werden, müssen Sie keinen Umweg über Log Analytics machen. Zu den Erkenntnissen zählen Daten zu Anmeldungen, Gruppenerweiterungen, anomalen Ereignissen und vielem mehr sowie intelligente ML-Algorithmen zur Erkennung von anormalem Verhalten.

Die Erkenntnisse basieren auf den folgenden Datenquellen:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (Azure Monitor Agent)

- CommonSecurityLog (Microsoft Sentinel)

Im Allgemeinen wird jeder auf der Entitätsseite angezeigte Entitätseinblick mit einem Link begleitet, über den Sie zu einer Seite gelangen, auf der die Abfrage, die dem Einblick zugrunde liegt, zusammen mit den Ergebnissen angezeigt wird, sodass Sie die Ergebnisse genauer untersuchen können.

- In Microsoft Sentinel im Azure-Portal gelangen Sie über den Link zur Seite "Protokolle ".

- In der einheitlichen Sicherheitsoperationsplattform im Microsoft Defender-Portal gelangen Sie über den Link zur Seite "Erweiterte Suche ".

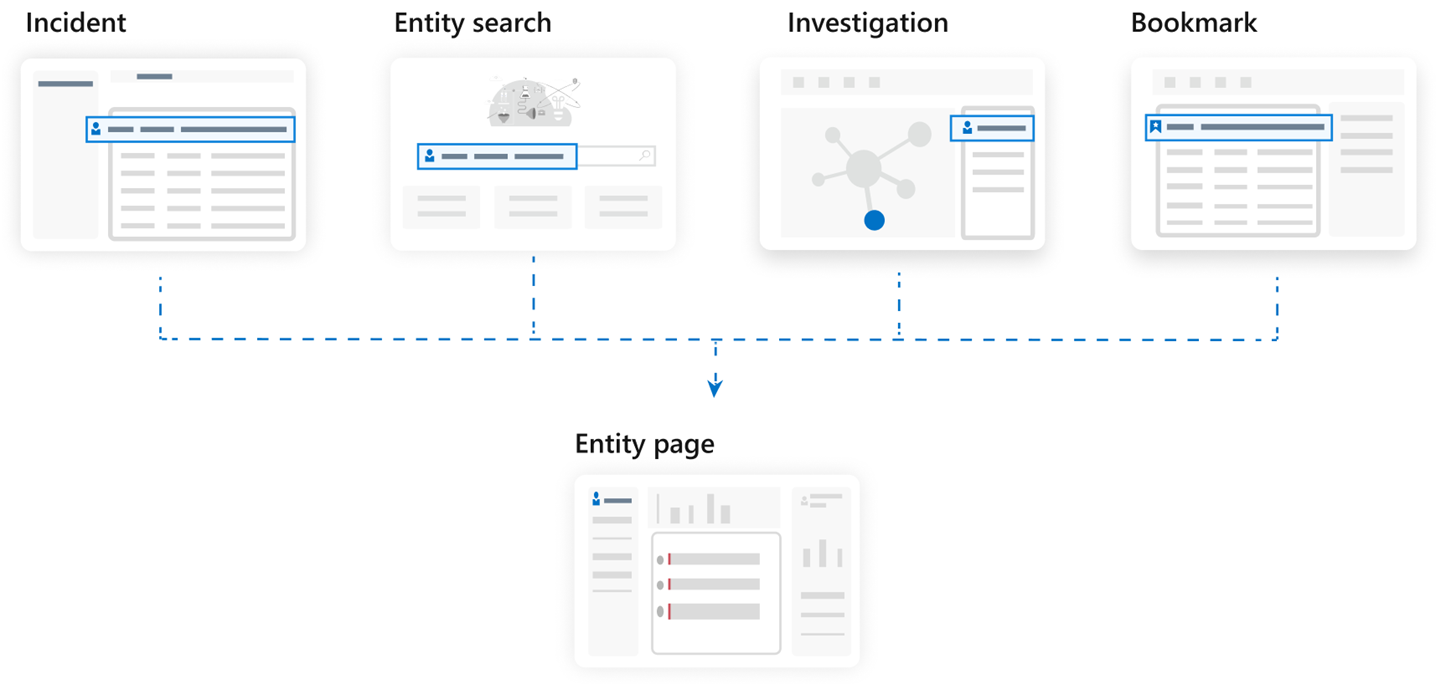

Verwenden von Entitätsseiten

Entitätsseiten sind Teil von verschiedenen Verwendungsszenarios und können über Incident Management, das Untersuchungsdiagramm, Lesezeichen oder direkt über die Entitätssuchseite unter Entitätsverhalten im Hauptmenü von Microsoft Sentinel aufgerufen werden.

Informationen zur Entitätsseite werden in der Tabelle BehaviorAnalytics gespeichert, die in der Microsoft Sentinel UEBA-Referenz ausführlich beschrieben wird.

Unterstützte Entitätsseiten

Microsoft Sentinel bietet derzeit die folgenden Entitätsseiten:

Benutzerkonto

Host

IP-Adresse (Vorschau)

Hinweis

Die IP-Adressentitätsseite (jetzt in der Vorschau) enthält Daten zum geografischen Standort (Geolocation) , die vom Microsoft Threat Intelligence-Dienst bereitgestellt werden. Dieser Dienst kombiniert Geolocationdaten von Microsoft-Lösungen sowie Drittanbietern und Partnern. Die Daten stehen dann für Analyse und Untersuchung im Kontext eines Sicherheitsvorfalls zur Verfügung. Weitere Informationen finden Sie unter Anreichern von Entitäten in Microsoft Sentinel mit Geolocationdaten über die REST-API (öffentliche Vorschau).

Azure-Ressource (Vorschau)

IoT-Gerät (Vorschau) – derzeit nur in Microsoft Sentinel im Azure-Portal.

Nächste Schritte

In diesem Dokument haben Sie erfahren, wie Sie Informationen über Entitäten in Microsoft Sentinel mithilfe von Entitätsseiten erhalten. Weitere Informationen über Entitäten und wie Sie sie verwenden können, finden Sie in den folgenden Artikeln:

- Holen Sie sich Informationen über Entitäten in Microsoft Sentinel.

- Anpassen von Aktivitäten auf den Zeitachsen der Entitätsseite

- Erkennen komplexerer Bedrohungen mit User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel

- Aktivieren von User and Entity Behavior Analytics in Microsoft Sentinel

- Aufspüren von Sicherheitsbedrohungen