Sicherstellen, dass Ihre Geräte ordnungsgemäß konfiguriert sind

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Mit ordnungsgemäß konfigurierten Geräten können Sie die allgemeine Resilienz gegen Bedrohungen erhöhen und Ihre Fähigkeit zum Erkennen und Reagieren auf Angriffe verbessern. Die Verwaltung von Sicherheitskonfigurationen trägt dazu bei, dass Ihre Geräte:

- Onboarden in Microsoft Defender für Endpunkt

- Erfüllen oder Überschreiten der Defender für Endpunkt-Sicherheitsbaselinekonfiguration

- Strategische Abwehrmaßnahmen für die Angriffsfläche

Wechseln Sie im Microsoft Defender-Portal zu EndpunkteKonfigurationsverwaltungsdashboard>>.

Die Seite "Gerätekonfigurationsverwaltung"

Sie können Konfigurations-status auf Organisationsebene nachverfolgen und schnell Maßnahmen ergreifen, um auf schlechte Onboardingabdeckung, Complianceprobleme und schlecht optimierte Angriffsflächenminderungen durch direkte Links zu Geräteverwaltungsseiten in Microsoft Intune und Microsoft Defender Portal zu reagieren.

Dabei profitieren Sie von:

- Umfassende Sichtbarkeit der Ereignisse auf Ihren Geräten

- Robuste Threat Intelligence und leistungsstarke Gerätelerntechnologien für die Verarbeitung von Rohereignissen und die Identifizierung von Sicherheitsverletzungensaktivitäten und Bedrohungsindikatoren

- Ein vollständiger Stapel von Sicherheitsfeatures, die so konfiguriert sind, dass die Installation bösartiger Implantate, das Entführen von Systemdateien und -prozessen, die Datenexfiltration und andere Bedrohungsaktivitäten effizient beendet werden.

- Optimierte Abwehrmaßnahmen für die Angriffsfläche, maximieren strategische Schutzmaßnahmen gegen Bedrohungsaktivitäten bei gleichzeitiger Minimierung der Auswirkungen auf die Produktivität

Registrieren von Geräten für die Intune-Verwaltung

Die Gerätekonfigurationsverwaltung arbeitet eng mit Intune Geräteverwaltung zusammen, um den Bestand der Geräte in Ihrem organization und die Grundlegende Sicherheitskonfiguration einzurichten. Sie können Konfigurationsprobleme auf Intune verwalteten Windows-Geräten nachverfolgen und verwalten.

Bevor Sie sicherstellen können, dass Ihre Geräte ordnungsgemäß konfiguriert sind, registrieren Sie sie für Intune-Verwaltung. Intune Registrierung ist robust und verfügt über mehrere Registrierungsoptionen für Windows-Geräte. Weitere Informationen zu Intune Registrierungsoptionen finden Sie unter Einrichten der Registrierung für Windows-Geräte.

Hinweis

Um Windows-Geräte für Intune zu registrieren, müssen Administratoren bereits Lizenzen zugewiesen worden sein. Informationen zum Zuweisen von Lizenzen für die Geräteregistrierung.

Tipp

Um die Geräteverwaltung über Intune zu optimieren, stellen Sie Intune mit Defender für Endpunkt her.

Abrufen der erforderlichen Berechtigungen

Standardmäßig können nur Benutzer, denen eine geeignete Rolle zugewiesen wurde, z. B. die Rolle Intune-Dienstadministrator in Microsoft Entra ID, die Gerätekonfigurationsprofile verwalten und zuweisen, die für das Onboarding von Geräten und die Bereitstellung der Sicherheitsbaseline erforderlich sind.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

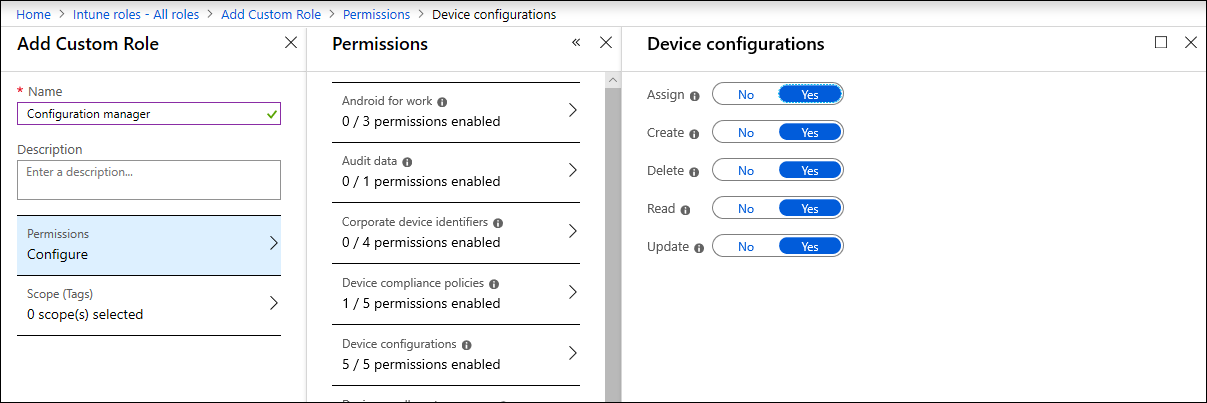

Wenn Ihnen andere Rollen zugewiesen wurden, stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen verfügen:

- Vollständige Berechtigungen für Gerätekonfigurationen

- Vollständige Berechtigungen für Sicherheitsbaselines

- Leseberechtigungen für Gerätekonformitätsrichtlinien

- Leseberechtigungen für die organization

Gerätekonfigurationsberechtigungen für Intune

Tipp

Weitere Informationen zum Zuweisen von Berechtigungen für Intune finden Sie unter Erstellen benutzerdefinierter Rollen.

Weitere Informationen

| Artikel | Beschreibung |

|---|---|

| Integrieren von Geräten in Defender für Endpunkt | Verfolgen Sie das Onboarding status von Intune verwalteten Geräten nach, und integrieren Sie mehr Geräte über Intune. |

| Erhöhen der Konformität mit der Defender für Endpunkt-Sicherheitsbaseline | Nachverfolgen der Baselinekonformität und Nichtkonformität. Stellen Sie die Sicherheitsbaseline auf mehr Intune verwalteten Geräten bereit. |

| Optimieren der Bereitstellung und Erkennung von ASR-Regeln | Überprüfen Sie die Regelbereitstellung, und optimieren Sie erkennungen mithilfe von Auswirkungsanalysetools in Microsoft Defender Portal. |

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.