Alle Azure-Abonnements haben eine Vertrauensbeziehung zu einem Microsoft Entra-Mandanten. Dieser Mandant (also dieses Verzeichnis) authentifiziert und autorisiert Sicherheitsprinzipale und Geräte für Abonnements. Wenn ein Abonnement abläuft, bleibt der vertrauenswürdige Mandant bestehen, aber die Sicherheitsprinzipale verlieren den Zugriff auf Azure-Ressourcen. Abonnements können nur einem einzelnen Verzeichnis vertrauen, während ein Microsoft Entra-Mandant von mehreren Abonnements als vertrauenswürdig eingestuft werden kann.

Wenn sich ein Benutzer oder eine Benutzerin für einen Microsoft-Clouddienst registriert, wird ein neuer Microsoft Entra-Mandant erstellt, und der Benutzer bzw. die Benutzerin wird der Rolle „Globaler Administrator“ hinzugefügt. Wenn ein Besitzer eines Abonnements sein Abonnement jedoch mit einem vorhandenen Mandanten verbindet, wird ihm die Rolle „Globaler Administrator“ nicht zugewiesen.

Während Benutzer ggf. nur über ein einzelnes Authentifizierung-Basisverzeichnis verfügen, können sie als Gäste Teil mehrere Verzeichnisse sein. Ihnen werden sowohl das Basis- als auch das Gastverzeichnis für jeden Benutzer in Microsoft Entra ID angezeigt.

Wichtig

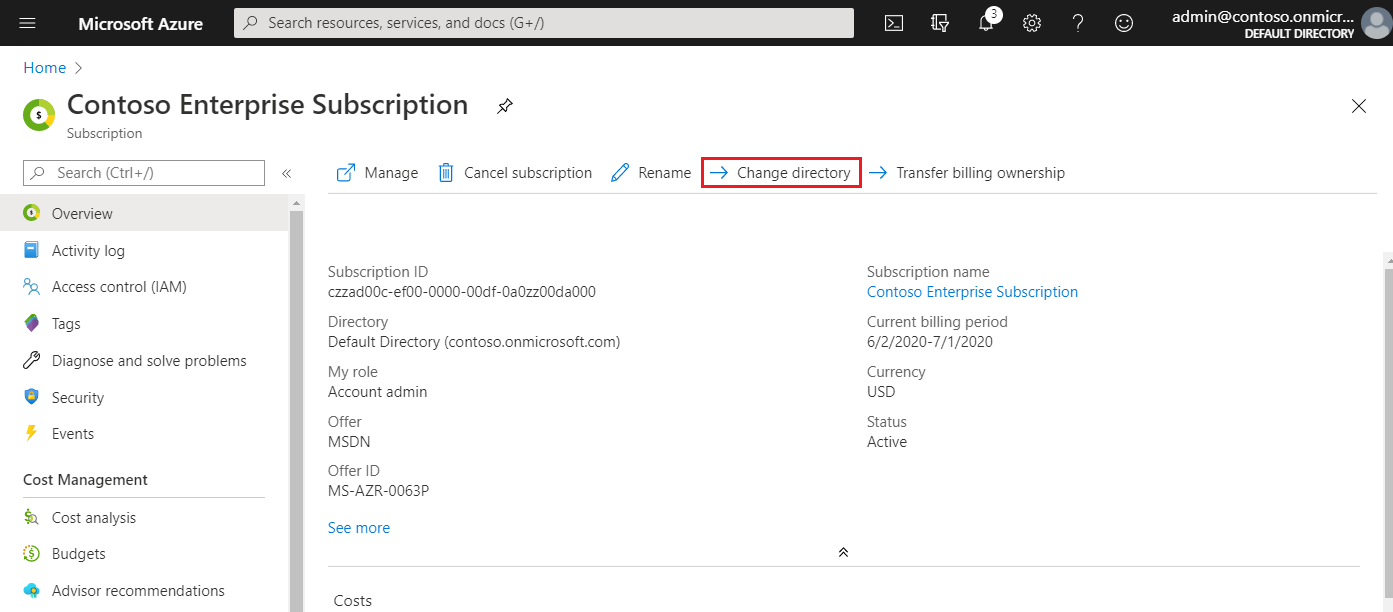

Wenn ein Abonnement einem anderen Verzeichnis zugeordnet wird, verlieren Benutzer, denen Rollen mit der rollenbasierten Zugriffssteuerung von Azure zugewiesen wurden, den Zugriff. Klassische Abonnementadministratoren (Dienstadministrator und Co-Admin) verlieren ebenfalls ihren Zugriff.

Das Verschieben Ihres Azure Kubernetes Service-Clusters (AKS-Clusters) in ein anderes Abonnement oder das Verschieben des Abonnements, das den Cluster besitzt, in einen neuen Mandanten führt dazu, dass der Cluster seine Funktionalität aufgrund des Verlusts von Rollenzuweisungen und Dienstprinzipalrechten verliert. Weitere Informationen zu AKS finden Sie unter Azure Kubernetes Service (AKS).