Die 12 wichtigsten Aufgaben für Sicherheitsteams zur Unterstützung der Arbeit von zu Hause aus

Wenn Sie wie Microsoft sind und plötzlich eine hauptsächlich zu Hause ansässige Belegschaft unterstützen, möchten wir Ihnen helfen, sicherzustellen, dass Ihre organization so sicher wie möglich funktioniert. In diesem Artikel werden Aufgaben priorisiert, damit Sicherheitsteams die wichtigsten Sicherheitsfunktionen so schnell wie möglich implementieren können.

Wenn Sie ein kleiner oder mittelgroßer organization sind, der einen der Geschäftspläne von Microsoft verwendet, lesen Sie stattdessen die folgenden Ressourcen:

- Bewährte Methoden zum Sichern von Microsoft 365 for Business-Pläne

- Microsoft 365 für Kampagnen (enthält eine empfohlene Sicherheitskonfiguration für Microsoft 365 Business)

Kunden, die unsere Enterprise-Pläne verwenden, empfiehlt Microsoft, die in der folgenden Tabelle aufgeführten Aufgaben auszuführen, die für Ihren Serviceplan gelten. Beachten Sie folgendes, anstatt einen Microsoft 365 Enterprise-Plan zu erwerben, wenn Sie Abonnements kombinieren:

- Microsoft 365 E3 umfasst Enterprise Mobility + Security (EMS) E3 und Microsoft Entra ID P1

- Microsoft 365 E5 umfasst EMS E5 und Microsoft Entra ID P2

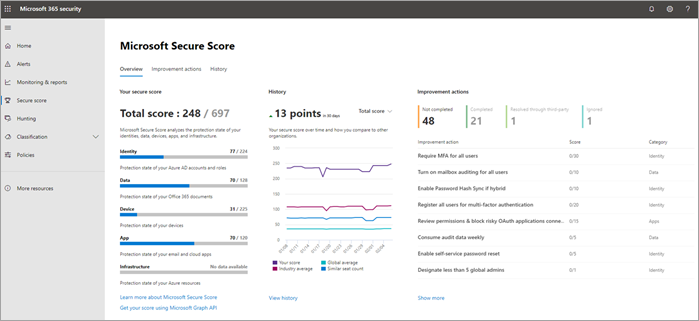

Bevor Sie beginnen, überprüfen Sie Ihre Microsoft 365-Sicherheitsbewertung im Microsoft Defender-Portal. Über eine zentralisierte Dashboard können Sie die Sicherheit für Ihre Microsoft 365-Identitäten, -Daten, -Apps, -Geräte und -Infrastruktur überwachen und verbessern. Sie erhalten Punkte für die Konfiguration empfohlener Sicherheitsfeatures, das Ausführen sicherheitsbezogener Aufgaben (z. B. anzeigen von Berichten) oder das Behandeln von Empfehlungen mit einer Anwendung oder Software von Drittanbietern. Die empfohlenen Aufgaben in diesem Artikel erhöhen Ihre Bewertung.

1: Aktivieren von Microsoft Entra mehrstufiger Authentifizierung (Multi-Factor Authentication, MFA)

Das beste, was Sie tun können, um die Sicherheit für Mitarbeiter zu verbessern, die von zu Hause aus arbeiten, ist die Aktivierung der MFA. Wenn Sie noch keine Prozesse eingerichtet haben, behandeln Sie diesen Zustand als Notfallpilot, und stellen Sie sicher, dass Sie Unterstützungskräfte haben, die bereit sind, Mitarbeitern zu helfen, die hängen bleiben. Da Sie wahrscheinlich keine Hardwaresicherheitsgeräte verteilen können, verwenden Sie Windows Hello Biometrie- und Smartphone-Authentifizierungs-Apps wie Microsoft Authenticator.

Normalerweise empfiehlt Microsoft, benutzern 14 Tage Zeit zu geben, um ihr Gerät für die mehrstufige Authentifizierung zu registrieren, bevor MFA erforderlich ist. Wenn Ihre Mitarbeiter jedoch plötzlich von zu Hause aus arbeiten, fordern Sie MFA als Sicherheitspriorität an, und seien Sie darauf vorbereitet, Benutzern zu helfen, die sie benötigen.

Das Anwenden dieser Richtlinien dauert nur wenige Minuten, aber seien Sie darauf vorbereitet, Ihre Benutzer in den nächsten Tagen zu unterstützen.

| Plan | Empfehlung |

|---|---|

| Microsoft 365-Pläne (ohne Microsoft Entra ID P1 oder P2) | Aktivieren Sie Sicherheitsstandards in Microsoft Entra ID. Sicherheitsstandards in Microsoft Entra ID MFA für Benutzer und Administratoren enthalten. |

| Microsoft 365 E3 (mit Microsoft Entra ID P1) | Verwenden Sie Allgemeine Richtlinien für den bedingten Zugriff, um die folgenden Richtlinien zu konfigurieren: |

| Microsoft 365 E5 (mit Microsoft Entra ID P2) | Nutzen Sie das Feature in Microsoft Entra ID und implementieren Sie den von Microsoft empfohlenen Satz von bedingtem Zugriff und zugehörige Richtlinien wie die folgenden:

|

2: Schutz vor Bedrohungen

Alle Microsoft 365-Pläne mit Cloudpostfächern enthalten Exchange Online Protection -Features (EOP), einschließlich:

- Antischadsoftware.

- Antispam.

- Antispoofing in Anti-Phishing-Richtlinien.

Standardeinstellungen für diese EOP-Features werden automatisch allen Empfängern über Standardrichtlinien zugewiesen. Um jedoch die EOP-Schutzebene auf die von Microsoft empfohlenen Standard- oder Strict-Sicherheitseinstellungen basierend auf Beobachtungen in den Rechenzentren zu erhöhen, aktivieren Und weisen Sie die Standard voreingestellten Sicherheitsrichtlinie (für die meisten Benutzer) und/oder die voreingestellte Sicherheitsrichtlinie Strict (für Administratoren und andere Benutzer mit hohem Risiko) zu. Wenn neue Schutzfunktionen hinzugefügt werden und sich die Sicherheitslandschaft ändert, werden die EOP-Einstellungen in voreingestellten Sicherheitsrichtlinien automatisch auf unsere empfohlenen Einstellungen aktualisiert.

Anweisungen finden Sie unter Verwenden des Microsoft Defender-Portals zum Zuweisen von Standard und Streng voreingestellte Sicherheitsrichtlinien für Benutzer.

Die Unterschiede zwischen Standard und Strict sind hier in der Tabelle zusammengefasst. Die umfassenden Einstellungen für Standard und Strict EOP-Einstellungen werden hier in den Tabellen beschrieben.

3: Konfigurieren von Microsoft Defender for Office 365

Microsoft Defender for Office 365 (in Microsoft 365 E5 und Office 365 E5 enthalten) bietet zusätzliche Sicherheitsvorkehrungen:

- Schutz vorsicheren Anlagen und sicheren Links: Schützt Ihre organization in Echtzeit vor unbekannten Bedrohungen, indem intelligente Systeme verwendet werden, die Dateien, Anlagen und Links auf schädliche Inhalte überprüfen. Diese automatisierten Systeme umfassen eine stabile Detonationsplattform, Heuristiken und Machine Learning-Modelle.

- Sichere Anlagen für SharePoint, OneDrive und Microsoft Teams: Schützt Ihre Organisation, wenn Benutzer zusammenarbeiten und Dateien freigeben, indem es schädliche Dateien in Team-Websites und Dokumentbibliotheken identifiziert und blockiert.

- Identitätswechselschutz in Anti-Phishing-Richtlinien: Wendet Machine Learning-Modelle und erweiterte Algorithmen zur Erkennung von Identitätswechseln an, um Phishingangriffe abzuwenden.

- Prioritätskontoschutz: Prioritätskonten ist ein Tag, das Sie auf eine ausgewählte Anzahl von benutzerkonten mit hohem Wert anwenden. Anschließend können Sie das Priority-Tag als Filter in Warnungen, Berichten und Untersuchungen verwenden. In Defender for Office 365 Plan 2 (in Microsoft 365 E5 enthalten) bietet der Prioritätskontoschutz zusätzliche Heuristiken für Prioritätskonten, die auf Führungskräfte des Unternehmens zugeschnitten sind (reguläre Mitarbeiter profitieren nicht von diesem speziellen Schutz).

Eine Übersicht über Defender for Office 365, einschließlich einer Zusammenfassung der Pläne, finden Sie unter Defender for Office 365.

Die voreingestellte Sicherheitsrichtlinie "Integrierter Schutz " bietet standardmäßig allen Empfängern Schutz vor sicheren Links und sicheren Anlagen, Sie können jedoch Ausnahmen angeben.

Wie im vorherigen Abschnitt aktivieren Sie die Standard voreingestellte Sicherheitsrichtlinie (für die meisten Benutzer) und/oder die voreingestellte Sicherheitsrichtlinie Strict (für Administratoren und andere Benutzer mit hohem Risiko), um die Defender for Office 365 Schutzebene auf die von Microsoft empfohlenen Sicherheitseinstellungen Standard oder Strict (für Administratoren und andere Benutzer mit hohem Risiko) zu erhöhen. Wenn neue Schutzfunktionen hinzugefügt werden und sich die Sicherheitslandschaft ändert, werden die Defender for Office 365 Einstellungen in voreingestellten Sicherheitsrichtlinien automatisch auf unsere empfohlenen Einstellungen aktualisiert.

Die Benutzer, die Sie für Defender for Office 365 Schutz in voreingestellten Sicherheitsrichtlinien auswählen, erhalten die von Microsoft empfohlenen Standard oder Strenge Sicherheitseinstellungen für sichere Anlagen und sichere Links. Außerdem müssen Sie Einträge und optionale Ausnahmen für den Benutzeridentitätswechsel und den Schutz vor Domänenidentitätswechseln hinzufügen.

Anweisungen finden Sie unter Verwenden des Microsoft Defender-Portals zum Zuweisen von Standard und Streng voreingestellte Sicherheitsrichtlinien für Benutzer.

Die Unterschiede zwischen Defender for Office 365 Schutzeinstellungen in Standard und Strict sind hier in der Tabelle zusammengefasst. Die umfassenden Einstellungen für Standard und Strict Defender for Office 365 werden in den folgenden Tabellen beschrieben.

Sie können sichere Anlagen für SharePoint, OneDrive und Microsoft Teams unabhängig von voreingestellten Sicherheitsrichtlinien (standardmäßig aktiviert) aktivieren und deaktivieren. Informationen zur Überprüfung finden Sie unter Aktivieren sicherer Anlagen für SharePoint, OneDrive und Microsoft Teams.

Nachdem Sie Benutzer als Prioritätskonten identifiziert haben, erhalten diese den Prioritätskontoschutz, wenn er aktiviert ist (standardmäßig aktiviert). Informationen zur Überprüfung finden Sie unter Konfigurieren und Überprüfen des Schutzes von Prioritätskonten in Microsoft Defender for Office 365.

4: Konfigurieren von Microsoft Defender for Identity

Microsoft Defender for Identity ist eine cloudbasierte Sicherheitslösung, die lokales Active Directory Signale verwendet, um erweiterte Bedrohungen, kompromittierte Identitäten und schädliche Insideraktionen zu identifizieren, zu erkennen und zu untersuchen, die gegen Ihre organization gerichtet sind. Konzentrieren Sie sich als Nächstes auf dieses Element, da es Ihre lokale und Cloudinfrastruktur schützt, keine Abhängigkeiten oder Voraussetzungen aufweist und sofortige Vorteile bieten kann.

- Informationen zum schnellen Einrichten finden Sie unter schnell Microsoft Defender for Identity Schnellstarts.

- Video ansehen: Einführung in Microsoft Defender for Identity

- Überprüfen der drei Phasen der bereitstellung von Microsoft Defender for Identity

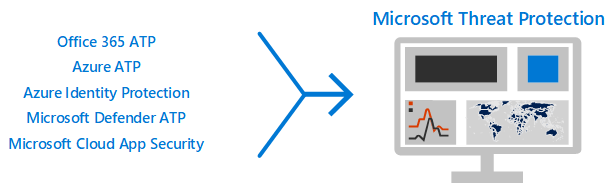

5: Aktivieren von Microsoft Defender XDR

Nachdem Sie nun Microsoft Defender for Office 365 und Microsoft Defender for Identity konfiguriert haben, können Sie die kombinierten Signale dieser Funktionen in einem Dashboard anzeigen. Microsoft Defender XDR vereint Warnungen, Incidents, automatisierte Untersuchung und Reaktion sowie erweiterte Suchvorgänge für Workloads (Microsoft Defender for Identity, Defender for Office 365, Microsoft Defender for Endpoint und Microsoft Defender for Cloud Apps) in einem einzelnen Bereich im Microsoft Defender-Portal.

Nachdem Sie einen oder mehrere Ihrer Defender for Office 365-Dienste konfiguriert haben, aktivieren Sie MTP. MTP werden kontinuierlich neue Features hinzugefügt; Erwägen Sie, sich für den Empfang von Vorschaufeatures zu entscheiden.

6: Konfigurieren des Intune Mobilen App-Schutzes für Smartphones und Tablets

mit Microsoft Intune Mobile Application Management (MAM) können Sie die Daten Ihrer organization auf Smartphones und Tablets verwalten und schützen, ohne diese Geräte zu verwalten. Funktionsweise:

- Sie erstellen eine App-Schutzrichtlinie (App Protection Policy, APP), die bestimmt, welche Apps auf einem Gerät verwaltet werden und welche Verhaltensweisen zulässig sind (z. B. verhindern, dass Daten aus einer verwalteten App in eine nicht verwaltete App kopiert werden). Sie erstellen eine Richtlinie für jede Plattform (iOS, Android).

- Nach dem Erstellen der App-Schutzrichtlinien erzwingen Sie diese, indem Sie eine Regel für bedingten Zugriff in Microsoft Entra ID erstellen, um genehmigte Apps und APP-Datenschutz zu erfordern.

APP-Schutzrichtlinien enthalten viele Einstellungen. Glücklicherweise müssen Sie sich nicht über jede Einstellung informieren und die Optionen abwägen. Microsoft erleichtert das Anwenden einer Konfiguration von Einstellungen, indem Ausgangspunkte empfohlen werden. Das Datenschutzframework mit App-Schutzrichtlinien umfasst drei Ebenen, aus der Sie auswählen können.

Noch besser: Microsoft koordiniert dieses App-Schutzframework mit einer Reihe von bedingten Zugriff und zugehörigen Richtlinien, die allen Organisationen als Ausgangspunkt empfohlen werden. Wenn Sie MFA mithilfe der Anleitung in diesem Artikel implementiert haben, sind Sie auf halbem Weg!

Verwenden Sie zum Konfigurieren des Schutzes mobiler Apps die Anleitung unter Allgemeine Identitäts- und Gerätezugriffsrichtlinien:

- Verwenden Sie den Leitfaden App-Datenschutzrichtlinien anwenden , um Richtlinien für iOS und Android zu erstellen. Stufe 2 (erweiterter Datenschutz) wird für den grundlegenden Schutz empfohlen.

- Erstellen Sie eine Regel für bedingten Zugriff, um genehmigte Apps und APP-Schutz erforderlich zu machen.

7: Konfigurieren von MFA und bedingtem Zugriff für Gäste, einschließlich Intune Schutz mobiler Apps

Als Nächstes stellen wir sicher, dass Sie weiterhin mit Gästen zusammenarbeiten und mit Gästen zusammenarbeiten können. Wenn Sie den Microsoft 365 E3 Plan verwenden und MFA für alle Benutzer implementiert haben, sind Sie eingestellt.

Wenn Sie den Microsoft 365 E5-Plan verwenden und Azure Identity Protection für risikobasierte MFA nutzen, müssen Sie einige Anpassungen vornehmen (da sich Microsoft Entra ID Protection nicht auf Gäste erstreckt):

- Erstellen Sie eine neue Regel für bedingten Zugriff, um MFA immer für Gäste und externe Benutzer zu erfordern.

- Aktualisieren Sie die risikobasierte MFA-Regel für bedingten Zugriff, um Gäste und externe Benutzer auszuschließen.

Verwenden Sie den Leitfaden unter Aktualisieren der allgemeinen Richtlinien zum Zulassen und Schützen des Gast- und externen Zugriffs, um zu verstehen, wie der Gastzugriff mit Microsoft Entra ID funktioniert, und um die betroffenen Richtlinien zu aktualisieren.

Die Intune Schutzrichtlinien für mobile Apps, die Sie erstellt haben, sowie die Regel für bedingten Zugriff, um genehmigte Apps und APP-Schutz zu erfordern, gelten für Gästekonten und tragen zum Schutz der Daten Ihrer organization bei.

Hinweis

Wenn Sie bereits PCs für die Geräteverwaltung registriert haben, um kompatible PCs zu erfordern, müssen Sie auch Gastkonten von der Regel für bedingten Zugriff ausschließen, die die Gerätekonformität erzwingt.

8: Registrieren von PCs bei der Geräteverwaltung und Erfordern von kompatiblen PCs

Es gibt mehrere Methoden zum Registrieren der Geräte Ihrer Mitarbeiter. Jede Methode hängt von der Art des Besitzes des Geräts (privat oder geschäftlich), vom Gerätetyp (iOS, Windows, Android) und von Verwaltungsanforderungen (Zurücksetzungen, Affinität, Sperrung) ab. Die Untersuchung kann einige Zeit in Anspruch nehmen. Weitere Informationen finden Sie unter Registrieren von Geräten in Microsoft Intune.

Am schnellsten können Sie die automatische Registrierung für Windows 10 Geräte einrichten.

Sie können auch die folgenden Tutorials nutzen:

- Verwenden von Autopilot zum Registrieren von Windows-Geräten in Intune

- Verwenden Sie die Unternehmensgeräteregistrierungsfeatures von Apple in Apple Business Manager (ABM), um iOS-/iPadOS-Geräte in Intune

Verwenden Sie nach dem Registrieren von Geräten die Anleitung unter Allgemeine Identitäts- und Gerätezugriffsrichtlinien , um diese Richtlinien zu erstellen:

- Gerätekonformitätsrichtlinien definieren: Die empfohlenen Einstellungen für Windows 10 umfassen die Anforderung eines Antivirenschutzes. Wenn Sie über Microsoft 365 E5 verfügen, verwenden Sie Microsoft Defender for Endpoint, um die Integrität von Mitarbeitergeräten zu überwachen. Stellen Sie sicher, dass Konformitätsrichtlinien für andere Betriebssysteme Antivirenschutz- und Endpunktschutzsoftware enthalten.

- Kompatible PCs erforderlich: Dies ist die Regel für bedingten Zugriff in Microsoft Entra ID, die die Gerätekonformitätsrichtlinien erzwingt.

Nur ein organization kann ein Gerät verwalten. Schließen Sie daher Gastkonten aus der Regel für bedingten Zugriff in Microsoft Entra ID aus. Wenn Sie Gastbenutzer und externe Benutzer nicht von Richtlinien ausschließen, die Gerätekonformität erfordern, werden diese Benutzer durch diese Richtlinien blockiert. Weitere Informationen finden Sie unter Aktualisieren der allgemeinen Richtlinien zum Zulassen und Schützen des Gast- und externen Zugriffs.

9: Optimieren Ihres Netzwerks für Cloudkonnektivität

Wenn Sie es dem Großteil Ihrer Mitarbeiter schnell ermöglichen, von zu Hause aus zu arbeiten, kann sich dieser plötzliche Wechsel der Konnektivitätsmuster erheblich auf die Infrastruktur des Unternehmensnetzwerks auswirken. Viele Netzwerke wurden skaliert und entworfen, bevor Clouddienste eingeführt wurden. In vielen Fällen sind Netzwerke gegenüber Remotemitarbeitern tolerant, wurden aber nicht so konzipiert, dass sie von allen Benutzern gleichzeitig remote verwendet werden.

Netzwerkelemente werden aufgrund der Last des gesamten Unternehmens, das sie nutzt, plötzlich enorm belastet. Zum Beispiel:

- VPN-Konzentratoren.

- Zentrale Netzwerkausgangsgeräte (z. B. Proxys und Geräte zur Verhinderung von Datenverlust).

- Zentrale Internetbandbreite.

- Backhaul-MPLS-Leitungen

- NAT-Funktion.

Das Endergebnis ist eine schlechte Leistung und Produktivität in Verbindung mit einer schlechten Erfahrung für Benutzer, die sich an die Arbeit von zu Hause anpassen.

Einige der Schutzmaßnahmen, die bisher durch das Zurückleiten von Datenverkehr über ein Unternehmensnetzwerk bereitgestellt wurden, werden jetzt von den Cloud-Apps bereitgestellt, auf die Ihre Benutzer zugreifen. Wenn Sie diesen Schritt in diesem Artikel erreichen, haben Sie eine Reihe komplexer Cloudsicherheitskontrollen für Microsoft 365-Dienste und -Daten implementiert. Mit diesen Steuerelementen sind Sie möglicherweise bereit, den Datenverkehr von Remotebenutzern direkt an Office 365 weiterzuleiten. Wenn Sie weiterhin eine VPN-Verbindung für den Zugriff auf andere Anwendungen benötigen, können Sie Ihre Leistung und Benutzererfahrung erheblich verbessern, indem Sie geteiltes Tunneling implementieren. Sobald Sie in Ihrem organization eine Einigung erzielt haben, kann diese Optimierung innerhalb eines Tages von einem gut koordinierten Netzwerkteam durchgeführt werden.

Weitere Informationen finden Sie unter:

- Übersicht: Optimieren der Konnektivität für Remotebenutzer mithilfe von geteilten VPN-Tunneln

- Implementieren eines geteilten VPN-Tunnels für Office 365

Aktuelle Blogartikel zu diesem Thema:

- Schnelles Optimieren des Datenverkehrs für Remotemitarbeiter & Verringern der Auslastung Ihrer Infrastruktur

- Alternative Möglichkeiten für Sicherheitsexperten und IT,moderne Sicherheitskontrollen in den heutigen einzigartigen Remotearbeitsszenarien zu erreichen

10: Trainieren von Benutzern

Das Trainieren von Benutzern kann Ihren Benutzern und dem Sicherheitsteam viel Zeit und Frustration ersparen. Versierte Benutzer öffnen weniger Anlagen oder klicken auf Links in fragwürdigen E-Mail-Nachrichten, und sie vermeiden eher verdächtige Websites.

Das Handbuch zur Cybersicherheitskampagne der Harvard Kennedy School bietet hervorragende Anleitungen zum Aufbau einer starken Kultur des Sicherheitsbewusstseins innerhalb Ihrer organization, einschließlich der Schulung von Benutzern zur Identifizierung von Phishingangriffen.

Microsoft 365 bietet die folgenden Ressourcen, um Benutzer in Ihrer organization zu informieren:

| Konzept | Ressourcen |

|---|---|

| Microsoft 365 |

Anpassbare Lernpfade Diese Ressourcen können Ihnen helfen, Schulungen für Endbenutzer in Ihrem organization |

| Microsoft 365 Security |

Lernmodul: Schützen Ihrer organization mit integrierter, intelligenter Sicherheit von Microsoft 365 In diesem Modul können Sie beschreiben, wie Microsoft 365-Sicherheitsfeatures zusammenarbeiten, und die Vorteile dieser Sicherheitsfeatures erläutern. |

| Mehrstufige Authentifizierung |

Zweistufige Überprüfung: Was ist die zusätzliche Überprüfungsseite? Dieser Artikel hilft Endbenutzern zu verstehen, was die mehrstufige Authentifizierung ist und warum sie auf Ihrem organization verwendet wird. |

Zusätzlich zu diesem Leitfaden empfiehlt Microsoft Ihren Benutzern, die in diesem Artikel beschriebenen Aktionen zu ergreifen: Schützen Sie Ihr Konto und Ihre Geräte vor Hackern und Schadsoftware. Diese setzen sich wie folgt zusammen:

- Verwenden sicherer Kennwörter

- Schützen von Geräten

- Aktivieren von Sicherheitsfeatures auf Windows 10- und Mac-PCs (für nicht verwaltete Geräte)

Microsoft empfiehlt Benutzern außerdem, ihre persönlichen E-Mail-Konten zu schützen, indem sie die in den folgenden Artikeln empfohlenen Aktionen ausführen:

11: Erste Schritte mit Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps bietet umfassende Transparenz, Kontrolle über den Datenverkehr und komplexe Analysen, um Cyberbedrohungen in allen Ihren Clouddiensten zu identifizieren und zu bekämpfen. Sobald Sie mit Defender for Cloud Apps begonnen haben, werden Richtlinien zur Anomalieerkennung automatisch aktiviert. Aber Defender for Cloud Apps hat einen anfänglichen Lernzeitraum von sieben Tagen, in dem nicht alle Warnungen zur Anomalieerkennung ausgelöst werden.

Beginnen Sie jetzt mit Defender for Cloud Apps. Später können Sie komplexere Überwachungen und Kontrollen einrichten.

- Schnellstart: Erste Schritte mit Defender for Cloud Apps

- Sofortige Verhaltensanalysen und Anomalieerkennung

- Weitere Informationen zu Microsoft Defender for Cloud Apps

- Überprüfen neuer Features und Funktionen

- Grundlegende Setupanweisungen

12: Überwachen auf Bedrohungen und Ergreifen von Maßnahmen

Microsoft 365 bietet mehrere Möglichkeiten, status zu überwachen und geeignete Maßnahmen zu ergreifen. Der beste Ausgangspunkt ist das Microsoft Defender-Portal, in dem Sie die Microsoft-Sicherheitsbewertung Ihres organization und alle Warnungen oder Entitäten anzeigen können, die Ihre Aufmerksamkeit erfordern.

- Erste Schritte mit dem Microsoft Defender-Portal

- Weitere Informationen finden Sie in den Sicherheitsportalen in Microsoft 365.

Nächste Schritte

Herzlichen Glückwunsch! Sie haben schnell einige der wichtigsten Sicherheitsschutzmechanismen implementiert, und Ihre organization ist viel sicherer. Jetzt sind Sie bereit, mit Funktionen zum Schutz vor Bedrohungen (einschließlich Microsoft Defender for Endpoint), Datenklassifizierungs- und Schutzfunktionen und dem Schützen von Administratorkonten noch weiter zu gehen. Einen tieferen, methodischen Satz von Sicherheitsempfehlungen für Microsoft 365 finden Sie unter Microsoft 365 Security for Business Decision Makers (BDMs).

Besuchen Sie auch die neue Microsoft Defender for Cloud in Security-Dokumentation.