Konfigurieren des Kerberos-basierten einmaligen Anmeldens (Single Sign-On, SSO) im Power BI-Dienst bei lokalen Datenquellen

Durch das Aktivieren von SSO für Power BI-Berichte und -Dashboards können Daten aus lokalen Datenquellen unter Beachtung der für diese Quellen konfigurierten Benutzerberechtigungen einfacher aktualisiert werden. Verwenden Sie die eingeschränkte Kerberos-Delegierung, um eine nahtlose SSO-Konnektivität zu ermöglichen.

In diesem Artikel werden die Schritte beschrieben, die Sie zum Konfigurieren von Kerberos-basiertem einmaligem Anmelden (SSO) vom Power BI-Dienst aus bei lokalen Datenquellen ausführen müssen.

Voraussetzungen

Damit die eingeschränkte Kerberos-Delegierung ordnungsgemäß funktioniert, müssen verschiedene Elemente konfiguriert werden, u. a. *Dienstprinzipalnamen (SPN) und Delegierungseinstellungen für Dienstkonten.

Hinweis

Die Verwendung von DNS-Aliasing mit SSO wird nicht unterstützt.

Abriss der Konfiguration

Die für die Konfiguration des einmaligen Anmeldens des Gateways erforderlichen Schritte werden unten beschrieben.

Führen Sie alle Schritte in Abschnitt 1: Grundlegende Konfiguration aus.

Abhängig von Ihrer Active Directory-Umgebung und den verwendeten Datenquellen müssen Sie möglicherweise einen Teil oder die gesamte Konfiguration, die in Abschnitt 2: Umgebungsspezifische Konfiguration beschrieben ist, vornehmen.

Mögliche Szenarien, die eventuell eine zusätzliche Konfiguration erfordern, sind im Folgenden aufgeführt:

Szenario Gehe zu Ihre Active Directory-Umgebung ist sicherheitsgehärtet. Hinzufügen eines Gatewaydienstkontos zur Windows-Autorisierungs- und -Zugriffsgruppe Das Gatewaydienstkonto und die Benutzerkonten, deren Identität das Gateway annimmt, befinden sich in getrennten Domänen oder Gesamtstrukturen. Hinzufügen eines Gatewaydienstkontos zur Windows-Autorisierungs- und -Zugriffsgruppe Sie haben Microsoft Entra Connect mit Benutzerkontosynchronisierung nicht konfiguriert und der in Power BI für Benutzer verwendete UPN stimmt nicht mit dem UPN in Ihrer lokalen Active Directory-Umgebung überein. Festlegen von Konfigurationsparametern für die Benutzerzuordnung auf dem Gatewaycomputer Sie planen, eine SAP HANA-Datenquelle mit SSO zu verwenden. Vervollständigen von datenquellenspezifischen Konfigurationsschritten Sie planen, eine SAP BW-Datenquelle mit SSO zu verwenden. Vervollständigen von datenquellenspezifischen Konfigurationsschritten Sie planen, eine Teradata-Datenquelle mit SSO zu verwenden. Vervollständigen von datenquellenspezifischen Konfigurationsschritten Überprüfen Sie Ihre Konfiguration, wie in Abschnitt 3: Überprüfen der Konfiguration beschrieben, um sicherzustellen, dass SSO ordnungsgemäß eingerichtet ist.

Abschnitt 1: Grundlegende Konfiguration

Schritt 1: Installieren und Konfigurieren des lokalen Datengateways von Microsoft

Dieses lokale Datengateway unterstützt das direkte Upgrade sowie die Übernahme der Einstellungen von vorhandenen Gateways.

Schritt 2: Abrufen von Domänenadministratorrechten zum Konfigurieren von SPNs (SetSPN) und Einstellungen für die eingeschränkte Kerberos-Delegierung

Um SPNs und Kerberos-Delegierungseinstellungen zu konfigurieren, darf der Domänenadministrator keine Rechte an einen Benutzer ohne Domänenadministrationsrechte erteilen. Die empfohlenen Konfigurationsschritte werden im folgenden Abschnitt ausführlicher erläutert.

Schritt 3: Konfigurieren des Gatewaydienstkontos

Option A unten ist die empfohlene Konfiguration, es sei denn, Sie haben Microsoft Entra Connect konfiguriert, und Benutzerkonten werden synchronisiert. In diesem Fall wird Option B empfohlen.

Option 2: Ausführen des Gateway-Windows-Diensts als Domänenkonto mit Dienstprinzipalname (SPN)

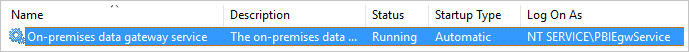

In einer Standardinstallation wird das Gateway als Dienstkonto des lokalen Computers,NT Service\PBIEgwService, ausgeführt.

Zum Aktivieren der eingeschränkten Kerberos-Delegierung muss das Gateway als Domänenkonto ausgeführt werden, es sei denn, Ihre Instanz von Microsoft Entra ist bereits mit Ihrer lokalen Active Directory-Instanz synchronisiert (mittels Microsoft Entra DirSync/Connect). Weitere Informationen zum Wechseln zu einem Domänenkonto finden Sie unter Ändern des Dienstkontos für das lokale Datengateway.

Konfigurieren eines SPN für das Gatewaydienstkonto

Ermitteln Sie zunächst, ob bereits ein SPN für das Domänenkonto erstellt wurde, das als Gatewaydienstkonto verwendet wird:

Starten Sie als Domänenadministrator das MMC-Snap-In (Microsoft Management Console) Active Directory-Benutzer und -Computer.

Klicken Sie im linken Bereich mit der rechten Maustaste auf den Domänennamen, wählen Sie Suchen aus, und geben Sie dann den Kontonamen des Gatewaydienstkontos ein.

Klicken Sie im Suchergebnis mit der rechten Maustaste auf das Gatewaydienstkonto, und wählen Sie Eigenschaften aus.

Wenn im Dialogfeld Eigenschaften die Registerkarte Delegierung angezeigt wird, wurde bereits ein SPN erstellt, sodass Sie mit Konfigurieren der eingeschränkten Kerberos-Delegierung fortfahren können.

Wenn im Dialogfeld Eigenschaften keine Registerkarte Delegierung angezeigt wird, können Sie einen SPN für das Konto manuell erstellen, um sie zu aktivieren. Verwenden Sie das in Windows enthaltene setspn-Tool. (Für die SPN-Erstellung sind Domänenadministratorrechte erforderlich.)

Angenommen, das Konto des Gatewaydiensts ist Contoso\GatewaySvc, und der Gatewaydienst wird auf einem Computer mit dem Namen MyGatewayMachine ausgeführt. Zum Festlegen des SPN für das Gatewaydienstkonto führen Sie den folgenden Befehl aus:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcSie können den SPN auch über das MMC-Snap-In Active Directory-Benutzer und -Computer festlegen.

Option B: Konfigurieren des Computers für Microsoft Entra Connect

Wenn Microsoft Entra Connect konfiguriert ist und Benutzerkonten synchronisiert werden, muss der Gatewaydienst zur Laufzeit keine lokalen Microsoft Entra-Suchläufe ausführen. Stattdessen können Sie einfach die lokale Dienst-SID für den Gatewaydienst verwenden, um alle erforderlichen Konfigurationen in Microsoft Entra ID vorzunehmen. Die in diesem Artikel beschriebenen Schritte für die Konfiguration der eingeschränkten Kerberos-Delegierung sind identisch mit den Konfigurationsschritten im Microsoft Entra-Kontext. Sie werden auf das Computerobjekt des Gateways (entsprechend der Identifizierung anhand der Dienst-ID) in Microsoft Entra ID statt auf das Domänenkonto angewendet. Die lokale Dienst-SID für „NT SERVICE/PBIEgwService“ lautet wie folgt:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Um den SPN für diese SID für den Power BI Gateway-Computer zu erstellen, müssen Sie den folgenden Befehl an einer administrativen Eingabeaufforderung ausführen (wobei Sie <COMPUTERNAME> durch den Namen des Power BI Gateway-Computers ersetzen):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Hinweis

Je nach den lokalen Sicherheitseinstellungen müssen Sie möglicherweise das Gatewaydienstkonto „NT SERVICE\PBIEgwService“ der lokalen Administratorgruppe auf dem Gatewaycomputer hinzufügen und dann den Gatewaydienst in der Gateway-App neu starten. Diese Option wird für Szenarien mit mehreren Gateways nicht unterstützt, da Active Directory eindeutige SPNs über eine gesamte Gesamtstruktur erzwingt. Verwenden Sie für diese Szenarien stattdessen Option A.

Schritt 4: Konfigurieren der eingeschränkten Kerberos-Delegierung

Sie können Delegierungseinstellungen entweder für die standardmäßige eingeschränkte Kerberos-Delegierung oder die ressourcenbasierte eingeschränkte Kerberos-Delegierung konfigurieren. Weitere Informationen zu den Unterschieden zwischen den beiden Delegierungsansätzen finden Sie auf der Übersichtsseite zur eingeschränkten Kerberos-Delegierung.

Die folgenden Dienstkonten sind erforderlich:

- Gatewaydienstkonto: Dienstbenutzer*in, der bzw. die das Gateway in Active Directory darstellt, mit einem in Schritt 3 konfigurierten SPN.

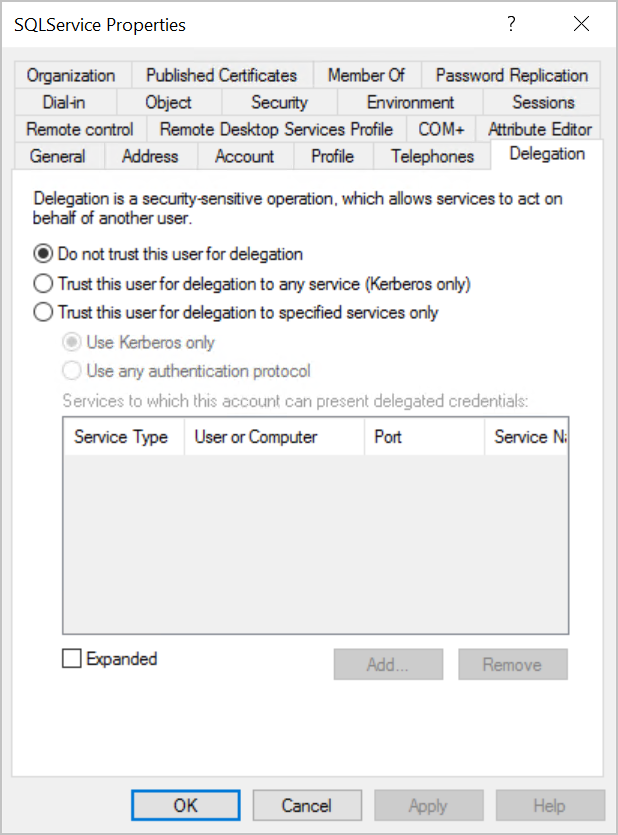

- Datenquellendienstkonto: Dienstbenutzer*in, der bzw. die die Datenquelle in Active Directory darstellt, wobei der Datenquelle ein SPN zugeordnet ist.

Hinweis

Gateway- und Datenquellendienstkonten müssen getrennt sein. Dasselbe Dienstkonto kann nicht verwendet werden, um sowohl das Gateway als auch die Datenquelle darzustellen.

Je nachdem, welchen Ansatz Sie verwenden möchten, fahren Sie mit einem der folgenden Abschnitte fort. Führen Sie nicht beide Abschnitte aus:

- Option A: Eingeschränkte Standarddelegierung von Kerberos. Dies ist die Standardempfehlung für die meisten Umgebungen.

- Option B: Ressourcenbasierte, eingeschränkte Kerberos-Delegierung. Diese ist erforderlich, wenn Ihre Datenquelle zu einer anderen Domäne als Ihr Gateway gehört.

Option A: Eingeschränkte Standarddelegierung von Kerberos

Wir legen nun die Delegierungseinstellungen für das Gatewaydienstkonto fest. Es gibt verschiedene Tools, mit denen Sie diese Schritte ausführen können. Hier verwenden wir das MMC-Snap-In Active Directory-Benutzer und -Computer zur Verwaltung und Veröffentlichung von Informationen im Verzeichnis. Es steht auf Domänencontrollern standardmäßig zur Verfügung, doch Sie können es auch über die Konfiguration von Windows-Features auf anderen Computern aktivieren.

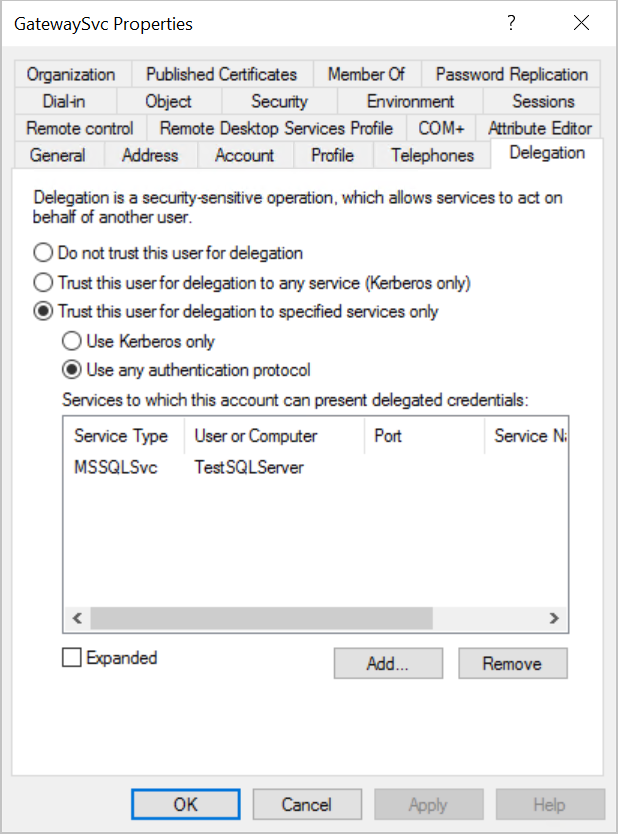

Die eingeschränkte Kerberos-Delegierung mit Protokollübertragung muss konfiguriert werden. Bei der eingeschränkten Delegierung müssen Sie explizit angeben, für welche Dienste Sie dem Gateway erlauben möchten, delegierte Anmeldeinformationen vorzulegen. Delegierungsaufrufe des Gatewaydienstkontos werden beispielsweise nur von SQL Server oder Ihrem SAP HANA-Server akzeptiert.

In diesem Abschnitt wird davon ausgegangen, dass Sie bereits SPNs für die zugrunde liegenden Datenquellen (wie SQL Server, SAP HANA, SAP BW, Teradata oder Spark) konfiguriert haben. Um zu erfahren, wie Sie diese SPNs des Datenquellenservers konfigurieren können, lesen Sie die technische Dokumentation des jeweiligen Datenbankservers und außerdem Sie den Abschnitt What SPN does your app require? (Welcher SPN ist für Ihre App erforderlich?) im Blogbeitrag My Kerberos Checklist (Meine Kerberos-Checkliste).

In den folgenden Schritten wird davon ausgegangen, dass Sie über eine lokale Umgebung mit zwei Computern in derselben Domäne verfügen: einem Gatewaycomputer und einem Datenbankserver mit SQL Server, die bereits mit auf Kerberos basierendem SSO konfiguriert sind. Die Schritte können für eine der anderen unterstützten Datenquellen übernommen werden, sofern die Datenquelle bereits für Kerberos-basiertes SSO konfiguriert wurde. In diesem Beispiel geben wir die folgenden Einstellungen:

- Active Directory-Domäne (NetBIOS): Contoso

- Gatewaycomputername: MyGatewayMachine

- Gatewaydienstkonto: Contoso\GatewaySvc

- Computername der SQL Server-Datenquelle: TestSQLServer

- Dienstkonto der SQL Server-Datenquelle: Contoso\SQLService

Konfigurieren Sie die Delegierungseinstellungen wie folgt:

Öffnen Sie das MMC-Snap-In Active Directory-Benutzer und -Computer mit Domänenadministratorrechten.

Klicken Sie mit der rechten Maustaste auf das Gatewaydienstkonto (Contoso\GatewaySvc), und wählen Sie Eigenschaften aus.

Wählen Sie die Registerkarte Delegierung aus.

Wählen Sie Computer nur bei Delegierungen angegebener Dienste vertrauen>Beliebiges Authentifizierungsprotokoll verwenden aus.

Wählen Sie unter Dienste, für die dieses Konto delegierte Anmeldeinformationen verwenden kann die Option Hinzufügen aus.

Wählen Sie im Dialogfeld „Neu“ Benutzer oder Computer aus.

Geben Sie das Dienstkonto für die Datenquelle ein, und wählen Sie dann OK aus.

Beispielsweise kann eine SQL Server-Datenquelle ein Dienstkonto wie Contoso\SQLService haben. Auf diesem Konto sollte bereits ein entsprechender Dienstprinzipalname für die Datenquelle festgelegt sein.

Wählen Sie den SPN aus, den Sie für den Datenbankserver erstellt haben.

In unserem Beispiel beginnt der SPN mit MSSQLSvc. Wenn Sie sowohl den FQDN als auch den NetBIOS-SPN für den Datenbankdienst hinzugefügt haben, wählen Sie beide aus. Möglicherweise wird nur einer angezeigt.

Klicken Sie auf OK.

Der Dienstprinzipalname sollte nun in der Liste der Dienste aufgeführt werden, für die das Gatewaydienstkonto delegierte Anmeldeinformationen verwenden kann.

Um das Setup fortzusetzen, fahren Sie als Nächstes mit Erteilen von lokalen Richtlinienrechten auf dem Gatewaycomputer für das Gatewaydienstkonto fort.

Option B: Ressourcenbasierte, eingeschränkte Kerberos-Delegierung

Verwenden Sie die ressourcenbasierte eingeschränkte Kerberos-Delegierung, um SSO-Konnektivität für Windows Server 2012 und höhere Versionen zu ermöglichen. Dieser Delegierungstyp lässt zu, dass sich Front-End- und Back-End-Dienste in unterschiedlichen Domänen befinden. Damit dies funktioniert, muss die Domäne des Back-End-Diensts der Domäne des Front-End-Diensts vertrauen.

In den folgenden Schritten wird davon ausgegangen, dass Sie eine lokale Umgebung mit zwei Computern in unterschiedlichen Domänen haben: einem Gatewaycomputer und einem Datenbankserver mit SQL Server, die bereits mit Kerberos-basiertem SSO konfiguriert sind. Die Schritte können für eine der anderen unterstützten Datenquellen übernommen werden, sofern die Datenquelle bereits für Kerberos-basiertes SSO konfiguriert wurde. In diesem Beispiel geben wir die folgenden Einstellungen:

- Active Directory-Front-End-Domäne (NetBIOS): ContosoFrontEnd

- Active Directory-Back-End-Domäne (NetBIOS): ContosoBackEnd

- Gatewaycomputername: MyGatewayMachine

- Gatewaydienstkonto: ContosoFrontEnd\GatewaySvc

- Computername der SQL Server-Datenquelle: TestSQLServer

- Dienstkonto der SQL Server-Datenquelle: ContosoBackEnd\SQLService

Führen Sie die folgenden Konfigurationsschritte aus:

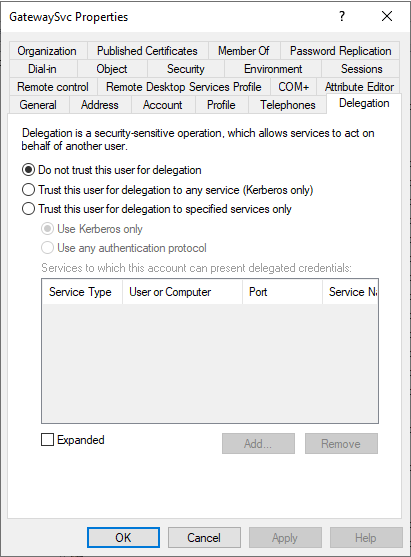

Stellen Sie mithilfe des MMC-Snap-Ins Active Directory-Benutzer und -Computer auf dem Domänencontroller für die Domäne ContosoFrontEnd sicher, dass für das Gatewaydienstkonto keine Delegierungseinstellungen angewendet wurden.

Stellen Sie mithilfe von Active Directory-Benutzer und -Computer auf dem Domänencontroller für die Domäne ContosoBackEnd sicher, dass für das Back-End-Dienstkonto keine Delegierungseinstellungen gelten.

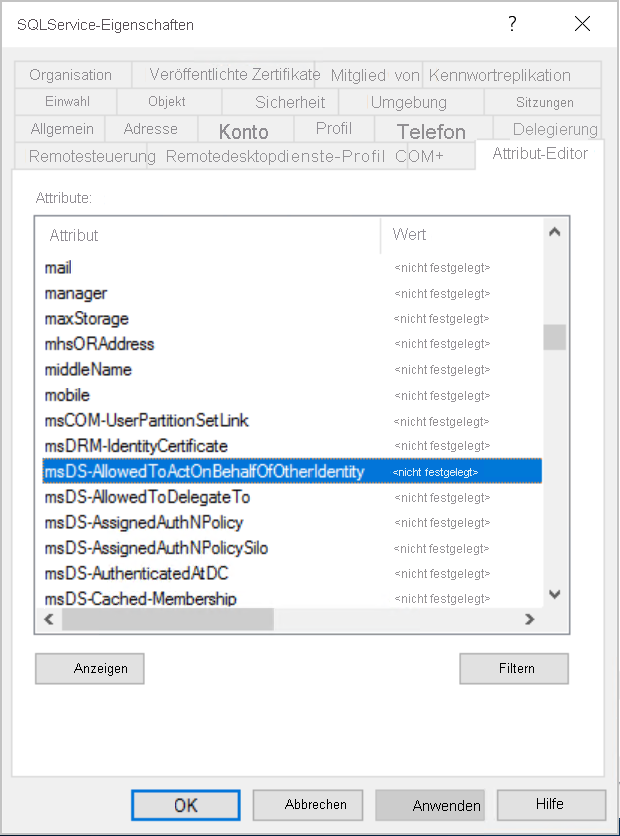

Überprüfen Sie auf der Registerkarte Attribut-Editor der Kontoeigenschaften, dass das Attribut msDS-AllowedToActOnBehalfOfOtherIdentity nicht festgelegt ist.

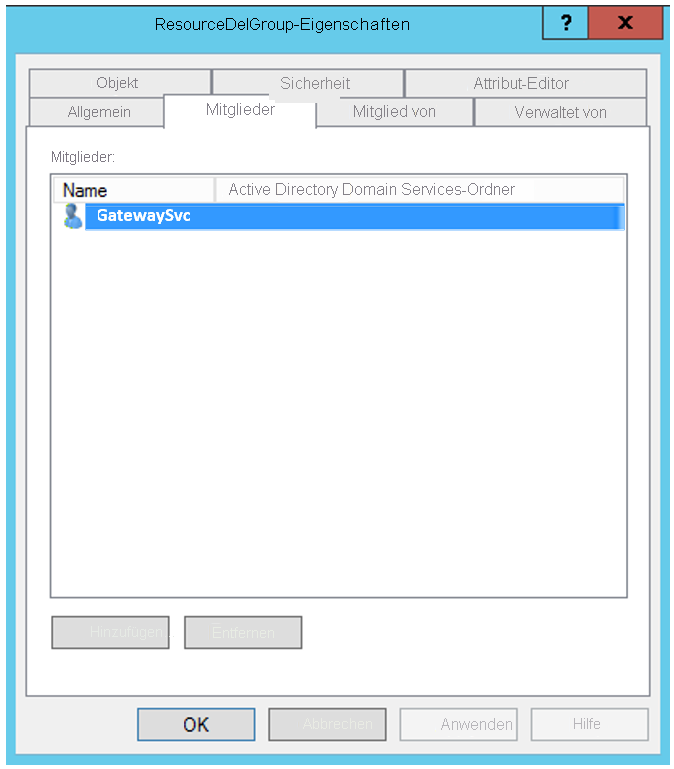

Erstellen Sie in Active Directory-Benutzer und -Computer auf dem Domänencontroller für die Domäne ContosoBackEnd eine Gruppe. Fügen Sie das Gatewaydienstkonto GatewaySvc zur Gruppe ResourceDelGroup hinzu.

Um Benutzer*innen aus einer vertrauenswürdigen Domäne hinzuzufügen, muss diese Gruppe über den Bereich „Domäne lokal“ verfügen.

Öffnen Sie die Eingabeaufforderung, und führen Sie auf dem Domänencontroller für die Domäne ContosoBackEnd die folgenden Befehle aus, um das Attribut msDS-AllowedToActOnBehalfOfOtherIdentity des Back-End-Dienstkontos zu aktualisieren:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cIn Active Directory-Benutzer und -Computer können Sie überprüfen, ob das Update auf der Registerkarte Attribut-Editor in den Eigenschaften für das Back-End-Dienstkonto angezeigt wird.

Schritt 5: Aktivieren der AES-Verschlüsselung für Dienstkonten

Wenden Sie die folgenden Einstellungen auf das Gatewaydienstkonto und jedes Datenquellendienstkonto an, an das das Gateway delegieren kann:

Hinweis

Wenn für die Dienstkonten bereits enctypes definiert sind, wenden Sie sich an Ihren Active Directory-Administrator, da die folgenden Schritte die vorhandenen enctypes-Werte überschreiben und Clients möglicherweise beschädigen.

Öffnen Sie das MMC-Snap-In Active Directory-Benutzer und -Computer mit Domänenadministratorrechten.

Klicken Sie mit der rechten Maustaste auf das Gateway-/Datenquellendienstkonto, und wählen Sie Eigenschaften aus.

Klicken Sie auf die Registerkarte Konto.

Aktivieren Sie unter Kontooptionen mindestens eine der folgenden Optionen. Beachten Sie, dass für alle Dienstkonten dieselben Optionen aktiviert werden müssen.

- Dieses Konto unterstützt Kerberos-AES-128-Bit-Verschlüsselung

- Dieses Konto unterstützt Kerberos-AES-256-Bit-Verschlüsselung

Hinweis

Wenn Sie nicht sicher sind, welches Verschlüsselungsschema verwendet werden soll, wenden Sie sich an Ihren Active Directory-Administrator.

Schritt 6: Erteilen der lokalen Richtlinienrechte auf dem Gatewaycomputer für das Gatewaydienstkonto

Abschließend müssen dem Gatewaydienstkonto auf dem Computer, auf dem der Gatewaydienst (in diesem Beispiel MyGatewayMachine) ausgeführt wird, die lokalen Richtlinien Annehmen der Clientidentität nach Authentifizierung und Einsetzen als Teil des Betriebssystems (SeTcbPrivilege) erteilt werden. Führen Sie diese Konfiguration mit den lokalen Gruppenrichtlinien-Editor (gpedit.msc) aus.

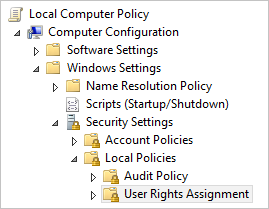

Führen Sie auf dem Gatewaycomputer gpedit.msc aus.

Navigieren Sie zu Richtlinie für „Lokaler Computer“>Computerkonfiguration>Windows-Einstellungen>Sicherheitseinstellungen>Lokale Richtlinien>Zuweisen von Benutzerrechten.

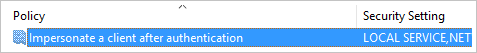

Wählen Sie unter Zuweisen von Benutzerrechten in der Richtlinienliste den Eintrag Annehmen der Clientidentität nach Authentifizierung aus.

Klicken Sie mit der rechten Maustaste auf die Richtlinie, öffnen Sie Eigenschaften, und zeigen Sie dann die Liste der Konten an.

Die Liste muss das Gatewaydienstkonto enthalten (je nach Typ der eingeschränkten Delegierung Contoso\GatewaySvc oder ContosoFrontEnd\GatewaySvc).

Wählen Sie in der Liste der Richtlinien unter Zuweisen von Benutzerrechten den Eintrag Als Teil des Betriebssystems fungieren (SeTcbPrivilege) aus. Vergewissern Sie sich, dass das Gatewaydienstkonto in der Liste der Konten aufgeführt wird.

Starten Sie den Dienstprozess Lokales Datengateway neu.

Schritt 7: Windows-Konto kann auf Gatewaycomputer zugreifen

SSO verwendet die Windows-Authentifizierung, um sicherzustellen, dass das Windows-Konto auf den Gatewaycomputer zugreifen kann. Wenn Sie nicht sicher sind, fügen Sie „NT-AUTHORITY\Authenticated Users (S-1-5-11)“ zur Gruppe „Benutzer“ des lokalen Computers hinzu.

Abschnitt 2: Umgebungsspezifische Konfiguration

Hinzufügen eines Gatewaydienstkontos zur Windows-Autorisierungs- und -Zugriffsgruppe

Führen Sie diesen Abschnitt aus, wenn eine der folgenden Situationen zutrifft:

- Ihre Active Directory-Umgebung ist sicherheitsgehärtet.

- Das Gatewaydienstkonto und die Benutzerkonten, deren Identität das Gateway annimmt, befinden sich in getrennten Domänen oder Gesamtstrukturen.

Sie können das Gatewaydienstkonto auch dann zur Windows-Autorisierungs- und -Zugriffsgruppe hinzufügen, wenn für die Domäne bzw. Gesamtstruktur keine Härtung erfolgt ist, dies ist aber nicht erforderlich.

Weitere Informationen finden Sie unter Windows-Autorisierungs- und -Zugriffsgruppe.

Um diesen Konfigurationsschritt abzuschließen, gehen Sie bei jeder Domäne mit Active Directory-Benutzern, deren Identität das Gatewaydienstkonto annehmen soll, folgendermaßen vor:

- Melden Sie sich bei einem Computer in der Domäne an, und starten Sie das MMC-Snap-In „Active Directory-Benutzer und -Computer“.

- Suchen Sie die Windows-Autorisierungs- und Zugriffsgruppe. Diese befindet sich in der Regel im Container Builtin.

- Doppelklicken Sie auf die Gruppe, und klicken Sie auf die Registerkarte Mitglieder.

- Klicken Sie auf Hinzufügen, und ändern Sie den Domänenstandort zu der Domäne, in der sich das Gatewaydienstkonto befindet.

- Geben Sie den Namen des Gatewaydienstkontos an, und klicken Sie auf Namen überprüfen, um zu überprüfen, ob auf das Gatewaydienstkonto zugegriffen werden kann.

- Klicken Sie auf OK.

- Klicken Sie auf Übernehmen.

- Starten Sie den Gatewaydienst neu.

Festlegen von Konfigurationsparametern für die Benutzerzuordnung auf dem Gatewaycomputer

Führen Sie diesen Abschnitt aus, wenn:

- Microsoft Entra Connect mit Benutzerkontosynchronisierung ist nicht konfiguriert UND

- Der in Power BI für Benutzer verwendete UPN nicht mit dem UPN in Ihrer lokalen Active Directory-Umgebung übereinstimmt.

Jeder Active Directory Benutzer, der auf diese Weise zugeordnet wird, muss über SSO-Berechtigungen für Ihre Datenquelle verfügen.

Öffnen Sie die Hauptdatei für die Gatewaykonfiguration (

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll). Standardmäßig wird diese Datei unterC:\Program Files\On-premises data gatewaygespeichert.Legen Sie ADUserNameLookupProperty auf ein nicht verwendetes Active Directory-Attribut fest. In den folgenden Schritten verwenden wir

msDS-cloudExtensionAttribute1. Dieses Attribut ist nur in Windows Server 2012 und höher verfügbar.Legen Sie ADUserNameReplacementProperty auf

SAMAccountNamefest, und speichern Sie dann die Konfigurationsdatei.Hinweis

In Szenarien mit mehreren Domänen müssen Sie möglicherweise ADUserNameReplacementProperty auf

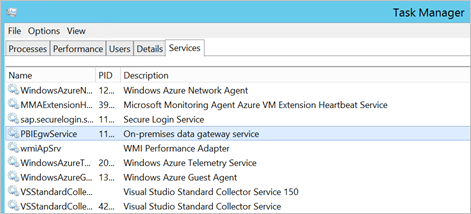

userPrincipalNamefestlegen, um die Domäneninformationen des Benutzers beizubehalten.Klicken Sie auf der Registerkarte Dienste des Task-Managers mit der rechten Maustaste auf den Gatewaydienst, und wählen Sie Neu starten aus.

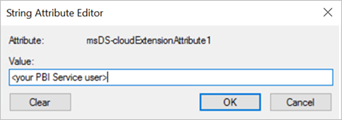

Legen Sie für jeden Power BI-Dienstbenutzer, für den Sie Kerberos SSO aktivieren möchten, die Eigenschaft

msDS-cloudExtensionAttribute1eines lokalen Active Directory-Benutzers (mit SSO-Berechtigung für Ihre Datenquelle) auf den vollständigen Benutzernamen (UPN) des Power BI-Dienstbenutzers fest. Wenn Sie sich beispielsweise als test@contoso.com beim Power BI-Dienst anmelden und diesen Benutzer einem lokalen Active Directory-Benutzer mit SSO-Berechtigungen, beispielsweise test@LOCALDOMAIN.COM, zuordnen möchten, legen Sie das AttributmsDS-cloudExtensionAttribute1des Benutzers auf test@contoso.com fest.Die Eigenschaft

msDS-cloudExtensionAttribute1kann unter anderem über das MMC-Snap-In „Active Directory-Benutzer und -Computer“ festgelegt werden:Starten Sie Active Directory-Benutzer und -Computer als Domänenadministrator.

Klicken Sie mit der rechten Maustaste auf den Domänennamen, wählen Sie Suchen aus, und geben Sie den Kontonamen des lokalen Active Directory-Benutzers ein, zu dem die Zuordnung erfolgen soll.

Wählen Sie die Registerkarte Attribute Editor (Attribut-Editor) aus.

Suchen Sie nach der Eigenschaft

msDS-cloudExtensionAttribute1, und doppelklicken Sie darauf. Legen Sie den Wert auf den vollständigen Benutzernamen (UPN) fest, den Sie für die Anmeldung beim Power BI-Dienst verwenden.Klicken Sie auf OK.

Wählen Sie Übernehmen. Vergewissern Sie sich in der Spalte Value (Wert), dass der korrekte Wert festgelegt wurde.

Vervollständigen von datenquellenspezifischen Konfigurationsschritten

Für SAP HANA-, SAP BW- und Teradata-Datenquellen ist eine zusätzliche Konfiguration erforderlich, um sie mit Gateway-SSO verwenden zu können:

- Verwenden von Kerberos für SSO (Single Sign-On, Einmaliges Anmelden) bei SAP HANA.

- Verwenden von Kerberos-Single Sign-On für Einmaliges Anmelden (SSO) bei SAP BW mithilfe von CommonCryptoLib (sapcrypto.dll).

- Verwenden von Kerberos für SSO (Single Sign-On, Einmaliges Anmelden) bei Teradata.

Hinweis

Andere SNC-Bibliotheken funktionieren möglicherweise auch für BW-SSO, werden aber von Microsoft nicht offiziell unterstützt.

Abschnitt 3: Überprüfen der Konfiguration

Schritt 1: Konfigurieren von Datenquellen in Power BI

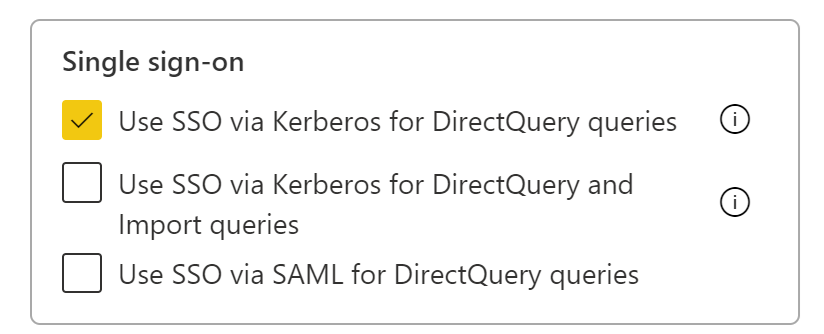

Nach Abschluss aller Konfigurationsschritte können Sie in Power BI auf der Seite Gateway verwalten die von Ihnen verwendete Datenquelle für SSO konfigurieren. Wenn Sie über mehrere Gateways verfügen, stellen Sie sicher, dass Sie das Gateway auswählen, das Sie für Kerberos SSO konfiguriert haben. Vergewissern Sie sich, dass unter Einstellungen für die Datenquelle die Option SSO über Kerberos für DirectQuery-Abfragen verwenden oder SSO über Kerberos für DirectQuery- und Importabfragen verwenden für auf DirectQuery basierende Berichte und die Option SSO über Kerberos für DirectQuery- und Importabfragen verwenden für auf Aktualisierungen basierende Berichte aktiviert sind.

Mit den Einstellungen SSO über Kerberos für DirectQuery-Abfragen verwenden und SSO über Kerberos für DirectQuery- und Importabfragen verwenden werden für DirectQuery-basierte Berichte und importbasierte Berichte unterschiedliche Verhalten festgelegt.

SSO über Kerberos für DirectQuery-Abfragen verwenden:

- Bei einem DirectQuery-basierten Bericht werden SSO-Anmeldeinformationen des Benutzers verwendet.

- Bei einem importbasierten Bericht werden keine SSO-Anmeldeinformationen verwendet, sondern es werden die auf der Seite „Datenquelle“ eingegebenen Anmeldeinformationen verwendet.

SSO über Kerberos für DirectQuery- und Importabfragen verwenden:

- Bei einem DirectQuery-basierten Bericht werden SSO-Anmeldeinformationen des Benutzers verwendet.

- Bei einem importbasierten Bericht werden die SSO-Anmeldeinformationen des Besitzers bzw. der Besitzerin des semantischen Modells verwendet, unabhängig davon, welche*r Benutzer*in den Import auslöst.

Schritt 2: Testen des einmaligen Anmeldens

Wechseln Sie zu Konfiguration für einmaliges Anmelden (SSO) testen, um schnell zu überprüfen, ob Ihre Konfiguration korrekt festgelegt ist, und häufige Probleme zu beheben.

Schritt 3: Ausführen eines Power BI-Berichts

Wählen Sie beim Veröffentlichen das Gateway aus, das Sie für SSO konfiguriert haben, sofern Sie über mehrere Gateways verfügen.

Zugehöriger Inhalt

Weitere Informationen zum lokalen Datengateway und zu DirectQuery finden Sie in den folgenden Ressourcen: