Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

Hinweis

Azure Databricks berechnet Netzwerkkosten, wenn serverlose Workloads eine Verbindung zu Kundenressourcen herstellen. Siehe Verstehen Sie Databricks serverless Netzwerkkosten.

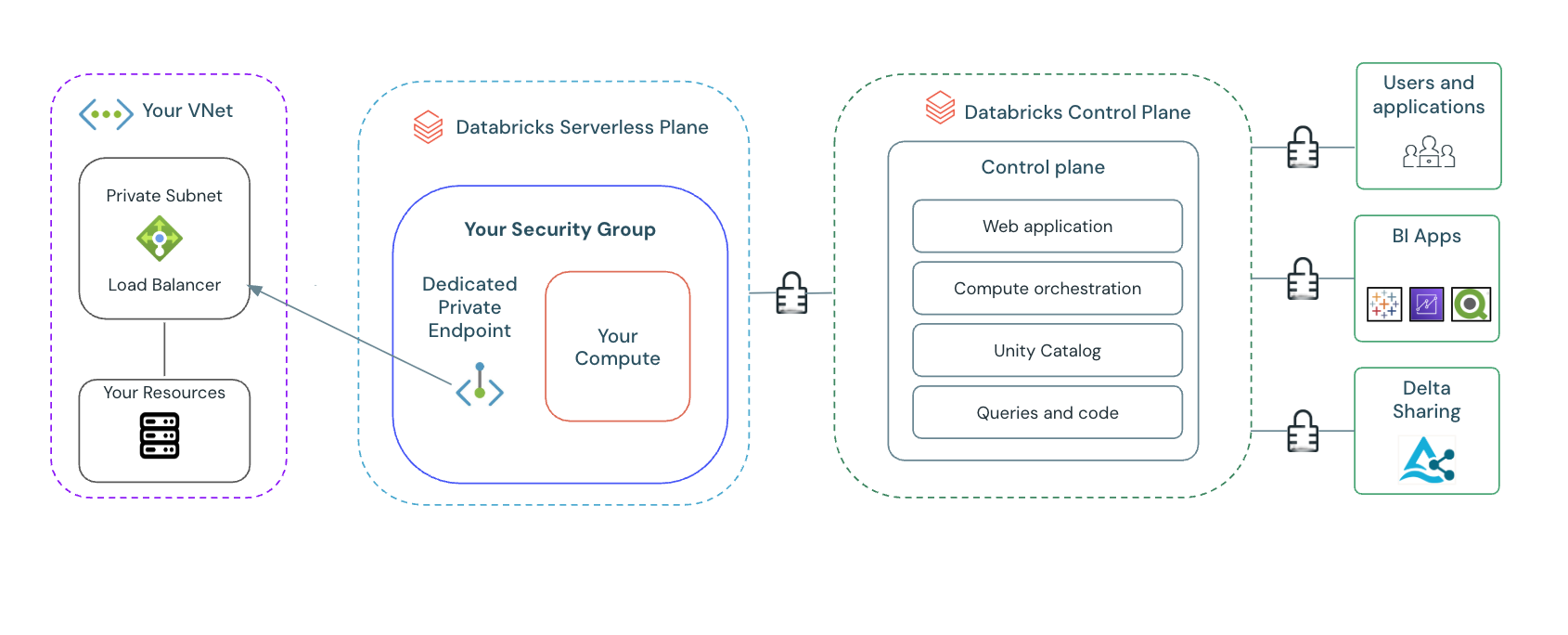

Auf dieser Seite wird erläutert, wie Sie die Azure Databricks-Kontokonsole verwenden, um private Verknüpfungsverbindungen von serverlosem Compute zu Ressourcen in Ihrem virtuellen Netzwerk (VNet) über einen Azure-Lastenausgleich zu konfigurieren.

Das Konfigurieren der privaten Konnektivität für serverloses Berechnen bietet Folgendes:

- Eine dedizierte und private Verbindung: Ihr privater Endpunkt ist ausschließlich an Ihr Azure Databricks-Konto gebunden und stellt sicher, dass der Zugriff auf Ihre VNet-Ressourcen nur auf autorisierte Arbeitsbereiche beschränkt ist. Dadurch wird ein sicherer, dedizierter Kommunikationskanal erstellt.

- Verbesserte Datenexfiltrationsminderung: Während Azure Databricks Serverless mit Unity Catalog integrierten Datenexfiltrationsschutz bietet, bietet Private Link eine zusätzliche Ebene der Netzwerkabwehr. Indem Sie Ihre VNet-Ressourcen in einem privaten Subnetz platzieren und den Zugriff über dedizierte private Endpunkte steuern, verringern Sie das Risiko einer nicht autorisierten Datenverschiebung außerhalb Ihrer kontrollierten Netzwerkumgebung erheblich.

Anforderungen

- Ihr Konto und Ihr Arbeitsbereich müssen sich im Enterprise-Plan befinden.

- Sie sind der Kontoadministrator Ihres Azure Databricks-Kontos.

- Sie haben mindestens einen aktiven serverlosen Arbeitsbereich in einer Region mit aktivierter privater Konnektivität bereitgestellt. Unterstützte Regionen finden Sie unter Serverlose Verfügbarkeit

- Ihr Load Balancer verfügt über ein virtuelles Netzwerk und ein Subnetz, und Ihre Ressource befindet sich in diesem Subnetz.

- In jedem Azure Databricks-Konto können bis zu zehn NCCs pro Region vorhanden sein.

- Jede Region kann über 100 private Endpunkte verfügen, die nach Bedarf über 1-10 NCCs verteilt werden.

- Jede NCC kann an bis zu 50 Arbeitsbereiche angefügt werden.

- Jede private Endpunktregel für private Konnektivität mit Ressourcen in Ihrem VNet unterstützt bis zu 10 Domänennamen.

- DNS-Chasing und DNS-Umleitung werden nicht unterstützt. Alle Domänennamen müssen direkt zu den Backend-Ressourcen behoben werden.

Schritt 1: Erstellen eines Azure-Lastenausgleichs

Erstellen Sie einen Azure Load Balancer, der als Frontend für Ihre VNet-Ressourcen dient. Dieser Lastverteiler ist mit Ihrem Private-Link-Dienst verknüpft.

Zum Erstellen eines Lastenausgleichs befolgen Sie die Anweisungen in der Schnellstartanleitung: Erstellen eines internen Lastenausgleichs zum Lastenausgleich von VMs mithilfe des Azure-Portals. Führen Sie die folgenden Schritte aus:

- Erstellen Sie eine Lastenausgleichsressource.

- Hinzufügen einer Front-End-IP-Konfiguration: Dies ist der Einstiegspunkt für Ihren Privaten Link-Dienst.

- Hinzufügen eines Back-End-Pools: Dieser Pool enthält die IP-Adressen Ihrer VNet-Ressourcen.

- Erstellen einer Integritätsuntersuchung: Konfigurieren Sie einen Integritätstest, um die Verfügbarkeit Ihrer Back-End-Ressourcen zu überwachen.

- Hinzufügen von Lastenausgleichsregeln: Definieren Sie Regeln, um eingehenden Datenverkehr an Ihren Back-End-Pool zu verteilen.

Schritt 2: Erstellen eines diensts für private Links

Sie müssen einen Privaten Link-Dienst erstellen, um Ihr Lastenausgleichsmodul sicher für Ihren privaten Endpunkt verfügbar zu machen. Überprüfen Sie, ob der Private Link-Dienst in derselben Region wie Ihr Lastenausgleichsmodul erstellt wird.

Anweisungen finden Sie in der Azure-Dokumentation: Erstellen eines privaten Linkdiensts mithilfe des Azure-Portals.

Schritt 3: Erstellen oder Verwenden einer vorhandenen Netzwerkkonnektivitätskonfiguration (NCC)-Objekt

Das NCC-Objekt in Azure Databricks definiert die einstellungen für private Konnektivität für Ihre Arbeitsbereiche. Überspringen Sie diesen Schritt, wenn bereits ein NCC vorhanden ist. So erstellen Sie ein NCC-Objekt:

- Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

- Klicken Sie in der Randleiste auf "Sicherheit".

- Klicken Sie auf Netzwerkkonnektivitätskonfigurationen.

- Klicken Sie auf "Netzwerkkonfiguration hinzufügen".

- Geben Sie einen Namen für den NCC ein.

- Wählen Sie die Region aus. Diese muss mit Ihrer Arbeitsbereichsregion übereinstimmen.

- Klicken Sie auf Hinzufügen.

Schritt 4: Erstellen eines privaten Endpunkts

Dieser Schritt verknüpft Ihren Privaten Link-Dienst mit Ihrem Azure Databricks NCC. So erstellen Sie einen privaten Endpunkt:

- Klicken Sie in der Kontokonsole auf "Sicherheit".

- Klicken Sie auf Netzwerkkonnektivitätskonfigurationen.

- Wählen Sie das NCC-Objekt aus, das Sie in Schritt 3 erstellt haben.

- Klicken Sie auf der Registerkarte " Private Endpunktregeln " auf " Private Endpunktregel hinzufügen".

- Fügen Sie im Feld "Azure-Ressourcen-ID " die vollständige Ressourcen-ID Ihres Privaten Link-Diensts ein. Suchen Sie diese ID im Azure-Portal auf der Seite "Übersicht" Ihres privaten Linkdiensts. Beispiel-ID:

/subscriptions/\<subscription-id\>/resourceGroups/\<resource-group-name\>/providers/Microsoft.Network/privateLinkServices/\<private-link-service-name\>. - Fügen Sie im Feld "Domänennamen " die benutzerdefinierten Domänennamen hinzu, die Ihre VNet-Ressourcen verwenden. Diese Domänennamen müssen den IP-Konfigurationen im Backend-Pool Ihres Load Balancers zugeordnet werden.

- Klicken Sie auf Hinzufügen.

- Vergewissern Sie sich, dass die Spalte "Status" für die neu hinzugefügte private Endpunktregel lautet

PENDING.

Hinweis

Domänen, die als Private Link-Einträge hinzugefügt werden, stehen implizit auf der Zulassungsliste von Netzwerkrichtlinien.

Schritt 5: Akzeptieren des privaten Endpunkts für Ihre Ressource

Nachdem Sie die private Endpunktregel in Databricks erstellt haben, müssen Sie die Verbindungsanforderung im Azure-Portal genehmigen. So genehmigen Sie die Verbindung:

- Navigieren Sie im Azure-Portal zum Center für private Links .

- Wählen Sie "Private Link-Dienste" aus.

- Suchen und wählen Sie den Private-Link-Dienst aus, der Ihrem Lastenausgleichsdienst zugeordnet ist.

- Wählen Sie in der linken Randleiste unter "Einstellungen" die Option "Private Endpunktverbindungen" aus.

- Wählen Sie den anstehenden privaten Endpunkt aus.

- Klicken Sie auf "Genehmigen ", um die Verbindung zu akzeptieren.

- Wenn Sie dazu aufgefordert werden, wählen Sie Jaaus.

- Nach der Genehmigung ändert sich der Verbindungsstatus in "Genehmigt".

Es kann zehn Minuten dauern, bis die Verbindung vollständig hergestellt wird.

Schritt 6: Bestätigen des Status des privaten Endpunkts

Überprüfen Sie, ob die private Endpunktverbindung erfolgreich von der Azure Databricks-Seite hergestellt wurde. So bestätigen Sie die Verbindung:

- Aktualisieren Sie die Seite "Netzwerkkonnektivitätskonfigurationen" in der Azure Databricks-Kontokonsole.

- Vergewissern Sie sich auf der Registerkarte "Private Endpunktregeln ", dass die Spalte "Status " für ihren neuen privaten Endpunkt lautet

ESTABLISHED.

Schritt 7: Anfügen des NCC an einen oder mehrere Arbeitsbereiche

Dieser Schritt ordnet Ihre konfigurierte private Konnektivität ihren Azure Databricks-Arbeitsbereichen zu. Überspringen Sie diesen Schritt, wenn Ihr Arbeitsbereich bereits an den gewünschten NCC angefügt ist. So fügen Sie den NCC an einen Arbeitsbereich an:

- Navigieren Sie in der linken Navigationsleiste zu Arbeitsbereichen .

- Wählen Sie einen vorhandenen Arbeitsbereich aus.

- Wählen Sie "Arbeitsbereich aktualisieren" aus.

- Wählen Sie unter Netzwerkkonnektivitätskonfigurationen das Dropdownmenü und dann den erstellten NCC aus.

- Wiederholen Sie diesen Vorgang für alle Arbeitsbereiche, auf die Sie diesen NCC anwenden möchten.

Hinweis

NCCs sind regionale Objekte, die nur an Arbeitsbereiche in derselben Region angefügt werden können.

Nächste Schritte

- Konfigurieren Sie private Konnektivität mit Azure-Ressourcen: Verwenden Sie den privaten Link, um sicheren und isolierten Zugriff auf Azure-Dienste aus Ihrem virtuellen Netzwerk herzustellen und das öffentliche Internet zu umgehen. Siehe Konfigurieren der privaten Konnektivität mit Azure-Ressourcen.

- Verwalten sie private Endpunktregeln: Steuern sie den Netzwerkdatenverkehr an und von Ihren privaten Azure-Endpunkten, indem Sie bestimmte Regeln definieren, die Verbindungen zulassen oder verweigern. Weitere Informationen finden Sie unter Verwalten von Regeln für private Endpunkte.

- Konfigurieren Sie eine Firewall für serverlosen Computezugriff: Implementieren Sie eine Firewall, um eingehende und ausgehende Netzwerkverbindungen für Ihre serverlosen Computeumgebungen einzuschränken und zu sichern. Weitere Informationen finden Sie unter Konfigurieren einer Firewall für Zugriff auf serverloses Computing.

- Grundlegendes zu Datenübertragungs- und Konnektivitätskosten: Datenübertragung und Konnektivität beziehen sich auf das Verschieben von Daten in und aus Azure Databricks serverlosen Umgebungen. Netzwerkgebühren für serverlose Produkte gelten nur für Kunden, die Azure Databricks serverless compute verwenden. Siehe Verstehen Sie Databricks serverless Netzwerkkosten.