Verwalten der Quellen für Updates für Microsoft Defender Antivirus-Schutz

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender Antivirus

Plattformen

- Windows

Es ist wichtig, ihren Antivirenschutz auf dem neuesten Stand zu halten. Es gibt zwei Komponenten zum Verwalten von Schutzupdates für Microsoft Defender Antivirus:

- Wo die Updates heruntergeladen werden; und

- Wenn Updates heruntergeladen und angewendet werden

In diesem Artikel wird beschrieben, wie Sie angeben, von wo Updates heruntergeladen werden sollen (diese Spezifikation wird auch als Fallbackreihenfolge bezeichnet). Im Artikel Verwalten Microsoft Defender Antivirusupdates und Anwenden von Baselines finden Sie eine Übersicht darüber, wie Updates funktionieren und wie Andere Aspekte von Updates (z. B. planen von Updates) konfiguriert werden.

Wichtig

Microsoft Defender Antivirus Security Intelligence-Updates und Plattformupdates über Windows Update bereitgestellt werden und ab Montag, den 21. Oktober 2019, werden alle Security Intelligence-Updates ausschließlich mit SHA-2 signiert. Ihre Geräte müssen aktualisiert werden, um SHA-2 zu unterstützen, um Ihre Sicherheitsintelligenz zu aktualisieren. Weitere Informationen finden Sie unter 2019 SHA-2 Codesignierungsunterstützung – Anforderung für Windows and WSUS.

Fallbackreihenfolge

In der Regel konfigurieren Sie Endpunkte so, dass Updates einzeln aus einer primären Quelle heruntergeladen werden, gefolgt von anderen Quellen in der Reihenfolge der Priorität, basierend auf Ihrer Netzwerkkonfiguration. Updates werden aus Quellen in der von Ihnen angegebenen Reihenfolge abgerufen. Wenn Updates aus der aktuellen Quelle veraltet sind, wird sofort die nächste Quelle in der Liste verwendet.

Wenn Updates veröffentlicht werden, wird Logik angewendet, um die Größe des Updates zu minimieren. In den meisten Fällen werden nur die Unterschiede zwischen dem neuesten Update und dem aktuell installierten Update heruntergeladen und auf das Gerät angewendet. Der Satz von Unterschieden wird als Delta bezeichnet. Die Größe des Deltas hängt von zwei Standard Faktoren ab:

- Das Alter der letzten Aktualisierung auf dem Gerät; und

- Die Quelle, die zum Herunterladen und Anwenden von Updates verwendet wird

Je älter die Updates an einem Endpunkt sind, desto größer ist der Download. Sie müssen jedoch auch die Downloadhäufigkeit berücksichtigen. Ein häufigerer Updatezeitplan kann zu einer höheren Netzwerkauslastung führen, während ein weniger häufiger Zeitplan zu größeren Dateigrößen pro Download führen kann.

Es gibt fünf Speicherorte, an denen Sie angeben können, wo ein Endpunkt Updates abrufen soll:

- Microsoft Update

- Windows Server Update Service (siehe Hinweis 1 unten)

- Microsoft Endpoint Configuration Manager

- Netzwerkdateifreigabe

- Security Intelligence-Updates für Microsoft Defender Antivirus und andere Antischadsoftware von Microsoft (siehe Hinweis 2 unten)

Hinweis

Intune Internen Definitionsupdateserver. Wenn Sie SCCM/SUP zum Abrufen von Definitionsupdates für Microsoft Defender Antivirus verwenden und auf blockierten Clientgeräten auf Windows Update zugreifen müssen, können Sie zur Co-Verwaltung wechseln und die Endpoint Protection-Workload an Intune auslagern. In der in Intune konfigurierten Richtlinie für Antischadsoftware gibt es eine Option "Interner Definitionsupdateserver", die Sie so festlegen können, dass lokales WSUS als Updatequelle verwendet wird. Mit dieser Konfiguration können Sie steuern, welche Updates vom offiziellen WU-Server für das Unternehmen genehmigt werden. Außerdem können Sie Netzwerkdatenverkehr zum offiziellen Windows Updates-Netzwerk proxyn und speichern.

Für Ihre Richtlinie und Registrierung wird dies möglicherweise als Microsoft Center zum Schutz vor Malware (MMPC)-Sicherheitsintelligenz (MMPC) aufgeführt, der frühere Name.

Um den besten Schutz zu gewährleisten, ermöglicht Microsoft Update schnelle Releases, was bedeutet, dass kleinere Downloads häufig durchgeführt werden. Die Quellen windows Server Update Service, Microsoft Endpoint Configuration Manager, Microsoft Security Intelligence-Updates und Plattformupdates liefern weniger häufige Updates. Daher kann das Delta größer sein, was zu größeren Downloads führt.

Plattformupdates und Engine-Updates werden monatlich veröffentlicht. Security Intelligence-Updates werden mehrmals täglich bereitgestellt, aber dieses Deltapaket enthält kein Engine-Update. Weitere Informationen finden Sie unter Microsoft Defender Antivirus Security Intelligence und Produktupdates.

Wichtig

Wenn Sie Updates der Microsoft Security Intelligence-Seite als Fallbackquelle nach Windows Server Update Service oder Microsoft Update festgelegt haben, werden Updates nur von Security Intelligence- und Plattformupdates heruntergeladen, wenn das aktuelle Update als veraltet gilt. (Standardmäßig sind dies sieben aufeinander folgende Tage, an dem keine Updates aus dem Windows Server Update-Dienst oder microsoft Update-Diensten angewendet werden können.) Sie können jedoch festlegen, wie viele Tage der Schutz als veraltet gemeldet wird.

Ab Montag, dem 21. Oktober 2019, sind Security Intelligence-Updates und Plattformupdates ausschließlich SHA-2 signiert. Geräte müssen aktualisiert werden, um SHA-2 zu unterstützen, um die neuesten Security Intelligence-Updates und Plattformupdates zu erhalten. Weitere Informationen finden Sie unter 2019 SHA-2 Codesignierungsunterstützung – Anforderung für Windows and WSUS.

Jede Quelle verfügt über typische Szenarien, die davon abhängen, wie Ihr Netzwerk konfiguriert ist, zusätzlich dazu, wie oft Updates veröffentlicht werden, wie in der folgenden Tabelle beschrieben:

| Standort | Beispielszenario |

|---|---|

| Windows Server Update Service | Sie verwenden den Windows Server Update-Dienst, um Updates für Ihr Netzwerk zu verwalten. |

| Microsoft Update | Sie möchten, dass Ihre Endpunkte eine direkte Verbindung mit Microsoft Update herstellen. Diese Option ist nützlich für Endpunkte, die unregelmäßig eine Verbindung mit Ihrem Unternehmensnetzwerk herstellen, oder wenn Sie Windows Server Update Service nicht verwenden, um Ihre Updates zu verwalten. |

| Dateifreigabe | Sie verfügen über Geräte, die nicht mit dem Internet verbunden sind (z. B. virtuelle Computer oder VMs). Sie können ihren mit dem Internet verbundenen VM-Host verwenden, um die Updates auf eine Netzwerkfreigabe herunterzuladen, von der die VMs die Updates abrufen können. Informationen zur Verwendung von Dateifreigaben in VDI-Umgebungen (Virtual Desktop Infrastructure) finden Sie im VDI-Bereitstellungshandbuch . |

| Microsoft Configuration Manager | Sie verwenden Microsoft Configuration Manager, um Ihre Endpunkte zu aktualisieren. |

| Security Intelligence-Updates und Plattformupdates für Microsoft Defender Antivirus und andere Antischadsoftware von Microsoft (ehemals MMPC) |

Stellen Sie sicher, dass Geräte aktualisiert werden, um SHA-2 zu unterstützen. Microsoft Defender Antivirus Security Intelligence und Plattformupdates werden über Windows Update bereitgestellt. Seit dem 21. Oktober 2019 sind Security Intelligence-Updates und Plattformupdates ausschließlich SHA-2 signiert. Laden Sie die neuesten Schutzupdates aufgrund einer kürzlich aufgetretenen Infektion herunter, oder um ein starkes Basisimage für die VDI-Bereitstellung bereitzustellen. Diese Option sollte nur als endgültige Fallbackquelle und nicht als primäre Quelle verwendet werden. Sie kann nur verwendet werden, wenn Updates für eine bestimmte Anzahl von Tagen nicht von Windows Server Update Service oder Microsoft Update heruntergeladen werden können. |

Sie können die Reihenfolge verwalten, in der Updatequellen mit Gruppenrichtlinie, Microsoft Endpoint Configuration Manager, PowerShell-Cmdlets und WMI verwendet werden.

Wichtig

Wenn Sie Windows Server Update Service als Downloadspeicherort festlegen, müssen Sie die Updates genehmigen, unabhängig vom Verwaltungstool, das Sie zum Angeben des Speicherorts verwenden. Sie können eine automatische Genehmigungsregel mit dem Windows Server Update-Dienst einrichten. Dies kann hilfreich sein, wenn Updates mindestens einmal täglich eintreffen. Weitere Informationen finden Sie unter Synchronisieren von Endpoint Protection-Updates im eigenständigen Windows Server Update-Dienst.

In den Verfahren in diesem Artikel wird zunächst beschrieben, wie Sie die Reihenfolge festlegen und dann die Option Windows-Dateiserver – Dateifreigabe einrichten, wenn sie aktiviert ist.

Verwenden von Gruppenrichtlinie zum Verwalten des Updatespeicherorts

Öffnen Sie auf Ihrem Gruppenrichtlinie-Verwaltungscomputer die Gruppenrichtlinie Management Console. Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie dann Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration.

Wählen Sie Richtlinien und dann Administrative Vorlagen aus.

Erweitern Sie die Struktur zu Windows-Komponenten>Windows Defender>Signature-Updates.

Hinweis

- Für Windows 10 Versionen 1703 bis einschließlich 1809 lautet der Richtlinienpfad Windows-Komponenten > Microsoft Defender Antivirus > signature Updates

- Für Windows 10 Version 1903 lautet der Richtlinienpfad Windows-Komponenten > Microsoft Defender Antivirus > Security Intelligence Updates

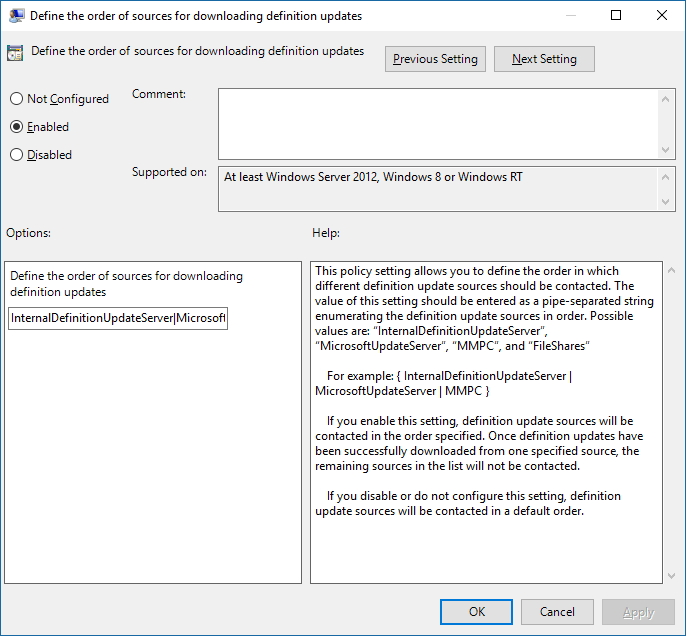

Bearbeiten Sie die Einstellung Definieren der Reihenfolge der Quellen zum Herunterladen von Security Intelligence-Updates . Legen Sie die Option auf Aktiviert fest.

Geben Sie die Reihenfolge der Quellen an, die durch eine einzelne Pipe getrennt sind, z. B.:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, wie im folgenden Screenshot gezeigt.Wählen Sie OK aus. Diese Aktion legt die Reihenfolge der Schutzupdatequellen fest.

Bearbeiten Sie die Einstellung Dateifreigaben für das Herunterladen von Security Intelligence-Updates definieren , und legen Sie dann die Option auf Aktiviert fest.

Geben Sie auf einem Windows Server die Dateifreigabequelle an. Wenn Sie über mehrere Quellen verfügen, geben Sie jede Quelle in der Reihenfolge an, in der sie verwendet werden sollen, getrennt durch eine einzelne Pipe. Verwenden Sie die UNC-Standardnotation , um den Pfad zu kennzeichnen. Beispiel:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Wenn Sie keine Pfade eingeben, wird diese Quelle übersprungen, wenn die VM Updates herunterlädt.

Wählen Sie OK aus. Diese Aktion legt die Reihenfolge der Dateifreigaben fest, wenn in der Gruppenrichtlinieneinstellung Definieren der Reihenfolge von Quellen... auf diese Quelle verwiesen wird.

Verwenden von Configuration Manager zum Verwalten des Updatespeicherorts

Ausführliche Informationen zum Konfigurieren von Microsoft Configuration Manager (Current Branch) finden Sie unter Konfigurieren von Security Intelligence-Updates für Endpoint Protection.

Verwenden von PowerShell-Cmdlets zum Verwalten des Updatespeicherorts

Verwenden Sie die folgenden PowerShell-Cmdlets, um die Updatereihenfolge festzulegen.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Weitere Informationen finden Sie in den folgenden Artikeln:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Verwenden von PowerShell-Cmdlets zum Konfigurieren und Ausführen von Microsoft Defender Antivirus

- Defender Antivirus Cmdlets

Verwenden der Windows-Verwaltungsanweisung (WMI) zum Verwalten des Updatespeicherorts

Verwenden Sie die Set-Methode der MSFT_MpPreference-Klasse für die folgenden Eigenschaften:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Weitere Informationen finden Sie in den folgenden Artikeln:

Verwenden von Mobile Geräteverwaltung (MDM) zum Verwalten des Updatespeicherorts

Ausführliche Informationen zum Konfigurieren von MDM finden Sie unter Richtlinien-CSP – Defender/SignatureUpdateFallbackOrder .

Was geschieht, wenn wir einen Nicht-Microsoft-Anbieter verwenden?

In diesem Artikel wird beschrieben, wie Sie Updates für Microsoft Defender Antivirus konfigurieren und verwalten. Sie können jedoch Nicht-Microsoft-Anbieter mit diesen Aufgaben beauftragen.

Angenommen, Contoso hat Fabrikam mit der Verwaltung der Sicherheitslösung beauftragt, die Microsoft Defender Antivirus umfasst. Fabrikam verwendet in der Regel die Windows-Verwaltungsinstrumentation, PowerShell-Cmdlets oder die Windows-Befehlszeile , um Patches und Updates bereitzustellen.

Hinweis

Microsoft testt keine Drittanbieterlösungen für die Verwaltung Microsoft Defender Antivirus.

Erstellen einer UNC-Freigabe für Security Intelligence und Plattformupdates

Richten Sie auf einem Windows-Dateiserver eine Netzwerkdateifreigabe (UNC/zugeordnetes Laufwerk) ein, um Sicherheitsintelligenz und Plattformupdates vom MMPC-Standort mithilfe einer geplanten Aufgabe herunterzuladen.

Erstellen Sie auf dem System, für das Sie die Freigabe bereitstellen und die Updates herunterladen möchten, einen Ordner für das Skript.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Erstellen Sie einen Ordner für Signaturupdates.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Laden Sie das PowerShell-Skript von www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4 herunter.

Wählen Sie Manueller Download aus.

Wählen Sie Download the raw nupkg file (Unformatierte nupkg-Datei herunterladen) aus.

Extrahieren Sie die Datei.

Kopieren Sie die Datei

SignatureDownloadCustomTask.ps1in den Ordner, den Sie zuvor erstellt haben.C:\Tool\PS-Scripts\Verwenden Sie die Befehlszeile, um die geplante Aufgabe einzurichten.

Hinweis

Es gibt zwei Arten von Updates: full und delta.

Für x64-Delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Für x64 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Für x86-Delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Für x86 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Hinweis

Wenn die geplanten Vorgänge erstellt werden, finden Sie diese im Aufgabenplaner unter

Microsoft\Windows\Windows Defender.Führen Sie jede Aufgabe manuell aus, und vergewissern Sie sich, dass Daten (

mpam-d.exe,mpam-fe.exeundnis_full.exe) in den folgenden Ordnern vorhanden sind (Sie können verschiedene Speicherorte verwenden):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Wenn bei der geplanten Aufgabe ein Fehler auftritt, führen Sie die folgenden Befehle aus:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Erstellen Sie eine Freigabe,

\\server\updatesdie aufC:\Temp\TempSigsverweist (z. B. ).Hinweis

Mindestens müssen authentifizierte Benutzer über Lesezugriff verfügen. Diese Anforderung gilt auch für Domänencomputer, die Freigabe und NTFS (Sicherheit).

Legen Sie den Freigabespeicherort in der Richtlinie auf die Freigabe fest.

Hinweis

Fügen Sie den Ordner x64 (oder x86) nicht im Pfad hinzu. Der

mpcmdrun.exeProzess fügt sie automatisch hinzu.

Verwandte Artikel

- Bereitstellen von Microsoft Defender Antivirus

- Verwalten von Microsoft Defender Antivirus-Updates und Anwenden von Baselines

- Verwalten von Updates für veraltete Endpunkte

- Verwalten von ereignisbasierten erzwungenen Updates

- Verwalten von Updates für mobile Geräte und VMs

- Microsoft Defender Antivirus in Windows 10

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.