Seite Email Entität in Microsoft Defender for Office 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender for Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Microsoft 365-Organisationen, die Microsoft Defender for Office 365 in ihrem Abonnement enthalten oder als Add-On erworben haben, verfügen über die Entitätsseite Email. Die Entitätsseite Email im Microsoft Defender-Portal enthält ausführliche Informationen zu einer E-Mail-Nachricht und allen zugehörigen Entitäten.

In diesem Artikel werden die Informationen und Aktionen auf der Entitätsseite Email erläutert.

Berechtigungen und Lizenzierung für die Entitätsseite Email

Um die Seite Email Entität verwenden zu können, müssen Ihnen Berechtigungen zugewiesen werden. Die Berechtigungen und Lizenzierung sind identisch mit threat Explorer (Explorer) und Echtzeiterkennungen. Weitere Informationen finden Sie unter Berechtigungen und Lizenzierung für Bedrohungserkennungen Explorer und Echtzeiterkennungen.

Wo sie die Entitätsseite Email finden

Es gibt keine direkten Links zur Entitätsseite Email von den obersten Ebenen des Defender-Portals. Stattdessen ist die ![]() Aktion E-Mail-Entität öffnen oben im E-Mail-Details-Flyout in vielen Defender for Office 365 Features verfügbar. Dieses Flyout für E-Mail-Details wird als Email Zusammenfassungsbereich bezeichnet und enthält eine zusammengefasste Teilmenge der Informationen auf der Entitätsseite Email. Der E-Mail-Zusammenfassungsbereich ist in Defender for Office 365 Features identisch. Weitere Informationen finden Sie im Abschnitt Zusammenfassung des Email weiter unten in diesem Artikel.

Aktion E-Mail-Entität öffnen oben im E-Mail-Details-Flyout in vielen Defender for Office 365 Features verfügbar. Dieses Flyout für E-Mail-Details wird als Email Zusammenfassungsbereich bezeichnet und enthält eine zusammengefasste Teilmenge der Informationen auf der Entitätsseite Email. Der E-Mail-Zusammenfassungsbereich ist in Defender for Office 365 Features identisch. Weitere Informationen finden Sie im Abschnitt Zusammenfassung des Email weiter unten in diesem Artikel.

Der Email Zusammenfassungsbereich mit der ![]() Aktion E-Mail-Entität öffnen ist an den folgenden Speicherorten verfügbar:

Aktion E-Mail-Entität öffnen ist an den folgenden Speicherorten verfügbar:

Klicken Sie auf der Seite Erweiterte Suche unter https://security.microsoft.com/v2/advanced-hunting: Klicken Sie auf der Registerkarte Ergebnisse einer E-Mail-bezogenen Abfrage auf den Wert NetworkMessageId eines Eintrags in der Tabelle.

*Auf der Seite Warnungen unter https://security.microsoft.com/alerts: Wählen Sie für Warnungen mit dem Wert erkennungsquelleMDO oder dem Wert ProduktnamenMicrosoft Defender for Office 365 den Eintrag aus, indem Sie auf den Wert Warnungsname klicken. Wählen Sie auf der daraufhin geöffneten Seite mit den Warnungsdetails die Nachricht aus dem Abschnitt Nachrichtenliste aus.

Aus dem Bericht Threat Protection status unter https://security.microsoft.com/reports/TPSEmailPhishReportATP:

- Wählen Sie Daten nach Email > Phish anzeigen und eine der verfügbaren Diagrammaufschlüsselungsauswahlen aus. Wählen Sie in der Detailtabelle unterhalb des Diagramms den Eintrag aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben der ersten Spalte klicken.

- Wählen Sie Daten anzeigen nach Email > Schadsoftware und einer der verfügbaren Diagrammaufschlüsselungen aus. Wählen Sie in der Detailtabelle unterhalb des Diagramms den Eintrag aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben der ersten Spalte klicken.

- Wählen Sie Daten nach Email > Spam anzeigen und eine der verfügbaren Diagrammaufschlüsselungsauswahlen aus. Wählen Sie in der Detailtabelle unterhalb des Diagramms den Eintrag aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Kontrollkästchen neben der ersten Spalte klicken.

Auf der Seite Explorer unter https://security.microsoft.com/threatexplorerv3 (Bedrohungs-Explorer) oder auf der Seite Echtzeiterkennungen unter https://security.microsoft.com/realtimereportsv3. Wenden Sie eine der folgenden Methoden an:

- Vergewissern Sie sich unter Bedrohungs-Explorer, dass die Ansicht Alle E-Mails ausgewählt > ist. Vergewissern Sie sich, dass die Registerkarte Email (Ansicht) im Detailbereich ausgewählt > ist, und klicken Sie in einem Eintrag auf den Wert Betreff.

- Wählen Sie Explorer unter Bedrohungserkennungen oder Echtzeiterkennungen die Ansicht >Schadsoftware aus, um zu überprüfen, ob die Registerkarte Email (Ansicht) im Detailbereich ausgewählt > ist, und klicken Sie in einem Eintrag auf den Wert Betreff.

- Wählen Sie Explorer unter Bedrohungserkennungen oder Echtzeiterkennungen die Ansicht >Phish aus, um zu überprüfen, ob die Registerkarte Email (Ansicht) im Detailbereich ausgewählt > ist, und klicken Sie in einem Eintrag auf den Wert Betreff.

Wählen Sie auf der Seite Incidents unter https://security.microsoft.com/incidents: Für Vorfälle mit dem Wert ProduktnamenMicrosoft Defender for Office 365 den Incident aus, indem Sie auf den Wert Incidentname klicken. Wählen Sie auf der daraufhin geöffneten Seite mit den Incidentdetails die Registerkarte Beweise und Antworten (Ansicht) aus. Wählen Sie auf der Registerkarte Alle Beweise und dem Wert entitätstypEmail oder auf der Registerkarte E-Mails den Eintrag aus, indem Sie an einer beliebigen Stelle in der Zeile klicken, die nicht das Kontrollkästchen ist.

Auf der Seite Quarantäne unter https://security.microsoft.com/quarantine: Überprüfen Sie, ob die Registerkarte Email ausgewählt > ist, wählen Sie einen Eintrag aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die nicht das Kontrollkästchen ist.

Auf der Seite Übermittlungen unter https://security.microsoft.com/reportsubmission:

- Wählen Sie auf der Registerkarte >E-Mails einen Eintrag aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die nicht das Kontrollkästchen ist.

- Wählen Sie die Registerkarte >Vom Benutzer gemeldet einen Eintrag aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die nicht das Kontrollkästchen ist.

Informationen auf der Entitätsseite Email

Der Detailbereich auf der linken Seite der Seite enthält reduzierbare Abschnitte mit Details zur Nachricht. Diese Abschnitte bleiben konstant, solange Sie sich auf der Seite befinden. Die verfügbaren Abschnitte sind:

Abschnitt "Tags" . Zeigt alle Benutzertags (einschließlich Prioritätskonto) an, die Absendern oder Empfängern zugewiesen sind. Weitere Informationen zu Benutzertags finden Sie unter Benutzertags in Microsoft Defender for Office 365.

Abschnitt "Erkennungsdetails":

Ursprüngliche Bedrohungen

Ursprünglicher Lieferort:

- Ordner "Gelöschte Elemente"

- Abgeworfen

- Fehler bei der Übermittlung

- Ordner Posteingang

- Junk-E-Mail-Ordner

- Extern

- Quarantäne

- Unknown

Neueste Bedrohungen

Letzter Zustellungsort: Der Speicherort der Nachricht nach Systemaktionen für die Nachricht (z. B. ZAP) oder Administratoraktionen für die Nachricht (z. B. In gelöschte Elemente verschieben). Benutzeraktionen für die Nachricht (z. B. Löschen oder Archivieren der Nachricht) werden nicht angezeigt, sodass dieser Wert den aktuellen Speicherort der Nachricht nicht garantiert.

Tipp

Es gibt Szenarien, in denen der ursprüngliche Zustellungsort/Der letzte Zustellungsort und/oder die Übermittlungsaktion den Wert Unbekannt aufweisen. Zum Beispiel:

- Die Nachricht wurde zugestellt (Übermittlungsaktion ist Zugestellt), aber eine Posteingangsregel hat die Nachricht in einen anderen Standardordner als den Ordner Posteingang oder Junk-Email verschoben (z. B. den Ordner Entwurf oder Archiv).

- ZAP hat versucht, die Nachricht nach der Zustellung zu verschieben, aber die Nachricht wurde nicht gefunden (z. B. der Benutzer hat die Nachricht verschoben oder gelöscht).

Erkennungstechnologie:

- Erweiterter Filter: Phishingsignale basierend auf maschinellem Lernen.

- Kampagne: Als Teil einer Kampagne identifizierte Nachrichten.

- Datei-Detonation: Sichere Anlagen haben während der Detonationsanalyse eine schädliche Anlage erkannt.

- Zuverlässigkeit der Dateienttonung: Dateianlagen, die zuvor von Detonationen sicherer Anlagen in anderen Microsoft 365-Organisationen erkannt wurden.

- Dateireputation: Die Nachricht enthält eine Datei, die zuvor in anderen Microsoft 365-Organisationen als böswillig identifiziert wurde.

- Fingerabdruckabgleich: Die Nachricht ähnelt stark einer zuvor erkannten schädlichen Nachricht.

- Allgemeiner Filter: Phishingsignale basierend auf Analystenregeln.

- Identitätswechselmarke: Absenderidentität bekannter Marken.

- Identitätswechseldomäne: Identitätswechsel von Absenderdomänen, die Sie besitzen oder für den Schutz in Antiphishingrichtlinien angegeben haben.

- Identitätswechselbenutzer: Identitätswechsel von geschützten Absendern, die Sie in Antiphishingrichtlinien angegeben oder durch Postfachintelligenz gelernt haben.

- Identitätswechsel der Postfachintelligenz: Identitätswechselerkennungen von Postfachintelligenz in Antiphishingrichtlinien.

- Erkennung gemischter Analysen: Mehrere Filter haben zur Bewertung der Nachricht beigetragen.

- Spoof-DMARC: Fehler bei der Nachricht bei der DMARC-Authentifizierung.

- Spoof externe Domäne: Absender-E-Mail-Adressspoofing mithilfe einer Domäne, die für Ihre organization extern ist.

- Spoof innerhalb der Organisation: Spoofing der Absender-E-Mail-Adresse mithilfe einer Domäne, die für Ihre organization intern ist.

- URL-Detonation: Sichere Links haben während der Detonationsanalyse eine schädliche URL in der Nachricht erkannt.

- URL-Detonationsreputation: URLs, die zuvor von Safe Links-Detonationen in anderen Microsoft 365-Organisationen erkannt wurden.

- Url mit schädlichem Ruf: Die Nachricht enthält eine URL, die zuvor in anderen Microsoft 365-Organisationen als böswillig identifiziert wurde.

Übermittlungsaktion:

- Zugestellt

- Weggeschmissen

- Gesperrt

Primäre Außerkraftsetzung: Quelle

- Werte für primäre Außerkraftsetzung:

- Zulässig durch organization-Richtlinie

- Durch Benutzerrichtlinie zugelassen

- Durch organization-Richtlinie blockiert

- Durch Benutzerrichtlinie blockiert

- Keine

- Werte für primäre Außerkraftsetzungsquelle:

- Drittanbieterfilter

- Admin initiierte Zeitreise (ZAP)

- Antischadsoftwarerichtlinienblock nach Dateityp

- Antispam-Richtlinieneinstellungen

- Verbindungsrichtlinie

- Exchange-Transportregel

- Exklusiver Modus (Benutzerüberschreibung)

- Filterung aufgrund von lokalen organization übersprungen

- IP-Regionsfilter aus richtlinie

- Sprachfilter aus Richtlinie

- Phishing-Simulation

- Release unter Quarantäne stellen

- SecOps-Postfach

- Absenderadressenliste (Admin Außerkraftsetzung)

- Absenderadressenliste (Benutzerüberschreibung)

- Absenderdomänenliste (Admin Außerkraftsetzung)

- Absenderdomänenliste (Benutzerüberschreibung)

- Dateiblock "Mandanten zulassen/blockieren"

- E-Mail-Adressblock der Absenderliste für Mandanten zulassen/blockieren

- Spoofblock "Mandanten zulassen/blockierende Liste"

- URL-Block "Mandanten zulassen/Blockieren der Liste"

- Liste vertrauenswürdiger Kontakte (Benutzerüberschreibung)

- Vertrauenswürdige Domäne (Benutzerüberschreibung)

- Vertrauenswürdiger Empfänger (Benutzerüberschreibung)

- Nur Vertrauenswürdige Absender (Benutzerüberschreibung)

- Werte für primäre Außerkraftsetzung:

Email Detailabschnitt:

-

Direktionalität:

- Eingehend

- Intra-irg

- Ausgehend

- Empfänger (An)*

- Absender*

- Empfangszeit

-

Internetnachrichten-ID*: Verfügbar im Headerfeld Message-ID im Nachrichtenheader. Ein Beispielwert ist

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>(beachten Sie die spitzen Klammern). - Netzwerknachrichten-ID*: Ein GUID-Wert, der im Headerfeld X-MS-Exchange-Organization-Network-Message-Id im Nachrichtenheader verfügbar ist.

- Cluster-ID

- Sprache

*Die

Aktion In Zwischenablage kopieren ist verfügbar, um den Wert zu kopieren.

Aktion In Zwischenablage kopieren ist verfügbar, um den Wert zu kopieren.-

Direktionalität:

Mit den Registerkarten (Ansichten) oben auf der Seite können Sie E-Mails effizient untersuchen. Diese Ansichten werden in den folgenden Unterabschnitten beschrieben.

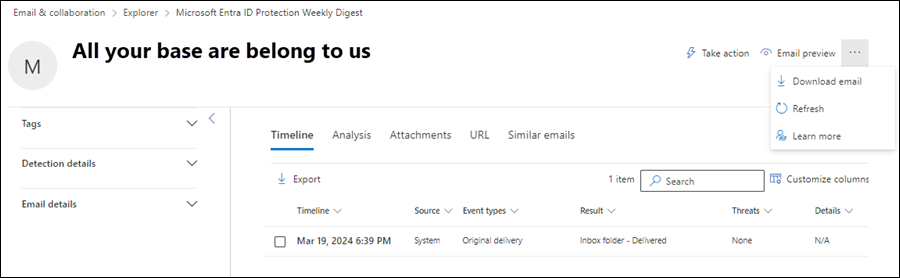

Timeline view

Die Zeitachsenansicht zeigt die Übermittlungs- und Postübermittlungsereignisse an, die für die Nachricht aufgetreten sind.

Die folgenden Meldungsereignisinformationen sind in der Ansicht verfügbar. Wählen Sie eine Spaltenüberschrift aus, um nach dieser Spalte zu sortieren. Um Spalten hinzuzufügen oder zu entfernen, wählen Sie Spalten anpassen aus![]() . Standardmäßig sind alle verfügbaren Spalten ausgewählt.

. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- Zeitachse (Datum/Uhrzeit des Ereignisses)

- Quelle: Beispiel: System, **Admin oder Benutzer.

- Ereignistypen

- Ergebnis

- Risiken

- Details

Wenn der Nachricht nach der Übermittlung nichts passiert ist, enthält die Nachricht wahrscheinlich nur eine Zeile in der Zeitachsenansicht mit dem Wert Ereignistypenden Wert Ursprüngliche Übermittlung. Zum Beispiel:

- Der Ergebniswert ist Posteingangsordner – Übermittelt.

- Der Ergebniswert ist Junk-E-Mail-Ordner – An Junk übermittelt

- Der Ergebniswert ist Quarantäne – Blockiert.

Nachfolgende Aktionen von Benutzern, Administratoren oder Microsoft 365 fügen der Ansicht weitere Zeilen hinzu. Zum Beispiel:

- Der Wert Ereignistypen ist ZAP , und der Ergebniswert ist Message moved to Quarantine by ZAP.

- Der Wert Ereignistypen lautet Quarantäne Release , und der Ergebniswert ist Message was successfully release from Quarantine (Nachricht wurde erfolgreich aus Quarantäne freigegeben).

Verwenden Sie das ![]() Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Verwenden Sie ![]() Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

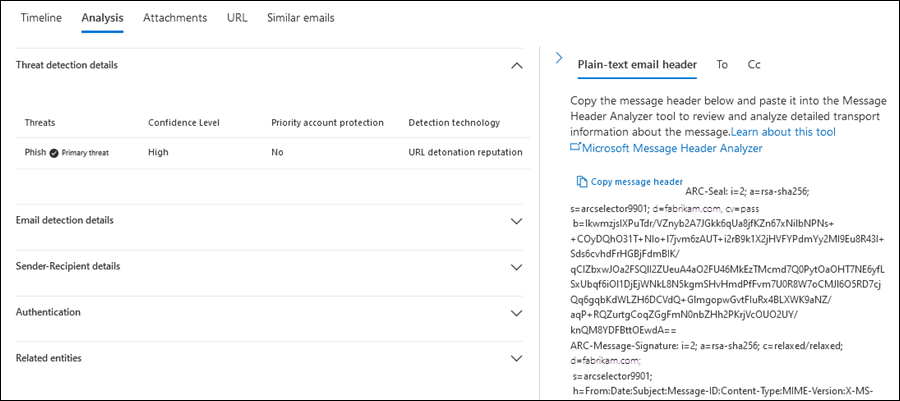

Analyseansicht

Die Ansicht Analyse enthält Informationen, die Ihnen helfen, die Nachricht ausführlich zu analysieren. In dieser Ansicht sind die folgenden Informationen verfügbar:

Abschnitt "Details zur Bedrohungserkennung": Informationen zu bedrohungen, die in der Nachricht erkannt wurden:

- Bedrohungsklassifizierung: KI-Ermittlung der Bedrohung. Weitere Informationen finden Sie unter Bedrohungsklassifizierung in Microsoft Defender for Office 365.

-

Bedrohungen: Die primäre Bedrohung wird durch

primäre Bedrohung angegeben.

primäre Bedrohung angegeben. - Konfidenzniveau: Die Werte sind "Hoch", "Mittel" oder "Niedrig".

- Prioritätskontoschutz: Die Werte sind Ja oder Nein. Weitere Informationen finden Sie unter Konfigurieren und Überprüfen des Schutzes von Prioritätskonten in Microsoft Defender for Office 365.

Email Abschnitt zur Erkennungsdetails: Informationen zu Schutzfeatures oder Außerkraftsetzungen, die sich auf die Nachricht auswirkten:

Alle Außerkraftsetzungen: Alle organization- oder Benutzereinstellungen, die die Möglichkeit hatten, den beabsichtigten Zustellungsort der Nachricht zu ändern. Wenn die Nachricht beispielsweise mit einer Nachrichtenflussregel und einem Blockeintrag in der Zulassungs-/Sperrliste des Mandanten übereinstimmt, werden hier beide Einstellungen aufgeführt. Der Eigenschaftswert Primäre Außerkraftsetzung: Quelle gibt die Einstellung an, die sich tatsächlich auf die Zustellung der Nachricht auswirkte.

Primäre Außerkraftsetzung: Quelle: Zeigt die organization- oder Benutzereinstellung an, die den beabsichtigten Übermittlungsort der Nachricht geändert hat (zulässig statt blockiert oder blockiert statt zulässig). Zum Beispiel:

- Die Nachricht wurde durch eine Nachrichtenflussregel blockiert.

- Die Nachricht wurde aufgrund eines Eintrags in der Liste der sicheren Absender des Benutzers zugelassen.

Exchange-Transportregeln (Nachrichtenflussregeln): Wenn die Nachricht von Nachrichtenflussregeln betroffen war, werden die Regelnamen und GUID-Werte angezeigt. Aktionen, die von Nachrichtenflussregeln für Nachrichten ausgeführt werden, treten vor Spam- und Phishing-Urteilen auf.

Die

Aktion In Zwischenablage kopieren ist verfügbar, um die Regel-GUID zu kopieren. Weitere Informationen zu Nachrichtenflussregeln finden Sie unter Mail flow rules (transport rules) in Exchange Online.

Aktion In Zwischenablage kopieren ist verfügbar, um die Regel-GUID zu kopieren. Weitere Informationen zu Nachrichtenflussregeln finden Sie unter Mail flow rules (transport rules) in Exchange Online.Über den Link Zum Exchange Admin Center wechseln wird die Seite Regeln im neuen Exchange Admin Center unter https://admin.exchange.microsoft.com/#/transportrulesgeöffnet.

Connector: Wenn die Nachricht über einen eingehenden Connector übermittelt wurde, wird der Connectorname angezeigt. Weitere Informationen zu Connectors finden Sie unter Konfigurieren des Nachrichtenflusses mithilfe von Connectors in Exchange Online.

Massenbeschwerdeebene (Bulk Complaint Level, BCL): Ein höherer BCL-Wert weist darauf hin, dass die Nachricht wahrscheinlicher Spam ist. Weitere Informationen finden Sie unter Massenbeschwerdegrad (BCL) in EOP.

Richtlinie: Wenn hier ein Richtlinientyp aufgeführt ist (z. B. Spam), wählen Sie Konfigurieren

aus, um die zugehörige Richtlinienseite zu öffnen (z. B. die Seite Antispamrichtlinien unter https://security.microsoft.com/antispam).

aus, um die zugehörige Richtlinienseite zu öffnen (z. B. die Seite Antispamrichtlinien unter https://security.microsoft.com/antispam).Richtlinienaktion

Warnungs-ID: Wählen Sie den Wert Warnungs-ID aus, um die Detailseite für die Warnung zu öffnen (als ob Sie die Warnung auf der Seite Warnungen unter gefunden und ausgewählt haben https://security.microsoft.com/alerts). Die

Aktion In Zwischenablage kopieren ist auch verfügbar, um den Wert der Warnungs-ID zu kopieren.

Aktion In Zwischenablage kopieren ist auch verfügbar, um den Wert der Warnungs-ID zu kopieren.Richtlinientyp

Clienttyp: Zeigt den Typ des Clients an, der die Nachricht gesendet hat (z. B. REST)

Email Größe

Regeln zur Verhinderung von Datenverlust

Abschnitt "Details zu Absender-Empfänger": Details zum Absender der Nachricht und einige Empfängerinformationen:

- Anzeigename des Absenders

- Absenderadresse*

- Sender-IP

- Domänenname des Absenders*

- Erstellungsdatum der Domäne: Eine kürzlich erstellte Domäne und andere Nachrichtensignale können die Nachricht als verdächtig identifizieren.

- Domänenbesitzer

- Absender MAIL FROM-Adresse*

- Absender MAIL FROM-Domänenname*

- Return-Path

- Return-Path-Domäne

- Location

- Empfängerdomäne*

- An: Zeigt die ersten 5.000 Zeichen aller E-Mail-Adressen im Feld An der Nachricht an.

- Cc: Zeigt die ersten 5.000 Zeichen aller E-Mail-Adressen im Feld Cc der Nachricht an.

- Verteilerliste: Zeigt die Verteilergruppe (Verteilerliste) an, wenn der Empfänger die E-Mail als Mitglied der Liste erhalten hat. Die Verteilergruppe der obersten Ebene wird für geschachtelte Verteilergruppen angezeigt.

- Weiterleitung: Gibt an, ob die Nachricht automatisch an eine externe E-Mail-Adresse weitergeleitet wurde. Der Weiterleitungsbenutzer und der Weiterleitungstyp (Nachrichtenflussregeln, Posteingangsregeln oder SMTP-Weiterleitung) werden angezeigt.

*Die

Aktion In Zwischenablage kopieren ist verfügbar, um den Wert zu kopieren.

Aktion In Zwischenablage kopieren ist verfügbar, um den Wert zu kopieren.Abschnitt "Authentifizierung": Details zu den Ergebnissen der E-Mail-Authentifizierung:

-

Domänenbasierte Nachrichtenauthentifizierung (DMARC)

-

Pass: Die DMARC-Überprüfung auf die übergebene Nachricht. -

Fail: Fehler bei der DMARC-Überprüfung auf die Nachricht. -

BestGuessPass: Der DMARC TXT-Eintrag für die Domäne ist dies nicht, aber wenn einer vorhanden wäre, wäre die DMARC-Überprüfung für die Nachricht erfolgreich gewesen. - Keine: Gibt an, dass für die sendenden Domäne in DNS kein DMARC TXT-Eintrag vorhanden ist.

-

-

DomainKeys identified mail (DKIM): Die Werte sind:

-

Pass: Die DKIM-Überprüfung auf die übergebene Nachricht. -

Fail (reason): Fehler bei der DKIM-Überprüfung auf die Nachricht. Beispielsweise wurde die Nachricht nicht von DKIM signiert, oder die DKIM-Signatur wurde nicht überprüft. -

None: Die Nachricht wurde nicht von DKIM signiert. Dieses Ergebnis kann oder nicht darauf hinweisen, dass die Domäne über einen DKIM-Eintrag verfügt oder dass der DKIM-Datensatz nicht zu einem Ergebnis ausgewertet wird. Dieses Ergebnis gibt nur an, dass diese Nachricht nicht signiert wurde.

-

-

Sender Policy Framework (SPF):Die Werte sind:

-

Pass (IP address): Bei der SPF-Überprüfung wurde festgestellt, dass die Nachrichtenquelle für die Domäne gültig ist. -

Fail (IP address): Bei der SPF-Überprüfung wurde festgestellt, dass die Nachrichtenquelle für die Domäne ungültig ist, und die Erzwingungsregel im SPF-Datensatz lautet-all(Hartfehler). -

SoftFail (reason): Bei der SPF-Überprüfung wurde festgestellt, dass die Nachrichtenquelle für die Domäne ungültig ist, und die Erzwingungsregel im SPF-Eintrag lautet~all(soft fail). -

Neutral: Bei der SPF-Überprüfung wurde festgestellt, dass die Nachrichtenquelle für die Domäne ungültig ist, und die Erzwingungsregel im SPF-Eintrag ist?all(neutral). -

None: Die Domäne verfügt nicht über einen SPF-Eintrag, oder der SPF-Eintrag wird nicht zu einem Ergebnis ausgewertet. -

TempError: Bei der SPF-Überprüfung ist ein temporärer Fehler (z. B. ein DNS-Fehler) aufgetreten. Dieselbe Überprüfung ist zu einem späteren Zeitpunkt möglicherweise erfolgreich. -

PermError: Bei der SPF-Überprüfung ist ein dauerhafter Fehler aufgetreten. Beispielsweise verfügt die Domäne über einen schlecht formatierten SPF-Eintrag.

-

- Zusammengesetzte Authentifizierung: SPF, DKIM, DMARC und andere Informationen bestimmen, ob der Absender der Nachricht (die Absenderadresse) authentisch ist. Weitere Informationen finden Sie unter Zusammengesetzte Authentifizierung.

-

Domänenbasierte Nachrichtenauthentifizierung (DMARC)

Abschnitt "Verwandte Entitäten": Informationen zu Anlagen und URLs in der Nachricht:

- Entität: Wenn Sie Anlagen oder URLs auswählen, gelangen Sie zur Ansicht Anlagen oder zur URL-Ansicht der Email Entitätsseite für die Nachricht.

- Gesamtanzahl

- Gefundene Bedrohungen: Die Werte sind Ja oder Nein.

Bereich "Nachrichtendetails":

-

Registerkarte "Nur-Text-E-Mail-Kopfzeile ": Enthält den gesamten Nachrichtenkopf in Nur-Text. Wählen Sie Nachrichtenkopf kopieren aus

, um den Nachrichtenheader zu kopieren. Wählen Sie Microsoft Message Header Analyzer aus

, um den Nachrichtenheader zu kopieren. Wählen Sie Microsoft Message Header Analyzer aus , um die Nachrichtenheaderanalyse unter https://mha.azurewebsites.net/pages/mha.htmlzu öffnen. Fügen Sie den kopierten Nachrichtenkopf in die Seite ein, und wählen Sie dann Header analysieren aus, um Details zu den Nachrichtenheadern und -werten anzuzeigen.

, um die Nachrichtenheaderanalyse unter https://mha.azurewebsites.net/pages/mha.htmlzu öffnen. Fügen Sie den kopierten Nachrichtenkopf in die Seite ein, und wählen Sie dann Header analysieren aus, um Details zu den Nachrichtenheadern und -werten anzuzeigen. - Zur Registerkarte: Zeigt die ersten 5.000 Zeichen aller E-Mail-Adressen im Feld An der Nachricht an.

- Registerkarte Cc : Zeigt die ersten 5.000 Zeichen aller E-Mail-Adressen im Feld Cc der Nachricht an.

-

Registerkarte "Nur-Text-E-Mail-Kopfzeile ": Enthält den gesamten Nachrichtenkopf in Nur-Text. Wählen Sie Nachrichtenkopf kopieren aus

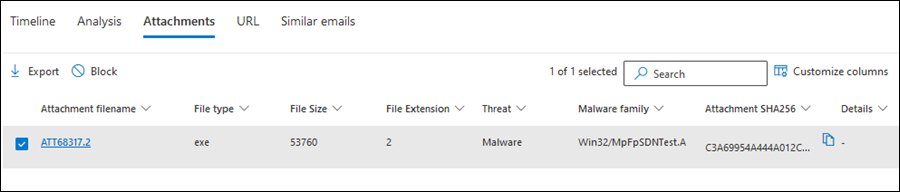

Anlagenansicht

In der Ansicht Anlagen werden Informationen zu allen Dateianlagen in der Nachricht sowie die Überprüfungsergebnisse dieser Anlagen angezeigt.

Die folgenden Anlageninformationen sind in dieser Ansicht verfügbar. Wählen Sie eine Spaltenüberschrift aus, um nach dieser Spalte zu sortieren. Um Spalten hinzuzufügen oder zu entfernen, wählen Sie Spalten anpassen aus![]() . Standardmäßig sind alle verfügbaren Spalten ausgewählt.

. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- Dateiname der Anlage: Wenn Sie auf den Dateinamenwert klicken

- Dateityp

- Dateigröße

- Kategorie

- Bedrohung

- Malware-Familie

-

Anlage SHA256: Die

Aktion In Zwischenablage kopieren ist verfügbar, um den SHA256-Wert zu kopieren.

Aktion In Zwischenablage kopieren ist verfügbar, um den SHA256-Wert zu kopieren. - Details

Verwenden Sie das ![]() Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Verwenden Sie ![]() Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

Anlagendetails

Wenn Sie einen Eintrag in der Ansicht Anlagen auswählen, indem Sie auf den Wert Anlagendateiname klicken, wird ein Details-Flyout geöffnet, das die folgenden Informationen enthält:

Registerkarte "Tiefe Analyse": Informationen sind auf dieser Registerkarte verfügbar, wenn sichere Anlagen die Anlage gescannt (detoniert) haben. Sie können diese Nachrichten in Threat Explorer identifizieren, indem Sie die Abfragefiltererkennungstechnologie mit dem Wert Dateidetonation verwenden.

Abschnitt "Detonation Chain" (Detonationskette): Die Detonation einer einzelnen Datei durch sichere Anlagen kann mehrere Detonationen auslösen. Die Detonationskette verfolgt den Pfad der Detonationen nach, einschließlich der ursprünglichen schädlichen Datei, die das Urteil verursacht hat, und allen anderen Dateien, die von der Detonation betroffen sind. Diese angefügten Dateien sind möglicherweise nicht direkt in der E-Mail vorhanden. Die Analyse ist jedoch wichtig, um zu bestimmen, warum die Datei als bösartig eingestuft wurde.

Wenn keine Informationen zur Detonationskette verfügbar sind, wird der Wert Keine Detonationsstruktur angezeigt. Andernfalls können Sie Exportieren auswählen

, um die Informationen zur Detonationskette in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Detonation chain.csv und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Detonation chain(1).csv). Die CSV-Datei enthält die folgenden Informationen:

, um die Informationen zur Detonationskette in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Detonation chain.csv und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Detonation chain(1).csv). Die CSV-Datei enthält die folgenden Informationen:- Top: Die Datei der obersten Ebene.

- Level1: Die Datei der nächsten Ebene.

- Level2: Die Datei der nächsten Ebene.

- Und so weiter.

Die Detonationskette und die CSV-Datei zeigen möglicherweise nur das Element der obersten Ebene an, wenn keine der damit verknüpften Entitäten als problematisch eingestuft oder detoniert wurde.

Abschnitt Zusammenfassung : Wenn keine Detonationszusammenfassungsinformationen verfügbar sind, wird der Wert Keine Detonationszusammenfassung angezeigt. Andernfalls sind die folgenden Detonationszusammenfassungsinformationen verfügbar:

- Analysezeit

- Urteil: Das Urteil über die Anlage selbst.

- Weitere Informationen: Die Dateigröße in Bytes.

- Indikatoren der Kompromittierung

Abschnitt "Screenshots": Zeigt alle Screenshots an, die während der Detonation erfasst wurden. Für Containerdateien wie ZIP oder RAR, die andere Dateien enthalten, werden keine Screenshots erfasst.

Wenn keine Screenshots zur Detonation verfügbar sind, wird der Wert Keine Screenshots angezeigt . Wählen Sie andernfalls den Link aus, um den Screenshot anzuzeigen.

Abschnitt "Verhaltensdetails ": Zeigt die genauen Ereignisse, die während der Detonation stattgefunden haben, und problematische oder harmlose Beobachtungen, die URLs, IP-Adressen, Domänen und Dateien enthalten, die während der Detonation gefunden wurden. Möglicherweise gibt es keine Verhaltensdetails für Containerdateien wie ZIP oder RAR, die andere Dateien enthalten.

Wenn keine Informationen zu Verhaltensdetails verfügbar sind, wird der Wert No detonation behaviors (Kein Detonationsverhalten) angezeigt. Andernfalls können Sie Exportieren auswählen

, um die Verhaltensdetails in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Behavior details.csv , und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Verhaltensdetails(1).csv). Die CSV-Datei enthält die folgenden Informationen:

, um die Verhaltensdetails in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Behavior details.csv , und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Verhaltensdetails(1).csv). Die CSV-Datei enthält die folgenden Informationen:- Time

- Verhalten

- Verhaltenseigenschaft

- Prozess (PID)

- Vorgang

- Target

- Details

- Ergebnis

Registerkarte "Dateiinformationen": Der Abschnitt "Dateidetails" enthält die folgenden Informationen:

- Dateiname

- SHA256

- Dateigröße (in Bytes)

Wenn Sie das Flyout mit den Dateidetails abgeschlossen haben, wählen Sie Schließen aus![]() .

.

Blockieren von Anlagen aus der Anlagenansicht

Wenn Sie einen Eintrag in der Ansicht Anlagen auswählen, indem Sie das Kontrollkästchen neben dem Dateinamen aktivieren, ist die ![]() Aktion Blockieren verfügbar. Durch diese Aktion wird die Datei als Blockeintrag in der Zulassungs-/Sperrliste des Mandanten hinzugefügt. Wenn Sie Blockieren auswählen, wird der Assistent zum Ausführen von Aktionen gestartet:

Aktion Blockieren verfügbar. Durch diese Aktion wird die Datei als Blockeintrag in der Zulassungs-/Sperrliste des Mandanten hinzugefügt. Wenn Sie Blockieren auswählen, wird der Assistent zum Ausführen von Aktionen gestartet:

Konfigurieren Sie auf der Seite Aktionen auswählen eine der folgenden Einstellungen im Abschnitt Datei blockieren :

-

Läuft nie ab : Dies ist der Standardwert

.

. -

Nie ablaufen aus: Schieben Sie die Umschaltfläche auf aus

, und wählen Sie dann ein Datum im Feld Entfernen am aus.

, und wählen Sie dann ein Datum im Feld Entfernen am aus.

Wenn Sie auf der Seite Aktionen auswählen fertig sind, wählen Sie Weiter aus.

-

Läuft nie ab : Dies ist der Standardwert

Überprüfen Sie auf der Seite Zielentitäten auswählen , ob die Datei ausgewählt ist, die Sie blockieren möchten, und wählen Sie dann Weiter aus.

Konfigurieren Sie auf der Seite Überprüfen und übermitteln die folgenden Einstellungen:

- Wartungsname: Geben Sie einen eindeutigen Namen ein, um die status im Info-Center nachzuverfolgen.

- Beschreibung: Geben Sie eine optionale Beschreibung ein.

Wenn Sie auf der Seite Überprüfen und übermitteln fertig sind, wählen Sie Absenden aus.

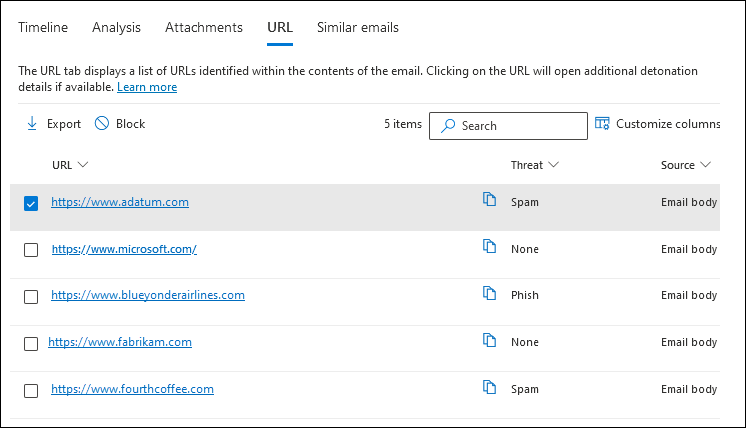

URL-Ansicht

Die URL-Ansicht zeigt Informationen zu allen URLs in der Nachricht sowie die Überprüfungsergebnisse dieser URLs an.

Die folgenden Anlageninformationen sind in dieser Ansicht verfügbar. Wählen Sie eine Spaltenüberschrift aus, um nach dieser Spalte zu sortieren. Um Spalten hinzuzufügen oder zu entfernen, wählen Sie Spalten anpassen aus![]() . Standardmäßig sind alle verfügbaren Spalten ausgewählt.

. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- URL

- Bedrohung

- Source

- Details

Verwenden Sie das ![]() Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Verwenden Sie ![]() Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

URL-Details

Wenn Sie einen Eintrag in der URL-Ansicht auswählen, indem Sie auf den URL-Wert klicken, wird ein Details-Flyout geöffnet, das die folgenden Informationen enthält:

Registerkarte "Tiefe Analyse": Informationen sind auf dieser Registerkarte verfügbar, wenn sichere Links die URL gescannt (detoniert) haben. Sie können diese Nachrichten in Threat Explorer identifizieren, indem Sie die Abfragefilter-Erkennungstechnologie mit dem Wert URL-Detonation verwenden.

Abschnitt "Detonation Chain" (Detonationskette ): Die Detonation einer einzelnen URL durch sichere Links kann mehrere Detonationen auslösen. Die Detonationskette verfolgt den Pfad der Detonationen nach, einschließlich der ursprünglichen schädlichen URL, die das Urteil verursacht hat, und allen anderen URLs, die von der Detonation betroffen sind. Diese URLs sind möglicherweise nicht direkt in der E-Mail vorhanden. Die Analyse ist jedoch wichtig, um zu ermitteln, warum die URL als bösartig eingestuft wurde.

Wenn keine Informationen zur Detonationskette verfügbar sind, wird der Wert Keine Detonationsstruktur angezeigt. Andernfalls können Sie Exportieren auswählen

, um die Informationen zur Detonationskette in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Detonation chain.csv und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Detonation chain(1).csv). Die CSV-Datei enthält die folgenden Informationen:

, um die Informationen zur Detonationskette in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Detonation chain.csv und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Detonation chain(1).csv). Die CSV-Datei enthält die folgenden Informationen:- Top: Die Datei der obersten Ebene.

- Level1: Die Datei der nächsten Ebene.

- Level2: Die Datei der nächsten Ebene.

- Und so weiter.

Die Detonationskette und die CSV-Datei zeigen möglicherweise nur das Element der obersten Ebene an, wenn keine der damit verknüpften Entitäten als problematisch eingestuft oder detoniert wurde.

Abschnitt Zusammenfassung : Wenn keine Detonationszusammenfassungsinformationen verfügbar sind, wird der Wert Keine Detonationszusammenfassung angezeigt. Andernfalls sind die folgenden Detonationszusammenfassungsinformationen verfügbar:

- Analysezeit

- Urteil: Das Urteil für die URL selbst.

Abschnitt "Screenshots": Zeigt alle Screenshots an, die während der Detonation erfasst wurden. Es werden keine Screenshots erfasst, wenn die URL in einem Link geöffnet wird, der eine Datei direkt herunterlädt. Die heruntergeladene Datei wird jedoch in der Detonationskette angezeigt.

Wenn keine Screenshots zur Detonation verfügbar sind, wird der Wert Keine Screenshots angezeigt . Wählen Sie andernfalls den Link aus, um den Screenshot anzuzeigen.

Abschnitt "Verhaltensdetails ": Zeigt die genauen Ereignisse, die während der Detonation stattgefunden haben, und problematische oder harmlose Beobachtungen, die URLs, IP-Adressen, Domänen und Dateien enthalten, die während der Detonation gefunden wurden.

Wenn keine Informationen zu Verhaltensdetails verfügbar sind, wird der Wert No detonation behaviors (Kein Detonationsverhalten) angezeigt. Andernfalls können Sie Exportieren auswählen

, um die Verhaltensdetails in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Behavior details.csv , und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Verhaltensdetails(1).csv). Die CSV-Datei enthält die folgenden Informationen:

, um die Verhaltensdetails in eine CSV-Datei herunterzuladen. Der Standarddateiname ist Behavior details.csv , und der Standardspeicherort ist der Ordner Downloads . Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird der Dateiname mit einer Zahl angefügt (z. B. Verhaltensdetails(1).csv). Die CSV-Datei enthält die folgenden Informationen:- Time

- Verhalten

- Verhaltenseigenschaft

- Prozess (PID)

- Vorgang

- Target

- Details

- Ergebnis

Registerkarte "URL-Informationen": Der Abschnitt "URL-Details" enthält die folgenden Informationen:

- URL

- Bedrohung

Wenn Sie das Flyout mit den Dateidetails abgeschlossen haben, wählen Sie Schließen aus![]() .

.

Blockieren von URLs aus der URL-Ansicht

Wenn Sie einen Eintrag in der URL-Ansicht auswählen, indem Sie das Kontrollkästchen neben dem Dateinamen aktivieren, ist die ![]() Aktion Blockieren verfügbar. Durch diese Aktion wird die URL als Blockeintrag in der Zulassungs-/Sperrliste des Mandanten hinzugefügt. Wenn Sie Blockieren auswählen, wird der Assistent zum Ausführen von Aktionen gestartet:

Aktion Blockieren verfügbar. Durch diese Aktion wird die URL als Blockeintrag in der Zulassungs-/Sperrliste des Mandanten hinzugefügt. Wenn Sie Blockieren auswählen, wird der Assistent zum Ausführen von Aktionen gestartet:

Konfigurieren Sie auf der Seite Aktionen auswählen im Abschnitt Url blockieren eine der folgenden Einstellungen:

-

Läuft nie ab : Dies ist der Standardwert

.

. -

Nie ablaufen aus: Schieben Sie die Umschaltfläche auf aus

, und wählen Sie dann ein Datum im Feld Entfernen am aus.

, und wählen Sie dann ein Datum im Feld Entfernen am aus.

Wenn Sie auf der Seite Aktionen auswählen fertig sind, wählen Sie Weiter aus.

-

Läuft nie ab : Dies ist der Standardwert

Überprüfen Sie auf der Seite Zielentitäten auswählen , ob die URL ausgewählt ist, die Sie blockieren möchten, und wählen Sie dann Weiter aus.

Konfigurieren Sie auf der Seite Überprüfen und übermitteln die folgenden Einstellungen:

- Wartungsname: Geben Sie einen eindeutigen Namen ein, um die status im Info-Center nachzuverfolgen.

- Beschreibung: Geben Sie eine optionale Beschreibung ein.

Wenn Sie auf der Seite Überprüfen und übermitteln fertig sind, wählen Sie Absenden aus.

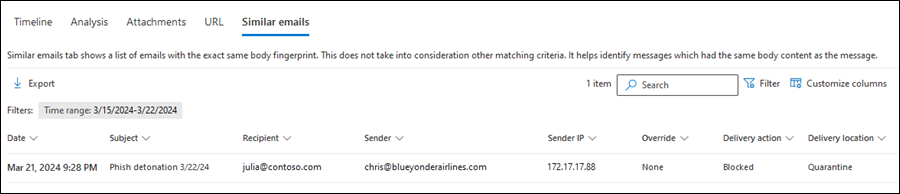

Ähnliche E-Mail-Ansicht

In der Ansicht Ähnliche E-Mails werden andere E-Mail-Nachrichten angezeigt, die denselben Fingerabdruck des Nachrichtentexts wie diese Nachricht aufweisen. Übereinstimmungskriterien in anderen Nachrichten gelten für diese Ansicht nicht (z. B. Fingerabdrücke für Dateianlagen).

Die folgenden Anlageninformationen sind in dieser Ansicht verfügbar. Wählen Sie eine Spaltenüberschrift aus, um nach dieser Spalte zu sortieren. Um Spalten hinzuzufügen oder zu entfernen, wählen Sie Spalten anpassen aus![]() . Standardmäßig sind alle verfügbaren Spalten ausgewählt.

. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- Date

- Subject

- Empfänger

- Sender

- Sender-IP

- Override

- Übermittlungsaktion

- Lieferort

Verwenden Sie ![]() Filter , um die Einträge nach Startdatum und Enddatum zu filtern.

Filter , um die Einträge nach Startdatum und Enddatum zu filtern.

Verwenden Sie das ![]() Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Suchfeld , um Informationen auf der Seite zu suchen. Geben Sie Text in das Feld ein, und drücken Sie dann die EINGABETASTE.

Verwenden Sie ![]() Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

Exportieren , um die Daten in der Ansicht in eine CSV-Datei zu exportieren. Der Standarddateiname lautet " Microsoft Defender.csv , und der Standardspeicherort ist der Ordner "Downloads ". Wenn bereits eine Datei mit diesem Namen vorhanden ist, wird dem Dateinamen eine Zahl angefügt (z. B. - Microsoft Defender(1).csv).

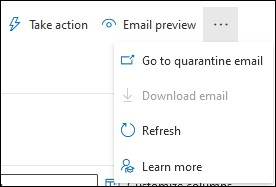

Aktionen auf der Email-Entitätsseite

Die folgenden Aktionen sind oben auf der Entitätsseite Email verfügbar:

-

Aktion ausführen: Weitere Informationen finden Sie unter Bedrohungssuche: Der Assistent zum Ausführen von Aktionen.

Aktion ausführen: Weitere Informationen finden Sie unter Bedrohungssuche: Der Assistent zum Ausführen von Aktionen. -

Email Preview¹ ²

Email Preview¹ ² -

Weitere Optionen:

Weitere Optionen: Gehe zu unter Quarantäne gestellte E-Mail: Nur verfügbar, wenn die Nachricht unter Quarantäne gestellt wurde. Wenn Sie diese Aktion auswählen, wird die Registerkarte Email auf der Seite Quarantäne unter https://security.microsoft.com/quarantinegeöffnet, gefiltert nach dem eindeutigen Nachrichten-ID-Wert der Nachricht. Weitere Informationen finden Sie unter Anzeigen von in Quarantäne befindlichen E-Mails.

Gehe zu unter Quarantäne gestellte E-Mail: Nur verfügbar, wenn die Nachricht unter Quarantäne gestellt wurde. Wenn Sie diese Aktion auswählen, wird die Registerkarte Email auf der Seite Quarantäne unter https://security.microsoft.com/quarantinegeöffnet, gefiltert nach dem eindeutigen Nachrichten-ID-Wert der Nachricht. Weitere Informationen finden Sie unter Anzeigen von in Quarantäne befindlichen E-Mails. E-Mail herunterladen ²

E-Mail herunterladen ²Tipp

E-Mail herunterladen ist für Nachrichten, die unter Quarantäne gestellt wurden, nicht verfügbar. Laden Sie stattdessen eine kennwortgeschützte Kopie der Nachricht aus der Quarantäne herunter.

¹ Die Aktionen Email Vorschau und E-Mail herunterladen erfordern die Vorschaurolle. Sie können diese Rolle an den folgenden Speicherorten zuweisen:

-

Microsoft Defender XDR Vereinheitlichte rollenbasierte Zugriffssteuerung (Unified Role Based Access Control, RBAC) (Wenn Email & Zusammenarbeit>Defender for Office 365 Berechtigungen aktiv sind

. Betrifft nur das Defender-Portal, nicht PowerShell): Sicherheitsvorgänge/Rohdaten (E-Mail & Zusammenarbeit)/Email & Zusammenarbeitsinhalte (lesen).

. Betrifft nur das Defender-Portal, nicht PowerShell): Sicherheitsvorgänge/Rohdaten (E-Mail & Zusammenarbeit)/Email & Zusammenarbeitsinhalte (lesen). - Email & Berechtigungen für die Zusammenarbeit im Microsoft Defender-Portal: Mitgliedschaft in den Rollengruppen "Datenermittler" oder "eDiscovery-Manager". Alternativ können Sie eine neue Rollengruppe mit zugewiesener Vorschaurolle erstellen und die Benutzer der benutzerdefinierten Rollengruppe hinzufügen.

² Sie können eine Vorschau von E-Mail-Nachrichten anzeigen oder herunterladen, die in Microsoft 365-Postfächern verfügbar sind. Beispiele für Nachrichten, die nicht mehr in Postfächern verfügbar sind, sind:

- Die Nachricht wurde verworfen, bevor die Übermittlung fehlgeschlagen war.

- Die Nachricht wurde endgültig gelöscht.

- Die Nachricht weist den Übermittlungsort Lokal/Extern auf.

- ZAP hat die Nachricht in Quarantäne verschoben.

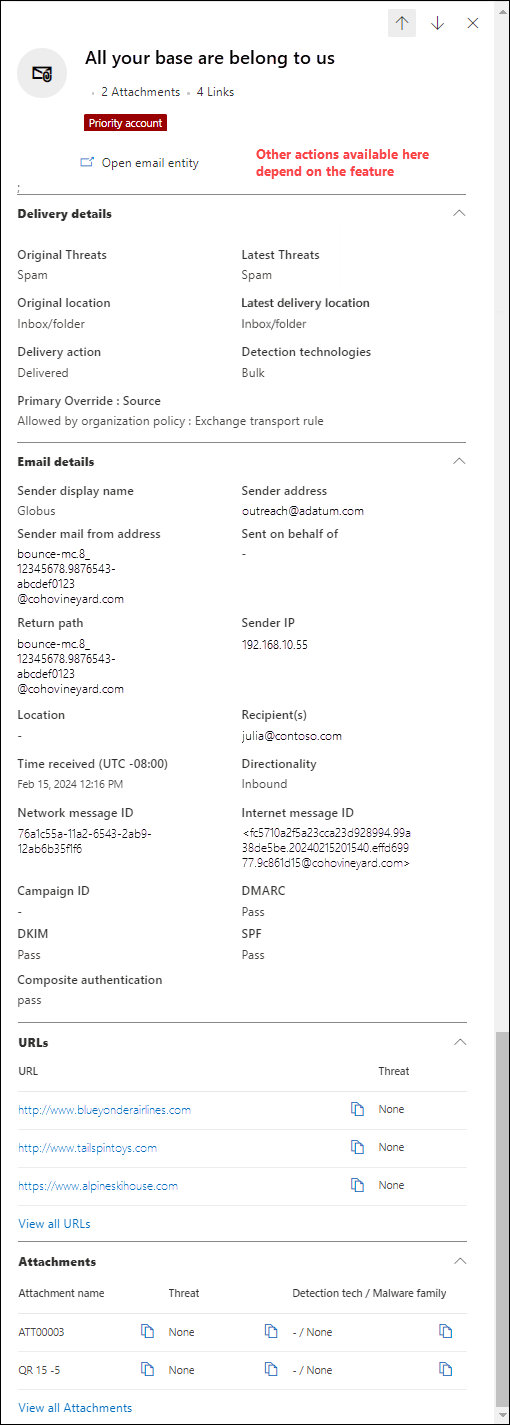

Der Email Zusammenfassungsbereich

Der Email Zusammenfassungsbereich ist das Flyout für E-Mail-Details, das in vielen Features in Exchange Online Protection (EOP) und Defender for Office 365 verfügbar ist. Der Email Zusammenfassungsbereich enthält standardisierte Zusammenfassungsinformationen zur E-Mail-Nachricht, die aus den vollständigen Details stammen, die auf der Entitätsseite Email in Defender for Office 365 verfügbar sind.

Wo sie den Email Zusammenfassungsbereich finden Sie weiter oben in diesem Artikel im Abschnitt Wo finde ich die Entitätsseite Email. Im restlichen Teil dieses Abschnitts werden die Informationen beschrieben, die im Email Zusammenfassungsbereich für alle Features verfügbar sind.

Tipp

Der Email Zusammenfassungsbereich ist auf der Seite Info-Center unter auf https://security.microsoft.com/action-center/ den Registerkarten Ausstehend oder Verlauf verfügbar. Wählen Sie eine Aktion mit dem Wert des EntitätstypsEmail aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen oder den Wert der Untersuchungs-ID befindet. Das details-Flyout, das geöffnet wird, ist der Email Zusammenfassungsbereich, aber ![]() Die Entität "E-Mail öffnen" ist oben im Flyout nicht verfügbar.

Die Entität "E-Mail öffnen" ist oben im Flyout nicht verfügbar.

Die folgenden Meldungsinformationen sind oben im Email Zusammenfassungsbereich verfügbar:

- Der Titel des Flyouts ist der Betreffwert der Nachricht.

- Die Anzahl der Anlagen und Links in der Nachricht (nicht in allen Features vorhanden).

- Alle Benutzertags, die den Empfängern der Nachricht zugewiesen sind (einschließlich des Priority-Kontotags). Weitere Informationen finden Sie unter Benutzertags in Microsoft Defender for Office 365

- Welche Aktionen oben im Flyout verfügbar sind, hängt davon ab, wo Sie den Email Zusammenfassungsbereich geöffnet haben. Die verfügbaren Aktionen werden in den einzelnen Featureartikeln beschrieben.

Tipp

Um Details zu anderen Nachrichten anzuzeigen, ohne den Email Zusammenfassungsbereich der aktuellen Nachricht zu verlassen, verwenden Sie  Vorheriges Element und Nächstes Element oben im Flyout.

Vorheriges Element und Nächstes Element oben im Flyout.

Die folgenden Abschnitte sind im Email Zusammenfassungsbereich für alle Features verfügbar (es spielt keine Rolle, von wo aus Sie den Email Zusammenfassungsbereich geöffnet haben):

Abschnitt "Lieferdetails":

- Ursprüngliche Bedrohungen

- Neueste Bedrohungen

- Ursprünglicher Speicherort

- Letzter Lieferort

- Übermittlungsaktion

- Erkennungstechnologien

- Primäre Außerkraftsetzung: Quelle

- Bedrohungsklassifizierung

Email Detailabschnitt:

- Anzeigename des Absenders

- Absenderadresse

- Absender-E-Mail von Adresse

- Gesendet im Namen von

- Rückgabepfad

- Sender-IP

- Location

- Empfänger

- Empfangszeit

- Directionality

- Netzwerknachrichten-ID

- Internetnachrichten-ID

- Kampagnen-ID

- DMARC

- DKIM

- SPF

- Zusammengesetzte Authentifizierung

Abschnitt "URLs": Details zu allen URLs in der Nachricht:

- URL

- Bedrohungs-status

Wenn die Nachricht mehr als drei URLs enthält, wählen Sie Alle URLs anzeigen aus, um alle urLs anzuzeigen.

Abschnitt Anlagen: Details zu Dateianlagen in der Nachricht:

- Anlagenname

- Bedrohung

- Erkennungs-Technologie / Malware-Familie

Wenn die Nachricht mehr als drei Anlagen enthält, wählen Sie Alle Anlagen anzeigen aus, um alle anlagen anzuzeigen.