Informationen zu Bedrohungs-Explorer und Echtzeiterkennungen in Microsoft Defender für Office 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Testversion von Defender für Office 365 im Microsoft Defender-Portal–Testversionshub. Hier erfahren Sie, wer sich registrieren und testen kann.

Microsoft 365-Organisationen, die Microsoft Defender für Office 365 in ihrem Abonnement enthalten oder als Add-On erworben haben, verfügen über Explorer -Erkennungen (auch als Bedrohungs-Explorer bezeichnet) oder Echtzeiterkennungen. Diese Features sind leistungsstarke Berichterstellungstools nahezu in Echtzeit, mit denen Security Operations-Teams (SecOps) Bedrohungen untersuchen und darauf reagieren können.

Abhängig von Ihrem Abonnement sind Bedrohungs-Explorer- oder Echtzeiterkennungen im Abschnitt E-Mail-& Zusammenarbeit im Microsoft Defender-Portal unter https://security.microsoft.comverfügbar:

Echtzeiterkennungen sind in Defender für Office 365 Plan 1 verfügbar. Die Seite Echtzeiterkennungen ist direkt unter https://security.microsoft.com/realtimereportsv3verfügbar.

Der Bedrohungs-Explorer ist in Defender für Office 365 Plan 2 verfügbar. Die Explorer-Seite ist direkt unter https://security.microsoft.com/threatexplorerv3verfügbar.

Der Bedrohungs-Explorer enthält die gleichen Informationen und Funktionen wie Echtzeiterkennungen, aber mit den folgenden zusätzlichen Features:

- Weitere Ansichten.

- Weitere Optionen zum Filtern von Eigenschaften, einschließlich der Option zum Speichern von Abfragen.

- Weitere Aktionen.

Weitere Informationen zu den Unterschieden zwischen Defender für Office 365 Plan 1 und Plan 2 finden Sie auf dem Spickzettel zu Defender für Office 365 Plan 1 und Plan 2.

Im weiteren Verlauf dieses Artikels werden die Ansichten und Features erläutert, die in Bedrohungs-Explorer und Echtzeiterkennungen verfügbar sind.

Tipp

Informationen zu E-Mail-Szenarien mit Bedrohungs-Explorer und Echtzeiterkennungen finden Sie in den folgenden Artikeln:

Berechtigungen und Lizenzierung für Bedrohungs-Explorer und Echtzeiterkennungen

Um Explorer- oder Echtzeiterkennungen verwenden zu können, müssen Ihnen Berechtigungen zugewiesen werden. Sie haben folgende Optionen:

-

Microsoft Defender XDR Unified Role Based Access Control (RBAC) (Wenn E-Mail & Zusammenarbeit>Defender für Office 365-Berechtigungenaktiv ist

. Betrifft nur das Defender-Portal, nicht PowerShell):

. Betrifft nur das Defender-Portal, nicht PowerShell):- Lesezugriff für E-Mail- und Teams-Nachrichtenkopfzeilen: Sicherheitsvorgänge/Rohdaten (E-Mail & Zusammenarbeit)/E-Mail & Metadaten für die Zusammenarbeit (lesen).

- Vorschau und Herunterladen von E-Mail-Nachrichten: Sicherheitsvorgänge/Rohdaten (E-Mail-& Zusammenarbeit)/E-Mail-& Zusammenarbeitsinhalte (lesen).

- Beheben schädlicher E-Mails: Sicherheitsvorgänge/Sicherheitsdaten/E-Mail & erweiterte Aktionen für die Zusammenarbeit (Verwalten).

-

Berechtigungen für die Zusammenarbeit per E-Mail & im Microsoft Defender-Portal:

-

Vollzugriff: Mitgliedschaft in den Rollengruppen Organisationsverwaltung oder Sicherheitsadministrator . Für alle verfügbaren Aktionen sind weitere Berechtigungen erforderlich:

- Vorschau und Herunterladen von Nachrichten: Erfordert die Vorschaurolle , die standardmäßig nur den Rollengruppen Datenermittler oder eDiscovery-Manager zugewiesen ist. Alternativ können Sie eine neue Rollengruppe mit zugewiesener Vorschaurolle erstellen und die Benutzer der benutzerdefinierten Rollengruppe hinzufügen.

- Verschieben von Nachrichten in Postfächern und Löschen von Nachrichten aus Postfächern: Erfordert die Rolle Suchen und Bereinigen , die standardmäßig nur den Rollengruppen Datenermittler oder Organisationsverwaltung zugewiesen ist. Alternativ können Sie eine neue Rollengruppe mit zugewiesener Rolle Suchen und Löschen erstellen und die Benutzer der benutzerdefinierten Rollengruppe hinzufügen.

- Schreibgeschützter Zugriff: Mitgliedschaft in der Rollengruppe "Sicherheitsleseberechtigter ".

-

Vollzugriff: Mitgliedschaft in den Rollengruppen Organisationsverwaltung oder Sicherheitsadministrator . Für alle verfügbaren Aktionen sind weitere Berechtigungen erforderlich:

-

Microsoft Entra-Berechtigungen: Durch die Mitgliedschaft in diesen Rollen erhalten Benutzer die erforderlichen Berechtigungen und Berechtigungen für andere Features in Microsoft 365:

Vollzugriff: Mitgliedschaft in der Rolle "Globaler Administrator* " oder "Sicherheitsadministrator ".

Suchen Sie nach Exchange-Nachrichtenflussregeln (Transportregeln) anhand des Namens im Bedrohungs-Explorer: Mitgliedschaft in den Rollen Sicherheitsadministrator oder Sicherheitsleseberechtigter .

Schreibgeschützter Zugriff: Mitgliedschaft in der Rolle "Globaler Leser " oder "Sicherheitsleseberechtigter ".

Wichtig

* Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine Rolle mit hohen Berechtigungen, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Tipp

Überwachungsprotokolleinträge werden generiert, wenn Administratoren eine Vorschau anzeigen oder E-Mail-Nachrichten herunterladen. Sie können das Administratorüberwachungsprotokoll nach Benutzer nach AdminMailAccess-Aktivität durchsuchen. Anweisungen finden Sie unter Überwachen der neuen Suche.

Um den Bedrohungs-Explorer oder Echtzeiterkennungen verwenden zu können, muss Ihnen eine Lizenz für Defender für Office 365 zugewiesen sein (in Ihrem Abonnement oder in einer Add-On-Lizenz enthalten).

Bedrohungs-Explorer oder Echtzeiterkennungen enthalten Daten für Benutzer, denen Defender für Office 365-Lizenzen zugewiesen sind.

Elemente des Bedrohungs-Explorers und Echtzeiterkennungen

Bedrohungs-Explorer und Echtzeiterkennungen enthalten die folgenden Elemente:

Ansichten: Registerkarten oben auf der Seite, die Erkennungen nach Bedrohung organisieren. Die Ansicht wirkt sich auf die restlichen Daten und Optionen auf der Seite aus.

In der folgenden Tabelle sind die verfügbaren Ansichten in Bedrohungs-Explorer und Echtzeiterkennungen aufgeführt:

Anzeigen Bedrohung

ExplorerEchtzeit

EntdeckungenBeschreibung Alle E-Mails ✔ Standardansicht für Den Bedrohungs-Explorer. Informationen zu allen E-Mail-Nachrichten, die von externen Benutzern an Ihre Organisation gesendet werden, oder E-Mails, die zwischen internen Benutzern in Ihrer Organisation gesendet werden. Schadsoftware ✔ ✔ Standardansicht für Echtzeiterkennungen. Informationen zu E-Mail-Nachrichten, die Schadsoftware enthalten. Phishing ✔ ✔ Informationen zu E-Mail-Nachrichten, die Phishing-Bedrohungen enthalten. Feldzüge ✔ Informationen zu schädlichen E-Mails, die Defender für Office 365 Plan 2 als Teil einer koordinierten Phishing- oder Schadsoftwarekampagne identifiziert hat. Schadsoftware für Inhalte ✔ ✔ Informationen zu schädlichen Dateien, die von den folgenden Features erkannt werden: URL-Klicks ✔ Informationen zu Benutzerklicks auf URLs in E-Mail-Nachrichten, Teams-Nachrichten, SharePoint-Dateien und OneDrive-Dateien. Diese Ansichten werden in diesem Artikel ausführlich beschrieben, einschließlich der Unterschiede zwischen Bedrohungs-Explorer und Echtzeiterkennungen.

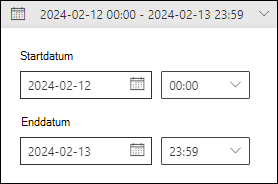

Datums-/Uhrzeitfilter: Standardmäßig wird die Ansicht nach gestern und heute gefiltert. Um den Datumsfilter zu ändern, wählen Sie den Datumsbereich und dann Startdatum und Enddatum werte vor 30 Tagen aus.

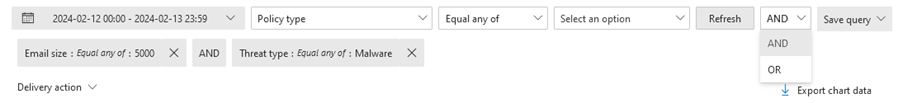

Eigenschaftenfilter (Abfragen):Filtern Sie die Ergebnisse in der Ansicht nach den verfügbaren Nachrichten-, Datei- oder Bedrohungseigenschaften. Die verfügbaren filterbaren Eigenschaften hängen von der Ansicht ab. Einige Eigenschaften sind in vielen Ansichten verfügbar, während andere Eigenschaften auf eine bestimmte Ansicht beschränkt sind.

Die verfügbaren Eigenschaftenfilter für jede Ansicht sind in diesem Artikel aufgeführt, einschließlich der Unterschiede zwischen Bedrohungs-Explorer und Echtzeiterkennungen.

Anweisungen zum Erstellen von Eigenschaftenfiltern finden Sie unter Eigenschaftenfilter im Bedrohungs-Explorer und Echtzeiterkennungen.

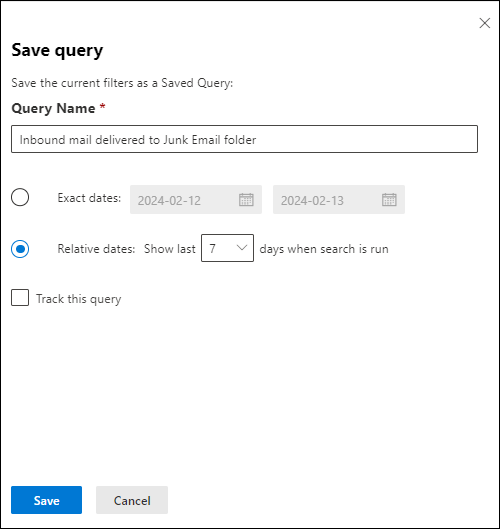

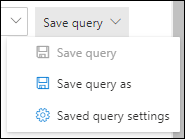

Mit dem Bedrohungs-Explorer können Sie Abfragen zur späteren Verwendung speichern, wie im Abschnitt Gespeicherte Abfragen im Bedrohungs-Explorer beschrieben.

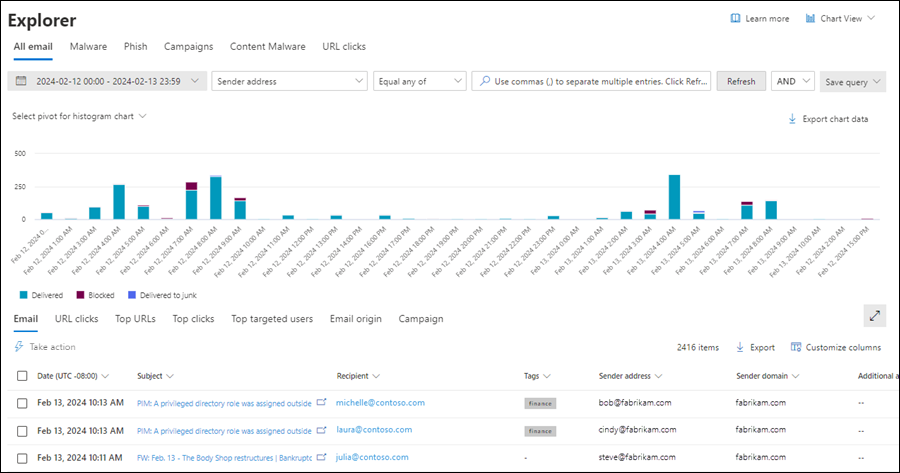

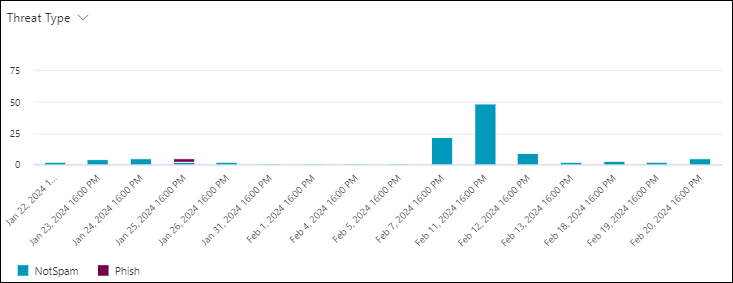

Diagramme: Jede Ansicht enthält eine visuelle, aggregierte Darstellung der gefilterten oder ungefilterten Daten. Sie können verfügbare Pivots verwenden, um das Diagramm auf unterschiedliche Weise zu organisieren.

Häufig können Sie Diagrammdaten exportieren verwenden

, um gefilterte oder ungefilterte Diagrammdaten in eine CSV-Datei zu exportieren.

, um gefilterte oder ungefilterte Diagrammdaten in eine CSV-Datei zu exportieren.Die Diagramme und verfügbaren Pivots werden in diesem Artikel ausführlich beschrieben, einschließlich der Unterschiede zwischen Bedrohungs-Explorer und Echtzeiterkennungen.

Tipp

Um das Diagramm von der Seite zu entfernen (wodurch die Größe des Detailbereichs maximiert wird), verwenden Sie eine der folgenden Methoden:

- Wählen Sie

oben auf der Seite Diagrammansicht>

oben auf der Seite Diagrammansicht> Listenansicht aus.

Listenansicht aus. - Wählen Sie Listenansicht zwischen dem Diagramm und dem Detailbereich anzeigen aus

.

.

- Wählen Sie

Detailbereich: Der Detailbereich für eine Ansicht zeigt in der Regel eine Tabelle an, die die gefilterten oder ungefilterten Daten enthält. Sie können die verfügbaren Ansichten (Registerkarten) verwenden, um die Daten im Detailbereich auf unterschiedliche Weise zu organisieren. Beispielsweise kann eine Ansicht Diagramme, Karten oder andere Tabellen enthalten.

Wenn der Detailbereich eine Tabelle enthält, können Sie häufig

exportieren , um bis zu 200.000 gefilterte oder ungefilterte Ergebnisse selektiv in eine CSV-Datei zu exportieren.

exportieren , um bis zu 200.000 gefilterte oder ungefilterte Ergebnisse selektiv in eine CSV-Datei zu exportieren.Tipp

Im Export-Flyout können Sie einige oder alle verfügbaren Eigenschaften für den Export auswählen. Die Auswahl wird pro Benutzer gespeichert. Auswahlen im Inkognito- oder InPrivate-Browsermodus werden gespeichert, bis Sie den Webbrowser schließen.

Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Die Ansicht Alle E-Mails im Bedrohungs-Explorer zeigt Informationen zu allen E-Mail-Nachrichten an, die von externen Benutzern an Ihre Organisation gesendet werden, sowie E-Mails, die zwischen internen Benutzern in Ihrer Organisation gesendet werden. Die Ansicht zeigt schädliche und nicht schädliche E-Mails an. Beispiel:

- E-Mail identifiziert Phishing oder Schadsoftware.

- E-Mails, die als Spam oder Massen identifiziert werden.

- E-Mail ohne Bedrohungen identifiziert.

Diese Ansicht ist die Standardansicht im Bedrohungs-Explorer. Um die Ansicht Alle E-Mails auf der Explorer-Seite im Defender-Portal unter https://security.microsoft.comzu öffnen, wechseln Sie zur Registerkarte E-Mail & Zusammenarbeits-Explorer>>Alle E-Mails. Oder wechseln Sie mit direkt zur Explorer-Seitehttps://security.microsoft.com/threatexplorerv3, und überprüfen Sie dann, ob die Registerkarte Alle E-Mails ausgewählt ist.

Filterbare Eigenschaften in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Standardmäßig werden keine Eigenschaftenfilter auf die Daten angewendet. Die Schritte zum Erstellen von Filtern (Abfragen) werden weiter unten in diesem Artikel im Abschnitt Filter im Bedrohungs-Explorer und Echtzeiterkennungen beschrieben.

Die filterbaren Eigenschaften, die im Aktionsfeld Übermittlung in der Ansicht Alle E-Mails verfügbar sind, werden in der folgenden Tabelle beschrieben:

| Eigenschaft | Typ |

|---|---|

| Basic | |

| Absenderadresse | Text Trennen Sie mehrere Werte durch Kommas. |

| Empfänger | Text Trennen Sie mehrere Werte durch Kommas. |

| Absenderdomäne | Text Trennen Sie mehrere Werte durch Kommas. |

| Empfängerdomäne | Text Trennen Sie mehrere Werte durch Kommas. |

| Betreff | Text Trennen Sie mehrere Werte durch Kommas. |

| Anzeigename des Absenders | Text Trennen Sie mehrere Werte durch Kommas. |

| Absender-E-Mail von Adresse | Text Trennen Sie mehrere Werte durch Kommas. |

| Absender-E-Mail aus Domäne | Text Trennen Sie mehrere Werte durch Kommas. |

| Rückgabepfad | Text Trennen Sie mehrere Werte durch Kommas. |

| Rückgabepfaddomäne | Text Trennen Sie mehrere Werte durch Kommas. |

| Malware-Familie | Text Trennen Sie mehrere Werte durch Kommas. |

| Tags | Text Trennen Sie mehrere Werte durch Kommas. Weitere Informationen zu Benutzertags finden Sie unter Benutzertags. |

| Identitätswechseldomäne | Text Trennen Sie mehrere Werte durch Kommas. |

| Angenommener Benutzer | Text Trennen Sie mehrere Werte durch Kommas. |

| Exchange-Transportregel | Text Trennen Sie mehrere Werte durch Kommas. |

| Regel zur Verhinderung von Datenverlust | Text Trennen Sie mehrere Werte durch Kommas. |

| Kontext | Wählen Sie einen oder mehrere Werte aus:

|

| Connector | Text Trennen Sie mehrere Werte durch Kommas. |

| Übermittlungsaktion | Wählen Sie einen oder mehrere Werte aus:

|

| Zusätzliche Aktion | Wählen Sie einen oder mehrere Werte aus:

|

| Directionality | Wählen Sie einen oder mehrere Werte aus:

|

| Erkennungstechnologie | Wählen Sie einen oder mehrere Werte aus:

|

| Ursprünglicher Lieferort | Wählen Sie einen oder mehrere Werte aus:

|

| Letzter Lieferort¹ | Dieselben Werte wie der ursprüngliche Lieferort |

| Phish-Konfidenzniveau | Wählen Sie einen oder mehrere Werte aus:

|

| Primäre Außerkraftsetzung | Wählen Sie einen oder mehrere Werte aus:

|

| Primäre Außerkraftsetzungsquelle | Nachrichten können mehrere Zulassungs- oder Blocküberschreibungen aufweisen, wie unter Außerkraftsetzungsquelle angegeben. Die Außerkraftsetzung, die die Nachricht letztendlich zugelassen oder blockiert hat, wird in der primären Außerkraftsetzungsquelle identifiziert. Wählen Sie einen oder mehrere Werte aus:

|

| Quelle außer Kraft setzen | Dieselben Werte wie primäre Außerkraftsetzungsquelle |

| Richtlinientyp | Wählen Sie einen oder mehrere Werte aus:

|

| Richtlinienaktion | Wählen Sie einen oder mehrere Werte aus:

|

| Bedrohungstyp | Wählen Sie einen oder mehrere Werte aus:

|

| Weitergeleitete Nachricht | Wählen Sie einen oder mehrere Werte aus:

|

| Verteilerliste | Text Trennen Sie mehrere Werte durch Kommas. |

| E-Mail-Größe | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. |

| Erweitert | |

| Internetnachrichten-ID | Text Trennen Sie mehrere Werte durch Kommas. Verfügbar im Feld Message-ID header im Nachrichtenheader. Ein Beispielwert ist <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (beachten Sie die spitzen Klammern). |

| Netzwerknachrichten-ID | Text Trennen Sie mehrere Werte durch Kommas. Ein GUID-Wert, der im Headerfeld X-MS-Exchange-Organization-Network-Message-Id im Nachrichtenheader verfügbar ist. |

| Sender-IP | Text Trennen Sie mehrere Werte durch Kommas. |

| Anlage SHA256 | Text Trennen Sie mehrere Werte durch Kommas. |

| Cluster-ID | Text Trennen Sie mehrere Werte durch Kommas. |

| Warnungs-ID | Text Trennen Sie mehrere Werte durch Kommas. |

| Warnungsrichtlinien-ID | Text Trennen Sie mehrere Werte durch Kommas. |

| Kampagnen-ID | Text Trennen Sie mehrere Werte durch Kommas. |

| ZAP-URL-Signal | Text Trennen Sie mehrere Werte durch Kommas. |

| Urls | |

| URL-Anzahl | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. |

| URL-Domäne² | Text Trennen Sie mehrere Werte durch Kommas. |

| URL-Domäne und Pfad² | Text Trennen Sie mehrere Werte durch Kommas. |

| URL² | Text Trennen Sie mehrere Werte durch Kommas. |

| URL-Pfad² | Text Trennen Sie mehrere Werte durch Kommas. |

| URL-Quelle | Wählen Sie einen oder mehrere Werte aus:

|

| Klicken Sie auf "Urteil". | Wählen Sie einen oder mehrere Werte aus:

|

| URL-Bedrohung | Wählen Sie einen oder mehrere Werte aus:

|

| Datei | |

| Anlagenanzahl | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. |

| Dateiname der Anlage | Text Trennen Sie mehrere Werte durch Kommas. |

| Dateityp | Text Trennen Sie mehrere Werte durch Kommas. |

| Dateinamenerweiterung | Text Trennen Sie mehrere Werte durch Kommas. |

| Dateigröße | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. |

| Authentifizierung | |

| SPF | Wählen Sie einen oder mehrere Werte aus:

|

| DKIM | Wählen Sie einen oder mehrere Werte aus:

|

| DMARC | Wählen Sie einen oder mehrere Werte aus:

|

| Zusammengesetzt | Wählen Sie einen oder mehrere Werte aus:

|

Tipp

¹ Der letzte Übermittlungsspeicherort enthält keine Endbenutzeraktionen für Nachrichten. Beispielsweise, wenn der Benutzer die Nachricht gelöscht oder die Nachricht in ein Archiv oder eine PST-Datei verschoben hat.

Es gibt Szenarien, in denen der ursprüngliche Zustellungsort/Der letzte Zustellungsort und/oder die Übermittlungsaktion den Wert Unbekannt aufweisen. Beispiel:

- Die Nachricht wurde zugestellt (Übermittlungsaktion ist Zugestellt), aber eine Posteingangsregel hat die Nachricht in einen anderen Standardordner als den Ordner Posteingang oder Junk-E-Mail verschoben (z. B. den Ordner Entwurf oder Archiv).

- ZAP hat versucht, die Nachricht nach der Zustellung zu verschieben, aber die Nachricht wurde nicht gefunden (z. B. der Benutzer hat die Nachricht verschoben oder gelöscht).

² Standardmäßig wird eine URL-Suche zugeordnet http, es sei denn, es wird explizit ein anderer Wert angegeben. Beispiel:

- Bei der Suche mit und ohne präfix

http://in URL, URL-Domäneund URL-Domäne und Pfad sollten die gleichen Ergebnisse angezeigt werden. - Suchen Sie in der URL nach dem

https://Präfix. Wenn kein Wert angegeben wird, wird dashttp://Präfix angenommen. -

/am Anfang und Ende der Felder URL-Pfad, URL-Domäne, URL-Domäne und Pfad werden ignoriert. -

/am Ende des URL-Felds wird ignoriert.

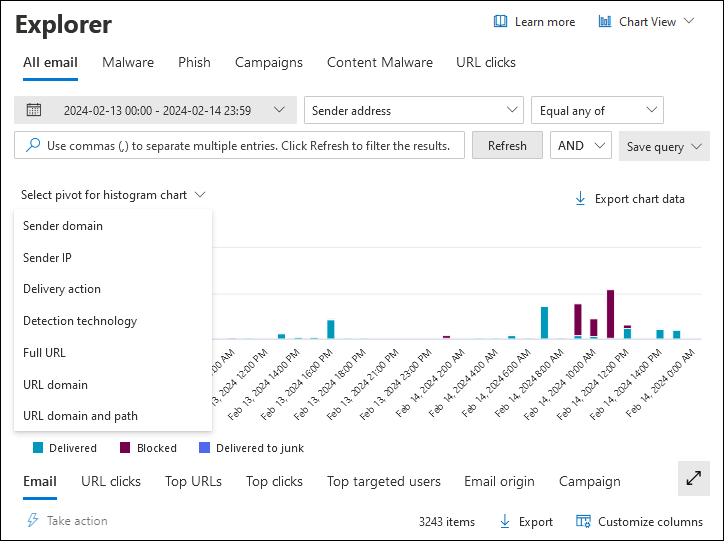

Pivots für das Diagramm in der Ansicht Alle E-Mails im Bedrohungs-Explorer

Das Diagramm verfügt über eine Standardansicht, aber Sie können einen Wert unter Pivot für Histogramm auswählen auswählen auswählen, um zu ändern, wie die gefilterten oder ungefilterten Diagrammdaten organisiert und angezeigt werden.

Die verfügbaren Diagramm pivots werden in den folgenden Unterabschnitten beschrieben.

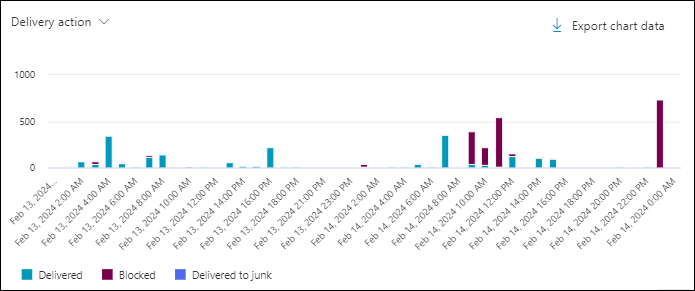

Pivotieren des Übermittlungsaktionsdiagramms in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Obwohl dieser Pivot standardmäßig nicht ausgewählt aussieht, ist die Übermittlungsaktion der Standarddiagramm-Pivot in der Ansicht Alle E-Mails .

Der Pivot "Übermittlungsaktion " organisiert das Diagramm nach den Aktionen, die für Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter ausgeführt werden.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Übermittlungsaktionen angezeigt.

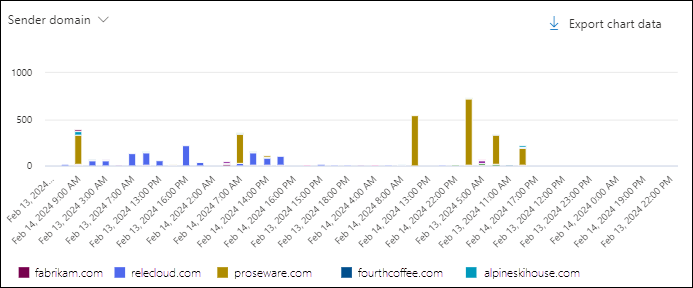

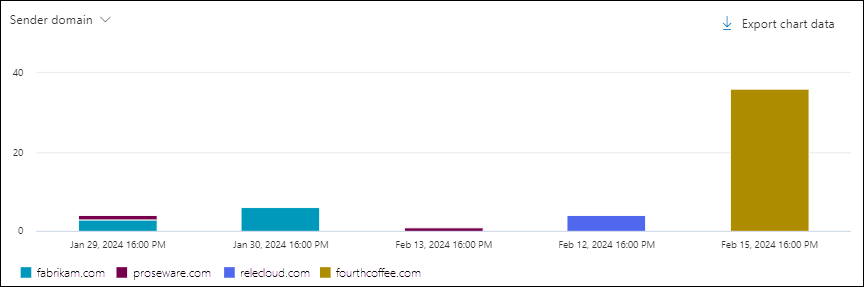

Pivotieren des Absenderdomänendiagramms in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der Pivot Absenderdomäne organisiert das Diagramm nach den Domänen in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Absenderdomänen angezeigt.

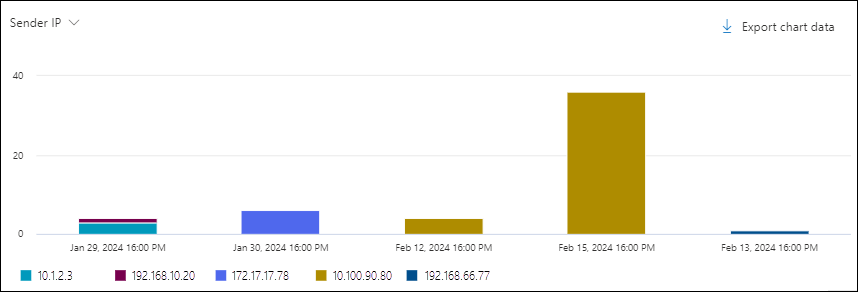

Pivotieren des Absender-IP-Diagramms in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der Pivot Absender-IP organisiert das Diagramm nach den Quell-IP-Adressen von Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Absender-IP-Adressen angezeigt.

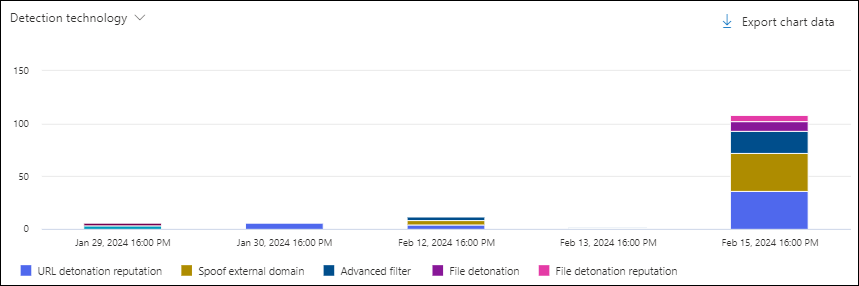

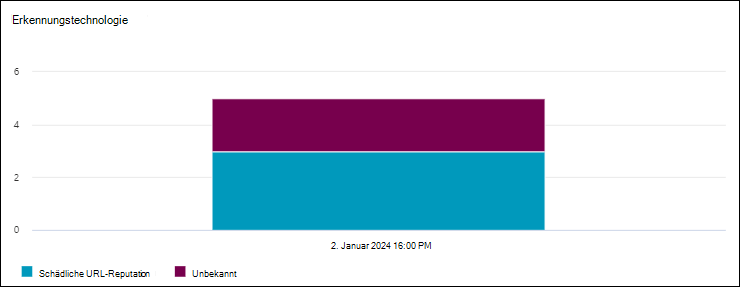

Pivotieren des Erkennungstechnologiediagramms in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der Pivot "Erkennungstechnologie " organisiert das Diagramm nach dem Feature, das Meldungen für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter identifiziert hat.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Erkennungstechnologien angezeigt.

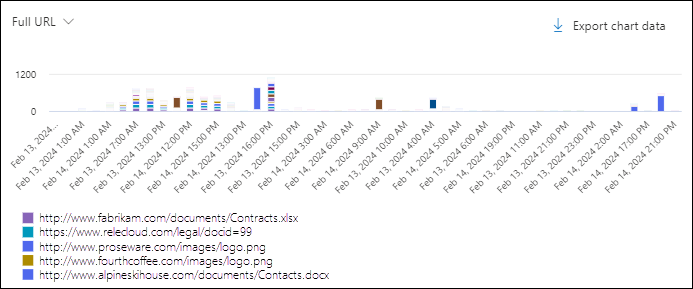

Pivot für das vollständige URL-Diagramm in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der Pivot Vollständige URL organisiert das Diagramm nach den vollständigen URLs in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen vollständigen URLs angezeigt.

Url-Domänendiagramm-Pivot in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der URL-Domänen-Pivot organisiert das Diagramm nach den Domänen in URLs in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie im Diagramm auf einen Datenpunkt zeigen, wird die Anzahl der einzelnen URL-Domänen angezeigt.

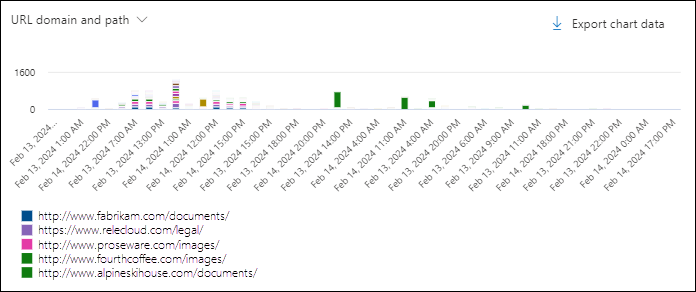

Url-Domänen- und Pfaddiagramm-Pivot in der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Die URL-Domäne und der Pfad-Pivot organisiert das Diagramm nach den Domänen und Pfaden in URLs in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl für jede URL-Domäne und jeden Pfad angezeigt.

Ansichten für den Detailbereich der Ansicht Alle E-Mails im Bedrohungs-Explorer

Die verfügbaren Ansichten (Registerkarten) im Detailbereich der Ansicht Alle E-Mails werden in den folgenden Unterabschnitten beschrieben.

E-Mail-Ansicht für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

E-Mail ist die Standardansicht für den Detailbereich in der Ansicht Alle E-Mails .

In der Ansicht E-Mail wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern. Die Standardwerte sind mit einem Sternchen (*) gekennzeichnet:

, um die angezeigten Spalten zu ändern. Die Standardwerte sind mit einem Sternchen (*) gekennzeichnet:

- Datum*

- Betreff*

- Empfänger*

- Empfängerdomäne

- Schilder*

- Absenderadresse*

- Anzeigename des Absenders

- Absenderdomäne*

- Sender-IP

- Absender-E-Mail von Adresse

- Absender-E-Mail aus Domäne

- Zusätzliche Aktionen*

- Übermittlungsaktion

- Letzter Lieferort*

- Ursprünglicher Lieferort*

- Quelle für Systemüberschreibungen

- Systemüberschreibungen

- Warnungs-ID

- Internetnachrichten-ID

- Netzwerknachrichten-ID

- E-Mail-Sprache

- Exchange-Transportregel

- Connector

- Context

- Regel zur Verhinderung von Datenverlust

- Bedrohungstyp*

- Erkennungstechnologie

- Anlagenanzahl

- URL-Anzahl

- E-Mail-Größe

Tipp

Um alle Spalten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Entfernen Sie Spalten aus der Ansicht.

- Verkleineren Sie in Ihrem Webbrowser.

Benutzerdefinierte Spalteneinstellungen werden pro Benutzer gespeichert. Benutzerdefinierte Spalteneinstellungen im Inkognito- oder InPrivate-Browsermodus werden gespeichert, bis Sie den Webbrowser schließen.

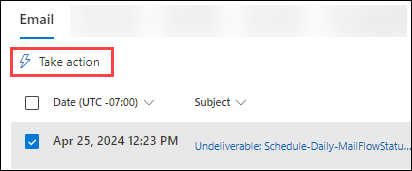

Wenn Sie einen oder mehrere Einträge aus der Liste auswählen, indem Sie das Kontrollkästchen neben der ersten Spalte aktivieren, ist aktion ![]() ausführen verfügbar. Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Korrektur.

ausführen verfügbar. Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Korrektur.

Im Wert Betreff für den Eintrag ist die ![]() Aktion In neuem Fenster öffnen verfügbar. Durch diese Aktion wird die Nachricht auf der Entitätsseite E-Mail geöffnet.

Aktion In neuem Fenster öffnen verfügbar. Durch diese Aktion wird die Nachricht auf der Entitätsseite E-Mail geöffnet.

Wenn Sie in einem Eintrag auf die Werte Betreff oder Empfänger klicken, werden Details-Flyouts geöffnet. Diese Flyouts werden in den folgenden Unterabschnitten beschrieben.

E-Mail-Details aus der E-Mail-Ansicht des Detailbereichs in der Ansicht Alle E-Mails

Wenn Sie den Betreffwert eines Eintrags in der Tabelle auswählen, wird ein Flyout für E-Mail-Details geöffnet. Dieses Details-Flyout wird als E-Mail-Zusammenfassungsbereich bezeichnet und enthält standardisierte Zusammenfassungsinformationen, die auch auf der Entitätsseite E-Mail für die Nachricht verfügbar sind.

Ausführliche Informationen zu den Informationen im Bereich "E-Mail-Zusammenfassung" finden Sie im Bereich "E-Mail-Zusammenfassung" in Defender.

Die folgenden Aktionen sind oben im E-Mail-Zusammenfassungsbereich für Bedrohungs-Explorer und Echtzeiterkennungen verfügbar:

-

E-Mail-Entität öffnen

E-Mail-Entität öffnen -

Kopfzeile anzeigen

Kopfzeile anzeigen -

Maßnahmen ergreifen: Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Wartung.

Maßnahmen ergreifen: Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Wartung. -

Weitere Optionen:

Weitere Optionen:-

E-Mail-Vorschau¹ ²

E-Mail-Vorschau¹ ² -

E-Mail herunterladen ² ² ¹

E-Mail herunterladen ² ² ¹ -

Im Explorer anzeigen

Im Explorer anzeigen -

Gehe jagen⁴

Gehe jagen⁴

-

¹ Die Aktionen E-Mail-Vorschau und E-Mail herunterladen erfordern die Vorschaurolle in E-Mail-& Zusammenarbeitsberechtigungen. Standardmäßig wird diese Rolle den Rollengruppen Datenermittler und eDiscovery-Manager zugewiesen. Standardmäßig können Mitglieder der Rollengruppen Organisationsverwaltung oder Sicherheitsadministratoren diese Aktionen nicht ausführen. Um diese Aktionen für die Mitglieder dieser Gruppen zuzulassen, haben Sie die folgenden Optionen:

- Fügen Sie die Benutzer den Rollengruppen Datenermittler oder eDiscovery-Manager hinzu.

- Erstellen Sie eine neue Rollengruppe mit zugewiesener Rolle Suchen und Bereinigen , und fügen Sie die Benutzer der benutzerdefinierten Rollengruppe hinzu.

² Sie können eine Vorschau von E-Mail-Nachrichten anzeigen oder herunterladen, die in Microsoft 365-Postfächern verfügbar sind. Beispiele für Nachrichten, die nicht mehr in Postfächern verfügbar sind, sind:

- Die Nachricht wurde verworfen, bevor die Übermittlung fehlgeschlagen war.

- Die Nachricht wurde vorläufig gelöscht (aus dem Ordner "Gelöschte Elemente", wodurch die Nachricht in den Ordner "Wiederherstellbare Elemente\Löschungen" verschoben wird).

- ZAP hat die Nachricht in Quarantäne verschoben.

¹ E-Mail herunterladen ist für Nachrichten, die unter Quarantäne gestellt wurden, nicht verfügbar. Laden Sie stattdessen eine kennwortgeschützte Kopie der Nachricht aus der Quarantäne herunter.

⁴ Go hunt ist nur im Bedrohungs-Explorer verfügbar. Sie ist in Echtzeiterkennungen nicht verfügbar.

Empfängerdetails aus der E-Mail-Ansicht des Detailbereichs in der Ansicht Alle E-Mails

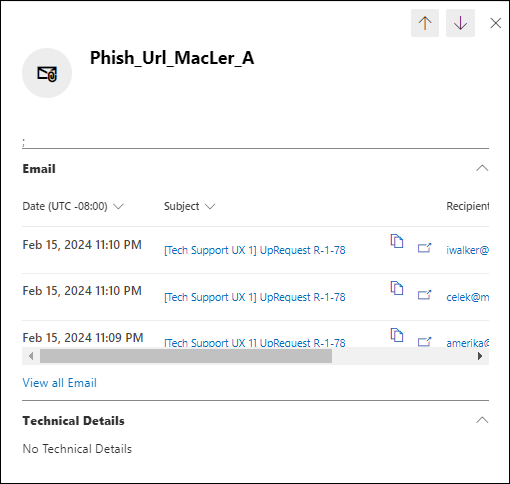

Wenn Sie einen Eintrag auswählen, indem Sie auf den Wert Empfänger klicken, wird ein Details-Flyout mit den folgenden Informationen geöffnet:

Tipp

Um Details zu anderen Empfängern anzuzeigen, ohne das Details-Flyout zu verlassen, verwenden Sie  Vorheriges Element und Nächstes Element am oberen Rand des Flyouts.

Vorheriges Element und Nächstes Element am oberen Rand des Flyouts.

Zusammenfassungsabschnitt :

- Rolle: Gibt an, ob dem Empfänger Administratorrollen zugewiesen sind.

-

Richtlinien:

- Gibt an, ob der Benutzer über die Berechtigung zum Anzeigen von Archivinformationen verfügt.

- Gibt an, ob der Benutzer über die Berechtigung zum Anzeigen von Aufbewahrungsinformationen verfügt.

- Gibt an, ob der Benutzer durch die Verhinderung von Datenverlust (Data Loss Prevention, DLP) abgedeckt ist.

- Gibt an, ob der Benutzer von der Mobile-Verwaltung unter https://portal.office.com/EAdmin/Device/IntuneInventory.aspxabgedeckt wird.

E-Mail-Abschnitt : Eine Tabelle mit den folgenden zugehörigen Informationen für Nachrichten, die an den Empfänger gesendet werden:

- Date

- Subject

- Empfänger

Wählen Sie Alle E-Mails anzeigen aus, um den Bedrohungs-Explorer auf einer neuen Registerkarte zu öffnen, die nach dem Empfänger gefiltert ist.

Abschnitt "Zuletzt verwendete Warnungen": Eine Tabelle mit den folgenden verwandten Informationen für verwandte aktuelle Warnungen:

- Schweregrad

- Warnungsrichtlinie

- Kategorie

- Aktivitäten

Wenn mehr als drei aktuelle Warnungen vorhanden sind, wählen Sie Alle zuletzt angezeigten Warnungen anzeigen aus, um alle anzuzeigen.

Abschnitt "Letzte Aktivität": Zeigt die zusammengefassten Ergebnisse einer Überwachungsprotokollsuche für den Empfänger an:

- Date

- IP-Adresse

- Aktivität

- Item

Wenn der Empfänger über mehr als drei Überwachungsprotokolleinträge verfügt, wählen Sie Alle zuletzt ausgeführten Aktivitäten anzeigen aus, um alle anzuzeigen.

Tipp

Mitglieder der Rollengruppe Sicherheitsadministratoren in E-Mail-&-Zusammenarbeitsberechtigungen können den Abschnitt Letzte Aktivität nicht erweitern. Sie müssen Mitglied einer Rollengruppe in Exchange Online-Berechtigungen sein, der die Rollen Überwachungsprotokolle, Information Protection Analyst oder Information Protection Investigator zugewiesen sind. Standardmäßig werden diese Rollen den Rollengruppen Datensatzverwaltung, Complianceverwaltung, Information Protection, Information Protection-Analysten, Information Protection-Ermittler und Organisationsverwaltung zugewiesen. Sie können die Mitglieder von Sicherheitsadministratoren diesen Rollengruppen hinzufügen oder eine neue Rollengruppe mit der zugewiesenen Rolle Überwachungsprotokolle erstellen.

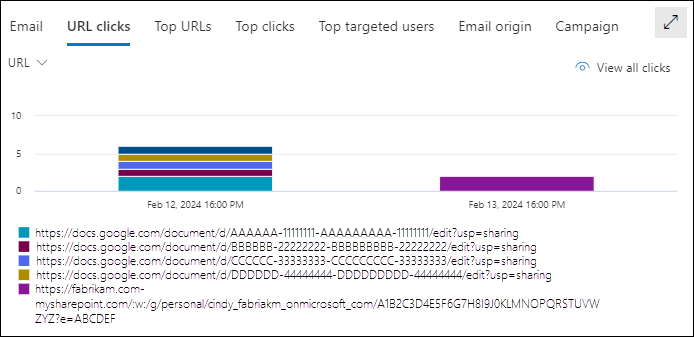

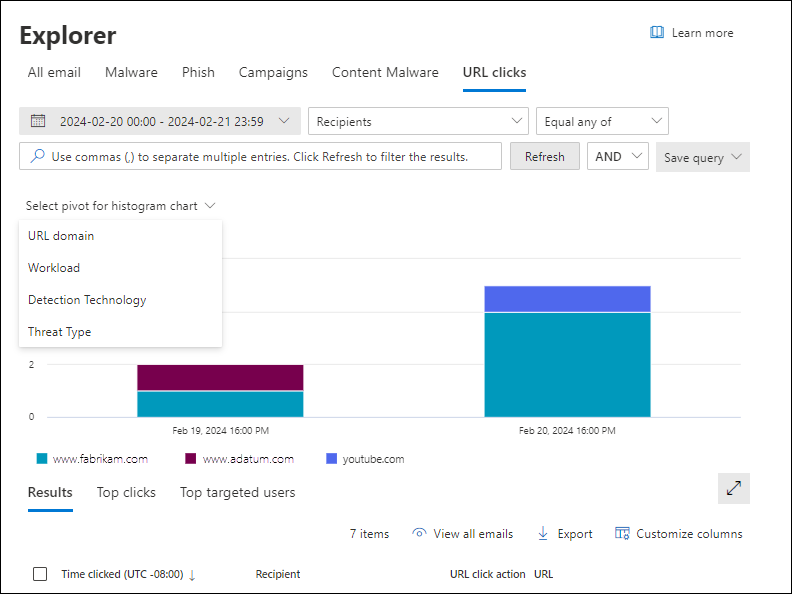

Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

In der Ansicht URL-Klicks wird ein Diagramm angezeigt, das mithilfe von Pivots organisiert werden kann. Das Diagramm verfügt über eine Standardansicht, aber Sie können einen Wert unter Pivot für Histogramm auswählen auswählen auswählen, um zu ändern, wie die gefilterten oder ungefilterten Diagrammdaten organisiert und angezeigt werden.

Die Diagramm pivots werden in den folgenden Unterabschnitten beschrieben.

Tipp

Im Bedrohungs-Explorer verfügt jeder Pivot in der Ansicht "URL-Klicks" über die ![]() Aktion Alle Klicks anzeigen, mit der die Ansicht URL-Klicks auf einer neuen Registerkarte geöffnet wird.

Aktion Alle Klicks anzeigen, mit der die Ansicht URL-Klicks auf einer neuen Registerkarte geöffnet wird.

URL-Domänen-Pivot für die Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Obwohl dieser Diagramm-Pivot nicht ausgewählt zu sein scheint, ist die URL-Domäne der Standard-Diagramm-Pivot in der Ansicht URL-Klicks .

Der URL-Domänen-Pivot zeigt die verschiedenen Domänen in URLs in E-Mail-Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter an.

Wenn Sie im Diagramm auf einen Datenpunkt zeigen, wird die Anzahl der einzelnen URL-Domänen angezeigt.

Klicken Sie für den Detailbereich der Ansicht Alle E-Mails im Bedrohungs-Explorer auf Bewertungs pivot für die Ansicht URL-Klicks.

Der Pivot Klickbewertung zeigt die verschiedenen Bewertungen für angeklickte URLs in E-Mail-Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter an.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Klickbewertungen angezeigt.

URL-Pivot für die Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der URL-Pivot zeigt die verschiedenen URLs an, auf die in E-Mail-Nachrichten für den angegebenen Datums-/Uhrzeitbereich und eigenschaftenfilter geklickt wurde.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen URLs angezeigt.

URL-Domäne und Pfad-Pivot für die Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Der Url-Domänen- und Pfad-Pivot zeigt die verschiedenen Domänen und Dateipfade von URLs an, auf die in E-Mail-Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter geklickt wurden.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl für jede URL-Domäne und jeden Dateipfad angezeigt.

Ansicht "Top URLs" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

In der Ansicht Top URLs wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken:

- URL

- Blockierte Nachrichten

- Nachrichten mit Junk-E-Mail

- Übermittelte Nachrichten

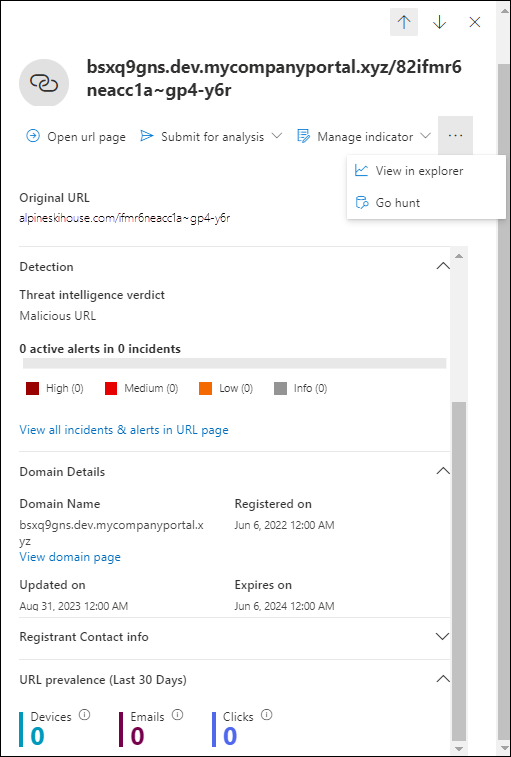

Details zu den wichtigsten URLs für die Ansicht "Alle E-Mails"

Wenn Sie einen Eintrag auswählen, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen neben der ersten Spalte klicken, wird ein Details-Flyout mit den folgenden Informationen geöffnet:

Tipp

Um Details zu anderen URLs anzuzeigen, ohne das Details-Flyout zu verlassen, verwenden Sie  Vorheriges Element und Nächstes Element oben im Flyout.

Vorheriges Element und Nächstes Element oben im Flyout.

- Die folgenden Aktionen sind oben im Flyout verfügbar:

URL-Seite öffnen

URL-Seite öffnen Zur Analyse übermitteln:

Zur Analyse übermitteln:-

Bericht bereinigen

Bericht bereinigen -

Phishing melden

Phishing melden -

Melden von Schadsoftware

Melden von Schadsoftware

-

Indikator verwalten:

Indikator verwalten:-

Indikator hinzufügen

Indikator hinzufügen -

Verwalten in Mandantenblockierungsliste

Verwalten in Mandantenblockierungsliste

Wenn Sie eine dieser Optionen auswählen, gelangen Sie im Defender-Portal zur Seite Übermittlungen .

-

Mehr:

Mehr:-

Im Explorer anzeigen

Im Explorer anzeigen -

Gehen Sie auf die Jagd

Gehen Sie auf die Jagd

-

- Ursprüngliche URL

-

Abschnitt "Erkennung ":

- Threat Intelligence-Bewertung

- x aktive Warnungen y Incidents: Ein horizontales Balkendiagramm, das die Anzahl der Warnungen "Hoch", " Mittel", " Niedrig" und " Info " anzeigt, die sich auf diesen Link beziehen.

- Ein Link zur Seite Alle Incidents & Warnungen in URL anzeigen.

-

Abschnitt "Domänendetails ":

- Domänenname und ein Link zur Seite Domäne anzeigen.

- Registrant

- Registriert am

- Aktualisiert am

- Läuft ab am

- Kontaktinformationen für Registranten:

- Registrator

- Land/Region

- Postanschrift

- Telefon

- Weitere Informationen: Ein Link zum Öffnen bei Whois.

- Abschnitt URL-Prävalenz (letzte 30 Tage): Enthält die Anzahl von Geräten, E-Mails und Klicks. Wählen Sie jeden Wert aus, um die vollständige Liste anzuzeigen.

-

Geräte: Zeigt die betroffenen Geräte an:

Datum (First/Last)

Geräte

Wenn mehr als zwei Geräte beteiligt sind, wählen Sie Alle Geräte anzeigen aus, um alle geräte anzuzeigen.

Ansicht mit den ersten Klicks für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

In der Ansicht Mit den höchsten Klicks wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken:

- URL

- Gesperrt

- Zulässig

- Block überschrieben

- Ausstehendes Urteil

- Ausstehendes Urteil umgangen

- Keine

- Fehlerseite

- Versagen

Tipp

Alle verfügbaren Spalten sind ausgewählt. Wenn Sie Spalten anpassen auswählen![]() , können Sie die Auswahl von Spalten nicht aufheben.

, können Sie die Auswahl von Spalten nicht aufheben.

Um alle Spalten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Verkleineren Sie in Ihrem Webbrowser.

Wenn Sie einen Eintrag auswählen, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben der ersten Spalte befindet, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Top URLs Details für die Ansicht Alle E-Mails beschrieben.

Ansicht mit den wichtigsten Zielbenutzern für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

In der Ansicht Am häufigsten ausgerichtete Benutzer werden die Daten in einer Tabelle mit den fünf wichtigsten Empfängern organisiert, die von den meisten Bedrohungen betroffen sind. Die Tabelle enthält die folgenden Informationen:

Am häufigsten ausgerichtete Benutzer: Die E-Mail-Adresse des Empfängers. Wenn Sie eine Empfängeradresse auswählen, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Empfängerdetails in der E-Mail-Ansicht des Detailbereichs in der Ansicht Alle E-Mails beschrieben.

Die Anzahl der Versuche: Wenn Sie die Anzahl der Versuche auswählen, wird der Bedrohungs-Explorer auf einer neuen Registerkarte geöffnet, die nach dem Empfänger gefiltert wird.

Tipp

Verwenden Sie ![]() Exportieren , um die Liste von bis zu 3000 Benutzern und die entsprechenden Versuche zu exportieren.

Exportieren , um die Liste von bis zu 3000 Benutzern und die entsprechenden Versuche zu exportieren.

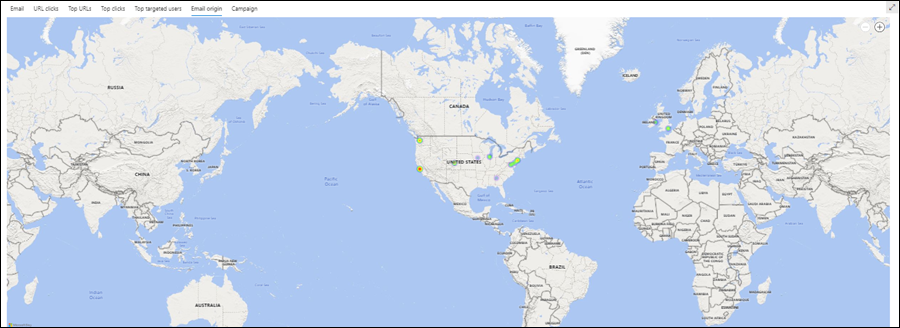

E-Mail-Ursprungsansicht für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

In der E-Mail-Ursprungsansicht werden Nachrichtenquellen auf einer Weltkarte angezeigt.

Kampagnenansicht für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Die Ansicht Kampagne zeigt eine Detailtabelle an. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken.

Die Informationen in der Tabelle sind die gleichen wie in der Detailtabelle auf der Seite Kampagnen beschrieben.

Wenn Sie einen Eintrag auswählen, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen neben dem Namen klicken, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Kampagnendetails beschrieben.

Schadsoftwareansicht im Bedrohungs-Explorer und Echtzeiterkennungen

Die Ansicht Schadsoftware in Bedrohungs-Explorer und Echtzeiterkennungen zeigt Informationen zu E-Mail-Nachrichten an, die Schadsoftware enthalten. Diese Ansicht ist die Standardansicht in Echtzeiterkennungen.

Führen Sie zum Öffnen der Ansicht Schadsoftware einen der folgenden Schritte aus:

- Bedrohungs-Explorer: Navigieren Sie auf der Seite Explorer im Defender-Portal unter zur https://security.microsoft.comRegisterkarte E-Mail &Zusammenarbeits-Explorer>> Malware. Oder wechseln Sie mit direkt zur Explorer-Seitehttps://security.microsoft.com/threatexplorerv3, und wählen Sie dann die Registerkarte Schadsoftware aus.

- Echtzeiterkennungen: Wechseln Sie auf der Seite Echtzeiterkennungen im Defender-Portal unter zur https://security.microsoft.comRegisterkarte E-Mail & Zusammenarbeits-Explorer>>Schadsoftware. Oder wechseln Sie mit direkt zur Seite https://security.microsoft.com/realtimereportsv3Echtzeiterkennungen, und überprüfen Sie dann, ob die Registerkarte Schadsoftware ausgewählt ist.

Filterbare Eigenschaften in der Ansicht Schadsoftware im Bedrohungs-Explorer und Echtzeiterkennungen

Standardmäßig werden keine Eigenschaftenfilter auf die Daten angewendet. Die Schritte zum Erstellen von Filtern (Abfragen) werden weiter unten in diesem Artikel im Abschnitt Filter im Bedrohungs-Explorer und Echtzeiterkennungen beschrieben.

Die filterbaren Eigenschaften, die im Feld Absenderadresse in der Ansicht Schadsoftware verfügbar sind, werden in der folgenden Tabelle beschrieben:

| Eigenschaft | Typ | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|---|

| Basic | |||

| Absenderadresse | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Empfänger | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Absenderdomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Empfängerdomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Betreff | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Anzeigename des Absenders | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Absender-E-Mail von Adresse | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Absender-E-Mail aus Domäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Rückgabepfad | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Rückgabepfaddomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Malware-Familie | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Tags | Text Trennen Sie mehrere Werte durch Kommas. Weitere Informationen zu Benutzertags finden Sie unter Benutzertags. |

✔ | |

| Exchange-Transportregel | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Regel zur Verhinderung von Datenverlust | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Kontext | Wählen Sie einen oder mehrere Werte aus:

|

✔ | |

| Connector | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Übermittlungsaktion | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Zusätzliche Aktion | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Directionality | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Erkennungstechnologie | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Ursprünglicher Lieferort | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Letzter Lieferort | Dieselben Werte wie der ursprüngliche Lieferort | ✔ | ✔ |

| Primäre Außerkraftsetzung | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Primäre Außerkraftsetzungsquelle | Nachrichten können mehrere Zulassungs- oder Blocküberschreibungen aufweisen, wie unter Außerkraftsetzungsquelle angegeben. Die Außerkraftsetzung, die die Nachricht letztendlich zugelassen oder blockiert hat, wird in der primären Außerkraftsetzungsquelle identifiziert. Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Quelle außer Kraft setzen | Dieselben Werte wie primäre Außerkraftsetzungsquelle | ✔ | ✔ |

| Richtlinientyp | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Richtlinienaktion | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| E-Mail-Größe | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Erweitert | |||

| Internetnachrichten-ID | Text Trennen Sie mehrere Werte durch Kommas. Verfügbar im Feld Message-ID header im Nachrichtenheader. Ein Beispielwert ist <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (beachten Sie die spitzen Klammern). |

✔ | ✔ |

| Netzwerknachrichten-ID | Text Trennen Sie mehrere Werte durch Kommas. Ein GUID-Wert, der im Headerfeld X-MS-Exchange-Organization-Network-Message-Id im Nachrichtenheader verfügbar ist. |

✔ | ✔ |

| Sender-IP | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Anlage SHA256 | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Cluster-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Warnungs-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Warnungsrichtlinien-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Kampagnen-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| ZAP-URL-Signal | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Urls | |||

| URL-Anzahl | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL-Domäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL-Domäne und -Pfad | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL-Pfad | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL-Quelle | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Klicken Sie auf "Urteil". | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| URL-Bedrohung | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Datei | |||

| Anlagenanzahl | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateiname der Anlage | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateityp | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateinamenerweiterung | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateigröße | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Authentifizierung | |||

| SPF | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| DKIM | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| DMARC | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Zusammengesetzt | Wählen Sie einen oder mehrere Werte aus:

|

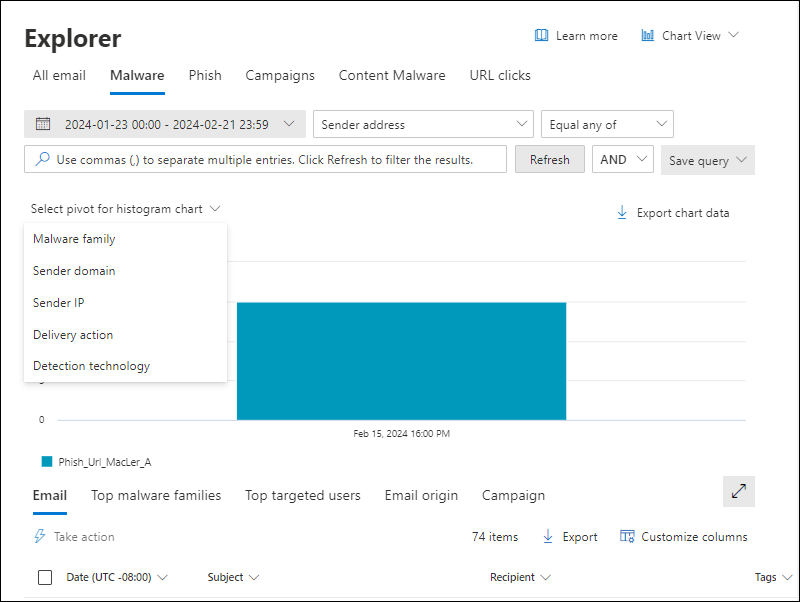

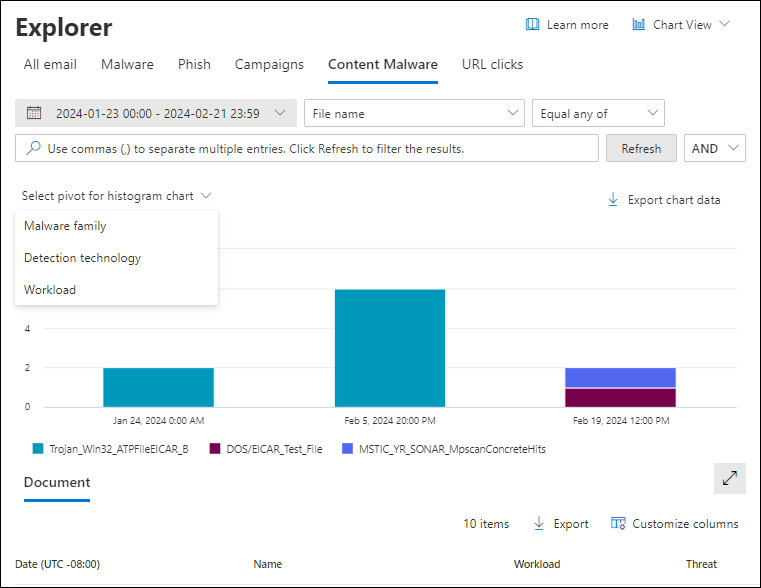

Pivots für das Diagramm in der Ansicht Schadsoftware in Bedrohungs-Explorer und Echtzeiterkennungen

Das Diagramm verfügt über eine Standardansicht, aber Sie können einen Wert unter Pivot für Histogramm auswählen auswählen auswählen, um zu ändern, wie die gefilterten oder ungefilterten Diagrammdaten organisiert und angezeigt werden.

Die Diagramm-Pivots, die in der Ansicht Schadsoftware im Bedrohungs-Explorer und in Echtzeiterkennungen verfügbar sind, sind in der folgenden Tabelle aufgeführt:

| Pivot | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| Malware-Familie | ✔ | |

| Absenderdomäne | ✔ | |

| Sender-IP | ✔ | |

| Übermittlungsaktion | ✔ | ✔ |

| Erkennungstechnologie | ✔ | ✔ |

Die verfügbaren Diagramm pivots werden in den folgenden Unterabschnitten beschrieben.

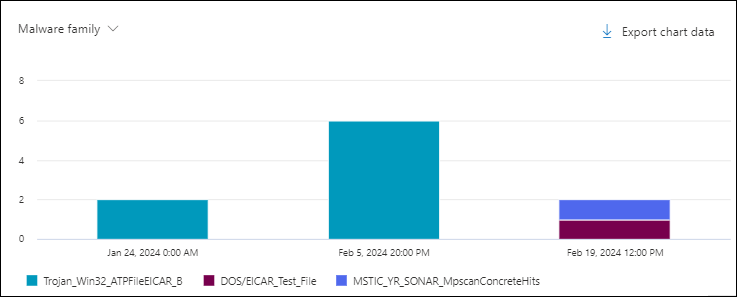

Pivotieren des Malware-Familiendiagramms in der Ansicht "Schadsoftware" im Bedrohungs-Explorer

Obwohl dieser Pivot standardmäßig nicht ausgewählt aussieht, ist die Schadsoftwarefamilie der Standard-Diagramm-Pivot in der Ansicht Schadsoftware im Bedrohungs-Explorer.

Der Pivot malware family organisiert das Diagramm nach der Schadsoftwarefamilie, die in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter erkannt wurde.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Schadsoftwarefamilien angezeigt.

Pivotieren des Absenderdomänendiagramms in der Ansicht "Schadsoftware" im Bedrohungs-Explorer

Der Pivot Absenderdomäne organisiert das Diagramm nach der Absenderdomäne von Nachrichten, die schadsoftware für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter enthalten.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Absenderdomänen angezeigt.

Pivotieren des Absender-IP-Diagramms in der Ansicht Schadsoftware im Bedrohungs-Explorer

Der Pivot Absender-IP organisiert das Diagramm nach der Quell-IP-Adresse von Nachrichten, die schadsoftware für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter enthalten.

Wenn Sie im Diagramm auf einen Datenpunkt zeigen, wird die Anzahl der einzelnen Quell-IP-Adressen angezeigt.

Pivotieren des Übermittlungsaktionsdiagramms in der Ansicht "Schadsoftware" im Bedrohungs-Explorer und in Echtzeiterkennungen

Obwohl dieser Pivot standardmäßig nicht ausgewählt aussieht, ist die Übermittlungsaktion der Standarddiagramm-Pivot in der Ansicht Schadsoftware in Echtzeiterkennungen.

Der Pivot "Übermittlungsaktion " organisiert das Diagramm nach den Vorgängen von Nachrichten, die Schadsoftware für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter enthalten.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Übermittlungsaktionen angezeigt.

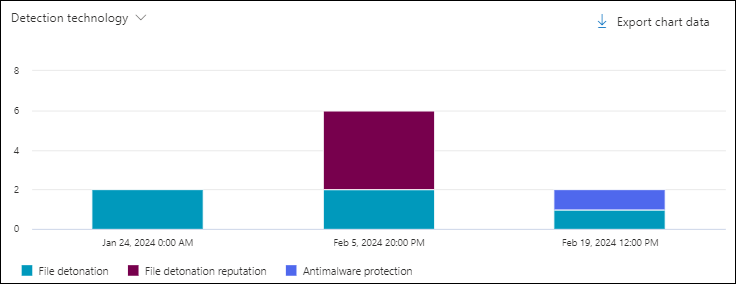

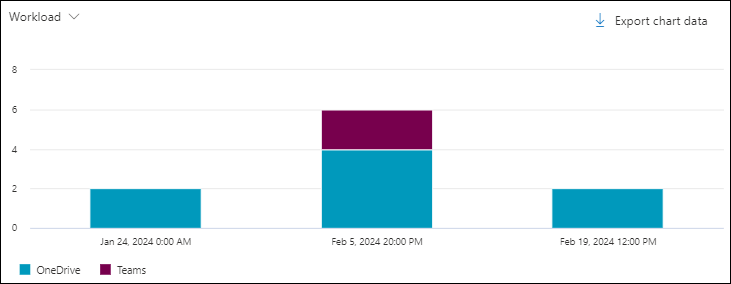

Diagramm "Erkennungstechnologie" in der Ansicht "Schadsoftware" im Bedrohungs-Explorer und in Echtzeiterkennungen

Der Pivot Erkennungstechnologie organisiert das Diagramm nach dem Feature, das Schadsoftware in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter identifiziert hat.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Erkennungstechnologien angezeigt.

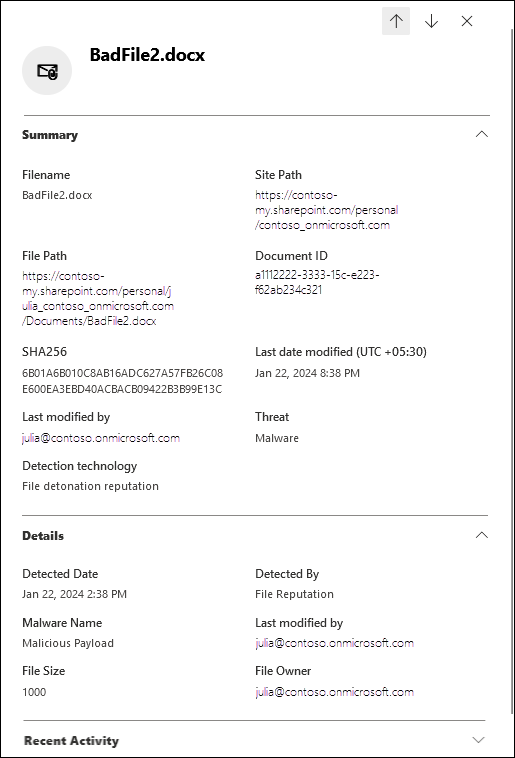

Ansichten für den Detailbereich der Schadsoftwareansicht im Bedrohungs-Explorer und Echtzeiterkennungen

Die verfügbaren Ansichten (Registerkarten) im Detailbereich der Schadsoftwareansicht sind in der folgenden Tabelle aufgeführt und in den folgenden Unterabschnitten beschrieben.

| Anzeigen | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| ✔ | ✔ | |

| Top-Schadsoftwarefamilien | ✔ | |

| Am häufigsten ausgerichtete Benutzer | ✔ | |

| E-Mail-Ursprung | ✔ | |

| Kampagnen | ✔ |

E-Mail-Ansicht für den Detailbereich der Ansicht Schadsoftware im Bedrohungs-Explorer und Echtzeiterkennungen

E-Mail ist die Standardansicht für den Detailbereich der Ansicht Schadsoftware in Bedrohungs-Explorer und Echtzeiterkennungen.

In der Ansicht E-Mail wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern.

, um die angezeigten Spalten zu ändern.

Die folgende Tabelle zeigt die Spalten, die in Bedrohungs-Explorer und Echtzeiterkennungen verfügbar sind. Die Standardwerte sind mit einem Sternchen (*) gekennzeichnet.

| Spalte | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| Datum* | ✔ | ✔ |

| Betreff* | ✔ | ✔ |

| Empfänger* | ✔ | ✔ |

| Empfängerdomäne | ✔ | ✔ |

| Schilder* | ✔ | |

| Absenderadresse* | ✔ | ✔ |

| Anzeigename des Absenders | ✔ | ✔ |

| Absenderdomäne* | ✔ | ✔ |

| Sender-IP | ✔ | ✔ |

| Absender-E-Mail von Adresse | ✔ | ✔ |

| Absender-E-Mail aus Domäne | ✔ | ✔ |

| Zusätzliche Aktionen* | ✔ | ✔ |

| Übermittlungsaktion | ✔ | ✔ |

| Letzter Lieferort* | ✔ | ✔ |

| Ursprünglicher Lieferort* | ✔ | ✔ |

| Quelle für Systemüberschreibungen | ✔ | ✔ |

| Systemüberschreibungen | ✔ | ✔ |

| Warnungs-ID | ✔ | ✔ |

| Internetnachrichten-ID | ✔ | ✔ |

| Netzwerknachrichten-ID | ✔ | ✔ |

| E-Mail-Sprache | ✔ | ✔ |

| Exchange-Transportregel | ✔ | |

| Connector | ✔ | |

| Context | ✔ | ✔ |

| Regel zur Verhinderung von Datenverlust | ✔ | ✔ |

| Bedrohungstyp* | ✔ | ✔ |

| Erkennungstechnologie | ✔ | ✔ |

| Anlagenanzahl | ✔ | ✔ |

| URL-Anzahl | ✔ | ✔ |

| E-Mail-Größe | ✔ | ✔ |

Tipp

Um alle Spalten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Entfernen Sie Spalten aus der Ansicht.

- Verkleineren Sie in Ihrem Webbrowser.

Benutzerdefinierte Spalteneinstellungen werden pro Benutzer gespeichert. Benutzerdefinierte Spalteneinstellungen im Inkognito- oder InPrivate-Browsermodus werden gespeichert, bis Sie den Webbrowser schließen.

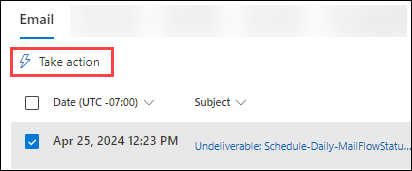

Wenn Sie einen oder mehrere Einträge aus der Liste auswählen, indem Sie das Kontrollkästchen neben der ersten Spalte aktivieren, ist aktion ![]() ausführen verfügbar. Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Korrektur.

ausführen verfügbar. Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Korrektur.

Wenn Sie in einem Eintrag auf die Werte Betreff oder Empfänger klicken, werden Details-Flyouts geöffnet. Diese Flyouts werden in den folgenden Unterabschnitten beschrieben.

E-Mail-Details aus der E-Mail-Ansicht des Detailbereichs in der Schadsoftwareansicht

Wenn Sie den Betreffwert eines Eintrags in der Tabelle auswählen, wird ein Flyout für E-Mail-Details geöffnet. Dieses Details-Flyout wird als E-Mail-Zusammenfassungsbereich bezeichnet und enthält standardisierte Zusammenfassungsinformationen, die auch auf der Entitätsseite E-Mail für die Nachricht verfügbar sind.

Ausführliche Informationen zu den Informationen im E-Mail-Zusammenfassungsbereich finden Sie unter Die E-Mail-Zusammenfassungsbereiche.

Die verfügbaren Aktionen am oberen Rand des Bereichs "E-Mail-Zusammenfassung" für Bedrohungs-Explorer und Echtzeiterkennungen werden in den E-Mail-Details aus der Ansicht E-Mail des Detailbereichs in der Ansicht Alle E-Mails beschrieben.

Empfängerdetails aus der E-Mail-Ansicht des Detailbereichs in der Schadsoftwareansicht

Wenn Sie einen Eintrag auswählen, indem Sie auf den Wert Empfänger klicken, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Empfängerdetails in der E-Mail-Ansicht des Detailbereichs in der Ansicht Alle E-Mails beschrieben.

Ansicht der wichtigsten Schadsoftwarefamilien für den Detailbereich der Ansicht "Schadsoftware" im Bedrohungs-Explorer

Die Ansicht Top Malware Familien für den Detailbereich organisiert die Daten in einer Tabelle der wichtigsten Malware-Familien. Die Tabelle zeigt Folgendes:

Top Malware Familien Spalte: Der Name der Malware-Familie.

Wenn Sie einen Malware-Familiennamen auswählen, wird ein Details-Flyout geöffnet, das die folgenden Informationen enthält:

E-Mail-Abschnitt : Eine Tabelle mit den folgenden zugehörigen Informationen für Nachrichten, die die Schadsoftwaredatei enthalten:

- Date

- Subject

- Empfänger

Wählen Sie Alle E-Mails anzeigen aus, um den Bedrohungs-Explorer auf einer neuen Registerkarte zu öffnen, die nach dem Namen der Schadsoftwarefamilie gefiltert ist.

Abschnitt "Technische Details"

Die Anzahl der Versuche: Wenn Sie die Anzahl der Versuche auswählen, wird der Bedrohungs-Explorer auf einer neuen Registerkarte geöffnet, die nach dem Namen der Schadsoftwarefamilie gefiltert ist.

Ansicht der am häufigsten betroffenen Benutzer für den Detailbereich der Ansicht "Schadsoftware" im Bedrohungs-Explorer

Die Ansicht Am häufigsten zielorientierte Benutzer organisiert die Daten in einer Tabelle mit den fünf wichtigsten Empfängern, die von Schadsoftware betroffen sind. Die Tabelle zeigt Folgendes:

Benutzer mit den höchsten Zielzielen: Die E-Mail-Adresse des Am häufigsten betroffenen Benutzers. Wenn Sie eine E-Mail-Adresse auswählen, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind identisch mit den Informationen, die in der Ansicht "Benutzer mit den höchsten Zielen" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer beschrieben sind.

Die Anzahl der Versuche: Wenn Sie die Anzahl der Versuche auswählen, wird der Bedrohungs-Explorer auf einer neuen Registerkarte geöffnet, die nach dem Namen der Schadsoftwarefamilie gefiltert ist.

Tipp

Verwenden Sie ![]() Exportieren , um die Liste von bis zu 3000 Benutzern und die entsprechenden Versuche zu exportieren.

Exportieren , um die Liste von bis zu 3000 Benutzern und die entsprechenden Versuche zu exportieren.

E-Mail-Ursprungsansicht für den Detailbereich der Schadsoftwareansicht im Bedrohungs-Explorer

In der E-Mail-Ursprungsansicht werden Nachrichtenquellen auf einer Weltkarte angezeigt.

Kampagnenansicht für den Detailbereich der Ansicht Schadsoftware im Bedrohungs-Explorer

Die Ansicht Kampagne zeigt eine Detailtabelle an. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken.

Die Detailtabelle ist mit der Detailtabelle auf der Seite Kampagnen identisch.

Wenn Sie einen Eintrag auswählen, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen neben dem Namen klicken, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Kampagnendetails beschrieben.

Phish-Ansicht im Bedrohungs-Explorer und Echtzeiterkennungen

Die Ansicht "Phishing " in "Bedrohungs-Explorer" und "Echtzeiterkennungen" zeigt Informationen zu E-Mail-Nachrichten an, die als Phishing identifiziert wurden.

Führen Sie zum Öffnen der Phish-Ansicht einen der folgenden Schritte aus:

- Bedrohungs-Explorer: Navigieren Sie auf der Seite Explorer im Defender-Portal unter zur https://security.microsoft.comRegisterkarte E-Mail & ExplorerPhish für die Zusammenarbeit>>. Oder wechseln Sie mit direkt zur Seite https://security.microsoft.com/threatexplorerv3Explorer, und wählen Sie dann die Registerkarte Phish aus.

- Echtzeiterkennungen: Navigieren Sie auf der Seite Echtzeiterkennungen im Defender-Portal unter zur https://security.microsoft.comRegisterkarte E-Mail & Zusammenarbeits-Explorer>>Phish. Oder navigieren Sie mit direkt zur Seite https://security.microsoft.com/realtimereportsv3Echtzeiterkennungen, und wählen Sie dann die Registerkarte Phish aus.

Filterbare Eigenschaften in der Phish-Ansicht in Bedrohungs-Explorer und Echtzeiterkennungen

Standardmäßig werden keine Eigenschaftenfilter auf die Daten angewendet. Die Schritte zum Erstellen von Filtern (Abfragen) werden weiter unten in diesem Artikel im Abschnitt Filter im Bedrohungs-Explorer und Echtzeiterkennungen beschrieben.

Die filterbaren Eigenschaften, die im Feld Absenderadresse in der Ansicht Schadsoftware verfügbar sind, werden in der folgenden Tabelle beschrieben:

| Eigenschaft | Typ | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|---|

| Basic | |||

| Absenderadresse | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Empfänger | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Absenderdomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Empfängerdomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Betreff | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Anzeigename des Absenders | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Absender-E-Mail von Adresse | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Absender-E-Mail aus Domäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Rückgabepfad | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Rückgabepfaddomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Tags | Text Trennen Sie mehrere Werte durch Kommas. Weitere Informationen zu Benutzertags finden Sie unter Benutzertags. |

✔ | |

| Identitätswechseldomäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Angenommener Benutzer | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Exchange-Transportregel | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Regel zur Verhinderung von Datenverlust | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Kontext | Wählen Sie einen oder mehrere Werte aus:

|

✔ | |

| Connector | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Übermittlungsaktion | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Zusätzliche Aktion | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Directionality | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Erkennungstechnologie | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Ursprünglicher Lieferort | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Letzter Lieferort | Dieselben Werte wie der ursprüngliche Lieferort | ✔ | ✔ |

| Phish-Konfidenzniveau | Wählen Sie einen oder mehrere Werte aus:

|

✔ | |

| Primäre Außerkraftsetzung | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Primäre Außerkraftsetzungsquelle | Nachrichten können mehrere Zulassungs- oder Blocküberschreibungen aufweisen, wie unter Außerkraftsetzungsquelle angegeben. Die Außerkraftsetzung, die die Nachricht letztendlich zugelassen oder blockiert hat, wird in der primären Außerkraftsetzungsquelle identifiziert. Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Quelle außer Kraft setzen | Dieselben Werte wie primäre Außerkraftsetzungsquelle | ✔ | ✔ |

| Richtlinientyp | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Richtlinienaktion | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| E-Mail-Größe | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Erweitert | |||

| Internetnachrichten-ID | Text Trennen Sie mehrere Werte durch Kommas. Verfügbar im Feld Message-ID header im Nachrichtenheader. Ein Beispielwert ist <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (beachten Sie die spitzen Klammern). |

✔ | ✔ |

| Netzwerknachrichten-ID | Text Trennen Sie mehrere Werte durch Kommas. Ein GUID-Wert, der im Headerfeld X-MS-Exchange-Organization-Network-Message-Id im Nachrichtenheader verfügbar ist. |

✔ | ✔ |

| Sender-IP | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Anlage SHA256 | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Cluster-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Warnungs-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Warnungsrichtlinien-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Kampagnen-ID | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| ZAP-URL-Signal | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| Urls | |||

| URL-Anzahl | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL-Domäne | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| URL-Domäne und -Pfad | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| URL | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| URL-Pfad | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | |

| URL-Quelle | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Klicken Sie auf "Urteil". | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| URL-Bedrohung | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Datei | |||

| Anlagenanzahl | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateiname der Anlage | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateityp | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateinamenerweiterung | Text Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Dateigröße | Ganze Zahl. Trennen Sie mehrere Werte durch Kommas. | ✔ | ✔ |

| Authentifizierung | |||

| SPF | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| DKIM | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| DMARC | Wählen Sie einen oder mehrere Werte aus:

|

✔ | ✔ |

| Zusammengesetzt | Wählen Sie einen oder mehrere Werte aus:

|

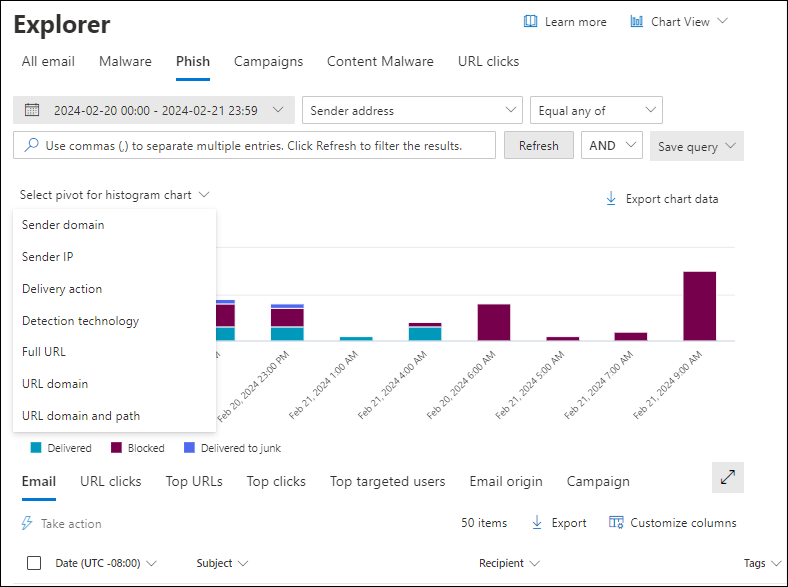

Pivots für das Diagramm in der Phish-Ansicht in Bedrohungs-Explorer und Echtzeiterkennungen

Das Diagramm verfügt über eine Standardansicht, aber Sie können einen Wert unter Pivot für Histogramm auswählen auswählen auswählen, um zu ändern, wie die gefilterten oder ungefilterten Diagrammdaten organisiert und angezeigt werden.

Die diagrammbasierten Pivots, die in der Ansicht "Phish " im Bedrohungs-Explorer und bei Echtzeiterkennungen verfügbar sind, sind in der folgenden Tabelle aufgeführt:

| Pivot | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| Absenderdomäne | ✔ | ✔ |

| Sender-IP | ✔ | |

| Übermittlungsaktion | ✔ | ✔ |

| Erkennungstechnologie | ✔ | ✔ |

| Vollständige URL | ✔ | |

| URL-Domäne | ✔ | ✔ |

| URL-Domäne und -Pfad | ✔ |

Die verfügbaren Diagramm pivots werden in den folgenden Unterabschnitten beschrieben.

Sender domain chart pivot in the Phish view in Threat Explorer and Real-time detections

Obwohl dieser Pivot standardmäßig nicht ausgewählt aussieht, ist die Absenderdomäne der Standarddiagramm-Pivot in der Phish-Ansicht in Echtzeiterkennungen.

Der Pivot Absenderdomäne organisiert das Diagramm nach den Domänen in Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Absenderdomänen angezeigt.

Pivot des Absender-IP-Diagramms in der Phish-Ansicht im Bedrohungs-Explorer

Der Pivot Absender-IP organisiert das Diagramm nach den Quell-IP-Adressen von Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie im Diagramm auf einen Datenpunkt zeigen, wird die Anzahl der einzelnen Quell-IP-Adressen angezeigt.

Pivotieren des Übermittlungsaktionsdiagramms in der Ansicht "Phish" in Bedrohungs-Explorer und Echtzeiterkennungen

Obwohl dieser Pivot standardmäßig nicht ausgewählt aussieht, ist die Übermittlungsaktion der Standard-Diagramm-Pivot in der Phish-Ansicht im Bedrohungs-Explorer.

Der Pivot "Übermittlungsaktion " organisiert das Diagramm nach den Aktionen, die für Nachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter ausgeführt werden.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Übermittlungsaktionen angezeigt.

Diagramm zur Erkennungstechnologie in der Ansicht "Phish" in "Bedrohungs-Explorer" und "Echtzeiterkennungen"

Der Pivot "Erkennungstechnologie " organisiert das Diagramm nach dem Feature, das die Phishingnachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter identifiziert hat.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen Erkennungstechnologien angezeigt.

Pivot für vollständige URL-Diagramme in der Ansicht "Phish" im Bedrohungs-Explorer

Der Pivot "Vollständige URL " organisiert das Diagramm nach den vollständigen URLs in Phishingnachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl der einzelnen vollständigen URLs angezeigt.

Url-Domänendiagramm-Pivot in der Ansicht "Phish" in Bedrohungs-Explorer und Echtzeiterkennungen

Der URL-Domänen-Pivot organisiert das Diagramm nach den Domänen in URLs in Phishingnachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie im Diagramm auf einen Datenpunkt zeigen, wird die Anzahl der einzelnen URL-Domänen angezeigt.

Url-Domänen- und Pfaddiagramm-Pivot in der Ansicht "Phish" im Bedrohungs-Explorer

Der URL-Domänen- und Pfad-Pivot organisiert das Diagramm nach den Domänen und Pfaden in URLs in Phishingnachrichten für den angegebenen Datums-/Uhrzeitbereich und Eigenschaftenfilter.

Wenn Sie auf einen Datenpunkt im Diagramm zeigen, wird die Anzahl für jede URL-Domäne und jeden Pfad angezeigt.

Ansichten für den Detailbereich der Phish-Ansicht im Bedrohungs-Explorer

Die verfügbaren Ansichten (Registerkarten) im Detailbereich der Phish-Ansicht sind in der folgenden Tabelle aufgeführt und in den folgenden Unterabschnitten beschrieben.

| Anzeigen | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| ✔ | ✔ | |

| URL-Klicks | ✔ | ✔ |

| Top-URLs | ✔ | ✔ |

| Top-Klicks | ✔ | ✔ |

| Am häufigsten ausgerichtete Benutzer | ✔ | |

| E-Mail-Ursprung | ✔ | |

| Kampagnen | ✔ |

E-Mail-Ansicht für den Detailbereich der Phish-Ansicht in Bedrohungs-Explorer und Echtzeiterkennungen

E-Mail ist die Standardansicht für den Detailbereich der Phish-Ansicht in Bedrohungs-Explorer und Echtzeiterkennungen.

In der Ansicht E-Mail wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern.

, um die angezeigten Spalten zu ändern.

Die folgende Tabelle zeigt die Spalten, die in Bedrohungs-Explorer und Echtzeiterkennungen verfügbar sind. Die Standardwerte sind mit einem Sternchen (*) gekennzeichnet.

| Spalte | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| Datum* | ✔ | ✔ |

| Betreff* | ✔ | ✔ |

| Empfänger* | ✔ | ✔ |

| Empfängerdomäne | ✔ | ✔ |

| Schilder* | ✔ | |

| Absenderadresse* | ✔ | ✔ |

| Anzeigename des Absenders | ✔ | ✔ |

| Absenderdomäne* | ✔ | ✔ |

| Sender-IP | ✔ | ✔ |

| Absender-E-Mail von Adresse | ✔ | ✔ |

| Absender-E-Mail aus Domäne | ✔ | ✔ |

| Zusätzliche Aktionen* | ✔ | ✔ |

| Übermittlungsaktion | ✔ | ✔ |

| Letzter Lieferort* | ✔ | ✔ |

| Ursprünglicher Lieferort* | ✔ | ✔ |

| Quelle für Systemüberschreibungen | ✔ | ✔ |

| Systemüberschreibungen | ✔ | ✔ |

| Warnungs-ID | ✔ | ✔ |

| Internetnachrichten-ID | ✔ | ✔ |

| Netzwerknachrichten-ID | ✔ | ✔ |

| E-Mail-Sprache | ✔ | ✔ |

| Exchange-Transportregel | ✔ | |

| Connector | ✔ | |

| Phish-Konfidenzniveau | ✔ | |

| Context | ✔ | |

| Regel zur Verhinderung von Datenverlust | ✔ | |

| Bedrohungstyp* | ✔ | ✔ |

| Erkennungstechnologie | ✔ | ✔ |

| Anlagenanzahl | ✔ | ✔ |

| URL-Anzahl | ✔ | ✔ |

| E-Mail-Größe | ✔ | ✔ |

Tipp

Um alle Spalten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Entfernen Sie Spalten aus der Ansicht.

- Verkleineren Sie in Ihrem Webbrowser.

Benutzerdefinierte Spalteneinstellungen werden pro Benutzer gespeichert. Benutzerdefinierte Spalteneinstellungen im Inkognito- oder InPrivate-Browsermodus werden gespeichert, bis Sie den Webbrowser schließen.

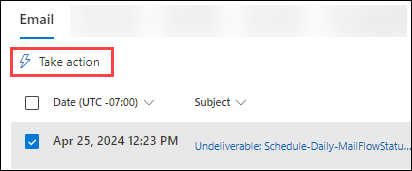

Wenn Sie einen oder mehrere Einträge aus der Liste auswählen, indem Sie das Kontrollkästchen neben der ersten Spalte aktivieren, ist aktion ![]() ausführen verfügbar. Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Korrektur.

ausführen verfügbar. Weitere Informationen finden Sie unter Bedrohungssuche: E-Mail-Korrektur.

Wenn Sie in einem Eintrag auf die Werte Betreff oder Empfänger klicken, werden Details-Flyouts geöffnet. Diese Flyouts werden in den folgenden Unterabschnitten beschrieben.

E-Mail-Details aus der E-Mail-Ansicht des Detailbereichs in der Phish-Ansicht

Wenn Sie den Betreffwert eines Eintrags in der Tabelle auswählen, wird ein Flyout für E-Mail-Details geöffnet. Dieses Details-Flyout wird als E-Mail-Zusammenfassungsbereich bezeichnet und enthält standardisierte Zusammenfassungsinformationen, die auch auf der Entitätsseite E-Mail für die Nachricht verfügbar sind.

Ausführliche Informationen zu den Informationen im Bereich "E-Mail-Zusammenfassung" finden Sie unter Der Bereich "E-Mail-Zusammenfassung" in Defender für Office 365-Features.

Die verfügbaren Aktionen am oberen Rand des Bereichs "E-Mail-Zusammenfassung" für Bedrohungs-Explorer und Echtzeiterkennungen werden in den E-Mail-Details aus der Ansicht E-Mail des Detailbereichs in der Ansicht Alle E-Mails beschrieben.

Empfängerdetails aus der E-Mail-Ansicht des Detailbereichs in der Phish-Ansicht

Wenn Sie einen Eintrag auswählen, indem Sie auf den Wert Empfänger klicken, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Empfängerdetails in der E-Mail-Ansicht des Detailbereichs in der Ansicht Alle E-Mails beschrieben.

Ansicht "URL-Klicks" für den Detailbereich der Phish-Ansicht im Bedrohungs-Explorer und in Echtzeiterkennungen

In der Ansicht URL-Klicks wird ein Diagramm angezeigt, das mithilfe von Pivots organisiert werden kann. Das Diagramm verfügt über eine Standardansicht, aber Sie können einen Wert unter Pivot für Histogramm auswählen auswählen auswählen, um zu ändern, wie die gefilterten oder ungefilterten Diagrammdaten organisiert und angezeigt werden.

Die diagrammbasierten Pivots, die in der Ansicht Schadsoftware im Bedrohungs-Explorer und bei Echtzeiterkennungen verfügbar sind, werden in der folgenden Tabelle beschrieben:

| Pivot | Bedrohung Explorer |

Echtzeit Entdeckungen |

|---|---|---|

| URL-Domäne | ✔ | ✔ |

| Klicken Sie auf "Urteil". | ✔ | ✔ |

| URL | ✔ | |

| URL-Domäne und -Pfad | ✔ |

Die gleichen Diagramm-Pivots sind verfügbar und werden für die Ansicht Alle E-Mails im Bedrohungs-Explorer beschrieben:

- URL-Domänen-Pivot für die Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

- Klicken Sie für den Detailbereich der Ansicht Alle E-Mails im Bedrohungs-Explorer auf Bewertungs pivot für die Ansicht URL-Klicks.

- URL-Pivot für die Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

- URL-Domäne und Pfad-Pivot für die Ansicht "URL-Klicks" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer

Tipp

Im Bedrohungs-Explorer verfügt jeder Pivot in der Ansicht "URL-Klicks" über die ![]() Aktion Alle Klicks anzeigen, die die Ansicht "URL-Klicks" im Bedrohungs-Explorer auf einer neuen Registerkarte öffnet. Diese Aktion ist in Echtzeiterkennungen nicht verfügbar, da die Ansicht URL-Klicks in Echtzeiterkennungen nicht verfügbar ist.

Aktion Alle Klicks anzeigen, die die Ansicht "URL-Klicks" im Bedrohungs-Explorer auf einer neuen Registerkarte öffnet. Diese Aktion ist in Echtzeiterkennungen nicht verfügbar, da die Ansicht URL-Klicks in Echtzeiterkennungen nicht verfügbar ist.

Ansicht "Top URLs" für den Detailbereich der Phish-Ansicht im Bedrohungs-Explorer und Echtzeiterkennungen

In der Ansicht Top URLs wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken:

- URL

- Blockierte Nachrichten

- Nachrichten mit Junk-E-Mail

- Übermittelte Nachrichten

Details zu den wichtigsten URLs für die Phish-Ansicht

Wenn Sie einen Eintrag auswählen, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben der ersten Spalte befindet, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Top URLs Details für die Ansicht Alle E-Mails beschrieben.

Tipp

Die ![]() Aktion Gehe zur Suche ist nur im Bedrohungs-Explorer verfügbar. Sie ist in Echtzeiterkennungen nicht verfügbar.

Aktion Gehe zur Suche ist nur im Bedrohungs-Explorer verfügbar. Sie ist in Echtzeiterkennungen nicht verfügbar.

Ansicht mit den höchsten Klicks für den Detailbereich der Phish-Ansicht in Bedrohungs-Explorer und Echtzeiterkennungen

In der Ansicht Mit den höchsten Klicks wird eine Detailtabelle angezeigt. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken:

- URL

- Gesperrt

- Allowed

- Block überschrieben

- Ausstehendes Urteil

- Ausstehendes Urteil umgangen

- Keine

- Fehlerseite

- Versagen

Tipp

Alle verfügbaren Spalten sind ausgewählt. Wenn Sie Spalten anpassen auswählen![]() , können Sie die Auswahl von Spalten nicht aufheben.

, können Sie die Auswahl von Spalten nicht aufheben.

Um alle Spalten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Verkleineren Sie in Ihrem Webbrowser.

Wenn Sie einen Eintrag auswählen, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben der ersten Spalte befindet, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Top URLs Details für die Ansicht Alle E-Mails beschrieben.

Ansicht der am häufigsten betroffenen Benutzer für den Detailbereich der Phish-Ansicht im Bedrohungs-Explorer

In der Ansicht Am häufigsten ausgerichtete Benutzer werden die Daten in einer Tabelle mit den fünf wichtigsten Empfängern organisiert, die von Phishingversuchen betroffen waren. Die Tabelle zeigt Folgendes:

Benutzer mit den höchsten Zielzielen: Die E-Mail-Adresse des Am häufigsten betroffenen Benutzers. Wenn Sie eine E-Mail-Adresse auswählen, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind identisch mit den Informationen, die in der Ansicht "Benutzer mit den höchsten Zielen" für den Detailbereich der Ansicht "Alle E-Mails" im Bedrohungs-Explorer beschrieben sind.

Die Anzahl der Versuche: Wenn Sie die Anzahl der Versuche auswählen, wird der Bedrohungs-Explorer auf einer neuen Registerkarte geöffnet, die nach dem Namen der Schadsoftwarefamilie gefiltert ist.

Tipp

Verwenden Sie ![]() Exportieren , um die Liste von bis zu 3000 Benutzern und die entsprechenden Versuche zu exportieren.

Exportieren , um die Liste von bis zu 3000 Benutzern und die entsprechenden Versuche zu exportieren.

E-Mail-Ursprungsansicht für den Detailbereich der Phish-Ansicht im Bedrohungs-Explorer

In der E-Mail-Ursprungsansicht werden Nachrichtenquellen auf einer Weltkarte angezeigt.

Kampagnenansicht für den Detailbereich der Phish-Ansicht im Bedrohungs-Explorer

Die Ansicht Kampagne zeigt eine Detailtabelle an. Sie können die Einträge sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken.

Die Informationen in der Tabelle sind die gleichen wie in der Detailtabelle auf der Seite Kampagnen beschrieben.

Wenn Sie einen Eintrag auswählen, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen neben dem Namen klicken, wird ein Details-Flyout geöffnet. Die Informationen im Flyout sind die gleichen wie unter Kampagnendetails beschrieben.

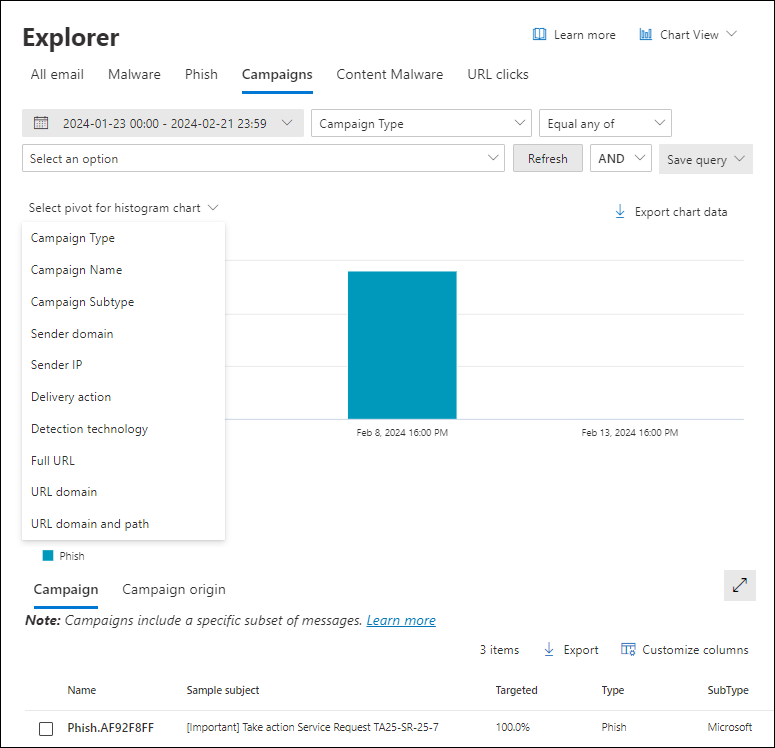

Kampagnenansicht im Bedrohungs-Explorer

Die Ansicht Kampagnen im Bedrohungs-Explorer zeigt Informationen zu Bedrohungen, die als koordinierte Phishing- und Schadsoftwareangriffe identifiziert wurden, entweder speziell für Ihre Organisation oder für andere Organisationen in Microsoft 365.