Erzielen von Resilienz in Ihrer Hybridarchitektur

Hybridauthentifizierung ermöglicht Benutzern den Zugriff auf cloudbasierte Ressourcen mit ihren lokal verwalteten Identitäten. Eine Hybridinfrastruktur umfasst sowohl cloudbasierte als auch lokale Komponenten.

- Zu den Cloudkomponenten zählen Microsoft Entra ID, Azure-Ressourcen und-Dienste, cloudbasierte Apps Ihrer Organisation und SaaS-Anwendungen.

- Lokale Komponenten umfassen lokale Anwendungen, Ressourcen wie SQL-Datenbanken sowie einen Identitätsanbieter wie Windows Server Active Directory.

Wichtig

Wenn Sie die Resilienz in Ihrer Hybridinfrastruktur planen, ist es entscheidend, Abhängigkeiten und Single Points of Failure zu minimieren.

Microsoft bietet drei Mechanismen für Hybridauthentifizierung an. Die Optionen werden in der Reihenfolge der Resilienz aufgeführt. Es wird empfohlen, nach Möglichkeit Kennwort-Hashsynchronisierung zu implementieren.

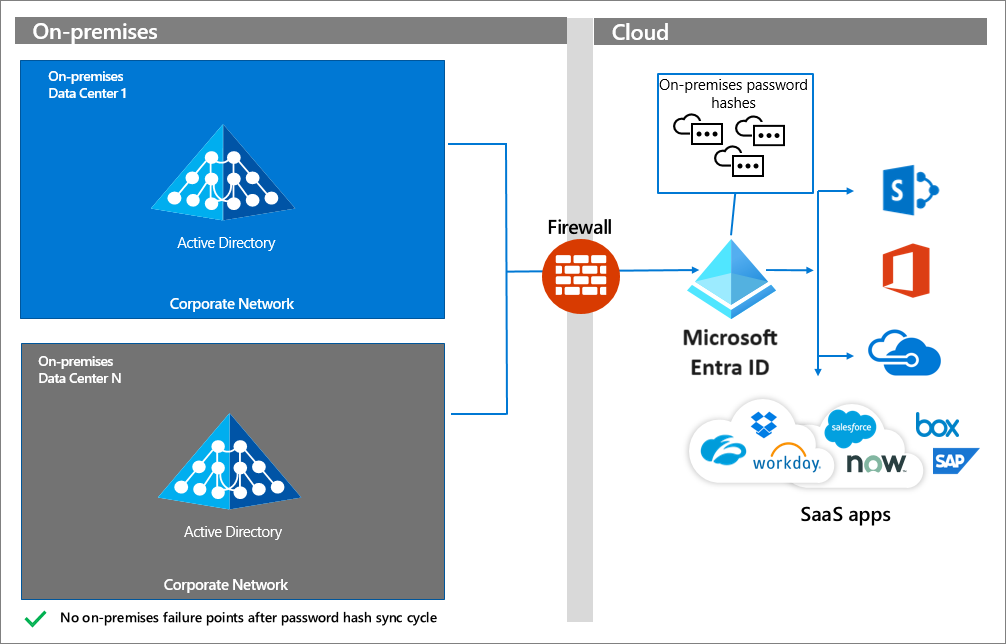

- Kennwort-Hashsynchronisierung (Password Hash Synchronization, PHS) verwendet Microsoft Entra Connect, um die Identität und einen Hash des Kennworts mit Microsoft Entra ID zu synchronisieren. Dies ermöglicht es Benutzern, sich bei cloudbasierten Ressourcen mit ihrem lokal verwalteten Kennwort anzumelden. PHS weist lokale Abhängigkeiten nur für die Synchronisierung auf, nicht für die Authentifizierung.

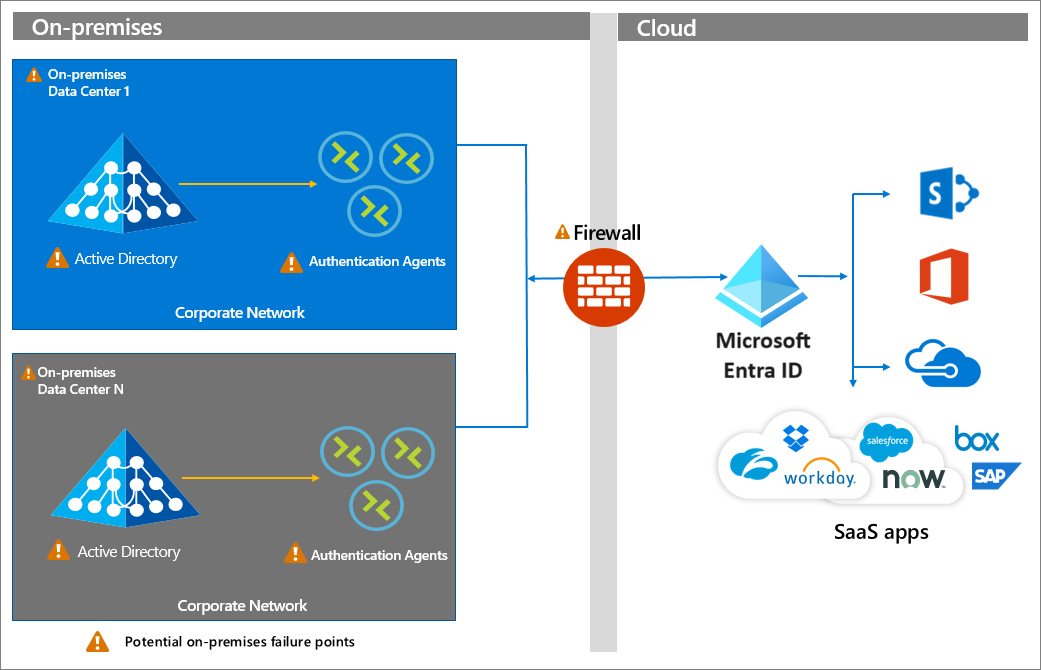

- Passthrough-Authentifizierung (PTA) leitet Benutzer für die Anmeldung an Microsoft Entra ID um. Der Benutzername und das Kennwort werden dann anhand eines Agents, der im Unternehmensnetzwerk bereitgestellt wird, anhand von Active Directory lokal überprüft. PTA verfügt über lokalen Speicherbedarf für die Microsoft Entra PTA-Agents, die sich lokal auf Servern befinden.

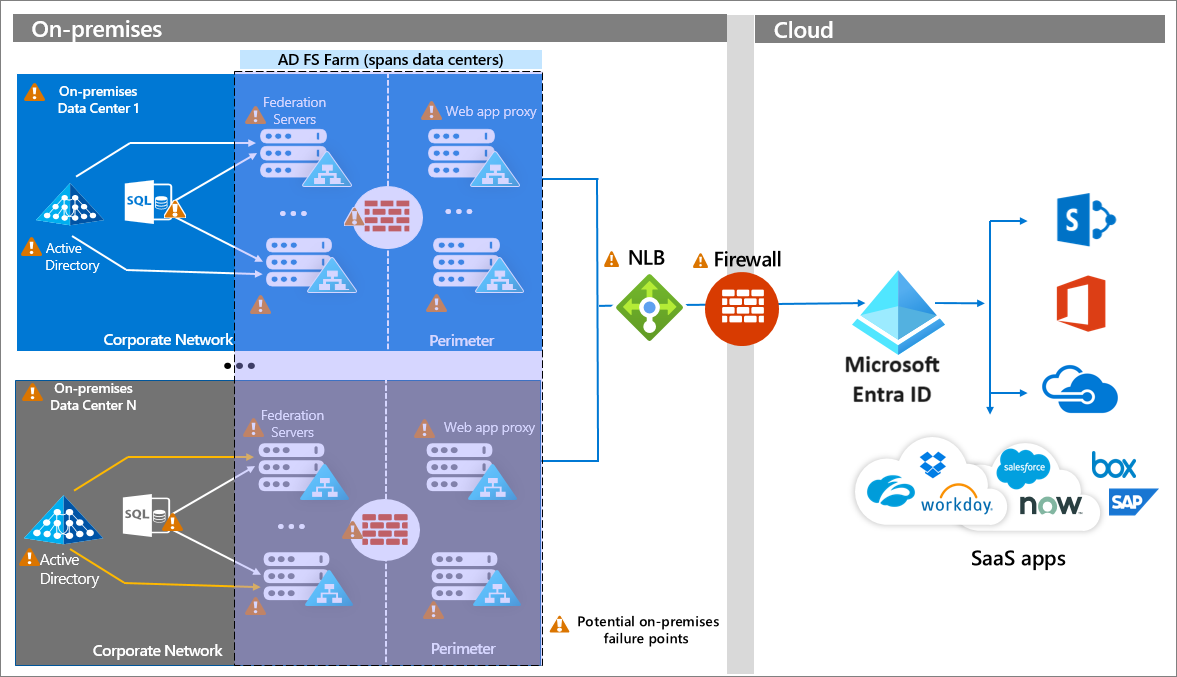

- Verbundkunden stellen einen Verbunddienst wie Active Directory-Verbunddienste (Active Directory Federation Services, ADFS) bereit. Anschließend überprüft Microsoft Entra ID die vom Verbunddienst generierte SAML-Assertion. Der Verbund weist die größte Abhängigkeit von der lokalen Infrastruktur und somit mehr Fehlerpunkte auf.

Möglicherweise verwenden Sie mindestens eine dieser Methoden in Ihrer Organisation. Weitere Informationen finden Sie unter Wählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra-Hybrididentitätslösung. Dieser Artikel enthält eine Entscheidungsstruktur, die Ihnen bei der Entscheidung bezüglich der Methodik helfen kann.

Kennworthashsynchronisierung

Die einfachste und resilienteste Hybridauthentifizierungsoption für Microsoft Entra ID ist Kennworthashsynchronisierung. Sie weist beim Verarbeiten von Authentifizierungsanforderungen keine lokale Identitätsinfrastrukturabhängigkeit auf. Nachdem Identitäten mit Kennworthashes mit Microsoft Entra ID synchronisiert wurden, können sich Benutzer*innen für Cloudressourcen ohne Abhängigkeit von den lokalen Identitätskomponenten authentifizieren.

Wenn Sie diese Authentifizierungsoption auswählen, treten keine Unterbrechungen auf, wenn lokale Identitätskomponenten nicht mehr verfügbar sind. Lokale Unterbrechungen können aus vielen Gründen auftreten, darunter Hardwarefehler, Stromausfälle, Naturkatastrophen und Angriffe durch Schadsoftware.

Wie implementiere ich PHS?

Weitere Informationen zum Implementieren von PHS finden Sie in den folgenden Ressourcen:

- Implementieren der Kennworthashsynchronisierung mit Microsoft Entra Connect

- Aktivieren der Kennworthashsynchronisierung

Wenn Ihre Anforderungen verhindern, dass Sie PHS verwenden können, verwenden Sie Passthrough-Authentifizierung.

Passthrough-Authentifizierung

Passthrough-Authentifizierung weist eine Abhängigkeit von Authentifizierungs-Agents auf, die sich lokal auf Servern befinden. Eine permanente Verbindung oder ein Service Bus ist zwischen Microsoft Entra ID und den lokalen PTA-Agents vorhanden. Die Firewall, die Server, auf denen die Authentifizierungs-Agents gehostet werden, und das lokale Windows Server Active Directory (oder ein anderer Identitätsanbieter) sind alles potenzielle Fehlerpunkte.

Wie implementiere ich PTA?

Informationen zum Implementieren von Passthrough-Authentifizierung finden Sie in den folgenden Ressourcen.

Azure Active Directory-Passthrough-Authentifizierung – ausführliche Informationen zur Sicherheit

Installieren der Passthrough-Authentifizierung für Microsoft Entra

Wenn Sie PTA verwenden, definieren Sie eine hochverfügbare Topologie.

Verbund

Der Verbund umfasst das Erstellen einer Vertrauensstellung zwischen Microsoft Entra ID und dem Verbunddienst, die den Austausch von Endpunkten, Tokensignaturzertifikaten und anderen Metadaten umfasst. Wenn eine Anforderung an Microsoft Entra ID gesendet wird, wird die Konfiguration gelesen und der Benutzer an die konfigurierten Endpunkte umgeleitet. Zu diesem Zeitpunkt interagiert der Benutzer mit dem Verbunddienst, der eine durch Microsoft Entra ID validierte SAML-Assertion ausstellt.

Das folgende Diagramm zeigt die Topologie einer AD FS-Unternehmensbereitstellung, die redundante Verbund- und Webanwendungs-Proxyserver über mehrere lokale Rechenzentren hinweg umfasst. Diese Konfiguration basiert auf Infrastrukturkomponenten für Unternehmensnetzwerke wie DNS, Netzwerklastenausgleich mit Geoaffinitätsfunktionen und Firewalls. Alle lokalen Komponenten und Verbindungen sind anfällig für Ausfälle. Weitere Informationen finden Sie in der Dokumentation zur AD FS-Kapazitätsplanung.

Hinweis

Der Verbund verfügt über die höchste Anzahl von lokalen Abhängigkeiten und somit über die meisten potenziellen Fehlerquellen. Dieses Diagramm zeigt AD FS. Andere lokale Identitätsanbieter unterliegen aber ähnlichen Entwurfsüberlegungen, um Hochverfügbarkeit, Skalierbarkeit und Failover zu erzielen.

Wie implementiere ich den Verbund?

Wenn Sie eine Verbundauthentifizierungsstrategie implementieren oder diese resilienter gestalten möchten, finden Sie weitere Informationen in den folgenden Ressourcen:

- Was ist Verbundauthentifizierung?

- Funktionsweise eines Verbunds

- Microsoft Entra Verbundkompatibilitätsliste

- Befolgen der Dokumentation zur AD FS-Kapazitätsplanung

- Bereitstellen von AD FS in Azure IaaS

- Aktivieren von PHS zusammen mit dem Verbund

Nächste Schritte

Resilienzressourcen für Administratoren und Architekten

- Erzielen von Resilienz durch die Verwaltung von Anmeldeinformationen

- Erzielen von Resilienz mithilfe des Gerätestatus

- Erzielen von Resilienz durch die Nutzung fortlaufender Zugriffsevaluierung (Continuous Access Evaluation, CAE)

- Erzielen von Resilienz bei der externen Benutzerauthentifizierung

- Erzielen von Resilienz beim Anwendungszugriff mit dem Anwendungsproxy

Resilienzressourcen für Entwickler

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für