Anleitung: Untersuchen eines Risikos

Identity Protection stellt Organisationen Berichtsfunktionen zur Verfügung, mit denen sie Identitätsrisiken in ihrer Umgebung untersuchen können. Diese Berichte umfassen Risikobenutzer, Risikoanmeldungen, risikobehaftete Workloadidentitätenund Risikoerkennungen. Die Untersuchung von Ereignissen ist entscheidend, um alle Schwachpunkte in Ihrer Sicherheitsstrategie besser zu verstehen und zu identifizieren. Alle Berichte ermöglichen das Herunterladen von Ereignissen im CSV-Format oder die Integration in andere Sicherheitslösungen wie ein dediziertes SIEM-Tool zur weiteren Analyse.

Organisationen können die Microsoft Graph-API-Integrationen nutzen, um Daten mit anderen Quellen zu aggregieren, auf die sie als Organisation zugreifen können.

Die drei Berichte befinden sich im Microsoft Entra Admin Center>Schutz>Identitätsschutz.

Navigieren in den Berichten

Jeder Bericht wird mit einer Liste aller Erkennungen für den Zeitraum gestartet, der oben im Bericht angezeigt wird. Jeder Bericht ermöglicht das Hinzufügen oder Entfernen von Spalten auf der Grundlage von Administratoreinstellungen. Administratoren können die Daten im CSV- oder JSON-Format herunterladen. Berichte können über die Filter am oberen Rand des Berichts gefiltert werden.

Durch die Auswahl einzelner Einträge können möglicherweise weitere Einträge oben im Bericht angezeigt werden, z. B. die Möglichkeit, eine Anmeldung als gefährdet oder sicher zu bestätigen, einen Benutzenden als gefährdet zu bestätigen oder das Benutzerrisiko zu verwerfen.

Werden einzelne Einträge ausgewählt, wird das Fenster „Details“ unterhalb der Erkennungen erweitert. In der Detailansicht können Administratoren jede Erkennung untersuchen und die entsprechende Maßnahme ergreifen.

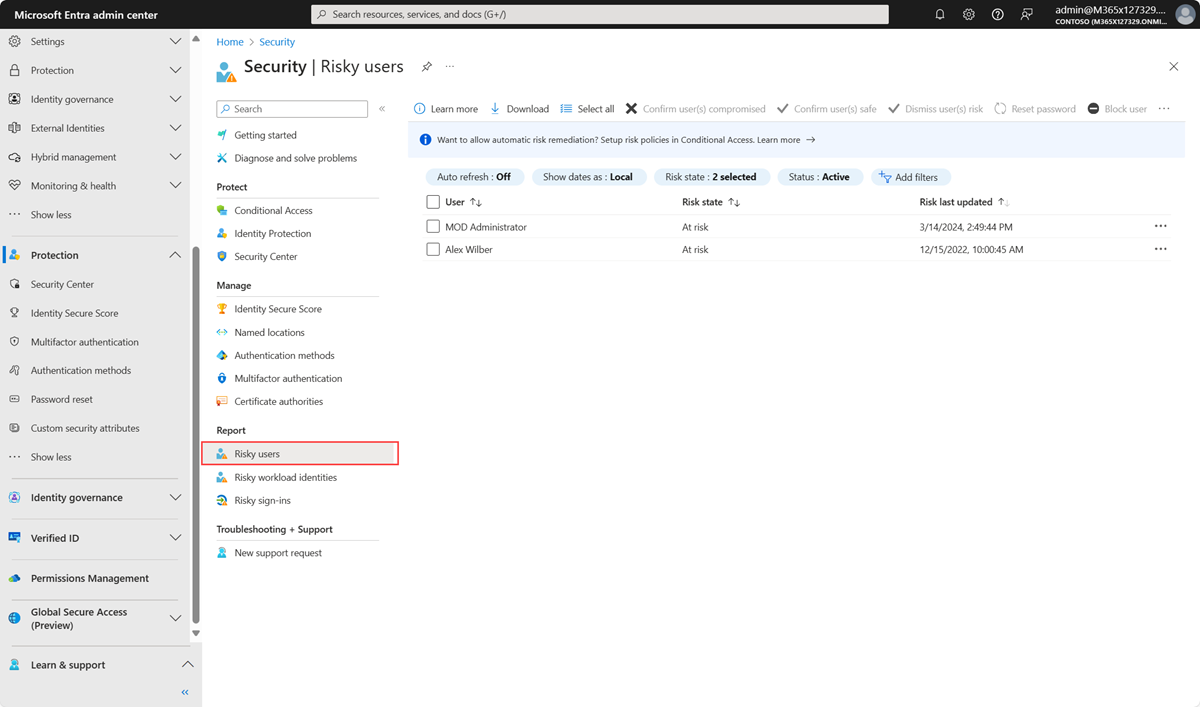

Riskante Benutzer

Der Bericht „Risikobenutzer“ listet alle Benutzer auf, deren Konten derzeit gefährdet sind oder als gefährdet eingestuft wurden. Risikobenutzer sollten untersucht und bereinigt werden, um nicht autorisierten Zugriff auf Ressourcen zu verhindern.

Warum ist ein Benutzer risikobehaftet?

Ein Benutzer wird zu einem Risikobenutzer, wenn:

- Sie verfügen über eine oder mehrere Risikoanmeldungen.

- Es gibt mindestens ein Risiko, das für das Konto des Benutzers erkannt wurde, z. B. kompromittierte Anmeldeinformationen.

Wie untersucht man Risikobenutzer?

Um die riskanten Anmeldungen eines Benutzenden anzuzeigen und zu untersuchen, wählen Sie die Registerkarte "Letzte Risikoanmeldungen" oder den Link "Risikoanmeldungen von Benutzenden" aus.

Um Risiken in Konten von Benutzenden anzuzeigen und zu untersuchen, wählen Sie die Registerkarte „Erkennungen, die nicht mit einer Anmeldung verknüpft sind“ oder den Link „Risikoerkennungen des Benutzers“ aus.

Die Registerkarte "Risikoverlauf" zeigt auch alle Ereignisse an, die in den letzten 90 Tagen zu einer Änderung des Benutzerrisikos geführt haben. Diese Liste enthält Risikoerkennungen, die das Risiko des Benutzers erhöht, sowie Abhilfemaßnahmen von Administratoren, die das Risiko des Benutzers verringert haben. Zeigen Sie sie an, um zu verstehen, wie sich das Risiko eines Benutzers geändert hat.

Mit den Informationen im Bericht „Riskante Benutzer“ können Administratoren folgendes ermitteln:

- Welche Benutzende sind gefährdet, bei welchen Benutzenden wurde das Risiko behoben oder abgewiesen?

- Details zu Erkennungen

- Verlauf aller riskanten Anmeldungen

- Risikoverlauf

Administratoren können dann Aktionen für diese Ereignisse ausführen. Administratoren haben folgende Möglichkeiten:

- Benutzerkennwort festlegen

- Benutzergefährdung bestätigen

- Benutzerrisiko verwerfen

- Anmeldung eines Benutzers blockieren

- Weitere Untersuchungen mithilfe von Microsoft Defender for Identity

Grundlegendes zum Umfang

- Erwägen Sie die Erstellung einer Datenbank für Personen, die sich bekanntermaßen von unterschiedlichen Orten aus anmelden, um die entsprechende Berichterstellung in der Organisation zu aktualisieren, und verwenden Sie die Datenbank zum Abgleich mit Reiseaktivitäten.

- Fügen Sie Unternehmens-VPNs und IP-Adressbereiche zu benannten Standorten hinzu, um Fehlalarme zu reduzieren.

- Überprüfen Sie die Protokolle, um ähnliche Aktivitäten mit denselben Merkmalen zu identifizieren. Dies könnte ein Hinweis auf weitere kompromittierte Konten sein.

- Wenn es gängige Merkmale gibt, wie IP-Adresse, Geografie, Erfolg/Misserfolg usw., sollten Sie in Erwägung ziehen, diese Bedingungen mit einer Richtlinie für bedingten Zugriff zu blockieren.

- Überprüfen Sie, welche Ressourcen gefährdet sein könnten, z. B. potenzielle Datendownloads oder administrative Änderungen.

- Aktivieren von Richtlinien für eine Eigenwartung mithilfe des bedingten Zugriffs

- Wenn Sie feststellen, dass der Benutzende andere riskante Aktivitäten ausgeführt hat, z. B. das Herunterladen einer großen Anzahl von Dateien von einem neuen Speicherort, ist dies ein starkes Indiz für eine mögliche Gefährdung.

Riskante Anmeldungen

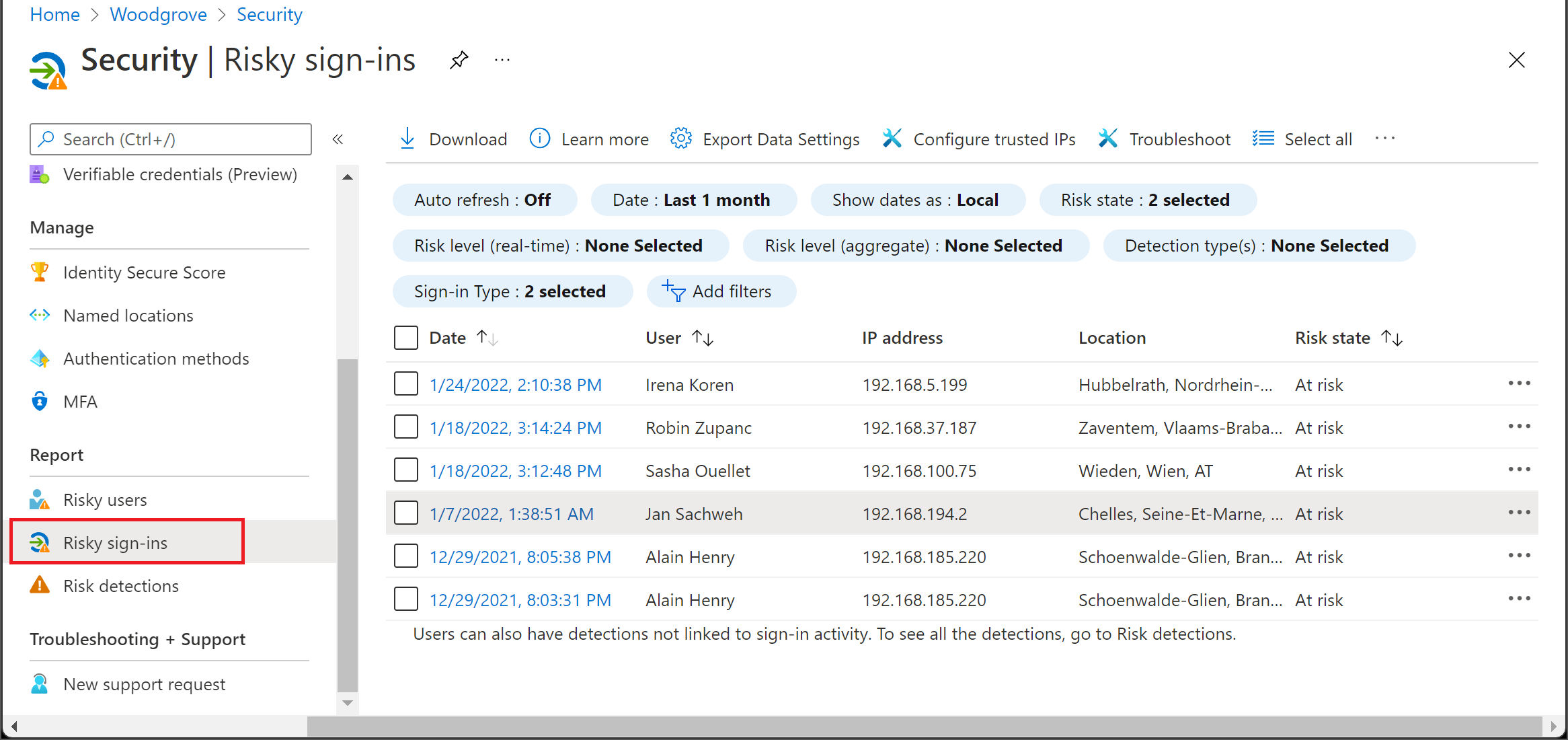

Der Bericht „Risikoanmeldungen“ enthält filterbare Daten der letzten 30 Tage (1 Monat).

Mit den Informationen im Bericht „Riskante Anmeldungen“ können Administratoren Folgendes ermitteln:

- Als Risiko klassifizierte, als gefährdet bzw. sicher bestätigte, verworfene oder behandelte Anmeldungen.

- Echtzeit- und Aggregatrisikostufen in Verbindung mit Anmeldeversuchen.

- Ausgelöste Erkennungstypen

- Angewendete Richtlinien für bedingten Zugriff

- MFA-Details

- Geräteinformationen

- Anwendungsinformationen

- Standortinformationen

Administratoren können dann Aktionen für diese Ereignisse ausführen. Administratoren haben folgende Möglichkeiten:

- Anmeldung als gefährdet bestätigen

- Anmeldung als sicher bestätigen

Hinweis

Identity Protection beurteilt das Risiko für alle Authentifizierungsflows, ganz gleich, ob diese interaktiv oder nicht interaktiv sind. Im Bericht „Riskante Anmeldungen“ werden jetzt sowohl interaktive als auch nicht interaktive Anmeldungen angezeigt. Verwenden Sie den Filter „Anmeldetyp“, um diese Ansicht zu ändern.

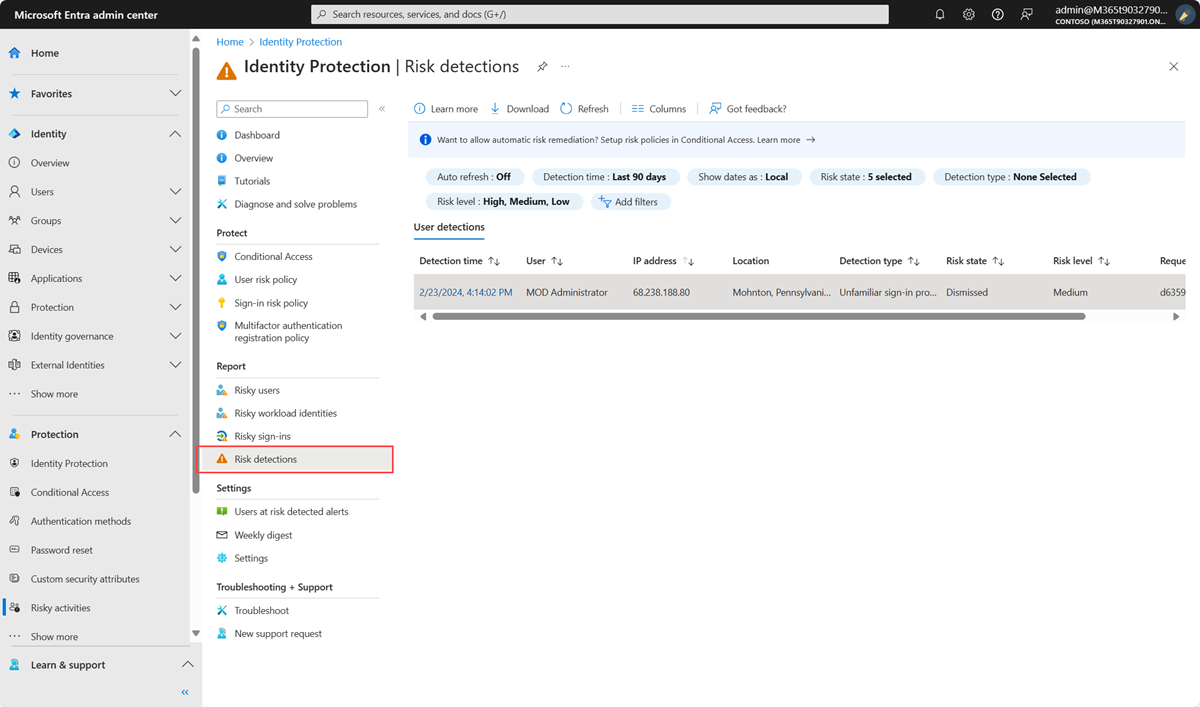

Risikoerkennungen

Der Bericht „Risikoerkennungen“ enthält filterbare Daten der letzten 90 Tage (3 Monate).

Mit den Informationen im Bericht „Risikoerkennungen“ können Administratoren folgendes ermitteln:

- Informationen zu den einzelnen Risikoerkennungen, einschließlich des Typs.

- Andere, gleichzeitig ausgelöste Risiken

- Ort des Anmeldeversuchs

- Ausgehender Link zu weiteren Details aus Microsoft Defender for Cloud-Apps.

Administratoren können dann zum Risiko- oder Anmeldebericht des Benutzers zurückkehren, um basierend auf gesammelten Informationen Aktionen auszuführen.

Hinweis

Unser System könnte erkennen, dass das Risikoereignis, das zur Risikobewertung des Benutzers beigetragen hat, ein falsches Positiv war oder das Benutzerrisiko durch die Durchsetzung von Richtlinien, wie z. B. das Ausfüllen einer MFA-Eingabeaufforderung oder die sichere Änderung des Passworts, behoben wurde. Aus diesem Grund wird der Risikostatus von unserem System verworfen, und es wird ein Risikodetail angezeigt, dass die KI die Anmeldung als sicher bestätigt, sodass dies nicht mehr zum Risiko des Benutzers beiträgt.

Untersuchungsframework

Organisationen können die folgenden Frameworks verwenden, um verdächtige Aktivitäten zu untersuchen. Für die Untersuchungen kann es erforderlich sein, ein Gespräch mit dem betreffenden Benutzenden zu führen, die Anmeldeprotokolle oder die Prüfprotokolle zu überprüfen, um nur einige zu nennen.

- Überprüfen Sie die Protokolle, und überprüfen Sie, ob die verdächtige Aktivität bei dem angegebenen Benutzer normal ist.

- Sehen Sie sich die bisherigen Aktivitäten des Benutzers an, einschließlich mindestens der folgenden Eigenschaften, um festzustellen, ob sie für den angegebenen Benutzer normal sind.

- Anwendung

- Gerät: Ist das Gerät registriert oder konform?

- Standort: Ist der Benutzer zu einem anderen Standort unterwegs oder greift er von mehreren Standorten aus auf Geräte zu?

- IP address (IP-Adresse)

- Benutzer-Agent-Zeichenfolge

- Wenn Sie Zugriff auf andere Sicherheitstools wie Microsoft Sentinel haben, suchen Sie nach entsprechenden Warnungen, die möglicherweise auf ein größeres Problem hinweisen.

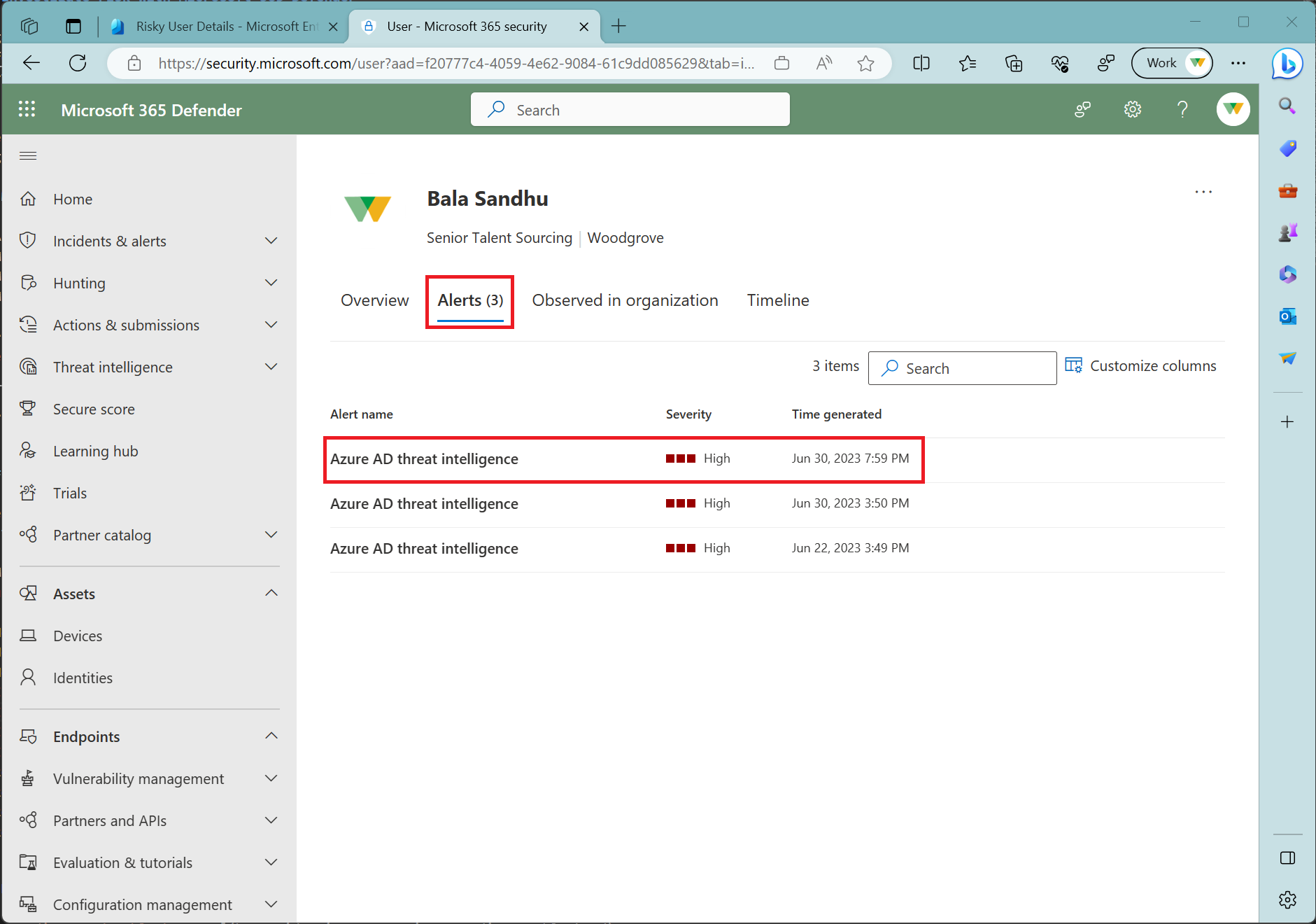

- Organisationen mit Zugriff auf Microsoft 365 Defender können Risikoereignis eines Benutzers über andere zugehörige Warnungen und Vorfällen sowie die MITRE ATT&CK-Kette verfolgen.

- Wählen Sie den Benutzer aus dem Bericht „Risikobenutzer“ aus.

- Wählen Sie die Auslassungspunkte (...) in der Symbolleiste und dann Untersuchen mit Microsoft 365 Defender aus.

- Sehen Sie sich die bisherigen Aktivitäten des Benutzers an, einschließlich mindestens der folgenden Eigenschaften, um festzustellen, ob sie für den angegebenen Benutzer normal sind.

- Wenden Sie sich an den Benutzer, damit er bestätigt, dass er die Anmeldung erkennt. Methoden wie E-Mail oder Teams sind möglicherweise gefährdet.

- Vergewissern Sie sich, dass Sie folgende Informationen haben:

- Application

- Gerät

- Standort

- IP-Adresse

- Vergewissern Sie sich, dass Sie folgende Informationen haben:

Wichtig

Wenn Sie vermuten, dass Angreifer*innen die Identität des Benutzers oder der Benutzerin annehmen können, setzen Sie sein/ihr Kennwort zurück, und führen Sie eine Multi-Faktor-Authentifizierung aus. Sie sollten den Benutzer bzw. die Benutzerin blockieren und alle Aktualisierungs- und Zugriffstoken widerrufen.

Untersuchen von Erkennungen durch Microsoft Entra-Threat Intelligence

Führen Sie die folgenden Schritte aus, um eine Risikoerkennung durch Microsoft Entra-Threat Intelligence zu untersuchen:

Wenn weitere Informationen für die Erkennung angezeigt werden:

- Anmeldung erfolgte über eine verdächtige IP-Adresse:

- Vergewissern Sie sich, ob die IP-Adresse verdächtiges Verhalten in Ihrer Umgebung zeigt.

- Generiert die IP-Adresse eine hohe Anzahl von Fehlern bei einem Benutzer oder einer Gruppe von Benutzern in Ihrem Verzeichnis?

- Stammt der Datenverkehr der IP-Adresse aus einem unerwarteten Protokoll oder einer unerwarteten Anwendung, z. B. Exchange-Legacyprotokollen?

- Wenn die IP-Adresse einem Clouddienstanbieter entspricht, schließen Sie aus, dass keine legitimen Unternehmensanwendungen über dieselbe IP-Adresse ausgeführt werden.

- Dieses Konto war Opfer eines Kennwortsprayangriffs:

- Überprüfen Sie, ob keine anderen Benutzer in Ihrem Verzeichnis Ziele desselben Angriffs sind.

- Gibt es bei anderen Benutzern Anmeldungen mit ähnlichen atypischen Mustern, die in der erkannten Anmeldung innerhalb desselben Zeitrahmens angezeigt werden? Passwort-Spray-Angriffe können ungewöhnliche Muster aufweisen in:

- Benutzer-Agent-Zeichenfolge

- Anwendung

- Protokoll

- Bereiche von IP-Adressen/ASNs

- Uhrzeit und Häufigkeit von Anmeldungen

- Diese Erkennung wurde durch eine Echtzeitregel ausgelöst:

- Überprüfen Sie, ob keine anderen Benutzer in Ihrem Verzeichnis Ziele desselben Angriffs sind. Dies finden Sie durch die TI_RI_####-Nummer, die der Regel zugewiesen ist.

- Echtzeitregeln schützen vor neuartigen Angriffen, die durch die Threat Intelligence von Microsoft identifiziert werden. Wenn mehrere Benutzer in Ihrem Verzeichnis Ziel desselben Angriffs waren, untersuchen Sie ungewöhnliche Muster in anderen Attributen der Anmeldung.

Untersuchen eines Risikos mit Microsoft 365 Defender

Unternehmen, die Microsoft 365 Defender und Microsoft Defender for Identity nutzen, profitieren von den Signalen des Identitätsschutzes. Dieser Wert erfolgt in Form einer verbesserten Korrelation mit anderen Daten aus anderen Bereichen der Organisation und einer zusätzlichen automatisierten Untersuchung und Reaktion.

In Microsoft 365 Defender können Sicherheitsexperten und Administratoren Verbindungen zu verdächtigen Aktivitäten aus Bereichen herstellen, wie z. B.:

- Warnungen in Defender for Identity

- Microsoft Defender für den Endpunkt

- Microsoft Defender für Cloud

- Microsoft Defender for Cloud Apps

Weitere Informationen zum Untersuchen verdächtiger Aktivitäten mithilfe von Microsoft 365 Defender finden Sie in den Artikeln Untersuchen von Ressourcen in Microsoft Defender for Identity und Untersuchen von Vorfällen in Microsoft 365 Defender.

Weitere Informationen zu diesen Warnungen und ihrer Struktur finden Sie im Artikel Grundlegendes zu Sicherheitswarnungen.

Untersuchungsstatus

Wenn Sicherheitsmitarbeiter Risiken in Microsoft 365 Defender und Defender for Identity untersuchen, werden die folgenden Zustände und Gründe im Portal und den APIs an Identity Protection zurückgegeben.

| Microsoft 365 Defender-Status | Microsoft 365 Defender-Klassifizierung | Risikostatus in Microsoft Entra ID Protection | Risikodetails in Microsoft Entra ID Protection |

|---|---|---|---|

| Neue | Falsch positiv | Als sicher bestätigt | M365DAdminDismissedDetection |

| Neu | Unbedenklich richtig positiv | Als sicher bestätigt | M365DAdminDismissedDetection |

| Neu | Richtig positiv | Als gefährdet bestätigt | M365DAdminDismissedDetection |

| In Bearbeitung | Nicht festgelegt | Gefährdet | |

| In Bearbeitung | Falsch positiv | Als sicher bestätigt | M365DAdminDismissedDetection |

| In Bearbeitung | Unbedenklich richtig positiv | Als sicher bestätigt | M365DAdminDismissedDetection |

| In Bearbeitung | Richtig positiv | Als gefährdet bestätigt | M365DAdminDismissedDetection |

| Gelöst | Nicht festgelegt | Verworfen | M365DAdminDismissedDetection |

| Gelöst | Falsch positiv | Als sicher bestätigt | M365DAdminDismissedDetection |

| Gelöst | Unbedenklich richtig positiv | Als sicher bestätigt | M365DAdminDismissedDetection |

| Gelöst | Richtig positiv | Bereinigt | M365DAdminDismissedDetection |