Verwalten von benutzerseitig zugewiesenen verwalteten Identitäten

Verwaltete Identitäten für Azure-Ressourcen machen die Verwaltung von Anmeldeinformationen im Code überflüssig. Sie können sie verwenden, um ein Microsoft Entra-Token für Ihre Anwendungen abzurufen. Die Anwendungen können das Token verwenden, wenn sie auf Ressourcen zugreifen, die die Microsoft Entra-Authentifizierung unterstützen. Azure nimmt Ihnen die Verwaltung der Identität ab.

Es gibt zwei Arten von verwalteten Identitäten: systemseitig und benutzerseitig zugewiesene Identitäten. Vom System zugewiesene verwaltete Identitäten haben ihren Lebenszyklus an die Ressource gebunden, die sie erstellt hat. Diese Identität ist auf lediglich eine Ressource beschränkt, und Sie können Berechtigungen für die verwaltete Identität mithilfe der rollenbasierten Zugriffssteuerung (RBAC) von Azure zuweisen. Benutzerseitig zugewiesene verwaltete Identitäten können für mehrere Ressourcen verwendet werden. Weitere Informationen zu verwalteten Identitäten finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

In diesem Artikel erfahren Sie, wie Sie eine Rolle über das Azure-Portal erstellen, auflisten, löschen oder einer benutzerseitig zugewiesenen verwalteten Identität zuweisen.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität erstellt werden kann.

Melden Sie sich beim Azure-Portal an.

Geben Sie im Suchfeld Verwaltete Identitäten ein. Wählen Sie unter DiensteVerwaltete Identitäten aus.

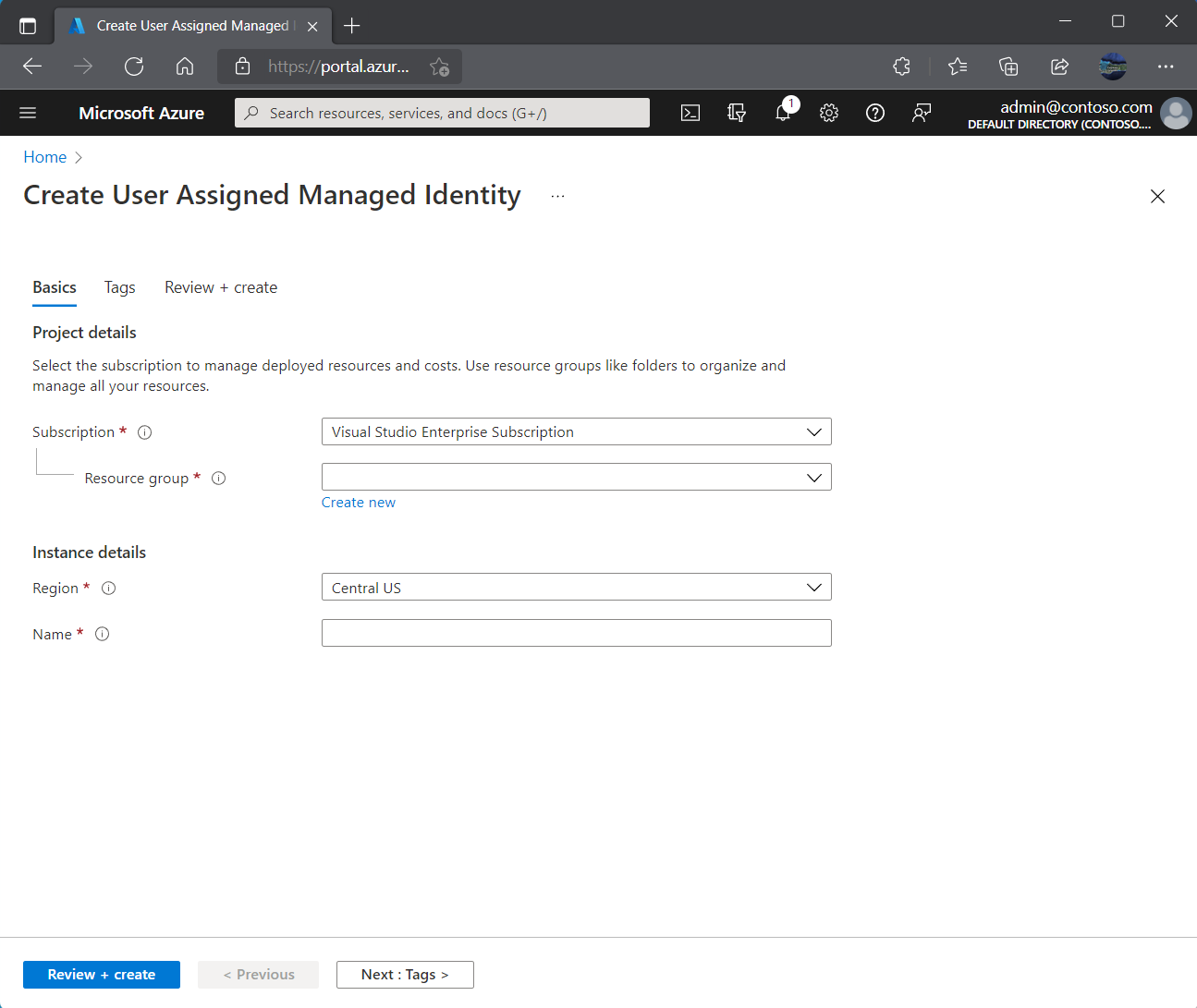

Klicken Sie auf Hinzufügen, und geben Sie im Bereich Benutzerseitig zugewiesene verwaltete Identität erstellen in den folgenden Feldern Werte ein:

- Abonnement: Wählen Sie das Abonnement aus, in dem die benutzerseitig zugewiesene verwaltete Identität erstellt werden soll.

- Ressourcengruppe: Wählen Sie eine Ressourcengruppe aus, in der die benutzerseitig zugewiesene verwaltete Identität erstellt werden soll, oder wählen Sie Neu erstellen, um eine neue Ressourcengruppe zu erstellen.

- Region: Wählen Sie eine Region aus, in der die benutzerseitig zugewiesene verwaltete Identität bereitgestellt werden soll, z. B. USA, Westen.

- Name: Geben Sie den Namen für die benutzerseitig zugewiesene verwaltete Identität ein, z. B. „UAI1“.

Wichtig

Wenn Sie benutzerseitig zugewiesene verwaltete Identitäten erstellen, muss der Name mit einem Buchstaben oder einer Zahl beginnen und darf eine Kombination aus alphanumerischen Zeichen, Bindestrichen (-) und Unterstrichen (_) enthalten. Damit die Zuweisung zu einem virtuellen Computer oder einer VM-Skalierungsgruppe ordnungsgemäß funktioniert, darf der Name höchstens 24 Zeichen lang sein. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

Wählen Sie Überprüfen + erstellen, um die Änderungen zu überprüfen.

Klicken Sie auf Erstellen.

Auflisten der vom Benutzer zugewiesenen verwalteten Identitäten

Ihrem Konto muss die Rolle Operator für verwaltete Identität oder Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität aufgelistet/gelesen werden kann.

Melden Sie sich beim Azure-Portal an.

Geben Sie im Suchfeld Verwaltete Identitäten ein. Wählen Sie unter DiensteVerwaltete Identitäten aus.

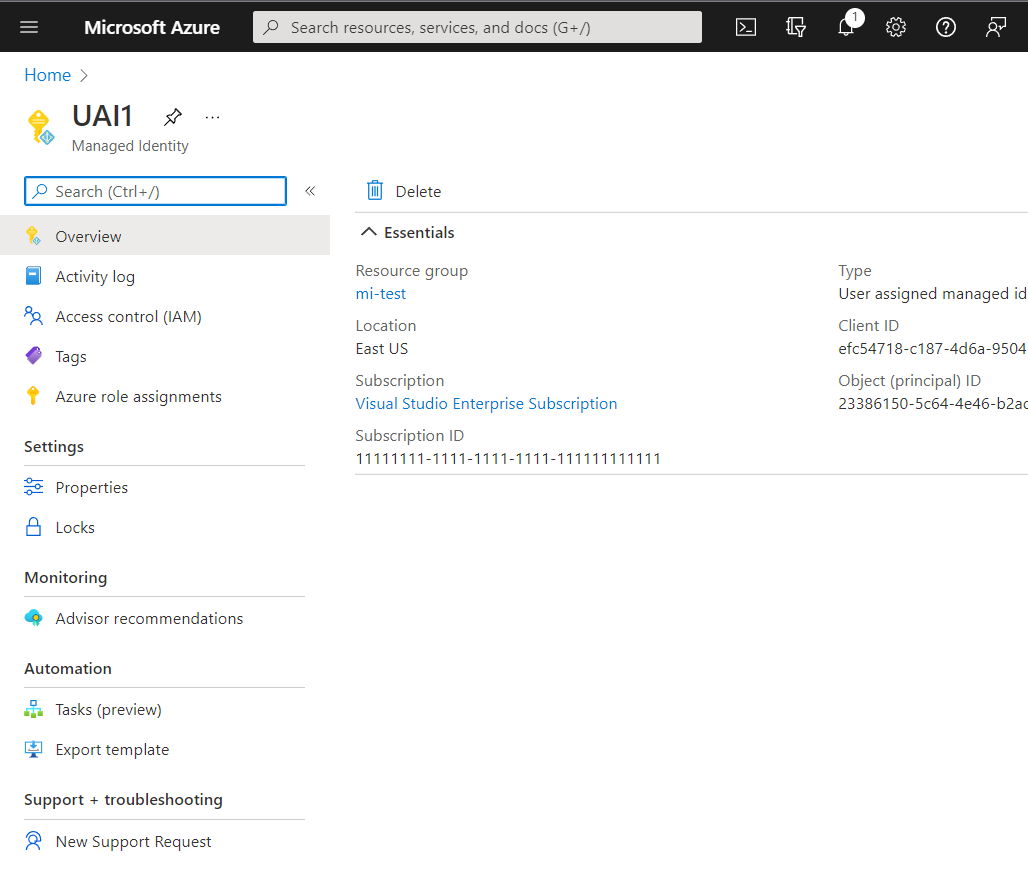

Eine Liste der vom Benutzer zugewiesenen verwalteten Identitäten für Ihr Abonnement wird zurückgegeben. Durch Auswählen des entsprechenden Namens können Sie die Details der benutzerseitig zugewiesenen verwalteten Identität anzeigen.

Sie können nun die Details zur verwalteten Identität anzeigen, wie in der Abbildung dargestellt.

Löschen einer vom Benutzer zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität gelöscht werden kann.

Durch das Löschen wird eine benutzerseitig zugewiesene Identität nicht von dem VM oder der Ressource entfernt, der sie zugewiesen wurde. Informationen zum Entfernen der benutzerseitig zugewiesenen Identität von einem VM finden Sie unter Entfernen einer benutzerseitig zugewiesenen verwalteten Identität von einem VM.

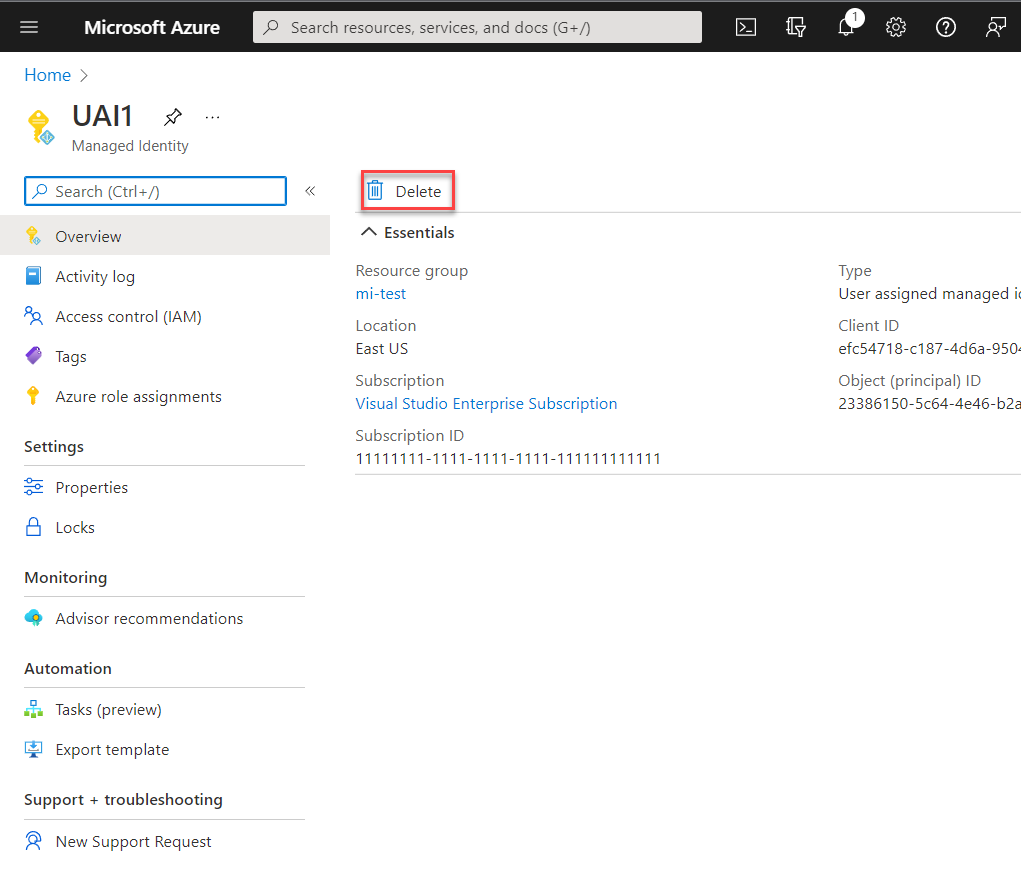

Melden Sie sich beim Azure-Portal an.

Wählen Sie die vom benutzerseitig zugewiesene verwaltete Identität aus, und klicken Sie auf Löschen.

Wählen Sie im Bestätigungsfeld Ja aus.

Verwalten des Zugriffs auf benutzerseitig zugewiesene verwaltete Identitäten

In einigen Umgebungen soll eingeschränkt werden, wer benutzerseitig zugewiesene verwaltete Identitäten verwalten kann. Administratoren können diese Einschränkung mithilfe integrierter RBAC-Rollen implementieren. Mithilfe dieser Rollen können Sie Benutzer*innen oder Gruppen in Ihrer Organisation Rechte für eine benutzerseitig zugewiesene verwaltete Identität gewähren.

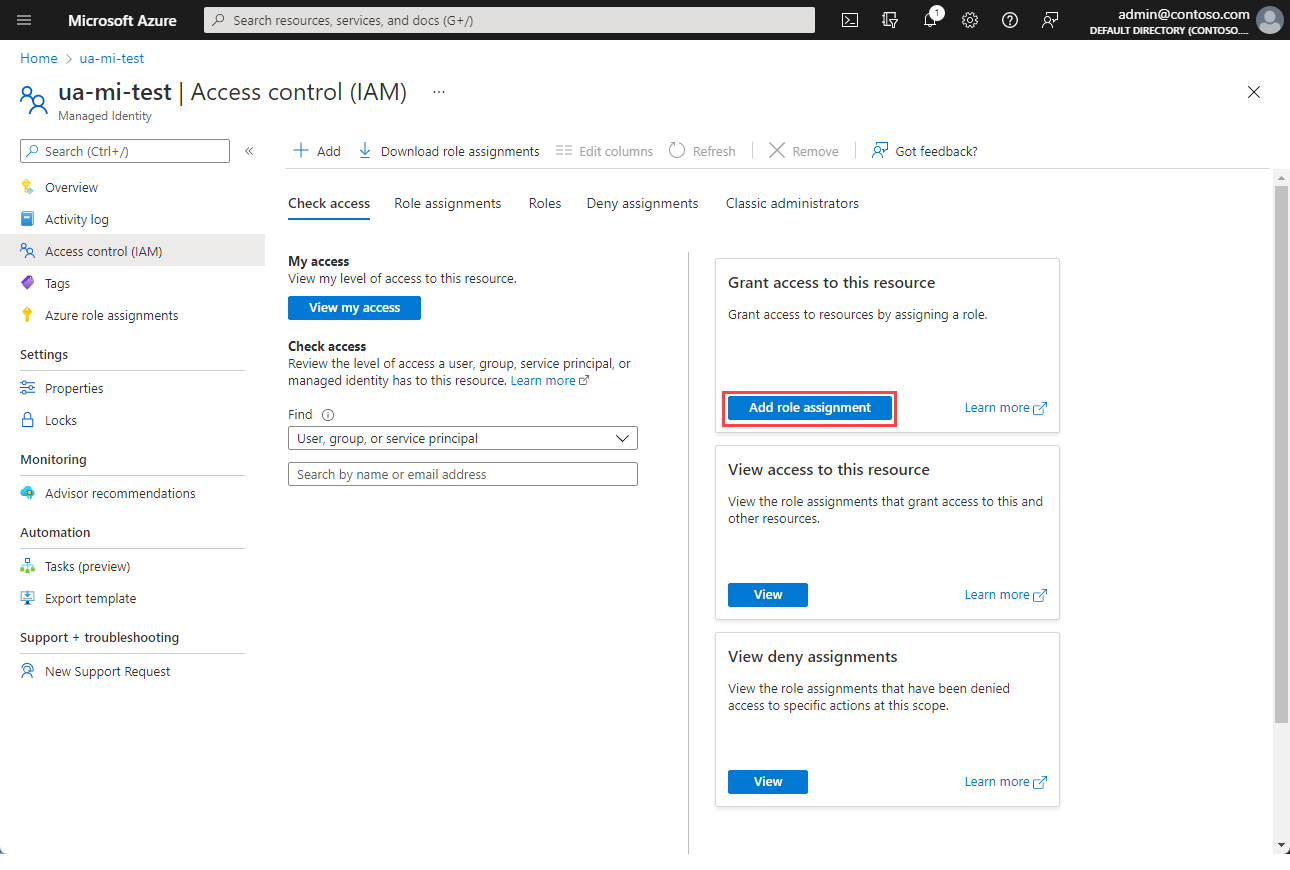

Melden Sie sich beim Azure-Portal an.

Geben Sie im Suchfeld Verwaltete Identitäten ein. Wählen Sie unter DiensteVerwaltete Identitäten aus.

Eine Liste der vom Benutzer zugewiesenen verwalteten Identitäten für Ihr Abonnement wird zurückgegeben. Wählen Sie die benutzerseitig zugewiesene verwaltete Identität aus, die verwaltet werden soll.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie die OptionRollenzuweisung hinzufügen aus.

Wählen Sie im Bereich Rollenzuweisung hinzufügen die zuzuweisende Rolle und klicken Sie dann auf Weiter.

Wählen Sie aus, wem die Rolle zugewiesen werden soll.

Hinweis

Informationen zum Zuweisen von Rollen zu verwalteten Identitäten finden Sie unter Zuweisen des Zugriffs einer verwalteten Identität auf eine Ressource über das Azure-Portal

In diesem Artikel erfahren Sie, wie Sie eine Rolle über die Azure-Befehlszeilenschnittstelle erstellen, auflisten, löschen oder einer benutzerseitig zugewiesenen verwalteten Identität zuweisen.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Wichtig

Um Benutzerberechtigungen bei Verwendung eines App-Dienstprinzipals mithilfe der Befehlszeilenschnittstelle zu ändern, müssen Sie dem Dienstprinzipal zusätzliche Berechtigungen in der Azure Active Directory Graph-API zuweisen, da Teile der Befehlszeilenschnittstelle GET-Anforderungen für die Graph-API ausführen. Andernfalls erhalten Sie möglicherweise eine Meldung mit einem Hinweis auf unzureichende Berechtigungen zum Durchführen des Vorgangs. Dazu müssen Sie die App-Registrierung in Microsoft Entra ID aufrufen, Ihre App auswählen, API-Berechtigungen auswählen, nach unten scrollen und Azure Active Directory Graph wählen. Wählen Sie anschließend Anwendungsberechtigungen aus, und fügen Sie dann die entsprechenden Berechtigungen hinzu.

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität erstellt werden kann.

Verwenden Sie den Befehl az identity create, um eine benutzerseitig zugewiesene verwaltete Identität zu erstellen. Der Parameter -g gibt die Ressourcengruppe an, in der die benutzerseitig zugewiesene verwaltete Identität erstellt werden soll. Der Parameter -n gibt den Namen an. Ersetzen Sie die Parameterwerte <RESOURCE GROUP> und <USER ASSIGNED IDENTITY NAME> durch Ihre eigenen Werte.

Wichtig

Wenn Sie benutzerseitig zugewiesene verwaltete Identitäten erstellen, muss der Name mit einem Buchstaben oder einer Zahl beginnen und darf eine Kombination aus alphanumerischen Zeichen, Bindestrichen (-) und Unterstrichen (_) enthalten. Damit die Zuweisung zu einem virtuellen Computer oder einer VM-Skalierungsgruppe ordnungsgemäß funktioniert, darf der Name höchstens 24 Zeichen lang sein. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Auflisten der vom Benutzer zugewiesenen verwalteten Identitäten

Ihrem Konto muss die Rolle Operator für verwaltete Identität oder Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität aufgelistet/gelesen werden kann.

Verwenden Sie den Befehl az identity list, um vom Benutzer zugewiesene verwaltete Identitäten aufzulisten. Ersetzen Sie den Wert <RESOURCE GROUP> durch Ihre eigenen Werte.

az identity list -g <RESOURCE GROUP>

In der JSON-Antwort wird bei benutzerseitig zugewiesenen verwalteten Identitäten der Wert "Microsoft.ManagedIdentity/userAssignedIdentities" für den Schlüssel type zurückgegeben.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Löschen einer vom Benutzer zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität gelöscht werden kann.

Um eine vom Benutzer zugewiesene verwaltete Identität zu löschen, verwenden Sie den Befehl az identity delete. Der Parameter -n gibt den Namen an. Der Parameter -g gibt die Ressourcengruppe an, in der die benutzerseitig zugewiesene verwaltete Identität erstellt wurde. Ersetzen Sie die Parameterwerte <USER ASSIGNED IDENTITY NAME> und <RESOURCE GROUP> durch Ihre eigenen Werte.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Hinweis

Durch das Löschen einer benutzerseitig zugewiesenen verwalteten Identität wird der Verweis nicht aus anderen Ressourcen entfernt, denen er zugewiesen wurde. Entfernen Sie diese mithilfe des Befehls az vm/vmss identity remove aus einem VM oder einer VM-Skalierungsgruppe.

Nächste Schritte

Eine vollständige Liste der Identitätsbefehle für die Azure CLI finden Sie unter az identity.

Informationen zum Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einer Azure-VM finden Sie unter Konfigurieren von verwalteten Identitäten für Azure-Ressourcen auf einem virtuellen Azure-Computer mithilfe der Azure-Befehlszeilenschnittstelle.

Nutzen Sie den Workload-Identitätsverbund für verwaltete Identitäten, um auf die von Microsoft Entra geschützten Ressourcen zuzugreifen, ohne Geheimnisse zu verwalten.

In diesem Artikel erfahren Sie, wie Sie eine Rolle über PowerShell erstellen, auflisten, löschen oder einer benutzerseitig zugewiesenen verwalteten Identität zuweisen.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

- Die Beispielskripts können auf zwei Arten ausgeführt werden:

- Verwenden Sie Azure Cloud Shell, was Sie über die Schaltfläche Try it (Testen) in der rechten oberen Ecke der Codeblöcke öffnen können.

- Führen Sie Skripts lokal mit Azure PowerShell aus, wie im nächsten Abschnitt beschrieben.

In diesem Artikel erfahren Sie, wie Sie eine benutzerseitig zugewiesene verwaltete Identität mithilfe von PowerShell erstellen, auflisten und löschen.

Lokales Konfigurieren von Azure PowerShell

So verwenden Sie Azure PowerShell lokal für diesen Artikel anstelle von Cloud Shell:

Installieren Sie die aktuelle Version von Azure PowerShell, sofern noch nicht geschehen.

Melden Sie sich bei Azure an.

Connect-AzAccountInstallieren Sie die neueste Version von PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseSie müssen die aktuelle PowerShell-Sitzung unter Umständen beenden (

Exit), nachdem Sie diesen Befehl für den nächsten Schritt ausgeführt haben.Installieren Sie die Vorabversion des

Az.ManagedServiceIdentity-Moduls, um die Vorgänge für benutzerseitig zugewiesene verwaltete Identitäten in diesem Artikel auszuführen.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität erstellt werden kann.

Um eine vom Benutzer zugewiesene verwaltete Identität zu erstellen, verwenden Sie den Befehl New-AzUserAssignedIdentity. Der Parameter ResourceGroupName gibt die Ressourcengruppe an, in der die benutzerseitig zugewiesene verwaltete Identität erstellt werden soll. Der Parameter -Name gibt den Namen an. Ersetzen Sie die Parameterwerte <RESOURCE GROUP> und <USER ASSIGNED IDENTITY NAME> durch Ihre eigenen Werte.

Wichtig

Wenn Sie benutzerseitig zugewiesene verwaltete Identitäten erstellen, muss der Name mit einem Buchstaben oder einer Zahl beginnen und darf eine Kombination aus alphanumerischen Zeichen, Bindestrichen (-) und Unterstrichen (_) enthalten. Damit die Zuweisung zu einem virtuellen Computer oder einer VM-Skalierungsgruppe ordnungsgemäß funktioniert, darf der Name höchstens 24 Zeichen lang sein. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Auflisten der vom Benutzer zugewiesenen verwalteten Identitäten

Ihrem Konto muss die Rolle Operator für verwaltete Identität oder Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität aufgelistet/gelesen werden kann.

Um die vom Benutzer zugewiesenen verwalteten Identitäten aufzulisten, verwenden Sie den Befehl [Get-AzUserAssigned]. Der Parameter -ResourceGroupName gibt die Ressourcengruppe an, in der die vom Benutzer zugewiesene verwaltete Identität erstellt wurde. Ersetzen Sie den Wert <RESOURCE GROUP> durch Ihre eigenen Werte.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

In der Antwort wird bei benutzerseitig zugewiesenen verwalteten Identitäten der Wert "Microsoft.ManagedIdentity/userAssignedIdentities" für den Schlüssel Type zurückgegeben.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Löschen einer vom Benutzer zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität gelöscht werden kann.

Um eine vom Benutzer zugewiesene verwaltete Identität zu löschen, verwenden Sie den Befehl Remove-AzUserAssignedIdentity. Der Parameter -ResourceGroupName gibt die Ressourcengruppe an, in der die benutzerseitig zugewiesene Identität erstellt wurde. Der Parameter -Name gibt den Namen an. Ersetzen Sie die Parameterwerte <RESOURCE GROUP> und <USER ASSIGNED IDENTITY NAME> durch Ihre eigenen Werte.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Hinweis

Durch das Löschen einer benutzerseitig zugewiesenen verwalteten Identität wird der Verweis nicht aus anderen Ressourcen entfernt, denen er zugewiesen wurde. Zuweisungen von Identitäten müssen separat entfernt werden.

Nächste Schritte

Eine vollständige Liste der Azure PowerShell-Befehle für verwaltete Identitäten für Azure-Ressourcen und weitere Details hierzu finden Sie unter Az.ManagedServiceIdentity.

Nutzen Sie den Workload-Identitätsverbund für verwaltete Identitäten, um auf die von Microsoft Entra geschützten Ressourcen zuzugreifen, ohne Geheimnisse zu verwalten.

In diesem Artikel erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität mithilfe des Azure Resource Manager.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Sie können eine benutzerseitig zugewiesene verwaltete Identität nicht auflisten und löschen, indem Sie eine Resource Manager-Vorlage verwenden. Informationen zum Erstellen und Auflisten einer vom Benutzer zugewiesenen verwalteten Identität finden Sie in den folgenden Artikeln:

- Auflisten der vom Benutzer zugewiesenen verwalteten Identitäten

- Löschen einer vom Benutzer zugewiesenen verwalteten Identität

Erstellung und Bearbeitung von Vorlagen

Resource Manager-Vorlagen helfen Ihnen, neue oder geänderte Ressourcen bereitzustellen, die durch eine Azure-Ressourcengruppe definiert sind. Für die Vorlagenbearbeitung und -bereitstellung sind mehrere Optionen sowohl lokal als auch portalbasiert verfügbar. Ihre Möglichkeiten:

- Verwenden einer benutzerdefinierten Vorlage vom Azure Marketplace zum Erstellen einer ganz neuen Vorlage oder einer Vorlage, die auf einer vorhandenen, oft verwendeten Vorlage oder einer Schnellstartvorlage basiert.

- Leiten Sie von einer vorhandenen Ressourcengruppe ab, indem Sie eine Vorlage exportieren. Sie können sie entweder aus der ursprünglichen Bereitstellung oder aus dem aktuellen Zustand der Bereitstellung exportieren.

- Verwenden eines lokalen JSON-Editors (z. B. VS Code) und anschließendes Hochladen und Bereitstellen mithilfe von PowerShell oder der Azure-Befehlszeilenschnittstelle.

- Verwenden des Azure-Ressourcengruppenprojekts von Visual Studio für das Erstellen und Bereitstellen einer Vorlage.

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität erstellt werden kann.

Um eine vom Benutzer zugewiesene verwaltete Identität zu erstellen, verwenden Sie die folgende Vorlage. Ersetzen Sie den Wert <USER ASSIGNED IDENTITY NAME> durch Ihre eigenen Werte.

Wichtig

Wenn Sie benutzerseitig zugewiesene verwaltete Identitäten erstellen, muss der Name mit einem Buchstaben oder einer Zahl beginnen und darf eine Kombination aus alphanumerischen Zeichen, Bindestrichen (-) und Unterstrichen (_) enthalten. Damit die Zuweisung zu einem virtuellen Computer oder einer VM-Skalierungsgruppe ordnungsgemäß funktioniert, darf der Name höchstens 24 Zeichen lang sein. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Nächste Schritte

Informationen zum Zuweisen einer benutzerseitig zugewiesenen verwalteten Identität zu einer Azure-VM mithilfe einer Resource Manager-Vorlage finden Sie unter Konfigurieren von verwalteten Identitäten für Azure-Ressourcen auf einem virtuellen Azure-Computer mithilfe einer Vorlage.

Nutzen Sie den Workload-Identitätsverbund für verwaltete Identitäten, um auf die von Microsoft Entra geschützten Ressourcen zuzugreifen, ohne Geheimnisse zu verwalten.

In diesem Artikel erfahren Sie, wie Sie eine benutzerseitig zugewiesene verwaltete Identität mithilfe von REST erstellen, auflisten und löschen.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

- Sie können alle Befehle in diesem Artikel in der Cloud oder lokal ausführen:

- Verwenden Sie für die Ausführung in der Cloud Azure Cloud Shell.

- Installieren Sie für die lokale Ausführung curl und die Azure CLI.

In diesem Artikel erfahren Sie, wie Sie mithilfe von CURL zum Durchführen von REST-API-Aufrufen eine benutzerseitig zugewiesene verwaltete Identität erstellen, auflisten und löschen können.

Abrufen eines Bearerzugriffstokens

Wenn Sie die Befehle lokal ausführen, melden Sie sich über die Azure-Befehlszeilenschnittstelle bei Azure an.

az loginRufen Sie mit az account get-access-token ein Zugriffstoken ab.

az account get-access-token

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität erstellt werden kann.

Wichtig

Wenn Sie benutzerseitig zugewiesene verwaltete Identitäten erstellen, muss der Name mit einem Buchstaben oder einer Zahl beginnen und darf eine Kombination aus alphanumerischen Zeichen, Bindestrichen (-) und Unterstrichen (_) enthalten. Damit die Zuweisung zu einem virtuellen Computer oder einer VM-Skalierungsgruppe ordnungsgemäß funktioniert, darf der Name höchstens 24 Zeichen lang sein. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Anforderungsheader

| Anforderungsheader | BESCHREIBUNG |

|---|---|

| Content-Type | Erforderlich. Legen Sie diese Option auf application/json fest. |

| Autorisierung | Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest. |

Anforderungstext

| Name | BESCHREIBUNG |

|---|---|

| Standort | Erforderlich. Ressourcenspeicherort |

Auflisten der vom Benutzer zugewiesenen verwalteten Identitäten

Ihrem Konto muss die Rolle Operator für verwaltete Identität oder Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität aufgelistet/gelesen werden kann.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Anforderungsheader | BESCHREIBUNG |

|---|---|

| Content-Type | Erforderlich. Legen Sie diese Option auf application/json fest. |

| Autorisierung | Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest. |

Löschen einer vom Benutzer zugewiesenen verwalteten Identität

Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität gelöscht werden kann.

Hinweis

Durch das Löschen einer benutzerseitig zugewiesenen verwalteten Identität wird der Verweis nicht aus anderen Ressourcen entfernt, denen er zugewiesen wurde. Informationen zum Entfernen einer benutzerseitig zugewiesenen verwalteten Identität von einem VM mithilfe von CURL finden Sie unter Entfernen einer benutzerseitig zugewiesenen Identität von einem virtuellen Azure-Computer.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Anforderungsheader | BESCHREIBUNG |

|---|---|

| Content-Type | Erforderlich. Legen Sie diese Option auf application/json fest. |

| Autorisierung | Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest. |

Nächste Schritte

Informationen zum Zuweisen einer benutzerseitig zugewiesenen verwalteten Identität zu einem virtuellen Azure-Computer oder einer VM-Skalierungsgruppe mithilfe von CURL finden Sie unter:

- Konfigurieren von verwalteten Identitäten für Azure-Ressourcen auf einem Azure-VM mithilfe von REST-API-Aufrufen

- Konfigurieren von verwalteten Identitäten für Azure-Ressourcen in einer VM-Skalierungsgruppe mithilfe von REST-API-Aufrufen

Nutzen Sie den Workload-Identitätsverbund für verwaltete Identitäten, um auf die von Microsoft Entra geschützten Ressourcen zuzugreifen, ohne Geheimnisse zu verwalten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für