Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

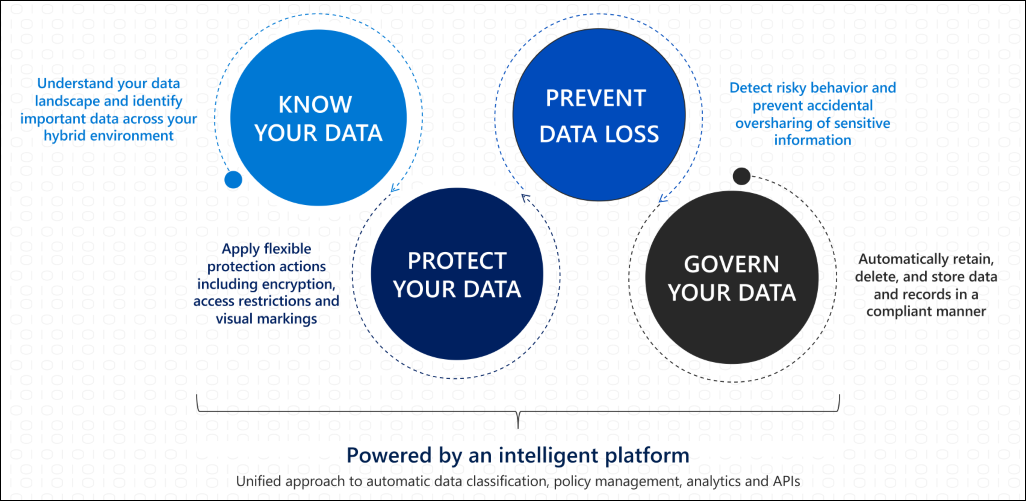

Implementieren Sie Funktionen von Microsoft Purview Information Protection (ehemals Microsoft Information Protection), um Sie dabei zu unterstützen, vertrauliche Informationen zu entdecken, zu klassifizieren und zu schützen, wo immer sie gespeichert oder transportiert werden.

Diese Informationsschutzfunktionen geben Ihnen die Werkzeuge, um Ihre Daten zu kennen, sie zu schützen und Datenverlust zu verhindern.

Verwenden Sie die folgenden Abschnitte, um mehr über die verfügbaren Funktionen und die ersten Schritte mit den einzelnen Funktionen zu erfahren. Wenn Sie jedoch nach einer geführten Bereitstellung suchen, lesen Sie Bereitstellen einer Informationsschutzlösung mit Microsoft Purview.

Informationen zum Verwalten Ihrer Daten für Compliance- oder behördliche Anforderungen finden Sie unter Verwalten Ihrer Daten mit Microsoft Purview.

Kennen Sie Ihre Daten

Verwenden Sie die folgenden Funktionen, um Ihre Datenlandschaft zu verstehen und vertraulichen Daten in Ihrer Hybridumgebung zu ermitteln:

| Funktion | Welches Probleme löst es für Sie? | Erste Schritte |

|---|---|---|

| Typen vertraulicher Informationen | Identifiziert vertrauliche Daten mithilfe von integrierten oder benutzerdefinierten regulären Ausdrücken oder einer Funktion. Bestätigende Beweisen umfassen Schlüsselwörter, Konfidenzniveau und Näherung. | Anpassen eines integrierten, vertraulichen Informationstyps |

| Trainierbare Klassifizierer | Identifiziert vertrauliche Daten anhand von Beispielen für die Daten, an denen Sie interessiert sind, anstatt Elemente im Objekt zu identifizieren (Mustervergleich). Sie können integrierte Klassifizierer verwenden oder einen Klassifizierer mit Ihren eigenen Inhalten trainieren. | Erste Schritte mit trainierbaren Klassifizierern |

| Datenklassifizierung | Eine grafische Kennzeichnung von Objekten in Ihrer Organisation, die eine Vertraulichkeitsbezeichnung oder eine Aufbewahrungskennzeichnung haben oder klassifiziert wurden. Sie können diese Informationen auch verwenden, um Insights in die Aktionen zu erhalten, die Ihre Benutzer auf diesen Objekten ausführen. | Erste Schritte mit dem Inhalts-Explorer |

Schützen Sie Ihre Daten

Verwenden Sie die folgenden Funktionen, um flexible Schutzmaßnahmen wie Verschlüsselung, Zugriffsbeschränkungen und visuelle Markierungen anzuwenden:

| Funktion | Welches Probleme löst es für Sie? | Erste Schritte |

|---|---|---|

| Vertraulichkeitsbezeichnungen | Eine einzige Kennzeichnungslösung für Apps, Dienste und Geräte, um Ihre Daten auf ihrem Weg innerhalb und außerhalb Ihres Unternehmens zu schützen. Beispielszenarien: - Verwalten von Vertraulichkeitsbezeichnungen für Office-Apps - Verschlüsseln von Dokumenten und E-Mails - Schützen von Kalenderelementen, Teams-Besprechungen und Chats Eine umfassende Liste unterstützter Szenarien für Vertraulichkeitsbezeichnungen finden Sie in der Dokumentation „Erste Schritte“. |

Erste Schritte mit Vertraulichkeitsbezeichnungen |

| Microsoft Purview Information Protection Client | Für Windows-Computer wird die Bezeichnung auf Explorer und PowerShell erweitert. | Erweitern der Vertraulichkeitsbezeichnung unter Windows |

| Verschlüsselung mit Doppelschlüssel | Unabhängig von den Umständen kann nur Ihre Organisation geschützte Inhalte entschlüsseln, und im Falle behördlicher Vorschriften müssen die Verschlüsselungsschlüssel innerhalb einer geographischen Region aufbewahrt werden. | Bereitstellen der Verschlüsselung mit Doppelschlüssel |

| Nachrichtenverschlüsselung | Verschlüsselt E-Mail-Nachrichten und angefügte Dokumente, die an einen beliebigen Benutzer auf einem beliebigen Gerät gesendet werden, sodass nur autorisierte Empfänger die gesendeten Informationen lesen können. Beispielszenario: Widerrufen von E-Mails, die von der erweiterten Nachrichtenverschlüsselung verschlüsselt wurden |

Nachrichtenverschlüsselung einrichten |

| Dienstverschlüsselung mit Kundenschlüssel | Schützt vor der Anzeige von Daten durch nicht autorisierte Systeme oder das Personal und ergänzt die BitLocker-Datenträgerverschlüsselung in Microsoft-Rechenzentren. | Einrichten des Kundenschlüssels |

| SharePoint Information Rights Management (IRM) | Schützt SharePoint-Listen und -Bibliotheken so, dass wenn ein Benutzer ein Dokument auscheckt, die heruntergeladene Datei geschützt ist und nur von autorisierten Personen und entsprechend den von Ihnen festgelegten Richtlinien angezeigt und verwendet werden kann. | Einrichten von Information Rights Management (IRM) im SharePoint Admin Center |

| Rights Management-Connector | Nur Schutz für vorhandene lokale Bereitstellungen, die Exchange- oder SharePoint-Server verwenden, oder Dateiserver, auf denen Windows Server und Dateiklassifizierungsinfrastruktur (File Classification Infrastructure, FCI) ausgeführt wird. | Schritte zum Bereitstellen des RMS-Connectors |

| Informationsschutz-Scanner | Erkennt, kennzeichnet und schützt vertrauliche Informationen, die sich in lokalen Datenspeichern befinden. | Konfigurieren und Installieren der Information Protection-Überprüfung |

| Microsoft Defender for Cloud Apps | Erkennt, kennzeichnet und schützt vertrauliche Informationen, die sich in Datenspeichern in der Cloud befinden. | Ermitteln, Klassifizieren, Bezeichnen und Schützen regulierter und vertraulicher Daten, die in der Cloud gespeichert sind |

| Beschriftungen in Microsoft Purview Data Map | Identifiziert vertrauliche Daten und wendet eine automatische Kennzeichnung auf Inhalte in Microsoft Purview Data Map-Assets an. Dazu gehören Dateien im Speicher wie Azure Data Lake und Azure Files sowie schematisierte Daten wie Spalten in Azure SQL DB und Azure Cosmos DB. | Beschriftungen in Microsoft Purview Data Map |

| Microsoft Information Protection-SDK | Erweitert Vertraulichkeitsbezeichnungen auf Drittanbieter-Apps und -Dienste. Beispielszenario: Festlegen und Abrufen einer Vertraulichkeitsbezeichnung ( C++ ) |

Setup und Konfiguration des Microsoft Information Protection (MIP)-SDKs |

Verhindern von Datenverlust

Verwenden Sie die folgenden Funktionen, um die versehentliche Freigabe vertraulicher Informationen zu verhindern:

Lizenzierungsanforderungen

Die Lizenzanforderungen zum Schutz Ihrer vertraulichen Daten hängen von den Szenarien und Features ab, die Sie verwenden. Anstatt Die Lizenzierungsanforderungen für jede auf dieser Seite aufgeführte Funktion festzulegen, finden Sie weitere Informationen im Microsoft 365-Leitfaden für Sicherheit & Compliance und im zugehörigen PDF-Download für Lizenzierungsanforderungen auf Featureebene.