Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

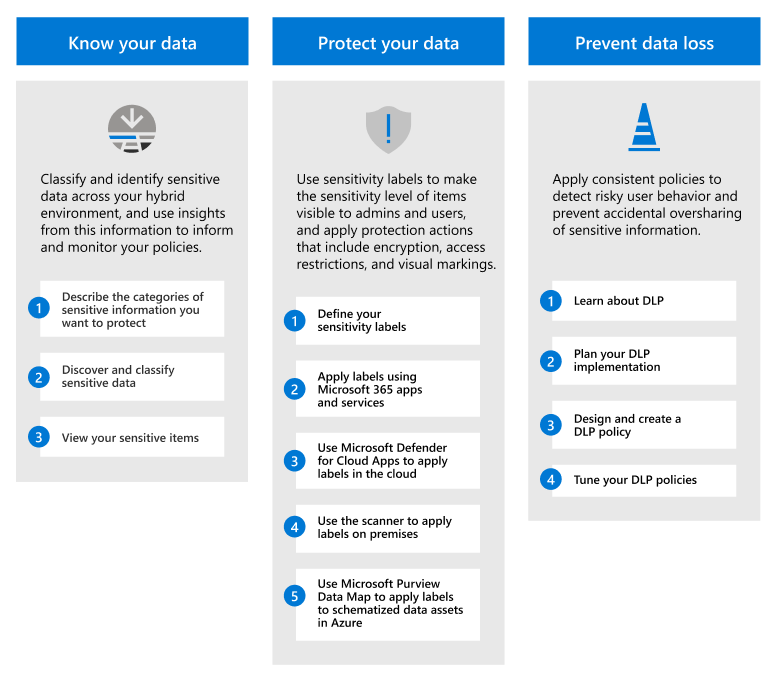

Ihre Information Protection-Strategie richtet sich nach den Anforderungen Ihres Unternehmens. Viele Organisationen müssen Vorschriften, Gesetze und Geschäftspraktiken einhalten. Darüber hinaus müssen Organisationen proprietäre Informationen schützen, z. B. Daten für bestimmte Projekte.

Microsoft Purview Information Protection (früher Microsoft Information Protection) bietet ein Framework, einen Prozess und Funktionen, mit denen Sie vertrauliche Daten cloud-, app- und geräteübergreifend schützen können.

Microsoft Purview Information Protection

Verwenden Sie Microsoft Purview Information Protection, um vertrauliche Informationen überall dort zu entdecken, zu klassifizieren, zu schützen und zu verwalten, wo sie sich befinden oder reisen.

Informationen zur Datengovernance finden Sie unter Bereitstellen einer Datengovernancelösung mit Microsoft Purview.

Tipp

Erwägen Sie die Verwendung der neuen Version von Datensicherheitstatus-Management (DSSM), um die Informationen auf dieser Seite zu ergänzen und ihre Daten mit Microsoft Purview Information Protection zu schützen.

DSSM hilft Ihnen, Risiken für vertrauliche Daten in Ihrem digitalen Bestand zu ermitteln, zu schützen und zu untersuchen, indem sie Microsoft Purview Information Protection mit anderen Microsoft Purview-Lösungen und -Funktionen vereinheitlichen. Mit dem Schwerpunkt auf Datensicherheitszielen mit geführten Workflows, die Standard-Vertraulichkeitsbezeichnungen, Standardrichtlinien usw. bieten, unterstützt DSSM Sie bei der Überwachung, Bewertung und Behebung von Datenrisiken, unabhängig davon, wo sich vertrauliche Daten befinden.

Lizenzierung

Microsoft Purview Information Protection-Funktionen sind in Microsoft Purview enthalten. Die Lizenzierungsanforderungen können sogar innerhalb der Funktionen variieren, abhängig von den Konfigurationsoptionen. Informationen zum Identifizieren von Lizenzierungsanforderungen und -optionen finden Sie im Microsoft 365-Leitfaden für Sicherheit und Compliance.

Kennen Sie Ihre Daten

Es ist für viele Organisationen häufig die größte Herausforderung, zu wissen, wo sich Ihre vertraulichen Daten befinden. Die Datenklassifizierung von Microsoft Purview Information Protection hilft Ihnen, die ständig wachsenden Datenmengen, die Ihr Unternehmen erstellt, zu erkennen und genau zu klassifizieren. Grafische Darstellungen helfen Ihnen, Einblicke in diese Daten zu gewinnen, damit Sie Richtlinien zum Schutz und zur Verwaltung einrichten und überwachen können.

| Schritt | Beschreibung | Weitere Informationen |

|---|---|---|

| 1 | Beschreiben Sie die Kategorien vertraulicher Informationen, die Sie schützen wollen. Sie haben bereits eine Vorstellung davon, welche Arten von Informationen für Ihre Organisation am wertvollsten sind und welche Arten nicht. Arbeiten Sie mit projektbeteiligten Personen zusammen, um diese Kategorien zu beschreiben, die Ihr Ausgangspunkt sind. |

Informationen zu Typen vertraulicher Informationen |

| 2 | Ermitteln und klassifizieren Sie vertrauliche Daten. Vertrauliche Daten in Elementen können mithilfe vieler verschiedener Methoden gefunden werden, einschließlich DLP-Standardrichtlinien, manuelle Bezeichnungen durch Benutzer und automatisierte Mustererkennung mit vertraulichen Informationstypen oder Machine Learning. |

Übersicht über Klassifizierer |

| 3 | Zeigen Sie Ihre vertraulichen Elemente an. Verwenden Sie den Inhaltsexplorer und den Aktivitätsexplorer für eine vertiefte Analyse vertraulicher Elemente und der Aktionen, die Benutzer für diese Elemente ausführen. |

Erste Schritte mit dem Inhalts-Explorer |

Schützen Sie Ihre Daten

Verwenden Sie die Informationen darüber, wo sich Ihre vertraulichen Daten befinden, um sie effizienter zu schützen. Es ist jedoch nicht erforderlich, zu warten. Sie können sofort mit dem Schutz Ihrer Daten beginnen, indem Sie eine Kombination aus manueller, standardmäßiger und automatischer Bezeichnung verwenden. Verwenden Sie dann den Inhalts-Explorer und den Aktivitäts-Explorer aus dem vorherigen Abschnitt, um zu überprüfen, welche Elemente bezeichnet werden und wie Ihre Bezeichnungen verwendet werden.

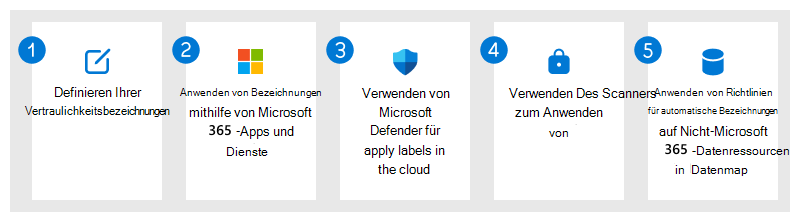

| Schritt | Beschreibung | Weitere Informationen |

|---|---|---|

| 1 | Definieren Sie Ihre Vertraulichkeitsbezeichnung und Richtlinien, welche die Daten Ihrer Organisation schützen werden. Zusätzlich zur Identifizierung der Vertraulichkeit von Inhalten können diese Bezeichnungen Schutzaktionen wie Inhaltsmarkierungen (Kopfzeilen, Fußzeilen, Wasserzeichen), Verschlüsselung und andere Zugriffssteuerungen anwenden. Beispiel für Vertraulichkeitsbezeichnungen: Privat Public Allgemein - Jeder (uneingeschränkt) - Alle Mitarbeiter (uneingeschränkt) Vertraulich - Jeder (uneingeschränkt) - Alle Mitarbeiter - Vertrauenswürdige Personen Streng vertraulich - Alle Mitarbeiter - Bestimmte Personen Beispielrichtlinie für Vertraulichkeitsbezeichnungen: 1. Veröffentlichen aller Bezeichnungen für alle Benutzer im Mandanten 2. Standardbezeichnung Allgemein \ Alle Mitarbeiter (uneingeschränkt) für Artikel 3. Benutzer müssen eine Begründung angeben, um eine Bezeichnung zu entfernen oder ihre Klassifizierung zu verringern |

Erste Schritte mit Vertraulichkeitsbezeichnungen Erstellen und Konfigurieren von Vertraulichkeitsbezeichnungen und deren Richtlinien Einschränken des Zugriffs auf Inhalte mithilfe der Vertraulichkeitsbezeichnungen zur Verschlüsselung |

| 2 | Bezeichnen und schützen Sie Daten für Microsoft 365-Apps und -Dienste. Vertraulichkeitsbezeichnungen werden für Microsoft 365 Word, Excel, PowerPoint, Outlook, Teams-Besprechungen und auch Container unterstützt, die SharePoint- und OneDrive-Websites sowie Microsoft 365-Gruppen enthalten. Verwenden Sie eine Kombination aus Bezeichnungsmethoden wie manueller Bezeichnung, automatischer Bezeichnung, einer Standardbezeichnung und obligatorischen Bezeichnungen. Beispielkonfiguration für die clientseitige automatische Bezeichnung: 1. Empfehlen Vertraulich \ Jeder (uneingeschränkt), wenn 1-9 Guthaben Karte Nummern 2. Empfehlen Vertraulich \ Alle Mitarbeiter, wenn 10+ Guthaben Karte Nummern -- typische Endbenutzererfahrung, und der Benutzer wählt die Schaltfläche aus, um vertrauliche Inhalte anzuzeigen (nur Word) Beispielkonfiguration für die dienstseitige automatische Bezeichnung: Auf alle Speicherorte (Exchange, SharePoint, OneDrive) anwenden 1. Vertraulich \ Jeder (uneingeschränkt) anwenden, wenn 1-9 Guthaben Karte Nummern 2. Vertraulich anwenden \ Alle Mitarbeiter, wenn 10+ Guthaben Karte Nummern 3. Anwenden von Confidential \ Anyone (uneingeschränkt), wenn 1-9 US-personenbezogene Daten und vollständige Namen 4. Anwenden vertraulich \ Alle Mitarbeiter , wenn 10 + US-personenbezogene Daten und vollständige Namen |

Verwalten von Vertraulichkeitsbezeichnungen in Office-Apps Aktivieren von Vertraulichkeitsbezeichnungen für Dateien in SharePoint und OneDrive Aktivieren der gemeinsamen Erstellung für Dateien, die mit Vertraulichkeitsbezeichnungen verschlüsselt sind Konfigurieren einer Standard-Vertraulichkeitsbezeichnung für eine SharePoint-Dokumentbibliothek Automatisches Anwenden einer Vertraulichkeitsbezeichnung auf Microsoft 365-Daten Verwendung von Vertraulichkeitsbezeichnungen bei Microsoft Teams, Microsoft 365-Gruppen und Microsoft Office SharePoint Online-Websites Verwenden von Vertraulichkeitsbezeichnungen zum Schützen von Kalenderelementen, Teams-Besprechungen und Chats Verwenden von Vertraulichkeitsbezeichnungen mit Microsoft Loop Verwenden von Vertraulichkeitsbezeichnungen zum Festlegen des standardmäßigen Freigabelinks für Websites und Dokumente in SharePoint und OneDrive Anwenden einer Vertraulichkeitsbezeichnung auf ein Modell in Microsoft Syntex Vertraulichkeitsbezeichnungen in Power BI |

| 3 | Ermitteln, bezeichnen und schützen Sie vertrauliche Elemente, die sich in Datenspeichern in der Cloud (Box, GSuite, SharePoint und OneDrive) befinden, indem Sie Microsoft Defender for Cloud Apps mit Ihren Vertraulichkeitsbezeichnungen verwenden. Beispielkonfiguration für eine Dateirichtlinie: Sucht nach Guthaben Karte Zahlen in Dateien, die in einem Box-Konto gespeichert sind, und wendet dann eine Vertraulichkeitsbezeichnung an, um die streng vertraulichen Informationen zu identifizieren und zu verschlüsseln. |

Ermitteln, Klassifizieren, Bezeichnen und Schützen regulierter und vertraulicher Daten, die in der Cloud gespeichert sind |

| 4 | Ermitteln, bezeichnen und schützen Sie vertrauliche Elemente, die sich in lokalen Datenspeichern befinden, indem Sie den Informationsschutz-Scanner mit Ihren Vertraulichkeitsbezeichnungen bereitstellen. | Konfigurieren und Installieren der Information Protection-Überprüfung |

| 5 | Wenden Sie Vertraulichkeitsbezeichnungen automatisch in Microsoft Purview Data Map an, um Elemente für Azure Blob Storage, Azure Dateien und Azure Data Lake Storage Gen2 zu ermitteln und zu bezeichnen. | Informationen zu Vertraulichkeitsbezeichnungen in Microsoft Purview Data Map |

Wenn Sie ein Entwickler sind, der Vertraulichkeitsbezeichnungen auf branchenspezifische Apps oder SaaS-Apps von Drittanbietern ausdehnen möchte, lesen Sie Microsoft Information Protection (MIP)-SDK –Setup und Konfiguration.

Zusätzliche Schutzfunktionen

Microsoft Purview enthält zusätzliche Funktionen zum Schutz von Daten. Nicht jeder Kunde benötigt diese Funktionen, und einige Funktionen werden möglicherweise in neueren Releases ersetzt.

Eine vollständige Liste der Schutzfunktionen finden Sie auf der Seite Schützen Ihrer Daten mit Microsoft Purview .

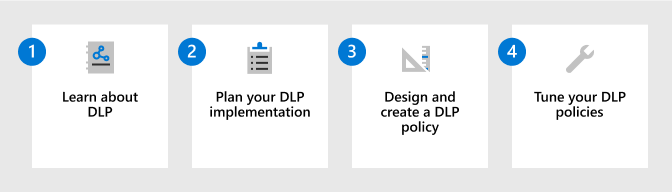

Datenverlust verhindern

Stellen Sie Microsoft Purview Data Loss Prevention (DLP)-Richtlinien bereit, um das unangemessene Teilen, Übertragen oder Verwenden sensibler Daten über Apps und Dienste hinweg zu steuern und zu verhindern. Diese Richtlinien helfen Benutzern, die richtigen Entscheidungen zu treffen und die richtigen Maßnahmen zu ergreifen, wenn sie vertrauliche Daten verwenden.

| Schritt | Beschreibung | Weitere Informationen |

|---|---|---|

| 1 | Weiter Informationen über DLP. Organisationen haben vertrauliche Informationen unter ihrer Kontrolle, z. B. Finanzdaten, proprietäre Daten, Kredit- Karte Zahlen, Gesundheitsdaten und Sozialversicherungsnummern. Um diese vertraulichen Daten zu schützen und das Risiko zu verringern, benötigen sie eine Möglichkeit, um zu verhindern, dass ihre Benutzer sie unangemessen für Personen freigeben, die sie nicht haben sollten. Diese Vorgehensweise wird als Verhinderung von Datenverlust (Data Loss Prevention, DLP) bezeichnet. |

Informationen zur Verhinderung von Datenverlust |

| 2 | Planen Sie Ihre DLP-Implementierung. Jede Organisation plant und implementiert die Verhinderung von Datenverlust (Data Loss Prevention, DLP) anders, da die geschäftlichen Anforderungen, Ziele, Ressourcen und die Situation jeder Organisation einzigartig sind. Es gibt jedoch Elemente, die allen erfolgreichen DLP-Implementierungen gemeinsam sind. |

Plan für die Verhinderung von Datenverlust |

| 3 | Entwerfen und erstellen Sie eine DLP-Richtlinie. Das Erstellen einer Richtlinie zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) ist schnell und einfach, aber es kann zeitaufwändig sein, eine Richtlinie so zu gestalten, dass sie die gewünschten Ergebnisse liefert, wenn Sie viele Optimierungen vornehmen müssen. Wenn Sie sich die Zeit nehmen, eine Richtlinie zu entwerfen, bevor Sie sie implementieren, erzielen Sie schneller und mit weniger unbeabsichtigten Problemen die gewünschten Ergebnisse als die Optimierung allein durch Versuch und Fehler. Verhindern der Freigabe von Guthaben Karte Nummern per E-Mail: Verhindert, dass E-Mails gesendet werden, wenn sie Guthaben Karte Nummern enthalten oder die E-Mail eine bestimmte Vertraulichkeitsbezeichnung hat, die streng vertrauliche Informationen angibt. |

Eine DLP-Richtlinie entwerfen Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust |

| 4 | Optimieren Sie Ihre DLP-Richtlinien. Nachdem Sie eine DLP-Richtlinie bereitgestellt haben, werden Sie sehen, wie gut sie den beabsichtigten Zweck erfüllt. Verwenden Sie diese Informationen, um Ihre Richtlinieneinstellungen für eine bessere Leistung anzupassen. |

Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust |

Bereitstellungsstrategien

Die Beispiele für Karte Zahl sind häufig hilfreich für anfängliche Tests und Endbenutzerschulungen. Auch wenn Ihre organization in der Regel keine Guthaben Karte Zahlen schützen muss, ist das Konzept, dass es sich dabei um vertrauliche Elemente handelt, die schutzbedürftig sind, für Benutzer leicht verständlich. Viele Websites bieten Guthaben Karte Nummern, die nur zu Testzwecken geeignet sind. Sie können auch nach Websites suchen, die Guthaben Karte Zahlengeneratoren bereitstellen, sodass Sie die Zahlen in Dokumente und E-Mails einfügen können.

Wenn Sie bereit sind, Ihre automatischen Bezeichnungs- und DLP-Richtlinien in die Produktion zu verschieben, wechseln Sie zu Klassifizierern und Konfigurationen, die für den Datentyp geeignet sind, der von Ihrem organization verwendet wird. Beispielsweise müssen Sie trainierbare Klassifizierer für geistiges Eigentum und bestimmte Arten von Dokumenten oder EDM-Typen (Exact Data Match) für Datenschutzdaten verwenden, die sich auf Kunden oder Mitarbeiter beziehen.

Oder Sie möchten zunächst IT-bezogene Informationen ermitteln und schützen, die häufig das Ziel von Sicherheitsangriffen sind. Ergänzen Sie dies dann, indem Sie die Freigabe von Kennwörtern mit DLP-Richtlinien für E-Mail und Teams-Chat überprüfen und verhindern:

- Verwenden der trainierbaren Klassifizierer IT - und IT-Infrastruktur- und Netzwerksicherheitsdokumente

- Verwenden Sie den integrierten Vertraulichen Informationstyp Allgemeines Kennwort , und erstellen Sie einen benutzerdefinierten Vertraulichen Informationstyp für "Kennwort ist" für die verschiedenen Sprachen, die von Ihren Benutzern verwendet werden.

Die Bereitstellung einer Informationsschutzlösung ist keine lineare Bereitstellung, sondern iterativ und häufig zirkular. Je mehr Sie Ihre Daten kennen, desto genauer können Sie sie bezeichnen und Datenlecks verhindern. Die Ergebnisse dieser angewendeten Bezeichnungen und Richtlinien fließen in die Berichte und Tools ein, wodurch wiederum sensiblere Daten für Sie sichtbar sind, die Sie schützen können. Wenn Sie diese vertraulichen Daten bereits schützen, sollten Sie auch überlegen, ob zusätzliche Schutzmaßnahmen erforderlich sind.

Sie können mit der manuellen Bezeichnung von Daten beginnen, sobald Sie Vertraulichkeitsbezeichnungen definiert haben. Die gleichen Klassifizierer, die Sie für DLP verwenden, können verwendet werden, um automatisch mehr Daten zu finden und zu bezeichnen. Sie können sogar Vertraulichkeitsbezeichnungen als Klassifizierer verwenden, z. B. Blockieren von Freigabeelementen, die als streng vertraulich gekennzeichnet sind.

Die meisten Kunden verfügen bereits über lösungen zum Schutz ihrer Daten. Ihre Bereitstellungsstrategie kann darin bestehen, auf ihren bereits vorhandenen Ressourcen aufzubauen oder sich auf Lücken zu konzentrieren, die den größten Geschäftlichen Nutzen bieten oder Bereiche mit hohem Risiko adressieren.

Informationen zur Planung Ihrer einzigartigen Bereitstellungsstrategie finden Sie unter Erste Schritte mit Vertraulichkeitsbezeichnungen und Planen der Verhinderung von Datenverlust.

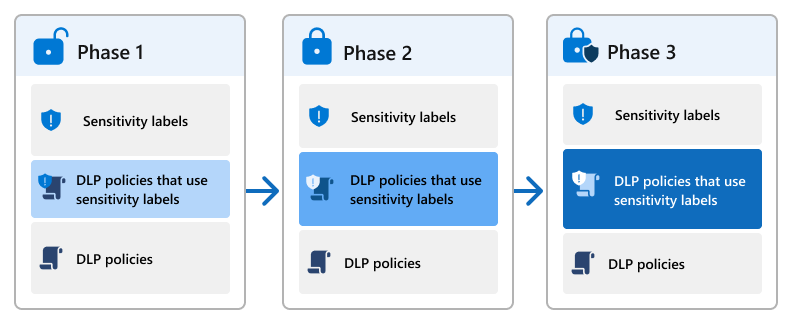

Erwägen einer stufenweisen Bereitstellung

Möglicherweise bevorzugen Sie die Bereitstellung von Information Protection mithilfe einer stufenweisen Bereitstellung, die schrittweise restriktive Kontrollen implementiert. Dieser Ansatz führt nach und nach neue Schutzmaßnahmen für Benutzer ein, wenn Sie sich mit der Technologie vertraut machen und vertrauen. Zum Beispiel:

- Von Standardbezeichnungen und ohne Verschlüsselung bis hin zu Empfehlen von Bezeichnungen, die Verschlüsselung anwenden, wenn vertrauliche Daten gefunden werden, und dann automatisch Bezeichnungen anwenden, wenn vertrauliche Daten gefunden werden.

- DLP-Richtlinien, die von der Überwachung von Überteilungsaktionen bis hin zu restriktiverer Blockierung mit Warnung zur Schulung der Benutzer und anschließendes Blockieren der gesamten Freigabe voranschreiten.

Details einer solchen stufenweisen Bereitstellung könnten in etwa wie der folgende Plan aussehen, bei dem Vertraulichkeitsbezeichnungen und DLP-Richtlinien stärker ineinander integriert werden, um einen besseren Datenschutz zu bieten, als wenn sie unabhängig voneinander verwendet würden:

Konfigurationen von Vertraulichkeitsbezeichnungen:

- Allgemein\Alle Mitarbeiter: Standardbezeichnung für E-Mail. Keine Verschlüsselung. Wenn sie auf E-Mails angewendet wird, blockieren Sie die übermäßigen Freigaben von Benutzern.

- Vertraulich\Alle Mitarbeiter: Standardbezeichnung für Dokumente. Keine Verschlüsselung. Wenn sie auf E-Mails angewendet wird, blockieren Sie die übermäßigen Freigaben von Benutzern.

- Streng vertraulich\Alle Mitarbeiter: Keine Verschlüsselung. Wenn sie auf E-Mails angewendet wird, blockieren Sie die übermäßigen Freigaben von Benutzern.

DLP-Richtlinie A:

- Wenn 1-2 Instanzen von Kreditkarten gefunden werden, blockieren Sie die externe Freigabe, es sei denn, das Element ist als Persönlich oder Vertraulich\Jeder (uneingeschränkt) gekennzeichnet. Verwenden Sie Protokollierung und Berichterstellung für die Analyse.

DLP-Richtlinie B:

- Wenn 3 bis 9 Instanzen von Kreditkarten gefunden werden, blockieren Sie die externe Freigabe, den Cloudausgang und das Kopieren auf Wechseldatenträger, es sei denn, das Element ist als Vertraulich\Jeder (uneingeschränkt) gekennzeichnet. Verwenden Sie Protokollierung und Berichterstellung für die Analyse.

DLP-Richtlinie C:

- Wenn mehr als 10 Instanzen von Kreditkarten gefunden werden, blockieren Sie die externe Freigabe, den Ausgehenden Cloudausgang und das Kopieren auf Wechseldatenträger ohne Ausnahmen. Verwenden Sie Protokollierung und Berichterstellung für die Analyse.

Konfigurationsdetails für diese Beispielbereitstellung in Phasen:

- Standardunterbezeichnung für eine übergeordnete Bezeichnung oder Bezeichnungsgruppe

- Referenz zu Exchange-Bedingungen und -Aktionen zur Verhinderung von Datenverlust

- Konfidenzstufen und andere Elemente eines Vertraulichkeitstyps

- Verwenden von Vertraulichkeitsbezeichnungen als Bedingungen in DLP-Richtlinien

- Verschlüsselung, mit der Benutzer Berechtigungen zuweisen können

- Verschlüsselung für bestimmte Nutzungsrechte

- Konfigurieren und Anzeigen von Warnungen für Richtlinien zur Verhinderung von Datenverlust

Weitere Bereitstellungsleitfäden, die eine Strategie für die stufenweise Bereitstellung enthalten, finden Sie unter Standardmäßige Sicherung mit Microsoft Purview und Schutz vor übermäßiger Freigabe durch unser Produktentwicklungsteam.

Schulungsressourcen

Interaktive Leitfäden: Microsoft Purview Information Protection

Lernmodule für Berater und Administratoren:

- Einführung in den Informationsschutz und die Datenlebenszyklusverwaltung in Microsoft Purview

- Daten für den Schutz und die Governance klassifizieren

- Schützen von Informationen in Microsoft Purview

- Verhindern von Datenverlusten in Microsoft Purview

Informationen zur Schulung ihrer Benutzer zum Anwenden und Verwenden der Vertraulichkeitsbezeichnungen, die Sie für sie konfigurieren, finden Sie unter Endbenutzerdokumentation für Vertraulichkeitsbezeichnungen.

Wenn Sie Richtlinien zur Verhinderung von Datenverlust für Teams bereitstellen, finden Sie möglicherweise den folgenden Endbenutzerleitfaden als Einführung in diese Technologie hilfreich. Es enthält einige potenzielle Nachrichten, die Benutzern möglicherweise angezeigt werden: Teams-Nachrichten zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) und Kommunikationscompliancerichtlinien.