Ermitteln Ihres Sicherheitsstatus für den externen Zugriff mit Microsoft Entra ID

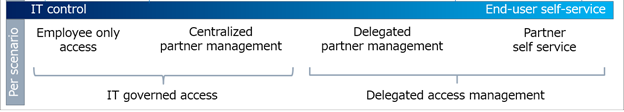

Bewerten Sie bei Überlegungen bezüglich der Governance des externen Zugriffs je nach Szenario die Anforderungen an die Sicherheit und Zusammenarbeit in Ihrem Unternehmen. Sie können mit dem Grad der Kontrolle beginnen, die das IT-Team über die tägliche Zusammenarbeit von Endbenutzern hat. Organisationen in stark regulierten Branchen benötigen wahrscheinlich mehr Kontrolle durch ihre IT-Teams. Beispielsweise kann es in Rüstungsunternehmen die Anforderung geben, externe Benutzer, deren Zugriff und das Ende des Zugriffs positiv zu identifizieren und zu dokumentieren, und zwar den gesamten Zugriff oder auf Basis von Szenarien oder Workloads. Beratungsunternehmen können bestimmte Funktionen nutzen, um Endnutzern die Möglichkeit zu geben, die externen Benutzer zu bestimmen, mit denen sie zusammenarbeiten.

Hinweis

Ein hohes Maß an Kontrolle über die Zusammenarbeit kann zu höheren IT-Budgets, geringerer Produktivität und verzögerten Geschäftsergebnissen führen. Wenn offizielle Kanäle für die Zusammenarbeit von den Endbenutzern als mühsam empfunden werden, neigen sie dazu, die offiziellen Kanäle zu umgehen. So kann es passieren, dass Endbenutzer Dokumente ungeschützt per E-Mail senden.

Voraussetzungen

Dieser Artikel ist der erste in einer Serie von zehn Artikeln. Sie sollten die Artikel der Reihe nach lesen. Im Abschnitt Nächste Schritte finden Sie die gesamte Serie.

Szenariobasierte Planung

IT-Teams können den Partnerzugriff delegieren, um Mitarbeitern die Zusammenarbeit mit Partnern zu ermöglichen. Diese Delegierung kann unter Wahrung ausreichender Sicherheit erfolgen, um geistiges Eigentum zu schützen.

Kompilieren und bewerten Sie Szenarien in Ihrer Organisation, um den Zugriff von Mitarbeitern und Geschäftspartnern auf Ressourcen zu bewerten. Finanzinstitute verfügen möglicherweise über Compliancestandards, die den Zugriff von Mitarbeitern auf Ressourcen (z. B. Kontoinformationen) einschränken. Gleichzeitig können dieselben Institute für Projekte wie Marketingkampagnen den delegierten Partnerzugriff ermöglichen.

Überlegungen zu Szenarien

Verwenden Sie die folgende Liste, um das Maß der Zugriffskontrolle zu bewerten.

- Informationssensitivität und damit verbundenes Risiko der Offenlegung

- Partnerzugriff auf Informationen zu anderen Endbenutzern

- Vergleich der Kosten einer Sicherheitsverletzung und dem Aufwand für die zentrale Kontrolle und die Reibungsverluste bei den Endbenutzern

Unternehmen können mit weitreichenden Kontrollmechanismen beginnen, um die Complianceziele einzuhalten, und dann im Laufe der Zeit einen Teil der Kontrolle an die Endbenutzer delegieren. In einem Unternehmen kann es gleichzeitig mehrere Zugriffsverwaltungsmodelle geben.

Hinweis

Vom Partner verwaltete Anmeldeinformationen sind eine Methode, um die Beendigung des Zugriffs auf Ressourcen zu melden, wenn ein externer Benutzer in seinem eigenen Unternehmen den Zugriff auf Ressourcen verliert. Weitere Informationen: Übersicht über die B2B-Zusammenarbeit

Sicherheitsziele für den externen Zugriff

Die Ziele von IT-gesteuertem und delegiertem Zugriff unterscheiden sich. Die Hauptziele des IT-gesteuerten Zugriffs:

- Einhalten der GRC-Ziele (Governance, Regulierung, Compliance)

- Hohe Kontrolle über den Partnerzugriff auf Informationen zu Endbenutzern, Gruppen und anderen Partnern

Die Hauptziele des delegierten Zugriffs:

- Ermächtigen von Geschäftsinhabern, Partner für die Zusammenarbeit zu bestimmen (mit Sicherheitseinschränkungen)

- Ermächtigen von Partnern, den Zugriff anhand der von den Geschäftsinhabern definierten Regeln anzufordern

Allgemeine Ziele

Steuern des Zugriffs auf Anwendungen, Daten und Inhalte

Das Maß der Kontrolle kann durch verschiedene Methoden erreicht werden, abhängig von Ihren Versionen von Microsoft Entra ID und Microsoft 365.

Reduzieren der Angriffsfläche

- Was ist Microsoft Entra Privileged Identity Management? – Verwalten, Steuern und Überwachen des Zugriffs auf Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft-Onlinediensten wie Microsoft 365 oder Microsoft Intune

- Verhinderung von Datenverlust (Data Loss Prevention, DLP) in Exchange Server

Bestätigen der Compliance anhand von Aktivitäts- und Überwachungsprotokollüberprüfungen

IT-Teams können Zugriffsentscheidungen über die Berechtigungsverwaltung an Geschäftsinhaber delegieren, wobei Zugriffsüberprüfungen eine Möglichkeit bieten, den ständigen Zugriff zu bestätigen. Sie können die automatisierte Datenklassifizierung mit Vertraulichkeitsbezeichnungen verwenden, um die Verschlüsselung vertraulicher Inhalte zu automatisieren und so die Compliance für Endbenutzer zu vereinfachen.

Nächste Schritte

In der folgenden Artikelserie erfahren Sie, wie Sie den externen Zugriff auf Ressourcen sichern können. Wir empfehlen Ihnen, die Artikel in der angegebenen Reihenfolge zu lesen.

Ermitteln Ihres Sicherheitsstatus bei externem Zugriff mit Microsoft Entra ID (Sie befinden sich hier)

Ermitteln des aktuellen Status der Zusammenarbeit mit externen Benutzern in Ihrer Organisation

Erstellen eines Sicherheitsplans für den externen Zugriff auf Ressourcen

Schützen des externen Zugriffs mit Gruppen in Microsoft Entra ID und Microsoft 365

Umstellung auf geregelte Zusammenarbeit mit der Microsoft Entra B2B-Zusammenarbeit

Verwalten des externen Zugriffs mit der Microsoft Entra-Berechtigungsverwaltung

Verwalten des externen Zugriffs auf Ressourcen mit Richtlinien für bedingten Zugriff

Steuern des externen Zugriffs auf Ressourcen in Microsoft Entra ID mit Vertraulichkeitsbezeichnungen

Konvertieren lokaler Gastkonten in Microsoft Entra B2B-Gastkonten