Vorbereiten einer Zugriffsüberprüfung des Benutzerzugriffs auf eine Anwendung

Microsoft Entra ID Governance ermöglicht es Ihnen, den Sicherheitsbedarf Ihrer Organisation und die Produktivität von Mitarbeitern mit den richtigen Prozessen und Transparenz in Einklang zu bringen. Bereitgestellt werden Funktionen, die den richtigen Zugriff der richtigen Personen auf die richtigen Ressourcen gewährleisten.

Organisationen mit Konformitätsanforderungen oder Risikomanagementplänen verfügen über sensible oder geschäftskritische Anwendungen. Die Sensibilität einer Anwendung kann auf ihrem Zweck oder den darin enthaltenen Daten (z. B. Finanzinformationen oder personenbezogene Kundendaten des Unternehmens) beruhen. Bei diesen Anwendungen ist nur ein Teil aller Benutzer und Benutzerinnen in der Organisation zugriffsberechtigt, und der Zugriff sollte nur auf der Grundlage dokumentierter Geschäftsanforderungen erlaubt werden. Microsoft Entra ID kann mit dem Standardprotokoll und API-Schnittstellen in viele gängigen SaaS-Anwendungen, lokalen Anwendungen und von Ihrer Organisation entwickelten Anwendungen integriert werden. Über diese Schnittstellen kann Microsoft Entra ID als autoritative Quelle fungieren, die den Zugriff auf diese Anwendungen steuert. Wenn Sie Ihre Anwendungen mit Microsoft Entra ID integrieren, können Sie die Zugriffsüberprüfungen verwenden, um die Benutzer, die Zugriff auf diese Anwendungen haben, neu zu zertifizieren und den Benutzern, die keinen Zugriff mehr benötigen, den Zugriff zu entziehen. Sie können auch andere Features verwenden, einschließlich Nutzungsbedingungen, bedingtem Zugriff und Berechtigungsverwaltung, um den Zugriff auf Anwendungen zu steuern, wie in Steuern des Zugriffs auf Anwendungen in Ihrer Umgebung beschrieben.

Voraussetzungen für die Zugriffsüberprüfung

Um Microsoft Entra ID bei einer Anwendung für die Zugriffsüberprüfung zu verwenden, muss Ihr Mandant über eine der folgenden Lizenzen verfügen:

- Microsoft Entra ID P2 oder Microsoft Entra ID Governance

- Enterprise Mobility + Security (EMS) E5-Lizenz

Während die Verwendung des Zugriffsüberprüfungsfeatures nicht erfordert, dass Benutzern und Benutzerinnen diese Lizenzen zugewiesen sind, um das Feature zu verwenden, müssen Sie über ausreichende Lizenzen verfügen. Weitere Informationen finden Sie unter Beispiellizenzszenarien für Zugriffsüberprüfungen.

Außerdem wird empfohlen, die Mitgliedschaft privilegierter Verzeichnisrollen regelmäßig zu überprüfen, die die Möglichkeit haben, den Zugriff anderer Benutzer auf alle Anwendungen zu steuern. Administratoren in den Global Administrator, Identity Governance Administrator, User Administrator, Application AdministratorCloud Application Administrator , und Privileged Role Administrator können Änderungen an Benutzern und deren Anwendungsrollenzuweisungen vornehmen, sodass der Zugriff auf die Überprüfung dieser Verzeichnisrollen geplant wurde.

Ermitteln, wie die Anwendung in Microsoft Entra ID integriert ist

Damit Zugriffsüberprüfungen für eine Anwendung verwendet werden können, muss die Anwendung zunächst in Microsoft Entra ID integriert und in Ihrem Verzeichnis widergespiegelt sein. Für die Integration einer Anwendung mit Microsoft Entra ID muss eine von zwei Anforderungen erfüllt sein:

- Die Anwendung basiert auf Microsoft Entra-ID für Verbund-SSO, und Microsoft Entra ID steuert die Ausstellung von Authentifizierungstoken. Wenn Microsoft Entra ID der einzige Identitätsanbieter für die Anwendung ist, können sich nur Benutzer bei der Anwendung anmelden, die einer der Anwendungsrollen in Microsoft Entra ID zugewiesen sind. Diejenigen Benutzer, die durch eine Überprüfung abgelehnt werden, verlieren ihre Anwendungsrollenzuweisung und können kein neues Token mehr erhalten, um sich bei der Anwendung anzumelden.

- Die Anwendung stützt sich auf Benutzer- oder Gruppenlisten, die der Anwendung von Microsoft Entra ID bereitgestellt werden. Diese Erfüllung kann über ein Bereitstellungsprotokoll wie System für domänenübergreifende Identitätsverwaltung (SCIM) erfolgen, indem die Anwendung Microsoft Entra ID über Microsoft Graph abfragt, Microsoft Entra-Bereitstellungsbenutzer in die Datenbank oder Gruppen der Anwendung eingibt, die in AD DS geschrieben werden. Die Benutzer, denen eine Überprüfung verweigert wird, verlieren ihre Anwendungsrollenzuweisung oder ihre Gruppenzugehörigkeit. Wenn diese Änderungen in der Anwendung bereitgestellt werden, haben die verweigerten Benutzer dann keinen Zugriff mehr.

Auch wenn bei einer Anwendung kein derartiges Kriterium zutrifft, da sie nicht auf Microsoft Entra ID basiert, können trotzdem noch Zugriffsüberprüfungen (möglicherweise mit einigen Einschränkungen) verwendet werden. Benutzer und Benutzerinnen, die sich nicht in Ihrer Microsoft Entra ID befinden oder die nicht den Anwendungsrollen in Microsoft Entra ID zugewiesen sind, werden nicht in die Überprüfung einbezogen. Außerdem können die Änderungen zum Entfernen abgelehnter Benutzer oder Benutzerinnen nicht automatisch an die Anwendung gesendet werden, wenn es kein Bereitstellungsprotokoll gibt, das die Anwendung unterstützt. Die Organisation muss stattdessen über ein Verfahren verfügen, um die Ergebnisse einer abgeschlossenen Überprüfung an die Anwendung zu senden.

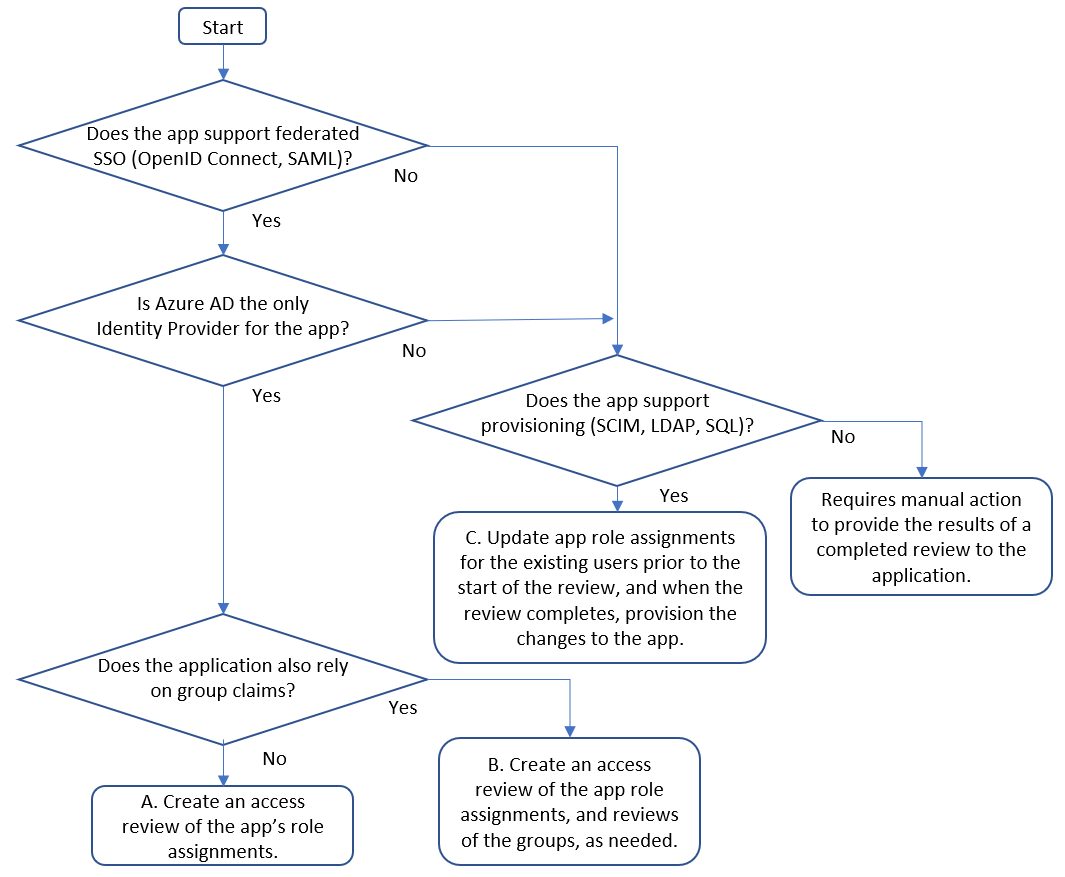

Damit eine große Vielfalt von Anwendungen und IT-Anforderungen mit Microsoft Entra ID abgedeckt werden kann, gibt es mehrere Muster für die Integration einer Anwendung in Microsoft Entra ID. Jedes Muster verwendet verschiedene Microsoft Entra-Artefakte. Das folgende Flussdiagramm veranschaulicht, wie Sie eines der drei Integrationsmustern A, B und C auswählen, die für Anwendungen zur Verwendung mit Identity Governance geeignet sind. Wenn Sie wissen, welches Muster für eine bestimmte Anwendung verwendet wird, können Sie die entsprechenden Ressourcen in Microsoft Entra ID so konfigurieren, dass sie für die Zugriffsüberprüfung bereit sind.

| Muster | Anwendungsintegrationsmuster | Schritte zur Vorbereitung einer Zugriffsüberprüfung |

|---|---|---|

| H | Die Anwendung unterstützt Verbund-SSO, Microsoft Entra ID ist der einzige Identitätsanbieter, und die Anwendung basiert nicht auf Gruppen- oder Rollenansprüchen. | Bei diesem Muster konfigurieren Sie, dass die Anwendung individuelle Anwendungsrollenzuweisungen erfordert und Benutzer und Benutzerinnen der Anwendung zugewiesen werden. Um die Überprüfung dann auszuführen, erstellen Sie eine einzelne Zugriffsüberprüfung für die Anwendung und für die Benutzer und Benutzerinnen, die dieser Anwendungsrolle zugewiesen sind. Wenn die Überprüfung abgeschlossen ist und ein Benutzer oder eine Benutzerin abgelehnt wurde, wird er bzw. sie aus der Anwendungsrolle entfernt. Microsoft Entra ID stellt danach für diesen Benutzer keine Verbundtoken mehr aus, und der Benutzer kann sich nicht mehr bei dieser Anwendung anmelden. |

| b | Wenn die Anwendung zusätzlich zu Anwendungsrollenzuweisungen Gruppenansprüche verwendet. | Eine Anwendung kann die AD- oder Microsoft Entra ID-Gruppenmitgliedschaft verwenden, die sich von Anwendungsrollen unterscheidet, um einen differenzierteren Zugriff auszudrücken. Hier können Sie je nach Ihren geschäftlichen Anforderungen wählen, ob Sie die Benutzer mit Anwendungsrollenzuweisungen oder die Benutzer mit Gruppenmitgliedschaften überprüfen lassen möchten. Wenn die Gruppen den Zugriff nicht vollständig abdecken (besonders bei Benutzern oder Benutzerinnen, die Zugriff auf die Anwendung haben, selbst wenn sie kein Mitglied dieser Gruppen sind), empfehlen wir eine Überprüfung der Anwendungsrollenzuweisungen, wie in Muster A oben beschrieben. |

| C | Die Anwendung basiert im Hinblick auf Verbund-SSO nicht allein auf Microsoft Entra ID, unterstützt aber die Bereitstellung über SCIM oder über Updates für eine SQL-Tabelle mit Benutzern, enthält ein LDAP-Verzeichnis ohne AD oder unterstützt ein SOAP- oder REST-Bereitstellungsprotokoll. | Bei diesem Muster konfigurieren Sie Microsoft Entra ID für die Bereitstellung der Benutzer mit Anwendungsrollenzuweisungen für die Datenbank oder das Verzeichnis der Anwendung, aktualisieren die Anwendungsrollenzuweisungen in Microsoft Entra ID mit einer Liste der Benutzer und Benutzerinnen, die aktuell Zugriff haben, und erstellen dann eine einzelne Zugriffsüberprüfung der Anwendungsrollenzuweisungen. Weitere Informationen finden Sie unter Verwalten der vorhandenen Benutzer einer Anwendung, um die Zuweisungen von Anwendungsrollen in Microsoft Entra ID zu aktualisieren. |

Weitere Optionen

Die im vorherigen Abschnitt aufgeführten Integrationsmuster gelten für SaaS-Anwendungen von Drittanbietern oder für Anwendungen, die von oder für Ihr Unternehmen entwickelt wurden.

- Einige Microsoft Online Services, z. B. Exchange Online, verwenden Lizenzen. Die Benutzerlizenzen können zwar nicht direkt überprüft werden, aber wenn Sie gruppenbasierte Lizenzzuweisungen mit Gruppen mit zugewiesenen Benutzern verwenden, können Sie stattdessen die Mitgliedschaften dieser Gruppen überprüfen.

- Einige Anwendungen verwenden die delegierte Benutzerzustimmung, um den Zugriff auf Microsoft Graph oder andere Ressourcen zu steuern. Da die Einwilligung der einzelnen Benutzer*innen nicht über einen Genehmigungsprozess gesteuert wird, sind Einwilligungen nicht überprüfbar. Stattdessen können Sie überprüfen, wer über Richtlinien für bedingten Zugriff (ggf. auf Basis von Anwendungsrollenzuweisungen oder Gruppenmitgliedschaften) eine Verbindung mit der Anwendung herstellen kann.

- Wenn die Anwendung keine Verbund- oder Bereitstellungsprotokolle unterstützt, benötigen Sie einen Prozess zur manuellen Anwendung der Ergebnisse, wenn eine Überprüfung abgeschlossen ist. Wenn bei einer Anwendung, die nur die SSO-Integration mit Kennwort unterstützt, die Zuweisung einer Anwendung nach Abschluss einer Überprüfung entfernt wird, wird die Anwendung nicht mehr auf der Seite myapps für den Benutzer angezeigt. Ein Benutzer, der das Kennwort bereits kennt, wird jedoch nicht daran gehindert, sich weiterhin bei der Anwendung anzumelden. Informationen zu Ihren lokalen Anwendungen finden Sie unter Steuern der Benutzer einer Anwendung, die keine Bereitstellung unterstützt. Für SaaS-Anwendungen bitten Sie den SaaS-Anbieter um Veröffentlichung im App-Katalog zwecks Verbund oder Bereitstellung sowie um Aktualisierung seiner Anwendung zur Unterstützung eines Standardprotokolls.

Überprüfen der Bereitschaft der Anwendung für die Überprüfung

Nachdem Sie das Integrationsmuster für die Anwendung identifiziert haben, prüfen Sie jetzt, ob die Anwendung gemäß ihrer Darstellung im Microsoft Entra Admin Center für die Überprüfung bereit ist.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu >Identität>Anwendungen>Unternehmensanwendungen.

Hier können Sie überprüfen, ob Ihre Anwendung in der Liste der Unternehmensanwendungen in Ihrem Mandanten enthalten ist.

Wenn die Anwendung noch nicht aufgeführt wird, überprüfen Sie, ob die Anwendung im Anwendungskatalog für Anwendungen verfügbar ist, die für Verbund-SSO oder Bereitstellung integriert werden können. Wenn sie sich im Katalog befindet, verwenden Sie die Lernprogramme , um die Anwendung für den Verbund zu konfigurieren, und wenn sie die Bereitstellung unterstützt, konfigurieren Sie auch die Anwendung für die Bereitstellung.

Wenn die Anwendung noch nicht aufgeführt wird, aber AD-Sicherheitsgruppen verwendet und eine Webanwendung ist und die Konfiguration der Anwendung geändert werden kann, um nach verschiedenen Sicherheitsgruppen in AD zu suchen, fügen Sie die Anwendung für den Remotezugriff über den Anwendungsproxy hinzu. Anschließend verschieben Sie die Mitgliedschaft der vorhandenen AD-Sicherheitsgruppen in neue Microsoft Entra-Gruppen, und konfigurieren Sie das Gruppenrückschreiben in AD. Aktualisieren Sie dann die Anwendung so, dass sie nach den neuen AD-Gruppen sucht, die durch Gruppenrückschreiben erstellt wurden, wie in der Regel lokales Active Directory basierten Apps (Kerberos) beschrieben.

Wenn die Anwendung noch nicht aufgeführt wird, aber AD-Sicherheitsgruppen verwendet und eine Webanwendung ist und die Konfiguration der Anwendung nicht geändert werden kann, um nach verschiedenen Sicherheitsgruppen in AD zu suchen, fügen Sie die Anwendung für den Remotezugriff über den Anwendungsproxy hinzu. Anschließend verschieben Sie die Mitgliedschaft der vorhandenen AD-Sicherheitsgruppen in neue Microsoft Entra-Gruppen, und konfigurieren Sie das Gruppenrückschreiben in AD. Aktualisieren Sie dann die vorhandenen AD-Sicherheitsgruppen, die die Anwendung überprüft hat, um die neuen Gruppen als Mitglied einzuschließen (siehe Verwalten von Anwendungen, die auf einem lokalen Active Directory basieren (Kerberos)).

Wenn die Anwendung noch nicht aufgeführt wird, AD-Sicherheitsgruppen verwendet und keine Webanwendung ist und die Konfiguration der Anwendung geändert werden kann, um nach verschiedenen Sicherheitsgruppen in AD zu suchen, verschieben Sie die Mitgliedschaft der vorhandenen AD-Sicherheitsgruppen in neue Microsoft Entra-Gruppen, und konfigurieren Sie das Gruppenrückschreiben in AD. Aktualisieren Sie als Nächstes die Anwendung, um nach den neuen AD-Gruppen zu suchen, die durch Gruppenrückschreiben erstellt wurden (siehe Verwalten von Anwendungen, die auf einem lokalen Active Directory basieren (Kerberos)). Sie können nun mit folgendem Abschnitt fortfahren.

Wenn die Anwendung noch nicht aufgeführt ist, verwendet AD-Sicherheitsgruppen und ist keine Webanwendung, und die Konfiguration der Anwendung kann nicht geändert werden, um nach verschiedenen Sicherheitsgruppen in AD zu suchen, und verschieben Sie dann die Mitgliedschaft der vorhandenen AD-Sicherheitsgruppen in neue Microsoft Entra-Gruppen und konfigurieren Sie das Gruppenrückschreiben in AD. Aktualisieren Sie als Nächstes die vorhandenen AD-Sicherheitsgruppen, die die Anwendung überprüft hat, um die neuen Gruppen als Mitglied einzuschließen (siehe Verwalten von Anwendungen, die auf einem lokalen Active Directory basieren (Kerberos)). Sie können nun mit folgendem Abschnitt fortfahren.

Wenn die Anwendung in der Liste der Unternehmensanwendungen in Ihrem Mandanten enthalten ist, wählen Sie die Anwendung aus der Liste aus.

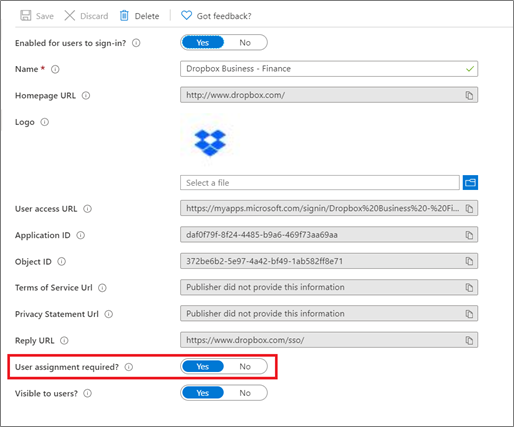

Wechseln sie zur Registerkarte Eigenschaften. Überprüfen Sie, ob die Option Benutzerzuweisung erforderlich? auf Ja festgelegt ist. Wenn diese Einstellung auf Nein festgelegt ist, können alle Benutzer in Ihrem Verzeichnis, einschließlich externer Identitäten, auf die Anwendung zugreifen, und Sie können den Zugriff auf die Anwendung nicht überprüfen.

Wechseln sie zur Registerkarte Rollen und Administratoren. Auf dieser Registerkarte werden die Administratorrollen mit den Berechtigungen zum Steuern der Anwendungsdarstellung in Microsoft Entra ID, nicht aber die Zugriffsrechte in der Anwendung, angezeigt. Stellen Sie sicher, dass für jede administrative Rolle, die über die Berechtigung verfügt, die Anwendungsintegration oder Zuweisungen zu ändern, und die dieser administrativen Rolle zugewiesen ist, nur autorisierte Benutzer in dieser Rolle sind.

Wechseln sie zur Registerkarte Bereitstellung. Wenn die automatische Bereitstellung nicht konfiguriert ist, gestoppt wurde oder sich in Quarantäne befindet, hat Microsoft Entra ID keine Möglichkeit, die Anwendung zu benachrichtigen, wenn bei der Überprüfung der Zugriff eines abgelehnten Benutzers entfernt wird. Bei einigen Integrationsmustern ist möglicherweise keine Bereitstellung erforderlich, wenn die Anwendung zu einem Verbund gehört, ausschließlich auf Microsoft Entra ID als Identitätsanbieter basiert oder AD DS-Gruppen verwendet. Wenn jedoch Muster C für Ihre Anwendungsintegration zutrifft und die Anwendung Verbund-SSO mit Microsoft Entra ID als einzigem Identitätsanbieter nicht unterstützt, müssen Sie die Bereitstellung von Microsoft Entra ID für die Anwendung konfigurieren. Die Bereitstellung ist erforderlich, damit Microsoft Entra ID bei Abschluss der Überprüfung die überprüften Benutzer und Benutzerinnen automatisch aus der Anwendung entfernen kann. Dieser Schritt zum Entfernen kann über eine Änderung erfolgen, die von Microsoft Entra ID über SCIM, LDAP, SQL, SOAP oder REST an die Anwendung gesendet wird.

- Wenn es sich um eine Kataloganwendung handelt, die die Bereitstellung unterstützt, konfigurieren Sie die Anwendung für die Bereitstellung.

- Wenn die Anwendung eine Cloudanwendung ist und SCIM unterstützt, konfigurieren Sie die Benutzerbereitstellung mit SCIM.

- Wenn die Anwendung eine lokale Anwendung ist und SCIM unterstützt, konfigurieren Sie eine Anwendung mit dem Bereitstellungsagent für lokale SCIM-basierte Apps.

- Wenn die Anwendung auf einer SQL-Datenbank basiert, müssen Sie die Anwendung mit dem Bereitstellungs-Agent für lokale SQL-basierte Anwendungen konfigurieren.

- Wenn die Anwendung auf ein anderes LDAP-Verzeichnis angewiesen ist, konfigurieren Sie eine Anwendung mit dem Bereitstellungsagenten für lokale LDAP-basierte Anwendungen.

- Wenn die Anwendung über lokale Benutzerkonten verfügt, die über eine SOAP- oder REST-API verwaltet werden, konfigurieren Sie eine Anwendung mit dem Bereitstellungs-Agent mit dem Webdienstconnector.

- Wenn die Anwendung über lokale Benutzerkonten verfügt, die über einen MIM-Connector verwaltet werden, konfigurieren Sie eine Anwendung mit dem Bereitstellungs-Agent mit einem benutzerdefinierten Connector.

- Wenn es sich bei der Anwendung um eine SAP ECC-Anwendung mit NetWeaver AS ABAP 7.0 oder höher handelt, konfigurieren Sie eine Anwendung mit dem Bereitstellungs-Agent mit einem mit SAP ECC konfigurierten Webdienstconnector.

Weitere Informationen finden Sie unter Integrieren all Ihrer Apps in Microsoft Entra ID.

Nach der Konfiguration der Bereitstellung wählen Sie Attributzuordnungen bearbeiten aus, erweitern Sie den Abschnitt „Zuordnung“, und wählen Sie Microsoft Entra-Benutzer bereitstellen aus. Überprüfen Sie, ob es in der Liste der Attributzuordnungen eine Zuordnung von

isSoftDeletedzu dem Attribut im Datenspeicher der Anwendung gibt, für das Microsoft Entra ID auf „false“ festgelegt werden soll, wenn ein Benutzer oder eine Benutzerin den Zugriff verliert. Wenn diese Zuordnung nicht vorhanden ist, benachrichtigt Microsoft Entra ID die Anwendung nicht, wenn ein Benutzer oder eine Benutzerin den Zugriffsbereich verlässt. Weitere Informationen hierzu finden Sie unter Funktionsweise der Bereitstellung.Wenn die Anwendung Verbund-SSO unterstützt, wechseln Sie auf die Registerkarte Bedingter Zugriff. Überprüfen Sie die aktivierten Richtlinien für diese Anwendung. Wenn Richtlinien aktiviert sind, die den Zugriff blockieren, und ihnen zwar Benutzer, aber keine weiteren Bedingungen zugewiesen sind, können diese Benutzer möglicherweise schon kein Verbund-SSO für die Anwendung erhalten.

Navigieren Sie zur Registerkarte Benutzer und Gruppen. Diese Liste enthält alle Benutzer, die der Anwendung in Microsoft Entra ID zugewiesen sind. Wenn die Liste leer ist, wird eine Überprüfung der Anwendung sofort beendet, da es keinen Zugriff gibt, die überprüft werden kann.

Wenn Muster C für Ihre Anwendungsintegration zutrifft, müssen Sie vor dem Start der Überprüfung bestätigen, dass die Benutzer und Benutzerinnen in dieser Liste identisch mit den Benutzern und Benutzerinnen im internen Datenspeicher der Anwendungen sind. Microsoft Entra ID importiert Benutzer und Benutzerinnen bzw. deren Zugriffsrechte nicht automatisch aus einer Anwendung. Sie können jedoch Benutzer und Benutzerinnen über PowerShell einer Anwendungsrolle zuweisen. Lesen Sie Verwalten der vorhandenen Benutzer einer Anwendung, um zu erfahren, wie Sie Benutzer aus unterschiedlichen Anwendungsdatenspeichern in Microsoft Entra ID einbringen und ihnen eine Anwendungsrolle zuweisen.

Überprüfen Sie, ob allen Benutzern dieselbe Anwendungsrolle zugewiesen ist, z. B. Benutzer. Wenn Benutzer mehreren Rollen zugewiesen sind, werden, wenn Sie eine Zugriffsüberprüfung der Anwendung erstellen, alle Zuweisungen zu allen Rollen der Anwendung gemeinsam überprüft.

Überprüfen Sie die Liste der Verzeichnisobjekte, die den Rollen zugewiesen sind, um zu bestätigen, dass keine Gruppen den Anwendungsrollen zugewiesen sind. Es ist zwar möglich, die Anwendung zu überprüfen, wenn eine Gruppe einer Rolle zugewiesen ist. Jedoch wird ein Benutzer oder eine Benutzerin, der bzw. die Mitglied der der Rolle zugewiesenen Gruppe ist und dessen bzw. deren Zugriff abgelehnt wurde, nicht automatisch aus der Gruppe entfernt. Wenn die Anwendung selbst nicht auf Gruppen basiert, wird empfohlen, zuerst die Anwendung zu konvertieren und anstelle von Gruppenmitgliedern direkte Benutzerzuweisungen zu verwenden. Dadurch kann die Anwendungsrollenzuweisung für Benutzer oder Benutzerinnen, denen der Zugriff während der Zugriffsüberprüfung verweigert wurde, automatisch entfernt werden. Wenn die Anwendung auf Gruppen basiert und allen Gruppen der Anwendung dieselbe Anwendungsrolle zugewiesen wird, dann überprüfen Sie die Gruppenmitgliedschaften anstelle der Anwendungszuweisungen.

Überprüfen der Bereitschaft der Anwendung für die Überprüfung

Wenn sich Ihre Anwendung nicht auf Gruppen stützt, fahren Sie mit dem nächsten Abschnitt fort. Wenn die Anwendungsintegration außerdem eine oder mehrere Gruppen überprüfen muss, wie in Muster B beschrieben, überprüfen Sie, ob jede Gruppe zur Überprüfung bereit ist.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

- Navigieren Sie zu >Gruppen.

- Suchen Sie in der Liste nach den einzelnen Gruppen, und wählen Sie sie aus.

- Überprüfen Sie auf der Registerkarte Übersicht, ob der Mitgliedschaftstypzugewiesen ist, und die QuelleCloud ist. Wenn die Anwendung eine dynamische Gruppe oder eine mit der lokalen Umgebung synchronisierte Gruppe verwendet, können diese Gruppenmitgliedschaften in Microsoft Entra ID nicht geändert werden. Wir empfehlen, die Anwendung in Gruppen zu konvertieren, die in Microsoft Entra ID mit zugewiesenen Mitgliedschaften erstellt werden, und dann die Mitgliedsbenutzer in diese neue Gruppe zu kopieren.

- Wechseln sie zur Registerkarte Rollen und Administratoren. Auf dieser Registerkarte werden die Administratorrollen mit den Berechtigungen zum Steuern der Gruppendarstellung in Microsoft Entra ID, nicht aber die Zugriffsrechte in der Anwendung, angezeigt. Stellen Sie für jede administrative Rolle, die das Ändern der Gruppenmitgliedschaft ermöglicht und Benutzer in dieser administrativen Rolle hat, sicher, dass nur autorisierte Benutzer in dieser Rolle sind.

- Wechseln sie zur Registerkarte Mitglieder. Stellen Sie sicher, dass die Mitglieder der Gruppe Benutzer sind und dass keine Nichtbenutzermitglieder oder geschachtelte Gruppen vorhanden sind. Wenn die Gruppe beim Start der Überprüfung keine Mitglieder enthält, wird die Überprüfung dieser Gruppe sofort beendet.

- Navigieren Sie zur Registerkarte Besitzer. Vergewissern Sie sich, dass keine nicht autorisierten Benutzer als Besitzer angezeigt werden. Wenn Sie Gruppenbesitzer auffordern, eine Zugriffsüberprüfung für eine Gruppe durchzuführen, müssen Sie sicherstellen, dass die Gruppe mindestens einen Besitzer hat.

Auswählen geeigneter Prüfer

Beim Erstellen jeder Zugriffsüberprüfung können Administratoren einen oder mehrere Prüfer auswählen. Die Prüfer können eine Überprüfung durchführen, wobei sie Benutzer für den weiteren Zugriff auf eine Ressource auswählen oder sie entfernen.

Normalerweise ist ein Ressourcenbesitzer für die Durchführung einer Überprüfung verantwortlich. Wenn Sie eine Überprüfung einer Gruppe im Rahmen der Zugriffsüberprüfung für eine in Muster B integrierte Anwendung erstellen, können Sie die Gruppenbesitzer als Prüfer auswählen. Da Anwendungen in Microsoft Entra ID nicht unbedingt einen Besitzer haben, ist die Option zum Auswählen des Anwendungsbesitzers als Prüfer nicht verfügbar. Stattdessen können Sie beim Erstellen der Überprüfung die Namen der Anwendungsbesitzer angeben, um die Prüfer zu sein.

Wenn Sie eine Überprüfung einer Gruppe oder Anwendung erstellen, können Sie auch eine mehrstufige Überprüfung wählen. Sie können beispielsweise auswählen, dass der Vorgesetzte jedes zugewiesenen Benutzers die erste Phase der Überprüfung ausführt, und der Ressourcenbesitzer die zweite Phase. Auf diese Weise kann sich der Ressourcenbesitzer auf die Benutzer konzentrieren, die bereits von ihrem Vorgesetzten genehmigt wurden.

Bevor Sie die Überprüfungen erstellen, überprüfen Sie, ob Sie genügend Microsoft Entra ID P2- oder Microsoft Entra ID Governance-SKU-Plätze in Ihrem Mandanten haben. Überprüfen Sie außerdem, ob alle Prüfer aktive Benutzer mit E-Mail-Adressen sind. Zu Beginn der Zugriffsüberprüfungen wird jeweils eine E-Mail-Adresse von Microsoft Entra ID überprüft. Wenn der Prüfer kein Postfach hat, erhält er weder die E-Mail, wenn die Prüfung beginnt, noch eine Erinnerungs-E-Mail. Und wenn er sich aufgrund einer Sperre bei Microsoft Entra ID nicht anmelden kann, kann er die Überprüfung nicht ausführen.

Erstellen der Überprüfungen

Sobald Sie basierend auf dem Integrationsmuster die Ressourcen, die Anwendung und optional eine oder mehrere Gruppen identifiziert haben und wissen, wer die Prüfer sein sollen, können Sie Microsoft Entra ID konfigurieren, um die Überprüfungen zu starten.

Für diesen Schritt müssen Sie die Rolle

Global administratoroderIdentity Governance administratorinne haben.Bei den Mustern A und C erstellen Sie eine Zugriffsüberprüfung und wählen die Anwendung aus. Befolgen Sie die Anweisungen im Leitfaden zum Erstellen einer Zugriffsüberprüfung von Gruppen oder Anwendungen, um die Überprüfung der Rollenzuweisungen der Anwendung zu erstellen.

Wenn Ihre Anwendung in Muster B integriert ist, verwenden Sie denselben Leitfaden, um zusätzliche Zugriffsüberprüfungen für jede der Gruppen zu erstellen.

Hinweis

Wenn Sie eine Zugriffsüberprüfung erstellen und Entscheidungshilfen aktivieren, variiert die Entscheidungshilfe je nach überprüfter Ressource. Wenn es sich bei der Ressource um eine Anwendung handelt, basieren die Empfehlungen auf dem 30-Tage-Intervall, je nachdem, wann sich der Benutzer zuletzt bei der Anwendung angemeldet hat. Wenn es sich bei der Ressource um eine Gruppe handelt, basieren die Empfehlungen auf dem Intervall, in dem sich der Benutzer zuletzt bei einer beliebigen Anwendung im Mandant angemeldet hat, nicht nur bei der Anwendung, die diese Gruppen verwendet.

Bitten Sie die Prüfer zu Beginn der Zugriffsüberprüfung um ihre Einschätzung. Standardmäßig erhalten sie jeweils eine E-Mail von Microsoft Entra ID mit einem Link zum Zugriffsbereich, wo sie die Mitgliedschaft in den Gruppen oder den Zugriff auf die Anwendung überprüfen.

Ansicht der Aufgaben, die aktualisiert werden, wenn die Überprüfungen abgeschlossen sind

Sobald die Überprüfungen begonnen haben, können Sie deren Fortschritt überwachen und die genehmigenden Personen bei Bedarf aktualisieren, bis die Überprüfung abgeschlossen ist. Sie können dann bestätigen, dass die Benutzer, deren Zugriff von den Überprüfern verweigert wurde, ihren Zugriff aus der Anwendung entfernen lassen.

Überwachen Sie die Zugriffsüberprüfungen und stellen Sie sicher, dass die Prüfer eine Auswahl treffen, um den Bedarf des Benutzers an weiterem Zugriff zu genehmigen oder zu verweigern, bis die Zugriffsüberprüfung abgeschlossen ist.

Wenn die automatische Anwendung beim Erstellen der Überprüfung nicht ausgewählt wurde, müssen Sie nach Abschluss der Überprüfung die Überprüfungsergebnisse anwenden.

Warten Sie, bis der Status der Überprüfung auf Ergebnis angewendet wechselt. Erwartungsgemäß sollten abgelehnte Benutzer (sofern vorhanden) innerhalb weniger Minuten aus der Gruppenmitgliedschaft oder Anwendungszuweisung entfernt werden.

Wenn Sie zuvor die Bereitstellung von Benutzern und Benutzerinnen für die Anwendung konfiguriert hatten, beginnt Microsoft Entra ID bei Anwendung der Ergebnisse mit der Aufhebung der Bereitstellung von abgelehnten Benutzern und Benutzerinnen für die Anwendung. Sie können den Prozess der Aufhebung der Bereitstellung von Benutzern überwachen. Wenn die Bereitstellung einen Fehler mit der Anwendung angibt, können Sie das Bereitstellungsprotokoll herunterladen, um zu prüfen, ob ein Problem mit der Anwendung aufgetreten ist.

Wenn Sie die Gruppenrückschreibung für die überprüften Gruppen konfiguriert haben, warten Sie, bis die Gruppenrückschreibung in Microsoft Entra Cloud Sync abgeschlossen ist und die Änderungen an alle Domänencontroller weitergegeben wurden.

Wenn die Bereitstellung für Ihre Anwendung nicht konfiguriert wurde, müssen Sie die Liste abgelehnter Benutzer und Benutzerinnen möglicherweise separat in die Anwendung kopieren. Verwenden Sie zum Beispiel bei Zugriffsüberprüfungen für eine von Windows Server AD verwaltete Gruppe dieses PowerShell-Beispielskript. Das Skript umreißt die erforderlichen Microsoft Graph-Aufrufe und exportiert die Windows Server AD PowerShell-Cmdlets, um die Änderungen auszuführen.

Wenn Sie möchten, können Sie auch einen Prüfverlaufsbericht über abgeschlossene Überprüfungen herunterladen.

Wie lange Benutzer und Benutzerinnen, denen der weitere Zugriff verweigert wurde, eine Verbundanwendung weiterhin nutzen kann, hängt von der Sitzungsdauer der Anwendung selbst und von der Gültigkeitsdauer des Zugriffstokens ab. Wenn die Anwendungen Kerberos verwenden, haben die Benutzer ggf. so lange weiter Zugriff, bis Ihre Kerberos-Authentifizierung abläuft, da Kerberos die Gruppenmitgliedschaften eines Benutzers zwischenspeichert, wenn sie sich bei einer Domäne anmelden. Weitere Informationen zum Steuern der Lebensdauer von Zugriffstoken finden Sie unter Konfigurierbare Tokengültigkeitsdauer.