Was ist Microsoft Entra ID Governance?

Microsoft Entra ID Governance ist eine Identitätsgovernancelösung, mit deren Hilfe Organisationen die Produktivität verbessern, die Sicherheit stärken und Compliance-Anforderungen und und regulatorische Anforderungen leichter erfüllen können. Mit Microsoft Entra ID Governance können Sie automatisch sicherstellen, dass die richtigen Personen über den richtigen Zugriff auf die richtigen Ressourcen verfügen, mit Identitäts- und Zugriffsprozessautomatisierung, Delegierung an Unternehmensgruppen und erhöhter Sichtbarkeit. Mit den Features, die in Microsoft Entra ID Governance sowie die in zugehörigen Microsoft Entra-, Microsoft Security- und Microsoft Azure-Produkten enthalten sind, können Sie Identitäts- und Zugriffsrisiken verringern, indem Sie den Zugriff auf wichtige Ressourcen schützen, überwachen und prüfen.

Insbesondere hilft Microsoft Entra ID Governance Organisationen bei der Bewältigung dieser vier Schlüsselfragen zum Zugriff auf Dienste und Anwendungen sowohl lokal als auch in Clouds:

- Welche Benutzer sollen Zugriff auf welche Ressourcen haben?

- Wozu nutzen diese Benutzer den Zugriff?

- Sind organisatorische Kontrollen zum Verwalten des Zugriffs vorhanden?

- Können Prüfer feststellen, ob die Kontrollen effektiv funktionieren?

Mit Microsoft Entra ID Governance können Sie die folgenden Szenarien für Mitarbeiter, Geschäftspartner und Anbieter implementieren:

- Steuern des Identitätslebenszyklus

- Steuern des Zugriffslebenszyklus

- Sichern des privilegierten Zugriffs für die Verwaltung

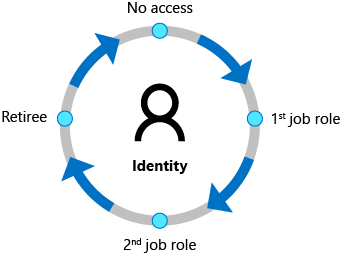

Identitätslebenszyklus

Identity Governance hilft Organisationen, ein Gleichgewicht herzustellen zwischen der Produktivität – wie schnell eine Person auf die benötigten Ressourcen zugreifen kann (beispielsweise, wenn sie der Organisation beitritt) – Und Sicherheit – Wie sollte sich ihr Zugang im Laufe der Zeit ändern, z. B. aufgrund von Änderungen des Beschäftigungsstatus der betreffenden Person? Identity Lifecycle Management ist die Grundlage für Identity Governance, und eine effektive Governance in großem Maßstab erfordert eine Modernisierung der Identity Lifecycle Management-Infrastruktur für Anwendungen.

Für viele Organisationen ist der Identitätslebenszyklus von Angestellten und anderen Arbeitnehmern an die Darstellung dieser Person in einem HCM- (Human Capital Management) oder HR-System gebunden. Organisationen müssen den Prozess der Erstellung einer Identität für einen neuen Mitarbeiter automatisieren, die auf einem Signal aus diesem System basiert, damit der Mitarbeiter vom ersten Tag an produktiv sein kann. Und Organisationen müssen sicherstellen, dass diese Identitäten und Zugriffe entfernt werden, wenn der Mitarbeiter die Organisation verlässt.

In Microsoft Entra ID Governance können Sie den Identitätslebenszyklus für diese Personen automatisieren, indem Sie Folgendes verwenden:

- Eingehende Bereitstellung aus den HR-Quellen Ihrer Organisation, einschließlich des Abrufs von Workday und SuccessFactors, um Benutzeridentitäten sowohl in Active Directory als auch in Microsoft Entra ID automatisch zu pflegen.

- Lebenszyklus-Workflows, um Workflow-Aufgaben zu automatisieren, die bei bestimmten Schlüsselereignissen ausgeführt werden, z. B. bevor ein neuer Mitarbeiter seine Arbeit in der Organisation aufnimmt, wenn er seinen Status während seiner Zeit in der Organisation ändert und wenn er die Organisation verlässt. Beispielsweise kann ein Workflow so konfiguriert werden, dass am ersten Tag gesendet eine E-Mail mit einem befristeten Zugriffspass an den Manager eines neuen Benutzers oder eine Willkommens-E-Mail an den Benutzer wird.

- Automatische Zuweisungsrichtlinien in der Berechtigungsverwaltung zum Hinzufügen und Entfernen von Gruppenmitgliedschaften, Anwendungsrollen und SharePoint-Website-Rollen eines Benutzers auf der Grundlage von Änderungen an den Benutzerattributen.

- Benutzerbereitstellung zum Erstellen, Aktualisieren und Entfernen von Benutzerkonten in anderen Anwendungen mit Connectors zu Hunderten von Cloud- und lokalen Anwendungen über SCIM, LDAP und SQL.

Organisationen benötigen auch zusätzliche Identitäten für Partner, Lieferanten und andere Gäste, damit diese zusammenarbeiten oder Zugang zu Ressourcen haben können.

In Microsoft Entra ID Governance können Sie Unternehmensgruppen die Möglichkeit geben, zu bestimmen, welche dieser Gäste Zugang haben sollen und wie lange. Dies erfolgt über:

- die Berechtigungsverwaltung, in der Sie die anderen Organisationen angeben können, deren Benutzer Zugriff auf die Ressourcen Ihrer Organisation beantragen dürfen. Wenn die Anforderung eines dieser Benutzer genehmigt wurde, wird er automatisch von der Berechtigungsverwaltung dem Verzeichnis Ihrer Organisation als B2B-Gast hinzugefügt und erhält den entsprechenden Zugriff. Und die Berechtigungsverwaltung entfernt den B2B-Gastbenutzer automatisch aus dem Verzeichnis Ihres Organisation, wenn seine Zugriffsrechte ablaufen oder widerrufen werden.

- Zugriffsüberprüfungen, die wiederkehrende Überprüfungen bestehender Gäste, die sich bereits im Verzeichnis Ihres Unternehmens befinden, automatisieren und diese Benutzer aus dem Verzeichnis Ihrer Organisation entfernen, wenn sie keinen Zugriff mehr benötigen.

Weitere Informationen finden Sie unter Steuern des Mitarbeiter- und Gastlebenszyklus.

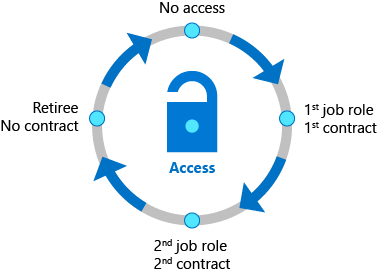

Zugriffslebenszyklus

Organisationen benötigen einen Prozess, um den Zugriff über die anfänglich beim Erstellen der Identität eines Benutzers zugewiesenen Rechte hinaus zu verwalten. Zudem müssen Unternehmensorganisationen in der Lage sein, ihre Systeme effizient zu skalieren, damit sie Zugriffsrichtlinien und -kontrollen kontinuierlich entwickeln und erzwingen können.

Mit Microsoft Entra ID Governance können IT-Abteilungen festlegen, welche Zugriffsrechte Benutzer für verschiedene Ressourcen haben sollten und welche Kontrollen zur Durchsetzung erforderlich sind, z. B. Aufgabentrennung oder Zugriffsentzug bei Stellenwechsel. Die Microsoft Entra-ID verfügt über Connectors zu Hunderten von Cloud- und lokalen Anwendungen, und Sie können die anderen Apps Ihrer Organisation integrieren, die auf AD-Gruppen, andere lokale Verzeichnisse oder Datenbanken basieren, die über eine SOAP- oder REST-API einschließlich SAP verfügen oder Standards wie SCIM, SAML oder OpenID Connect implementieren. Wenn ein Benutzer versucht, sich bei einer dieser Anwendungen anzumelden, erzwingt Microsoft Entra ID Richtlinien für bedingten Zugriff. Richtlinien für bedingten Zugriff können beispielsweise beinhalten, dass Nutzungsbedingungen angezeigt werden und der Benutzer diesen Bedingungen zustimmen muss, bevor er auf eine Anwendung zugreifen kann. Weitere Informationen finden Sie unter Steuern des Zugriffs auf Anwendungen in Ihrer Umgebung, einschließlich der Definition von Organisationsrichtlinien für den Zugriff auf Anwendungen, Integrieren von Anwendungen und Bereitstellen von Richtlinien.

Zugriffsänderungen in Apps und Gruppen können basierend auf Attributänderungen automatisiert werden. Microsoft Entra-Lebenszyklusworkflows und Microsoft Entra-Berechtigungsverwaltung fügen Benutzer automatisch zu Gruppen oder Zugriffspaketen hinzu, sodass der Zugriff auf Anwendungen und Ressourcen aktualisiert wird. Benutzer können, wenn sich ihr Status innerhalb der Organisation ändert, auch in verschiedenen Gruppen verschoben und sogar vollständig aus allen Gruppen oder Zugriffspaketen entfernt werden.

Organisationen, die zuvor ein lokales Identitäts-Governance-Produkt verwendet haben, können ihr Organisationsrollenmodell zu Microsoft Entra ID Governance migrieren.

Darüber hinaus kann die IT Zugriffsverwaltungsentscheidungen an Entscheidungsträger des Unternehmens delegieren. Beispielsweise benötigen Mitarbeiter, die auf vertrauliche Kundendaten in der Marketinganwendung eines Unternehmens in Europa zugreifen möchten, möglicherweise eine Genehmigung von ihrem Vorgesetzten, einem Abteilungsleiter oder Ressourcenbesitzer und einem Sicherheitsrisikobeauftragten. Mit der Berechtigungsverwaltung können Sie festlegen, wie Benutzer den Zugriff über Pakete von Gruppen- und Teammitgliedschaften, App-Rollen und SharePoint Online-Rollen hinweg beantragen, und Sie können Prüfungen der Aufgabentrennung bei Zugriffsanfragen durchsetzen.

Außerdem können Organisationen steuern, welche Gastbenutzer Zugriff auf lokale Anwendungen haben. Diese Zugriffsrechte können dann regelmäßig mithilfe von wiederkehrenden Microsoft Entra-Zugriffsüberprüfungen überprüft werden.

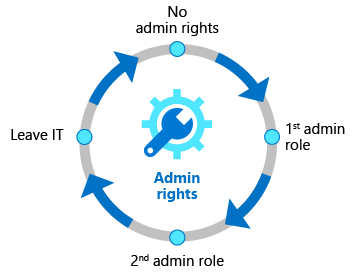

Privilegierter Zugriffslebenszyklus

Die Regelung des privilegierten Zugriffs ist ein wichtiger Bestandteil moderner Identity Governance, insbesondere angesichts des Missbrauchspotenzials, das mit Administratorrechten für eine Organisation verbunden ist. Die Mitarbeiter, Anbieter und Auftragnehmer, die administrative Rechte übernehmen, müssen ihre Konten und privilegierten Zugriffsrechte regeln.

Microsoft Entra Privileged Identity Management (PIM) bietet zusätzliche Steuerungen für den Schutz der Zugriffsrechte für Ressourcen in Microsoft Entra, Azure, anderen Microsoft Online Services und anderen Anwendungen zugeschnitten sind. Zusätzlich zur Multi-Faktor-Authentifizierung und zum bedingten Zugriff stehen Ihnen mit den Funktionen für Just-In-Time-Zugriff und Warnungen für Rollenänderungen von Microsoft Entra PIM umfassende Governancekontrollen zum Schützen der Ressourcen Ihrer Organisation (Verzeichnisrollen, Microsoft 365-Rollen, Azure-Ressourcenrollen und Gruppenmitgliedschaften) zur Verfügung. Wie bei anderen Formen des Zugriffs können Organisationen mithilfe von Zugriffsüberprüfungen eine periodische erneute Zertifizierung für alle Benutzer mit privilegierten Administratorrollen konfigurieren.

Lizenzanforderungen

Für die Verwendung dieses Features sind Microsoft Entra ID Governance- oder Microsoft Entra Suite-Lizenzen erforderlich. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Erste Schritte

Sehen Sie sich die Voraussetzungen an, bevor Sie Microsoft Entra ID für Identitätsgovernance konfigurieren. Besuchen Sie dann das Governance-Dashboard im Microsoft Entra Admin Center, um mit der Verwendung der Berechtigungsverwaltung, Zugriffsüberprüfungen, Lebenszyklus-Workflows und Privileged Identity Management zu beginnen.

Es gibt auch Tutorials zum Verwalten des Zugriffs auf Ressourcen in der Berechtigungsverwaltung, Onboarding externer Benutzer auf Microsoft Entra ID mittels eines Genehmigungsprozesses und zum Kontrollieren des Zugriffs auf Ihre Anwendungen und die bestehenden Benutzer der Anwendung.

Auch wenn jedes Unternehmen seine eigenen Anforderungen hat, bieten die folgenden Konfigurationsleitfäden die grundlegenden Richtlinien, die Microsoft Ihnen zur Verbesserung der Sicherheit und Produktivität von Mitarbeitern empfiehlt.

- Planen einer Bereitstellung von Zugriffsüberprüfungen zum Verwalten des Ressourcenzugriffslebenszyklus

- Zero Trust-Identitäts- und Gerätezugriffskonfigurationen

- Sichern des privilegierten Zugriffs

Möglicherweise möchten Sie auch mit einem der Dienste und Integrationspartner von Microsoft zusammenarbeiten , um deren Bereitstellung zu planen oder sie in die Anwendungen und anderen Systeme in Ihrer Umgebung zu integrieren.

Wenn Sie uns Feedback zu den Features von Identity Governance geben möchten, wählen Sie im Microsoft Entra Admin Center Haben Sie Feedback für uns? aus, um es zu übermitteln. Das Team überprüft regelmäßig Ihr Feedback.

Vereinfachen von Identitätsgovernanceaufgaben durch Automatisierung

Nachdem Sie mit der Verwendung dieser Identitätsgovernancefeatures begonnen haben, können Sie allgemeine Identitätsgovernanceszenarien problemlos automatisieren. In der folgenden Tabelle wird gezeigt, wie Sie mit der Automatisierung für jedes Szenario beginnen:

| Szenario zum Automatisieren | Automatisierungshandbuch |

|---|---|

| Automatisches Erstellen, Aktualisieren und Löschen von AD- und Microsoft Entra-Benutzerkonten für Mitarbeiter | Planen von Cloud HR zu Microsoft Entra-Benutzerbereitstellung |

| Aktualisieren der Mitgliedschaft einer Gruppe basierend auf Änderungen an den Attributen des Mitgliedsbenutzers | Erstellen einer dynamischen Gruppe |

| Zuweisen von Lizenzen | Gruppenbasierte Lizenzierung |

| Hinzufügen und Entfernen von Gruppenmitgliedschaften, Anwendungsrollen und SharePoint-Websiterollen eines Benutzers basierend auf Änderungen an den Attributen des Benutzers | Konfigurieren einer automatischen Zuweisungsrichtlinie für ein Zugriffspaket in der Berechtigungsverwaltung |

| Hinzufügen und Entfernen von Gruppenmitgliedschaften, Anwendungsrollen und SharePoint-Websiterollen eines Benutzers an einem bestimmten Datum | Konfigurieren der Lebenszykluseinstellungen für ein Zugriffspaket in der Berechtigungsverwaltung |

| Ausführen von benutzerdefinierten Workflows, wenn ein Benutzer Zugriff anfordert oder erhält oder der Zugriff entfernt wird | Auslösen von Logic Apps in der Berechtigungsverwaltung |

| Regelmäßiges Überprüfen der Mitgliedschaften von Gästen in Microsoft-Gruppen und -Teams und Entfernen von verweigerten Gastmitgliedschaften | Erstellen einer Zugriffsüberprüfung |

| Entfernen von Gastkonten, die von einem Prüfer verweigert wurden | Überprüfen und Entfernen externer Benutzer, wenn sie keinen Ressourcenzugriff mehr haben |

| Entfernen von Gastkonten, die keine Zugriffspaketzuweisungen haben | Verwalten des Lebenszyklus von externen Benutzern |

| Bereitstellen von Benutzern in lokalen und Cloudanwendungen mit eigenen Verzeichnissen oder Datenbanken | Konfigurieren der automatischen Benutzerbereitstellung mit Benutzerzuweisungen oder Bereichsfiltern |

| Sonstige geplante Aufgaben | Automatisieren von Identitätsgovernanceaufgaben mit Azure Automation und Microsoft Graph über das Microsoft.Graph.Identity.Governance-PowerShell-Modul |