Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Berechtigungsverwaltung verwendet Microsoft Entra Business-to-Business (B2B), um den Zugriff freizugeben, damit Sie mit Personen außerhalb Ihrer Organisation zusammenarbeiten können. Externe Benutzer*innen verwenden Microsoft Entra B2B für die Authentifizierung gegenüber ihrem Basisverzeichnis, aber sie werden in Ihrem Verzeichnis dargestellt. Die Darstellung in Ihrem Verzeichnis ermöglicht dem Benutzer den Zugriff auf Ihre Ressourcen.

In diesem Artikel werden die Einstellungen beschrieben, die Sie angeben können, um den Zugriff für externe Benutzer zu steuern.

Vorteile der Berechtigungsverwaltung

Wenn Sie die Microsoft Entra B2B-Einladungsumgebung verwenden, müssen Sie bereits die E-Mail-Adressen der externen Gastbenutzer kennen, die Sie in Ihr Ressourcenverzeichnis einbeziehen und damit arbeiten möchten. Das direkte Einladen einzelner Benutzer funktioniert gut, wenn Sie an einem kleineren oder kurzfristigen Projekt arbeiten und bereits alle Teilnehmer kennen. Dieser Vorgang ist jedoch schwieriger zu verwalten, wenn Sie mit vielen Benutzern arbeiten möchten oder die Teilnehmer im Lauf der Zeit wechseln. Angenommen, Sie arbeiten mit einer anderen Organisation zusammen und haben einen Ansprechpartner in dieser Organisation, im Lauf der Zeit benötigen jedoch weitere Benutzer in dieser Organisation ebenfalls Zugriff.

Mit der Berechtigungsverwaltung können Sie eine Richtlinie definieren, die Benutzern aus von Ihnen angegebenen Organisationen das selbstständige Anfordern eines Zugriffspakets ermöglicht. Diese Richtlinie enthält ein Ablaufdatum für den Zugriff und gibt an, ob eine Genehmigung oder Zugriffsüberprüfungen erforderlich sind. In den meisten Fällen sollte eine Genehmigung beantragt werden müssen, um eine angemessene Kontrolle darüber zu haben, welche Benutzer*innen in Ihr Verzeichnis aufgenommen werden. Wenn eine Genehmigung erforderlich ist, könnten Sie für wichtige Partner, bei denen es sich um externe Organisationen handelt, Benutzer*innen der externen Organisation in Ihr Verzeichnis einladen, diese als Sponsor festlegen und konfigurieren, dass Sponsoren genehmigende Personen sind. Diese werden wahrscheinlich am besten wissen, welche externen Benutzer*innen aus ihrer Organisation Zugriff benötigen. Nachdem Sie das Zugriffspaket konfiguriert haben, rufen Sie den Anforderungslink des Zugriffspakets ab, damit Sie den Link Ihrer Kontaktperson (Sponsor) in der externen Organisation zusenden können. Diese Kontaktperson kann den Link für andere Benutzer in der externen Organisation freigeben, und diese können mit diesem Link das Zugriffspaket anfordern. Benutzer in dieser Organisation, die bereits in Ihr Verzeichnis eingeladen wurden, können diesen Link ebenfalls verwenden.

Sie können die Berechtigungsverwaltung auch verwenden, um Benutzer*innen aus Organisationen einzubinden, die über kein eigenes Microsoft Entra-Verzeichnis verfügen. Sie können einen Verbundidentitätsanbieter für deren Domäne konfigurieren oder die E-Mail-basierte Authentifizierung verwenden. Sie können auch Benutzer*innen von Social-Media-Identitätsanbietern eingliedern, einschließlich solcher mit Microsoft-Konten.

Wenn eine Anforderung genehmigt wird, stellt die Berechtigungsverwaltung in der Regel dem Benutzer den erforderlichen Zugriff bereit. Wenn sich der Benutzer nicht bereits in Ihrem Verzeichnis befindet, lädt die Berechtigungsverwaltung zuerst den Benutzer ein. Wenn Benutzer eingeladen werden, erstellt Microsoft Entra ID automatisch ein B2B-Gastkonto für sie, sendet ihnen aber keine E-Mail. Ein Administrator hat möglicherweise eingeschränkt, welche Organisationen für die Zusammenarbeit zulässig sind, indem eine B2B-Zulassungs- oder Blockliste festgelegt wird, um Einladungen für die Domänen anderer Organisationen zuzulassen oder zu blockieren. Wird die Domäne des Benutzers von diesen Listen nicht zugelassen, wird der Benutzer nicht eingeladen, sodass der Zugriff erst dann zugewiesen wird, wenn die Listen aktualisiert werden.

Da der Zugriff des externen Benutzers nicht unbefristet sein soll, geben Sie in der Richtlinie ein Ablaufdatum an, z. B. 180 Tage. Nach 180 Tagen wird der gesamte per Zugriffspaket gewährte Zugriff durch die Berechtigungsverwaltung entfernt, sofern er nicht verlängert wird. Wenn der Benutzer, der über die Berechtigungsverwaltung eingeladen wurde, nach Ende der Zuweisung über keine weiteren Zuweisungen von Zugriffspaketen verfügt, wird die Anmeldung über sein Gastkonto standardmäßig 30 Tage lang gesperrt, und anschließend wird das Konto entfernt. Auf diese Weise lassen sich unnötige Konten verhindern. Wie in den folgenden Abschnitten beschrieben, können diese Einstellungen konfiguriert werden.

Funktionsweise des Zugriffs für externe Benutzer

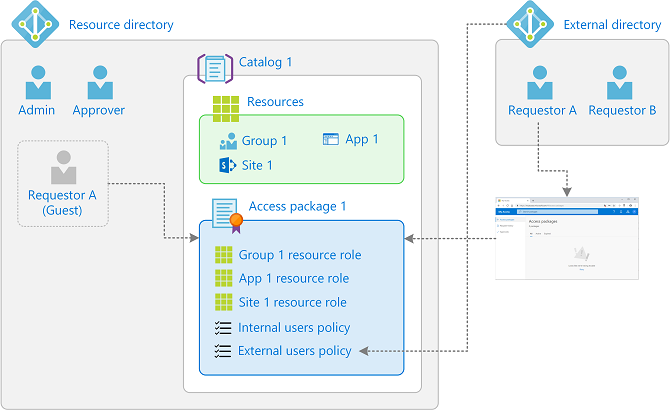

Im folgenden Diagramm und den folgenden Schritten erhalten Sie einen Überblick darüber, wie externen Benutzern der Zugriff auf ein Zugriffspaket gewährt wird.

Sie fügen eine verbundene Organisation für das Microsoft Entra-Verzeichnis oder die Domäne hinzu, mit der Sie zusammenarbeiten möchten. Sie können auch eine verbundene Organisation für einen Social-Media-Identitätsanbieter konfigurieren.

Sie überprüfen die Katalogeinstellung "Aktiviert für externe Benutzer" im Katalog, um festzustellen, ob das Zugriffspaket "Ja" ist.

Sie erstellen ein Zugriffspaket in Ihrem Verzeichnis, das eine Richtlinie für Benutzer enthält, die sich nicht in Ihrem Verzeichnis befinden, und gibt die verbundenen Organisationen an, die anfordern können, die Genehmiger- und Lebenszykluseinstellungen. Wenn Sie in der Richtlinie die Option für bestimmte verknüpfte Organisationen oder die Option für alle verknüpften Organisationen auswählen, können nur Benutzer*innen aus zuvor konfigurierten Organisationen Anforderungen stellen. Wenn Sie in der Richtlinie die Option „Alle Benutzer“ auswählen, können alle Benutzer*innen Anforderungen stellen, einschließlich derjenigen, die nicht bereits Mitglied Ihres Verzeichnisses oder einer verknüpften Organisation sind.

Sie überprüfen die ausgeblendete Option für das Zugriffspaket, um sicherzustellen, dass dieses nicht sichtbar ist. Wenn es nicht ausgeblendet ist, können alle Benutzer*innen, die durch die Richtlinieneinstellungen in diesem Zugriffspaket zugelassen sind, im Portal „Mein Zugriff“ für Ihren Mandanten nach dem Zugriffspaket suchen.

Sie senden einen Link "Mein Zugriff"-Portal an Ihren Kontakt in der externen Organisation, den sie für ihre Benutzer freigeben können, um das Zugriffspaket anzufordern.

Ein externer Benutzer (Requestor A in diesem Beispiel) verwendet den Link "Mein Access-Portal", um den Zugriff auf das Zugriffspaket anzufordern. Im Portal „Mein Zugriff“ müssen sich Benutzer*innen als Mitglied ihrer verknüpften Organisation anmelden. Wie sich der Benutzer anmeldet, hängt vom Authentifizierungstyp des Verzeichnisses oder der Domäne ab, der bzw. die in der verbundenen Organisation und in den Einstellungen des externen Benutzers definiert ist.

Ein Genehmiger genehmigt die Anforderung (vorausgesetzt, die Richtlinie ist genehmigungspflichtig).

Die Anforderung wird in den Lieferzustand versetzt.

Mithilfe des B2B-Einladungsprozesses wird ein Gastbenutzerkonto in Ihrem Verzeichnis (Requestor A (Guest) in diesem Beispiel erstellt. Wenn eine Zulassungsliste oder eine Blockliste definiert ist, wird die Listeneinstellung angewendet.

Dem Gastbenutzer wird der Zugriff auf alle Ressourcen des Zugriffspakets zugewiesen. Es kann einige Zeit dauern, bis Änderungen an Microsoft Entra ID und anderen Microsoft Online Services oder verbundenen SaaS-Anwendungen wirksam werden. Weitere Informationen finden Sie unter "Angewendete Änderungen".

Der externe Benutzer erhält eine E-Mail, die angibt, dass der Zugriff zugestellt wurde.

Für den Zugriff auf die Ressourcen kann der externe Benutzer entweder in der E-Mail auf den Link klicken oder versuchen, direkt auf die Verzeichnisressourcen zuzugreifen, um den Einladungsprozess abzuschließen.

Wenn die Richtlinieneinstellungen ein Ablaufdatum enthalten, werden später, wenn die Zuweisung des Zugriffspakets für den externen Benutzer abläuft, die Zugriffsrechte des externen Benutzers aus diesem Zugriffspaket entfernt.

Je nach Lebenszyklus der Einstellungen des externen Benutzers gilt Folgendes: Wenn der externe Benutzer nicht mehr über Zuweisungen von Zugriffspaketen verfügt, wird seine Anmeldung blockiert und sein Konto aus Ihrem Verzeichnis entfernt.

Einstellungen für externe Benutzer

Um zu gewährleisten, dass Benutzer außerhalb Ihrer Organisation Zugriffspakete anfordern und Zugriff auf die Ressourcen in diesen Zugriffspaketen erhalten können, müssen Sie sicherstellen, dass einige Einstellungen richtig konfiguriert sind.

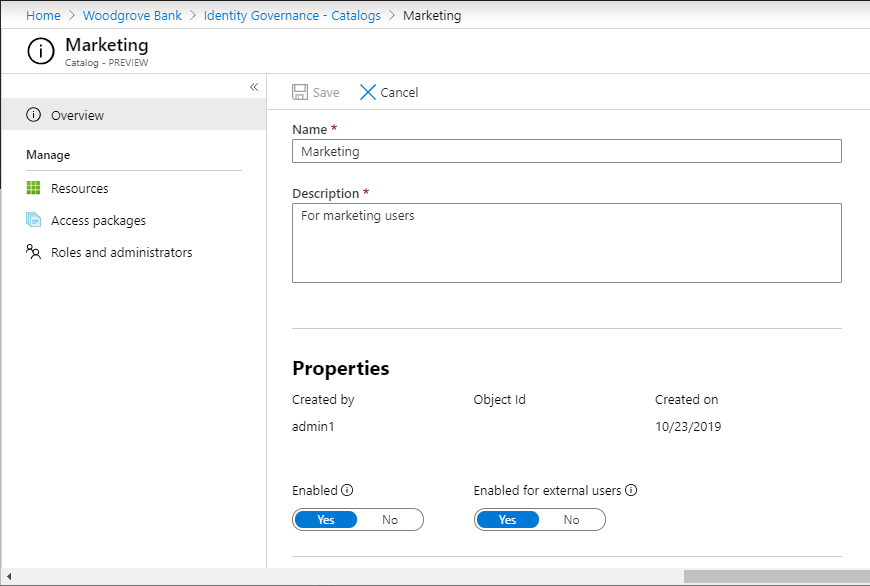

Aktivieren des Katalogs für externe Benutzer

Wenn Sie einen neuen Katalog erstellen, ist es standardmäßig aktiviert, externen Benutzern das Anfordern von Zugriffspaketen im Katalog zu ermöglichen. Stellen Sie sicher, dass "Für externe Benutzer aktiviert " auf "Ja" festgelegt ist.

Wenn Sie Administrator oder Katalogbesitzer sind, können Sie die Liste der Kataloge anzeigen, die derzeit für externe Benutzer in der Microsoft Entra Admin Center-Liste der Kataloge aktiviert sind, indem Sie die Filtereinstellung für "Für externe Benutzer aktiviert" in "Ja" ändern. Wenn einer dieser Kataloge, die in dieser gefilterten Ansicht angezeigt werden, über eine nichtzeroische Anzahl von Zugriffspaketen verfügt, verfügen diese Zugriffspakete möglicherweise über eine Richtlinie für Benutzer, die nicht in Ihrem Verzeichnis enthalten sind, die es externen Benutzern ermöglichen, eine Anforderung anzufordern.

Konfigurieren der Einstellungen für die externe Microsoft Entra B2B-Zusammenarbeit

Wenn Sie Gastbenutzern erlauben, andere Gastbenutzer in Ihr Verzeichnis einzuladen, können Gastbenutzereinladungen auch außerhalb der Berechtigungsverwaltung erfolgen. Es wird empfohlen, die Einstellung Gäste können einladen auf Nein zu setzen, um nur ordnungsgemäß geregelte Einladungen zuzulassen.

Wenn Sie zuvor die B2B-Zulassungsliste verwendet haben, müssen Sie die betreffende Liste entfernen oder sicherstellen, dass alle Domänen aller Organisationen, mit denen Sie über die Berechtigungsverwaltung zusammenarbeiten möchten, zur Liste hinzugefügt werden. Wenn Sie stattdessen die B2B-Sperrliste verwenden, darf keine Domäne einer Organisation, mit der Sie zusammenarbeiten möchten, in dieser Liste enthalten sein.

Wenn Sie eine Berechtigungsverwaltungsrichtlinie für alle Benutzer (alle verbundenen Organisationen + neue externe Benutzer) erstellen und ein Benutzer nicht zu einer verbundenen Organisation in Ihrem Verzeichnis gehört, wird automatisch eine verbundene Organisation für sie erstellt, wenn sie das Paket anfordern. Alle B2B-Zulassungs- oder Blocklisteneinstellungen , die Sie haben, haben jedoch Vorrang. Daher möchten Sie die Zulassungsliste entfernen, wenn Sie eine verwenden, damit alle Benutzer Zugriff anfordern und alle autorisierten Domänen aus Ihrer Sperrliste ausschließen können, wenn Sie eine Blockliste verwenden.

Wenn Sie eine Berechtigungsverwaltungsrichtlinie erstellen möchten, die alle Benutzer (alle verbundenen Organisationen und alle neuen externen Benutzer) enthält, müssen Sie zuerst die einmalige E-Mail-Kennungsauthentifizierung für Ihr Verzeichnis aktivieren. Weitere Informationen finden Sie unter Einmalige E-Mail-Kennungsauthentifizierung.

Weitere Informationen zu den Einstellungen für die externe Zusammenarbeit von Microsoft Entra B2B finden Sie unter Konfigurieren externer Einstellungen für die Zusammenarbeit.

Überprüfen Sie Ihre Einstellungen für mandantenübergreifenden Zugriff.

- Stellen Sie sicher, dass Ihre Einstellungen für mandantenübergreifenden Zugriff für eingehende B2B-Zusammenarbeit die Anforderung und die Zuweisung des Zugriffs ermöglichen. Sie sollten sicherstellen, dass die Einstellungen Mandanten zulassen, die Teil Ihrer aktuellen oder zukünftigen verbundenen Organisationen sind, und dass die Benutzer dieser Mandanten nicht daran gehindert werden, eingeladen zu werden. Überprüfen Sie außerdem, ob diese Benutzer von den mandantenübergreifenden Zugriffseinstellungen zugelassen sind, sodass sie sich bei den Anwendungen authentifizieren können, für die Sie Szenarien für die Zusammenarbeit aktivieren möchten. Weitere Informationen finden Sie unter Konfigurieren von mandantenübergreifenden Zugriffseinstellungen.

- Wenn Sie eine verbundene Organisation für einen Microsoft Entra-Mandanten aus einer anderen Microsoft-Cloud erstellen, müssen Sie auch entsprechende mandantenübergreifende Zugriffseinstellungen konfigurieren. Weitere Informationen finden Sie unter Konfigurieren von Microsoft-Cloudeinstellungen.

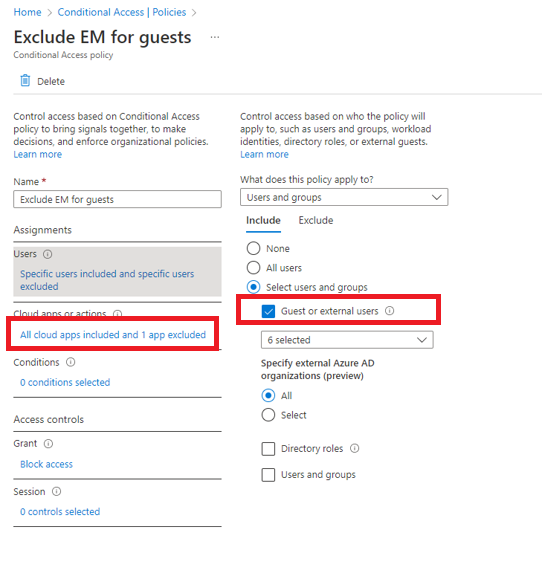

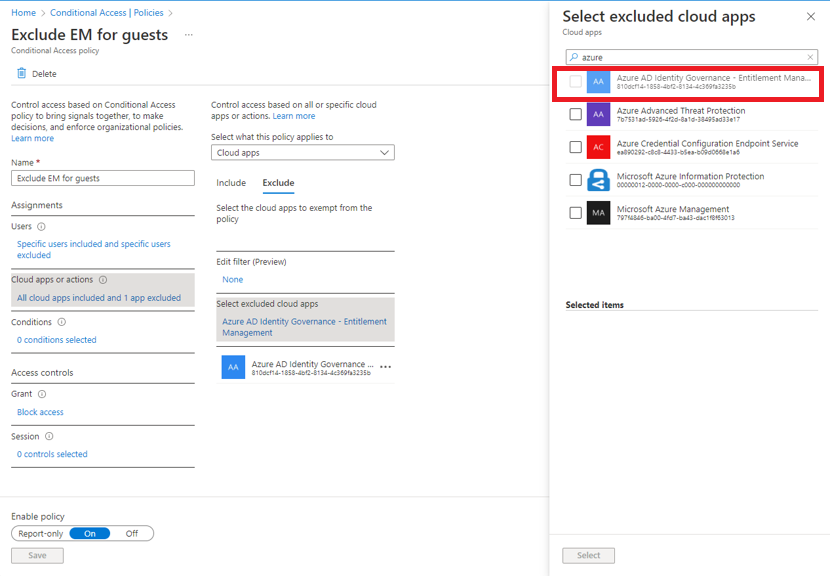

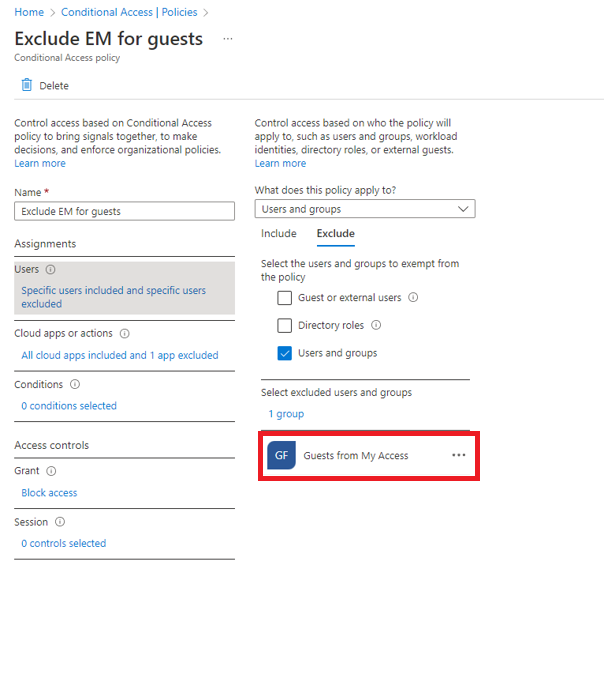

Überprüfen Ihrer Richtlinien für bedingten Zugriff

Stellen Sie sicher, dass die Berechtigungsverwaltungs-App von allen Richtlinien für bedingten Zugriff ausgeschlossen wird, die sich auf Gastbenutzer auswirken. Andernfalls könnte eine Richtlinie für bedingten Zugriff den Benutzern den Zugriff auf MyAccess oder die Anmeldung bei Ihrem Verzeichnis verwehren. Beispielsweise verfügen Gastbenutzer wahrscheinlich nicht über ein registriertes Gerät, befinden sich nicht an einem bekannten Standort und möchten sich nicht für die Multi-Faktor-Authentifizierung (MFA) registrieren. Deshalb wird die Verwendung der Berechtigungsverwaltung für Gastbenutzer blockiert, wenn diese Anforderungen in einer Richtlinie für bedingten Zugriff verwendet werden. Weitere Informationen finden Sie unter Was sind Bedingungen in Microsoft Entra Conditional Access?.

Wenn der bedingte Zugriff alle Cloudanwendungen blockiert, stellen Sie zusätzlich zur Ausnahme der Berechtigungsverwaltungs-App sicher, dass auch die Berechtigungsgenehmigungsleseplattform in Ihrer Richtlinie für bedingten Zugriff ausgeschlossen ist. Vergewissern Sie sich zunächst, dass Sie über die erforderlichen Rollen verfügen: Administrator für bedingten Zugriff, Anwendungsadministrator, Administrator für Attributzuweisung und Administrator für Attributdefinition. Erstellen Sie dann ein benutzerdefiniertes Sicherheitsattribute mit einem geeigneten Namen und Werten. Suchen Sie den Dienstprinzipal für Request Approvals Read Platform in Enterprise-Anwendungen, und weisen Sie dieser Anwendung das benutzerdefinierte Attribut mit dem ausgewählten Wert zu. Wenden Sie in Ihrer Richtlinie für bedingten Zugriff einen Filter an, um ausgewählte Anwendungen basierend auf dem benutzerdefinierten Attributnamen und dem Wert auszuschließen, der der Leseplattform "Genehmigungen anfordern" zugewiesen ist. Weitere Informationen zum Filtern von Anwendungen in Richtlinien für bedingten Zugriff finden Sie unter : Bedingter Zugriff: Filtern für Anwendungen

Hinweis

Die Berechtigungsverwaltungs-App umfasst die Berechtigungsverwaltungsseite von MyAccess, die Berechtigungsverwaltungsseite im Microsoft Entra Admin Center und den Berechtigungsverwaltungsbereich von MS Graph. Die beiden letzteren erfordern zusätzliche Berechtigungen für den Zugriff. Daher kann von Gästen nur darauf zugegriffen werden, wenn explizite Berechtigungen bereitgestellt werden.

Überprüfen Ihrer Einstellung der externen SharePoint Online-Freigabe

Wenn Sie SharePoint Online-Websites in Ihre Zugriffspakete für externe Benutzer einschließen möchten, stellen Sie sicher, dass die Einstellung für die externe Freigabe auf Organisationsebene auf "Jeder " festgelegt ist (Benutzer benötigen keine Anmeldung) oder neue und vorhandene Gäste (Gäste müssen sich anmelden oder einen Überprüfungscode angeben). Weitere Informationen finden Sie unter Aktivieren oder Deaktivieren der externen Freigabe.

Wenn Sie externe Freigaben außerhalb der Berechtigungsverwaltung einschränken möchten, können Sie die Einstellung für die externe Freigabe auf vorhandene Gäste festlegen. Dann können nur neue Benutzer*innen, die über die Berechtigungsverwaltung eingeladen werden, auf diese Websites zugreifen. Weitere Informationen finden Sie unter Aktivieren oder Deaktivieren der externen Freigabe.

Stellen Sie sicher, dass die Einstellungen auf Websiteebene den Gastzugriff ermöglichen (es müssen dieselben Optionen ausgewählt sein, wie zuvor aufgeführt). Weitere Informationen finden Sie unter Aktivieren oder Deaktivieren der externen Freigabe für eine Website.

Überprüfen der Freigabeeinstellungen der Microsoft 365-Gruppe

Wenn Sie Microsoft 365-Gruppen in Ihre Zugriffspakete für externe Benutzer einschließen möchten, stellen Sie sicher, dass Benutzer neue Gäste zur Organisation hinzufügen auf Ein gesetzt ist, um den Gastzugriff zuzulassen. Weitere Informationen finden Sie unter Verwalten des Gastzugriffs auf Microsoft 365-Gruppen.

Wenn Sie möchten, dass externe Benutzer auf die SharePoint Online-Website und die der Microsoft 365-Gruppe zugeordneten Ressourcen zugreifen können, müssen Sie sicherstellen, dass die externe SharePoint Online-Freigabe aktiviert ist. Weitere Informationen finden Sie unter Aktivieren oder Deaktivieren der externen Freigabe.

Informationen zum Festlegen der Gastrichtlinie für Microsoft 365-Gruppen auf Verzeichnisebene in PowerShell finden Sie unter Beispiel: Konfigurieren der Gastrichtlinie für Gruppen auf Verzeichnisebene.

Überprüfen der Freigabeeinstellungen für Microsoft Teams

- Wenn Sie Teams in Ihre Zugriffspakete für externe Benutzer einschließen möchten, stellen Sie sicher, dass der Gastzugriff in Microsoft Teams auf "Ein " festgelegt ist, um den Gastzugriff zuzulassen. Weitere Informationen finden Sie unter Konfigurieren des Gastzugriffs im Microsoft Teams Admin Center.

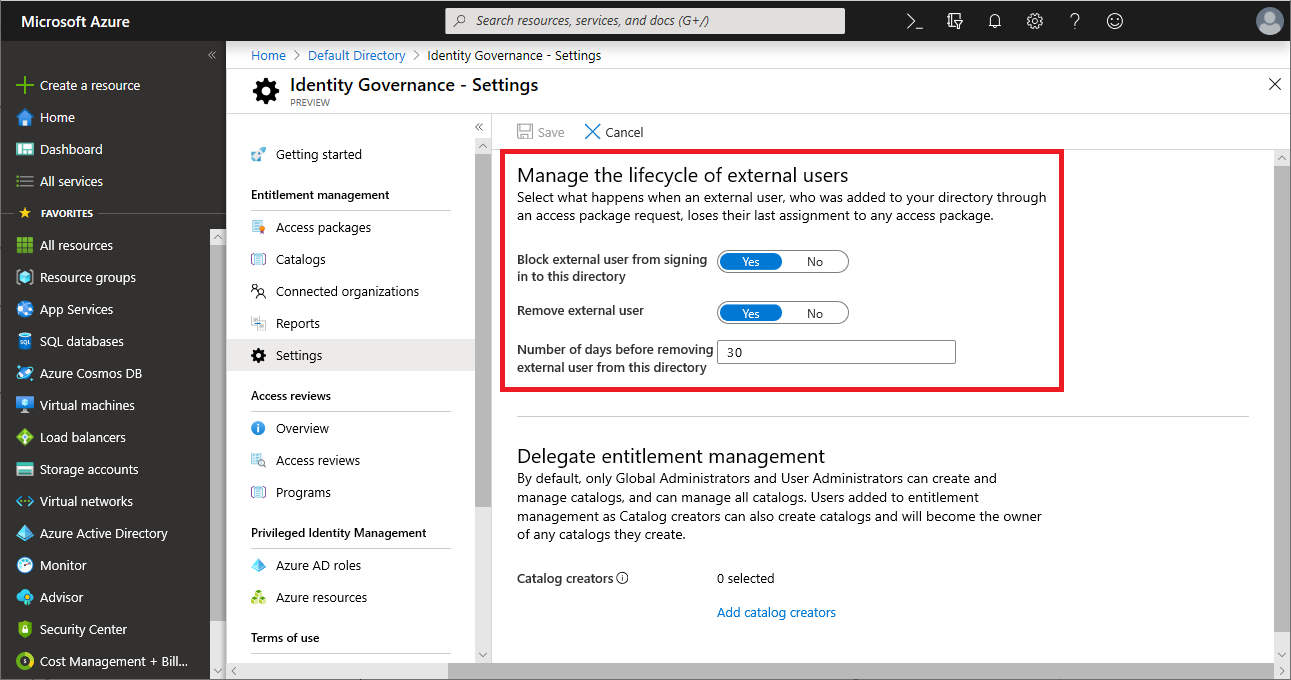

Verwalten des Lebenszyklus von externen Benutzern

Sie können auswählen, was passiert, wenn ein externer Benutzer, der über die Anforderung eines Zugriffspakets in Ihr Verzeichnis eingeladen wurde, nicht mehr über Zuweisungen von Zugriffspaketen verfügt. Dies kann passieren, wenn der Benutzer alle Zuweisungen von Zugriffspaketen aufgibt oder seine letzte Zuweisung eines Zugriffspakets abläuft. Wenn ein externer Benutzer nicht mehr über Zuweisungen von Zugriffspaketen verfügt, wird für ihn die Anmeldung bei Ihrem Verzeichnis standardmäßig blockiert. Nach 30 Tagen wird das Gastbenutzerkonto aus Ihrem Verzeichnis entfernt. Sie können auch konfigurieren, dass externe Benutzende nicht für die Anmeldung gesperrt oder gelöscht werden oder dass externe Benutzende nicht für die Anmeldung gesperrt, aber gelöscht werden.

Melden Sie sich beim Microsoft Entra Verwaltungscenter als mindestens Identitäts-Governance-Administrator an.

Navigieren Sie zu ID Governance>Verwaltung von Berechtigungen>Einstellungen.

Wählen Sie "Bearbeiten" aus.

Wählen Sie im Abschnitt "Verwalten des Lebenszyklus externer Benutzer " die verschiedenen Einstellungen für externe Benutzer aus.

Sobald ein externer Benutzer seine letzte Zuweisung von beliebigen Zugriffspaketen verliert, setzen Sie die Einstellung Externe Benutzer an der Anmeldung bei diesem Verzeichnis hindern auf Ja, wenn Sie sie daran hindern möchten, sich bei diesem Verzeichnis anzumelden.

Hinweis

Die Berechtigungsverwaltung blockiert nur die Anmeldung externer Gastbenutzerkonten, die über die Berechtigungsverwaltung eingeladen wurden oder die der Berechtigungsverwaltung für die Lebenszyklusverwaltung hinzugefügt wurden, indem ihr Gastbenutzerkonto in geregelt konvertiert wurde. Beachten Sie außerdem Folgendes: Für Benutzer*innen wird auch dann die Anmeldung blockiert, wenn diese Benutzer*innen Ressourcen im Verzeichnis hinzugefügt wurden, bei denen es sich nicht um Zuweisungen von Zugriffspaketen handelt. Wenn die Anmeldung eines Benutzers bei diesem Verzeichnis blockiert ist, kann der Benutzer das Zugriffspaket nicht erneut anfordern und auch keinen zusätzlichen Zugriff in diesem Verzeichnis beantragen. Konfigurieren Sie keine Blockierung der Anmeldung, wenn die Benutzer*innen später den Zugriff auf dieses oder andere Zugriffspakete anfordern müssen.

Sobald ein externer Benutzer seine letzte Zuweisung zu allen Zugriffspaketen verliert, wenn Sie sein Gastbenutzerkonto in diesem Verzeichnis entfernen möchten, legen Sie "Externer Benutzer entfernen" auf "Ja" fest.

Hinweis

Die Berechtigungsverwaltung entfernt nur externe Gastbenutzerkonten, die über die Berechtigungsverwaltung eingeladen wurden oder die der Berechtigungsverwaltung für die Lebenszyklusverwaltung hinzugefügt wurden, indem ihr Gastbenutzerkonto in geregelt konvertiert wurde. Beachten Sie außerdem Folgendes: Benutzer*innen werden auch dann aus diesem Verzeichnis entfernt, wenn diese Benutzer*innen Ressourcen im Verzeichnis hinzugefügt wurden, bei denen es sich nicht um Zuweisungen von Zugriffspaketen handelt. Wenn der Gastbenutzer bereits in diesem Verzeichnis vorhanden war, bevor die Zuweisungen von Zugriffspaketen durchgeführt wurden, wird er nicht entfernt. Falls der Gast aber per Zuweisung eines Zugriffspakets eingeladen und anschließend auch einer OneDrive for Business- oder SharePoint Online-Website zugewiesen wurde, wird er trotzdem entfernt. Das Ändern der Einstellung "Externer Benutzer entfernen" auf "Nein" wirkt sich nur auf Benutzer aus, die anschließend ihre letzte Zugriffspaketzuweisung verlieren; Benutzer, die für den Löschvorgang geplant waren und für die Anmeldung gesperrt wurden, werden weiterhin in ihrem ursprünglichen Zeitplan gelöscht.

Wenn Sie das Gastbenutzerkonto in diesem Verzeichnis entfernen möchten, können Sie die Anzahl von Tagen festlegen, die ablaufen sollen, bevor die Entfernung durchgeführt wird. Während externe Benutzer*innen benachrichtigt werden, wenn ihr Zugriffspaket abläuft, gibt es keine Benachrichtigung, wenn ihre Konten entfernt werden. Wenn Sie das Gastbenutzerkonto entfernen möchten, sobald die letzte Zuweisung zu allen Zugriffspaketen verloren geht, legen Sie die Anzahl der Tage fest, bevor externer Benutzer aus diesem Verzeichnisauf 0 entfernt wird. Änderungen an diesem Wert wirken sich nur auf Benutzer aus, die anschließend ihre letzte Zugriffspaketzuweisung verwenden; Benutzer, die für den Löschvorgang geplant wurden, werden weiterhin in ihrem ursprünglichen Zeitplan gelöscht.

Wählen Sie "Speichern" aus.