Konfigurieren von verwalteten Identitäten auf virtuellen Azure-Computern (VMs)

Verwaltete Identitäten für Azure-Ressourcen sind ein Feature von Microsoft Entra ID. Für alle Azure-Dienste, die verwaltete Identitäten unterstützen, gilt ein eigener Zeitplan. Sehen Sie sich den Verfügbarkeitsstatus der verwalteten Identitäten für Ihre Ressource und die bekannten Probleme an, bevor Sie beginnen.

Verwaltete Identitäten für Azure-Ressourcen stellen für Azure-Dienste eine automatisch verwaltete Identität in Microsoft Entra ID bereit. Sie können diese Identität für die Authentifizierung bei jedem Dienst verwenden, der die Microsoft Entra-Authentifizierung unterstützt. Hierfür müssen keine Anmeldeinformationen im Code enthalten sein.

Informationen zur Azure-Richtliniendefinition und -details finden Sie unter Verwenden von Azure-Richtlinien zum Zuweisen von verwalteten Identitäten (Vorschau).

In diesem Artikel erfahren Sie, wie Sie eine vom System und vom Benutzer zugewiesene verwaltete Identität für einen virtuellen Azure-Computer (VM) über das Azure-Portal aktivieren und deaktivieren.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Systemseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie eine vom System zugewiesene verwaltete Identität für einen virtuellen Computer mit dem Azure-Portal aktivieren und deaktivieren.

Aktivieren einer vom System zugewiesenen verwalteten Identität beim Erstellen eines virtuellen Computers

Zum Aktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer während dessen Erstellung benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

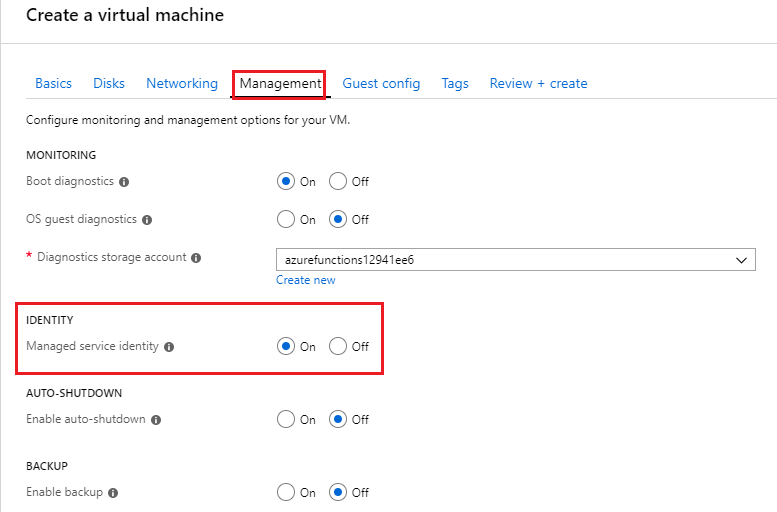

- Ändern Sie unter der Registerkarte Verwaltung im Abschnitt Identität die Einstellung für Verwaltete Dienstidentität zu Ein.

Informationen zum Erstellen eines virtuellen Computers finden Sie in den folgenden Schnellstartanleitungen:

- Erstellen eines virtuellen Windows-Computers mit dem Azure-Portal

- Erstellen Sie eines virtuellen Linux-Computers mit dem Azure-Portal

Aktivieren einer vom System zugewiesenen verwalteten Identität auf einem vorhandenen virtuellen Computer

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Zum Aktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer, der ursprünglich ohne diese bereitgestellt wurde, benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

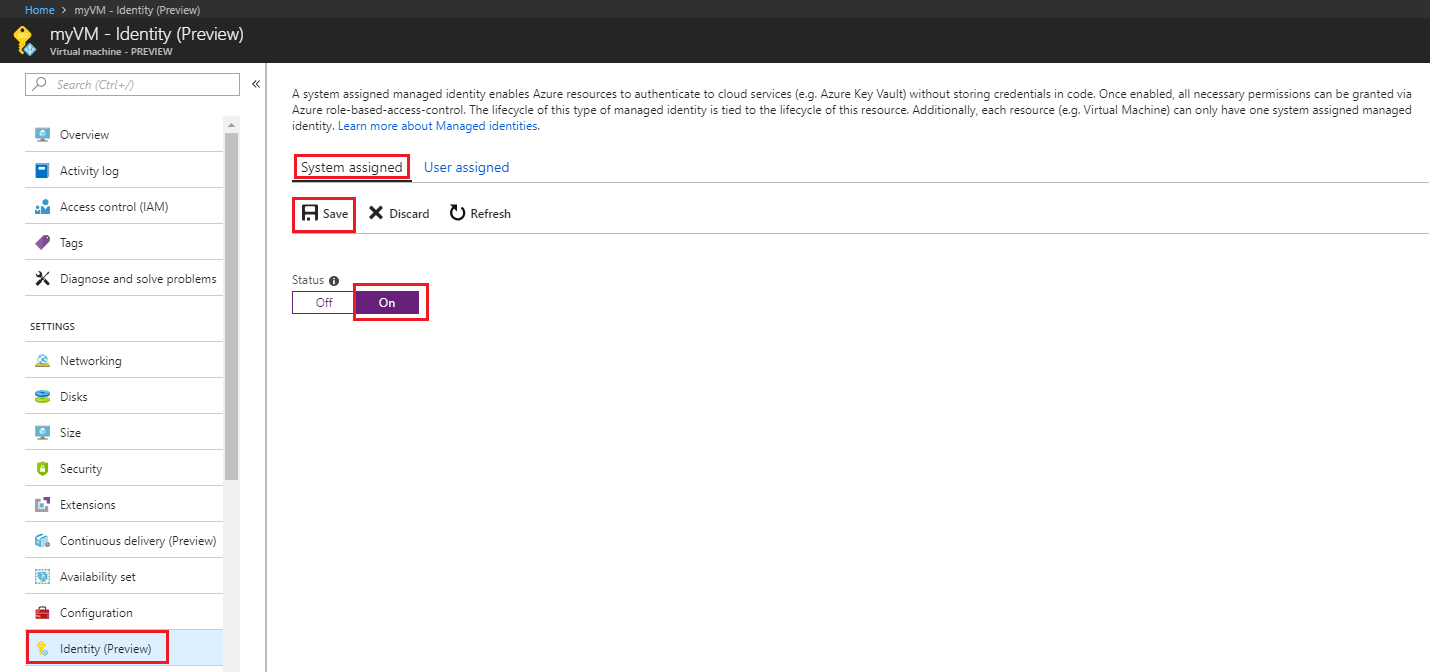

Melden Sie sich am Azure-Portal mit einem Konto an, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

Navigieren Sie zum gewünschten virtuellen Computer, und wählen Sie Identität aus.

Wählen Sie unter Vom System zugewiesen, Status die Option Ein aus, und klicken Sie dann auf Speichern:

Entfernen einer vom System zugewiesenen verwalteten Identität von einem virtuellen Computer

Zum Entfernen der systemseitig zugewiesenen verwalteten Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Bei einem virtuellen Computer, für den die vom System zugewiesene verwaltete Identität nicht mehr benötigt wird, gehen Sie wie folgt vor:

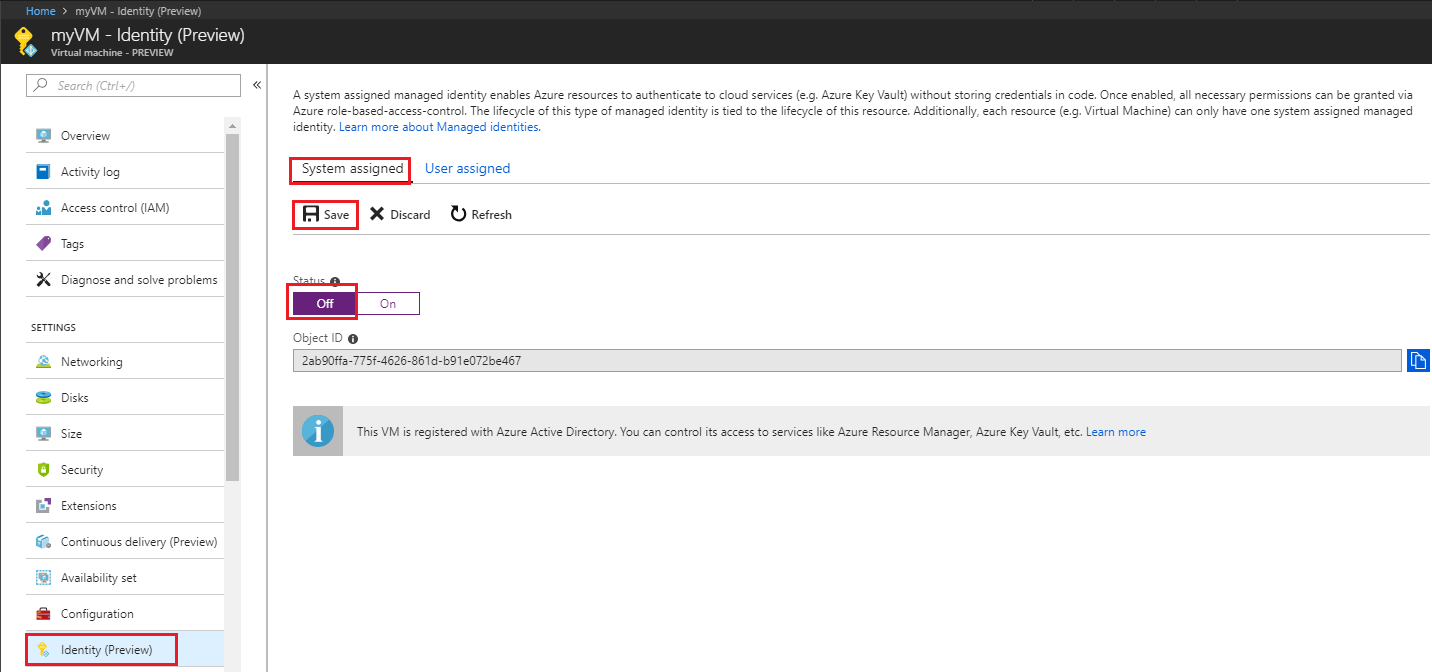

Melden Sie sich am Azure-Portal mit einem Konto an, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

Navigieren Sie zum gewünschten virtuellen Computer, und wählen Sie Identität aus.

Wählen Sie unter Vom System zugewiesen, Status die Option Aus aus, und klicken Sie dann auf Speichern:

Benutzerseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie mithilfe des Azure-Portals eine vom Benutzer zugewiesene verwaltete Identität einer VM hinzufügen und von dieser entfernen.

Zuweisen einer vom Benutzer zugewiesenen Identität beim Erstellen eines virtuellen Computers

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Derzeit unterstützt das Azure-Portal nicht das Zuweisen einer vom System zugewiesenen verwalteten Identität während der Erstellung einer VM. Lesen Sie stattdessen die folgenden Schnellstartartikel, um zunächst einen virtuellen Computer zu erstellen, und fahren Sie dann mit dem nächsten Abschnitt mit Einzelheiten zum Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zum virtuellen Computer fort:

- Erstellen eines virtuellen Windows-Computers mit dem Azure-Portal

- Erstellen Sie eines virtuellen Linux-Computers mit dem Azure-Portal

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einem vorhandenen virtuellen Computer

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

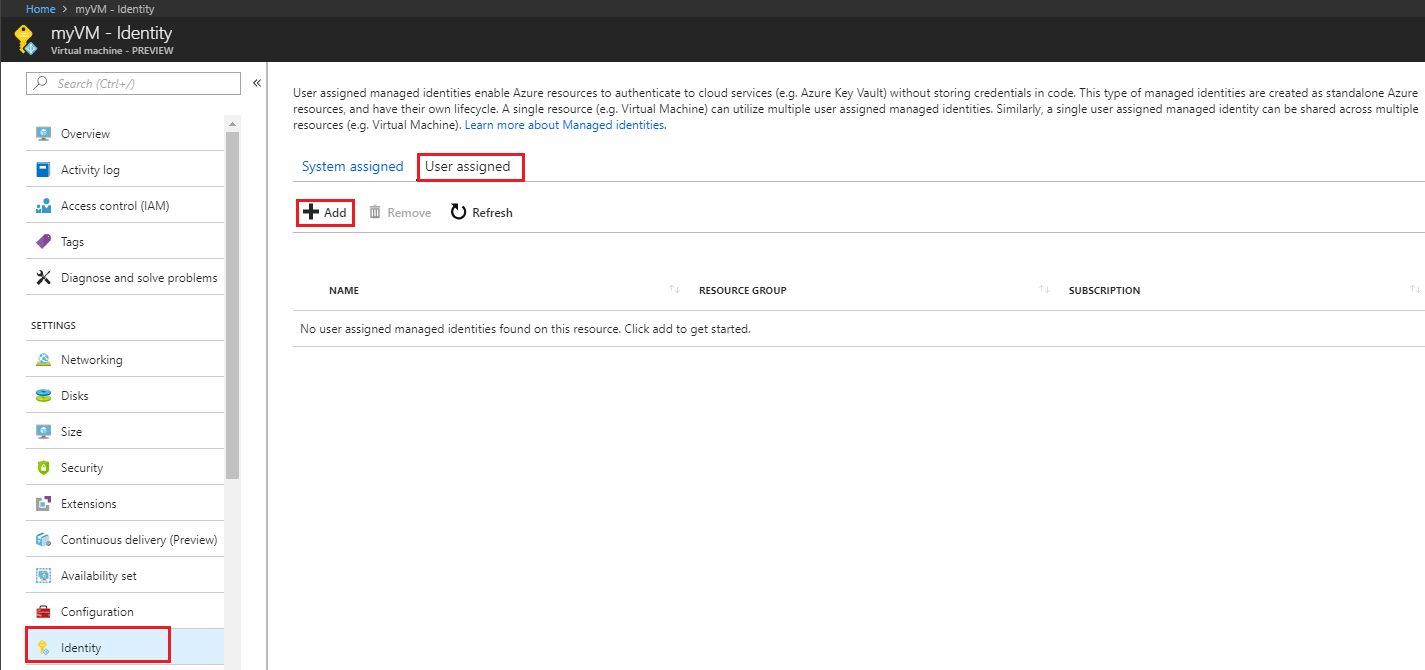

Melden Sie sich am Azure-Portal mit einem Konto an, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

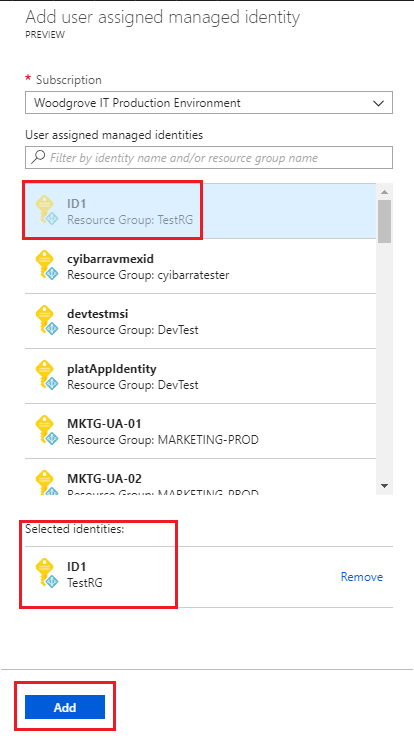

Navigieren Sie zum gewünschten virtuellen Computer, und klicken Sie auf Identität, Vom Benutzer zugewiesen und dann auf Hinzufügen.

Klicken Sie auf die vom Benutzer zugewiesene Identität, die Sie der VM hinzufügen möchten, und dann auf Hinzufügen.

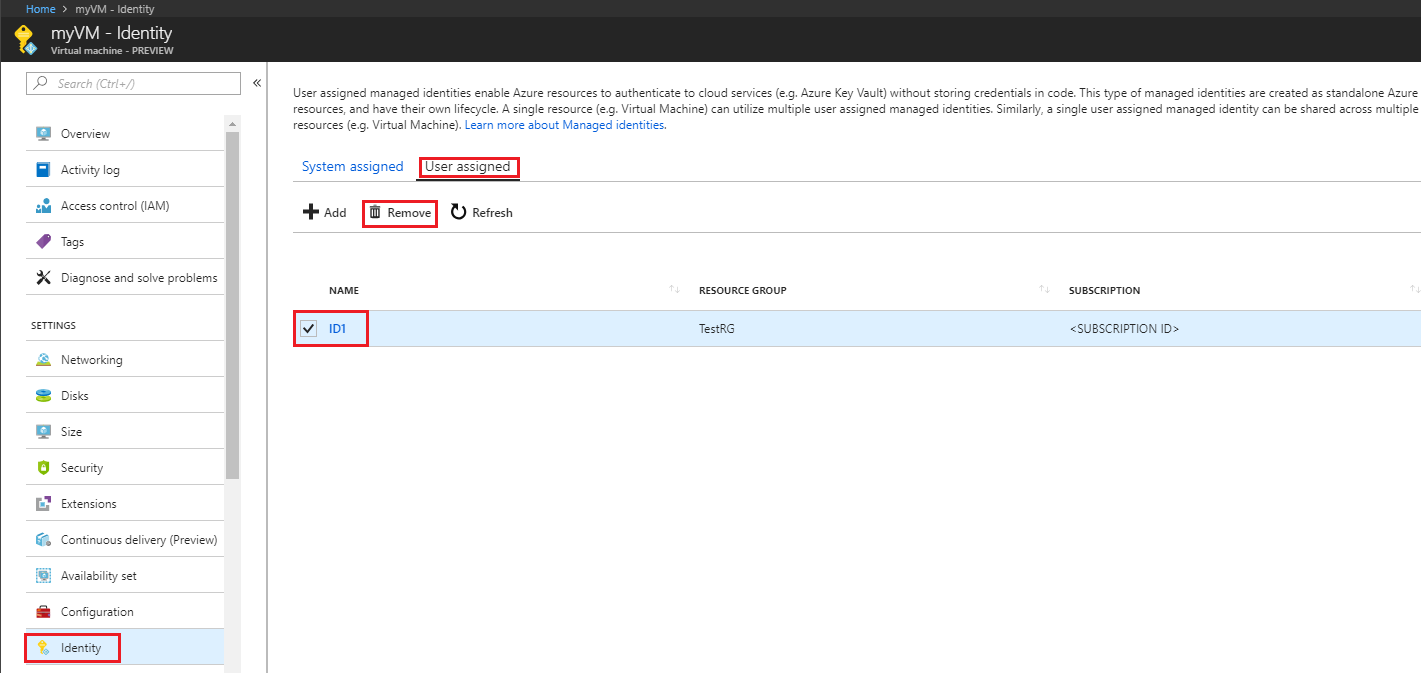

Entfernen einer vom Benutzer zugewiesenen verwalteten Identität von einer VM

Für das Entfernen einer benutzerseitig zugewiesenen Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Melden Sie sich am Azure-Portal mit einem Konto an, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

Navigieren Sie zur gewünschten VM, und wählen Sie Identität, Vom Benutzer zugewiesen, den Namen der vom Benutzer zugewiesenen verwalteten Identität, die Sie löschen möchten, und dann auf Entfernen. (Klicken Sie im Bestätigungsbereich auf Ja.)

Nächste Schritte

- Gewähren Sie der verwalteten Identität einer Azure-VM über das Azure-Portal Zugriff auf eine andere Azure-Ressource.

In diesem Artikel erfahren Sie, wie Sie mithilfe der Azure-Befehlszeilenschnittstelle die folgenden Vorgänge für verwaltete Identitäten für Azure-Ressourcen auf einer Azure-VM ausführen können:

- Aktivieren und Deaktivieren der vom System zugewiesenen verwalteten Identität auf einem virtuellen Azure-Computer

- Hinzufügen und Entfernen einer vom Benutzer zugewiesenen verwalteten Identität auf einem virtuellen Azure-Computer

Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Voraussetzungen

- Wenn Sie mit verwalteten Identitäten für Azure-Ressourcen noch nicht vertraut sind, lesen Sie Was sind verwaltete Identitäten für Azure-Ressourcen?. Informationen zu systemseitig zugewiesenen und benutzerseitig zugewiesenen Typen verwalteter Identitäten finden Sie unter Arten von verwalteten Identitäten.

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Systemseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie die vom System zugewiesene verwaltete Identität auf einem virtuellen Azure-Computer mit der Azure-Befehlszeilenschnittstelle aktivieren und deaktivieren können.

Aktivieren einer vom System zugewiesenen verwalteten Identität beim Erstellen eines virtuellen Azure-Computers

Zum Erstellen eines virtuellen Azure-Computers, auf dem die systemseitig zugewiesene verwaltete Identität aktiviert ist, benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Erstellen Sie eine Ressourcengruppe für das Einschließen und Bereitstellen des virtuellen Computers und der zugehörigen Ressourcen. Verwenden Sie hierfür az group create. Sie können diesen Schritt überspringen, wenn Sie bereits über eine Ressourcengruppe verfügen, die Sie stattdessen verwenden möchten:

az group create --name myResourceGroup --location westusErstellen Sie einen virtuellen Computer mit az vm create. Im folgenden Beispiel wird die VM myVM mit einer systemseitig zugewiesenen verwalteten Identität erstellt, wie durch den Parameter

--assign-identitygefordert, mit den angegebenen Werten für--roleund--scope. Der--admin-username-Parameter und der--admin-password-Parameter geben den Namen und das Kennwort des Administratorbenutzers für die Anmeldung am virtuellen Computer an. Aktualisieren Sie diese Werte ggf. mit den entsprechenden Werten für Ihre Umgebung:az vm create --resource-group myResourceGroup --name myVM --image win2016datacenter --generate-ssh-keys --assign-identity --role contributor --scope mySubscription --admin-username azureuser --admin-password myPassword12

Aktivieren einer vom System zugewiesenen verwalteten Identität auf einem vorhandenen virtuellen Azure-Computer

Zum Aktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Melden Sie sich bei Verwendung der Azure CLI in einer lokalen Konsole zunächst mit az login bei Azure an. Verwenden Sie ein Konto, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

az loginVerwenden Sie az vmss identity assign mit dem Befehl

identity assign, um die vom System zugewiesene Identität auf einem vorhandenen virtuellen Computer zu aktivieren:az vm identity assign -g myResourceGroup -n myVm

Deaktivieren einer vom System zugewiesenen Identität auf einem virtuellen Azure-Computer

Zum Deaktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Wenn Sie über einen virtuellen Computer verfügen, der nicht mehr die vom System zugewiesene Identität, jedoch weiterhin vom Benutzer zugewiesene Identitäten benötigt, verwenden Sie den folgenden Befehl:

az vm update -n myVM -g myResourceGroup --set identity.type='UserAssigned'

Bei einem virtuellen Computer, der nicht mehr die vom System zugewiesene Identität benötigt und über keine vom Benutzer zugewiesenen Identitäten verfügt, verwenden Sie den folgenden Befehl:

Hinweis

Für den Wert none müssen Sie die Groß-/Kleinschreibung beachten. Er darf nur aus Kleinbuchstaben bestehen.

az vm update -n myVM -g myResourceGroup --set identity.type="none"

Benutzerseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie mithilfe der Azure-Befehlszeilenschnittstelle eine vom Benutzer zugewiesene verwaltete Identität einem virtuellen Azure-Computer hinzufügen oder von diesem entfernen. Wenn Sie Ihre benutzerseitig verwaltete Identität in einer anderen Ressourcengruppe als den virtuellen Computer erstellen, müssen Sie die URL der verwalteten Identität für die Zuweisung zum virtuellen Computer verwenden, Beispiel:

--identities "/subscriptions/<SUBID>/resourcegroups/<RESROURCEGROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER_ASSIGNED_ID_NAME>"

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität beim Erstellen eines virtuellen Azure-Computers

Für die Zuweisung einer benutzerseitig zugewiesenen Identität an einen virtuellen Computer während dessen Erstellung benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Sie können diesen Schritt überspringen, wenn Sie bereits über eine Ressourcengruppe verfügen, die Sie verwenden möchten. Erstellen Sie mit az group create eine Ressourcengruppe zum Einschließen und Bereitstellen Ihrer vom Benutzer zugewiesenen verwalteten Identität. Ersetzen Sie die Parameterwerte

<RESOURCE GROUP>und<LOCATION>durch Ihre eigenen Werte. decodiert werden:az group create --name <RESOURCE GROUP> --location <LOCATION>Erstellen Sie mit az identity create eine benutzerseitig zugewiesene verwaltete Identität. Der Parameter

-ggibt die Ressourcengruppe an, in der die vom Benutzer zugewiesene verwaltete Identität erstellt wird, und der Parameter-ngibt den Namen an.Wichtig

Wenn Sie benutzerseitig zugewiesene verwaltete Identitäten erstellen, muss der Name mit einem Buchstaben oder einer Zahl beginnen und darf eine Kombination aus alphanumerischen Zeichen, Bindestrichen (-) und Unterstrichen (_) enthalten. Damit die Zuweisung zu einem virtuellen Computer oder einer VM-Skalierungsgruppe ordnungsgemäß funktioniert, darf der Name höchstens 24 Zeichen lang sein. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

az identity create -g myResourceGroup -n myUserAssignedIdentityDie Antwort enthält Details zu der erstellten vom Benutzer zugewiesenen verwalteten Identität, ähnlich dem folgenden Beispiel. Der Wert der Ressourcen-ID, der der vom Benutzer zugewiesenen verwalteten Identität zugewiesen ist, wird im nächsten Schritt verwendet.

{ "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<myUserAssignedIdentity>/credentials?tid=5678&oid=9012&aid=00001111-aaaa-2222-bbbb-3333cccc4444", "id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>", "location": "westcentralus", "name": "<USER ASSIGNED IDENTITY NAME>", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceGroup": "<RESOURCE GROUP>", "tags": {}, "tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "type": "Microsoft.ManagedIdentity/userAssignedIdentities" }Erstellen Sie einen virtuellen Computer mit az vm create. Im folgenden Beispiel wird eine VM erstellt, die der neuen, durch den Parameter

--assign-identityangegebenen Identität des Benutzers zugeordnet ist, mit den angegebenen Werten für--roleund--scope. Ersetzen Sie die Parameterwerte<RESOURCE GROUP>,<VM NAME>,<USER NAME>,<PASSWORD>,<USER ASSIGNED IDENTITY NAME>,<ROLE>und<SUBSCRIPTION>durch Ihre eigenen Werte.az vm create --resource-group <RESOURCE GROUP> --name <VM NAME> --image <SKU linux image> --admin-username <USER NAME> --admin-password <PASSWORD> --assign-identity <USER ASSIGNED IDENTITY NAME> --role <ROLE> --scope <SUBSCRIPTION>

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einem vorhandenen virtuellen Azure-Computer

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Erstellen Sie mit az identity create eine vom Benutzer zugewiesene Identität. Der Parameter

-ggibt die Ressourcengruppe an, in der die vom Benutzer zugewiesene Identität erstellt wird, und der Parameter-ngibt den Namen an. Ersetzen Sie die Parameterwerte<RESOURCE GROUP>und<USER ASSIGNED IDENTITY NAME>durch Ihre eigenen Werte:Wichtig

Das Erstellen einer benutzerseitig zugewiesenen verwalteten Identität mit Sonderzeichen im Namen (z. B. Unterstrich) wird derzeit nicht unterstützt. Verwenden Sie alphanumerische Zeichen. Überprüfen Sie zu einem späteren Zeitpunkt auf dieser Seite, ob neue Informationen vorliegen. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>Die Antwort enthält Details zu der erstellten vom Benutzer zugewiesenen verwalteten Identität, ähnlich dem folgenden Beispiel.

{ "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/credentials?tid=5678&oid=9012&aid=00001111-aaaa-2222-bbbb-3333cccc4444", "id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>", "location": "westcentralus", "name": "<USER ASSIGNED IDENTITY NAME>", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceGroup": "<RESOURCE GROUP>", "tags": {}, "tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "type": "Microsoft.ManagedIdentity/userAssignedIdentities" }Verwenden Sie az vm identity assign, um Ihrem virtuellen Computer die vom Benutzer zugewiesene Identität zuzuweisen. Ersetzen Sie die Parameterwerte

<RESOURCE GROUP>und<VM NAME>durch Ihre eigenen Werte.<USER ASSIGNED IDENTITY NAME>ist die im vorherigen Schritt erstelltename-Eigenschaft der Ressource der benutzerseitig zugewiesenen verwalteten Identität: Wenn Sie Ihre benutzerseitig verwaltete Identität in einer anderen Ressourcengruppe als den virtuellen Computer erstellen, müssen Sie die URL der verwalteten Identität verwenden.az vm identity assign -g <RESOURCE GROUP> -n <VM NAME> --identities <USER ASSIGNED IDENTITY>

Entfernen einer vom Benutzer zugewiesenen verwalteten Identität von einer Azure-VM

Für das Entfernen einer benutzerseitig zugewiesenen Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer.

Wenn dies die einzige vom Benutzer zugewiesene verwaltete Identität des virtuellen Computers ist, wird UserAssigned aus dem Wert des Identitätstyps entfernt. Ersetzen Sie die Parameterwerte <RESOURCE GROUP> und <VM NAME> durch Ihre eigenen Werte. <USER ASSIGNED IDENTITY> ist die name-Eigenschaft der vom Benutzer zugewiesen Identität. Diese Eigenschaft kann mit az vm identity show aus dem Identitätsabschnitt des virtuellen Computers abgerufen werden:

az vm identity remove -g <RESOURCE GROUP> -n <VM NAME> --identities <USER ASSIGNED IDENTITY>

Wenn Ihre VM keine vom System zugewiesene verwaltete Identität hat, und Sie alle vom Benutzer zugewiesenen Identitäten entfernen möchten, verwenden Sie den folgenden Befehl:

Hinweis

Für den Wert none müssen Sie die Groß-/Kleinschreibung beachten. Er darf nur aus Kleinbuchstaben bestehen.

az vm update -n myVM -g myResourceGroup --set identity.type="none" identity.userAssignedIdentities=null

Wenn Ihr virtueller Computer sowohl vom System als auch vom Benutzer zugewiesene Identitäten hat, können Sie alle vom Benutzer zugewiesenen Identitäten entfernen, indem Sie in den Modus wechseln, in dem nur die vom System zugewiesene Identität verwendet wird. Verwenden Sie den folgenden Befehl:

az vm update -n myVM -g myResourceGroup --set identity.type='SystemAssigned' identity.userAssignedIdentities=null

Nächste Schritte

- Verwaltete Identitäten für Azure-Ressourcen – Übersicht

- Die vollständigen Schnellstarts zum Erstellen virtueller Azure-Computer finden Sie unter:

In diesem Artikel erfahren Sie, wie Sie mithilfe von PowerShell die folgenden Vorgänge für verwaltete Identitäten für Azure-Ressourcen auf einer Azure-VM ausführen.

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren des Azure Az PowerShell-Moduls. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Voraussetzungen

- Wenn Sie nicht mit verwalteten Identitäten für Azure-Ressourcen vertraut sind, helfen Ihnen die Informationen in der Übersicht weiter. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

- Die Beispielskripts können auf zwei Arten ausgeführt werden:

- Verwenden Sie die Azure Cloud Shell, die Sie über die Schaltfläche Testen in der rechten oberen Ecke der Codeblöcke öffnen können.

- Führen Sie Skripts lokal aus, indem Sie die neueste Version von Azure PowerShell installieren, und melden Sie sich dann mit dem Befehl

Connect-AzAccountbei Azure an.

Systemseitig zugewiesene verwaltete Identität

In diesem Abschnitt wird erläutert, wie Sie die systemseitig zugewiesene verwaltete Identität über Azure PowerShell aktivieren und deaktivieren.

Aktivieren einer vom System zugewiesenen verwalteten Identität beim Erstellen eines virtuellen Azure-Computers

Zum Erstellen eines virtuellen Azure-Computers, auf dem die systemseitig zugewiesene verwaltete Identität aktiviert ist, benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Verwenden Sie einen der folgenden Schnellstarts für virtuelle Azure-Computer, und setzen Sie nur die erforderlichen Abschnitte um („Anmelden bei Azure“, „Erstellen einer Ressourcengruppe“, „Erstellen einer Netzwerkgruppe“, „Erstellen des virtuellen Computers“).

Im Abschnitt „Erstellen der VM“ nehmen Sie eine kleine Änderung an der Syntax des Cmdlets New-AzVMConfig vor. Fügen Sie einen

-IdentityType SystemAssigned-Parameter hinzu, um den virtuellen Computer mit aktivierter systemzugewiesener Identität bereitzustellen. Beispiel:$vmConfig = New-AzVMConfig -VMName myVM -IdentityType SystemAssigned ...

Aktivieren einer vom System zugewiesenen verwalteten Identität auf einem vorhandenen virtuellen Azure-Computer

Zum Aktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer, der ursprünglich ohne diese bereitgestellt wurde, benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Rufen Sie zunächst die VM-Eigenschaften mithilfe des Cmdlets

Get-AzVMab. Verwenden Sie dann zum Aktivieren einer vom System zugewiesenen verwalteten Identität den Schalter-IdentityTypeim Cmdlet Update-AzVM:$vm = Get-AzVM -ResourceGroupName myResourceGroup -Name myVM Update-AzVM -ResourceGroupName myResourceGroup -VM $vm -IdentityType SystemAssigned

Hinzufügen einer systemseitig zugewiesenen Identität einer VM zu einer Gruppe

Nachdem Sie auf einer VM eine systemseitig zugewiesene Identität aktiviert haben, können Sie diese einer Gruppe hinzufügen. Mit dem folgenden Verfahren wird die systemseitig zugewiesene Identität einer VM einer Gruppe hinzugefügt.

Rufen Sie die

ObjectIDdes VM-Dienstprinzipals (gemäß den Angaben im FeldIdder zurückgegebenen Werte) ab, und notieren Sie sie:Get-AzADServicePrincipal -displayname "myVM"Rufen Sie die

ObjectIDder Gruppe (gemäß den Angaben im FeldIdder zurückgegebenen Werte) ab, und notieren Sie sie:Get-AzADGroup -searchstring "myGroup"Fügen Sie den Dienstprinzipal der VM der Gruppe hinzu:

New-MgGroupMember -GroupId "<Id of group>" -DirectoryObjectId "<Id of VM service principal>"

Deaktivieren einer vom System zugewiesenen verwalteten Identität auf einem virtuellen Azure-Computer

Zum Deaktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Wenn Sie über einen virtuellen Computer verfügen, der nicht mehr die systemzugewiesene verwaltete Identität, jedoch weiterhin benutzerzugewiesene verwaltete Identitäten benötigt, verwenden Sie das folgende Cmdlet:

Rufen Sie die VM-Eigenschaften mithilfe des Cmdlets

Get-AzVMab, und legen Sie für den-IdentityType-ParameterUserAssignedfest:$vm = Get-AzVM -ResourceGroupName myResourceGroup -Name myVM Update-AzVm -ResourceGroupName myResourceGroup -VM $vm -IdentityType "UserAssigned" -IdentityID "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESROURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>..."

Bei einem virtuellen Computer, der die systemzugewiesene verwaltete Identität nicht mehr benötigt und über keine benutzerzugewiesenen verwalteten Identitäten verfügt, verwenden Sie die folgenden Befehle:

$vm = Get-AzVM -ResourceGroupName myResourceGroup -Name myVM

Update-AzVm -ResourceGroupName myResourceGroup -VM $vm -IdentityType None

Benutzerseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie mithilfe von Azure PowerShell eine benutzerzugewiesene verwaltete Identität zu einem virtuellen Computer hinzufügen und von diesem entfernen.

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einem virtuellen Computer bei der Erstellung

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Verwenden Sie einen der folgenden Schnellstarts für virtuelle Azure-Computer, und setzen Sie nur die erforderlichen Abschnitte um („Anmelden bei Azure“, „Erstellen einer Ressourcengruppe“, „Erstellen einer Netzwerkgruppe“, „Erstellen des virtuellen Computers“).

Wenn Sie zum Abschnitt zum Erstellen der VM gelangen, nehmen Sie eine kleine Änderung an der Syntax des Cmdlets

New-AzVMConfigvor. Fügen Sie die Parameter-IdentityType UserAssignedund-IdentityIDfür die Bereitstellung des virtuellen Computers mit einer benutzerzugewiesenen Identität hinzu. Ersetzen Sie<VM NAME>,<SUBSCRIPTION ID>,<RESROURCE GROUP>und<USER ASSIGNED IDENTITY NAME>durch Ihre eigenen Werte. Beispiel:$vmConfig = New-AzVMConfig -VMName <VM NAME> -IdentityType UserAssigned -IdentityID "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESROURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>..."

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einem vorhandenen virtuellen Azure-Computer

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Erstellen Sie mit dem Cmdlet New-AzUserAssignedIdentity eine vom Benutzer zugewiesene verwaltete Identität. Notieren Sie sich die

Idin der Ausgabe, da Sie diese Information im nächsten Schritt benötigen.Wichtig

Für die Erstellung von durch Benutzer zugewiesenen verwalteten Identitäten werden nur alphanumerische Zeichen, Unter- und Bindestriche (0-9, a-z bzw. A-Z, _ oder -) unterstützt. Darüber hinaus sollten Namen zwischen 3 und 128 Zeichen enthalten, damit die Zuordnung zur VM/VMSS ordnungsgemäß funktioniert. Weitere Informationen finden Sie unter FAQs und bekannte Probleme mit der verwalteten Dienstidentität (Managed Service Identity, MSI) für Azure Active Directory.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>Rufen Sie zunächst die VM-Eigenschaften mithilfe des Cmdlets

Get-AzVMab. Weisen Sie der Azure-VM anschließend mit den Schaltern-IdentityTypeund-IdentityIDim Cmdlet Update-AzVM eine vom Benutzer zugewiesene verwaltete Identität zu. Der Wert für den Parameter-IdentityIdist dieId, die Sie im vorherigen Schritt notiert haben. Ersetzen Sie<VM NAME>,<SUBSCRIPTION ID>,<RESROURCE GROUP>und<USER ASSIGNED IDENTITY NAME>durch Ihre eigenen Werte.Warnung

Um alle zuvor vom Benutzer zugewiesenen verwalteten Identitäten zu erhalten, die dem virtuellen Computer zugewiesen sind, fragen Sie die Eigenschaft

Identitydes VM-Objekts ab (z. B.$vm.Identity). Wenn vom Benutzer zugewiesene verwaltete Identitäten zurückgegeben werden, nehmen Sie diese in den folgenden Befehl auf, zusammen mit der neuen vom Benutzer zugewiesenen verwalteten Identität, die Sie der VM zuweisen möchten.$vm = Get-AzVM -ResourceGroupName <RESOURCE GROUP> -Name <VM NAME> # Get the list of existing identity IDs and then append to it $identityIds = $vm.Identity.UserAssignedIdentities.Keys $uid = "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESROURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>" $identityIds = $identityIds + $uid # Update the VM with added identity IDs Update-AzVM -ResourceGroupName <RESOURCE GROUP> -VM $vm -IdentityType UserAssigned -IdentityID $uid

Entfernen einer vom Benutzer zugewiesenen verwalteten Identität von einer Azure-VM

Für das Entfernen einer benutzerseitig zugewiesenen Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer.

Wenn Ihr virtueller Computer mehrere benutzerzugewiesene Identitäten umfasst, können Sie mit den folgenden Befehlen alle bis auf die letzte Identität entfernen. Ersetzen Sie die Parameterwerte <RESOURCE GROUP> und <VM NAME> durch Ihre eigenen Werte. <USER ASSIGNED IDENTITY NAME> ist die Namenseigenschaft der benutzerzugewiesenen verwalteten Identität, die weiterhin auf dem virtuellen Computer festgelegt sein sollte. Diese Informationen können mithilfe einer Abfrage ermittelt werden, indem nach der Identity-Eigenschaft des VM-Objekts gesucht wird. Beispiel: $vm.Identity:

$vm = Get-AzVm -ResourceGroupName myResourceGroup -Name myVm

Update-AzVm -ResourceGroupName myResourceGroup -VirtualMachine $vm -IdentityType UserAssigned -IdentityID <USER ASSIGNED IDENTITY NAME>

Wenn Ihr virtueller Computer keine systemseitig zugewiesene verwaltete Identität besitzt und Sie alle benutzerseitig zugewiesenen verwalteten Identitäten entfernen möchten, verwenden Sie den folgenden Befehl:

$vm = Get-AzVm -ResourceGroupName myResourceGroup -Name myVm

Update-AzVm -ResourceGroupName myResourceGroup -VM $vm -IdentityType None

Wenn der virtuelle Computer sowohl system- als auch benutzerzugewiesene verwaltete Identitäten aufweist, können Sie alle benutzerzugewiesenen verwalteten Identitäten entfernen, indem Sie in den Modus wechseln, in dem nur systemzugewiesene verwaltete Identitäten verwendet werden.

$vm = Get-AzVm -ResourceGroupName myResourceGroup -Name myVm

Update-AzVm -ResourceGroupName myResourceGroup -VirtualMachine $vm -IdentityType "SystemAssigned"

Nächste Schritte

Die vollständigen Schnellstarts zum Erstellen virtueller Azure-Computer finden Sie unter:

In diesem Artikel erfahren Sie, wie Sie mithilfe der Azure Resource Manager-Bereitstellungsvorlage die folgenden Vorgänge für verwaltete Identitäten für Azure-Ressourcen auf einer Azure-VM ausführen können:

Voraussetzungen

- Wenn Sie nicht mit der Verwendung der Azure Resource Manager-Bereitstellungsvorlage vertraut sind, sehen Sie sich die Übersicht an. Machen Sie sich den Unterschied zwischen einer vom System und einer vom Benutzer zugewiesenen verwalteten Identität bewusst.

- Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Azure-Ressourcen-Manager-Vorlagen

Wie beim Azure-Portal und der Skripterstellung bieten Azure Resource Manager-Vorlagen die Möglichkeit, von einer Azure-Ressourcengruppe definierte neue bzw. geänderte Ressourcen bereitzustellen. Für die Vorlagenbearbeitung und -bereitstellung sind mehrere Optionen sowohl lokal als auch portalbasiert verfügbar, einschließlich:

- Verwenden einer benutzerdefinierten Vorlage aus Azure Marketplace. Dies ermöglicht Ihnen, eine ganz neue Vorlage zu erstellen oder eine Vorlage zu verwenden, die auf einer vorhandenen, häufig genutzten Vorlage oder einer Schnellstartvorlage basiert.

- Ableiten von einer vorhandenen Ressourcengruppe, indem eine Vorlage aus der ursprünglichen Bereitstellung oder aus dem aktuellen Status der Bereitstellung exportiert wird.

- Verwenden eines lokalen JSON-Editors (z.B. VS Code) und anschließendes Hochladen und Bereitstellen mithilfe von PowerShell oder CLI.

- Verwenden des Azure-Ressourcengruppenprojekts von Visual Studio für das Erstellen und Bereitstellen einer Vorlage.

Unabhängig von der gewählten Option ist die Vorlagensyntax während der ursprünglichen und erneuten Bereitstellung identisch. Die Aktivierung einer vom System oder vom Benutzer zugewiesenen verwalteten Identität auf einer neuen oder vorhandenen VM erfolgt auf dieselbe Weise. Standardmäßig führt Azure Resource Manager außerdem ein inkrementelles Update für Bereitstellungen durch.

Systemseitig zugewiesene verwaltete Identität

In diesem Abschnitt aktivieren und deaktivieren Sie eine vom System zugewiesene verwaltete Identität mithilfe einer Azure Resource Manager-Vorlage.

Aktivieren einer vom System zugewiesenen verwalteten Identität beim Erstellen einer Azure-VM oder für eine vorhandene VM

Zum Aktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Verwenden Sie unabhängig davon, ob Sie sich bei Azure lokal oder über das Azure-Portal anmelden, ein Konto, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

Um die vom System zugewiesene verwaltete Identität zu aktivieren, laden Sie die Vorlage in einem Editor, suchen Sie die gewünschte Ressource

Microsoft.Compute/virtualMachinesim Abschnittresources, und fügen Sie die"identity"-Eigenschaft in der gleichen Ebene wie die"type": "Microsoft.Compute/virtualMachines"-Eigenschaft hinzu. Verwenden Sie die folgende Syntax:"identity": { "type": "SystemAssigned" },Wenn Sie fertig sind, sollten die folgenden Abschnitte dem Abschnitt

resourceder Vorlage hinzugefügt worden sein. Diese sollte wie folgt aussehen:"resources": [ { //other resource provider properties... "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "SystemAssigned", } } ]

Zuweisen einer Rolle zur vom System zugewiesenen verwalteten Identität der VM

Nachdem Sie die Option für eine vom System zugewiesene verwaltete Identität auf Ihrer VM aktiviert haben, möchten Sie der Identität möglicherweise eine Rolle wie Leser für die Ressourcengruppe gewähren, in der sie erstellt wurde. Ausführliche Informationen zu diesem Schritt finden Sie im Artikel Zuweisen von Azure-Rollen mit Azure Resource Manager-Vorlagen.

Deaktivieren einer vom System zugewiesenen verwalteten Identität auf einer Azure-VM

Zum Entfernen der systemseitig zugewiesenen verwalteten Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Verwenden Sie unabhängig davon, ob Sie sich bei Azure lokal oder über das Azure-Portal anmelden, ein Konto, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

Laden Sie die Vorlage in einen Editor, und suchen Sie nach der gewünschten

Microsoft.Compute/virtualMachines-Ressource im Abschnittresources. Wenn Ihre VM nur über eine vom System zugewiesene verwaltete Identität verfügt, können Sie diese deaktivieren, indem Sie den Identitätstyp inNoneändern.Microsoft.Compute/virtualMachines-API, Version 2018-06-01

Wenn Ihre VM sowohl vom System als auch vom Benutzer zugewiesene verwaltete Identitäten enthält, entfernen Sie

SystemAssignedaus dem Identitätstyp und behaltenUserAssignedzusammen mit denuserAssignedIdentities-Wörterbuchwerten bei.Microsoft.Compute/virtualMachines-API, Version 2018-06-01

Wenn

2017-12-01alsapiVersionverwendet wird und Ihre VM sowohl vom System als auch vom Benutzer zugewiesene verwaltete Identitäten enthält, entfernen SieSystemAssignedaus dem Identitätstyp und behaltenUserAssignedzusammen mit demidentityIds-Array der vom Benutzer zugewiesenen verwalteten Identitäten bei.

Das folgende Beispiel zeigt, wie Sie eine vom System zugewiesene verwaltete Identität von einem virtuellen Computer ohne vom Benutzer zugewiesene verwaltete Identitäten entfernen:

{

"apiVersion": "2018-06-01",

"type": "Microsoft.Compute/virtualMachines",

"name": "[parameters('vmName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "None"

}

}

Benutzerseitig zugewiesene verwaltete Identität

In diesem Abschnitt weisen Sie einer Azure-VM mit der Azure Resource Manager-Vorlage eine vom Benutzer zugewiesene verwaltete Identität zu.

Hinweis

Weitere Informationen zum Erstellen einer vom Benutzer zugewiesenen verwalteten Identität mit einer Azure Resource Manager-Vorlage finden Sie unter Erstellen einer vom Benutzer zugewiesenen verwalteten Identität.

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einem virtuellen Azure-Computer

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Fügen Sie unter dem

resources-Element den folgenden Eintrag hinzu, um Ihrer VM eine vom Benutzer zugewiesene verwaltete Identität zuzuweisen. Achten Sie darauf, dass Sie<USERASSIGNEDIDENTITY>durch den Namen der vom Benutzer zugewiesenen verwalteten Identität ersetzen, die Sie erstellt haben.Microsoft.Compute/virtualMachines-API, Version 2018-06-01

Wenn

2018-06-01alsapiVersionverwendet wird, werden die vom Benutzer zugewiesenen verwalteten Identitäten imuserAssignedIdentities-Wörterbuchformat gespeichert, und der Wert<USERASSIGNEDIDENTITYNAME>muss in einer im Abschnittvariablesder Vorlage definierten Variable gespeichert werden.{ "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "userAssignedIdentities": { "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]": {} } } }Microsoft.Compute/virtualMachines-API, Version 2017-12-01

Wenn

2017-12-01alsapiVersionverwendet wird, werden die vom Benutzer zugewiesenen verwalteten Identitäten imidentityIds-Array gespeichert, und der Wert<USERASSIGNEDIDENTITYNAME>muss in einer im Abschnittvariablesder Vorlage definierten Variable gespeichert werden.{ "apiVersion": "2017-12-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "identityIds": [ "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]" ] } }Wenn Sie fertig sind, sollten die folgenden Abschnitte dem Abschnitt

resourceder Vorlage hinzugefügt worden sein. Diese sollte wie folgt aussehen:Microsoft.Compute/virtualMachines-API, Version 2018-06-01

"resources": [ { //other resource provider properties... "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "userAssignedIdentities": { "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]": {} } } } ]Microsoft.Compute/virtualMachines-API, Version 2017-12-01

"resources": [ { //other resource provider properties... "apiVersion": "2017-12-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "identityIds": [ "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]" ] } } ]

Entfernen einer vom Benutzer zugewiesenen verwalteten Identität von einer Azure-VM

Für das Entfernen einer benutzerseitig zugewiesenen Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Verwenden Sie unabhängig davon, ob Sie sich bei Azure lokal oder über das Azure-Portal anmelden, ein Konto, das dem Azure-Abonnement zugeordnet ist, das den virtuellen Computer enthält.

Laden Sie die Vorlage in einen Editor, und suchen Sie nach der gewünschten

Microsoft.Compute/virtualMachines-Ressource im Abschnittresources. Wenn Ihr virtueller Computer nur über eine benutzerseitig zugewiesene verwaltete Identität verfügt, können Sie diese deaktivieren, indem Sie den Identitätstyp inNoneändern.Das folgende Beispiel zeigt, wie Sie alle vom Benutzer zugewiesenen verwalteten Identitäten von einem virtuellen Computer ohne vom System zugewiesene verwaltete Identitäten entfernen:

{ "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[parameters('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "None" }, }Microsoft.Compute/virtualMachines-API, Version 2018-06-01

Um eine einzelne vom Benutzer zugewiesene verwaltete Identität von einem virtuellen Computer zu entfernen, entfernen Sie diese aus dem

useraAssignedIdentities-Wörterbuch.Wenn Sie eine vom System zugewiesene verwaltete Identität verwenden, behalten Sie den Wert

typeunter dem Wertidentitybei.Microsoft.Compute/virtualMachines-API, Version 2017-12-01

Um eine einzelne benutzerseitig zugewiesene verwaltete Identität von einem virtuellen Computer zu entfernen, entfernen Sie diese aus dem

identityIds-Array.Wenn Sie eine vom System zugewiesene verwaltete Identität verwenden, behalten Sie den Wert

typeunter dem Wertidentitybei.

Nächste Schritte

In diesem Artikel erfahren Sie, wie Sie unter Verwendung von CURL für Aufrufe an den Azure Resource Manager-REST-Endpunkt die folgenden Vorgänge für verwaltete Identitäten für Azure-Ressourcen auf einem virtuellen Azure-Computer ausführen können:

- Aktivieren und Deaktivieren der vom System zugewiesenen verwalteten Identität auf einem virtuellen Azure-Computer

- Hinzufügen und Entfernen einer vom Benutzer zugewiesenen verwalteten Identität auf einem virtuellen Azure-Computer

Wenn Sie noch kein Azure-Konto haben, sollten Sie sich für ein kostenloses Konto registrieren, bevor Sie fortfahren.

Voraussetzungen

- Wenn Sie mit verwalteten Identitäten für Azure-Ressourcen noch nicht vertraut sind, lesen Sie Was sind verwaltete Identitäten für Azure-Ressourcen?. Informationen zu systemseitig zugewiesenen und benutzerseitig zugewiesenen Typen verwalteter Identitäten finden Sie unter Arten von verwalteten Identitäten.

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Systemseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie unter Verwendung von CURL für Aufrufe an den Azure Resource Manager-REST-Endpunkt eine systemzugewiesene verwaltete Identität auf einem virtuellen Azure-Computer aktivieren und deaktivieren können.

Aktivieren einer vom System zugewiesenen verwalteten Identität beim Erstellen eines virtuellen Azure-Computers

Zum Erstellen eines virtuellen Azure-Computers, auf dem die systemseitig zugewiesene verwaltete Identität aktiviert ist, benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Erstellen Sie eine Ressourcengruppe für das Einschließen und Bereitstellen des virtuellen Computers und der zugehörigen Ressourcen. Verwenden Sie hierfür az group create. Sie können diesen Schritt überspringen, wenn Sie bereits über eine Ressourcengruppe verfügen, die Sie stattdessen verwenden möchten:

az group create --name myResourceGroup --location westusErstellen einer Netzwerkschnittstelle für den virtuellen Computer:

az network nic create -g myResourceGroup --vnet-name myVnet --subnet mySubnet -n myNicRufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenErstellen Sie über Azure Cloud Shell einen virtuellen Computer mithilfe von CURL zum Aufrufen des Azure Resource Manager-REST-Endpunkts. Im folgenden Beispiel wird ein virtueller Computer namens myVM mit einer systemzugewiesenen verwalteten Identität erstellt, wie es im Anforderungstext durch den Wert

"identity":{"type":"SystemAssigned"}angegeben ist. Ersetzen Sie<ACCESS TOKEN>durch den Wert, den Sie im vorherigen Schritt zum Anfordern eines Bearer-Zugriffstokens erhalten haben, und ersetzen Sie den Wert<SUBSCRIPTION ID>entsprechend Ihrer Umgebung.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PUT -d '{"location":"westus","name":"myVM","identity":{"type":"SystemAssigned"},"properties":{"hardwareProfile":{"vmSize":"Standard_D2_v2"},"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"name":"myVM3osdisk","createOption":"FromImage"},"dataDisks":[{"diskSizeGB":1023,"createOption":"Empty","lun":0},{"diskSizeGB":1023,"createOption":"Empty","lun":1}]},"osProfile":{"adminUsername":"azureuser","computerName":"myVM","adminPassword":"<SECURE PASSWORD STRING>"},"networkProfile":{"networkInterfaces":[{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic","properties":{"primary":true}}]}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "location":"westus", "name":"myVM", "identity":{ "type":"SystemAssigned" }, "properties":{ "hardwareProfile":{ "vmSize":"Standard_D2_v2" }, "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "name":"myVM3osdisk", "createOption":"FromImage" }, "dataDisks":[ { "diskSizeGB":1023, "createOption":"Empty", "lun":0 }, { "diskSizeGB":1023, "createOption":"Empty", "lun":1 } ] }, "osProfile":{ "adminUsername":"azureuser", "computerName":"myVM", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaces":[ { "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic", "properties":{ "primary":true } } ] } } }

Aktivieren einer vom System zugewiesenen Identität auf einem vorhandenen virtuellen Azure-Computer

Zum Aktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer, der ursprünglich ohne diese bereitgestellt wurde, benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Rufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenVerwenden Sie den folgenden CURL-Befehl zum Aufrufen des Azure Resource Manager-REST-Endpunkts, um die systemzugewiesene verwaltete Identität auf dem virtuellen Computer zu aktivieren, wie es im Anforderungstext durch den Wert

{"identity":{"type":"SystemAssigned"}für einen virtuellen Computer namens myVM angegeben ist. Ersetzen Sie<ACCESS TOKEN>durch den Wert, den Sie im vorherigen Schritt zum Anfordern eines Bearer-Zugriffstokens erhalten haben, und ersetzen Sie den Wert<SUBSCRIPTION ID>entsprechend Ihrer Umgebung.Wichtig

Um sicherzustellen, dass Sie keine vorhandenen benutzerzugewiesenen verwalteten Identitäten löschen, die dem virtuellen Computer zugewiesen sind, müssen Sie die benutzerzugewiesenen verwalteten Identitäten mit dem folgenden CURL-Befehl auflisten:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"Wenn dem virtuellen Computer benutzerzugewiesene verwaltete Identitäten zugewiesen sind, wie es imidentity-Wert in der Antwort angegeben ist, fahren Sie mit Schritt 3 fort. Dort wird gezeigt, wie Sie benutzerzugewiesene verwaltete Identitäten beibehalten und gleichzeitig die systemzugewiesene verwaltete Identität auf dem virtuellen Computer aktivieren.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned"}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"SystemAssigned" } }Zum Aktivieren der systemzugewiesenen verwalteten Identität auf einem virtuellen Computer mit vorhandenen benutzerzugewiesenen verwalteten Identitäten müssen Sie

SystemAssignedzumtype-Wert hinzufügen.Wenn dem virtuellen Computer beispielsweise die benutzerzugewiesenen verwalteten Identitäten

ID1undID2zugewiesen sind, und Sie dem virtuellen Computer die systemzugewiesene verwaltete Identität hinzufügen möchten, verwenden Sie den folgenden CURL-Aufruf. Ersetzen Sie<ACCESS TOKEN>und<SUBSCRIPTION ID>durch Werte entsprechend Ihrer Umgebung.Bei der API-Version

2018-06-01werden die vom Benutzer zugewiesenen verwalteten Identitäten im WertuserAssignedIdentitiesin einem Wörterbuchformat gespeichert (im Gegensatz zum WertidentityIdsin einem Arrayformat, der in API-Version2017-12-01verwendet wird).API-VERSION 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{},"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{}}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ }, "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{ } } } }API-VERSION 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "identityIds":["/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1","/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"SystemAssigned, UserAssigned", "identityIds":[ "/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1", "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2" ] } }

Deaktivieren einer vom System zugewiesenen verwalteten Identität auf einem virtuellen Azure-Computer

Zum Deaktivieren der systemseitig zugewiesenen verwalteten Identität auf einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Rufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenAktualisieren Sie den virtuellen Computer mithilfe von CURL zum Aufrufen des Azure Resource Manager-REST-Endpunkts, um die systemzugewiesene verwaltete Identität zu deaktivieren. Im folgenden Beispiel wird die systemzugewiesene verwaltete Identität auf einem virtuellen Computer namens myVM deaktiviert, wie es im Anforderungstext durch den Wert

{"identity":{"type":"None"}}angegeben ist. Ersetzen Sie<ACCESS TOKEN>durch den Wert, den Sie im vorherigen Schritt zum Anfordern eines Bearer-Zugriffstokens erhalten haben, und ersetzen Sie den Wert<SUBSCRIPTION ID>entsprechend Ihrer Umgebung.Wichtig

Um sicherzustellen, dass Sie keine vorhandenen benutzerzugewiesenen verwalteten Identitäten löschen, die dem virtuellen Computer zugewiesen sind, müssen Sie die benutzerzugewiesenen verwalteten Identitäten mit dem folgenden CURL-Befehl auflisten:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"Wenn dem virtuellen Computer benutzerzugewiesene verwaltete Identitäten zugewiesen sind, wie es imidentity-Wert in der Antwort angegeben ist, fahren Sie mit Schritt 3 fort. Dort wird gezeigt, wie Sie benutzerzugewiesene verwaltete Identitäten beibehalten und gleichzeitig die systemzugewiesene verwaltete Identität auf dem virtuellen Computer deaktivieren.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"None"}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"None" } }Zum Entfernen der systemzugewiesenen verwalteten Identität von einem virtuellen Computer mit benutzerzugewiesenen verwalteten Identitäten entfernen Sie

SystemAssignedaus dem Wert{"identity":{"type:" "}}, während Sie den WertUserAssignedund dieuserAssignedIdentities-Wörterbuchwerte beibehalten, wenn Sie API-Version 2018-06-01 verwenden. Bei Verwendung der API-Version 2017-12-01 (oder einer älteren Version) behalten Sie dasidentityIds-Array bei.

Benutzerseitig zugewiesene verwaltete Identität

In diesem Abschnitt erfahren Sie, wie Sie unter Verwendung von CURL für Aufrufe an den Azure Resource Manager-REST-Endpunkt eine benutzerzugewiesene verwaltete Identität auf einem virtuellen Computer hinzufügen und entfernen können.

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität beim Erstellen eines virtuellen Azure-Computers

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Rufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenErstellen einer Netzwerkschnittstelle für den virtuellen Computer:

az network nic create -g myResourceGroup --vnet-name myVnet --subnet mySubnet -n myNicRufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenErstellen Sie eine benutzerseitig zugewiesene Identität anhand der Anweisungen unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität.

Erstellen Sie einen virtuellen Computer mithilfe von CURL zum Aufrufen des Azure Resource Manager-REST-Endpunkts. Im folgenden Beispiel wird ein virtueller Computer namens myVM in der Ressourcengruppe myResourceGroup mit einer benutzerzugewiesenen verwalteten Identität

ID1erstellt, wie es im Anforderungstext durch den Wert"identity":{"type":"UserAssigned"}angegeben ist. Ersetzen Sie<ACCESS TOKEN>durch den Wert, den Sie im vorherigen Schritt zum Anfordern eines Bearer-Zugriffstokens erhalten haben, und ersetzen Sie den Wert<SUBSCRIPTION ID>entsprechend Ihrer Umgebung.API-VERSION 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PUT -d '{"location":"westus","name":"myVM","identity":{"type":"UserAssigned","identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]},"properties":{"hardwareProfile":{"vmSize":"Standard_D2_v2"},"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"name":"myVM3osdisk","createOption":"FromImage"},"dataDisks":[{"diskSizeGB":1023,"createOption":"Empty","lun":0},{"diskSizeGB":1023,"createOption":"Empty","lun":1}]},"osProfile":{"adminUsername":"azureuser","computerName":"myVM","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaces":[{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic","properties":{"primary":true}}]}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "location":"westus", "name":"myVM", "identity":{ "type":"UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] }, "properties":{ "hardwareProfile":{ "vmSize":"Standard_D2_v2" }, "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "name":"myVM3osdisk", "createOption":"FromImage" }, "dataDisks":[ { "diskSizeGB":1023, "createOption":"Empty", "lun":0 }, { "diskSizeGB":1023, "createOption":"Empty", "lun":1 } ] }, "osProfile":{ "adminUsername":"azureuser", "computerName":"myVM", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaces":[ { "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic", "properties":{ "primary":true } } ] } } }API-VERSION 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PUT -d '{"location":"westus","name":"myVM","identity":{"type":"UserAssigned","identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]},"properties":{"hardwareProfile":{"vmSize":"Standard_D2_v2"},"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"name":"myVM3osdisk","createOption":"FromImage"},"dataDisks":[{"diskSizeGB":1023,"createOption":"Empty","lun":0},{"diskSizeGB":1023,"createOption":"Empty","lun":1}]},"osProfile":{"adminUsername":"azureuser","computerName":"myVM","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaces":[{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic","properties":{"primary":true}}]}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "location":"westus", "name":"myVM", "identity":{ "type":"UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] }, "properties":{ "hardwareProfile":{ "vmSize":"Standard_D2_v2" }, "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "name":"myVM3osdisk", "createOption":"FromImage" }, "dataDisks":[ { "diskSizeGB":1023, "createOption":"Empty", "lun":0 }, { "diskSizeGB":1023, "createOption":"Empty", "lun":1 } ] }, "osProfile":{ "adminUsername":"azureuser", "computerName":"myVM", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaces":[ { "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic", "properties":{ "primary":true } } ] } } }

Zuweisen einer vom Benutzer zugewiesenen verwalteten Identität zu einem vorhandenen virtuellen Azure-Computer

Für die Zuweisung einer benutzerseitig zugewiesenen Identität zu einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisungen Mitwirkender für virtuelle Computer und Operator für verwaltete Identität. Es sind keine anderen Microsoft Entra-Verzeichnisrollenzuweisungen erforderlich.

Rufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenErstellen Sie eine benutzerzugewiesene verwaltete Identität anhand der Anweisungen unter Erstellen einer vom Benutzer zugewiesenen verwalteten Identität.

Um sicherzustellen, dass Sie keine vorhandenen benutzer- oder systemzugewiesenen verwalteten Identitäten löschen, die dem virtuellen Computer zugewiesen sind, müssen Sie die Identitätstypen, die dem virtuellen Computer zugewiesen sind, mit dem folgenden CURL-Befehl auflisten. Sollten der VM-Skalierungsgruppe verwaltete Identitäten zugewiesen sein, sind diese unter dem

identity-Wert aufgelistet.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Wenn dem virtuellen Computer benutzer- oder systemseitig zugewiesene verwaltete Identitäten zugewiesen sind, wie es im

identity-Wert in der Antwort angegeben ist, fahren Sie mit Schritt 5 fort. Dort wird gezeigt, wie Sie die systemseitig zugewiesene verwaltete Identität beibehalten und gleichzeitig dem virtuellen Computer eine benutzerseitig zugewiesene verwaltete Identität hinzufügen.Wenn dem virtuellen Computer keine benutzerzugewiesenen verwalteten Identitäten zugewiesen sind, verwenden Sie den folgenden CURL-Befehl zum Aufrufen des Azure Resource Manager-REST-Endpunkts, um dem virtuellen Computer die erste benutzerzugewiesene verwaltete Identität zuzuweisen.

Im folgenden Beispiel wird einem virtuellen Computer namens myVM in der Ressourcengruppe myResourceGroup die vom Benutzer zugewiesene verwaltete Identität

ID1zugewiesen. Ersetzen Sie<ACCESS TOKEN>durch den Wert, den Sie im vorherigen Schritt zum Anfordern eines Bearer-Zugriffstokens erhalten haben, und ersetzen Sie den Wert<SUBSCRIPTION ID>entsprechend Ihrer Umgebung.API-VERSION 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{}}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ } } } }API-VERSION 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"userAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"userAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] } }Gehen Sie wie folgt vor, wenn Ihrem virtuellen Computer eine benutzer- oder systemzugewiesene verwaltete Identität zugewiesen ist:

API-VERSION 2018-06-01

Fügen Sie die vom Benutzer zugewiesene verwaltete Identität dem

userAssignedIdentities-Wörterbuchwert hinzu.Wenn Ihrem virtuellen Computer derzeit beispielweise die systemzugewiesene verwaltete Identität und die benutzerzugewiesene verwaltete Identität

ID1zugewiesen sind und Sie die benutzerzugewiesene verwaltete IdentitätID2hinzufügen möchten, verwenden Sie folgenden Befehl:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{},"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{}}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ }, "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{ } } } }API-VERSION 2017-12-01

Behalten Sie beim Hinzufügen der neuen benutzerzugewiesenen verwalteten Identität die benutzerzugewiesenen verwalteten Identitäten bei, die im

identityIds-Arraywert erhalten bleiben sollen.Wenn Ihrem virtuellen Computer derzeit beispielweise die systemzugewiesene verwaltete Identität und die benutzerzugewiesene verwaltete Identität

ID1zugewiesen sind und Sie die benutzerzugewiesene verwaltete IdentitätID2hinzufügen möchten, verwenden Sie folgenden Befehl:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned,UserAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1","/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext

{ "identity":{ "type":"SystemAssigned,UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1", "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2" ] } }

Entfernen einer vom Benutzer zugewiesenen verwalteten Identität von einer Azure-VM

Für das Entfernen einer benutzerseitig zugewiesenen Identität von einem virtuellen Computer benötigt Ihr Konto die Rollenzuweisung Mitwirkender für virtuelle Computer.

Rufen Sie ein Bearer-Zugriffstoken ab, das Sie dann im nächsten Schritt im Autorisierungsheader verwenden, um den virtuellen Computer mit einer systemzugewiesenen verwalteten Identität zu erstellen.

az account get-access-tokenUm sicherzustellen, dass Sie keine vorhandenen benutzerzugewiesenen verwalteten Identitäten löschen, die dem virtuellen Computer weiterhin zugewiesen sein sollen, und auch nicht die systemzugewiesene verwaltete Identität entfernen, müssen Sie die verwalteten Identitäten mit dem folgenden CURL-Befehl auflisten:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Sollten dem virtuellen Computer verwaltete Identitäten zugewiesen sein, sind diese in der Antwort im

identity-Wert aufgelistet.Wenn beispielsweise die benutzerzugewiesenen verwalteten Identitäten

ID1undID2Ihrem virtuellen Computer zugewiesen sind und nurID1zugewiesen bleiben und die systemzugewiesene Identität beibehalten werden soll, verwenden Sie folgenden Befehl:API-VERSION 2018-06-01

Fügen Sie

nullder benutzerzugewiesenen verwalteten Identität hinzu, die Sie entfernen möchten:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":null}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Anforderungsheader

Anforderungsheader BESCHREIBUNG Content-Type Erforderlich. Legen Sie diese Option auf application/jsonfest.Autorisierung Erforderlich. Legen Sie diese Option auf ein gültiges Bearer-Zugriffstoken fest.Anforderungstext