Behandeln von Verbindungsproblemen im Zusammenhang mit einem Projekt mit privatem Endpunkt

Wichtig

Einige der in diesem Artikel beschriebenen Features sind möglicherweise nur in der Vorschau verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und sollte nicht für Produktionsworkloads verwendet werden. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Wenn Sie eine Verbindung mit einem Projekt herstellen, das mit einem privaten Endpunkt konfiguriert wurde, erhalten Sie möglicherweise einen Fehler vom Typ „403“ oder eine Meldung, die besagt, dass der Zugriff unzulässig ist. In diesem Artikel erfahren Sie, wie Sie nach allgemeinen Konfigurationsproblemen suchen, die diesen Fehler verursachen können.

Herstellen einer sicheren Verbindung mit Ihrerem Projekt

Verwenden Sie eine der folgenden Methoden, um eine Verbindung mit einem geschützten Projekt hinter einem VNet herzustellen:

Azure VPN Gateway: Verbindet lokale Netzwerke über eine private Verbindung mit dem VNet. Die Verbindung wird über das öffentliche Internet hergestellt. Es gibt zwei Arten von VPN Gateways, die Sie verwenden können:

- Point-to-Site: Jeder Clientcomputer verwendet einen VPN-Client, um eine Verbindung mit dem VNet herzustellen.

- Site-to-Site: Ein VPN-Gerät verbindet das VNet mit Ihrem lokalen Netzwerk.

ExpressRoute: Verbindet lokale Netzwerke über eine private Verbindung mit der Cloud. Die Verbindung wird über einen Konnektivitätsanbieter hergestellt.

Azure Bastion: In diesem Szenario erstellen Sie einen virtuellen Azure-Computer (auch als Jumpbox bezeichnet) im VNet. Anschließend stellen Sie mit Azure Bastion eine Verbindung mit dem virtuellen Computer her. Bastion ermöglicht es Ihnen, über eine RDP- oder SSH-Sitzung in Ihrem lokalen Webbrowser eine Verbindung mit dem virtuellen Computer herzustellen. Anschließend verwenden Sie die Jumpbox als Entwicklungsumgebung. Da sie sich innerhalb des VNet befindet, kann sie direkt auf den Arbeitsbereich zugreifen.

DNS-Konfiguration

Die Problembehandlungsschritte für die DNS-Konfiguration sind abhängig davon, ob Sie Azure DNS oder ein benutzerdefiniertes DNS verwenden. Führen Sie die folgenden Schritte aus, um zu ermitteln, welche Variante Sie verwenden:

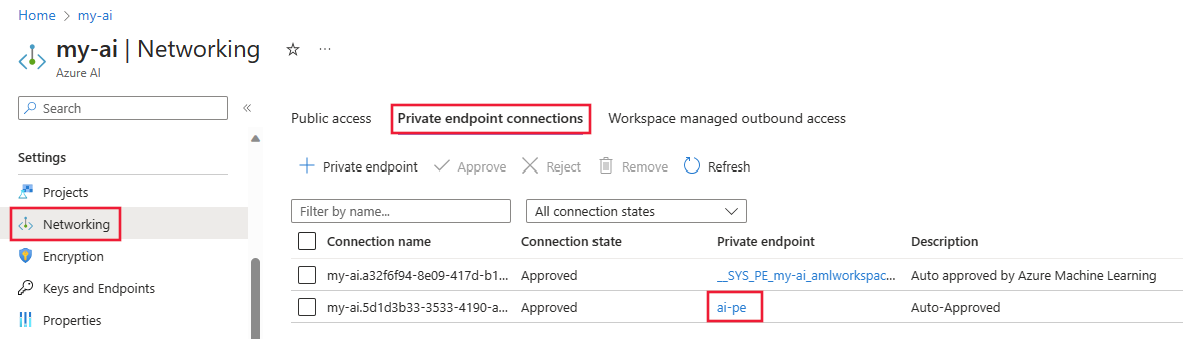

Wählen Sie im Azure-Portal die private Endpunktressource für Ihr Azure KI Studio aus. Wenn Sie sich den Namen nicht merken, wählen Sie Ihre Azure KI Studio-Ressource, Netzwerk, Private Endpunktverbindungen aus, und wählen Sie dann die private Endpunkt-Verbindung aus.

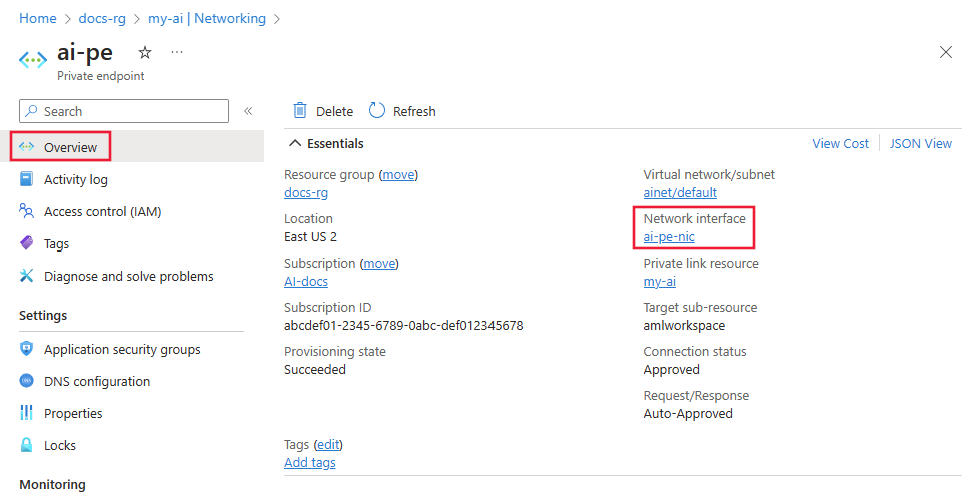

Wählen Sie auf der Seite Übersicht den Link Netzwerkschnittstelle aus.

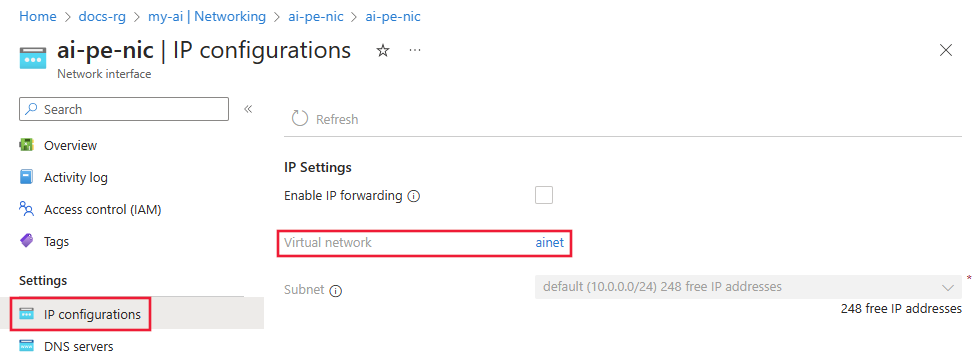

Wählen Sie unter Einstellungen die Option IP-Konfigurationen und anschließend den Link Virtuelles Netzwerk aus.

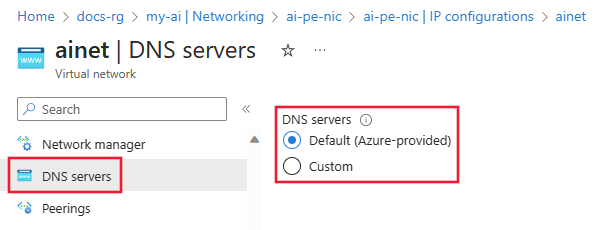

Wählen Sie links auf der Seite im Abschnitt Einstellungen den Eintrag DNS-Server aus.

- Wenn dieser Wert Standard (von Azure bereitgestellt) lautet, verwendet das VNet Azure DNS. Fahren Sie mit dem Abschnitt Problembehandlung für Azure DNS fort.

- Ist eine andere IP-Adresse angegeben, verwendet das VNet eine benutzerdefinierte DNS-Lösung. Fahren Sie mit dem Abschnitt Problembehandlung für benutzerdefiniertes DNS fort.

Problembehandlung für benutzerdefiniertes DNS

Verwenden Sie die folgenden Schritte, um zu überprüfen, ob Ihre benutzerdefinierte DNS-Lösung Namen ordnungsgemäß in IP-Adressen auflöst:

Öffnen über einen virtuellen Computer, über einen Laptop, über einen Desktopcomputer oder über eine andere Compute-Ressource, die über eine funktionierende Verbindung mit dem privaten Endpunkt verfügt, einen Webbrowser. Verwenden Sie in dem Browser die URL für Ihre Azure-Region:

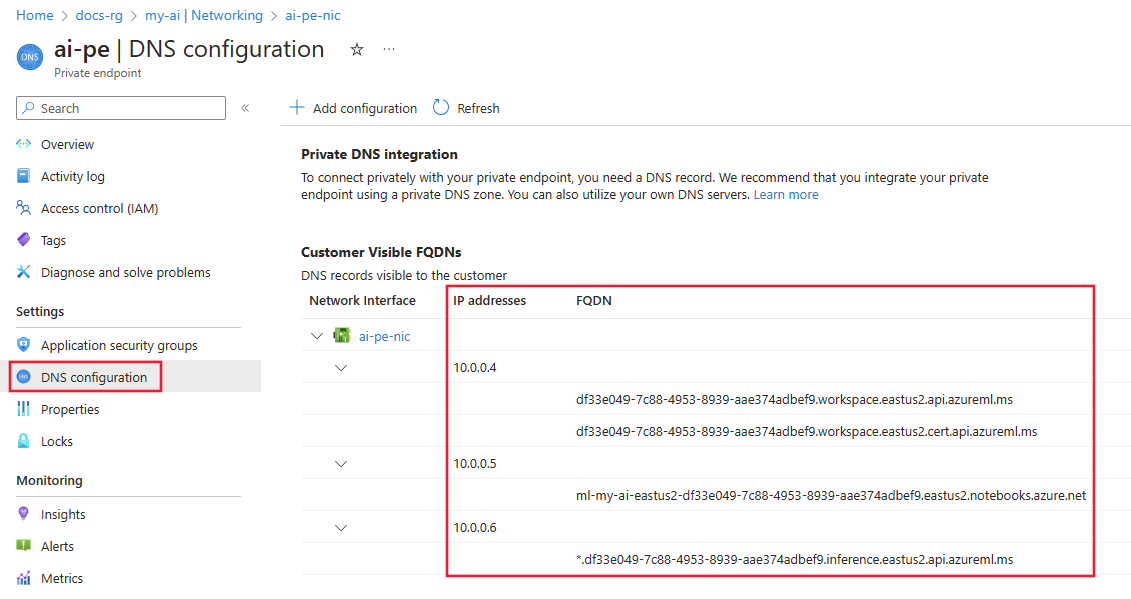

Azure-Region URL Azure Government https://portal.azure.us/?feature.privateendpointmanagedns=false Microsoft Azure von 21Vianet https://portal.azure.cn/?feature.privateendpointmanagedns=false Alle anderen Regionen https://portal.azure.com/?feature.privateendpointmanagedns=false Wählen Sie im Portal den privaten Endpunkt für das Projekt aus. Erstellen Sie im Abschnitt DNS-Konfiguration eine Liste der FQDNs, die für den privaten Endpunkt aufgeführt sind.

Öffnen Sie eine Eingabeaufforderung, eine PowerShell-Instanz oder eine andere Befehlszeile, und führen Sie für jeden FQDN aus dem vorherigen Schritt den folgenden Befehl aus. Vergewissern Sie sich bei jeder Befehlsausführung, dass die zurückgegebene IP-Adresse der IP-Adresse entspricht, die im Portal für den FQDN angegeben ist:

nslookup <fqdn>Wenn Sie beispielsweise den Befehl

nslookup df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.msausführen, sieht die Rückgabe in etwa wie folgt aus:Server: yourdnsserver Address: yourdnsserver-IP-address Name: df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.ms Address: 10.0.0.4Wenn der Befehl

nslookupeinen Fehler oder eine IP-Adresse zurückgibt, die sich von der IP-Adresse im Portal unterscheidet, ist Ihre benutzerdefinierte DNS-Lösung nicht ordnungsgemäß konfiguriert.

Problembehandlung für Azure DNS

Wenn Sie Azure DNS für die Namensauflösung verwenden, gehen Sie wie folgt vor, um sich zu vergewissern, dass die Integration von privatem DNS ordnungsgemäß konfiguriert ist:

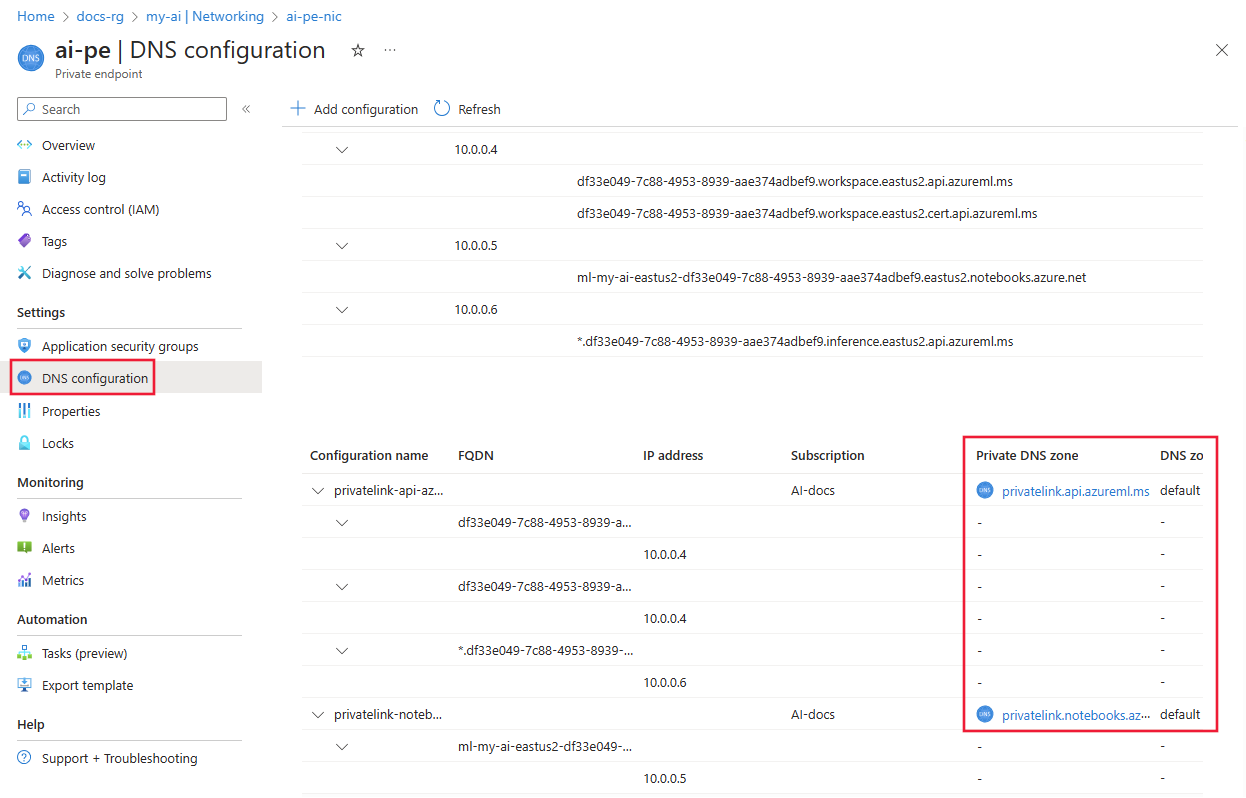

Wählen Sie auf dem privaten Endpunkt DNS-Konfiguration aus. Für jeden Eintrag in der Spalte Private DNS-Zone sollte auch ein Eintrag in der Spalte DNS-Zonengruppe vorhanden sein.

Wenn ein Eintrag für die private DNS-Zone, aber kein Eintrag für die DNS-Zonengruppe vorhanden ist, löschen Sie den privaten Endpunkt, und erstellen Sie ihn neu. Achten Sie darauf, dass beim erneuten Erstellen des privaten Endpunkts die Integration der privaten DNS-Zone aktivieren.

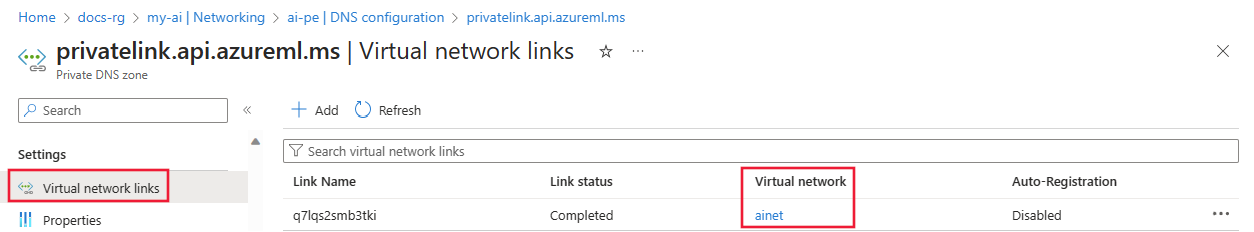

Wenn DNS-Zonengruppe nicht leer ist, wählen Sie den Link für den Eintrag Private DNS-Zone aus.

Wählen Sie in der privaten DNS-Zone Verknüpfungen virtueller Netzwerke aus. Es sollte eine Verknüpfung mit dem VNet vorhanden sein. Falls nicht, löschen Sie den privaten Endpunkt, und erstellen Sie ihn neu. Wählen Sie bei der Neuerstellung eine private DNS-Zone aus, die mit dem VNet verknüpft ist, oder erstellen Sie eine neue Zone mit entsprechender Verknüpfung.

Wiederholen Sie die vorherigen Schritte für die restlichen Einträge unter „Private DNS-Zone“.

Browserkonfiguration (DNS über HTTPS)

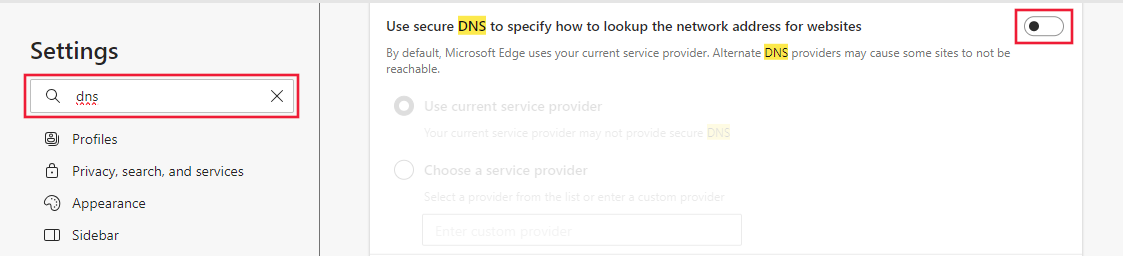

Überprüfen Sie, ob DNS über HTTP im Webbrowser aktiviert ist. DNS über HTTP verhindert unter Umständen, dass Azure DNS mit der IP-Adresse des privaten Endpunkts antwortet.

- Mozilla Firefox: Weitere Informationen finden Sie unter DNS über HTTPS in Firefox.

- Microsoft Edge:

Proxykonfiguration

Bei Verwendung eines Proxys wird unter Umständen die Kommunikation mit einem geschützten Projekt verhindert. Dies kann mithilfe einer der folgenden Optionen getestet werden:

- Deaktivieren Sie vorübergehend die Proxyeinstellung, und prüfen Sie, ob Sie eine Verbindung herstellen können.

- Erstellen Sie eine Datei für die automatische Proxykonfiguration (Proxy Auto-Config, PAC), die Direktzugriff auf die FQDNs ermöglicht, die auf dem privaten Endpunkt angegeben sind. Dadurch sollte auch der Direktzugriff auf den FQDN beliebiger Compute-Instanzen möglich sein.

- Konfigurieren Sie Ihren Proxyserver so, dass DNS-Anforderungen an Azure DNS weitergeleitet werden.

- Stellen Sie sicher, dass der Proxy Verbindungen mit AML-APIs zulässt, wie „.<region>.api.azureml.ms“ und „.instances.azureml.ms“

Problembehandlung für fehlende Speicherverbindungen

Wenn Sie ein Projekt erstellen, wird automatisch eine Reihe von Verbindungen zu Azure-Speicher für Daten-Upload-Szenarien und Artefaktspeicher einschließlich Prompt Flow erstellt. Wenn der öffentliche Zugriff auf das Azure Storage-Konto Ihres Hubs auf „Deaktiviert“ festgelegt ist, kann es zu einer Verzögerung bei der Erstellung dieser Speicherverbindungen kommen.

Versuchen Sie die folgenden Schritte zur Problembehandlung:

- Überprüfen Sie im Azure-Portal die Netzwerkeinstellungen des Speicherkontos, das mit Ihrem Hub verbunden ist.

- Überprüfen Sie Ihre Internetverbindung und stellen Sie sicher, dass Sie eine private Verbindung verwenden, die von Ihrem Speicherkonto zugelassen wird.

- Navigieren Sie zu KI Studio > Ihr Projekt > Projekteinstellungen.

- Aktualisieren Sie die Seite. Es sollte eine Reihe von Verbindungen erstellt werden, einschließlich „workspaceblobstore“.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für