Hinweis

Updates zur SWIFT-Produktverfügbarkeit in der Cloud finden Sie auf der SWIFT-Website.

Dieser Artikel bietet einen Überblick über die Bereitstellung von SWIFT Alliance Remote Gateway in Azure. Alliance Remote Gateway ist ein sicherer, Cloud-basierter Dienst, mit dem Sie Alliance Access oder Alliance Entry direkt mit SWIFT verbinden können, ohne ein Konnektivitätsprodukt vor Ort hosten zu müssen. Sie behalten die volle Kontrolle über Ihre Alliance Access und Alliance Entry Systeme.

Sie können die Lösung mit einem einzigen Azure-Abonnement bereitstellen. Zur besseren Verwaltung und Steuerung der Gesamtlösung sollten Sie jedoch zwei verschiedene Azure-Abonnements verwenden:

- Ein Abonnement enthält die SWIFT Alliance Access-Komponenten.

- Das zweite Abonnement enthält die Ressourcen, die Sie für die Anbindung an das SWIFT-Netzwerk über Alliance Connect Virtual benötigen.

Aufbau

*Laden Sie eine Visio-Datei herunter, die dieses Architekturdiagramm enthält.

Workflow

Der folgende Arbeitsablauf entspricht der vorangegangenen Abbildung.

Geschäftskunden: Geschäftskunden befinden sich in den Räumlichkeiten des Kunden, in der Regel in einem Unternehmen oder einer Finanzinstitution. Sie greifen über Back-Office-Anwendungen auf das System zu.

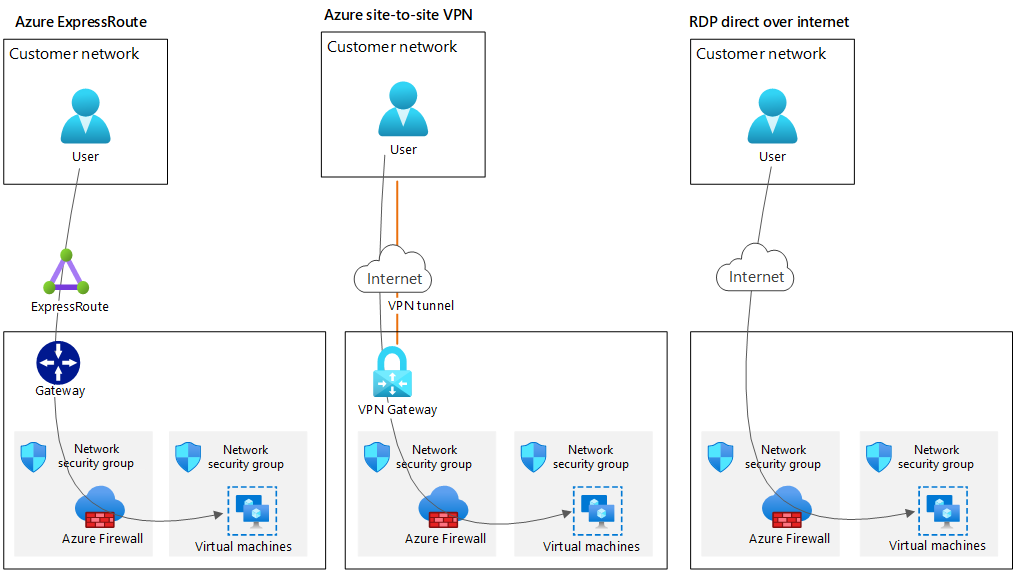

Konnektivität in den Räumlichkeiten des Kunden: Geschäftsanwender stellen die Verbindung zu den in Azure gehosteten Anwendungen über eine Azure ExpressRoute-Verbindung oder ein Azure VPN-Gateway her, was eine sichere und zuverlässige Verbindung gewährleistet.

Kunden-Backoffice-Abonnement: Dieses Abonnement enthält virtuelle Maschinen (VMs) für Back-Office-Anwendungen, die Teil der Azure-Dienste sind. Die Verbindung zur Hauptinfrastruktur von Azure erfolgt über ein virtuelles Netzwerk-Peering, das eine direkte Netzwerkverbindung zwischen virtuellen Azure-Netzwerken darstellt.

Alliance Remote Gateway-Abonnement: Der zentrale Bestandteil dieser Architektur ist das Alliance Remote Gateway-Abonnement. Dieses Abonnement enthält die folgenden Komponenten:

- Virtuelles Hub-Netzwerk: Fungiert als zentraler Punkt der Konnektivität über eine Verbindung zu ExpressRoute oder einem VPN-Gateway und Azure Firewall für einen sicheren und gefilterten Internetzugang.

- Virtuelles Netzwerk der SWIFT-Allianz Zugangsspeiche: Enthält die Infrastruktur für SWIFT Alliance Access mit Subnetzen für Webplattformen, Zugangsdienste und hochverfügbare virtuelle Maschinen.

- Sicherheits- und Verwaltungsdienste: Verwalten, sichern und überwachen Sie die Umgebung mithilfe von Diensten wie Microsoft Defender for Cloud, Microsoft Entra Managed Identities, Azure Monitor und Azure Storage.

Die hochverfügbaren Subnetze und VMs sorgen dafür, dass das System auch bei Ausfall einzelner Komponenten betriebsbereit bleibt.

Das Alliance Remote Gateway-Abonnement enthält Ressourcen, die Sie verwalten. Nachdem Sie einen Dienst implementiert haben, verbinden sich die Alliance Access- oder Alliance Entry-Systeme vor Ort mit dem Alliance Remote Gateway-Server, der in den SWIFT-Betriebszentren eingesetzt wird.

Sie behalten die volle Kontrolle über die Konfiguration und die Funktionen von Alliance Access oder Alliance Entry, einschließlich der Eingabe und Anzeige von Nachrichten, Routing, Bedienerdefinitionen, Zeitplanung und manuellem oder automatischem Druck.

Sie können die Ressourcen für Alliance Remote Gateway mit einer Azure Resource Manager-Vorlage (ARM-Vorlage) bereitstellen, um die Kerninfrastruktur wie in dieser Architektur beschrieben zu erstellen. Eine Alliance Access-Implementierung in Azure sollte sich an das SWIFT Customer Security Programme (CSP) und das Customer Security Controls Framework (CSCF) halten. Es empfiehlt sich, in diesem Abonnement die Azure-Richtlinien für SWIFT CSP-CSCF zu verwenden.

Alliance Connect Virtual Abonnement: Das Alliance Connect Virtual-Abonnement enthält die Komponenten, die erforderlich sind, um die Verbindung zum Alliance Remote Gateway-Server über ein sicheres IP-Netzwerk mehrerer Anbieter zu ermöglichen.

Wenn Sie die entsprechenden Juniper vSRX Virtual Firewall-Komponenten bereitstellen, die im vorangegangenen Architekturdiagramm dargestellt sind, aktivieren Sie Hochverfügbarkeit, indem Sie die redundanten Ressourcen in zwei verschiedenen Azure-Verfügbarkeitszonen bereitstellen. Zusätzlich überwachen und pflegen Hochverfügbarkeits-VM 1 und Hochverfügbarkeits-VM 2 die Routentabellen, um eine höhere Ausfallsicherheit zu gewährleisten und die Verfügbarkeit der Gesamtlösung zu verbessern.

Dieses Abonnement ist mit dem Alliance Remote Gateway-Abonnement gekoppelt. Es enthält Teilnetze für Vertrauens-, Verbindungs- und Nichtvertrauenszonen. Sie umfasst auch die Netzwerkschnittstellenkarten jeder Zone und benutzerdefinierte Routen für den kontrollierten Netzwerkverkehr.

Sie können die Verbindung zwischen dem Alliance Remote Gateway Server und diesen kundenspezifischen Netzwerkkomponenten über die dedizierte ExpressRoute-Verbindung oder über das Internet herstellen. SWIFT bietet drei verschiedene Konnektivitätsoptionen an: Bronze, Silber und Gold. Wählen Sie die beste Option für den Umfang Ihres Nachrichtenverkehrs und das erforderliche Maß an Ausfallsicherheit. Weitere Informationen zu diesen Konnektivitätsoptionen finden Sie unter Alliance Connect: Bronze-, Silver- und Goldpakete.

Externe Konnektivität: Die Architektur umfasst Verbindungen zu SWIFTNet Link über die ExpressRoute-Verbindung oder das Internet für die sichere Übertragung von Finanznachrichten und Transaktionen.

Routing und Richtlinien: Routentabellen und Richtlinien wie die SWIFT CSP-CSCF-Richtlinien und die SWIFTNet Link-Richtlinie regeln das Routing des Datenverkehrs und sorgen für die Einhaltung der Sicherheitsbestimmungen innerhalb der Bereitstellung.

Komponenten

Azure-Abonnement: Sie benötigen ein Azure-Abonnement, um Alliance Remote Gateway bereitzustellen. Wir empfehlen Ihnen, ein neues Azure-Abonnement zu verwenden, um Alliance Remote Gateway und seine Komponenten zu verwalten und zu skalieren.

Azure-Ressourcengruppe: Das Alliance Remote Gateway Secure Zone-Abonnement verfügt über eine Azure-Ressourcengruppe, die die folgenden Alliance Remote Gateway-Komponenten hostet:

- Alliance Web Platform SE, die auf einer virtuellen Azure-Maschine ausgeführt wird.

- Alliance Access, das auf einer virtuellen Azure-Maschine ausgeführt wird. Die Alliance Access-Software enthält eine eingebettete Oracle-Datenbank.

Azure Virtual Network: Das virtuelle Netzwerk bildet eine private Netzwerkgrenze um die SWIFT-Bereitstellung. Wählen Sie einen Netzwerkadressraum, der nicht mit Ihren lokalen Standorten kollidiert, z. B. Back-Office, Hardware-Sicherheitsmodul und Benutzerseiten.

Virtuelles Netzwerk Teilnetz: Sie sollten Alliance Access-Komponenten in separaten Subnetzen bereitstellen, um die Kontrolle des Datenverkehrs zwischen den Komponenten über Azure-Netzwerksicherheitsgruppen zu ermöglichen.

Azure-Routingtabelle: Sie können die Netzwerkkonnektivität zwischen Alliance Access-VMs und Ihren lokalen Standorten mithilfe einer Azure-Routingtabelle steuern.

Azure Firewall: Jede ausgehende Verbindung von Alliance Access-VMs zum Internet sollte die Azure Firewall passieren. Typische Beispiele für diese Konnektivität sind Zeitsynchronisierungen und Aktualisierungen von Antivirendefinitionen.

Azure Virtual Machines: Virtual Machines stellt Computedienste für die Ausführung von Alliance Access zur Verfügung. Nutzen Sie diese Richtlinien, um das richtige Abonnement zu wählen.

- Verwenden Sie ein rechenoptimiertes Abonnement für das Alliance Web Platform SE-Frontend.

- Verwenden Sie ein speicheroptimiertes Abonnement für Alliance Access mit einer eingebetteten Oracle-Datenbank.

Azure verwaltete Festplatten: Azure Premium SSD Managed Disks bieten eine Festplattenleistung mit hohem Durchsatz und niedriger Latenz für Alliance Access-Komponenten. Außerdem können von den Komponenten Datenträger, die an VMs angefügt sind, gesichert und wiederhergestellt werden.

Azure Näherungsplatzierungsgruppen: Ziehen Sie die Verwendung von Azure Proximity-Platzierungsgruppen in Betracht, um sicherzustellen, dass alle Alliance Access-VMs physisch nahe beieinander liegen. Näherungsplatzierungsgruppen verringern die Netzwerklatenz zwischen Alliance Access-Komponenten.

Szenariodetails

Sie können diesen Ansatz nutzen, um die SWIFT-Konnektivität von einer lokalen Umgebung in eine Azure-Umgebung zu migrieren oder Azure zu nutzen, um eine neue SWIFT-Konnektivität aufzubauen.

Mögliche Anwendungsfälle

Diese Lösung ist optimal für die Finanzbranche. Es ist für bestehende SWIFT-Kunden gedacht und kann verwendet werden, wenn Sie Alliance Access von lokalen Umgebungen auf Azure-Umgebungen migrieren.

Überlegungen

Diese Überlegungen beruhen auf den Säulen des Azure Well-Architected Frameworks, d. h. einer Reihe von Grundsätzen, mit denen die Qualität von Workloads verbessert werden kann. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

Die folgenden Überlegungen gelten für diese Lösung. Weitere Informationen erhalten Sie von Ihrem Microsoft-Kundenteam, das Sie bei Ihrer Azure-Implementierung für SWIFT unterstützt.

Zuverlässigkeit

Zuverlässigkeit stellt sicher, dass Ihre Anwendung Ihre Verpflichtungen gegenüber den Kunden erfüllen kann. Weitere Informationen finden Sie in der Überblick über die Säule „Zuverlässigkeit“.

Wenn Sie SWIFT-Komponenten lokal bereitstellen, müssen Sie Entscheidungen zur Verfügbarkeit und Resilienz treffen. Für die lokale Resilienz empfehlen wir die Bereitstellung in mindestens zwei separaten Rechenzentren. In Azure gelten dieselben Überlegungen, aber es kommen andere Konzepte zur Anwendung.

Sie können Alliance Access und Alliance Entry in einer Azure-Cloud-Infrastruktur bereitstellen. Die Azure-Infrastruktur muss die Anforderungen der entsprechenden Anwendung hinsichtlich Leistung und Latenz erfüllen.

Informationen zum Wiederherstellungsprozess der Datenbank finden Sie in Abschnitt 14 des Alliance Access Administrationshandbuchs auf der SWIFT Website.

Azure-Resilienzkonzepte

Azure bietet Vereinbarungen zum Servicelevel (SLAs) für die VM-Verfügbarkeit. Diese SLAs variieren je nachdem, ob Sie eine einzelne virtuelle Maschine, mehrere VMs in einem Availability Set oder mehrere VMs verteilt auf mehrere Availability Zones bereitstellen. Um das Risiko eines regionalen Ausfalls zu minimieren, sollten Sie SWIFT Alliance Access in mehreren Azure-Regionen bereitstellen. Weitere Informationen finden Sie unter Verfügbarkeitsoptionen für virtuelle Azure-Computer.

Multiaktive Ausfallsicherheit für einzelne Regionen

Alliance Access verwendet eine eingebettete Oracle-Datenbank. Für eine multiaktive Alliance Access-Bereitstellung können Sie eine pfadresiliente Architektur verwenden. Eine pfadresistente Architektur platziert alle erforderlichen SWIFT-Komponenten in einem Pfad. Sie können jeden Pfad so oft wie nötig duplizieren, um Ausfallsicherheit und Skalierbarkeit zu gewährleisten. Bei einem Ausfall wird ein Failover für den gesamten Pfad und nicht nur für eine einzelne Komponente durchgeführt. Das folgende Diagramm zeigt, wie dieser Resilienzansatz aussieht, wenn Sie Verfügbarkeitszonen verwenden. Diese Architektur ist einfacher einzurichten, aber bei einem Ausfall einer Komponente in einem Pfad müssen Sie auf einen anderen Pfad wechseln.

Die Hinzufügung weiterer Komponenten zu dieser Architektur erhöht in der Regel die Gesamtkosten. Es ist wichtig, dass Sie diese Komponenten bei der Planung und Budgetierung des Projekts berücksichtigen.

Durch die Kombination von Alliance Web Platform SE und Alliance Access auf einer einzigen VM reduzieren Sie die Anzahl der Infrastrukturkomponenten, die ausfallen können. Je nach Nutzungsmuster der SWIFT-Komponenten können Sie diese Konfiguration in Betracht ziehen. Stellen Sie für Alliance Access-Komponenten und Alliance Connect Virtual-Instanzen die zugehörigen Systeme in derselben Azure-Zone bereit, wie es im vorherigen Architekturdiagramm dargestellt ist. Stellen Sie zum Beispiel Alliance Access Web Platform SE-VMs, Alliance Access-VMs und Hochverfügbarkeits-VMs in zwei Verfügbarkeitszonen bereit.

Da SWIFT-Komponenten eine Verbindung mit verschiedenen Knoten herstellen, kann Azure Load Balancer nicht zum Automatisieren des Failovers oder zum Bereitstellen des Lastenausgleichs verwendet werden. Stattdessen müssen Sie sich auf die Fähigkeiten der SWIFT-Software verlassen, um einen Ausfall zu erkennen und auf einen zweiten Knoten umzuschalten. Die tatsächliche Uptime hängt davon ab, wie schnell eine Komponente einen Ausfall erkennen und ein Failover durchführen kann. Wenn Sie Verfügbarkeitszonen oder Verfügbarkeitsgruppen verwenden, ist die VM-Uptime-SLA für jede Komponente genau definiert.

Multiregionale multi-aktive Ausfallsicherheit

Um die Ausfallsicherheit über eine einzelne Azure-Region hinaus zu erhöhen, empfehlen wir Ihnen, SWIFT Alliance Access in mehreren Azure-Regionen einzusetzen, indem Sie Azure Paired Regions verwenden. Jede Azure-Region ist mit einer anderen Region innerhalb desselben Gebiets gepaart. Azure serialisiert Plattform-Updates oder geplante Wartungsarbeiten über Regionspaare hinweg, sodass jeweils nur eine gepaarte Region aktualisiert wird. Bei einem Ausfall, der sich auf mehrere Regionen auswirkt, wird mindestens eine Region in jedem Paar für die Wiederherstellung priorisiert.

Sicherheit

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Übersicht über die Säule „Sicherheit“.

Sie können Azure Network Watcher verwenden, um Datenflussprotokolle und Paketerfassungen von Azure-Netzwerksicherheitsgruppen zu erfassen. Sie können Sicherheitsgruppen-Datenflussprotokoll von Network Watcher an Azure Storage-Konten senden. Microsoft Sentinel stellt integrierte Orchestrierung und Automatisierung gängiger Aufgaben zur Verfügung. Diese Funktion kann die Datenflussprotokolle sammeln, Bedrohungen erkennen und untersuchen sowie auf Incidents reagieren.

Microsoft Defender for Cloud kann Ihre Hybriddaten, cloudnativen Dienste und Server schützen. Es lässt sich in Ihre bestehenden Sicherheitsabläufe integrieren, z. B. in Lösungen für die Verwaltung von Sicherheitsinformationen und Ereignissen sowie in Microsoft Threat Intelligence, um die Bedrohungsabwehr zu optimieren.

Azure Bastion bietet Konnektivitätstransparenz vom Azure-Portal zu einer VM unter Verwendung von Remote Desktop Protocol (RDP) oder Secure Shell Protocol (SSH). Da Azure Bastion erfordert, dass sich Administratoren beim Azure-Portal anmelden, können Sie Microsoft Entra Multifaktor-Authentifizierung (MFA) erzwingen. Sie können Microsoft Entra Conditional Access verwenden, um andere Einschränkungen durchzusetzen. So können Sie beispielsweise die öffentliche IP-Adresse festlegen, die Administratoren für die Anmeldung verwenden können. Azure Bastion ermöglicht auch einen Just-in-Time-Zugriff, der die erforderlichen Ports bei Bedarf öffnet, wenn Sie Fernzugriff benötigen.

Authentifizierung und Autorisierung

Administratoren, die die SWIFT-Infrastruktur in Azure verwalten, müssen über eine Identität im Microsoft Entra ID Dienst des Azure-Tenants verfügen, der mit dem Abonnement verbunden ist. Microsoft Entra ID kann Teil einer Hybrididentitätskonfiguration für Unternehmen sein, die Ihr lokales Unternehmensidentitätssystem in die Cloud integriert. Die SWIFT CSP-CSCF-Richtlinien empfehlen jedoch, das Identitätssystem für SWIFT-Einsätze von Ihrem Unternehmensidentitätssystem zu trennen. Wenn Ihr aktueller Tenant bereits in Ihr lokales Verzeichnis integriert ist, können Sie einen separaten Tenant mit einer separaten Microsoft Entra ID-Instanz erstellen, um diese Empfehlung zu erfüllen.

Benutzer, die bei Microsoft Entra ID registriert sind, können sich beim Azure-Portal anmelden oder sich über andere Verwaltungstools authentifizieren, wie Azure PowerShell oder Azure CLI. Sie können MFA und andere Sicherheitsvorkehrungen wie IP-Bereichsbeschränkungen konfigurieren, indem Sie Conditional Access verwenden. Benutzer erhalten Berechtigungen für Azure-Abonnements über rollenbasierte Zugriffskontrolle (RBAC), die die Operationen regelt, die Benutzer in einem Abonnement durchführen können.

Die Microsoft Entra ID-Instanz, die mit einem Abonnement verbunden ist, ermöglicht nur die Verwaltung von Azure-Diensten. So können Sie beispielsweise VMs in Azure im Rahmen eines Abonnements einrichten. Anmeldeinformationen für die Anmeldung bei diesen virtuellen Computern werden von Microsoft Entra ID nur bereitgestellt, wenn Sie die Microsoft Entra-Authentifizierung explizit aktivieren. Informationen zur Verwendung von Microsoft Entra ID für die Anwendungsauthentifizierung finden Sie unter Planen Sie die Anwendungsmigration zu Microsoft Entra ID.

Erzwingen von SWIFT CSP-CSCF-Richtlinien

Mithilfe von Azure Policy können Sie Richtlinien festlegen, die in einem Azure-Abonnements erzwungen werden müssen, um Compliance- oder Sicherheitsanforderungen zu erfüllen. Azure Policy kann beispielsweise verwendet werden, um die Bereitstellung bestimmter Ressourcen durch Administratoren zu blockieren oder um Netzwerkkonfigurationsregeln zu erzwingen, die ausgehenden Datenverkehr an das Internet blockieren. Sie können integrierte Richtlinien verwenden oder eigene Richtlinien erstellen.

SWIFT verfügt über ein Policy-Framework, das Ihnen helfen kann, eine Teilmenge der SWIFT CSP-CSCF-Anforderungen durchzusetzen und Azure-Policies innerhalb Ihres Abonnements zu verwenden. Der Einfachheit halber können Sie ein separates Abonnement für die Bereitstellung von SWIFT Secure Zone-Komponenten und ein anderes Abonnement für die Bereitstellung anderer, potenziell zugehöriger Komponenten erstellen. Durch die Verwendung separater Abonnements können Sie die SWIFT CSP-CSCF- und Azure-Richtlinien nur auf Abonnements anwenden, die eine SWIFT Secure Zone enthalten.

Sie sollten SWIFT-Komponenten in einem Abonnement bereitstellen, das von jeglichen Backoffice-Anwendungen getrennt ist. Durch die Verwendung separater Subskriptionen können Sie sicherstellen, dass die SWIFT CSP-CSCF-Richtlinien nur für SWIFT-Komponenten und nicht für Ihre eigenen Komponenten gelten. Erwägen Sie die Verwendung der neuesten Implementierung von SWIFT CSP-Kontrollen, nachdem Sie sich mit dem für Sie zuständigen Microsoft-Team abgesprochen haben.

Methoden der Konnektivität

Sie können eine sichere Verbindung von Ihrem Standort oder Colocation-Standort zum SWIFT Alliance Remote Gateway Secure Zone-Abonnement herstellen.

- Verwenden Sie ExpressRoute, um Ihren Standort vor Ort über eine private Verbindung mit Azure zu verbinden.

- Verwenden Sie Site-to-Site-VPN, um Ihren Standort vor Ort über das Internet mit Azure zu verbinden.

- Verwenden Sie RDP oder Azure Bastion, um Ihre lokale Website über das Internet mit Azure zu verbinden. Ihre Azure-Umgebung kann eingesehen werden.

Die Geschäfts- und Anwendungssysteme des SWIFT-Kunden können mit den Alliance Access oder Alliance Entry Gateway VMs verbunden werden. Geschäftskunden können sich jedoch nur mit der Alliance Web Platform SE verbinden. Die Plattform konfiguriert die empfohlene Azure-Firewall und die Azure-Netzwerksicherheitsgruppe so, dass nur der entsprechende Datenverkehr zur Alliance Web Platform SE gelangen kann.

Optimaler Betrieb

Die Säule „Optimaler Betrieb“ deckt die Betriebsprozesse ab, die für die Bereitstellung einer Anwendung und deren Ausführung in der Produktion sorgen. Weitere Informationen finden Sie unter Übersicht über die Säule „Optimaler Betrieb“.

Sie sind für den Betrieb der Alliance Access-Software und der zugrunde liegenden Azure-Ressourcen im Alliance Access-Abonnement verantwortlich.

Monitor bietet eine umfassende Reihe von Überwachungsfunktionen. Sie können damit die Azure-Infrastruktur überwachen, nicht aber die SWIFT-Software. Sie können einen Überwachungsagenten verwenden, um Ereignisprotokolle, Leistungszähler und andere Protokolle zu sammeln und diese Protokolle und Metriken an Monitor zu senden. Weitere Informationen finden Sie unter Übersicht über Azure Monitor-Agents.

Monitor-Warnungen verwendet Ihre Monitor-Daten, um Sie zu benachrichtigen, wenn Probleme mit Ihrer Infrastruktur oder Anwendung erkannt werden. Integrieren Sie Warnmeldungen, damit Sie Probleme erkennen und beheben können, bevor Ihre Kunden sie bemerken.

Sie können Log Analytics in Monitor verwenden, um Protokollabfragen gegen Daten in Monitorprotokollen zu bearbeiten und auszuführen.

Sie sollten ARM-Vorlagen verwenden, um Azure-Infrastrukturkomponenten einzurichten.

Sie sollten die Verwendung von Azure Virtual Machine Extensions in Betracht ziehen, um andere Lösungskomponenten für Ihre Azure-Infrastruktur einzurichten.

Die Alliance Access-VM ist die einzige Komponente, die Geschäftsdaten speichert und möglicherweise Sicherungs- und Wiederherstellungsfunktionen erfordert. Data in Alliance Access werden in einer Oracle-Datenbank gespeichert. Sie können die integrierten Tools zum Sichern und Wiederherstellen von Daten verwenden.

Effiziente Leistung

Leistungseffizienz ist die Fähigkeit Ihrer Workload, auf effiziente Weise eine den Anforderungen der Benutzer entsprechende Skalierung auszuführen. Weitere Informationen finden Sie unter Übersicht über die Säule „Leistungseffizienz“.

Erwägen Sie die Bereitstellung von Azure Virtual Machine Scale Sets zur Ausführung von Webserver-VM-Instanzen in einer Proximity Placement Group. Bei diesem Ansatz werden VM-Instanzen am gleichen Ort bereitgestellt, um die Wartezeit zwischen VMs zu verringern.

Erwägen Sie den Einsatz von virtuellen Maschinen mit beschleunigtem Netzwerk, das einen Netzwerkdurchsatz von bis zu 30 Gbit/s bietet.

Erwägen Sie die Verwendung von Azure Premium SSD Managed Disks. Verwaltete Festplatten bieten bis zu 20.000 Eingabe-/Ausgabevorgänge pro Sekunde und einen Durchsatz von 900 Mbit/s.

Ziehen Sie in Erwägung, das Azure Disk Host Caching schreibgeschützt zu machen, um den Festplattendurchsatz zu erhöhen.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautoren:

- Gansu Adhinarayanan | Director – Partner Technology Strategist

- Ravi Sharma | Senior Cloud Solution Architect

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Was ist Azure Virtual Network?

- Virtuelle Linux-Computer in Azure

- Erweiterungen für virtuelle Azure-Computer

- Was ist Azure Firewall?

- Einführung in verwaltete Azure-Datenträger

- Verfügbarkeitszonen

Zugehörige Ressourcen

Informieren Sie sich über die Funktionalität und Architektur anderer SWIFT-Module: