In diesem Artikel wird beschrieben, wie Sie TIC 3.0-Compliance (Trusted Internet Connections) für Azure-Anwendungen und -Dienste mit Internetzugriff erreichen. Dieser Artikel enthält Lösungen und Ressourcen, die Behörden bei der Einhaltung von TIC 3.0 unterstützen. Es wird auch beschrieben, wie die erforderlichen Ressourcen bereitgestellt und Lösungen in vorhandene Systeme integriert werden.

Hinweis

Microsoft stellt diese Informationen im Rahmen einer vorgeschlagenen Konfiguration für Abteilungen und Behörden der Federal Civilian Executive Branch (FCEB) bereit, um die Teilnahme an der CLAW-Funktion (Cloud Log Aggregation Warehouse) der CISA (Cybersecurity and Infrastructure Security Agency) zu erleichtern. Die vorgeschlagenen Konfigurationen werden von Microsoft verwaltet und können geändert werden.

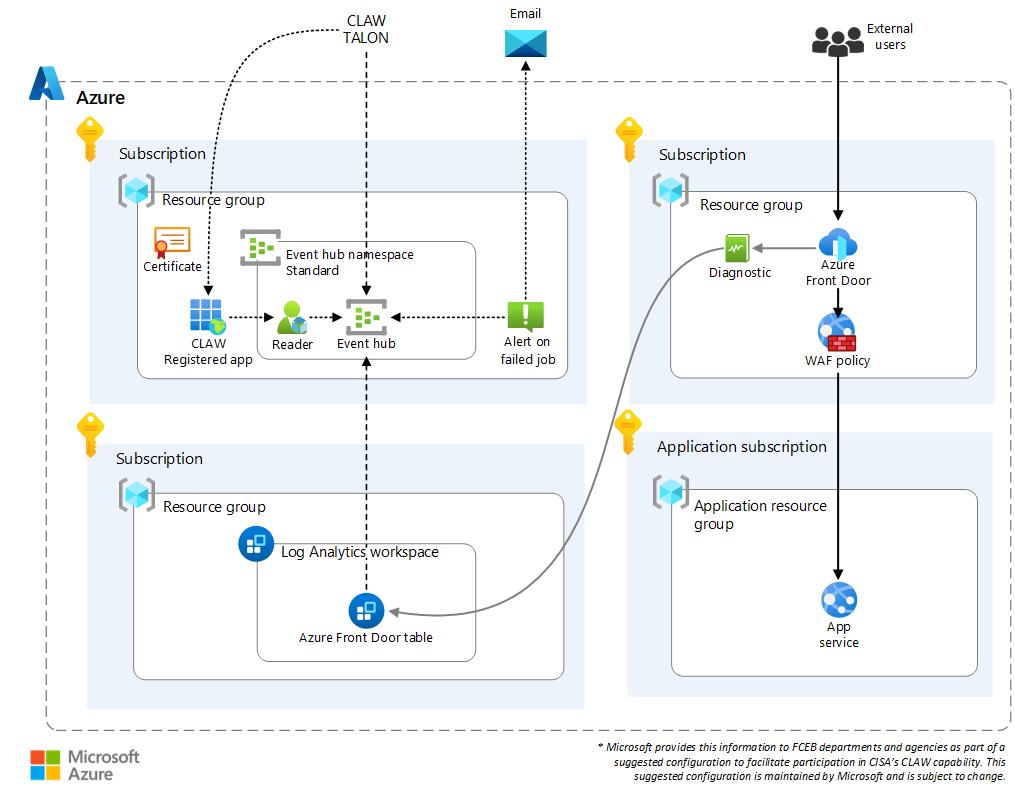

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Datenfluss

- Firewall

- Die Firewall kann eine beliebige Firewall der Ebene 3 oder 7 sein.

- Azure Firewall und einige Firewalls von Drittanbietern, die auch als Network Virtual Appliances (NVAs) bezeichnet werden, sind Firewalls der Ebene 3.

- Azure Application Gateway mit Web Application Firewall (WAF) und Azure Front Door mit WAF sind Firewalls der Ebene 7.

- Dieser Artikel enthält Bereitstellungslösungen für Azure Firewall, Application Gateway mit WAF und Azure Front Door mit WAF-Bereitstellungen.

- Die Firewall erzwingt Richtlinien, erfasst Metriken und protokolliert Verbindungstransaktionen zwischen Webdiensten und den Benutzer*innen und Diensten, die auf die Webdienste zugreifen.

- Die Firewall kann eine beliebige Firewall der Ebene 3 oder 7 sein.

- Firewallprotokolle

- Azure Firewall, Application Gateway mit WAF und Azure Front Door mit WAF senden Protokolle an den Log Analytics-Arbeitsbereich.

- Firewalls von Drittanbietern senden Protokolle im Syslog-Format über einen virtuellen Syslog-Weiterleitungscomputer an den Log Analytics-Arbeitsbereich.

- Log Analytics-Arbeitsbereich

- Der Log Analytics-Arbeitsbereich ist ein Repository für Protokolle.

- Er kann einen Dienst hosten, der eine benutzerdefinierte Analyse der Daten zum Netzwerkdatenverkehr von der Firewall bereitstellt.

- Dienstprinzipal (registrierte Anwendung)

- Azure Event Hubs Standard

- CISA TALON

Komponenten

- Firewall. Ihre Architektur verwendet mindestens eine der folgenden Firewalls. (Weitere Informationen finden Sie im Abschnitt Alternativen dieses Artikels.)

- Azure Firewall ist ein cloudnativer, intelligenter Sicherheitsdienst mit Netzwerkfirewall, der verbesserten Bedrohungsschutz für in Azure ausgeführte Cloudworkloads bietet. Es ist eine vollständig zustandsbehaftete Firewall-as-a-Service mit integrierter Hochverfügbarkeit und uneingeschränkter Cloudskalierbarkeit. Sie ist in zwei Leistungsstufen erhältlich: Standard und Premium. Azure Firewall Premium enthält alle Funktionen von Azure Firewall Standard und zusätzliche Features wie TLS-Überprüfung (Transport Layer Security) und ein IDPS (Intrusion Detection and Prevention System).

- Application Gateway mit WAF ist ein regionaler Lastenausgleich für Webdatenverkehr, mit dem Sie eingehenden Datenverkehr für Ihre Webanwendungen verwalten können. WAF bietet einen verbesserten zentralisierten Schutz Ihrer Webanwendungen vor häufigen Exploits und Sicherheitsrisiken.

- Azure Front Door mit WAF ist ein globaler Lastenausgleich für Webdatenverkehr, mit dem Sie eingehenden Datenverkehr für Ihre Webanwendungen verwalten können. Er bietet CDN-Funktionen (Content Delivery Network), um Ihre Anwendungen zu beschleunigen und zu modernisieren. WAF bietet einen verbesserten zentralisierten Schutz Ihrer Webanwendungen vor häufigen Exploits und Sicherheitsrisiken.

- Eine Drittanbieterfirewall ist ein NVA, der auf einem virtuellen Azure-Computer ausgeführt wird und Firewalldienste von Nicht-Microsoft-Anbietern verwendet. Microsoft unterstützt ein großes Ökosystem von Drittanbietern, die Firewalldienste bereitstellen.

- Protokollierung und Authentifizierung.

- Log Analytics ist ein Tool, das im Azure-Portal verfügbar ist und mit dem Protokollabfragen an Azure Monitor-Protokolle bearbeitet und ausgeführt werden. Weitere Informationen finden Sie unter Übersicht über Log Analytics in Azure Monitor.

- Azure Monitor ist eine umfassende Lösung für das Sammeln und Analysieren von Telemetriedaten und das Reagieren auf diese.

- Microsoft Entra ID bietet Identitätsdienste, einmaliges Anmelden (Single Sign-On, SSO) und Multi-Faktor-Authentifizierung (MFA) für alle Azure-Workloads.

- Ein Dienstprinzipal (registrierte Anwendung) ist eine Entität, die die Zugriffsrichtlinie und die Berechtigungen für einzelne Benutzer*innen oder Anwendungen in einem Microsoft Entra-Mandanten definiert.

- Bei Event Hubs Standard handelt es sich um eine moderne Big Data-Streamingplattform und einen Ereigniserfassungsdienst.

- CISA TALON ist ein CISA-betriebener Dienst, der in Azure ausgeführt wird. TALON stellt eine Verbindung mit Ihrem Event Hubs-Dienst her, authentifiziert sich mithilfe eines von CISA bereitgestellten Zertifikats, das Ihrem Dienstprinzipal zugeordnet ist, und erfasst Protokolle für die CLAW-Nutzung.

Alternativen

Es gibt einige Alternativen, die Sie in diesen Lösungen verwenden können:

- Sie können die Protokollsammlung in Zuständigkeitsbereiche aufteilen. Beispielsweise können Sie Microsoft Entra-Protokolle an einen Log Analytics-Arbeitsbereich senden, der von einem Identitätsteam verwaltet wird, und Sie können Netzwerkprotokolle an einen anderen Log Analytics-Arbeitsbereich senden, der vom Netzwerkteam verwaltet wird.

- Die Beispiele in diesem Artikel verwenden jeweils eine einzelne Firewall, aber einige Organisationsanforderungen oder Architekturen erfordern zwei oder mehr. Beispielsweise kann eine Architektur eine Azure Firewall-Instanz und eine Application Gateway-Instanz mit WAF enthalten. Protokolle für jede Firewall müssen gesammelt und zur Verfügung gestellt werden, damit CISA TALON erfasst werden kann.

- Wenn Ihre Umgebung den Internetausgang von Azure-basierten virtuellen Computern erfordert, können Sie eine Lösung der Ebene 3 wie Azure Firewall oder eine Firewall eines Drittanbieters verwenden, um den ausgehenden Datenverkehr zu überwachen und zu protokollieren.

Szenariodetails

TIC 3.0 erweitert TIC von der lokalen Datensammlung auf einen cloudbasierten Ansatz, der moderne Anwendungen und Systeme besser unterstützt. Diese Version bietet eine bessere Leistung, da Sie direkt auf Azure-Anwendungen zugreifen können. Mit TIC 2.x müssen Sie über ein TIC 2.x Managed Trusted Internet Protocol Service (MTIPS)-Gerät auf Azure-Anwendungen zugreifen, was die Antwort verlangsamt.

Das Routing des Anwendungsverkehrs durch eine Firewall und die Protokollierung dieses Verkehrs ist die Kernfunktionalität, die in den hier vorgestellten Lösungen demonstriert wird. Die Firewall kann Azure Firewall, Azure Front Door mit WAF, Application Gateway mit WAF oder ein Drittanbieter-NVA sein. Die Firewall hilft beim Schützen des Cloudperimeters und speichert Protokolle jeder Transaktion. Unabhängig von der Firewallschicht erfordert die Protokollsammlungs- und Übermittlungslösung einen Log Analytics-Arbeitsbereich, eine registrierte Anwendung und einen Event Hub. Der Log Analytics-Arbeitsbereich sendet Protokolle an den Event Hub.

CLAW ist ein von CISA verwalteter Dienst. Ende 2022 veröffentlichte CISA TALON. TALON ist ein von CISA verwalteter Dienst, der native Azure-Funktionen verwendet. Eine Instanz von TALON wird in jeder Azure-Region ausgeführt. TALON stellt eine Verbindung mit Event Hubs her, die von Behörden verwaltet werden, um die Agenturfirewall und Microsoft Entra-Protokolle in CISA CLAW zu pullen.

Weitere Informationen zu CLAW, TIC 3.0 und MTIPS finden Sie unter:

- Leitfaden für eine vertrauenswürdige Internetverbindung

- TIC 3.0-Leitfäden

- Dokumente zum National Cybersecurity Protection System (NCPS)

- EINSTEIN

- Managed Trusted Internet Protocol Services (MTIPS) (Verwaltete TIC-Dienste)

Mögliche Anwendungsfälle

TIC 3.0-konforme Lösungen werden am häufigsten von Bundes- und Regierungsbehörden implementieren für ihre Azure-basierten Webanwendungen und API-Dienste verwendet.

Überlegungen

Diese Überlegungen bilden die Säulen des Azure Well-Architected Framework, einer Reihe von Leitprinzipien, die Sie zur Verbesserung der Qualität eines Workloads verwenden können. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

- Bewerten Sie Ihre aktuelle Architektur, um zu ermitteln, welche der hier vorgestellten Lösungen den besten Ansatz für die TIC 3.0-Compliance bietet.

- Wenden Sie sich an Ihren CISA-Vertreter, um den Zugriff auf CLAW anzufordern.

- Verwenden Sie die Schaltflächen Bereitstellung in Azure in diesem Artikel, um eine oder mehrere der Lösungen in einer Testumgebung bereitzustellen. Dies sollte Ihnen helfen, sich mit dem Prozess und den bereitgestellten Ressourcen vertraut zu machen.

- Unter TIC 3.0-Compliance für Anwendungen mit Internetanbindung finden Sie einen ergänzenden Artikel, der weitere Details und Ressourcen für TIC 3.0 enthält:

- Weitere Informationen zum Erreichen von Konformität

- ARM-Vorlagen zur Vereinfachung der Bereitstellung

- Informationen zur Unterstützung bei der Integration vorhandener Ressourcen in die Lösung

- Die Typen von Protokollen, die für die einzelnen Dienstebenen und Kusto-Abfragen zum Überprüfen der von CISA gesammelten Protokolle gesammelt wurden. Sie können die Abfragen für die Sicherheitsanforderungen Ihrer Organisation verwenden.

Zuverlässigkeit

Zuverlässigkeit stellt sicher, dass Ihre Anwendung Ihre Verpflichtungen gegenüber den Kunden erfüllen kann. Weitere Informationen finden Sie in der Überblick über die Säule „Zuverlässigkeit“.

- Azure Firewall Standard und Premium können in Verfügbarkeitszonen integriert werden, um die Verfügbarkeit zu erhöhen.

- Application Gateway v2 unterstützt automatische Skalierung und Verfügbarkeitszonen, um die Zuverlässigkeit zu erhöhen.

- Implementierungen in mehreren Regionen, die Lastenausgleichsdienste wie Azure Front Door enthalten, können die Zuverlässigkeit und Resilienz verbessern.

- Event Hubs Standard und Premium bieten Kopplungen für die georedundante Notfallwiederherstellung, die es einem Namespace ermöglicht, ein Failover auf eine sekundäre Region durchzuführen.

Sicherheit

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Übersicht über die Säule „Sicherheit“.

- Wenn Sie eine Unternehmensanwendung registrieren, wird ein Dienstprinzipal erstellt. Verwenden Sie ein Benennungsschema für Dienstprinzipale, das den Zweck für jeden einzelnen angibt.

- Führen Sie Überwachungen durch, um die Aktivität von Dienstprinzipalen und den Status der Besitzer*innen von Dienstprinzipalen zu bestimmen.

- Azure Firewall verfügt über Standardrichtlinien. WAFs, die Application Gateway und Azure Front Door zugeordnet sind, verfügen über verwaltete Regelsätze, um Ihren Webdienst zu schützen. Verwenden Sie diese Regelsätze als Ausgangspunkt, und erstellen Sie im Lauf der Zeit Organisationsrichtlinien basierend auf Branchenanforderungen, bewährten Methoden und behördlichen Vorschriften.

- Der Event Hubs-Zugriff wird über verwaltete Microsoft Entra-Identitäten und ein von CISA bereitgestelltes Zertifikat autorisiert.

Kostenoptimierung

Bei der Kostenoptimierung geht es darum, unnötige Ausgaben zu reduzieren und die Betriebseffizienz zu verbessern. Weitere Informationen finden Sie unter Übersicht über die Säule „Kostenoptimierung“.

Die Kosten für jede Lösung werden mit zunehmenden Ressourcen herunterskaliert. Die Preise in diesem Beispielszenario mit dem Azure-Preisrechner basieren auf der Azure Firewall-Lösung. Wenn Sie die Konfiguration ändern, können die Kosten steigen. Bei einigen Plänen steigen die Kosten, wenn die Anzahl der erfassten Protokolle zunimmt.

Hinweis

Verwenden Sie den Azure-Preisrechner, um aktuelle Preise zu erhalten, die auf den Ressourcen basieren, die für die ausgewählte Lösung bereitgestellt werden.

Optimaler Betrieb

Die Säule „Optimaler Betrieb“ deckt die Betriebsprozesse ab, die für die Bereitstellung einer Anwendung und deren Ausführung in der Produktion sorgen. Weitere Informationen finden Sie unter Übersicht über die Säule „Optimaler Betrieb“.

- Azure Monitor-Warnungen sind in die Lösungen integriert, um Sie zu benachrichtigen, wenn beim Hochladen keine Protokolle an CLAW übermittelt werden können. Sie müssen in diesem Fall den Schweregrad der Warnungen und die Reaktion darauf bestimmen.

- Sie können ARM-Vorlagen verwenden, um die Bereitstellung von TIC 3.0-Architekturen für neue Anwendungen zu beschleunigen.

Effiziente Leistung

Leistungseffizienz ist die Fähigkeit Ihrer Workload, auf effiziente Weise eine den Anforderungen der Benutzer entsprechende Skalierung auszuführen. Weitere Informationen finden Sie unter Übersicht über die Säule „Leistungseffizienz“.

- Azure Firewall, Application Gateway, Azure Front Door und Event Hubs werden bei steigender Nutzung skaliert.

- Azure Firewall Premium ermöglicht mehr TCP-Verbindungen als der Standard-Tarif und bietet eine höhere Bandbreite.

- Application Gateway v2 stellt automatisch sicher, dass neue Instanzen über Fehlerdomänen und Updatedomänen hinweg verteilt werden.

- Azure Front Door bietet Zwischenspeicherung, Komprimierung, Datenverkehrsbeschleunigung und TLS-Beendigung, um die Leistung zu verbessern.

- Event Hubs Standard und Premium bieten eine automatische Vergrößerung, um bei steigender Auslastung hochzuskalieren.

Bereitstellen einer Azure Firewall-Lösung

Die folgende Lösung verwendet Azure Firewall, um den Datenverkehr in Ihre Azure-Anwendungsumgebung zu verwalten. Die Lösung umfasst alle Ressourcen zum Generieren, Sammeln und Übermitteln von Protokollen an CLAW. Sie enthält auch eine App Service-Instanz, um die von der Firewall erfassten Telemetriedatentypen nachzuverfolgen.

Die Lösung beinhaltet Folgendes:

- Ein virtuelles Netzwerk, das über separate Subnetze für die Firewall und die Server verfügt.

- Einen Log Analytics-Arbeitsbereich

- Azure Firewall mit einer Netzwerkrichtlinie für den Internetzugriff

- Azure Firewall-Diagnoseeinstellungen, die Protokolle an den Log Analytics-Arbeitsbereich senden

- Eine Routingtabelle, die der Ressourcengruppe der Anwendung zugeordnet ist, um die App Service-Instanz für die generierten Protokolle an die Firewall weiterzuleiten.

- Eine registrierte Anwendung.

- Ein Event Hub.

- Eine Warnungsregel, die bei einem Auftragsfehler eine E-Mail sendet

Alle Ressourcen werden der Einfachheit halber in einem einzelnen Abonnement und einem virtuellen Netzwerk bereitgestellt. Sie können die Ressourcen in einer beliebigen Kombination von Ressourcengruppen oder in mehreren virtuellen Netzwerken bereitstellen.

Aufgaben nach der Bereitstellung

Nach der Bereitstellung führt Ihre Umgebung die Firewallfunktionen aus und protokolliert Verbindungen. Um die Konformität mit TIC 3.0-Richtlinien für die Sammlung von Netzwerktelemetriedaten zu erfüllen, müssen Sie sicherstellen, dass die Protokolle in CISA CLAW eintreffen. Mit den Schritten nach der Bereitstellung werden die Aufgaben zum Aktivieren der Compliance abgeschlossen. Um diese Schritte auszuführen, müssen Sie sich mit CISA abstimmen, da CISA ein Zertifikat bereitstellen muss, das Ihrem Dienstprinzipal zugeordnet werden kann. Ausführliche Informationen finden Sie unter Aufgaben nach der Bereitstellung.

Sie müssen die folgenden Aufgaben nach der Bereitstellung manuell ausführen. Sie können sie nicht mithilfe einer ARM-Vorlage abschließen.

- Rufen Sie ein Zertifikat für einen öffentlichen Schlüssel von CISA ab.

- Erstellen Sie einen Dienstprinzipal (Anwendungsregistrierung).

- Fügen Sie der Anwendungsregistrierung das Zertifikat für den öffentlichen Schlüssel hinzu.

- Weisen Sie der Anwendung die Rolle Azure Event Hubs-Datenempfänger im Event Hubs-Namespacebereich zu.

- Aktivieren Sie den Feed, indem Sie die Azure-Mandanten-ID, die Anwendungs-ID (Client-ID), den Event Hub-Namespacenamen, den Event Hub-Namen und den Namen der Consumergruppe an CISA senden.

Bereitstellen einer Lösung, die Application Gateway mit WAF verwendet

Die folgende Lösung verwendet Application Gateway mit WAF, um den Datenverkehr in Ihre Azure-Anwendungsumgebung zu verwalten. Die Lösung umfasst alle Ressourcen zum Generieren, Sammeln und Übermitteln von Protokollen an CLAW. Sie enthält auch eine App Service-Instanz, um die von der Firewall erfassten Telemetriedatentypen nachzuverfolgen.

Die Lösung beinhaltet Folgendes:

- Ein virtuelles Netzwerk, das über separate Subnetze für die Firewall und die Server verfügt.

- Einen Log Analytics-Arbeitsbereich

- Eine Application Gateway v2-Instanz mit WAF. Die WAF wird mit Richtlinien konfiguriert, die von Bots und Microsoft verwaltet werden.

- Application Gateway v2-Diagnoseeinstellungen, die Protokolle an den Log Analytics-Arbeitsbereich senden.

- Eine registrierte Anwendung.

- Ein Event Hub.

- Eine Warnungsregel, die bei einem Auftragsfehler eine E-Mail sendet

Alle Ressourcen werden der Einfachheit halber in einem einzelnen Abonnement und einem virtuellen Netzwerk bereitgestellt. Sie können die Ressourcen in einer beliebigen Kombination von Ressourcengruppen oder in mehreren virtuellen Netzwerken bereitstellen.

Aufgaben nach der Bereitstellung

Nach der Bereitstellung führt Ihre Umgebung die Firewallfunktionen aus und protokolliert Verbindungen. Um die Konformität mit TIC 3.0-Richtlinien für die Sammlung von Netzwerktelemetriedaten zu erfüllen, müssen Sie sicherstellen, dass die Protokolle in CISA CLAW eintreffen. Mit den Schritten nach der Bereitstellung werden die Aufgaben zum Aktivieren der Compliance abgeschlossen. Um diese Schritte auszuführen, müssen Sie sich mit CISA abstimmen, da CISA ein Zertifikat bereitstellen muss, das Ihrem Dienstprinzipal zugeordnet werden kann. Ausführliche Informationen finden Sie unter Aufgaben nach der Bereitstellung.

Sie müssen die folgenden Aufgaben nach der Bereitstellung manuell ausführen. Sie können sie nicht mithilfe einer ARM-Vorlage abschließen.

- Rufen Sie ein Zertifikat für einen öffentlichen Schlüssel von CISA ab.

- Erstellen Sie einen Dienstprinzipal (Anwendungsregistrierung).

- Fügen Sie der Anwendungsregistrierung das Zertifikat für den öffentlichen Schlüssel hinzu.

- Weisen Sie der Anwendung die Rolle Azure Event Hubs-Datenempfänger im Event Hubs-Namespacebereich zu.

- Aktivieren Sie den Feed, indem Sie die Azure-Mandanten-ID, die Anwendungs-ID (Client-ID), den Event Hub-Namespacenamen, den Event Hub-Namen und den Namen der Consumergruppe an CISA senden.

Bereitstellen einer Lösung, die Azure Front Door mit WAF verwendet

Die folgende Lösung verwendet Azure Front Door mit WAF, um den Datenverkehr in Ihre Azure-Anwendungsumgebung zu verwalten. Die Lösung umfasst alle Ressourcen zum Generieren, Sammeln und Übermitteln von Protokollen an CLAW. Sie enthält auch eine App Service-Instanz, um die von der Firewall erfassten Telemetriedatentypen nachzuverfolgen.

Die Lösung beinhaltet Folgendes:

- Ein virtuelles Netzwerk, das über separate Subnetze für die Firewall und die Server verfügt.

- Einen Log Analytics-Arbeitsbereich

- Eine Azure Front Door-Instanz mit WAF. Die WAF wird mit Richtlinien konfiguriert, die von Bots und Microsoft verwaltet werden.

- Azure Front Door-Diagnoseeinstellungen, die Protokolle an den Log Analytics-Arbeitsbereich senden.

- Eine registrierte Anwendung.

- Ein Event Hub.

- Eine Warnungsregel, die bei einem Auftragsfehler eine E-Mail sendet

Alle Ressourcen werden der Einfachheit halber in einem einzelnen Abonnement und einem virtuellen Netzwerk bereitgestellt. Sie können die Ressourcen in einer beliebigen Kombination von Ressourcengruppen oder in mehreren virtuellen Netzwerken bereitstellen.

Aufgaben nach der Bereitstellung

Nach der Bereitstellung führt Ihre Umgebung die Firewallfunktionen aus und protokolliert Verbindungen. Um die Konformität mit TIC 3.0-Richtlinien für die Sammlung von Netzwerktelemetriedaten zu erfüllen, müssen Sie sicherstellen, dass die Protokolle in CISA CLAW eintreffen. Mit den Schritten nach der Bereitstellung werden die Aufgaben zum Aktivieren der Compliance abgeschlossen. Um diese Schritte auszuführen, müssen Sie sich mit CISA abstimmen, da CISA ein Zertifikat bereitstellen muss, das Ihrem Dienstprinzipal zugeordnet werden kann. Ausführliche Informationen finden Sie unter Aufgaben nach der Bereitstellung.

Sie müssen die folgenden Aufgaben nach der Bereitstellung manuell ausführen. Sie können sie nicht mithilfe einer ARM-Vorlage abschließen.

- Rufen Sie ein Zertifikat für einen öffentlichen Schlüssel von CISA ab.

- Erstellen Sie einen Dienstprinzipal (Anwendungsregistrierung).

- Fügen Sie der Anwendungsregistrierung das Zertifikat für den öffentlichen Schlüssel hinzu.

- Weisen Sie der Anwendung die Rolle Azure Event Hubs-Datenempfänger im Event Hubs-Namespacebereich zu.

- Aktivieren Sie den Feed, indem Sie die Azure-Mandanten-ID, die Anwendungs-ID (Client-ID), den Event Hub-Namespacenamen, den Event Hub-Namen und den Namen der Consumergruppe an CISA senden.

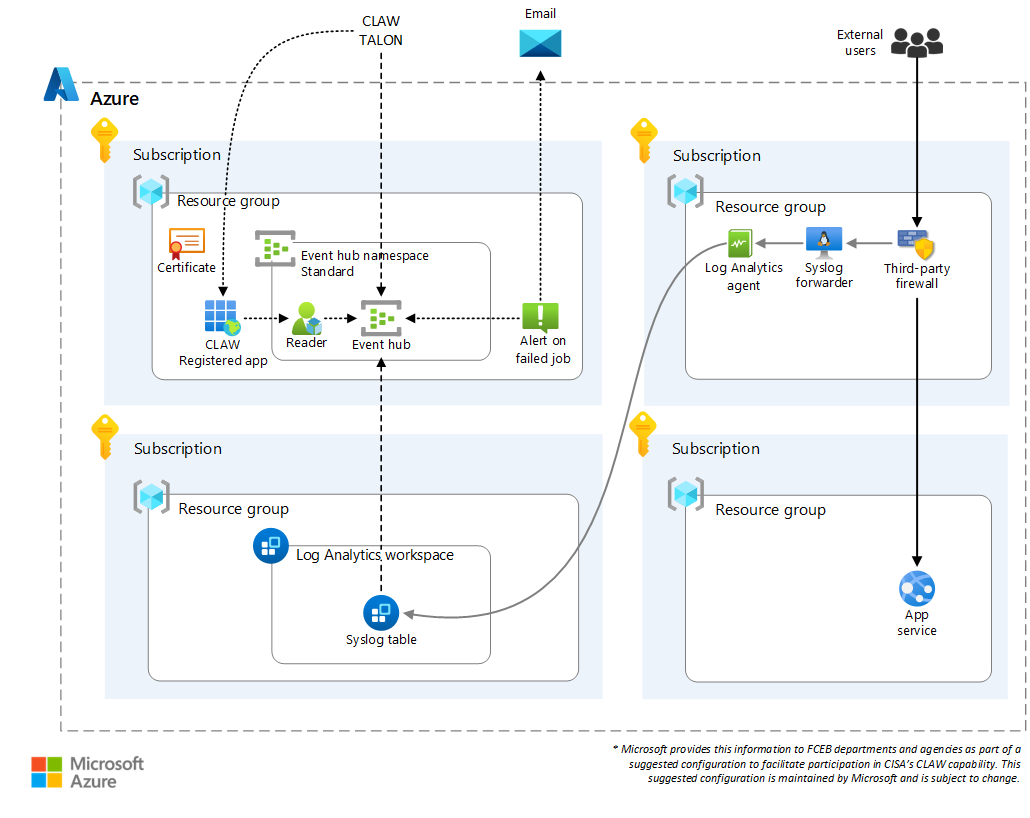

Firewalllösung von Drittanbietern (NVA)

Hinweis

Für diese Lösung werden keine Bereitstellungsressourcen bereitgestellt. Sie ist nur als Anleitung enthalten.

Die folgende Lösung veranschaulicht, wie Sie eine Firewall eines Drittanbieters verwenden können, um Datenverkehr in Ihre Azure-Anwendungsumgebung zu verwalten und TIC 3.0-Compliance zu implementieren. Firewalls von Drittanbietern erfordern die Verwendung eines virtuellen Syslog-Weiterleitungscomputers. Die Agents müssen im Log Analytics-Arbeitsbereich registriert werden. Die Firewall eines Drittanbieters ist so konfiguriert, dass ihre Protokolle im Syslog-Format auf den virtuellen Syslog-Weiterleitungscomputer exportiert werden. Der Agent ist so konfiguriert, dass er seine Protokolle an den Log Analytics-Arbeitsbereich sendet. Nachdem sich die Protokolle im Log Analytics-Arbeitsbereich befinden, werden sie an Event Hubs gesendet und wie in den anderen in diesem Artikel beschriebenen Lösungen verarbeitet.

Aufgaben nach der Bereitstellung

Nach der Bereitstellung führt Ihre Umgebung die Firewallfunktionen aus und protokolliert Verbindungen. Um die Konformität mit TIC 3.0-Richtlinien für die Sammlung von Netzwerktelemetriedaten zu erfüllen, müssen Sie sicherstellen, dass die Protokolle in CISA CLAW eintreffen. Mit den Schritten nach der Bereitstellung werden die Aufgaben zum Aktivieren der Compliance abgeschlossen. Um diese Schritte auszuführen, müssen Sie sich mit CISA abstimmen, da CISA ein Zertifikat bereitstellen muss, das Ihrem Dienstprinzipal zugeordnet werden kann. Ausführliche Informationen finden Sie unter Aufgaben nach der Bereitstellung.

Sie müssen die folgenden Aufgaben nach der Bereitstellung manuell ausführen. Sie können sie nicht mithilfe einer ARM-Vorlage abschließen.

- Rufen Sie ein Zertifikat für einen öffentlichen Schlüssel von CISA ab.

- Erstellen Sie einen Dienstprinzipal (Anwendungsregistrierung).

- Fügen Sie der Anwendungsregistrierung das Zertifikat für den öffentlichen Schlüssel hinzu.

- Weisen Sie der Anwendung die Rolle Azure Event Hubs-Datenempfänger im Event Hubs-Namespacebereich zu.

- Aktivieren Sie den Feed, indem Sie die Azure-Mandanten-ID, die Anwendungs-ID (Client-ID), den Event Hub-Namespacenamen, den Event Hub-Namen und den Namen der Consumergruppe an CISA senden.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Paul Lizer | Senior Cloud Solution Architect

Andere Mitwirkende:

- Mick Alberts | Technical Writer

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- TIC 3.0-Leitfäden

- Dokumente zum National Cybersecurity Protection System (NCPS)

- EINSTEIN

- Managed Trusted Internet Protocol Services (MTIPS) (Verwaltete TIC-Dienste)

- Vertrauenswürdige Internetverbindung mit Azure – Erweitert

- Federal App Innovation – TIC 3.0

- Was ist Azure Firewall?

- Dokumentation zu Azure Firewall

- Was ist Azure Application Gateway?

- Azure Front Door

- Einführung in Azure WAF

- Übersicht über Log Analytics in Azure Monitor

- Was ist Azure Event Hubs?

- Übersicht über Warnungen in Azure

- Anwendungs- und Dienstprinzipalobjekte in Microsoft Entra ID

- Erstellen einer Microsoft Entra ID-Anwendung und eines Dienstprinzipals mit Ressourcenzugriff über das Portal

- Registrieren einer Anwendung bei der Microsoft Identity Platform

- Zuweisen von Azure-Rollen über das Azure-Portal

- Erstellen von Ressourcengruppe

- Ermitteln Ihrer Microsoft Entra-Mandanten-ID

- Sammeln von Syslog-Datenquellen mit dem Log Analytics-Agent

- Analysieren von Textdaten in Azure Monitor-Protokollen

- Einführung in die Datenflussprotokollierung für Netzwerksicherheitsgruppen

- Was sind verwaltete Identitäten für Azure-Ressourcen?

- Bereitstellen und Konfigurieren von Azure Firewall über das Azure-Portal