Zuordnen von Bedrohungen zu Ihrer IT-Umgebung

Lösungsmöglichkeiten

In diesem Artikel ist ein Lösungsvorschlag beschrieben. Ihr Cloudarchitekt kann diesen Leitfaden verwenden, um die Hauptkomponenten einer typischen Implementierung dieser Architektur zu visualisieren. Verwenden Sie diesen Artikel als Ausgangspunkt, um eine gut durchdachte Lösung zu entwerfen, die den spezifischen Anforderungen Ihrer Workload entspricht.

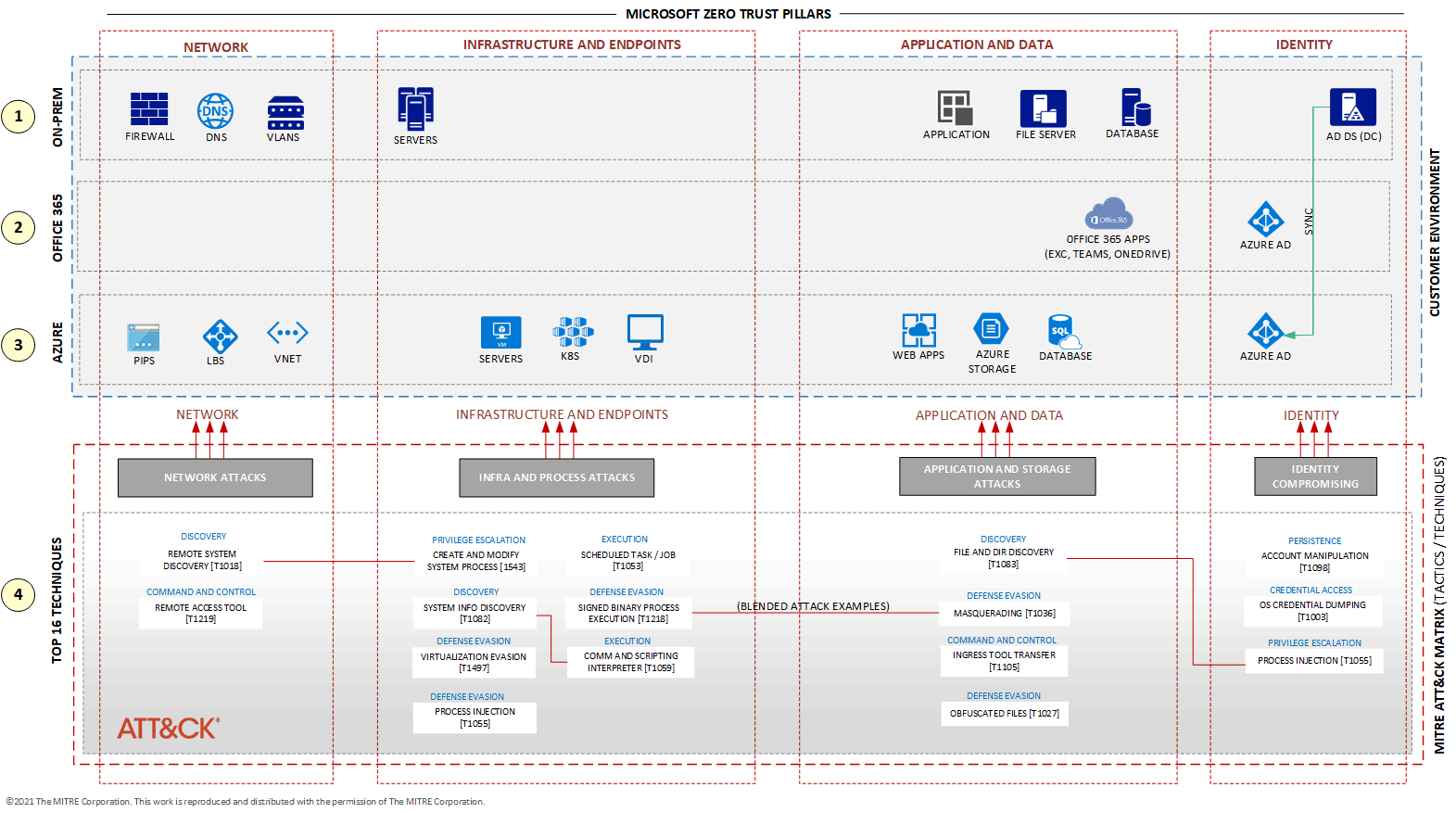

In diesem Artikel wird beschrieben, wie Sie die Kern-IT-Umgebung Ihrer Organisation darstellen und eine Bedrohungszuordnung erstellen. Diese Diagramme sind wertvolle Tools für die Planung und Erstellung einer robusten defensiven Sicherheitsebene. Das Verständnis Ihrer IT-Umgebung und ihrer Architektur ist entscheidend für die Identifizierung der Sicherheitsdienste, die für einen angemessenen Schutz erforderlich sind.

Computersysteme enthalten Informationen, die nicht nur für die Organisationen, die sie erzeugen, wertvoll sind, sondern auch für böswillige Akteure. Diese Akteure, ob Einzelpersonen oder Gruppen, engagieren sich an schädlichen Aktivitäten, die darauf abzielen, Computer, Geräte, Systeme und Netzwerke von Unternehmen zu gefährden oder zu beschädigen. Ihr Ziel ist es oft, vertrauliche Daten mithilfe von Bedrohungen wie Schadsoftware oder Brute-Force-Angriffen zu stehlen oder zu beschädigen.

In diesem Artikel untersuchen wir eine Methode zum Zuordnen von Bedrohungen zu Ihrer IT-Umgebung, mit der Sie die Implementierung von Microsoft-Sicherheitsdiensten im Rahmen Ihrer Sicherheitsstrategie planen können.

Die gute Nachricht ist, dass Sie keine Bedrohungszuordnung von Grund auf erstellen müssen. Die MITRE ATT&CK-Matrix bietet eine hervorragende Ressource, die Ihnen bei der Entwicklung hilft. MITRE ATT&CK ist eine globale Wissensdatenbank, die reale Bedrohungen auf der Grundlage beobachteter Taktiken und Techniken abbildet. Die MITRE Corporation dokumentiert jede bekannte Bedrohung detailliert und liefert wertvolle Einblicke in die Funktionsweise dieser Bedrohungen und wie Sie sich gegen sie verteidigen können. Diese öffentlich zugängliche Ressource ist online unter MITRE ATT&CK® verfügbar.

In diesem Artikel verwenden wir eine Teilmenge dieser Bedrohungen, um zu veranschaulichen, wie Sie Bedrohungen Ihrer IT-Umgebung zuordnen können.

Mögliche Anwendungsfälle

Einige Bedrohungen sind in allen Branchen üblich, z. B. Ransomware, DDoS-Angriffe, websiteübergreifende Skripterstellung und SQL-Einfügung. Viele Organisationen sehen sich jedoch spezifische Bedrohungen gegenüber, die für ihre Branche einzigartig sind oder auf früheren Cyberangriffen basieren, die sie entdeckt haben. Das Diagramm in diesem Artikel kann Ihnen helfen, diese Bedrohungen für Ihre Organisation zuzuordnen, indem sie die Bereiche identifizieren, die wahrscheinlich von böswilligen Akteuren bestimmt werden. Durch das Erstellen einer Bedrohungskarte können Sie die erforderlichen Verteidigungsebenen für eine sicherere Umgebung planen.

Sie können dieses Diagramm anpassen, um verschiedene Kombinationen von Angriffen zu modellieren und besser zu verstehen, wie sie verhindert und abgewehrt werden können. Obwohl das MITRE ATT&CK-Framework ein nützlicher Verweis ist, ist es nicht erforderlich. Microsoft Sentinel und andere Microsoft-Sicherheitsdienste arbeiten auch mit MITRE zusammen, um wertvolle Einblicke in verschiedene Bedrohungen zu bieten.

Einige Organisationen verwenden Cyber Kill Chain®, eine Methodik von Lockheed Martin, um zu erkennen und zu verstehen, wie ein Angriff oder eine Reihe von Angriffen gegen eine IT-Umgebung ausgeführt werden. Cyber Kill Chain organisiert Bedrohungen und Angriffe, indem weniger Taktiken und Techniken als das MITRE ATT&CK-Framework berücksichtigt werden. Dennoch ist es wirksam, Ihnen dabei zu helfen, Bedrohungen zu verstehen und wie sie ausgeführt werden können. Weitere Informationen zu dieser Methodik finden Sie unter Cyber Kill Chain.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

©2021 Die MITRE Corporation. Diese Arbeit wird reproduziert und mit der Erlaubnis der MITRE Corporation verteilt.

Für die IT-Umgebung von Organisationen geben wir die Komponenten nur für Azure und Microsoft 365 an. Ihre spezifische IT-Umgebung kann Geräte, Appliances und Technologien aus verschiedenen Technologieanbietern umfassen.

Für die Azure-Umgebung zeigt das Diagramm die Komponenten an, die in der folgenden Tabelle aufgeführt sind.

| Bezeichnung | Dokumentation |

|---|---|

| VNET | Was ist Azure Virtual Network? |

| LBS | Was versteht man unter Azure Load Balancer? |

| PIPS | Öffentliche IP-Adressen |

| SERVER | Virtuelle Computer |

| K8S | Azure Kubernetes-Dienst |

| VDI | Was ist Azure Virtual Desktop? |

| WEB-APPS | App Service-Übersicht |

| AZURE STORAGE | Einführung in Azure Storage |

| DB | Was ist Azure SQL-Datenbank? |

| Microsoft Entra-ID | Was ist Microsoft Entra ID? |

Das Diagramm stellt Microsoft 365 über die Komponenten dar, die in der folgenden Tabelle aufgeführt sind.

| Bezeichnung | BESCHREIBUNG | Dokumentation |

|---|---|---|

OFFICE 365 |

Microsoft 365-Dienste (früher Office 365). Die Anwendungen, die Microsoft 365 verfügbar macht, hängen von der Art der Lizenz ab. | Microsoft 365 – Abonnement für Office-Apps |

Microsoft Entra ID |

Microsoft Entra ID, dieselbe Instanz, die von Azure verwendet wird. Viele Unternehmen verwenden denselben Microsoft Entra-Dienst für Azure und Microsoft 365. | Was ist Microsoft Entra ID? |

Arbeitsablauf

Um zu verstehen, welcher Teil Ihrer IT-Umgebung von diesen Bedrohungen wahrscheinlich angegriffen wird, basiert das Architekturdiagramm in diesem Artikel auf einer typischen IT-Umgebung für ein Unternehmen, das über lokale Systeme, ein Microsoft 365-Abonnement und ein Azure-Abonnement verfügt. Die Ressourcen in jeder dieser Ebenen sind Dienste, die für viele Unternehmen gemeinsam sind. Sie sind im Diagramm gemäß den Säulen von Microsoft Zero Trust klassifiziert: Netzwerk, Infrastruktur, Endpunkt, Anwendung, Daten und Identität. Weitere Informationen zu Zero Trust finden Sie unter Proaktive Sicherheit mit Zero Trust umsetzen.

Das Architekturdiagramm enthält die folgenden Ebenen:

Lokal

Das Diagramm enthält einige wesentliche Dienste wie Server (VMs), Netzwerkgeräte und DNS. Es enthält allgemeine Anwendungen, die in den meisten IT-Umgebungen gefunden werden und auf virtuellen Computern oder physischen Servern ausgeführt werden. Es umfasst auch verschiedene Typen von Datenbanken, sowohl SQL als auch Nicht-SQL. Organisationen verfügen in der Regel über einen Dateiserver, auf dem Dateien im gesamten Unternehmen freigegeben werden. Schließlich behandelt der Active Directory Domain Service, eine weit verbreitete Infrastrukturkomponente, Benutzeranmeldeinformationen. Das Diagramm enthält alle diese Komponenten in der lokalen Umgebung.

Office 365-Umgebung

In dieser Beispielumgebung sind herkömmliche Office-Anwendungen wie Word, Excel, PowerPoint, Outlook und OneNote enthalten. Je nach Lizenztyp kann es auch andere Anwendungen enthalten, z. B. OneDrive, Exchange, Sharepoint und Teams. Im Diagramm werden diese durch ein Symbol für Microsoft 365-Apps (ehemals Office 365) und ein Symbol für Microsoft Entra ID dargestellt. Benutzer*innen müssen authentifiziert werden, um Zugriff auf Microsoft 365-Anwendungen zu erhalten, und Microsoft Entra ID fungiert als Identitätsanbieter. Microsoft 365 authentifiziert Benutzer*innen mit derselben Microsoft Entra ID-Instanz, die Azure verwendet. In den meisten Organisationen ist der Microsoft Entra ID-Mandant für Azure und für Microsoft 365 identisch.

Azure-Umgebung

Diese Ebene stellt öffentliche Azure-Clouddienste dar, einschließlich virtueller Computer, virtueller Netzwerke, Plattformen als Dienste, Webanwendungen, Datenbanken, Speicher, Identitätsdienste und vieles mehr. Weitere Informationen zu Azure finden Sie in der Azure-Dokumentation.

MITRE ATT&CK-Taktiken und -Techniken

Dieses Diagramm zeigt die 16 größten Bedrohungen nach den von The MITRE Corporation veröffentlichten Taktiken und Techniken. In roten Linien können Sie ein Beispiel für einen gemischten Angriff sehen, was bedeutet, dass ein böswilliger Akteur mehrere Angriffe gleichzeitig koordiniert.

Verwenden des MITRE ATT&CK-Frameworks

Sie können mit einer einfachen Suche nach dem Namen der Bedrohung oder des Angriffscodes auf der Hauptwebseite beginnen, MITRE ATT&CK®.

Sie können auch Bedrohungen auf den Seiten der Taktiken oder Techniken durchsuchen:

Sie können weiterhin MITRE ATT&CK® Navigator verwenden, ein intuitives Tool, das Ihnen hilft, Taktiken, Techniken und Details zu Bedrohungen zu entdecken.

Komponenten

Die Beispielarchitektur in diesem Artikel verwendet die folgenden Azure-Komponenten:

Microsoft Entra ID ist ein cloudbasierter Identitäts- und Zugriffsverwaltungsdienst. Mit Microsoft Entra ID können Benutzer*innen auf externe Ressourcen wie Microsoft 365, das Azure-Portal oder Tausende andere SaaS-Anwendungen zugreifen. Es hilft ihnen auch, auf interne Ressourcen zuzugreifen, z. B. auf Anwendungen im Intranet Ihres Unternehmens.

Azure Virtual Network ist der Grundbaustein für Ihr privates Netzwerk in Azure. Virtual Network ermöglicht zahlreichen Azure-Ressourcen die sichere Kommunikation mit dem Internet und lokalen Netzwerken sowie eine sichere Kommunikation der Ressourcen untereinander. Virtual Network bietet ein virtuelles Netzwerk, das von der Infrastruktur von Azure profitiert, z. B. Skalierung, Verfügbarkeit und Isolation.

Azure Load Balancer ist ein äußerst leistungsfähiger Lastenausgleichsdienst(eingehend und ausgehend) der Ebene 4 mit niedriger Latenz für alle UDP- und TCP-Protokolle. Er ist für die Verarbeitung von Millionen von Anforderungen pro Sekunde konzipiert und stellt sicher, dass Ihre Lösung hochverfügbar ist. Azure Load Balancer ist zonenredundant und gewährleistet Hochverfügbarkeit über mehrere Verfügbarkeitszonen hinweg.

Virtuelle Computer ist eine von mehreren bedarfsgesteuerten, skalierbaren Computerressourcen, die von Azure angeboten werden. Mit einem virtuellen Azure-Computer (VM) erhalten Sie eine flexible Virtualisierung, ohne Zeit und Mittel für den Kauf und die Verwaltung der physischen Hardware aufwenden zu müssen, auf der der virtuelle Computer ausgeführt wird.

Azure Kubernetes Service (AKS) ist ein vollständig verwalteter Kubernetes-Dienst für die Bereitstellung und Verwaltung von containerisierten Anwendungen. AKS bietet serverloses Kubernetes, CI/CD-Funktionen (Continuous Integration/Continuous Delivery) sowie Sicherheit und Governance auf Unternehmensniveau.

Azure Virtual Desktop ist ein der Cloud ausgeführter Dienst für die Desktop- und App-Virtualisierung.

Web-Apps ist ein HTTP-basierter Dienst zum Hosten von Webanwendungen, REST-APIs und mobilen Back-Ends. Sie können in Ihrer bevorzugten Sprache entwickeln und Anwendungen ausführen und skalieren, um sowohl Windows- als auch Linux-basierte Umgebungen zu vereinfachen.

Azure Storage ist hoch verfügbar, massiv skalierbare, dauerhafte und sichere Speicherung für verschiedene Datenobjekte in der Cloud, einschließlich Objekt, Blob, Datei, Datenträger, Warteschlange und Tabellenspeicher. Alle Daten, die in ein Azure-Speicherkonto geschrieben werden, werden vom Dienst verschlüsselt. Bei Azure Storage können Sie genau steuern, wer Zugriff auf Ihre Daten hat.

Azure SQL-Datenbank ist ein vollständig verwaltetes PaaS-Datenbankmodul, das die meisten Datenbankverwaltungsfunktionen wie Upgrade, Patching, Sicherungen und Überwachung verarbeitet. Sie bietet diese Funktionen ohne Benutzerbeteiligung. SQL-Datenbank bietet eine Reihe von integrierten Sicherheits- und Konformitätsfeatures, mit der Sie Ihre Anwendung an Sicherheits- und Konformitätsanforderungen anpassen können.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Rudnei Oliveira | Senior Azure Security Engineer

Andere Mitwirkende:

- Gary Moore | Programmierer/Autor

- Andrew Jason | Senior Customer Engineering Manager

Nächste Schritte

Dieses Dokument bezieht sich auf einige Dienste, Technologien und Terminologie. Weitere Informationen hierzu finden Sie in den folgenden Ressourcen:

- MITRE ATT&CK®

- ATT&CK® Navigator)

- Öffentliche Vorschau: Das MITRE ATT&CK Framework Blade in Microsoft Sentinel, ein Beitrag aus dem Azure Cloud & AI Domain Blog

- Die Cyber Kill Chain®

- Sicherheit mit Zero Trust proaktiv umsetzen

- Gemischte Bedrohungen auf Wikipedia

- Wie Cyberangriffe sich nach dem neuen Microsoft Digital Defense Report ändern aus dem Microsoft Security Blog

Zugehörige Ressourcen

Weitere Informationen zu dieser Referenzarchitektur finden Sie in den anderen Artikeln in dieser Serie: