Lösungsmöglichkeiten

In diesem Artikel ist ein Lösungsvorschlag beschrieben. Ihr Cloudarchitekt kann diesen Leitfaden verwenden, um die Hauptkomponenten einer typischen Implementierung dieser Architektur zu visualisieren. Verwenden Sie diesen Artikel als Ausgangspunkt, um eine gut durchdachte Lösung zu entwerfen, die den spezifischen Anforderungen Ihrer Workload entspricht.

Es ist üblich, dass Organisationen eine Hybridumgebung verwenden, wobei Ressourcen sowohl in Azure als auch lokal ausgeführt werden. Die meisten Azure-Ressourcen wie virtuelle Computer (VMs), Azure-Anwendungen und Microsoft Entra ID können durch Sicherheitsdienste geschützt werden, die unter Azure ausgeführt werden.

Organisationen abonnieren häufig auch Microsoft 365, um Benutzern Anwendungen wie Word, Excel, PowerPoint und Exchange online bereitzustellen. Microsoft 365 bietet auch Sicherheitsdienste, mit denen Sie eine zusätzliche Sicherheitsebene für einige der am häufigsten verwendeten Azure-Ressourcen erstellen können.

Um die Verwendung von Sicherheitsdiensten von Microsoft 365 zu berücksichtigen, ist es hilfreich, einige Terminologie zu kennen und die Struktur von Microsoft 365-Diensten zu verstehen. Dieser vierte Artikel in einer Reihe von fünf kann dazu beitragen. Dieser Artikel baut auf Themen auf, die in den vorherigen Artikeln behandelt werden, insbesondere:

- Zuordnen von Bedrohungen zu Ihrer IT-Umgebung

- Erstellen der ersten Verteidigungsebene mit Azure-Sicherheitsdiensten

Microsoft 365 und Office 365 sind cloudbasierte Dienste, die Ihnen dabei helfen, die Anforderungen Ihrer Organisation für robuste Sicherheit, Zuverlässigkeit und Benutzerproduktivität zu erfüllen. Microsoft 365 umfasst Dienste wie Power Automate, Forms, Stream, Sway und Office 365. Office 365 umfasst die bekannte Suite von Produktivitätsanwendungen. Weitere Informationen zu Abonnementoptionen für diese beiden Dienste finden Sie unter Microsoft 365- und Office 365-Planoptionen.

Abhängig von der Lizenz, die Sie für Microsoft 365 erwerben, können Sie auch die Sicherheitsdienste für Microsoft 365 erhalten. Diese Sicherheitsdienste werden als Microsoft Defender XDR bezeichnet, der mehrere Dienste bereitstellt:

- Microsoft Defender für den Endpunkt

- Microsoft Defender for Identity

- Microsoft Defender für Office 365

- Microsoft Defender for Cloud Apps

Das folgende Diagramm veranschaulicht die Beziehung von Lösungen und Hauptdiensten, die Microsoft 365 bietet, obwohl nicht alle Dienste aufgeführt sind.

Mögliche Anwendungsfälle

Die Menschen sind manchmal verwirrt über die Sicherheitsdienste von Microsoft 365 und ihre Rolle in der IT-Cybersicherheit. Die Hauptgründe sind Namen, die einander ähnlich sind, einschließlich einiger Sicherheitsdienste, die auf Azure ausgeführt werden, z. B. Microsoft Defender für Cloud (früher als Azure Security Center bezeichnet) und Defender for Cloud Apps (früher als Microsoft Cloud Application Security bezeichnet).

Aber die Verwirrung betrifft nicht nur die Terminologie. Einige Dienste bieten ähnlichen Schutz, aber für verschiedene Ressourcen wie Defender for Identity und Azure Identity Protection. Beide Dienste bieten Schutz für Identitätsdienste, aber Defender for Identity schützt die lokale Identität (über Active Directory Domain Services basierend auf Kerberos-Authentifizierung), während Azure Identity Protection die Identität in der Cloud schützt (über Microsoft Entra ID basierend auf OAuth-Authentifizierung).

Diese Beispiele zeigen, dass Sie, wenn Sie die Funktionsweise der Microsoft 365-Sicherheitsdienste und die Unterschiede zu den Azure-Sicherheitsdiensten verstehen, in der Lage sind, Ihre Strategie für die Sicherheit in der Microsoft-Cloud auf effektive Weise zu planen und dennoch eine hervorragende Sicherheitslage für Ihre IT-Umgebung zu schaffen. Das ist der Zweck dieses Artikels.

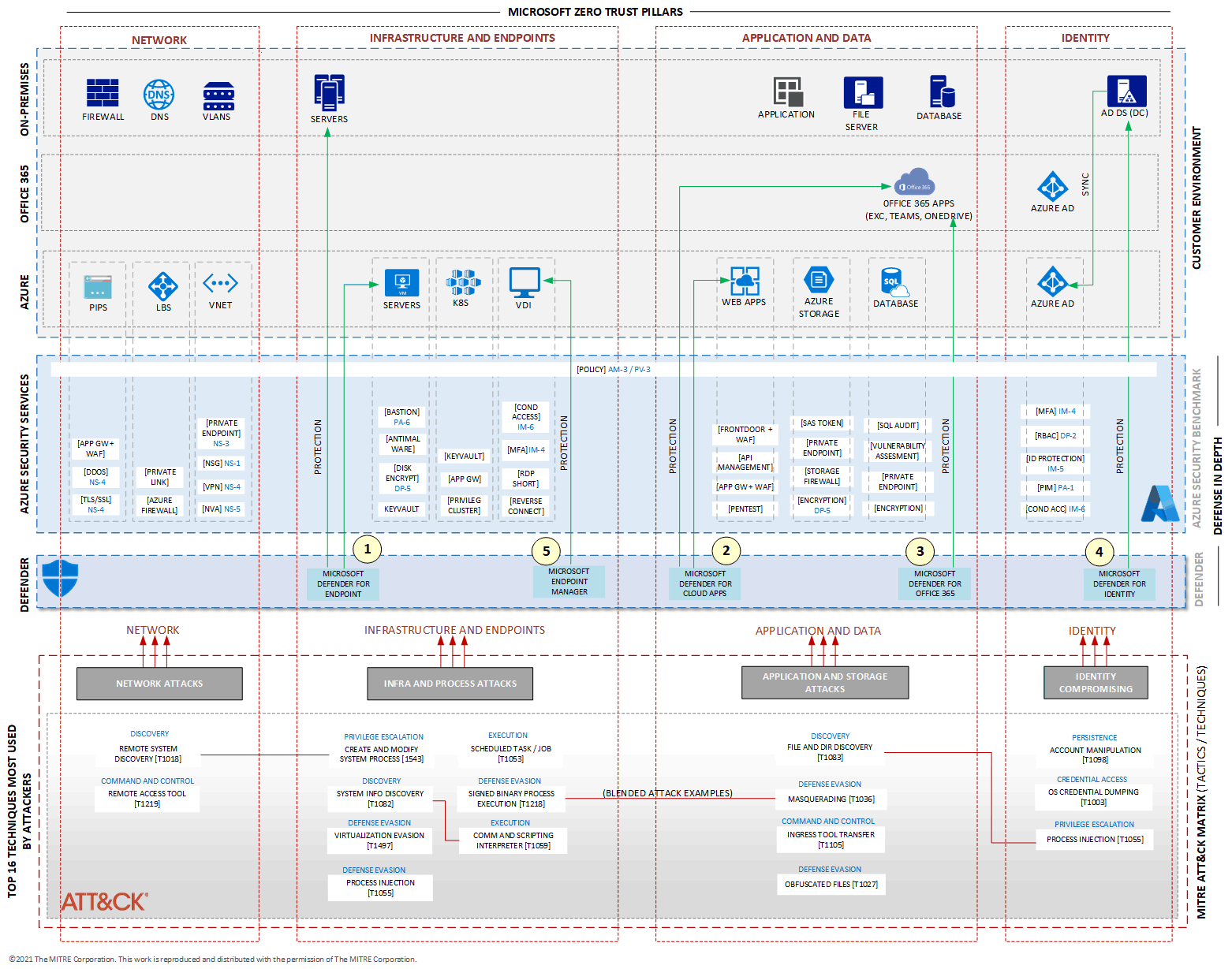

Das folgende Diagramm veranschaulicht einen echten Anwendungsfall, in dem Sie Microsoft Defender XDR-Sicherheitsdienste verwenden können. Das Diagramm zeigt die Ressourcen, die geschützt werden müssen. Die Dienste, die in der Umgebung ausgeführt werden, werden oben angezeigt. Einige potenzielle Bedrohungen werden unten gezeigt. Microsoft Defender XDR-Dienste befinden sich in der Mitte und schützen die Ressourcen der Organisation vor potenziellen Bedrohungen.

Aufbau

Das folgende Diagramm zeigt eine Ebene, die als DEFENDER bezeichnet wird, die die Microsoft Defender XDR-Sicherheitsdienste darstellt. Durch das Hinzufügen dieser Dienste zu Ihrer IT-Umgebung können Sie eine bessere Verteidigung für Ihre Umgebung erstellen. Die Dienste auf der Defender-Ebene können mit Azure-Sicherheitsdiensten arbeiten.

Laden Sie eine Visio-Datei dieser Architektur herunter.

©2021 The MITRE Corporation. Diese Arbeit wird reproduziert und mit der Erlaubnis der MITRE Corporation verteilt.

Workflow

Microsoft Defender für den Endpunkt

Microsoft Defender für Endpunkt ist eine Endpunktsicherheitsplattform auf Unternehmensniveau, die Organisationen dabei unterstützt, komplexe Bedrohungen zu vermeiden, zu erkennen, zu untersuchen und darauf zu reagieren. Er erstellt eine Ebene des Schutzes für VMs, die auf Azure und lokal ausgeführt werden. Weitere Informationen zum Schutz finden Sie unter Microsoft Defender für Endpunkt.

Microsoft Defender für Cloud-Apps

Früher bekannt als Microsoft Cloud Application Security, Defender für Cloud-Apps ist ein Cloud Access Security Broker (CASB), der mehrere Bereitstellungsmodi unterstützt. Diese Modi umfassen Protokollsammlungen, API-Connectors und Reverseproxy. Er bietet umfassende Transparenz, Kontrolle über den Datenverkehr sowie anspruchsvolle Analysefunktionen zum Erkennen und Bekämpfen von Cyberbedrohungen für sämtliche Clouddienste von Microsoft und Drittanbietern. Er bietet Schutz und Risikominderung für Cloud-Apps und sogar für einige Apps, die lokal ausgeführt werden. Er bietet auch eine Schutzebene für Benutzer, die auf diese Apps zugreifen. Weitere Informationen finden Sie in der Übersicht zu Microsoft Defender für Cloud-Apps.

Es ist wichtig, Defender für Cloud-Apps nicht mit Microsoft Defender für Cloud zu verwechseln, der Empfehlungen und eine Bewertung der Sicherheitshaltung von Servern, Apps, Speicherkonten und anderen Ressourcen, die in Azure, lokal und in anderen Clouds ausgeführt werden, bietet. Defender für Cloud konsolidiert zwei vorherige Dienste, Azure Security Center und Azure Defender.

Microsoft Defender für Office 365

Microsoft Defender für Office 365 schützt Ihre Organisation vor schädlichen Bedrohungen, die durch E-Mail-Nachrichten, Links (URLs) und Tools für die Zusammenarbeit entstehen. Er bietet Schutz für E-Mails und Zusammenarbeit. Abhängig von der Lizenz können Sie nach der Untersuchung, Suche und Reaktion nach der Verletzung sowie Automatisierung und Simulation (für Training) hinzufügen. Weitere Informationen zu Lizenzierungsoptionen finden Sie unter Übersicht über Microsoft Defender für Office 365-Sicherheit.

Microsoft Defender for Identity

Defender for Identity ist eine cloudbasierte Sicherheitslösung, die Signale Ihrer lokalen Active Directory-Instanz verwendet, um komplexe Bedrohungen, gefährdete Identitäten sowie schädliche Insideraktionen gegen Ihre Organisation zu identifizieren, zu erkennen und zu untersuchen. Er schützt Active Directory Domain Services (AD DS), die lokal ausgeführt werden. Obwohl dieser Dienst in der Cloud ausgeführt wird, funktioniert es, um Identitäten lokal zu schützen. Defender for Identity wurde früher als Azure Advanced Threat Protection bezeichnet. Weitere Informationen finden Sie unter Was ist Microsoft Defender for Identity?

Wenn Sie Schutz für Identitäten benötigen, die von Microsoft Entra ID bereitgestellt werden und in der Cloud nativ ausgeführt werden, ziehen Sie Microsoft Entra ID Protection in Betracht.

Microsoft Endpoint Manager

Endpoint Manager bietet Dienste für Clouddienste, lokale Dienste und für Microsoft Intune, mit denen Sie Features und Einstellungen auf Android-, Android Enterprise-, iOS-, iPadOS-, macOS-, Windows 10- und Windows 11-Geräten steuern können. Er integriert sich in andere Dienste, einschließlich:

- Microsoft Entra ID.

- Mobile Bedrohungsverteidiger.

- Administrative Vorlagen (ADMX).

- Win32-Apps.

- Benutzerdefinierte branchenspezifische Apps.

Ein anderer Dienst, der jetzt Teil von Endpoint Manager ist, ist Configuration Manager, eine lokale Verwaltungslösung, mit der Sie Client- und Servercomputer verwalten können, die direkt oder über das Internet verbunden sind. Sie können Cloudfunktionen aktivieren, um Configuration Manager in Intune, Microsoft Entra ID, Defender für Endpunkt und andere Clouddienste zu integrieren. Nutzen Sie ihn zum Bereitstellen von Apps, Softwareupdates und Betriebssystemen. Sie können auch Konformität überwachen, in Echtzeit Clientcomputer abfragen und Aktionen auf diese anwenden und vieles mehr. Weitere Informationen zu allen verfügbaren Diensten finden Sie unter Übersicht über Microsoft Endpoint Manager.

Angriffsreihenfolge von Beispielbedrohungen

Die im Diagramm benannten Bedrohungen folgen einer allgemeinen Angriffsreihenfolge:

Ein Angreifer sendet eine Phishing-E-Mail mit Schadsoftware, die an sie angefügt ist.

Ein Endbenutzer öffnet die angefügte Schadsoftware.

Die Schadsoftware wird im Back-End installiert, ohne dass der Benutzer dies bemerkt.

Die installierte Schadsoftware stiehlt die Anmeldeinformationen einiger Benutzer.

Der Angreifer verwendet die Anmeldeinformationen, um Zugriff auf vertrauliche Konten zu erhalten.

Wenn die Anmeldeinformationen Zugriff auf ein Konto bieten, das über erhöhte Berechtigungen verfügt, kompromittiert der Angreifer zusätzliche Systeme.

Das Diagramm zeigt auch in der Ebene mit der Bezeichnung DEFENDER, welche Microsoft Defender XDR-Dienste diese Angriffe überwachen und verringern können. Dies ist ein Beispiel dafür, wie Defender eine zusätzliche Sicherheitsebene bereitstellt, die mit Azure-Sicherheitsdiensten funktioniert, um zusätzlichen Schutz der Ressourcen zu bieten, die im Diagramm angezeigt werden. Weitere Informationen dazu, wie potenzielle Angriffe Ihre IT-Umgebung gefährden, finden Sie im zweiten Artikel in dieser Serie, Zuordnen von Bedrohungen für Ihre IT-Umgebung. Weitere Informationen zu Microsoft Defender XDR finden Sie unter Microsoft Defender XDR.

Zugreifen und Verwalten von Microsoft Defender XDR-Sicherheitsdiensten

Derzeit müssen Sie möglicherweise mehrere Portale verwenden, um Microsoft Defender XDR-Dienste zu verwalten. Microsoft arbeitet jedoch daran, die Funktionalität so viel wie möglich zu zentralisieren. Das folgende Diagramm zeigt, welche Portale derzeit und ihre Beziehungen miteinander verfügbar sind.

Security.microsoft.com ist derzeit das wichtigste Portal verfügbar, da es Funktionen aus Microsoft Defender für Office 365 (1) und von Defender für Endpunkt (2) bringt. Seit März 2022 können Sie jedoch weiterhin auf protection.office.com für Sicherheitsfunktionen in Bezug auf Office 365 (3) zugreifen. Bei Defender for Endpoint gilt: Wenn Sie versuchen, auf das alte Portal securitycenter.windows.com zuzugreifen, werden Sie zu dem neuen Portal unter security.microsoft.com (7) umgeleitet.

Die Hauptverwendung von portal.cloudappsecurity.com ist die Verwaltung von (4) Defender for Cloud-Apps. Es ermöglicht Ihnen, Cloud-Apps und einige Apps zu verwalten, die lokal ausgeführt werden, nicht autorisierte Apps (Schatten-IT) zu verwalten und Benutzersignale von Identity Protection zu überprüfen. Sie können dieses Portal auch verwenden, um viele Signale und Funktionen des (5) Identitätsschutzes lokal zu verwalten, wodurch Sie viele Funktionen aus (6) portal.atp.azure.com auf (4) dem Portal für Defender for Cloud-Apps konsolidieren können. Sie können jedoch weiterhin auf (6) portal.atp.azure.com zugreifen, wenn nötig.

Schließlich bietet endpoint.microsoft.com Funktionen hauptsächlich für Intune und Configuration Manager, aber auch für andere Dienste, die Teil von Endpoint Manager sind. Da security.microsoft.com und endpoint.microsoft.com Sicherheitsschutz für Endpunkte bereitstellen, gibt es viele Interaktionen zwischen ihnen (9), um eine hervorragende Sicherheitsposition für Ihre Endpunkte zu bieten.

Komponenten

Die Beispielarchitektur in diesem Artikel verwendet die folgenden Azure-Komponenten:

Microsoft Entra ID ist ein cloudbasierter Identitäts- und Zugriffsverwaltungsdienst. Mit Microsoft Entra ID können Benutzer*innen auf externe Ressourcen wie Microsoft 365, das Azure-Portal oder Tausende andere SaaS-Anwendungen zugreifen. Es hilft ihnen auch, auf interne Ressourcen zuzugreifen, z. B. auf Anwendungen im Intranet Ihres Unternehmens.

Azure Virtual Network ist der Grundbaustein für Ihr privates Netzwerk in Azure. Virtual Network ermöglicht zahlreichen Azure-Ressourcen die sichere Kommunikation mit dem Internet und lokalen Netzwerken sowie eine sichere Kommunikation der Ressourcen untereinander. Virtual Network bietet ein virtuelles Netzwerk, das von der Infrastruktur von Azure profitiert, z. B. Skalierung, Verfügbarkeit und Isolation.

Azure Load Balancer ist ein äußerst leistungsfähiger Lastenausgleichsdienst(eingehend und ausgehend) der Ebene 4 mit niedriger Latenz für alle UDP- und TCP-Protokolle. Er ist für die Verarbeitung von Millionen von Anforderungen pro Sekunde konzipiert und stellt sicher, dass Ihre Lösung hochverfügbar ist. Azure Load Balancer ist zonenredundant und gewährleistet Hochverfügbarkeit über mehrere Verfügbarkeitszonen hinweg.

Virtuelle Computer sind eine von mehreren bedarfsgesteuerten, skalierbaren Computerressourcen, die von Azure angeboten werden. Mit einem virtuellen Azure-Computer (VM) erhalten Sie eine flexible Virtualisierung, ohne Zeit und Mittel für den Kauf und die Verwaltung der physischen Hardware aufwenden zu müssen, auf der der virtuelle Computer ausgeführt wird.

Azure Kubernetes Service (AKS) ist ein vollständig verwalteter Kubernetes-Dienst für die Bereitstellung und Verwaltung von containerisierten Anwendungen. AKS bietet serverloses Kubernetes, CI/CD-Funktionen (Continuous Integration/Continuous Delivery) sowie Sicherheit und Governance auf Unternehmensniveau.

Azure Virtual Desktop ist ein der Cloud ausgeführter Dienst für die Desktop- und App-Virtualisierung.

Web-Apps ist ein HTTP-basierter Dienst zum Hosten von Webanwendungen, REST-APIs und mobilen Back-Ends. Sie können in Ihrer bevorzugten Sprache entwickeln und Anwendungen ausführen und skalieren, um sowohl Windows- als auch Linux-basierte Umgebungen zu vereinfachen.

Azure Storage ist hoch verfügbar, massiv skalierbare, dauerhafte und sichere Speicherung für verschiedene Datenobjekte in der Cloud, einschließlich Objekt, Blob, Datei, Datenträger, Warteschlange und Tabellenspeicher. Alle Daten, die in ein Azure-Speicherkonto geschrieben werden, werden vom Dienst verschlüsselt. Bei Azure Storage können Sie genau steuern, wer Zugriff auf Ihre Daten hat.

Azure SQL-Datenbank ist eine vollständig verwaltete PaaS-Datenbank-Engine, bei der die meisten Funktionen für die Datenbankverwaltung ohne Benutzereingriff erfolgen, z. B. Upgrades, Patches, Sicherungen und Überwachung. Sie bietet diese Funktionen ohne Benutzerbeteiligung. SQL-Datenbank bietet eine Reihe von integrierten Sicherheits- und Konformitätsfeatures, mit der Sie Ihre Anwendung an Sicherheits- und Konformitätsanforderungen anpassen können.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- Rudnei Oliveira | Senior Customer Engineer

Andere Mitwirkende:

- Gary Moore | Programmierer/Autor

- Andrew Nathan | Senior Customer Engineering Manager

Nächste Schritte

- Schutz vor Bedrohungen mit Microsoft 365

- Erkennen von und Reagieren auf Cyberangriffe mit Microsoft Defender XDR

- Erste Schritte mit Microsoft Defender XDR

- Implementierung von Threat Intelligence in Microsoft 365

- Verwalten der Sicherheit mit Microsoft 365

- Schutz vor bösartigen Bedrohungen mit Microsoft Defender für Office 365

- Schützen von lokalen Identitäten mit Microsoft Defender für Cloud for Identity

Zugehörige Ressourcen

Weitere Informationen zu dieser Referenzarchitektur finden Sie in den anderen Artikeln in dieser Serie: