Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

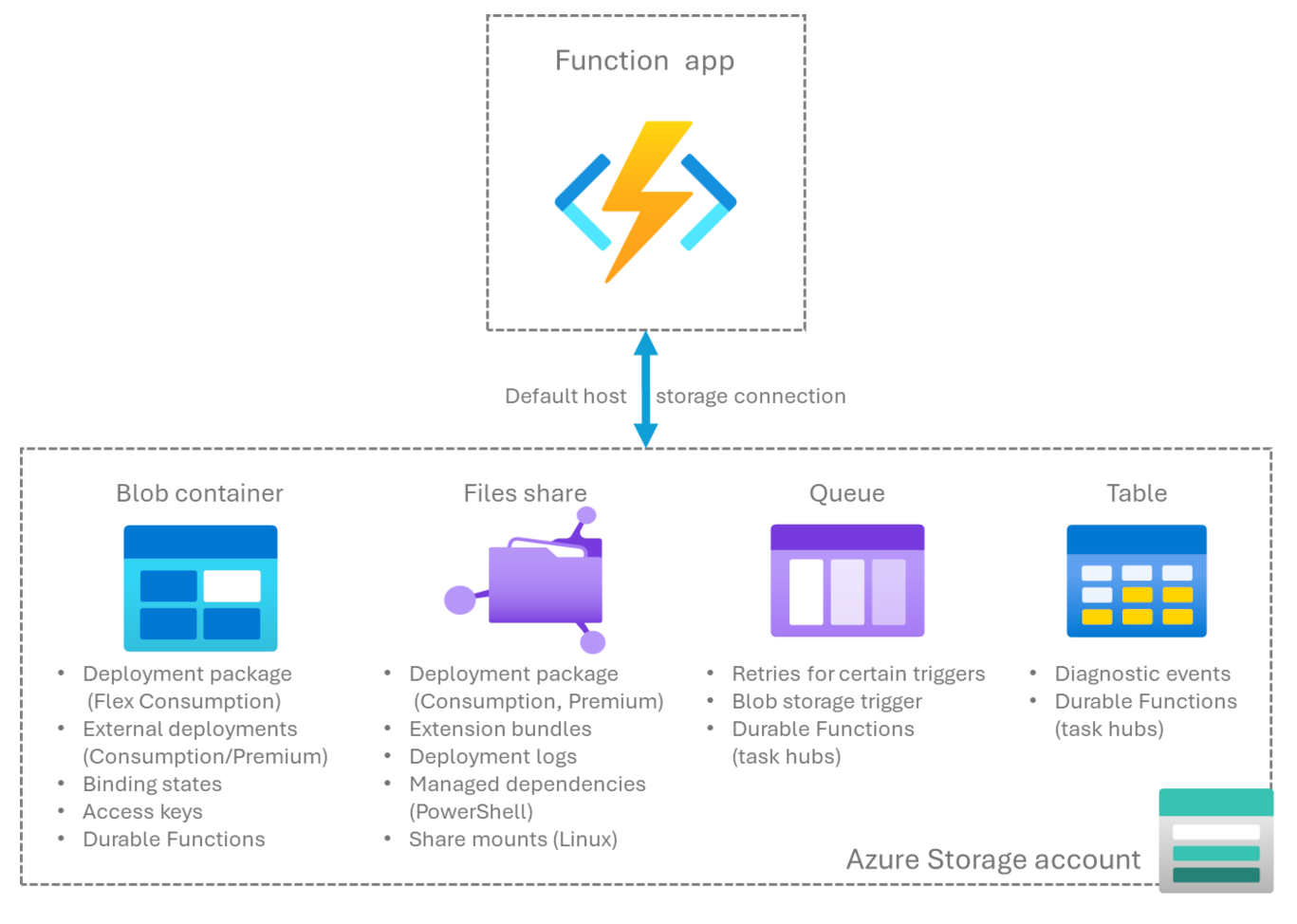

Wenn Sie eine Funktions-App-Instanz in Azure erstellen, müssen Sie Zugriff auf ein Standardmäßiges Azure Storage-Konto bereitstellen. Das folgende Diagramm und eine Tabelle zeigen, wie Azure Functions Dienste im Standardspeicherkonto verwendet:

| Speicherdienst | Verwendung in Functions |

|---|---|

| Azure Blob Storage | Aufrechterhalten von Bindungszustand und Funktionsschlüsseln1. Bereitstellungsquelle für Apps, die in einem Flex-Verbrauchsplan ausgeführt werden. Wird standardmäßig für Aufgabenhubs in Durable Functions verwendet. Kann zum Speichern von Funktions-App-Code für den Remote-Build des Linux-Verbrauchs oder als Teil externer Paket-URL-Bereitstellungen verwendet werden. |

| Azure Files2 | Dateifreigabe, die zum Speichern und Ausführen Ihres Funktions-App-Codes in einem Verbrauchstarif und Premium-Plan verwendet wird. Warten Sie Erweiterungspakete. Speichern von Bereitstellungsprotokollen. Unterstützt verwaltete Abhängigkeiten in PowerShell. |

| Azure Queue Storage | Wird standardmäßig für Aufgabenhubs in Durable Functions verwendet. Wird für Fehler- und Wiederholungsbearbeitung in spezifischen Azure Functions-Auslösern verwendet. Wird vom Blob Storage-Trigger für die Objektnachverfolgung verwendet. |

| Azure Table Storage | Wird standardmäßig für Aufgabenhubs in Durable Functions verwendet. Wird zum Nachverfolgen von Diagnoseereignissen verwendet. |

- Blob Storage ist der Standardspeicher für Funktionsschlüssel, Sie können jedoch einen alternativen Speicher konfigurieren.

- Azure Files wird standardmäßig eingerichtet, aber Sie können unter bestimmten Bedingungen eine App ohne Azure Files erstellen.

Wichtige Hinweise

Sie müssen die folgenden Fakten in Bezug auf die Speicherkonten berücksichtigen, die von Ihren Funktions-Apps verwendet werden:

Wenn Ihre Funktions-App im Verbrauchs- oder Premium-Plan gehostet wird, werden der Funktionscode und die Konfigurationsdateien in Azure Files im verknüpften Speicherkonto gespeichert. Wenn Sie dieses Hauptspeicherkonto löschen, wird der Inhalt ebenfalls gelöscht und kann nicht wiederhergestellt werden. Weitere Informationen finden Sie unter "Speicherkonto wurde gelöscht".

Wichtige Daten, z. B. Funktionscode, Zugriffstasten und andere wichtige dienstbezogene Daten, bleiben im Speicherkonto erhalten. Sie müssen den Zugriff auf die Speicherkonten, die von Funktions-Apps verwendet werden, wie folgt sorgfältig verwalten:

Überwachen und beschränken Sie den Zugriff von Apps und Benutzern auf das Speicherkonto anhand eines Modells der geringsten Rechte. Berechtigungen für das Speicherkonto können von Datenaktionen in der zugewiesenen Rolle oder über die Berechtigung zum Ausführen des listKeys-Vorgangs stammen.

Überwachen Sie sowohl Aktivitäten auf Steuerungsebene (z. B. das Abrufen von Schlüsseln) als auch Vorgänge auf Datenebene (z. B. Schreiben in einen Blob) in Ihrem Speicherkonto. Erwägen Sie, Speicherprotokolle an einem anderen Speicherort als Azure Storage zu verwalten. Weitere Informationen finden Sie unter Speicherprotokolle.

Anforderungen an das Speicherkonto

Speicherkonten, die Sie während des Erstellungsprozesses der Funktions-App im Azure-Portal erstellen, arbeiten mit der neuen Funktions-App. Wenn Sie ein vorhandenes Speicherkonto verwenden, enthält die angegebene Liste keine bestimmten nicht unterstützten Speicherkonten. Die folgenden Einschränkungen gelten für Speicherkonten, die von Ihrer Funktions-App verwendet werden. Stellen Sie sicher, dass ein vorhandenes Speicherkonto die folgenden Anforderungen erfüllt:

Der Kontotyp muss Blob-, Warteschlangen- und Tabellenspeicher unterstützen. Einige Speicherkonten unterstützen keine Warteschlangen und Tabellen. Zu diesen Konten zählen reine Blobspeicherkonten und Azure Storage Premium. Weitere Informationen zu Speicherkontotypen finden Sie in der Übersicht über Azure Storage-Konten.

Sie können kein netzwerkgeschütztes Speicherkonto verwenden, wenn Ihre Funktions-App im Verbrauchsplan gehostet wird.

Wenn Sie Ihre Funktions-App im Azure-Portal erstellen, können Sie nur ein vorhandenes Speicherkonto in derselben Region wie die von Ihnen erstellte Funktions-App auswählen. Diese Anforderung ist eine Leistungsoptimierung und keine strikte Einschränkung. Weitere Informationen finden Sie unter Standort des Speicherkontos.

Wenn Sie Ihre Funktions-App für einen Plan mit aktivierter Verfügbarkeitszone erstellen , werden nur zonenredundante Speicherkonten unterstützt.

Wenn Sie die Bereitstellungsautomatisierung verwenden, um Ihre Funktions-App mit einem netzwerkgeschützten Speicherkonto zu erstellen, müssen Sie bestimmte Netzwerkkonfigurationen in Ihre ARM-Vorlage oder Bicep-Datei einschließen. Wenn Sie diese Einstellungen und Ressourcen nicht einschließen, schlägt ihre automatisierte Bereitstellung möglicherweise bei der Überprüfung fehl. Informationen zu ARM-Vorlagen und Bicep-Richtlinien finden Sie unter "Gesicherte Bereitstellungen". Eine Übersicht zum Konfigurieren von Speicherkonten mit Netzwerken finden Sie unter Verwenden eines geschützten Speicherkontos mit Azure Functions.

Speicherkontoanleitung

Jede Funktions-App benötigt für den Betrieb ein Speicherkonto. Wenn Sie dieses Konto löschen, wird die Function-App nicht mehr ausgeführt. Informationen zur Behandlung speicherbezogener Probleme finden Sie unter Behandeln speicherbezogener Probleme. Die folgenden Überlegungen gelten für das speicherkonto, das von Funktions-Apps verwendet wird.

Standort des Speicherkontos

Für eine optimale Leistung sollte Ihre Funktions-App ein Speicherkonto in derselben Region verwenden, um die Latenz zu verringern. Im Azure-Portal wird diese bewährte Methode erzwungen. Wenn Sie ein Speicherkonto in einer anderen Region als Ihre Funktions-App verwenden müssen, müssen Sie Ihre Funktions-App außerhalb des Azure-Portals erstellen.

Die Funktions-App benötigt Zugriff auf das Speicherkonto. Wenn Sie ein gesichertes Speicherkonto verwenden müssen, sollten Sie Ihr Speicherkonto auf ein virtuelles Netzwerk beschränken.

Verbindungszeichenfolge für das Speicherkonto

Standardmäßig konfigurieren Funktions-Apps die AzureWebJobsStorage Verbindung als Verbindungszeichenfolge, die in der AzureWebJobsStorage-Anwendungseinstellung gespeichert ist. Sie können AzureWebJobsStorage auch so konfigurieren, dass eine identitätsbasierte Verbindung ohne einen geheimen Schlüssel verwendet wird.

Funktions-Apps, die in einem Verbrauchsplan (nur Windows) oder einem Elastic Premium Plan (Windows oder Linux) ausgeführt werden, können Azure Files verwenden, um für die Ermöglichung der dynamischen Skalierung die erforderlichen Images zu speichern. Legen Sie für diese Pläne die Verbindungszeichenfolge für das Speicherkonto in der Einstellung WEBSITE_CONTENTAZUREFILECONNECTIONSTRING und den Namen der Dateifreigabe in der Einstellung WEBSITE_CONTENTSHARE fest. Dieser Wert ist in der Regel dasselbe Konto, das für AzureWebJobsStorage verwendet wird. Sie können auch eine Funktions-App erstellen, die Azure Files nicht verwendet, die Skalierung ist dann jedoch möglicherweise eingeschränkt.

Hinweis

Sie müssen eine Speicherkontoverbindungszeichenfolge aktualisieren, wenn Sie Speicherschlüssel neu generieren. Weitere Informationen finden Sie unter Erstellen eines Azure Storage-Kontos.

Freigegebene Speicherkonten

Mehrere Funktions-Apps können dasselbe Speicherkonto ohne Probleme gemeinsam nutzen. In Visual Studio können Sie beispielsweise mehrere Apps mithilfe des Azurite-Speicher-Emulators entwickeln. In diesem Fall verhält sich der Emulator wie ein einzelnes Speicherkonto. Dasselbe Speicherkonto, das Ihre Funktions-App verwendet, kann auch Ihre Anwendungsdaten speichern. Dieser Ansatz ist jedoch in einer Produktionsumgebung nicht immer eine gute Idee.

Möglicherweise müssen Sie separate Speicherkonten verwenden, um Host-ID-Kollisionen zu vermeiden.

Überlegungen zu Richtlinien für die Lebenszyklusverwaltung

Wenden Sie keine Lifecycle-Verwaltungsrichtlinien auf Ihr Blob Storage-Konto an, das von Ihrer Funktions-App verwendet wird. Funktionen verwenden BLOB-Speicher, um wichtige Informationen wie Funktionszugriffsschlüssel beizubehalten. Richtlinien können Blobs entfernen, wie zum Beispiel Schlüssel, die vom Functions-Host benötigt werden. Wenn Sie Richtlinien verwenden müssen, schließen Sie Container, die von Functions verwendet werden und das Präfix azure-webjobs oder scm haben, aus.

Speicherprotokolle

Da Funktionscode und Schlüssel möglicherweise im Speicherkonto enthalten sind, ist die Aktivitätsprotokollierung für das Speicherkonto eine gute Möglichkeit, nicht autorisierten Zugriff festzustellen. Azure Monitor-Ressourcenprotokolle können verwendet werden, um Ereignisse auf der Speicherdatenebene nachzuverfolgen. Weitere Informationen zum Konfigurieren und Untersuchen dieser Protokolle finden Sie unter Überwachen von Azure Storage.

Das Azure Monitor-Aktivitätsprotokoll zeigt Ereignisse auf Steuerungsebene an, einschließlich des ListKeys-Vorgangs. Sie sollten jedoch auch Ressourcenprotokolle für das Speicherkonto konfigurieren, um die nachfolgende Verwendung von Schlüsseln oder anderen identitätsbasierten Vorgängen auf Datenebene nachzuverfolgen. Sie sollten mindestens die StorageWrite-Protokollkategorie aktiviert haben, damit Änderungen an den Daten außerhalb des normalen Funktionsvorgangs identifiziert werden können.

Um die potenziellen Auswirkungen von umfassenden Speicherberechtigungen zu begrenzen, sollten Sie ein Nicht-Storage-Ziel für diese Protokolle verwenden, z. B. Log Analytics. Weitere Informationen finden Sie unter Überwachen von Azure Blob Storage.

Optimieren der Speicherleistung

Verwenden Sie für jede Funktions-App ein separates Speicherkonto, um die Leistung zu maximieren. Dieser Ansatz ist besonders wichtig, wenn Sie über dauerhafte Funktionen oder Event Hubs ausgelöste Funktionen verfügen, die beide ein hohes Volumen von Speichertransaktionen generieren. Wenn Ihre Anwendungslogik mit Azure Storage interagiert (direkt mit dem Storage SDK oder über eine der Speicherbindungen), sollten Sie ein dediziertes Speicherkonto verwenden. Wenn Sie z. B. über eine Ereignishub-ausgelöste Funktion verfügen, die Daten in den Blob-Speicher schreibt, verwenden Sie zwei Speicherkonten: eines für die Funktions-App und ein weiteres für die Blobs, die die Funktion speichert.

Konsistentes Routing über virtuelle Netzwerke

Mehrere Funktions-Apps, die unter demselben Plan gehostet werden, können auch dasselbe Speicherkonto für die Inhaltsfreigabe von Azure Files verwenden (definiert durch WEBSITE_CONTENTAZUREFILECONNECTIONSTRING). Wenn Sie dieses Speicherkonto mithilfe eines virtuellen Netzwerks sichern, sollten alle diese Apps denselben Wert für vnetContentShareEnabled (früher WEBSITE_CONTENTOVERVNET) verwenden, um sicherzustellen, dass der Datenverkehr konsistent über das beabsichtigte virtuelle Netzwerk geleitet wird. Ein Konflikt in dieser Einstellung zwischen Apps, die dasselbe Azure Files-Speicherkonto verwenden, kann dazu führen, dass datenverkehrsweiterleitung über öffentliche Netzwerke erfolgt. In dieser Konfiguration blockieren Netzwerkregeln des Speicherkontos den Zugriff.

Arbeiten mit Blobs

Ein wichtiges Szenario für Functions ist die Dateiverarbeitung von Dateien in einem Blobcontainer, z. B. für Bildverarbeitung oder Stimmungsanalyse. Weitere Informationen finden Sie unter Verarbeiten von Dateiuploads.

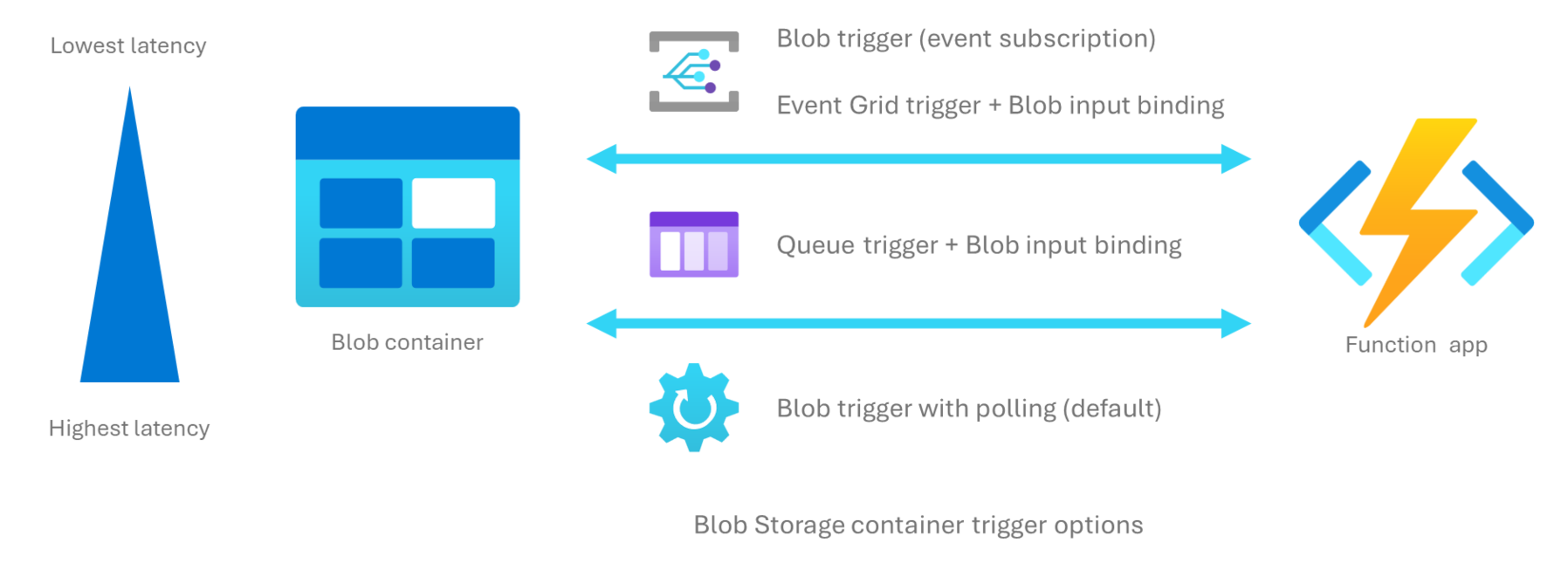

Trigger für einen Blobcontainer

Es gibt verschiedene Möglichkeiten, den Funktionscode basierend auf Änderungen an Blobs in einem Speichercontainer auszuführen, wie in diesem Diagramm angegeben:

Verwenden Sie die folgende Tabelle, um zu ermitteln, welcher Funktionstrigger ihren Anforderungen für die Verarbeitung hinzugefügter oder aktualisierter Blobs in einem Container am besten entspricht:

| Strategie | Blob-Trigger (Abfrage) | Blob-Trigger (ereignisgesteuert) | Trigger für Warteschlange | Event Grid-Trigger |

|---|---|---|---|---|

| Latenz | Hoch (bis zu 10 Min.) | Niedrig | Mittel | Niedrig |

| Einschränkungen des Speicherkontos | Nur-Blob-Konten werden nicht unterstützt¹ | Universell v1 wird nicht unterstützt | nichts | Universell v1 wird nicht unterstützt |

| Triggertyp | Blob Storage | Blob Storage | Queue Storage | Ereignisraster |

| Erweiterungsversion | Beliebig | Storage v5.x oder höher | Beliebig | Beliebig |

| Verarbeitet vorhandene Blobs | Ja | Nein | Nein | Nein |

| Filter | Blob-Namensmuster | Ereignisfilter | – | Ereignisfilter |

| Erfordert Ereignisabonnement | Nein | Ja | Nein | Ja |

| Unterstützt den Flex-Verbrauch-Plan | Nein | Ja | Ja | Ja |

| Unterstützt hohe Skalierung² | Nein | Ja | Ja | Ja |

| Funktioniert mit Einschränkungen für eingehenden Zugriff | Ja | Nein | Ja | Ja3 |

| BESCHREIBUNG | Standardtriggerverhalten, das auf der Abfrage des Containers nach Updates basiert. Weitere Informationen finden Sie in den Beispielen in der Referenz zu Blob Storage-Triggern. | Nutzt Blobspeicherereignisse aus einem Ereignisabonnement. Erfordert einen Source-Parameterwert von EventGrid. Weitere Informationen finden Sie im Tutorial: Auslösen von Azure Functions für Blobcontainer mithilfe eines Ereignisabonnements. |

Die Blobnamen-Zeichenfolge wird einer Speicherwarteschlange manuell hinzugefügt, wenn dem Container ein Blob hinzugefügt wird. Ein Queue Storage-Auslöser übergibt diesen Wert direkt an eine Blob Storage-Eingabebindung für dieselbe Funktion. | Bietet die Flexibilität beim Auslösen von Ereignissen neben den Ereignissen, die aus einem Speichercontainer stammen. Verwenden Sie diese Option, wenn auch Nicht-Speicherereignisse Ihre Funktion auslösen sollen. Weitere Informationen finden Sie unter Arbeiten mit Event Grid-Triggern und -Bindungen in Azure Functions. |

- Eingabe- und -Ausgabebindungen für Blob Storage unterstützen reine Blobkonten.

- Als „hohe Anzahl“ können Container mit mehr als 100.000 Blobs oder Speicherkonten mit mehr als 100 Blobupdates pro Sekunde lose definiert werden.

- Sie können einschränkungen für eingehenden Zugriff umgehen, indem Sie das Ereignisabonnement Ereignisse über einen verschlüsselten Kanal im öffentlichen IP-Raum mit einer bekannten Benutzeridentität übermitteln lassen. Weitere Informationen finden Sie unter Sicheres Bereitstellen von Ereignissen mithilfe von verwalteten Identitäten.

Speicherdatenverschlüsselung

Azure Storage verschlüsselt alle Daten in einem ruhenden Speicherkonto. Weitere Informationen finden Sie unter Azure Storage-Verschlüsselung für ruhende Daten.

Standardmäßig werden Daten mit von Microsoft verwalteten Schlüsseln verschlüsselt. Um mehr Kontrolle über Verschlüsselungsschlüssel zu erhalten, können Sie vom Kunden verwaltete Schlüssel für die Verschlüsselung von BLOB- und Dateidaten bereitstellen. Diese Schlüssel müssen in Azure Key Vault vorhanden sein, damit Functions auf das Speicherkonto zugreifen kann. Weitere Informationen finden Sie unter Verschlüsseln Ihrer ruhenden Anwendungsdaten mithilfe von kundenseitig verwalteten Schlüsseln.

Data Residency in der Region

Wenn alle Kundendaten in einer einzelnen Region verbleiben müssen, muss das Speicherkonto, das der Funktions-App zugeordnet ist, eines mit regionsinterner Redundanz sein. Für Speicherkonten mit regionsinterner Redundanz muss auch Azure Durable Functions verwendet werden.

Andere plattformseitig verwaltete Kundendaten werden nur dann in der Region gespeichert, wenn sie in einer App Service-Umgebung (ASE) mit internem Lastenausgleich gehostet werden. Weitere Informationen finden Sie unter ASE-Zonenredundanz.

Überlegungen zur Host-ID

Hinweis

Die Überlegungen zur Host-ID in diesem Abschnitt gelten nicht, wenn Ihre App in einem Flex-Verbrauchsplan ausgeführt wird. In diesem Hostingplan wird der Host-ID-Wert so erstellt, dass diese potenziellen Probleme vermieden werden.

Funktionen verwenden einen Host-ID-Wert als Möglichkeit, eine bestimmte Funktions-App in gespeicherten Artefakten eindeutig zu identifizieren. Standardmäßig wird diese ID automatisch vom Namen der Funktions-App generiert, der auf die ersten 32 Zeichen abgeschnitten wird. Diese ID wird dann beim Speichern von Korrelations- und Nachverfolgungsinformationen pro App im verknüpften Speicherkonto verwendet. Wenn Sie Funktions-Apps mit Namen mit mehr als 32 Zeichen haben und wenn die ersten 32 Zeichen identisch sind, kann diese Abkürzung zu doppelten Host-ID-Werten führen. Wenn zwei Funktions-Apps mit identischen Host-IDs dasselbe Speicherkonto verwenden, erhalten Sie eine Host-ID-Kollision, da gespeicherte Daten nicht eindeutig mit der richtigen Funktions-App verknüpft werden können.

Hinweis

Die gleiche Art von Host-ID-Konflikten kann zwischen einer Funktions-App in einem Produktionsslot und derselben Funktions-App in einem Stagingslot auftreten, wenn beide Slots dasselbe Speicherkonto verwenden.

In Version 4.x der Functions-Runtime wird ein Fehler protokolliert, und der Host wird beendet, was zu einem schweren Fehler führt. Für weitere Informationen siehe HostID-Verkürzung kann Kollisionen verursachen.

Vermeiden von Host-ID-Kollisionen

Sie können die folgenden Strategien verwenden, um Host-ID-Kollisionen zu vermeiden:

- Verwenden Sie ein separates Speicherkonto für jede Funktions-App oder jeden Steckplatz, der an der Kollision beteiligt ist.

- Benennen Sie eine Ihrer Funktionsanwendungen in einen Wert um, der weniger als 32 Zeichen lang ist. Dadurch wird die berechnete Host-ID für die App geändert und die Kollision beseitigt.

- Legen Sie eine explizite Host-ID für eine oder mehrere der kollidierenden Apps fest. Weitere Informationen finden Sie unter Überschreiben der Host-ID.

Wichtig

Das Ändern des Speicherkontos, das einer vorhandenen Funktions-App zugeordnet ist, oder das Ändern der Host-ID der App kann sich auf das Verhalten vorhandener Funktionen auswirken. Beispielsweise verfolgt ein Blob-Storage-Trigger nach, ob einzelne Blobs verarbeitet werden, indem er Bestätigungen unter einem bestimmten Host-ID-Pfad im Speicher schreibt. Wenn sich die Host-ID ändert oder Sie auf ein neues Speicherkonto verweisen, könnten zuvor verarbeitete Blobs erneut verarbeitet werden.

Außerkraftsetzung der Host-ID

Sie können mithilfe der Einstellung AzureFunctionsWebHost__hostid explizit eine bestimmte Host-ID für Ihre Funktions-App in den Anwendungseinstellungen festlegen. Weitere Informationen finden Sie unter AzureFunctionsWebHost__hostid.

Wenn die Kollision zwischen Slots auftritt, müssen Sie eine spezifische Host-ID für jeden Slot festlegen, einschließlich des Produktionsslots. Sie müssen diese Einstellungen auch als Bereitstellungseinstellungen markieren, damit sie nicht ausgetauscht werden. Informationen zum Erstellen von App-Einstellungen finden Sie unter Arbeiten mit Anwendungseinstellungen.

Cluster mit Azure Arc-Unterstützung

Wenn Ihre Funktions-App in einem Azure Arc-fähigen Kubernetes-Cluster bereitgestellt wird, erfordert Ihre Funktions-App möglicherweise kein Speicherkonto. In diesem Fall benötigen Funktionen nur ein Speicherkonto, wenn Ihre Funktions-App einen Trigger verwendet, der Speicher erfordert. In der folgenden Tabelle ist angegeben, welche Trigger möglicherweise ein Speicherkonto erfordern und welche nicht:

| Nicht erforderlich | Speicher möglicherweise erforderlich |

|---|---|

| • Azure Cosmos DB • HTTP • Kafka • RabbitMQ • Servicebus |

• Azure SQL • Blob Storage • Ereignisraster • Event Hubs • IoT Hub • Queue Storage • SendGrid • SignalR • Table Storage • Timer • Twilio |

Um eine Funktions-App in einem Kubernetes-Cluster mit Azure Arc-Unterstützung ohne Speicher zu erstellen, müssen Sie den Azure CLI-Befehl az functionapp create verwenden. Die Version der Azure CLI muss mindestens Version 0.1.7 der Erweiterung appservice-kube enthalten. Verwenden Sie den Befehl az --version, um zu überprüfen, ob die richtige Version der Erweiterung installiert ist.

Das Erstellen Ihrer Funktions-App-Ressourcen mit anderen Methoden als der Azure CLI erfordert ein vorhandenes Speicherkonto. Wenn Sie beabsichtigen, Trigger zu verwenden, die ein Speicherkonto erfordern, sollten Sie das Konto erstellen, bevor Sie die Funktions-App erstellen.

Erstellen einer App ohne Azure Files

Der Azure Files-Dienst stellt ein freigegebenes Dateisystem bereit, das Szenarien mit hoher Skalierung unterstützt. Wenn Ihre Funktionsanwendung in einem Elastic Premium Plan oder auf Windows in einem Verbrauchsplan ausgeführt wird, wird standardmäßig eine Azure Files-Freigabe in Ihrem Speicherkonto erstellt. Diese Freigabe wird von Functions verwendet, um bestimmte Features wie das Protokollstreaming zu aktivieren. Es wird auch als freigegebener Speicherort für Pakete verwendet, der die Konsistenz der bereitgestellten Funktionscodes für alle Instanzen garantiert.

Standardmäßig verwenden in Plänen vom Typ „Premium“ und „Verbrauch“ gehostete Funktions-Apps die ZIP-Bereitstellung, wobei Bereitstellungspakete in dieser Azure-Dateifreigabe gespeichert werden. Dieser Abschnitt ist nur für diese Hostingpläne relevant.

Die Verwendung von Azure Files erfordert die Verwendung einer Verbindungszeichenfolge, die in Ihren App-Einstellungen als WEBSITE_CONTENTAZUREFILECONNECTIONSTRING gespeichert ist. Azure Files unterstützt derzeit keine identitätsbasierten Verbindungen. Wenn Ihr Szenario erfordert, dass Sie keine Geheimnisse in den App-Einstellungen speichern, müssen Sie die Abhängigkeit Ihrer App von Azure Files entfernen. Sie können Abhängigkeiten vermeiden, indem Sie Ihre App ohne die standardmäßige Azure Files-Abhängigkeit erstellen.

Hinweis

Sie sollten in Betracht ziehen, Ihre Funktions-App im Flex-Verbrauchsplan auszuführen, da dieser eine bessere Kontrolle über das Bereitstellungspaket bietet, einschließlich der Möglichkeit, verwaltete Identitätsverbindungen zu nutzen. Weitere Informationen finden Sie unter Konfigurieren von Bereitstellungseinstellungen.

Um Ihre App ohne die Azure-Dateifreigabe auszuführen, müssen die folgenden Anforderungen erfüllt sein:

- Sie müssen Ihr Paket in einem Azure Blob Storage-Remotecontainer bereitstellen und dann die URL, die Zugriff auf dieses Paket ermöglicht, als App-Einstellung

WEBSITE_RUN_FROM_PACKAGEfestlegen. Mit diesem Ansatz können Sie Ihre App-Inhalte im Blob-Speicher anstelle von Azure Files speichern, was verwaltete Identitäten unterstützt.

Sie müssen das Bereitstellungspaket manuell aktualisieren und die URL des Bereitstellungspakets verwalten, die wahrscheinlich eine freigegebene Zugriffssignatur (SHARED Access Signature, SAS) enthält.

Beachten Sie auch die folgenden Überlegungen:

- Die App kann nicht Version 1.x der Functions-Runtime verwenden.

- Ihre App kann sich nicht auf ein freigegebenes beschreibbares Dateisystem verlassen.

- Die Portalbearbeitung wird nicht unterstützt.

- Für Protokollstreaming in Clients wie dem Azure-Portal werden standardmäßig Dateisystemprotokolle verwendet. Sie sollten stattdessen Application Insights-Protokolle verwenden.

Wenn die vorstehenden Anforderungen Ihrem Szenario entsprechen, können Sie mit dem Erstellen einer Funktions-App ohne Azure Files fortfahren. Erstellen Sie eine App ohne die WEBSITE_CONTENTAZUREFILECONNECTIONSTRING und WEBSITE_CONTENTSHARE App-Einstellungen auf eine der folgenden Weisen:

- Bicep/ARM-Vorlagen: Entfernen Sie die beiden App-Einstellungen aus der ARM-Vorlage oder der Bicep-Datei, und stellen Sie die App dann mithilfe der geänderten Vorlage bereit.

- Das Azure-Portal: Deaktivieren Sie die Option "Verbindung mit Azure-Dateien hinzufügen " auf der Registerkarte " Speicher ", wenn Sie die App im Azure-Portal erstellen.

Azure Files wird verwendet, um dynamisches Skalieren für Funktionen zu ermöglichen. Die Skalierung kann eingeschränkt sein, wenn Sie Ihre App ohne Azure Files im Elastic Premium-Plan und den Verbrauchsplänen unter Windows ausführen.

Einbinden von Dateifreigaben

Diese Funktion ist derzeit nur unter Linux verfügbar.

Sie können vorhandene Azure Files-Freigaben in Ihre Linux-Funktions-Apps einbinden. Durch das Einbinden einer Freigabe in Ihre Linux-Funktions-App können Sie vorhandene Machine Learning-Modelle oder andere Daten in Ihren Funktionen verwenden.

Wichtig

Nach dem 30. September 2028 wird die Option zum Hosten Ihrer Funktions-App unter Linux in einem Verbrauchsplan eingestellt. Um Unterbrechungen zu vermeiden, migrieren Sie Ihre vorhandenen Verbrauchsplan-Apps, die unter Linux ausgeführt werden, vor diesem Datum zum Flex-Verbrauchsplan . Apps, die unter Windows in einem Verbrauchsplan ausgeführt werden, sind von dieser Änderung nicht betroffen. Weitere Informationen finden Sie in der Abkündigung des Linux-Verbrauchsplans.

Sie können den folgenden Befehl verwenden, um eine vorhandene Freigabe in Ihre Linux-Funktions-App einzubinden.

az webapp config storage-account add

In diesem Befehl share-name ist der Name der vorhandenen Azure Files-Freigabe.

custom-id kann eine beliebige Zeichenfolge sein, die die Freigabe eindeutig definiert, wenn sie an die Funktions-App bereitgestellt wird.

mount-path ist der Pfad, über den in Ihrer Funktions-App auf die Freigabe zugegriffen wird.

mount-path muss das Format /dir-name haben und darf nicht mit /home beginnen.

Ein vollständiges Beispiel finden Sie unter Erstellen einer Python-Funktions-App und Bereitstellen einer Azure Files-Freigabe.

Derzeit wird als storage-type nur AzureFiles unterstützt. Sie können pro Funktions-App nicht mehr als fünf Freigaben einbinden. Durch die Einbindung einer Dateifreigabe kann sich die Kaltstartdauer ggf. um mindestens 200 bis 300 ms verlängern. Dieser Wert ist noch höher, wenn sich das Speicherkonto in einer anderen Region befindet.

Die eingebundene Freigabe ist für Ihren Funktionscode unter dem angegebenen mount-path verfügbar. Wenn mount-path beispielsweise /path/to/mount lautet, können Sie wie im folgenden Python-Beispiel über Dateisystem-APIs auf das Zielverzeichnis zugreifen:

import os

...

files_in_share = os.listdir("/path/to/mount")

Verwandter Artikel

Weitere Informationen zu Hostingoptionen von Azure Functions.