Konfigurieren der NFSv4.1-Kerberos-Verschlüsselung für Azure NetApp Files

Azure NetApp Files unterstützt die Verschlüsselung des NFS-Clients in Kerberos-Modi (krb5, krb5i und krb5p) mit AES-256-Verschlüsselung. In diesem Artikel werden die erforderlichen Konfigurationen für die Verwendung eines NFSv4.1-Volumes mit Kerberos-Verschlüsselung beschrieben.

Anforderungen

Für die Verschlüsselung des NFSv4.1-Clients gelten die folgenden Anforderungen:

- Active Directory-Domäne Services (AD DS) oder Microsoft Entra Do Standard Services-Verbindung zur Erleichterung der Kerberos-Ticketerstellung

- Erstellung von DNS-A/PTR-Einträgen für die IP-Adressen des Clients sowie des NFS-Servers in Azure NetApp Files

- Linux-Client: Dieser Artikel enthält Informationen zu RHEL- und Ubuntu-Clients. Für andere Clients gelten ähnliche Konfigurationsschritte.

- NTP-Serverzugriff: Sie können einen der häufig verwendeten Active Directory-Domänencontroller (AD DC) verwenden.

- Stellen Sie zur Nutzung der Domänen- oder LDAP-Benutzerauthentifizierung sicher, dass NFSv4.1-Volumes für LDAP aktiviert sind. Weitere Informationen finden Sie unter Konfigurieren von ADDS LDAP mit erweiterten Gruppen für Zugriff auf NFS-Volumes.

- Stellen Sie sicher, dass Benutzerprinzipalnamen für Benutzerkonten nicht mit dem Symbol

$enden (z. B. „user$@REALM.COM“).

Bei von Gruppen verwalteten Dienstkonten (gMSA) müssen Sie das nachstehende$vom Benutzerprinzipalnamen entfernen, bevor das Konto mit dem Azure NetApp Files-Kerberos-Feature genutzt werden kann.

Erstellen eines NFS-Kerberos-Volumes

Führen Sie die unter Erstellen eines NFS-Volumes für Azure NetApp Files angegebenen Schritte aus, um das NFSv4.1-Volume zu erstellen.

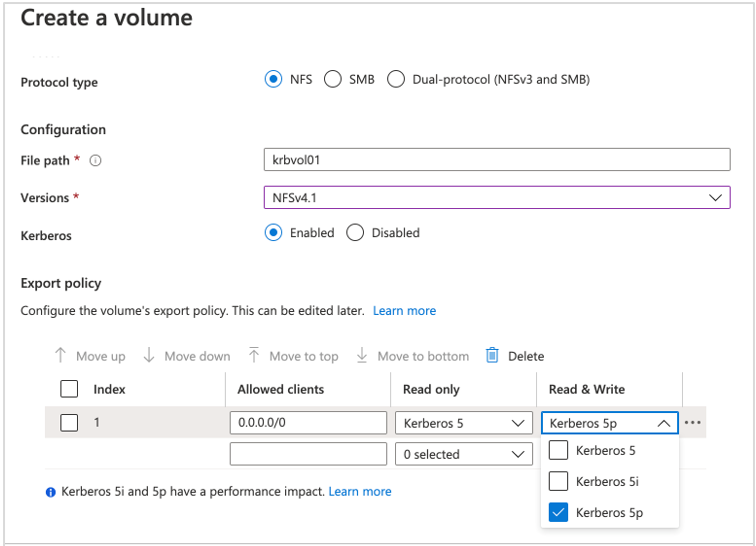

Legen Sie auf der Seite „Volume erstellen“ die NFS-Version auf NFSv4.1 und Kerberos auf Aktiviert fest.

Wichtig

Nachdem das Volume erstellt wurde, können Sie die Auswahl der Kerberos-Aktivierung nicht mehr ändern.

Wählen Sie Exportrichtlinie aus, um die gewünschte Zugriffsebene und Sicherheitsoption (Kerberos 5, Kerberos 5i oder Kerberos 5p) für das Volume festzulegen.

Informationen zu den Leistungsauswirkungen von Kerberos finden Sie unter Leistungsauswirkungen von Kerberos auf NFSv4.1.

Sie können außerdem die Kerberos-Sicherheitsmethoden für das Volume ändern, indem Sie im Azure NetApp Files-Navigationsbereich auf „Exportrichtlinie“ klicken.

Klicken Sie zum Erstellen des NFSv4.1-Volumes auf Überprüfen + erstellen.

Konfigurieren des Azure-Portals

Befolgen Sie die Anweisungen unter Erstellen einer Active Directory-Verbindung.

Kerberos erfordert, dass Sie mindestens ein Computerkonto in Active Directory erstellen. Die angegebenen Kontoinformationen werden für die Erstellung der Konten für SMB- sowie NFSv4.1-Kerberos-Volumes verwendet. Dieses Computerkonto wird bei der Volumeerstellung automatisch erstellt.

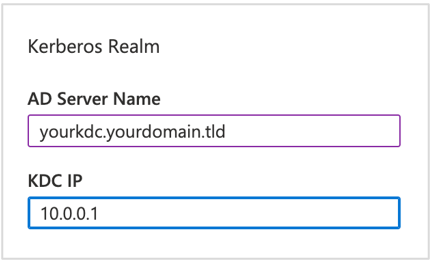

Geben Sie unter Kerberos Realm (Kerberos-Bereich) den AD-Servernamen und die KDC-IP-Adresse ein.

AD-Server und KDC-IP können derselbe Server sein. Diese Informationen werden verwendet, um das SPN-Computerkonto zu erstellen, das von Azure NetApp Files verwendet wird. Nachdem das Computerkonto erstellt wurde, verwendet Azure NetApp Files DNS-Servereinträge, um nach Bedarf weitere KDC-Server zu finden.

Klicken Sie auf Beitreten, um die Konfiguration zu speichern.

Konfigurieren der Active Directory-Verbindung

Bei der Konfiguration von NFSv4.1-Kerberos werden zwei Computerkonten in Active Directory erstellt:

- Ein Computerkonto für SMB-Freigaben

- Ein Computerkonto für NFSv4.1: Dieses Konto können Sie am Präfix

NFS-erkennen.

Legen Sie nach dem Erstellen des ersten NFSv4.1-Kerberos-Volumes den Verschlüsselungstyp für das Computerkonto durch Ausführen des folgenden PowerShell-Befehls fest:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

Konfigurieren des NFS-Clients

Befolgen Sie die Anweisungen unter Konfigurieren eines NFS-Clients für Azure NetApp Files, um den NFS-Client zu konfigurieren.

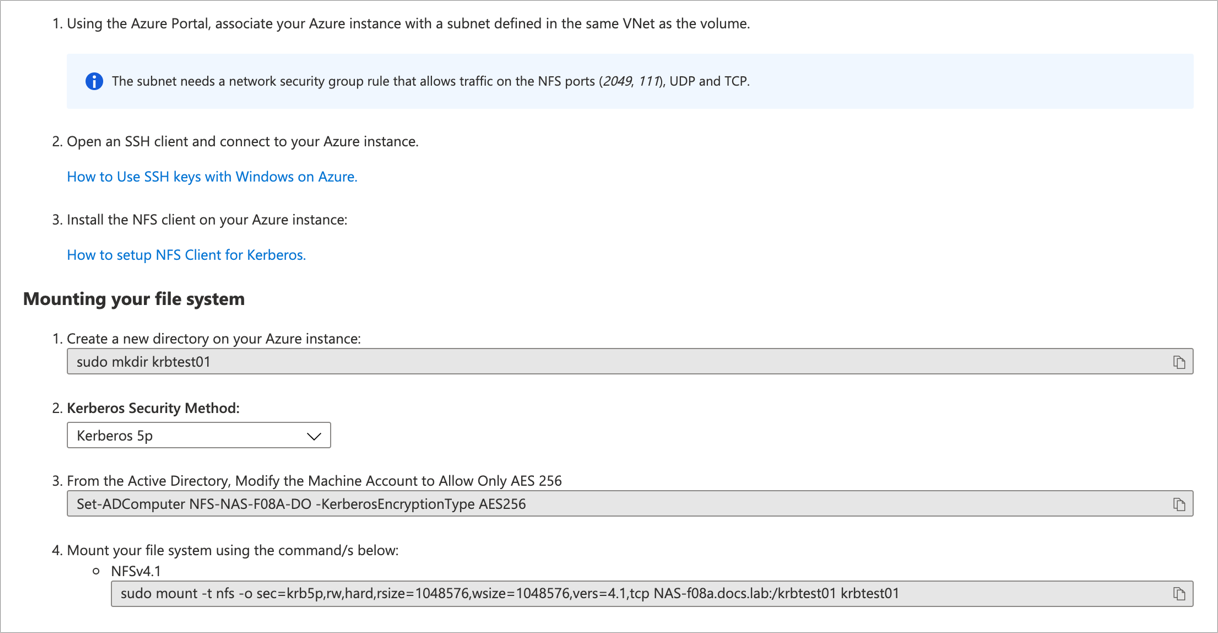

Einbinden des NFS-Kerberos-Volumes

Wählen Sie auf der Seite Volumes das NFS-Volume aus, das Sie einbinden möchten.

Wählen Sie Einbindungsanweisungen in dem Volume aus, um die Anweisungen anzuzeigen.

Beispiel:

Erstellen Sie das Verzeichnis (Bereitstellungspunkt) für das neue Volume.

Legen Sie den Standardverschlüsselungstyp für das Computerkonto auf AES 256 fest:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- Sie müssen diesen Befehl für jedes Computerkonto nur einmal ausführen.

- Sie können diesen Befehl über einen Domänencontroller oder über einen PC ausführen, auf dem RSAT installiert ist.

- Die Variable

$NFSCOMPUTERACCOUNTentspricht dem beim Bereitstellen des Kerberos-Volumes in Active Directory erstellten Computerkonto. Dabei handelt es sich um das Konto mit dem PräfixNFS-. - Die Variable

$ANFSERVICEACCOUNTentspricht einem Active Directory-Benutzerkonto ohne Berechtigungen mit delegierter Steuerung der Organisationseinheit, in der das Computerkonto erstellt wurde.

Binden Sie das Volume auf dem Host ein:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- Die Variable

$ANFEXPORTentspricht dem Pfadhost:/exportaus den Einbindungsanweisungen. - Die Variable

$ANFMOUNTPOINTentspricht dem vom Benutzer erstellten Ordner auf dem Linux-Host.

- Die Variable

Leistungsauswirkungen von Kerberos auf NFSv4.1

Sie sollten sich mit den für NFSv4.1-Volumes verfügbaren Sicherheitsoptionen, den getesteten Leistungsvektoren und den erwarteten Leistungseinbußen von Kerberos vertraut machen. Weitere Informationen finden Sie unter Auswirkungen von Kerberos auf die Leistung von NFSv4.1-Volumes.

Nächste Schritte

- Auswirkungen von Kerberos auf die Leistung von NFSv4.1-Volumes

- Behandeln von Volumefehlern für Azure NetApp Files

- Häufig gestellte Fragen zu NFS

- Häufig gestellte Fragen zur Leistung

- Erstellen eines NFS-Volumes für Azure NetApp Files

- Erstellen einer Active Directory-Verbindung

- Konfigurieren eines NFS-Clients für Azure NetApp Files

- Konfigurieren Sie ADDS LDAP mit erweiterten Gruppen für den NFS-Volume-Zugriff