Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wenn Sie ein NFS-Volume erstellen, können Sie die Funktion LDAP mit erweiterten Gruppen (LDAP-Option) für das Volume aktivieren. Mit diesem Merkmal können Active Directory LDAP-Benutzer und erweiterte Gruppen (bis zu 1024 Gruppen) auf Daten und Verzeichnisse im Volume zugreifen. Sie können LDAP mit dem Feature für erweiterte Gruppen sowohl mit den NFSv4.1- als auch mit den NFSv3-Volumes verwenden.

Hinweis

In Active Directory-LDAP-Servern ist das MaxPageSize-Attribut standardmäßig auf 1 000 festgelegt. Diese Einstellung bedeutet, dass Gruppen über 1 000 in LDAP-Abfragen abgeschnitten werden. Um die vollständige Unterstützung mit dem Wert 1.024 für erweiterte Gruppen zu aktivieren, muss das MaxPageSize Attribut geändert werden, um den Wert 1.024 widerzuspiegeln. Informationen zum Ändern dieses Werts finden Sie unter Anzeigen und Festlegen von LDAP-Richtlinien in Active Directory mithilfe von Ntdsutil.exe.

Azure NetApp Files unterstützt das Abrufen erweiterter Gruppen aus dem LDAP-Namensdienst anstatt aus dem RPC-Header. Azure NetApp Files interagiert mit LDAP, indem Attribute wie Benutzernamen, numerische IDs, Gruppen und Gruppenmitgliedschaften für NFS-Protokollvorgänge abgerufen werden.

Wenn festgelegt wurde, dass LDAP für Vorgänge wie die Namenssuche und das Abrufen erweiterter Gruppen verwendet wird, wird der folgende Prozess ausgeführt:

- Azure NetApp Files verwendet eine LDAP-Clientkonfiguration, um einen Verbindungsversuch mit dem LDAP-Server von AD DS bzw. von Microsoft Entra Domain Services zu starten, der in der AD-Konfiguration von Azure NetApp Files angegeben ist.

- Wenn die TCP-Verbindung über den definierten LDAP-Dienstport von AD DS bzw. Microsoft Entra Domain Services erfolgreich ist, versucht der Azure NetApp Files LDAP-Client, mithilfe der in der LDAP-Clientkonfiguration definierten Anmeldeinformationen eine „Bindung“ (Anmeldung) an den LDAP-Server von AD DS bzw. Microsoft Entra Domain Services (Domänencontroller) herzustellen.

- Wenn die Bindung erfolgreich ist, verwendet der Azure NetApp Files LDAP-Client das RFC 2307-LDAP-Schema, um eine LDAP-Suchabfrage an den LDAP-Server von AD DS bzw. Microsoft Entra Domain Services (Domänencontroller) zu senden.

Die folgenden Informationen werden in der Abfrage an den Server übergeben:

- Basis-/Benutzer-DN (zum Eingrenzen des Suchbereichs)

- Suchbereichstyp (Unterstruktur)

- Objektklasse (

user,posixAccountfür Benutzer undposixGroupfür Gruppen) - UID oder Benutzername

- Angeforderte Attribute (

uid,uidNumber,gidNumberfür Benutzer odergidNumberfür Gruppen)

- Wenn der Benutzer oder die Gruppe nicht gefunden wird, schlägt die Anforderung fehl, und der Zugriff wird verweigert.

- Wenn die Anforderung erfolgreich ist, werden die Benutzer- und Gruppenattribute zur zukünftigen Verwendung zwischengespeichert. Dieser Vorgang verbessert die Leistung nachfolgender LDAP-Abfragen, die den zwischengespeicherten Benutzer- oder Gruppenattributen zugeordnet sind. Außerdem wird die Last auf dem LDAP-Server von AD DS bzw. Microsoft Entra Domain Services reduziert.

Überlegungen

Sie können das Feature „LDAP mit erweiterten Gruppen“ nur bei der Volumeerstellung aktivieren. Dieses Feature kann nicht nachträglich für bereits vorhandene Volumes aktiviert werden.

LDAP mit erweiterten Gruppen wird nur mit Active Directory Domain Services (AD DS) oder Microsoft Entra Domain Services unterstützt. OpenLDAP oder andere LDAP-Verzeichnisdienste von Drittanbietern werden nicht unterstützt.

LDAP über TLS darf nicht aktiviert werden, wenn Sie Microsoft Entra Domain Dienste verwenden.

Nachdem Sie das Volume erstellt haben, können Sie die Einstellung der LDAP-Option (aktiviert oder deaktiviert) nicht mehr ändern.

In der folgenden Tabelle wird die Gültigkeitsdauer (Time to Live, TTL) für den LDAP-Cache beschrieben. Sie müssen warten, bis der Cache aktualisiert wird, bevor Sie versuchen, über einen Client auf eine Datei oder ein Verzeichnis zuzugreifen. Andernfalls wird auf dem Client eine Meldung vom Typ „Zugriff oder Berechtigung verweigert“ angezeigt.

Zwischenspeicher Standardtimeout Gruppenmitgliedschaftsliste 24 Stunden Gültigkeitsdauer Unix-Gruppen 24 Stunden Gültigkeitsdauer, 1 Minute negative Gültigkeitsdauer UNIX-Benutzer 24 Stunden Gültigkeitsdauer, 1 Minute negative Gültigkeitsdauer Caches haben einen bestimmten Timeoutzeitraum namens Gültigkeitsdauer. Nach Ablauf des Timeouts werden Einträge als veraltet gekennzeichnet, damit veraltete Einträge nicht beibehalten werden. Der negative TTL-Wert ist der Ort, an dem die Suche fehlgeschlagen ist, um Leistungsprobleme aufgrund von LDAP-Abfragen für Objekte zu vermeiden, die möglicherweise nicht vorhanden sind.

Die Option Lokale NFS-Benutzer mit LDAP zulassen für Active Directory-Verbindungen dient dazu, lokalen Benutzern gelegentlichen und temporären Zugriff zu bieten. Wenn diese Option aktiviert ist, funktionieren die Benutzerauthentifizierung und die Suche über den LDAP-Server nicht mehr, und die Anzahl der Gruppenmitgliedschaften, die Azure NetApp Files unterstützt, ist auf 16 beschränkt. Daher sollten Sie diese Option für Active Directory-Verbindungen deaktivieren, außer wenn ein lokaler Benutzer auf LDAP-fähige Volumes zugreifen muss. In diesem Fall sollten Sie diese Option deaktivieren, sobald der lokale Benutzer keinen Zugriff mehr auf das Volume benötigt. Informationen zum Verwalten lokaler Benutzer finden Sie unter Lokalen NFS-Benutzern mit LDAP den Zugriff auf ein Doppelprotokollvolume gestatten.

Schritte

LDAP-Volumes erfordern eine Active Directory Konfiguration für LDAP-Servereinstellungen. Befolgen Sie die Anweisungen unter Anforderungen für Active Directory-Verbindungen und erstellen Sie eine Active Directory Verbindung, um Active Directory Verbindungen auf dem Azure-Portal zu konfigurieren.

Hinweis

Stellen Sie sicher, dass Sie die Active Directory-Verbindungseinstellungen konfiguriert haben. Ein Computerkonto wird in der Organisationseinheit (OE) erstellt, die in den Active Directory-Verbindungseinstellungen angegeben ist. Die Einstellungen werden vom LDAP-Client für die Authentifizierung bei Active Directory verwendet.

Stellen Sie sicher, dass der Active Directory LDAP-Server auf dem Active Directory ausgeführt wird.

LDAP-NFS-Benutzer müssen bestimmte POSIX-Attribute auf dem LDAP-Server haben. Legen Sie die Attribute für LDAP-Benutzer und LDAP-Gruppen wie folgt fest:

- Erforderliche Attribute für LDAP-Benutzer:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Erforderliche Attribute für LDAP-Gruppen:

objectClass: group, posixGroup,

gidNumber: 555

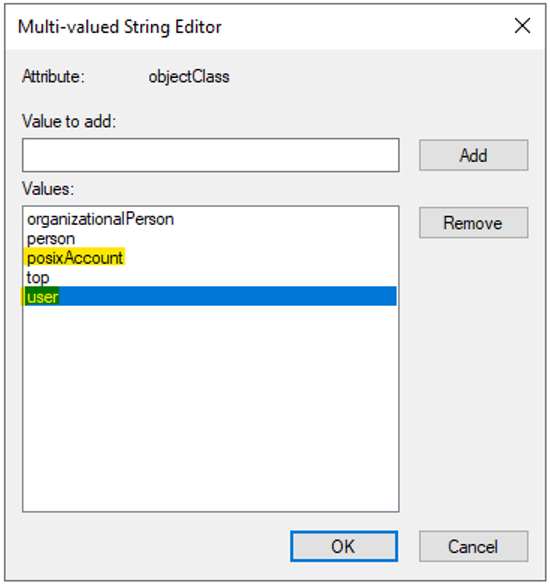

Die für

objectClassangegebenen Werte sind separate Einträge. Beispielsweise hätte im mehrwertigen String EditorobjectClassgetrennte Werte (userundposixAccount), für Benutzer von LDAP wie folgt bestimmt:Hinweis

Wenn die POSIX-Attribute nicht korrekt eingerichtet sind, können Benutzer- und Gruppensuchvorgänge fehlschlagen und Benutzende können beim Zugriff auf NFS-Volumes auf X gedrückt werden.

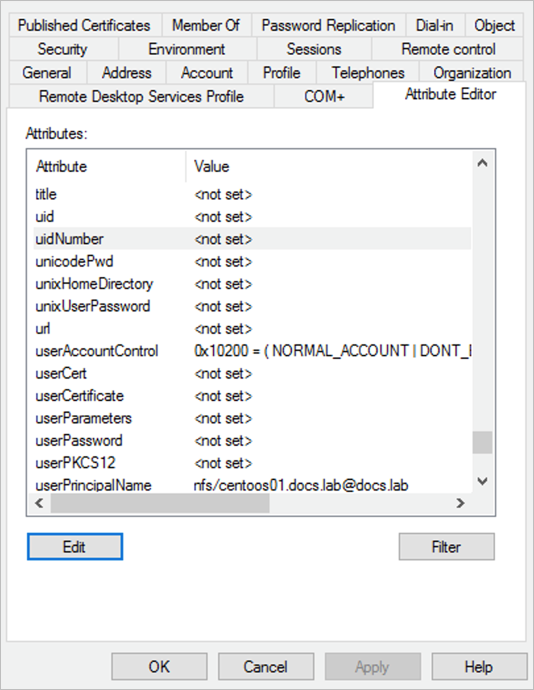

Sie können POSIX-Attribute verwalten, indem Sie das MMC-Snap-In „Active Directory-Benutzer und -Computer“ verwenden Im folgenden Beispiel ist der Active Directory-Attribut-Editor dargestellt. Ausführliche Informationen finden Sie unter Zugreifen auf den Active Directory-Attribut-Editor.

- Erforderliche Attribute für LDAP-Benutzer:

Wenn Sie einen mit LDAP integrierten NFSv4.1-Client von Linux konfigurieren möchten, finden Sie weitere Informationen unter Konfigurieren eines NFS-Clients für Azure NetApp Files.

Wenn Ihre LDAP-fähigen Volumes NFSv4.1 verwenden, befolgen Sie die Anweisungen unter Konfigurieren der NFSv4.1 ID-Domäne, um die

/etc/idmapd.confDatei zu konfigurieren.Sie müssen

Domainin/etc/idmapd.confauf die Domäne festlegen, die in der Active Directory-Verbindung ihres NetApp-Kontos konfiguriert ist. Wenn beispielsweisecontoso.comdie konfigurierte Domäne im NetApp-Konto ist, legen SieDomain = contoso.comfest.Starten Sie den

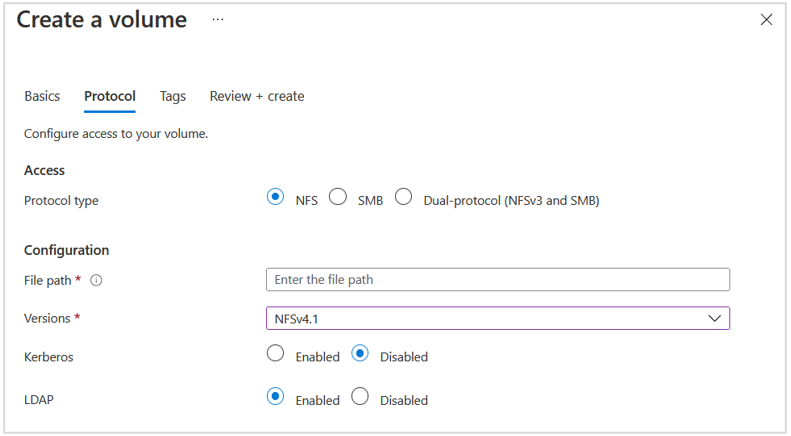

rpcbind-Dienst auf Ihrem Host neu, oder starten Sie den Host einfach neu.Führen Sie die unter Erstellen eines NFS-Volumes für Azure NetApp Files angegebenen Schritte aus, um das NFS-Volume zu erstellen. Aktivieren Sie während der Volumeerstellung auf der Registerkarte Protokoll die LDAP-Option.

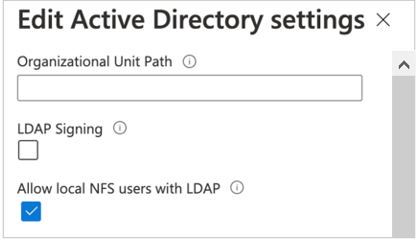

Optional: Sie können lokale NFS-Client Benutzer, die auf dem Windows LDAP-Server nicht vorhanden sind, für den Zugriff auf ein NFS-Volume aktivieren, das über aktivierte LDAP mit erweiterten Gruppen verfügt. Aktivieren Sie hierzu die Option lokale NFS-Benutzer mit LDAP zulassen wie folgt:

- Wählen Sie Active Directory-Verbindungen aus. Wählen Sie in einer vorhandenen Active Directory-Verbindung das Kontextmenü (die drei Punkte

…) und dann Bearbeiten aus. - Wählen Sie im angezeigten Fenster Active Directory-Einstellungen bearbeiten die Option Lokale NFS-Benutzer mit LDAP zulassen aus.

- Wählen Sie Active Directory-Verbindungen aus. Wählen Sie in einer vorhandenen Active Directory-Verbindung das Kontextmenü (die drei Punkte

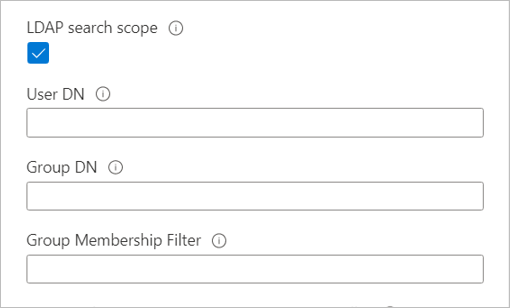

Optional – Wenn Sie über große Topologien verfügen und den Unix-Sicherheitsansatz mit einem Dualprotokoll-Volume oder LDAP mit erweiterten Gruppen verwenden, können Sie die Option LDAP-Suchbereich verwenden, um „Zugriff verweigert“-Fehler für Azure NetApp Files auf Linux-Clients zu vermeiden.

Die Option LDAP-Suchbereich wird über die Seite Active Directory-Verbindungen konfiguriert.

Um die Benutzer und Gruppen von einem LDAP-Server für große Topologien aufzulösen, legen Sie die Werte der Optionen Benutzer-DN, Gruppen-DN und Gruppenmitgliedschaftsfilter auf der Seite Active Directory-Verbindungen wie folgt fest:

- Geben Sie den geschachtelten Benutzer-DN und den Gruppen-DN im Format

OU=subdirectory,OU=directory,DC=domain,DC=coman. Mehrere Organisationseinheiten können mit einem Semikolon angegeben werden, z. B.:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Geben Sie den Gruppenmitgliedschaftsfilter im Format

(gidNumber=*)an. Zum Beispiel: Wenn(gidNumber=9*)eingestellt wird, wird nachgidNumbersgesucht, das mit 9 beginnt. Sie können auch zwei Filter zusammen verwenden:(|(cn=*22)(cn=*33))sucht nach CN-Werten, die auf 22 oder 33 enden. - Wenn eine benutzende Person Mitglied von mehr als 256 Gruppen ist, werden nur 256 Gruppen aufgelistet.

- Verweisen Sie auf Fehler für LDAP-Volumes, wenn Fehler auftreten.

- Geben Sie den geschachtelten Benutzer-DN und den Gruppen-DN im Format

Nächste Schritte

- Erstellen eines NFS-Volumes für Azure NetApp Files

- Erstellen und Verwalten von Active Directory-Verbindungen

- Konfigurieren der NFSv4.1-Domäne

- Konfigurieren eines NFS-Clients für Azure NetApp Files

- Behandeln von Volumefehlern für Azure NetApp Files

- Ändern von Active Directory-Verbindungen für Azure NetApp Files

- Grundlegendes zu NFS-Gruppenmitgliedschaften und ergänzenden Gruppen