Grundlegendes zu NAS-Freigabeberechtigungen in Azure NetApp Files

Azure NetApp Files bietet mehrere Möglichkeiten zum Sichern Ihrer NAS-Daten. Ein Aspekt dieser Sicherheit ist Berechtigungen. In NAS können Berechtigungen in zwei Kategorien unterteilt werden:

- Freigabezugriffsberechtigungen beschränken, wer ein NAS-Volume bereitstellen kann. NFS steuert die Freigabezugriffsberechtigungen über IP-Adresse oder Hostname. SMB steuert dies über Benutzer- und Gruppenzugriffssteuerungslisten (ACLs).

- Dateizugriffsberechtigungen beschränken, was Benutzer und Gruppen tun können, sobald ein NAS-Volume bereitgestellt wurde. Dateizugriffsberechtigungen werden auf einzelne Dateien und Ordner angewendet.

Azure NetApp Files-Berechtigungen basieren auf NAS-Standards und vereinfachen den Prozess von Sicherheits-NAS-Volumes für Administratoren und Endbenutzer mit vertrauten Methoden.

Hinweis

Wenn in Konflikt stehenden Berechtigungen für die Freigabe und Dateien aufgeführt sind, wird die restriktivste Berechtigung angewendet. Wenn ein Benutzer beispielsweise schreibgeschützten Zugriff auf Freigabeebene und vollzugriff auf Dateiebene hat, erhält der Benutzer Lesezugriff auf allen Ebenen.

Freigabezugriffsberechtigungen

Der erste Einstiegspunkt, der in einer NAS-Umgebung gesichert werden soll, ist der Zugriff auf die Freigabe selbst. In den meisten Fällen sollte der Zugriff nur auf die Benutzer und Gruppen beschränkt werden, die Zugriff auf die Freigabe benötigen. Mit Freigabezugriffsberechtigungen können Sie sperren, wer die Freigabe sogar an erster Stelle bereitstellen kann.

Da die restriktivsten Berechtigungen andere Berechtigungen außer Kraft setzen und eine Freigabe der Standard Einstiegspunkt auf das Volume ist (mit den wenigsten Zugriffssteuerelementen), sollten Freigabeberechtigungen von einer Trichterlogik abhängig sein, bei der die Freigabe mehr Zugriff als die zugrunde liegenden Dateien und Ordner zulässt. Die Trichterlogik erlässt präzisere, restriktivere Steuerelemente.

NFS-Exportrichtlinien

Volumes in Azure NetApp Files werden für NFS-Clients freigegeben, indem sie einen Pfad exportieren, der für einen Client oder eine Gruppe von Clients zugänglich ist. Sowohl NFSv3 als auch NFSv4.x verwenden dieselbe Methode, um den Zugriff auf eine NFS-Freigabe in Azure NetApp Files einzuschränken: Exportrichtlinien.

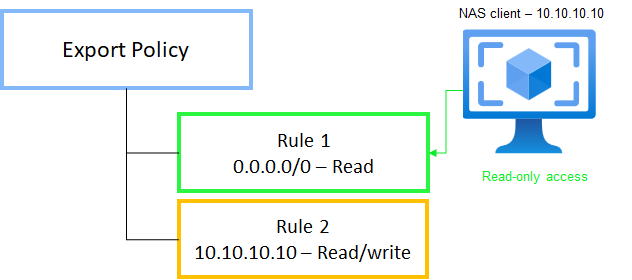

Eine Exportrichtlinie ist ein Container für eine Reihe von Zugriffsregeln, die in der gewünschten Reihenfolge des Zugriffs aufgeführt sind. Diese Regeln steuern den Zugriff auf NFS-Freigaben mithilfe von Client-IP-Adressen oder Subnetzen. Wenn ein Client nicht in einer Exportrichtlinienregel aufgeführt ist – entweder den Zugriff zulassen oder explizit verweigern – kann dieser Client den NFS-Export nicht bereitstellen. Da die Regeln in sequenzieller Reihenfolge gelesen werden, wenn eine restriktivere Richtlinienregel auf einen Client angewendet wird (z. B. über ein Subnetz), wird sie zuerst gelesen und angewendet. Nachfolgende Richtlinienregeln, die mehr Zugriff zulassen, werden ignoriert. Dieses Diagramm zeigt einen Client mit einer IP von 10.10.10.10, der schreibgeschützten Zugriff auf ein Volume erhält, da das Subnetz 0.0.0.0/0 (jeder Client in jedem Subnetz) auf schreibgeschützt festgelegt ist und zuerst in der Richtlinie aufgeführt ist.

Exportieren von Richtlinienregeloptionen, die in Azure NetApp-Dateien verfügbar sind

Beim Erstellen eines Azure NetApp Files-Volumes gibt es mehrere Optionen, die für die Steuerung des Zugriffs auf NFS-Volumes konfiguriert werden können.

- Index: Gibt die Reihenfolge an, in der eine Exportrichtlinienregel ausgewertet wird. Wenn ein Client in der Richtlinie unter mehrere Regeln fällt, gilt die erste anwendbare Regel für den Client, und nachfolgende Regeln werden ignoriert.

- Zulässige Clients: Gibt an, für welche Clients eine Regel gilt. Dieser Wert kann eine Client-IP-Adresse, eine durch Trennzeichen getrennte Liste von IP-Adressen oder ein Subnetz sein, einschließlich mehrerer Clients. Die Hostnamen- und Netgroup-Werte werden in Azure NetApp Files nicht unterstützt.

- Access: Gibt die Zugriffsebene an, die für Nicht-Stammbenutzer zulässig ist. Bei NFS-Volumes ohne Kerberos sind die Optionen: Schreibgeschützt, Lese- und Schreibzugriff oder kein Zugriff. Für Volumes mit aktivierter Kerberos-Funktion sind die Optionen: Kerberos 5, Kerberos 5i oder Kerberos 5p.

- Stammzugriff: Gibt an, wie der Stammbenutzer in NFS-Exporten für einen bestimmten Client behandelt wird. Bei Festlegung auf "Ein" ist der Stamm stamm. Bei Festlegung auf "Aus" wird der Stamm an die anonyme Benutzer-ID 65534 squashen.

- chown-Modus: Steuert, welche Benutzer Änderungsbesitzbefehle für den Export ausführen können (chown). Wenn dieser Wert auf "Eingeschränkt" festgelegt ist, kann nur der Stammbenutzer chown ausführen. Wenn dieser Wert auf "Uneingeschränkt" festgelegt ist, kann jeder Benutzer mit den entsprechenden Datei-/Ordnerberechtigungen chown-Befehle ausführen.

Standardrichtlinienregel in Azure NetApp-Dateien

Beim Erstellen eines neuen Volumes wird eine Standardrichtlinienregel erstellt. Die Standardrichtlinie verhindert ein Szenario, in dem ein Volume ohne Richtlinienregeln erstellt wird, wodurch der Zugriff auf jeden Client eingeschränkt wird, der auf den Export zugreift. Wenn keine Regeln vorhanden sind, gibt es keinen Zugriff.

Die Standardregel hat die folgenden Werte:

- Index = 1

- Zulässige Clients = 0.0.0.0/0 (alle Clients haben Zugriff zugelassen)

- Access = Lese- und Schreibzugriff

- Stammzugriff = Ein

- Chown-Modus = Eingeschränkt

Diese Werte können bei der Volumeerstellung oder nach der Erstellung des Volumes geändert werden.

Exportieren von Richtlinienregeln mit NFS Kerberos, die in Azure NetApp-Dateien aktiviert sind

NFS Kerberos kann nur auf Volumes mit NFSv4.1 in Azure NetApp Files aktiviert werden. Kerberos bietet zusätzliche Sicherheit, indem verschiedene Verschlüsselungsmodi für NFS-Bereitstellungen bereitgestellt werden, je nach verwendetem Kerberos-Typ.

Wenn Kerberos aktiviert ist, ändern sich die Werte für die Exportrichtlinienregeln, um die Angabe zuzulassen, welcher Kerberos-Modus zulässig sein soll. Mehrere Kerberos-Sicherheitsmodi können in derselben Regel aktiviert werden, wenn Sie Zugriff auf mehr als einen benötigen.

Zu diesen Sicherheitsmodi gehören:

- Kerberos 5: Nur die anfängliche Authentifizierung ist verschlüsselt.

- Kerberos 5i: Benutzerauthentifizierung plus Integritätsprüfung.

- Kerberos 5p: Benutzerauthentifizierung, Integritätsprüfung und Datenschutz. Alle Pakete werden verschlüsselt.

Nur Kerberos-fähige Clients können auf Volumes mit Exportregeln zugreifen, die Kerberos angeben; Es ist kein AUTH_SYS Zugriff zulässig, wenn Kerberos aktiviert ist.

Stamm-squashen ing

Es gibt einige Szenarien, in denen Sie den Stammzugriff auf ein Azure NetApp Files-Volume einschränken möchten. Da der Stamm keinen entfesselten Zugriff auf alles in einem NFS-Volume hat – auch wenn der Zugriff explizit auf stammbasierte Bits oder ACLs verweigert wird – besteht die einzige Möglichkeit, den Stammzugriff einzuschränken, um dem NFS-Server mitzuteilen, dass der Stamm von einem bestimmten Client nicht mehr Stamm ist.

Wählen Sie in Exportrichtlinienregeln "Stammzugriff: aus" aus, um den Stamm in eine nicht stammbasierte, anonyme Benutzer-ID von 65534 zu squashen. Dies bedeutet, dass der Stamm auf den angegebenen Clients jetzt Die Benutzer-ID 65534 (in der Regel nfsnobody auf NFS-Clients) ist und zugriff auf Dateien und Ordner hat, die auf den für diesen Benutzer angegebenen ACLs/Modusbits basieren. Bei Modusbits fallen die Zugriffsberechtigungen im Allgemeinen unter die Zugriffsrechte "Jeder". Darüber hinaus erstellen Dateien, die als "Stamm" von Clients geschrieben wurden, die von Stamm-squashen Regeln betroffen sind, Dateien und Ordner als Benutzernfsnobody:65534. Wenn Stammstamm sein muss, legen Sie "Stammzugriff" auf "Ein" fest.

Weitere Informationen zum Verwalten von Exportrichtlinien finden Sie unter Konfigurieren von Exportrichtlinien für NFS- oder Dualprotokollvolumes.

Exportieren der Richtlinienregelbestellung

Die Reihenfolge der Exportrichtlinienregeln bestimmt, wie sie angewendet werden. Die erste Regel in der Liste, die für einen NFS-Client gilt, ist die Regel, die für diesen Client verwendet wird. Wenn SIE CIDR-Bereiche/Subnetze für Exportrichtlinienregeln verwenden, erhält ein NFS-Client in diesem Bereich aufgrund des Bereichs, in dem er enthalten ist, möglicherweise unerwünschten Zugriff.

Betrachten Sie das folgende Beispiel:

- Die erste Regel im Index enthält alle Clients in allen Subnetzen mithilfe der Standardrichtlinienregel 0.0.0.0/0 als Eintrag für zulässige Clients . Diese Regel ermöglicht den Zugriff auf "Lese- und Schreibzugriff" auf alle Clients für dieses Azure NetApp Files NFSv3-Volume.

- Die zweite Regel im Index listet den NFS-Client 10.10.10.10 explizit auf und ist so konfiguriert, dass der Zugriff auf "Schreibgeschützt" ohne Stammzugriff beschränkt wird (Stamm wird squashen ed).

Wie es steht, erhält der Client 10.10.10.10 Zugriff aufgrund der ersten Regel in der Liste. Die nächste Regel wird nie für Zugriffsbeschränkungen ausgewertet, 10.10.10.10 erhalten Lese- und Schreibzugriff, obwohl "Schreibgeschützt" gewünscht ist. Stamm ist auch Stamm, anstatt squashen zu werden.

Um dieses Problem zu beheben und den Zugriff auf die gewünschte Ebene festzulegen, können die Regeln neu angeordnet werden, um die gewünschte Clientzugriffsregel über allen Subnetz-/CIDR-Regeln zu platzieren. Sie können Exportrichtlinienregeln im Azure-Portal neu anordnen, indem Sie die Regeln ziehen oder die Befehle "Verschieben" im Menü in der ... Zeile für jede Exportrichtlinienregel verwenden.

Hinweis

Sie können die Azure NetApp Files CLI oder REST-API nur verwenden, um Exportrichtlinienregeln hinzuzufügen oder zu entfernen.

SMB-Freigaben

SMB-Freigaben ermöglichen Endbenutzern den Zugriff auf SMB- oder Dualprotokollvolumes in Azure NetApp Files. Zugriffssteuerungen für SMB-Freigaben sind in der Azure NetApp Files-Steuerungsebene auf nur SMB-Sicherheitsoptionen beschränkt, z. B. zugriffsbasierte Enumerationen und nicht durchbrochene Freigabefunktionen. Diese Sicherheitsoptionen werden während der Volumeerstellung mit der Funktion "Volume bearbeiten" konfiguriert.

Berechtigungs-ACLs auf Freigabeebene werden nicht über Azure NetApp Files, sondern über eine Windows MMC-Konsole verwaltet.

Sicherheitsbezogene Freigabeeigenschaften

Azure NetApp Files bietet mehrere Freigabeeigenschaften, um die Sicherheit für Administratoren zu verbessern.

Access-basierte Aufzählung

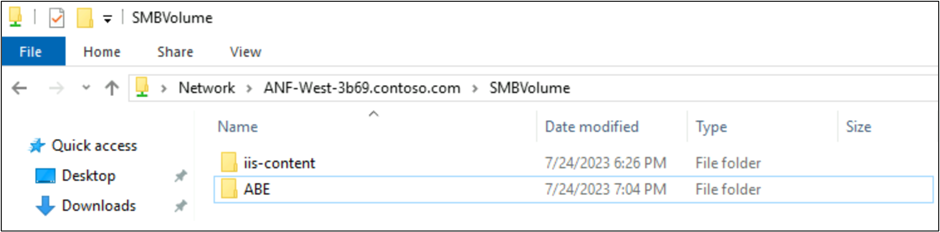

Access-basierte Enumeration ist ein Azure NetApp Files SMB-Volumefeature, das die Enumeration von Dateien und Ordnern (d. h. das Auflisten des Inhalts) in SMB nur für Benutzer mit zulässigem Zugriff auf die Freigabe beschränkt. Wenn ein Benutzer beispielsweise keinen Zugriff auf das Lesen einer Datei oder eines Ordners in einer Freigabe mit aktivierter zugriffsbasierter Enumeration hat, wird die Datei oder der Ordner nicht in Verzeichnisauflistungen angezeigt. Im folgenden Beispiel hat ein Benutzer (smbuser) keinen Zugriff, um einen Ordner namens "ABE" in einem Azure NetApp Files SMB-Volume zu lesen. Nur contosoadmin zugriff.

Im folgenden Beispiel ist die zugriffsbasierte Enumeration deaktiviert, sodass der Benutzer Zugriff auf das ABE Verzeichnis von SMBVolume.

Im nächsten Beispiel ist die zugriffsbasierte Aufzählung aktiviert, sodass das ABE Verzeichnis des SMBVolume Benutzers nicht angezeigt wird.

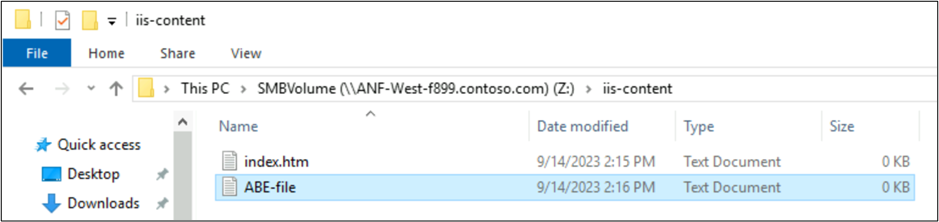

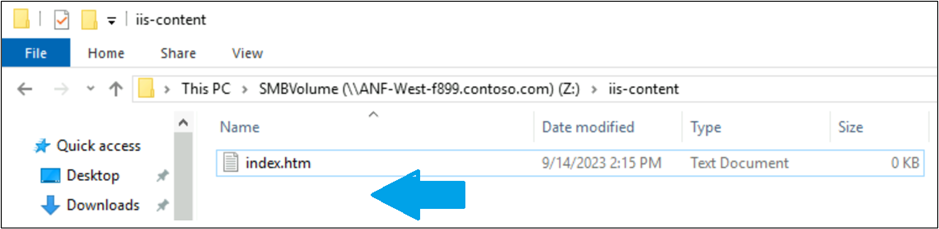

Die Berechtigungen erstrecken sich auch auf einzelne Dateien. Im folgenden Beispiel ist die zugriffsbasierte Enumeration deaktiviert und ABE-file wird dem Benutzer angezeigt.

Wenn zugriffsbasierte Enumeration aktiviert ist, ABE-file wird der Benutzer nicht angezeigt.

Nicht durchbrochene Aktien

Das Feature für nicht durchbrochene Freigaben in Azure NetApp Files schränkt Clients davon aus, nach einer SMB-Freigabe zu suchen, indem sie die Freigabe aus der Ansicht im Windows-Explorer ausblenden oder Freigaben in der "Net View" auflisten. Nur Endbenutzer, die die absoluten Pfade zur Freigabe kennen, können die Freigabe finden.

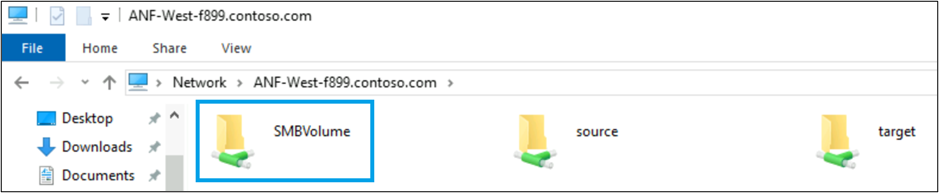

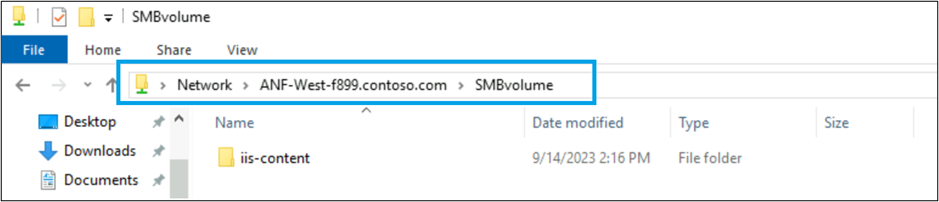

In der folgenden Abbildung ist die nicht durchbrochene Freigabeeigenschaft nicht aktiviert SMBVolume, sodass das Volume in der Auflistung des Dateiservers angezeigt wird (mit \\servername).

Wenn nicht durchbrochene Freigaben in Azure NetApp-Dateien aktiviert SMBVolume sind, schließt dieselbe Ansicht des Dateiservers aus SMBVolume.

In der nächsten Abbildung ist die Freigabe SMBVolume nicht durchbrochene Freigaben in Azure NetApp Files aktiviert. Wenn dies aktiviert ist, ist dies die Ansicht der obersten Ebene des Dateiservers.

Obwohl das Volume in der Auflistung nicht angezeigt werden kann, ist es wieder verfügbar Standard, wenn der Benutzer den Dateipfad kennt.

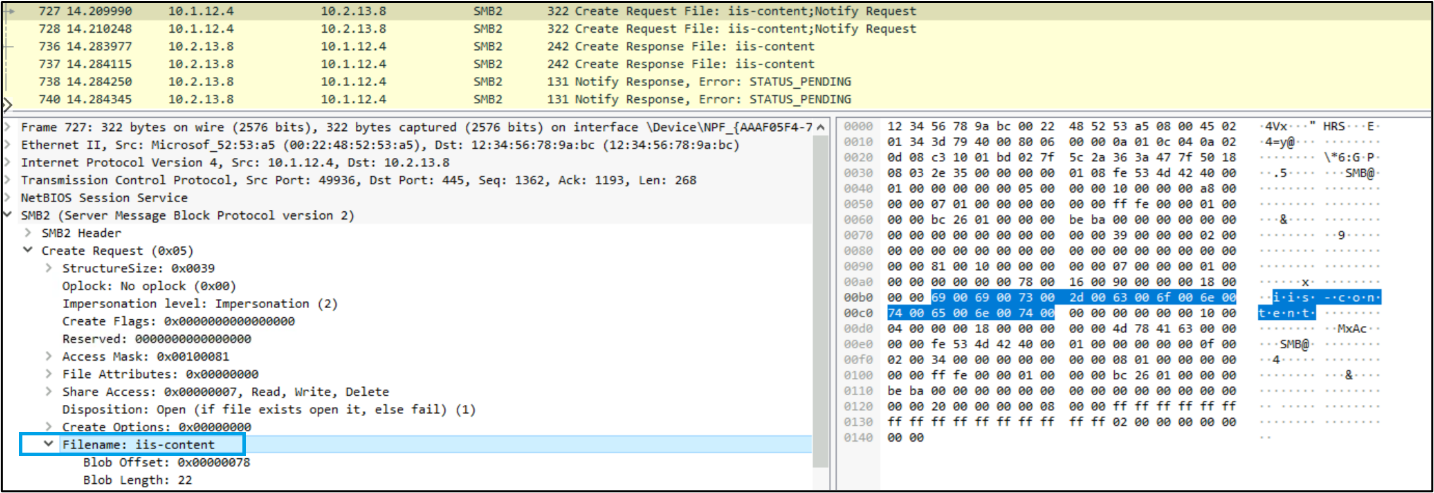

SMB3-Verschlüsselung

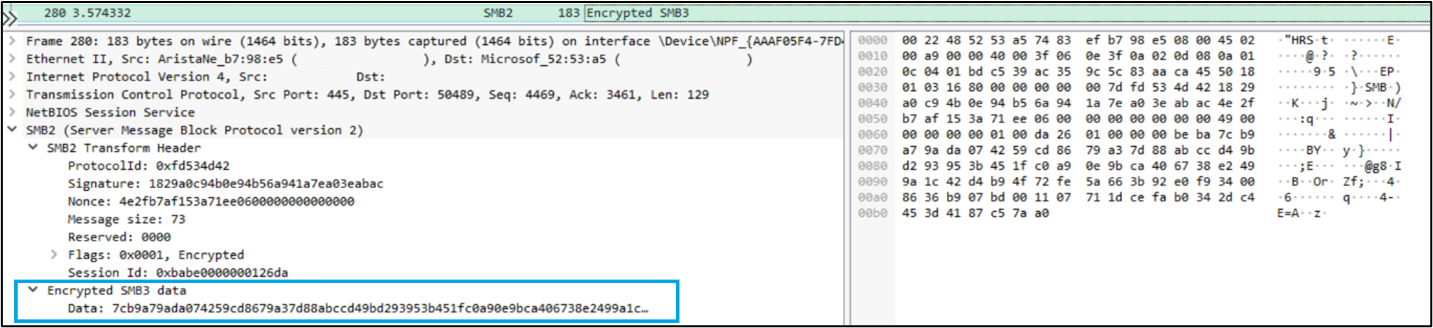

Die SMB3-Verschlüsselung ist ein SMB-Volumefeature von Azure NetApp Files, das die Verschlüsselung über das Draht für SMB-Clients für eine höhere Sicherheit in NAS-Umgebungen erzwingt. Die folgende Abbildung zeigt eine Bildschirmaufnahme des Netzwerkdatenverkehrs, wenn die SMB-Verschlüsselung deaktiviert ist. Vertrauliche Informationen wie Dateinamen und Dateihandles sind sichtbar.

Wenn die SMB-Verschlüsselung aktiviert ist, werden die Pakete als verschlüsselt markiert, und es werden keine vertraulichen Informationen angezeigt. Stattdessen wird sie als "Verschlüsselte SMB3-Daten" angezeigt.

SMB-Freigabe-ACLs

SMB-Freigaben können den Zugriff darauf steuern, wer eine Freigabe bereitstellen und darauf zugreifen kann, sowie Zugriffsstufen für Benutzer und Gruppen in einer Active Directory-Aktion steuern Standard. Die erste Berechtigungsstufe, die ausgewertet wird, sind Freigabezugriffssteuerungslisten (ACCESS Control Lists, ACLs).

SMB-Freigabeberechtigungen sind grundlegender als Dateiberechtigungen: Sie gelten nur für Lese-, Änderungs- oder Vollzugriff. Freigabeberechtigungen können durch Dateiberechtigungen außer Kraft gesetzt werden, und Dateiberechtigungen können durch Freigabeberechtigungen außer Kraft gesetzt werden; die restriktivste Berechtigung ist die, die von ihnen verboten ist. Wenn beispielsweise die Gruppe "Jeder" vollzugriff auf die Freigabe erhält (Standardverhalten), und bestimmte Benutzer haben schreibgeschützten Zugriff auf einen Ordner über eine ACL auf Dateiebene, wird lesezugriff auf diese Benutzer angewendet. Alle anderen Benutzer, die nicht explizit in der ACL aufgeführt sind, verfügen über vollzugriff

Wenn die Freigabeberechtigung hingegen für einen bestimmten Benutzer auf "Lesen" festgelegt ist, die Berechtigung auf Dateiebene jedoch auf vollzugriff für diesen Benutzer festgelegt ist, wird der Zugriff "Lesen" erzwungen.

In NAS-Umgebungen mit dualen Protokollen gelten SMB-Freigabe-ACLs nur für SMB-Benutzer. NFS-Clients nutzen Exportrichtlinien und -regeln für Freigabezugriffsregeln. Daher wird die Steuerung von Berechtigungen auf Datei- und Ordnerebene gegenüber ACLs auf Freigabeebene bevorzugt, insbesondere für Dual=Protokoll-NAS-Volumes.

Informationen zum Konfigurieren von ACLs finden Sie unter Verwalten von SMB-Freigabe-ACLs in Azure NetApp Files.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für