Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Richtiger Active Directory Domain Services (AD DS)-Entwurf und Planung sind die Schlüssel zu Lösungsarchitekturen, die Azure NetApp Files-Volumes verwenden. Azure NetApp Files-Features wie SMB-Volumes, Dual-Protokoll-Volumes und NFSv4.1 Kerberos-Volumes sind für die Verwendung mit AD DS konzipiert.

In diesem Artikel finden Sie Empfehlungen zur Entwicklung einer AD DS-Bereitstellungsstrategie für Azure NetApp Files. Bevor Sie diesen Artikel lesen, müssen Sie ein gutes Verständnis davon haben, wie AD DS auf funktionaler Ebene arbeitet.

Identifizieren von AD DS-Anforderungen für Azure NetApp Files

Bevor Sie Azure NetApp Files-Volumes bereitstellen, müssen Sie die AD DS-Integrationsanforderungen für Azure NetApp Files identifizieren, um sicherzustellen, dass Azure NetApp Files gut mit AD DS verbunden ist. Falsche oder unvollständige AD DS-Integration mit Azure NetApp Files kann zu Unterbrechungen oder Ausfällen des Clientzugriffs für SMB, Dual-Protokoll oder Kerberos NFSv4.1-Volumes führen.

Unterstützte Authentifizierungsszenarien

Azure NetApp Files unterstützt die identitätsbasierte Authentifizierung über SMB mithilfe der folgenden Methoden.

- AD DS-Authentifizierung: in AD DS eingebundene Windows-Computer können auf Azure NetApp Files-Freigaben mit Active Directory-Anmeldeinformationen über SMB zugreifen. Ihr Client muss über eine Sichtverbindung zu Ihrem AD DS verfügen. Wenn Sie AD DS bereits lokal oder auf einer VM in Azure eingerichtet haben und Ihre Geräte in Ihre AD DS eingebunden sind, sollten Sie AD DS zur Authentifizierung für Azure-NetApp-Dateifreigaben nutzen.

- Microsoft Entra Domain Services-Authentifizierung: Cloudbasierte, in Microsoft Entra Domain Services eingebundene Windows-VMs können auf Azure-NetApp-Dateifreigaben mit Microsoft Entra-Anmeldeinformationen zugreifen. In dieser Lösung führt Microsoft Entra Domain Services eine herkömmliche Windows Server AD-Domäne im Auftrag des Kunden aus.

- AD Kerberos-Authentifizierung für Linux-Kunden: Linux-Kunden können die Kerberos-Authentifizierung über SMB für Azure-NetApp-Files mithilfe von AD DS verwenden.

Netzwerkanforderungen

Für vorhersehbare Vorgänge der Active Directory Domain Services mit Azure NetApp Files Volumes wird eine zuverlässige Netzwerkverbindung mit niedriger Latenz (gleich oder weniger als 10 ms RTT) zu AD DS Domain Controllern dringend empfohlen. Schlechte Netzwerkkonnektivität oder hohe Netzwerklatenz zwischen Azure NetApp Files und AD DS-Domänencontrollern kann zu Unterbrechungen des Clientzugriffs oder Clienttimeouts führen.

Hinweis

Die Empfehlung von 10 ms entspricht der Anleitung in Erstellen eines Standortdesigns: Entscheiden, welche Orte zu Standorten werden.

Stellen Sie sicher, dass Sie die folgenden Anforderungen für Netzwerktopologie und -konfigurationen erfüllen:

- Stellen Sie sicher, dass eine unterstützte Netzwerktopologie für Azure NetApp Files verwendet wird.

- Stellen Sie sicher, dass AD DS-Domänencontroller Netzwerkkonnektivität aus dem delegierten Azure NetApp Files-Subnetz haben, das die Azure NetApp Files Volumes hostet.

- Bei Topologien mit virtuellen Netzwerken mit Peering mit AD DS-Domänencontrollern muss das Peering ordnungsgemäß konfiguriert sein, um die Netzwerkkonnektivität zwischen Azure NetApp Files und AD DS-Domänencontrollern zu unterstützen.

- Netzwerksicherheitsgruppen (NSGs) und AD DS-Domänencontroller-Firewalls müssen entsprechend konfigurierte Regeln haben, um Azure NetApp Files-Konnektivität mit AD DS und DNS zu unterstützen.

- Stellen Sie für eine optimale Erfahrung sicher, dass die Netzwerklatenz gleich oder weniger als 10 ms RTT zwischen Azure NetApp Files und AD DS-Domänencontrollern beträgt. Jede RTT von mehr als 10 ms kann bei latenzempfindlichen Anwendungen/Umgebungen zu einer Verschlechterung der Anwendungs- oder Benutzererfahrung führen. Falls die RTT für die gewünschte Benutzererfahrung zu hoch ist, sollten Sie die Bereitstellung von Replikations-Domänencontrollern in Ihrer Azure NetApp Files Umgebung in Betracht ziehen. Weitere Informationen finden Sie unter Überlegungen zu Active Directory Domain Services.

Weitere Informationen zu den Microsoft Active Directory-Anforderungen für die Netzwerklatenz über ein WAN finden Sie unter Erstellen eines Standortentwurfs.

Die erforderlichen Netzwerkports sind folgende:

| Dienst | Häfen | Protokolle |

|---|---|---|

| ICMPv4 (Ping) | N/V | Echo-Antwort |

| DNS* | 53 | TCP, UDP |

| Kerberos | 88 | TCP, UDP |

| NetBIOS-Datagrammdienst | 138 | UDP (User Datagram Protocol) |

| NetBIOS | 139 | UDP (User Datagram Protocol) |

| LDAP** | 389 | TCP, UDP |

| Security Account Manager (SAM)/Local Security Authority (LSA)/SMB | 445 | TCP, UDP |

| Kerberos (kpasswd) | 464 | TCP, UDP |

| Globaler Katalog für Active Directory | 3268 | TCP |

| Sicherer globaler Katalog für Active Directory | 3269 | TCP |

| Active Directory-Webdienst | 9389 | TCP |

* Nur Active Directory DNS

** LDAP über SSL (Port 636) wird derzeit nicht unterstützt. Verwenden Sie stattdessen LDAP über StartTLS- (Port 389), um LDAP-Datenverkehr zu verschlüsseln.

Weitere Informationen zu DNS finden Sie unter Grundlegendes zu Domain Name Systems in Azure NetApp Files.

Zeitquellenanforderungen

Azure NetApp Files verwendet time.windows.com als Zeitquelle. Stellen Sie sicher, dass die von Azure NetApp Files verwendeten Domänencontroller für die Verwendung time.windows.com oder einer anderen genauen, stabilen Stammzeitquelle (Stratum 1) konfiguriert sind. Wenn zwischen Azure NetApp Files und Ihrem Client oder den AS DS-Domänencontrollern eine mehr als fünfminütige Abweichung besteht, schlägt die Authentifizierung fehl, und der Zugriff auf Azure NetApp Files-Volumes kann ebenfalls fehlschlagen.

Entscheiden Sie, welche AD DS mit Azure NetApp Files verwendet werden soll

Azure NetApp Files unterstützt sowohl Dienste der Active-Directory-Domäne (AD DS) als auch Dienste der Microsoft-Entra-Domäne für Microsoft Entra-Verbindungen. Bevor Sie eine AD-Verbindung erstellen, müssen Sie entscheiden, ob AD DS oder Microsoft Entra Domain Services verwendet werden sollen.

Für weitere Informationen siehe Vergleichen von selbstverwalteten Active Directory Domain Services, Microsoft Entra ID und verwalteten Microsoft Entra Domain Services.

Hinweise zu den Active Directory-Domänendiensten

Sie sollten Active Directory Domain Services (AD DS) in den folgenden Szenarien verwenden:

- Sie haben AD DS-Benutzer, die in einer lokalen AD DS-Domäne gehostet werden, die Zugriff auf Azure NetApp Files-Ressourcen benötigt.

- Sie verfügen über Anwendungen, die teilweise lokal und teilweise in Azure gehostet werden, die Zugriff auf Azure NetApp Files-Ressourcen benötigen.

- Sie benötigen keine Microsoft Entra Domain Services-Integration mit einem Microsoft Entra-Mandanten in Ihrem Abonnement, oder Microsoft Entra Domain Services ist mit Ihren technischen Anforderungen nicht kompatibel.

Hinweis

Die Verwendung von schreibgeschützten AD DS-Domänencontrollern (Read-Only Domain Controller, RODC) wird von Azure NetApp Files nicht unterstützt. Schreibbare Domänencontroller werden unterstützt und sind für die Authentifizierung mit Azure NetApp Files-Volumes erforderlich. Weitere Informationen finden Sie unter Active Directory-Replikationskonzepte.

Wenn Sie AD DS mit Azure NetApp Files verwenden möchten, folgen Sie den Anleitungen zum Erweitern von AD DS in Azure-Architekturhandbuch und stellen Sie sicher, dass Sie die Azure NetApp Files Netzwerk- und DNS-Anforderungen für AD DS erfüllen.

Überlegungen zu Microsoft Entra Domain Services

Microsoft Entra Domain Services ist eine verwaltete AD DS-Domäne, die mit Ihrem Microsoft Entra-Mandanten synchronisiert wird. Die wichtigsten Vorteile für die Verwendung von Microsoft Entra Domain Services lauten wie folgt:

- Microsoft Entra Domain Services ist eine eigenständige Domäne. So ist es nicht erforderlich, die Netzwerkkonnektivität zwischen einem lokalen System und Azure einzurichten.

- Bietet vereinfachte Bereitstellungs- und Verwaltungserfahrung.

Sie sollten Microsoft Entra Domain Services in den folgenden Szenarien verwenden:

- Es ist nicht erforderlich, AD DS von lokal auf Azure zu erweitern, um Zugriff auf Azure NetApp Files-Ressourcen bereitzustellen.

- Ihre Sicherheitsrichtlinien erlauben die Erweiterung lokaler AD DS nicht auf Azure.

- Sie verfügen nicht über solide Kenntnisse von AD DS. Microsoft Entra Domain Services kann die Wahrscheinlichkeit guter Ergebnisse mit Azure NetApp Files verbessern.

Wenn Sie sich für die Verwendung von Microsoft Entra Domain Services mit Azure NetApp Files entscheiden, lesen Sie die Dokumentation zu Microsoft Entra Domain Services für Architektur, Bereitstellung und Verwaltung. Stellen Sie sicher, dass Sie auch die Azure NetApp Files Netzwerk- und DNS-Anforderungen erfüllen.

Entwerfen der AD DS-Websitetopologie für die Verwendung mit Azure NetApp Files

Ein ordnungsgemäßes Design für die AD DS-Websitetopologie ist für jede Lösungsarchitektur wichtig, die Azure NetApp Files SMB, Dual-Protokoll oder NFSv4.1 Kerberos-Volumes umfasst.

Falsche AD DS-Websitetopologie oder -konfiguration kann zu den folgenden Verhaltensweisen führen:

- Fehler beim Erstellen von Azure NetApp Files SMB-, Dual-Protokoll- oder NFSv4.1 Kerberos-Volumes

- Fehler beim Ändern der ANF AD-Verbindungskonfiguration

- Schlechte LDAP-Clientabfrageleistung

- Authentifizierungsprobleme

Eine AD DS-Websitetopologie für Azure NetApp Files ist eine logische Darstellung des Azure NetApp Files-Netzwerks. Das Entwerfen einer AD DS-Websitetopologie für Azure NetApp Files umfasst die Planung für die Platzierung von Domänencontrollern, das Entwerfen von Websites, DNS-Infrastruktur und Netzwerknetzen, um eine gute Konnektivität zwischen dem Azure NetApp Files-Dienst, Azure NetApp Files Speicherclients und AD DS-Domänencontrollern sicherzustellen.

Zusätzlich zu mehreren Domänencontrollern, die dem im Azure NetApp Files-AD-Standortnamen konfigurierten AD DS-Standort zugewiesen sind, kann dem Azure NetApp Files-AD DS-Standort mindestens ein Subnetz zugewiesen sein.

Hinweis

Es ist wichtig, dass alle Domänencontroller und Subnetze, die dem Azure NetApp Files-AD DS-Standort zugewiesen sind, eine gute Verbindung (weniger als 10 ms RTT-Latenz) aufweisen und von den Netzwerkschnittstellen erreichbar sein müssen, die von den Azure NetApp Files-Volumes verwendet werden.

Wenn Sie Standard-Netzwerkfeatures verwenden, sollten Sie sicherstellen, dass benutzerdefinierte Routen (User Defined Routes, UDRs) oder NSG-Regeln (Regeln für Netzwerksicherheitsgruppen) nicht die Azure NetApp Files-Netzwerkkommunikation mit AD DS-Domänencontrollern blockieren, die dem AD DS-Standort von Azure NetApp Files zugewiesen sind.

Wenn Sie virtuelle Netzwerkgeräte oder Firewalls (z. B. Palo Alto Networks oder Fortinet-Firewalls) verwenden, müssen diese so konfiguriert werden, dass der Netzwerkdatenverkehr zwischen Azure NetApp Files und den AD DS-Domänencontrollern und -Subnetzen, die dem AD DS-Standort von Azure NetApp Files zugewiesen sind, nicht blockiert wird.

Wie Azure NetApp Files AD DS-Websiteinformationen verwendet

Azure NetApp Files verwendet den in den Active Directory-Verbindungen konfigurierten AD-Standortnamen, um zu ermitteln, welche Domänencontroller zur Unterstützung der Authentifizierung, des Domänenbeitritts, der LDAP-Abfragen und der Kerberos-Ticketvorgänge vorhanden sind.

AD DS-Domänencontrollerermittlung

Azure NetApp Files initiiert die Domänencontrollerermittlung alle vier Stunden. Azure NetApp Files fragt den Ressourceneintrag für den websitespezifischen DNS-Dienst (SRV) ab, um festzustellen, welche Domänencontroller sich auf der AD DS-Website befinden, die im Feld AD-Websitename der AD-Verbindung von Azure NetApp Files angegeben ist. Die Serverermittlung für Azure NetApp Files-Domänencontroller überprüft den Status der auf den Domänencontrollern gehosteten Dienste (wie Kerberos, LDAP, Net Logon und LSA) und wählt den optimalen Domänencontroller für Authentifizierungsanforderungen aus.

Die Ressourceneinträge des DNS-Diensts (SRV) für den AD DS-Standort, der im Feld „AD-Standortname“ der AD-Verbindung von Azure NetApp Files angegeben ist, müssen die Liste der IP-Adressen für die AD DS-Domänencontroller enthalten, die von Azure NetApp Files verwendet werden. Sie können die Gültigkeit des DNS SRV-Eintrags mithilfe des Hilfsprogramms nslookup überprüfen.

Hinweis

Wenn Sie Änderungen an den Domänencontrollern auf der AD DS-Website vornehmen, die von Azure NetApp Files verwendet wird, warten Sie mindestens vier Stunden zwischen der Bereitstellung neuer AD DS-Domänencontroller und stellen Sie vorhandene AD DS-Domänencontroller ein. Diese Wartezeit ermöglicht es Azure NetApp Files, die neuen AD DS-Domänencontroller zu entdecken.

Stellen Sie sicher, dass veraltete DNS-Einträge, die dem eingestellten AD DS-Domänencontroller zugeordnet sind, aus DNS entfernt werden. Dadurch wird sichergestellt, dass Azure NetApp Files nicht versucht, mit dem eingestellten Domänencontroller zu kommunizieren.

AD DS-LDAP-Serverermittlung

Ein separater Ermittlungsprozess für AD DS-LDAP-Server tritt auf, wenn LDAP für ein Azure NetApp Files NFS-Volume aktiviert ist. Wenn der LDAP-Client auf Azure NetApp Files erstellt wird, fragt Azure NetApp Files den AD DS SRV-Eintrags für eine Liste aller AD DS-LDAP-Server in der Domäne ab und nicht die AD DS-LDAP-Server, die der AD DS-Website zugewiesen sind, die in der AD-Verbindung angegeben sind.

In großen oder komplexen AD DS-Topologien müssen Sie möglicherweise DNS-Richtlinien oder DNS-Subnetzpriorisierung implementieren, um sicherzustellen, dass die AD DS-LDAP-Server, die der in der AD-Verbindung angegebenen AD DS-Website zugewiesen sind, zurückgegeben werden.

Alternativ kann der AD DS LDAP-Serverermittlungsprozess überschrieben werden, indem bis zu zwei bevorzugte AD-Server für den LDAP-Clientangegeben werden.

Wichtig

Wenn Azure NetApp Files während der Erstellung des Azure NetApp Files LDAP-Clients keinen erkannten AD DS-LDAP-Server erreichen kann, schlägt die Erstellung des aktivierten LDAP-Volumes fehl.

Folgen falscher oder unvollständiger AD-Websitenamenkonfiguration

Falsche oder unvollständige AD DS-Websitetopologie oder -konfiguration kann zu Volume-Erstellungsfehlern, Problemen bei Clientabfragen, Authentifizierungsfehlern und Fehlern beim Ändern der Azure NetApp Files AD-Verbindungen führen.

Wichtig

Das Feld „AD-Standortname“ ist erforderlich, um eine Azure NetApp Files AD-Verbindung zu erstellen. Der definierte AD DS-Standort muss vorhanden und ordnungsgemäß konfiguriert sein.

Azure NetApp Files verwendet den AD DS-Standort, um die Domänencontroller und Subnetze zu ermitteln, die dem im AD-Standortnamen definierten AD DS-Standort zugewiesen sind. Alle Domänencontroller, die dem AD DS-Standort zugewiesen sind, müssen über eine gute Netzwerkkonnektivität von den von ANF verwendeten virtuellen Azure-Netzwerkschnittstellen verfügen und erreichbar sein. AD DS-Domänencontroller-VMs, die dem AD DS-Standort zugewiesen sind und von Azure NetApp Files verwendet werden, müssen aus Kostenverwaltungsrichtlinien ausgeschlossen werden, die VMs herunterfahren.

Wenn Azure NetApp Files keine dem AD DS-Standort zugewiesenen Domänencontroller erreichen kann, wird die AD DS-Domäne beim Domänencontroller-Ermittlungsprozess nach einer Liste aller Domänencontroller abgefragt. Die Liste der von dieser Abfrage zurückgegebenen Domänencontroller ist ungeordnet. Daher versucht Azure NetApp Files möglicherweise, Domänencontroller zu verwenden, die nicht erreichbar oder nicht optimal verbunden sind, was zu Fehlern bei der Volumeerstellung, Problemen bei Clientabfragen, Authentifizierungsfehlern und Fehlern beim Ändern der AD-Verbindungen von Azure NetApp Files führen kann.

Sie müssen die AD DS-Standortkonfiguration immer aktualisieren, wenn neue Domänencontroller in einem Subnetz bereitgestellt werden, das dem AD DS-Standort zugewiesen ist und von der Azure NetApp Files AD-Verbindung verwendet wird. Stellen Sie sicher, dass die SRV-Einträge des DNS für den Standort alle Änderungen an den Domänencontrollern widerspiegeln, die dem von Azure NetApp Files verwendeten AD DS-Standort zugewiesen sind. Sie können die Gültigkeit des DNS-Ressourceneintrags (SRV) mithilfe des Hilfsprogramms nslookup überprüfen.

Hinweis

Die Verwendung von schreibgeschützten AD DS-Domänencontrollern (Read-Only Domain Controller, RODC) wird von Azure NetApp Files nicht unterstützt. Um zu verhindern, dass Azure NetApp Files einen RODC verwendet, konfigurieren Sie das Feld AD-Websitename der AD-Verbindungen nicht mit einem RODC. Schreibbare Domänencontroller werden unterstützt und sind für die Authentifizierung mit Azure NetApp Files-Volumes erforderlich. Weitere Informationen finden Sie unter Active Directory-Replikationskonzepte.

Beispielkonfiguration für AD DS-Websitetopologie für Azure NetApp Files

Eine AD DS-Websitetopologie ist eine logische Darstellung des Netzwerks, in dem Azure NetApp Files bereitgestellt wird. In diesem Abschnitt soll das Beispielkonfigurationsszenario für AD DS-Websitetopologie ein grundlegendes AD DS-Websitedesign für Azure NetApp Files zeigen. Es ist nicht die einzige Möglichkeit, Netzwerk- oder AD-Websitetopologie für Azure NetApp Files zu entwerfen.

Wichtig

Für Szenarien, die komplexe AD DS- oder Netzwerktopologien umfassen, sollten Sie einen Microsoft Azure Cloud Solutions Architect CSA das Azure NetApp Files Netzwerk- und AD-Websitedesign überprüfen lassen.

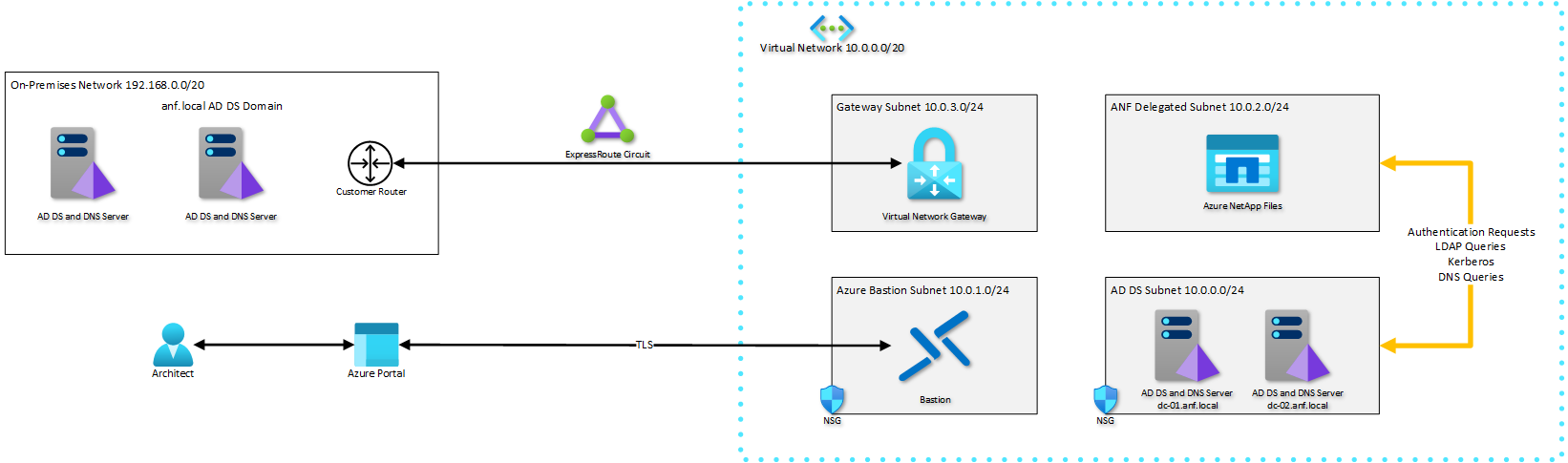

Die folgende Abbildung zeigt eine beispielhafte Netzwerktopologie:

In der Beispielnetzwerktopologie wird eine lokale AD DS-Domäne (anf.local) in ein virtuelles Azure-Netzwerk erweitert. Das lokale Netzwerk ist mit dem virtuellen Azure-Netzwerk mit einer Azure ExpressRoute-Leitung verbunden.

Das virtuelle Azure-Netzwerk verfügt über vier Subnetze: Gateway-Subnetz, Azure Bastion-Subnetz, AD DS-Subnetz und ein delegiertes Azure NetApp Files-Subnetz. Redundante AD DS-Domänencontroller, die mit der Domäne anf.local verbunden sind, werden im AD DS-Subnetz bereitgestellt. Das AD DS-Subnetz wird dem IP-Adressbereich 10.0.0.0/24 zugewiesen.

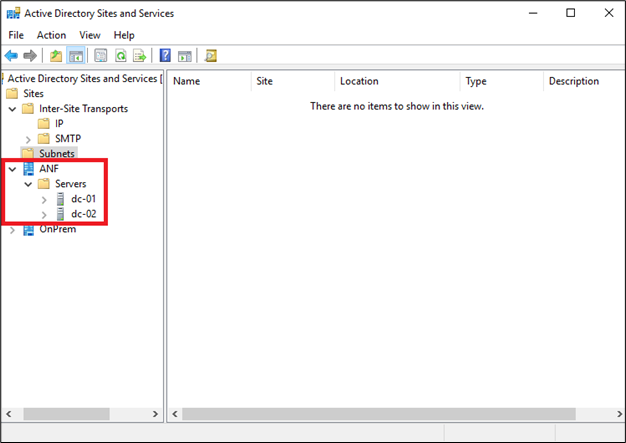

Azure NetApp Files kann nur eine AD DS-Website verwenden, um festzustellen, welche Domänencontroller für Authentifizierung, LDAP-Abfragen und Kerberos verwendet werden. Im Beispielszenario werden zwei Subnetzobjekte erstellt und einer Website – genannt ANF – zugewiesen, die mithilfe des Active Directory Sites and Services-Dienstprogramms aufgerufen wird. Ein Subnetzobjekt wird dem AD DS-Subnetz, 10.0.0.0/24 zugeordnet, und das andere Subnetzobjekt wird dem delegierten ANF-Subnetz 10.0.2.0/24 zugeordnet.

Stellen Sie im Active Directory Sites and Services-Dienstprogramm sicher, dass die AD DS-Domänencontroller, die im AD DS-Subnetz bereitgestellt wurden, der Website ANF zugewiesen sind.

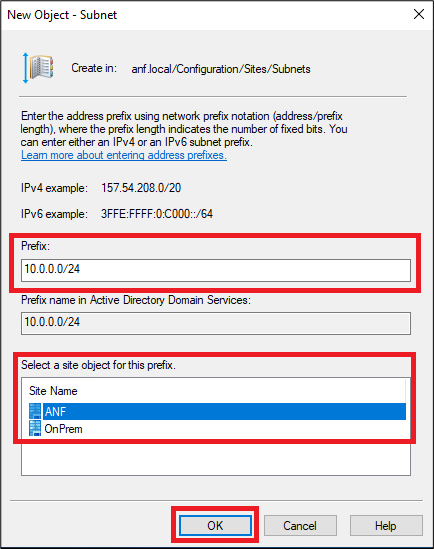

Wenn sie nicht zugewiesen sind, erstellen Sie das Subnetzobjekt, das dem AD DS-Subnetz im virtuellen Azure-Netzwerk zugeordnet ist. Klicken Sie im Hilfsprogramm Active Directory-Standorte und -Dienste mit der rechten Maustaste auf den Container Subnetze, und wählen Sie Neues Subnetz aus. Im Dialogfeld Neues Objekt – Subnetz wird der IP-Adressbereich 10.0.0.0/24 für das AD DS-Subnetz im Feld Präfix eingegeben. Wählen Sie als Websiteobjekt für das Subnetz ANF aus. Wählen Sie OK aus, um das Subnetzobjekt zu erstellen und der Website ANF zuzuweisen.

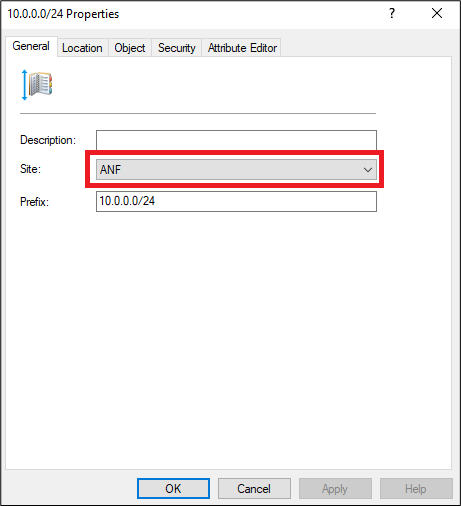

Um sicherzustellen, dass das neue Subnetzobjekt der richtigen Website zugewiesen ist, klicken Sie mit der rechten Maustaste auf das 10.0.0.0/24-Subnetzobjekt, und wählen Sie Eigenschaften aus. Das Feld Website sollte das Websiteobjekt ANF anzeigen:

Wenn Sie das Subnetzobjekt erstellen möchten, das dem delegierten Azure NetApp Files-Subnetz im virtuellen Azure-Netzwerk zugeordnet ist, klicken Sie mit der rechten Maustaste auf den Container Subnetze im Hilfsprogramm Active Directory Sites and Services, und wählen Sie Neues Subnetz… aus.

Hinweise zur regionalübergreifenden Replikation

Die Regionsübergreifende Replikation von Azure NetApp Files ermöglicht es Ihnen, Azure NetApp Files Volumes von einer Region in eine andere Region zu replizieren, um Ausfallsicherheits- und Notfallwiederherstellungsanforderungen (BC/DR) zu unterstützen.

Azure NetApp Files SMB, Dual-Protokoll und NFSv4.1 Kerberos-Volumes unterstützen die regionübergreifende Replikation. Die Replikation dieser Volumes erfordert Folgendes:

- Ein NetApp-Konto, das sowohl in der Quell- als auch Zielregion erstellt wurde.

- Eine Azure NetApp Files Active Directory-Verbindung im NetApp-Konto, das in der Quell- und Zielregion erstellt wurde.

- AD DS-Domänencontroller werden in der Zielregion bereitgestellt und ausgeführt.

- Das richtige Azure NetApp Files Netzwerk, DNS und AD DS-Websitedesign muss in der Zielregion bereitgestellt werden, um eine gute Netzwerkkommunikation von Azure NetApp Files mit den AD DS-Domänencontrollern in der Zielregion zu ermöglichen.

- Die Active Directory-Verbindung in der Zielregion muss so konfiguriert werden, dass die DNS- und AD-Websiteressourcen in der Zielregion verwendet werden.

Nächste Schritte

- Erstellen und Verwalten von Active Directory-Verbindungen

- Ändern von Active Directory-Verbindungen

- Aktivieren der AD DS-LDAP-Authentifizierung für NFS-Volumes

- Erstellen eines SMB-Volumes

- Erstellen eines Dual-Protokoll-Volumes

- Fehler bei SMB-Volumes und Volumes mit dualem Protokoll

- Grundlegendes zu DNS in Azure NetApp Files