Mandantenübergreifende kundenseitig verwaltete Schlüssel mit Transparent Data Encryption

Gilt für: Azure SQL-Datenbank

Azure Synapse Analytics (nur dedizierte SQL-Pools)

Azure SQL bietet jetzt Unterstützung für mandantenübergreifende kundenseitig verwaltete Schlüssel (Customer-Managed Keys, CMK) mit TDE (Transparent Data Encryption). Mandantenübergreifende CMKs erweitern das BYOK-Szenario (Bring Your Own Key) zur Verwendung von TDE, ohne dass sich der logische Server in Azure im gleichen Microsoft Entra-Mandanten befinden muss wie der Azure Key Vault, in dem der kundenseitig verwaltete Schlüssel zum Schutz des Servers gespeichert ist.

Sie können TDE mit CMKs für Azure SQL-Datenbank für Schlüssel konfigurieren, die in Schlüsseltresoren gespeichert sind, die in unterschiedlichen Microsoft Entra-Mandanten konfiguriert sind. Microsoft Entra ID (früher Azure Active Directory) führt ein Feature namens Workloadidentitätsverbund ein, das Azure-Ressourcen eines Microsoft Entra-Mandanten die Möglichkeit gibt, auf Ressourcen in einem anderen Microsoft Entra-Mandanten zuzugreifen.

Die Dokumentation zu Transparent Data Encryption für dedizierte SQL-Pools in Synapse-Arbeitsbereichen finden Sie unter Verschlüsselung für Azure Synapse Analytics-Arbeitsbereiche.

Hinweis

Microsoft Entra ID war zuvor als Azure Active Directory (Azure AD) bekannt.

Allgemeines Anwendungsszenario

Mandantenübergreifende CMK-Funktionen ermöglichen Dienstanbietern oder unabhängigen Softwareanbietern (Independent Software Vendors, ISV), Dienste auf Basis von Azure SQL zu erstellen, um die TDE von Azure SQL um CMK-Funktionen für ihre Kundschaft zu erweitern. Wenn die Unterstützung für mandantenübergreifende CMKs aktiviert ist, können ISV-Kund*innen den Schlüsseltresor und die Verschlüsselungsschlüssel in ihrem eigenen Abonnement und Microsoft Entra-Mandanten besitzen. Die Kund*innen haben vollständige Kontrolle über Schlüsselverwaltungsvorgänge, während sie auf Azure SQL-Ressourcen im ISV-Mandanten zugreifen.

Mandantenübergreifende Interaktionen

Die mandantenübergreifende Interaktion zwischen Azure SQL und einem Schlüsseltresor in einem anderen Microsoft Entra-Mandanten wird über das Azure AD-Feature Workloadidentitätsverbund ermöglicht.

ISVs, die Azure SQL-Dienste bereitstellen, können in Microsoft Entra ID eine mehrinstanzenfähige Anwendung erstellen und dann mithilfe einer benutzerseitig zugewiesenen verwalteten Identität die Anmeldeinformationen für eine Verbundidentität für diese Anwendung konfigurieren. Mit dem entsprechenden Anwendungsnamen und der Anwendungs-ID können Clients oder ISV-Kund*innen die vom ISV erstellte Anwendung in ihrem eigenen Mandanten installieren. Die Kund*innen gewähren dann dem Dienstprinzipal, der der Anwendung zugeordnet ist, die (für Azure SQL erforderlichen) Anwendungsberechtigungen für den Schlüsseltresor in ihrem Mandanten und geben ihren Schlüsselspeicherort für den ISV frei. Nachdem der ISV die verwaltete Identität und die Verbundidentität des Clients der Azure SQL-Ressource zugewiesen hat, kann diese im Mandanten des ISV auf den Schlüsseltresor der Kundschaft zugreifen.

Weitere Informationen findest du unter:

- Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein neues Speicherkonto

- Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto

Einrichten mandantenübergreifender CMKs

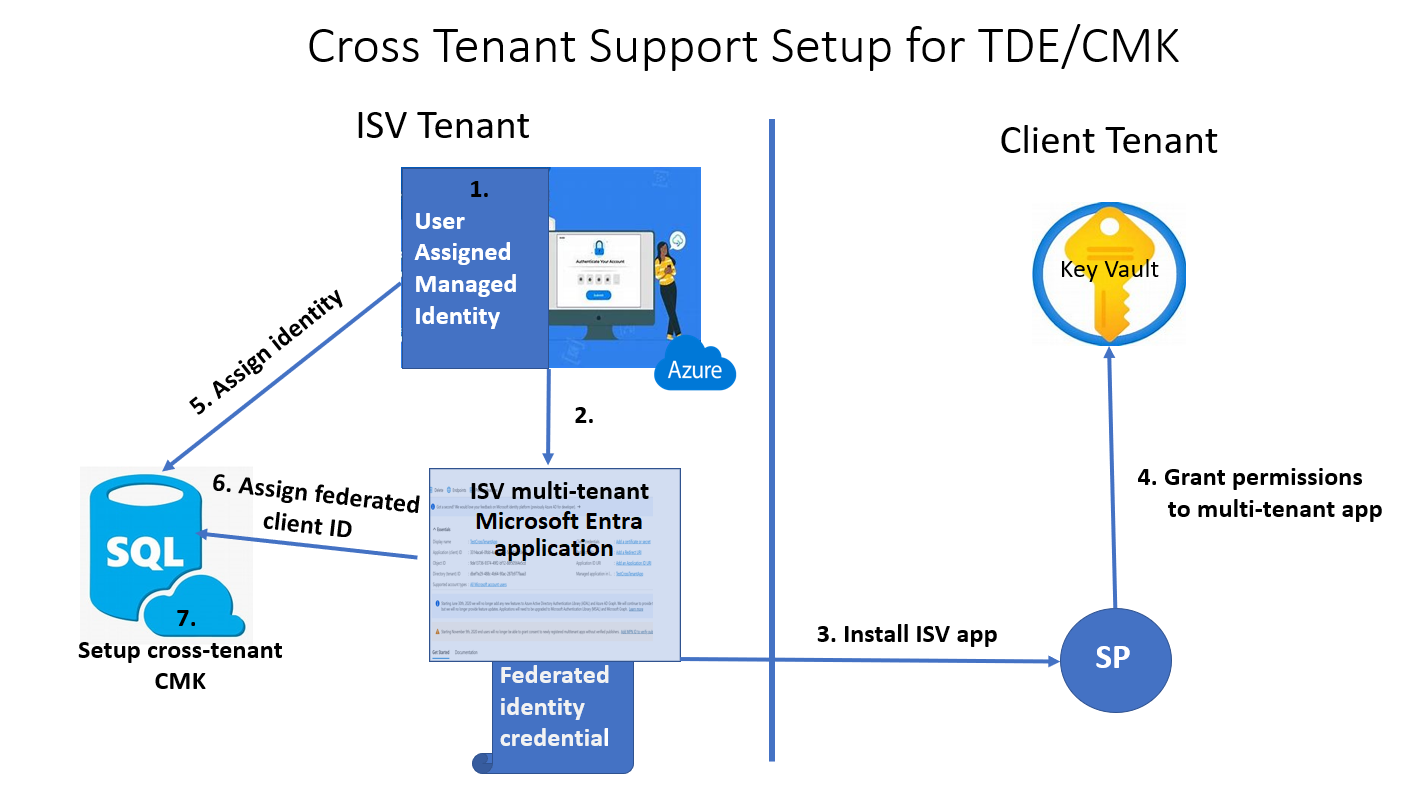

Das folgende Diagramm zeigt die Schritte für ein Szenario mit einem logischen Azure SQL-Server, der TDE verwendet, um ruhende Daten mithilfe eines mandantenübergreifenden CMK und einer benutzerseitig zugewiesenen verwalteten Identität zu verschlüsseln.

Übersicht über die Einrichtung

Im ISV-Mandanten

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität

Erstellen einer Anwendung mit mehreren Mandanten

- Konfigurieren der benutzerseitig zugewiesenen verwalteten Identität als Anmeldeinformationen für eine Verbundidentität für die Anwendung

Im Clientmandanten

Erstellen (oder bei Vorhandensein Verwenden) eines Schlüsseltresors und Zuweisen von Schlüsselberechtigungen für die mehrinstanzenfähige Anwendung

Erstellen eines Schlüssels oder verwenden eines vorhandenen Schlüssel

Abrufen des Schlüssels aus Key Vault und Notieren des Schlüsselbezeichners

Im ISV-Mandanten

Zuweisen der vom benutzerseitig zugewiesenen verwalteten Identität als primäre Identität im Menü Identität der Azure SQL-Ressource im Azure-Portal

Zuweisen der Verbundclientidentität im selben Menü Identität und Verwenden des Anwendungsnamens

Weisen Sie im Menü TDE (Transparent Data Encryption) der Azure SQL-Ressource einen Schlüsselbezeichner zu, indem Sie den Schlüsselbezeichner des Kunden bzw. der Kundin verwenden, der vom Clientmandanten abgerufen wurde.

Hinweise

- Das Feature für mandantenübergreifende CMKs mit TDE wird nur für benutzerseitig zugewiesene verwaltete Identitäten unterstützt. Sie können keine systemseitig zugewiesene verwaltete Identität für mandantenübergreifende CMKs mit TDE verwenden.

- Das Einrichten mandantenübergreifender CMKs mit TDE wird auf Server- und Datenbankebene für Azure SQL-Datenbank unterstützt. Weitere Informationen finden Sie unter Transparente Datenverschlüsselung (Transparent Data Encryption, TDE) mit kundenseitig verwalteten Schlüsseln auf Datenbankebene.

Nächste Schritte

Weitere Informationen

- Erstellen einer Azure SQL-Datenbank, die mit einer benutzerseitig zugewiesenen verwalteten Identität und kundenseitig verwalteten TDE konfiguriert ist

- Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein neues Speicherkonto

- Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto

- Transparente Datenverschlüsselung (Transparent Data Encryption, TDE) mit kundenseitig verwalteten Schlüsseln auf Datenbankebene

- Konfigurieren von Georeplikation und Sicherungswiederherstellung für transparente Datenverschlüsselung mit kundenseitig verwalteten Schlüsseln auf Datenbankebene

- Identitäts- und Schlüsselverwaltung für TDE mit kundenseitig verwalteten Schlüsseln auf Datenbankebene

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für