Erstellen eines Servers, der mit benutzerseitig zugewiesenen verwalteten Identitäten und mandantenübergreifenden CMKs für TDE konfiguriert ist

Gilt für:Azure SQL-Datenbank

In diesem Leitfaden werden die Schritte zum Erstellen eines logischen Azure SQL-Servers mit TDE (Transparent Data Encryption) und kundenseitig verwalteten Schlüsseln (CMK) erläutert. Dazu wird eine benutzerseitig zugewiesene verwaltete Identität für den Zugriff auf eine Azure Key Vault in einem anderen Microsoft Entra-Mandanten als dem des logischen Servers verwendet. Weitere Informationen finden Sie unter Mandantenübergreifende kundenseitig verwaltete Schlüssel mit Transparent Data Encryption.

Hinweis

Microsoft Entra ID war zuvor als Azure Active Directory (Azure AD) bekannt.

Voraussetzungen

- Für diesen Leitfaden wird vorausgesetzt, dass Sie über zwei Microsoft Entra-Mandanten verfügen.

- Der erste besteht aus der Azure SQL-Datenbank-Ressource, einer Microsoft Entra-Anwendung mit mehreren Mandanten und einer benutzerseitig zugewiesenen verwalteten Identität.

- Der zweite Mandant enthält die Azure Key Vault-Instanz.

- Ausführliche Anweisungen zum Einrichten mandantenübergreifender CMKs und den RBAC-Berechtigungen, die zum Konfigurieren von Microsoft Entra-Anwendungen und Azure Key Vault erforderlich sind, finden Sie in einem der folgenden Leitfäden:

Erforderliche Ressourcen im ersten Mandanten

In diesem Tutorial wird davon ausgegangen, dass der erste Mandant einem unabhängigen Softwareanbieter (Independent Software Vendor, ISV) und der zweite Mandant der Kundschaft gehört. Weitere Informationen zu diesem Szenario finden Sie unter Mandantenübergreifende kundenseitig verwaltete Schlüssel mit Transparent Data Encryption.

Damit Sie TDE für Azure SQL-Datenbank mit einem mandantenübergreifenden CMK konfigurieren können, benötigen Sie eine Microsoft Entra-Anwendung mit mehreren Mandanten, die mit einer benutzerseitig zugewiesenen verwalteten Identität mit Anmeldeinformationen für eine Verbundidentität für die Anwendung konfiguriert ist. Befolgen Sie dazu einen der Leitfäden unter „Voraussetzungen“.

Erstellen und konfigurieren Sie im ersten Mandanten, in dem Sie die Azure SQL-Datenbank-Instanz erstellen möchten, eine Microsoft Entra-Anwendung mit mehreren Mandanten.

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Konfigurieren Sie die benutzerseitig zugewiesene verwaltete Identität als Anmeldeinformationen für eine Verbundidentität für die mehrinstanzenfähige Anwendung.

Notieren Sie sich den Namen und die ID der Anwendung. Sie finden beides, indem Sie unter Azure-Portal>Microsoft Entra ID>Enterprise-Anwendungen nach der erstellten Anwendung suchen.

Erforderliche Ressourcen im zweiten Mandanten

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Nach diesem Datum wird die Unterstützung für diese Module auf die Migrationsunterstützung für das Microsoft Graph PowerShell-SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Informationen zu allgemeinen Migrationsfragen finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Bei der Version 1.0.x von MSOnline können nach dem 30. Juni 2024 Unterbrechungen auftreten.

Erstellen Sie im zweiten Mandanten, in dem sich die Azure Key Vault-Instanz befindet, einen Dienstprinzipal (Anwendung) mithilfe der Anwendungs-ID der registrierten Anwendung im ersten Mandanten. Im Folgenden finden Sie einige Beispiele für die Registrierung der mehrinstanzenfähigen Anwendung. Ersetzen Sie

<TenantID>und<ApplicationID>durch die Kundenmandanten-ID aus Microsoft Entra ID bzw. der Anwendungs-ID der mehrinstanzenfähigen Anwendung:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Die Azure CLI:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Suchen Sie dazu unter Azure-Portal>Microsoft Entra ID>Enterprise-Anwendungen nach der soeben erstellten Anwendung.

Erstellen Sie bei Bedarf eine Azure Key Vault-Instanz und einen Schlüssel.

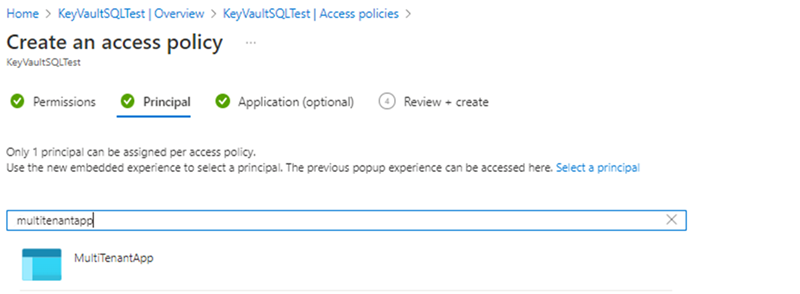

Erstellen Sie eine Zugriffsrichtlinie, oder legen Sie sie fest.

- Wählen Sie beim Erstellen der Zugriffsrichtlinie unter Schlüsselberechtigungen die Berechtigungen „Abrufen“, „Schlüssel packen“ und „Schlüssel entpacken“ aus.

- Wählen Sie beim Erstellen der Zugriffsrichtlinie unter Prinzipal die mehrinstanzenfähige Anwendung aus, die im ersten Schritt erstellt wurde.

Nachdem die Zugriffsrichtlinie und der Schlüssel erstellt wurden, rufen Sie den Schlüssel aus Key Vault ab und notieren den Schlüsselbezeichner.

Erstellen eines Servers, der mit TDE mit mandantenübergreifenden kundenseitig verwalteten CMKs konfiguriert ist

In diesem Leitfaden erfahren Sie, wie Sie einen logischen Server und eine Datenbank auf Azure SQL mit einer benutzerseitig zugewiesenen verwalteten Identität erstellen und einen mandantenübergreifenden kundenseitig verwalteten Schlüssel (CMK) festlegen. Die benutzerseitig zugewiesene verwaltete Identität ist für das Einrichten eines kundenseitig verwalteten Schlüssels für TDE (Transparent Data Encryption) während der Servererstellung zwingend erforderlich.

Wichtig

Benutzer*innen oder Anwendungen, die APIs zum Erstellen logischer SQL-Server verwenden, benötigen die RBAC-Rollen SQL Server-Mitwirkender und Operator für verwaltete Identität oder höher im Abonnement.

Navigieren Sie in dem Azure-Portal zur Optionsseite SQL Bereitstellung auswählen.

Wenn Sie nicht schon im Azure-Portal angemeldet sind, melden Sie sich auf Aufforderung an.

Behalten Sie unter SQL-Datenbanken für Einzeldatenbank den festgelegten Wert Ressourcentyp bei, und wählen Sie Erstellen aus.

Wählen Sie auf der Registerkarte Grundeinstellungen des Formulars SQL-Datenbank erstellen unter Projektdetails das gewünschte Abonnement für Azure aus.

Wählen Sie unter Ressourcengruppe die Option Neu erstellen aus, geben Sie einen Namen für Ihre Ressourcengruppe ein, und wählen Sie OK aus.

Geben Sie unter Datenbankname einen Datenbanknamen ein. Beispiel:

ContosoHR.Wählen Sie unter Server die Option Neu erstellen aus, und füllen Sie das Formular Neuer Server mit den folgenden Werten aus:

- Servername: Geben Sie einen eindeutigen Servernamen ein. Servernamen müssen global für alle Server in Azure eindeutig sein, nicht nur eindeutig innerhalb eines Abonnements. Geben Sie etwas wie

mysqlserver135ein, und das Azure-Portal teilt Ihnen mit, ob es verfügbar ist oder nicht. - Serveradministrator-Anmeldung: Geben Sie eine Administrator Anmelde-ID ein, z. B.

azureuser. - Kennwort: Geben Sie ein Passwort ein, das den Passwortanforderungen entspricht, und wiederholen Sie die Eingabe im Feld Kennwort bestätigen.

- Speicherort: Wählen Sie einen Speicherort aus der Dropdown-Liste

- Servername: Geben Sie einen eindeutigen Servernamen ein. Servernamen müssen global für alle Server in Azure eindeutig sein, nicht nur eindeutig innerhalb eines Abonnements. Geben Sie etwas wie

Klicken Sie auf Weiter: Netzwerk aus (im unteren Bereich der Seite).

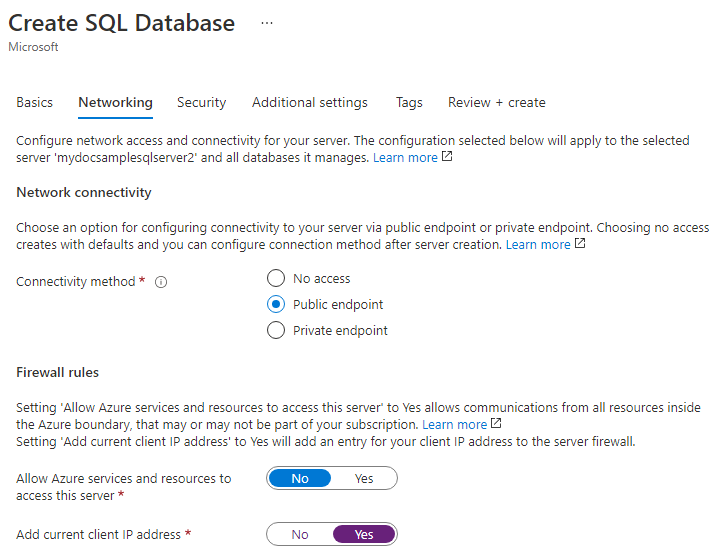

Wählen Sie auf der Registerkarte Netzwerk als Konnektivitätsmethode die Option Öffentlicher Endpunkt aus.

Legen Sie bei Firewallregeln die Option Aktuelle Client-IP-Adresse hinzufügen auf Ja fest. Behalten Sie für Azure-Diensten und -Ressourcen den Zugriff auf diese Servergruppe gestatten den Wert Nein bei. Für die restlichen Auswahlmöglichkeiten auf dieser Seite können Sie die Standardeinstellungen beibehalten.

Wählen Sie Weiter: Sicherheit unten auf der Seite aus.

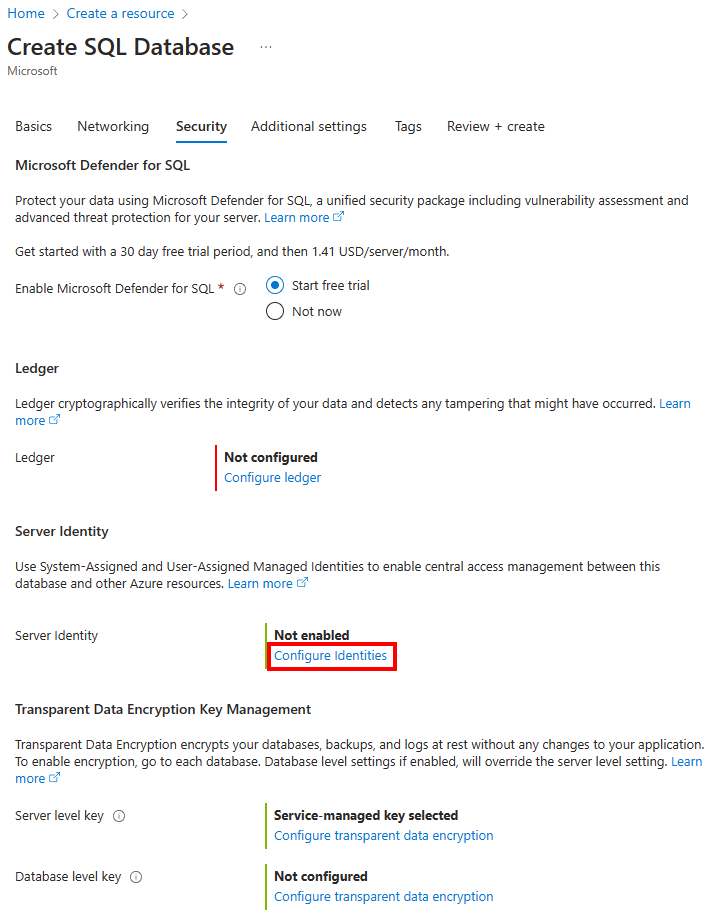

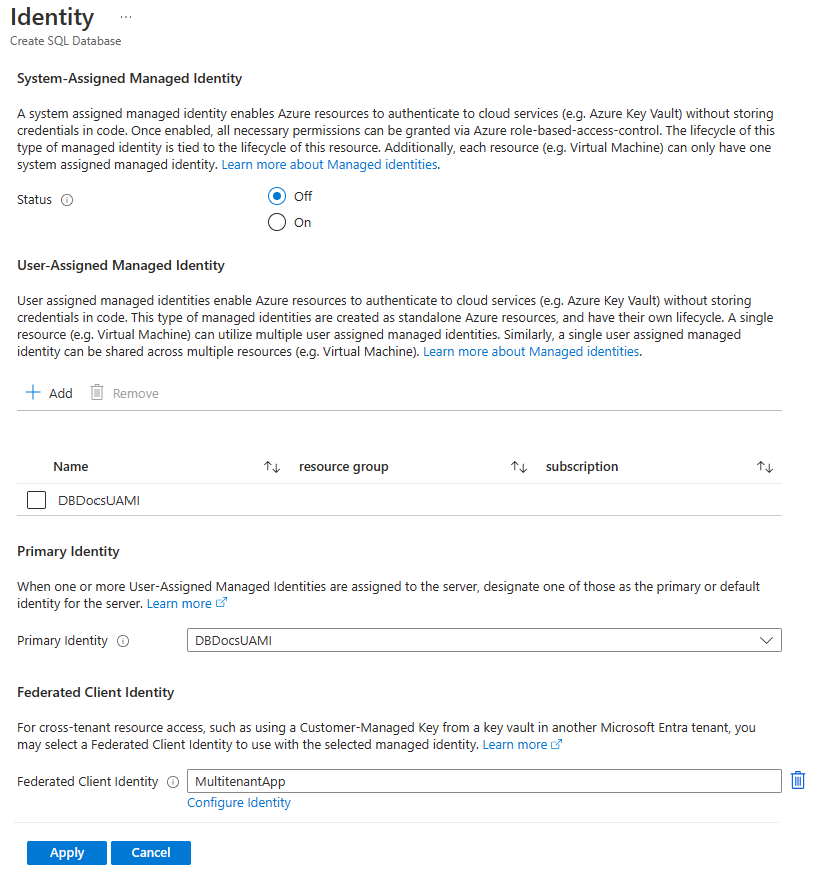

Wählen Sie auf der Registerkarte Sicherheit unter Identität die Option Identitäten konfigurieren aus.

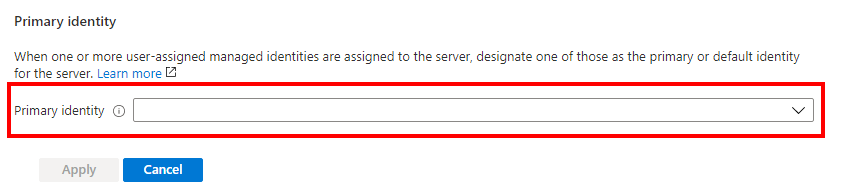

Wählen Sie im Menü Identität die Option Aus für Systemseitig zugewiesene verwaltete Identität und dann unter Benutzerseitig zugewiesene verwaltete Identität die Option Hinzufügen aus. Wählen Sie das gewünschte Abonnement und dann unter Benutzerseitig zugewiesene verwaltete Identitäten die gewünschte benutzerseitig zugewiesene verwaltete Identität aus dem ausgewählten Abonnement aus. Wählen Sie dann die Schaltfläche Hinzufügen aus.

Wählen Sie unter Primäre Identität die im vorherigen Schritt ausgewählte benutzerseitig zugewiesene verwaltete Identität aus.

Wählen Sie unter Verbundclientidentität die Option Identität ändern aus, und suchen Sie nach der mehrinstanzenfähigen Anwendung, die Sie unter Voraussetzungen erstellt haben.

Hinweis

Wenn die mehrinstanzenfähige Anwendung nicht der Zugriffsrichtlinie für den Schlüsseltresor mit den erforderlichen Berechtigungen („Abrufen“, „Schlüssel packen“, „Schlüssel entpacken“) hinzugefügt wurde, wird bei Verwendung dieser Anwendung für den Identitätsverbund im Azure-Portal ein Fehler angezeigt. Stellen Sie sicher, dass die Berechtigungen ordnungsgemäß konfiguriert sind, bevor Sie die Verbundclientidentität konfigurieren.

Wählen Sie Übernehmen aus.

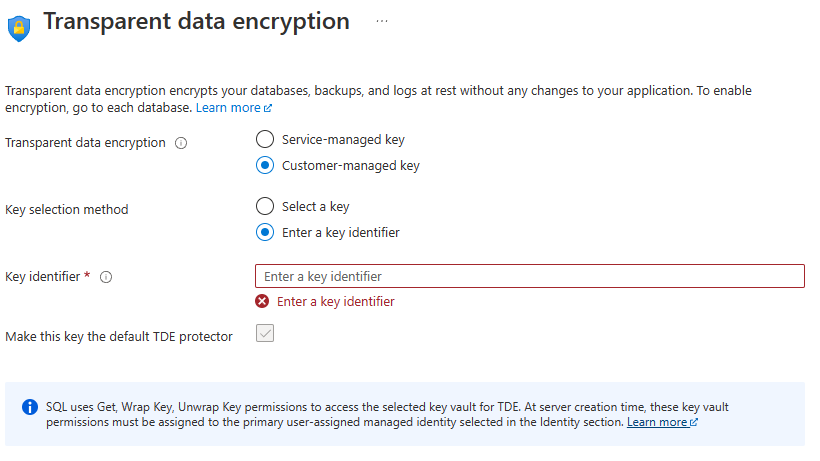

Wählen Sie auf der Registerkarte „Sicherheit“ unter Transparent Data Encryption die Option Transparent Data Encryption konfigurieren aus. Wählen Sie Kundenseitig verwalteter Schlüssel aus. Dadurch wird die Option Schlüsselbezeichner eingeben angezeigt. Fügen Sie den Schlüsselbezeichner hinzu, den Sie vom Schlüssel im zweiten Mandanten abgerufen haben.

Wählen Sie Übernehmen aus.

Wählen Sie unten auf der Seite die Option Überprüfen + erstellen aus

Wählen Sie nach Überprüfung auf der Seite Überprüfen + erstellen die Option Erstellenaus.

Nächste Schritte

- Erste Schritte mit der Azure Key Vault-Integration und der Bring Your Own Key-Unterstützung für TDE: Aktivieren von TDE für das Verwenden Ihres eigenen Schlüssels aus Key Vault.

- Mandantenübergreifende kundenseitig verwaltete Schlüssel mit Transparent Data Encryption

Siehe auch

- Transparente Datenverschlüsselung (Transparent Data Encryption, TDE) mit kundenseitig verwalteten Schlüsseln auf Datenbankebene

- Konfigurieren von Georeplikation und Sicherungswiederherstellung für transparente Datenverschlüsselung mit kundenseitig verwalteten Schlüsseln auf Datenbankebene

- Identitäts- und Schlüsselverwaltung für TDE mit kundenseitig verwalteten Schlüsseln auf Datenbankebene

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für