Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Storage verschlüsselt alle Daten in einem ruhenden Speicherkonto. Standardmäßig werden Daten mit von Microsoft verwalteten Schlüsseln verschlüsselt. Um zusätzliche Kontrolle über die Verschlüsselungsschlüssel zu erhalten, können Sie eigene Schlüssel verwalten. Kundenseitig verwaltete Schlüssel müssen in Azure Key Vault oder in einem von Azure Key Vault verwalteten Hardware Security Model (HSM) gespeichert werden.

In diesem Artikel wird erklärt, wie Sie die Verschlüsselung mit kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto konfigurieren. Im mandantenübergreifenden Szenario befindet sich das Speicherkonto in einem von einem ISV verwalteten Mandanten, während sich der Schlüssel zur Verschlüsselung dieses Kontos in einem Schlüsseltresor in einem Mandanten befindet, der vom Kunden verwaltet wird.

Informationen zum Konfigurieren von kundenseitig verwalteten Schlüsseln für ein neues Speicherkonto finden Sie unter Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein neues Speicherkonto.

Hinweis

Azure Key Vault und über Azure Key Vault verwaltete HSMs unterstützen dieselben APIs und Verwaltungsschnittstellen für die Konfiguration kundenseitig verwalteter Schlüssel. Jede Aktion, die für Azure Key Vault unterstützt wird, wird auch für ein über Azure Key Vault verwaltetes HSM unterstützt.

Informationen zu mandantenübergreifenden kundenseitig verwalteten Schlüsseln

Viele Dienstanbieter, die Software as a Service (SaaS)-Angebote auf Azure erstellen, möchten ihren Kunden die Möglichkeit bieten, ihre eigenen Verschlüsselungsschlüssel zu verwalten. Kundenseitig verwaltete Schlüssel ermöglichen es einem Dienstanbieter, die Daten seines Kunden mithilfe eines Verschlüsselungsschlüssels zu verschlüsseln, der von diesem Kunden verwaltet wird und auf den der Dienstanbieter nicht zugreifen kann. In Azure können Kund*innen von Dienstanbietern ihre Verschlüsselungsschlüssel mithilfe von Azure Key Vault in ihren eigenen Microsoft Entra-Mandanten und -Abonnements verwalten.

Azure-Plattformdienste und -ressourcen, die dem Dienstanbieter gehören und sich in seinem Mandanten befinden, benötigen Zugriff auf den Schlüssel vom Mandanten des Kunden, um die Verschlüsselungs-/Entschlüsselungsvorgänge durchführen zu können.

Die folgende Abbildung zeigt eine Verschlüsselung ruhender Daten mit Verbundidentität in einem mandantenübergreifenden CMK-Workflow, der einen Dienstanbieter und seinen Kunden umfasst.

Im obigen Beispiel gibt es zwei Microsoft Entra-Mandanten: den Mandanten eines unabhängigen Dienstanbieters (Mandant 1) und den Kundenmandanten (Mandant 2). Mandant 1 hostet Azure-Plattformdienste und Mandant 2 hostet den Schlüsseltresor des Kunden.

Eine mehrmandantenfähige Anwendungsregistrierung wird durch den Dienstanbieter in Mandant 1 erstellt. Mithilfe einer benutzerseitig zugewiesenen verwalteten Identität werden Verbundidentitätsinformationen für diese Anwendung erstellt. Anschließend werden der Name und die Anwendungs-ID der App für den Kunden freigegeben.

Ein Benutzer mit den entsprechenden Rechten installiert die Anwendung des Dienstanbieters im Mandanten des Kunden, Mandant 2. Anschließend gewährt ein Benutzer dem der installierten Anwendung zugeordneten Dienstprinzipal Zugriff auf den Schlüsseltresor des Kunden. Der Kunde speichert auch den Verschlüsselungsschlüssel, oder kundenseitig verwalteten Schlüssel, im Schlüsseltresor. Der Kunde gibt den Schlüsselspeicherort (die URL des Schlüssels) für den Dienstanbieter frei.

Der Dienstanbieter hat jetzt Folgendes:

- Eine Anwendungs-ID für eine mehrmandantenfähige Anwendung, die im Mandanten von Kund*innen installiert ist und der Zugriff auf den vom Kunden verwalteten Schlüssel gewährt wurde.

- Eine verwaltete Identität, die als Berechtigungsnachweis für die mehrmandantenfähige Anwendung konfiguriert ist.

- Den Speicherort des Schlüssels im Schlüsseltresor des Kunden.

Mit diesen drei Parametern stellt der Dienstanbieter Azure-Ressourcen in Mandant 1 bereit, die mit dem kundenseitig verwalteten Schlüssel in Mandant 2 verschlüsselt werden können.

Jetzt unterteilen wir die vorstehende End-to-End-Lösung in drei Phasen:

- Der Dienstanbieter konfiguriert Identitäten.

- Der Kunde gewährt der mehrmandantenfähigen App des Dienstanbieters Zugriff auf einen Verschlüsselungsschlüssel in Azure Key Vault.

- Der Dienstanbieter verschlüsselt Daten in einer Azure-Ressource mithilfe des kundenseitig verwalteten Schlüssels.

Vorgänge in Phase 1 wären ein einmaliges Setup für die meisten Dienstanbieteranwendungen. Vorgänge in den Phasen 2 und 3 würden für jeden Kunden wiederholt.

Phase 1: Der Dienstanbieter konfiguriert eine Microsoft Entra-Anwendung.

| Schritt | BESCHREIBUNG | Minimale Rolle in Azure RBAC (Role-Based Access Control, rollenbasierte Zugriffssteuerung) | Minimale Rolle in Microsoft Entra RBAC |

|---|---|---|---|

| 1. | Erstellen Sie eine neue mehrmandantenfähige Microsoft Entra-Anwendungsregistrierung oder beginnen Sie mit einer bestehenden Anwendungsregistrierung. Beachten Sie die Anwendungs-ID (Client-ID) der Anwendungsregistrierung über das Azure-Portal, die Microsoft Graph-API, Azure PowerShell oder Azure CLI. | Keine | Anwendungsentwickler |

| 2. | Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität (zur Verwendung als Verbundidentitätsanmeldeinformationen). Azure-Portal / Azure CLI / Azure PowerShell/ Azure Resource Manager-Vorlagen |

Mitwirkende*r für verwaltete Identität | None |

| 3. | Konfigurieren Sie die benutzerseitig zugewiesene verwaltete Identität als Verbundidentitätsinformationen für die Anwendung, damit sie die Identität der Anwendung wechseln kann. Graph-API-Referenz/ Azure-Portal/ Azure CLI/ Azure PowerShell |

Keine | Besitzer der Anwendung |

| 4. | Geben Sie den Anwendungsnamen und die Anwendungs-ID für den Kunden frei, damit er die Anwendung installieren und autorisieren kann. | Keine | Keine |

Überlegungen für Dienstanbieter

- Azure Ressource Manager (ARM)-Vorlagen werden für die Erstellung von Microsoft Entra-Anwendungen nicht empfohlen.

- Dieselbe mehrmandantenfähige Anwendung kann verwendet werden, um auf Schlüssel in einer beliebigen Anzahl von Mandanten zuzugreifen, wie z. B. Mandant 2, Mandant 3, Mandant 4 und so weiter. In jedem Mandanten wird eine unabhängige Instanz der Anwendung erstellt, die dieselbe Anwendungs-ID, aber eine andere Objekt-ID, enthält. Jede Instanz dieser Anwendung wird somit unabhängig autorisiert. Berücksichtigen Sie, wie das für dieses Feature verwendete Anwendungsobjekt verwendet wird, um Ihre Anwendung für alle Kunden zu partitionieren.

- Die Anwendung kann über maximal 20 Anmeldeinformationen für Verbundidentitäten verfügen, sodass ein Dienstanbieter die Freigabe von Verbundidentitäten für seine Kunden vornehmen muss. Weitere Informationen zu Überlegungen und Einschränkungen beim Entwurf von Verbundidentitäten finden Sie unter Konfigurieren einer Vertrauensstellung zwischen einer App und einem externen Identitätsanbieter.

- In seltenen Fällen kann ein Dienstanbieter ein einziges Anwendungsobjekt pro Kund*in verwenden, was jedoch erhebliche Wartungskosten für die Verwaltung von Anwendungen in großem Umfang für alle Kund*innen erfordert.

- Es ist nicht möglich, die Herausgeberüberprüfung im Mandant des Dienstanbieters zu automatisieren.

Phase 2 – Der Kunde autorisiert den Zugriff auf den Schlüsseltresor

| Schritt | BESCHREIBUNG | Azure RBAC-Rollen mit den geringstmöglichen Berechtigungen | Microsoft Entra-Rollen mit den geringsten Berechtigungen |

|---|---|---|---|

| 1. | Keine | Benutzer mit Berechtigungen zum Installieren von Anwendungen | |

| 2. | Erstellen Sie einen Azure Key Vault und einen Schlüssel, der als kundenseitig verwalteter Schlüssel verwendet wird. | Ein Benutzer muss der Rolle Key Vault-Mitwirkender zugewiesen werden, um den Schlüsseltresor erstellen zu können. Ein Benutzer muss der Rolle Key Vault-Kryptografiebeauftragter zugewiesen werden, um dem Schlüsseltresor einen Schlüssel hinzufügen zu können. |

Keine |

| 3. | Gewähren des Zugriffs auf die genehmigte Anwendungsidentität für den Azure-Schlüsseltresor durch Zuweisen der Rolle Kryptografiedienstverschlüsselung für Schlüsseltresore | Um der Anwendung die Rolle Kryptografiedienstverschlüsselung für Schlüsseltresore zuweisen zu können, müssen Sie der Rolle Benutzerzugriffsadministrator zugewiesen worden sein. | Keine |

| 4. | Kopieren Sie die Schlüsseltresor-URL und den Schlüsselnamen in die Konfiguration von kundenseitig verwalteten Schlüsseln des SaaS-Angebots. | Keine | Keine |

Hinweis

Ein Beispiel für die Autorisierung des Zugriffs auf das verwaltete HSM zur Verschlüsselung mit CMK finden Sie hier. Weitere Informationen zum Verwalten von Schlüsseln mit verwaltetem HSM finden Sie unter Verwalten eines verwalteten HSM mithilfe der Azure CLI.

Überlegungen für Kunden von Dienstanbietern

- Im Kundenmandanten, Mandant 2, kann ein Administrator Richtlinien festlegen, damit Nicht-Administratorbenutzer Anwendungen nicht installieren können. Diese Richtlinien können verhindern, dass Nicht-Administratorbenutzer Dienstprinzipale erstellen. Wenn eine solche Richtlinie konfiguriert ist, müssen Benutzer*innen mit der Berechtigung zum Erstellen von Dienstprinzipalen beteiligt sein.

- Der Zugriff auf Azure Key Vault kann mithilfe von Azure RBAC oder Zugriffsrichtlinien autorisiert werden. Stellen Sie beim Gewähren des Zugriffs auf einen Schlüsseltresor sicher, dass Sie den aktiven Mechanismus für Ihren Schlüsseltresor verwenden.

- Eine Microsoft Entra-Anwendungsregistrierung hat eine Anwendungs-ID (Client-ID). Wenn die Anwendung in Ihrem Mandanten installiert ist, wird ein Dienstprinzipal erstellt. Der Dienstprinzipal gibt dieselbe Anwendungs-ID als App-Registrierung frei, generiert aber seine eigene Objekt-ID. Wenn Sie die Anwendung für den Zugriff auf Ressourcen autorisieren, müssen Sie möglicherweise die Eigenschaft

NameoderObjectIDdes Dienstprinzips verwenden.

Phase 3: Der Dienstanbieter verschlüsselt Daten in einer Azure-Ressource mithilfe des kundenseitig verwalteten Schlüssels.

Nachdem die Phasen 1 und 2 abgeschlossen sind, kann der Dienstanbieter die Verschlüsselung auf der Azure-Ressource mit dem Schlüssel und dem Schlüsseltresor im Mandant des Kunden und der Azure-Ressource im Mandant des ISV konfigurieren. Der Dienstanbieter kann mandantenübergreifende kundenseitig verwaltete Schlüssel mit den von dieser Azure-Ressource unterstützten Client-Tools, mit einer ARM-Vorlage oder mit der REST-API konfigurieren.

Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln

In diesem Abschnitt wird beschrieben, wie Sie einen mandantenübergreifenden kundenseitig verwalteten Schlüssel (Customer-Managed Key, CMK) konfigurieren und Kundendaten verschlüsseln. Sie erfahren, wie Sie Kundendaten in einer Ressource in Mandant1 mit einem CMK verschlüsseln, der in einem Schlüsseltresor in Mandant2 gespeichert ist. Hierfür können Sie das Azure-Portal, Azure PowerShell oder die Azure-Befehlszeilenschnittstelle (Azure CLI) verwenden.

Melden Sie sich beim Azure-Portal an, und führen Sie die folgenden Schritte aus.

Der Dienstanbieter konfiguriert Identitäten

Die folgenden Schritte werden vom Dienstanbieter im Mandanten Mandant1 des Dienstanbieters ausgeführt.

Der Dienstanbieter erstellt eine neue Registrierung für die mehrinstanzenfähige App.

Sie können entweder eine neue Registrierung für die mehrinstanzenfähige Microsoft Entra-Anwendung erstellen oder mit einer vorhandenen Registrierung einer mehrinstanzenfähigen Anwendung beginnen. Wenn Sie mit einer vorhandenen Anwendungsregistrierung beginnen, beachten Sie die Anwendungs-ID (Client-ID) der Anwendung.

So erstellen Sie eine neue Registrierung:

Suchen Sie im Suchfeld nach Microsoft Entra ID. Suchen Sie die Microsoft Entra ID-Erweiterung, und wählen Sie sie aus.

Wählen Sie im linken Bereich Verwalten > App-Registrierungen aus.

Wählen Sie + Neue Registrierung aus.

Geben Sie den Namen für die Anwendungsregistrierung an, und wählen Sie Konto in einem beliebigen Organisationsverzeichnis (Beliebiges Microsoft Entra-Verzeichnis – mehrinstanzenfähig) aus.

Wählen Sie Registrieren aus.

Beachten Sie die ApplicationId/ClientId der Anwendung.

Der Dienstanbieter erstellt eine benutzerseitig zugewiesene verwaltete Identität

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität, die als Verbundidentitätsanmeldeinformationen verwendet werden soll.

Suchen Sie im Suchfeld nach Verwaltete Identitäten. Suchen Sie die Erweiterung Verwaltete Identitäten, und wählen Sie sie aus.

Wählen Sie + Erstellen aus.

Geben Sie die Ressourcengruppe, die Region und den Namen für die verwaltete Identität an.

Klicken Sie auf Überprüfen + erstellen.

Beachten Sie bei erfolgreicher Bereitstellung die Azure Ressourcen-ID der benutzerseitig zugewiesenen verwalteten Identität, die unter Eigenschaften verfügbar ist. Beispiel:

/subscriptions/tttttttt-0000-tttt-0000-tttt0000tttt/resourcegroups/XTCMKDemo/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ConsotoCMKDemoUA

Der Dienstanbieter konfiguriert die benutzerseitig zugewiesene verwaltete Identität als Verbundanmeldeinformationen für die Anwendung

Konfigurieren Sie eine benutzerseitig zugewiesene verwaltete Identität als Verbundidentitätsinformationen für die Anwendung, damit sie die Identität der Anwendung wechseln kann.

Navigieren Sie zu Microsoft Entra ID > App-Registrierungen > Ihre Anwendung.

Wählen Sie Zertifikate & Geheimnisse aus.

Wählen Sie Verbundanmeldeinformationen aus.

Wählen Sie + Anmeldeinformationen hinzufügen aus.

Wählen Sie unter dem Szenario „Verbundanmeldeinformationen“ die Option Kundenseitig verwaltete Schlüssel aus.

Klicken Sie auf Verwaltete Identität auswählen. Wählen Sie im Bereich das Abonnement aus. Wählen Sie unter Verwaltete Identität die Option Benutzerseitig zugewiesene verwaltete Identität aus. Suchen Sie im Feld Auswählen nach der zuvor erstellten verwalteten Identität, und klicken Sie unten im Bereich auf Auswählen.

Geben Sie unter Details zu Anmeldeinformationen einen Namen und eine optionale Beschreibung für die Anmeldeinformationen an, und wählen Sie Hinzufügen aus.

Der Dienstanbieter gibt die Anwendungs-ID für den Kunden frei

Suchen Sie die Anwendungs-ID (Client-ID) der mehrinstanzenfähigen Anwendung, und geben Sie sie für den Kunden frei.

Der Kunde gewährt der App des Dienstanbieters Zugriff auf den Schlüssel im Schlüsseltresor

Die folgenden Schritte werden vom Kunden in seinem Mandanten, Mandant2, ausgeführt. Der Kunde kann das Azure-Portal, Azure PowerShell oder die Azure-Befehlszeilenschnittstelle (Azure CLI) verwenden.

Der Benutzer, der die Schritte ausführt, muss ein Administrator mit einer privilegierten Rolle sein, z. B. Anwendungsadministrator, Cloudanwendungsadministrator oder Globaler Administrator.

Melden Sie sich beim Azure-Portal an, und führen Sie die folgenden Schritte aus.

Der Kunde installiert die Dienstanbieteranwendung im Kundenmandanten

Zum Installieren der registrierten Anwendung des Dienstanbieters im Mandanten des Kunden erstellen Sie einen Dienstprinzipal mit der Anwendungs-ID aus der registrierten App. Sie können den Dienstprinzipal auf eine der folgenden Arten erstellen:

- Verwenden Sie Microsoft Graph, Microsoft Graph PowerShell, Azure PowerShell oder Azure CLI zum manuellen Erstellen des Dienstprinzipals.

- Erstellen Sie eine Administrator-Zustimmungs-URL, und erteilen Sie mandantenweite Zustimmung zum Erstellen des Dienstprinzipals. Sie müssen sie mit Ihrer App-Id bereitstellen.

Der Kunde erstellt einen Schlüsseltresor

Zum Erstellen des Schlüsseltresors muss dem Konto des Benutzers die Rolle Key Vault-Mitwirkender oder eine andere Rolle zugewiesen werden, die die Erstellung eines Schlüsseltresors erlaubt.

Wählen Sie im Menü des Azure-Portals oder auf der Startseite die Option + Ressource erstellen aus. Geben Sie im Suchfeld den Begriff Schlüsseltresore ein. Wählen Sie in der Ergebnisliste den Eintrag Schlüsseltresore aus. Wählen Sie auf der Seite Schlüsseltresore die Option Erstellen aus.

Wählen Sie auf der Registerkarte Grundlagen ein Abonnement aus. Wählen Sie unter Ressourcengruppe die Option Neu erstellen aus, und geben Sie einen Namen für die Ressourcengruppe ein.

Geben Sie einen eindeutigen Namen für den Schlüsseltresor ein.

Wählen Sie eine Region und einen Tarif aus.

Aktivieren Sie den Löschschutz für den neuen Schlüsseltresor.

Wählen Sie auf der Registerkarte Zugriffsrichtlinie für das Berechtigungsmodell die Option Rollenbasierte Zugriffssteuerung in Azure aus.

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

Notieren Sie sich den Namen des Schlüsseltresors und die URI. Anwendungen, die auf Ihren Schlüsseltresor zugreifen, müssen diesen URI verwenden.

Weitere Informationen finden Sie unter Schnellstart – Erstellen einer Azure Key Vault-Instanz über das Azure-Portal.

Der Kunde weist einem Benutzerkonto die Rolle „Key Vault-Kryptografiebeauftragter“ zu.

Mit diesem Schritt wird sichergestellt, dass Sie Verschlüsselungsschlüssel erstellen können.

- Navigieren Sie zu Ihrem Schlüsseltresor, und wählen Sie im linken Bereich Access Control (IAM) aus.

- Wählen Sie unter Zugriff auf diese Gruppe gewähren die Option Rollenzuweisung hinzufügen aus.

- Suchen Sie nach der Rolle Key Vault-Kryptografiebeauftragter, und wählen Sie sie aus.

- Wählen Sie unter Mitglieder die Option Benutzer, Gruppe oder Dienstprinzipal aus.

- Wählen Sie Mitglieder aus, und suchen Sie nach Ihrem Benutzerkonto.

- Wählen Sie Überprüfen und zuweisen aus.

Der Kunde erstellt einen Verschlüsselungsschlüssel

Zum Erstellen des Verschlüsselungsschlüssels muss dem Konto des Benutzers die Rolle Key Vault-Kryptografiebeauftragter oder eine andere Rolle zugewiesen werden, die die Erstellung eines Schlüssels erlaubt.

- Wählen Sie auf der Seite „Key Vault-Eigenschaften“ die Option Schlüssel aus.

- Wählen Sie die Option Generieren/Importieren aus.

- Geben Sie auf dem Bildschirm Schlüssel erstellen einen Namen für den Schlüssel an. Behalten Sie bei den anderen Optionen die Standardwerte bei.

- Klicken Sie auf Erstellen.

- Kopieren Sie den Schlüssel-URI.

Der Kunde gewährt der Dienstanbieteranwendung Zugriff auf den Schlüsseltresor

Weisen Sie die Azure RBAC-Rolle Kryptografiedienstverschlüsselung für Schlüsseltresore der registrierten Anwendung des Dienstanbieters zu, damit sie auf den Schlüsseltresor zugreifen kann.

- Navigieren Sie zu Ihrem Schlüsseltresor, und wählen Sie im linken Bereich Access Control (IAM) aus.

- Wählen Sie unter Zugriff auf diese Gruppe gewähren die Option Rollenzuweisung hinzufügen aus.

- Suchen Sie nach der Option Kryptografiedienstverschlüsselung für Schlüsseltresore, und wählen Sie sie aus.

- Wählen Sie unter Mitglieder die Option Benutzer, Gruppe oder Dienstprinzipal aus.

- Wählen Sie Mitglieder aus, und suchen Sie nach dem Namen der Anwendung, die Sie aus dem Dienstanbieter installiert haben.

- Wählen Sie Überprüfen und zuweisen aus.

Jetzt können Sie kundenseitig verwaltete Schlüssel mit dem Schlüsseltresor-URI und dem Schlüssel konfigurieren.

Konfigurieren von kundenseitig verwalteten Schlüsseln für ein vorhandenes Konto

Bis zu diesem Punkt haben Sie die mehrinstanzenfähige Anwendung im Mandanten des ISVs konfiguriert, die Anwendung im Mandanten des Kunden installiert sowie den Schlüsseltresor und den Schlüssel im Mandanten des Kunden konfiguriert. Als Nächstes können Sie kundenseitig verwaltete Schlüssel für ein vorhandenes Speicherkonto mit dem Schlüssel aus dem Mandanten des Kunden konfigurieren.

Die Beispiele in diesem Artikel zeigen, wie kundenseitig verwaltete Schlüssel für ein vorhandenes Speicherkonto mithilfe einer benutzerseitig zugewiesenen verwalteten Identität konfiguriert werden, um den Zugriff auf den Schlüsseltresor zu autorisieren. Sie können auch mithilfe einer systemseitig zugewiesenen verwalteten Identität kundenseitig verwaltete Schlüssel für ein vorhandenes Speicherkonto konfigurieren. In beiden Fällen muss die verwaltete Identität entsprechende Berechtigungen für den Zugriff auf den Schlüsseltresor haben. Weitere Informationen finden Sie auf der Seite Authentifizieren bei Azure Key Vault.

Beim Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto können Sie festlegen, dass die für die Azure Storage-Verschlüsselung verwendete Schlüsselversion automatisch aktualisiert wird, wenn im zugeordneten Schlüsseltresor eine neue Version verfügbar ist. Lassen Sie dazu die Schlüsselversion im Schlüssel-URI weg. Alternativ können Sie explizit eine Schlüsselversion angeben, die für die Verschlüsselung verwendet werden soll, bis die Schlüsselversion manuell aktualisiert wird. Durch Einbeziehen der Schlüsselversion für den Schlüssel-URI werden kundenseitig verwaltete Schlüssel für manuelle Aktualisierung der Schlüsselversion konfiguriert.

Wichtig

Um einen Schlüssel zu drehen, erstellen Sie eine neue Version des Schlüssels in Azure Key Vault. Azure Storage behandelt die Schlüsseldrehung nicht, somit müssen Sie die Drehung des Schlüssels im Schlüsseltresor verwalten. Sie können die automatische Drehung von Schlüsseln in Azure Key Vault konfigurieren oder den Schlüssel manuell drehen.

Azure Storage überprüft den Schlüsseltresor nur einmal täglich auf eine neue Schlüsselversion. Wenn Sie einen Schlüssel in Azure Key Vault drehen (rotieren), warten Sie 24 Stunden, bevor Sie die ältere Version deaktivieren.

Führen Sie zum Konfigurieren der mandantenübergreifenden kundenseitig verwalteten Schlüssel für ein vorhandenes Speicherkonto im Azure-Portal die folgenden Schritte aus:

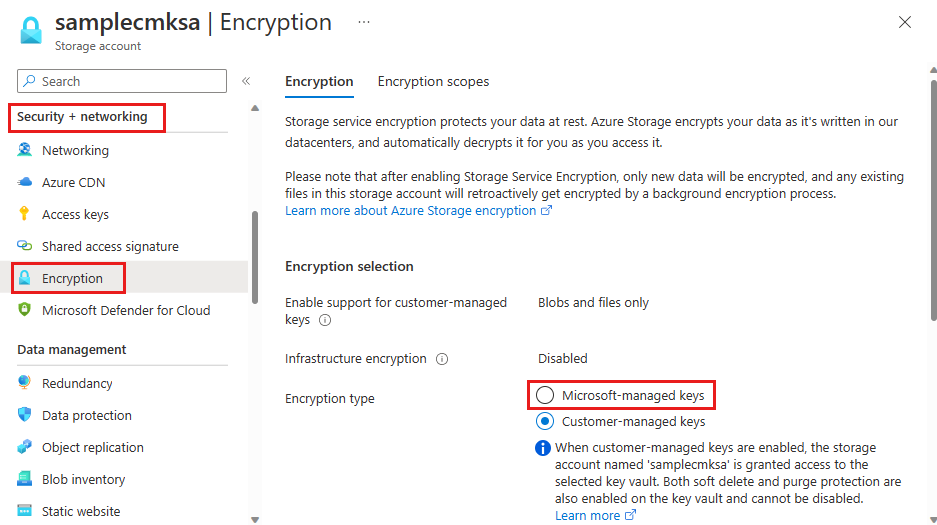

Navigieren Sie zum Speicherkonto.

Wählen Sie unter „Sicherheit und Netzwerk“ die Option „Verschlüsselung“ aus. Standardmäßig ist die Schlüsselverwaltung auf Von Microsoft verwaltete Schlüssel festgelegt, wie in der folgenden Abbildung gezeigt wird.

Wählen Sie die Option Kundenseitig verwaltete Schlüssel aus.

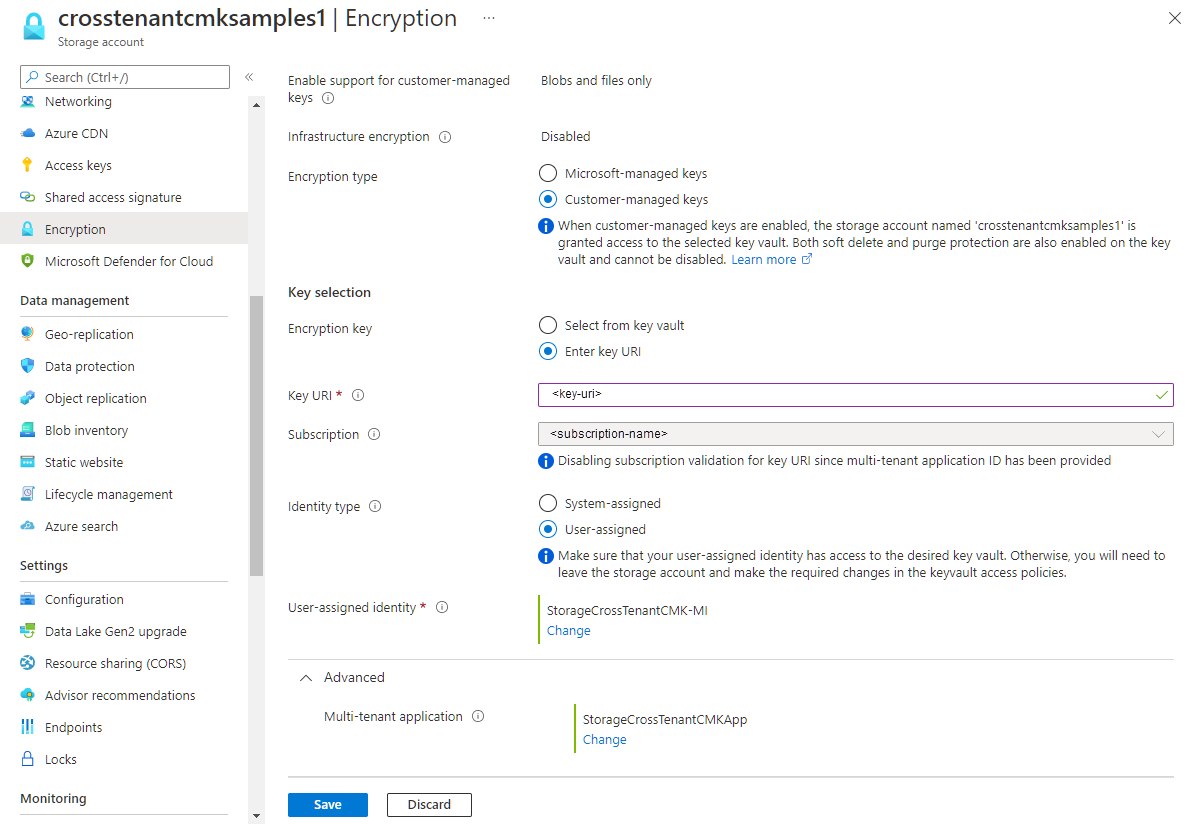

Wählen Sie die Option Select from Key Vault (Aus Schlüsseltresor wählen).

Wählen Sie Schlüssel-URI eingeben aus, und geben Sie den Schlüssel-URI an. Lassen Sie die Schlüsselversion aus dem URI weg, wenn Azure Storage automatisch auf eine neue Schlüsselversion überprüfen und sie aktualisieren soll.

Wählen Sie das Abonnement aus, das den Schlüsseltresor und Schlüssel enthält.

Wählen Sie im Feld Identitätstyp die Option Benutzerseitig zugewiesen aus, und geben Sie dann die verwaltete Identität mit den zuvor erstellten Verbundidentitätsanmeldeinformationen an.

Erweitern Sie den Abschnitt Erweitert, und wählen Sie die registrierte mehrinstanzenfähige Anwendung aus, die Sie zuvor im Mandanten des ISVs erstellt haben.

Speichern Sie die Änderungen.

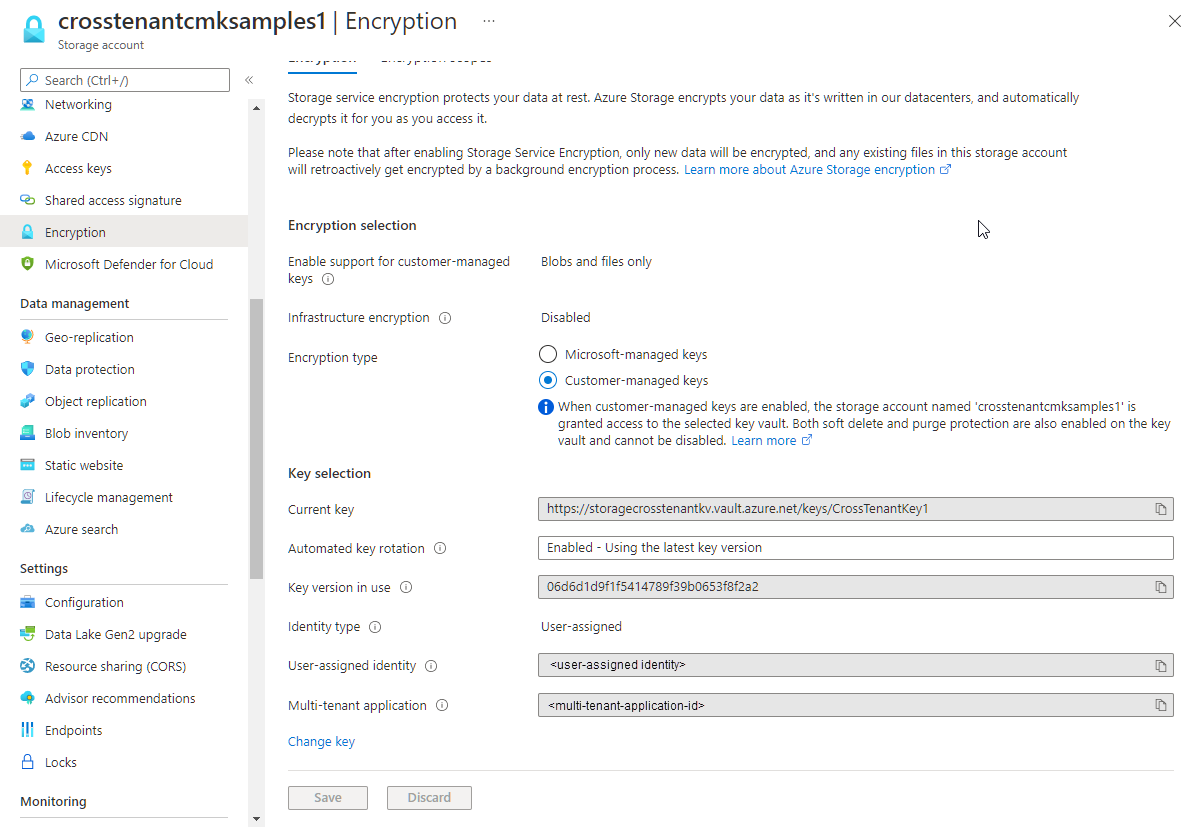

Nachdem Sie den Schlüssel aus dem Schlüsseltresor im Mandanten des Kunden angegeben haben, zeigt das Azure-Portal, dass kundenseitig verwaltete Schlüssel mit diesem Schlüssel konfiguriert wurden. Außerdem zeigt es, dass die automatische Aktualisierung der Schlüsselversion aktiviert ist, und die Schlüsselversion, die zurzeit für die Verschlüsselung verwendet wird. Im Portal werden auch der Typ der verwalteten Identität, mit der der Zugriff auf den Schlüsseltresor autorisiert wird, die Prinzipal-ID für die verwaltete Identität und die Anwendungs-ID der mehrinstanzenfähigen Anwendung angezeigt.

Ändern des Schlüssels

Sie können den Schlüssel, den Sie für die Azure Storage-Verschlüsselung verwenden, jederzeit ändern.

Hinweis

Wenn Sie den Schlüssel oder die Schlüsselversion ändern, ändert sich der Schutz des Stammverschlüsselungsschlüssels, die Daten in Ihrem Azure Storage-Konto bleiben jedoch zu jedem Zeitpunkt verschlüsselt. Es sind keine zusätzlichen Maßnahmen Ihrerseits erforderlich, um sicherzustellen, dass Ihre Daten geschützt sind. Das Ändern des Schlüssels oder das Rotieren der Schlüsselversion wirkt sich nicht auf die Leistung aus. Mit dem Ändern des Schlüssels oder dem Rotieren der Schlüsselversion ist keine Downtime verbunden.

Führen Sie die folgenden Schritte aus, um den Schlüssel im Azure-Portal zu ändern:

- Navigieren Sie zu Ihrem Speicherkonto, und zeigen Sie die Einstellungen zur Verschlüsselung an.

- Wählen Sie den Schlüsseltresor und dann einen neuen Schlüssel aus.

- Speichern Sie die Änderungen.

Widerrufen des Zugriffs auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet

Wenn Sie den Zugriff auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet, vorübergehend widerrufen möchten, deaktivieren Sie den Schlüssel, der zurzeit im Schlüsseltresor verwendet wird. Das Deaktivieren und erneute Aktivieren des Schlüssels hat keine Auswirkungen auf die Leistung und verursacht keine Downtime.

Nachdem der Schlüssel deaktiviert wurde, können Clients keine Vorgänge mehr aufrufen, bei denen Lese- oder Schreibvorgänge für ein Blob oder die zugehörigen Metadaten durchgeführt werden. Informationen dazu, welche Vorgänge nicht erfolgreich ausgeführt werden, finden Sie unter Widerrufen des Zugriffs auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet.

Achtung

Wenn Sie den Schlüssel im Schlüsseltresor deaktivieren, bleiben die Daten in Ihrem Azure Storage-Konto verschlüsselt, sind jedoch nicht zugänglich, bis Sie den Schlüssel erneut aktivieren.

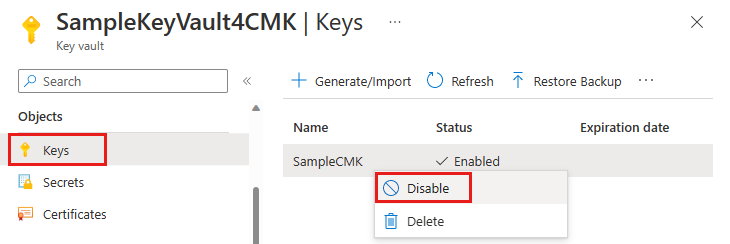

Führen Sie zum Deaktivieren eines kundenseitig verwalteten Schlüssels über das Azure-Portal die folgenden Schritte aus:

Navigieren Sie zu dem Schlüsseltresor, der den Schlüssel enthält.

Wählen Sie unter Objekte die Option Schlüssel aus.

Klicken Sie mit der rechten Maustaste auf den Schlüssel, und wählen Sie Deaktivieren aus.

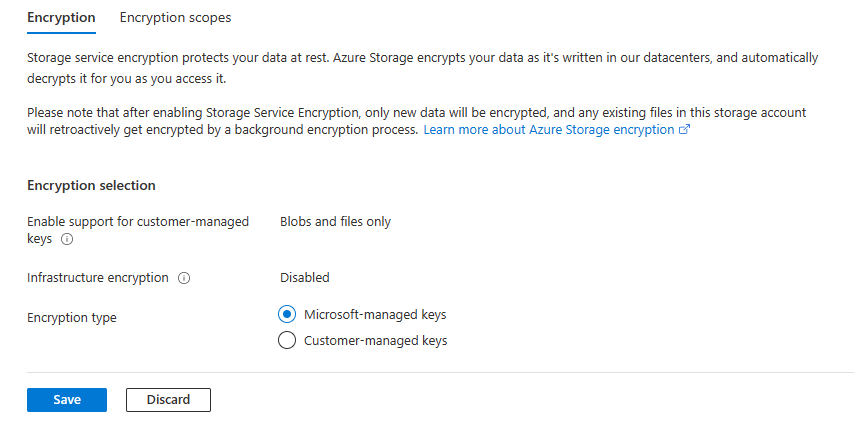

Zurückwechseln zu von Microsoft verwalteten Schlüsseln

Sie können jederzeit über das Azure-Portal, mit PowerShell oder der Azure CLI von kundenseitig verwalteten Schlüsseln zu von Microsoft verwalteten Schlüsseln zurückwechseln.

Führen Sie die folgenden Schritte aus, um im Azure-Portal von kundenseitig verwalteten Schlüsseln zu von Microsoft verwalteten Schlüsseln zurückzuwechseln:

Navigieren Sie zum Speicherkonto.

Wählen Sie unter Sicherheit + Netzwerk die Option Verschlüsselung aus.

Ändern Sie den Verschlüsselungstyp in von Microsoft verwaltete Schlüssel.