Schützen von Web-Apps in Azure VMware Solution mit Azure Application Gateway

Azure Application Gateway ist ein Lastenausgleich für Webdatenverkehr auf Schicht 7, mit dem Sie in Ihre Webanwendungen eingehenden Datenverkehr verwalten können, der sowohl in Azure VMware Solution v1.0 als auch v2.0 angeboten wird. Beide Versionen wurden mit Web-Apps getestet, die in Azure VMware Solution ausgeführt werden.

Die Funktionen sind:

- Cookiebasierte Sitzungsaffinität

- URL-basiertes Routing

- Web Application Firewall (WAF)

Eine umfassende Liste der Features finden Sie unter Azure Application Gateway-Funktionen.

In diesem Artikel erfahren Sie, wie Sie Application Gateway vor einer Webserverfarm verwenden, um eine Web-App zu schützen, die in Azure VMware Solution ausgeführt wird.

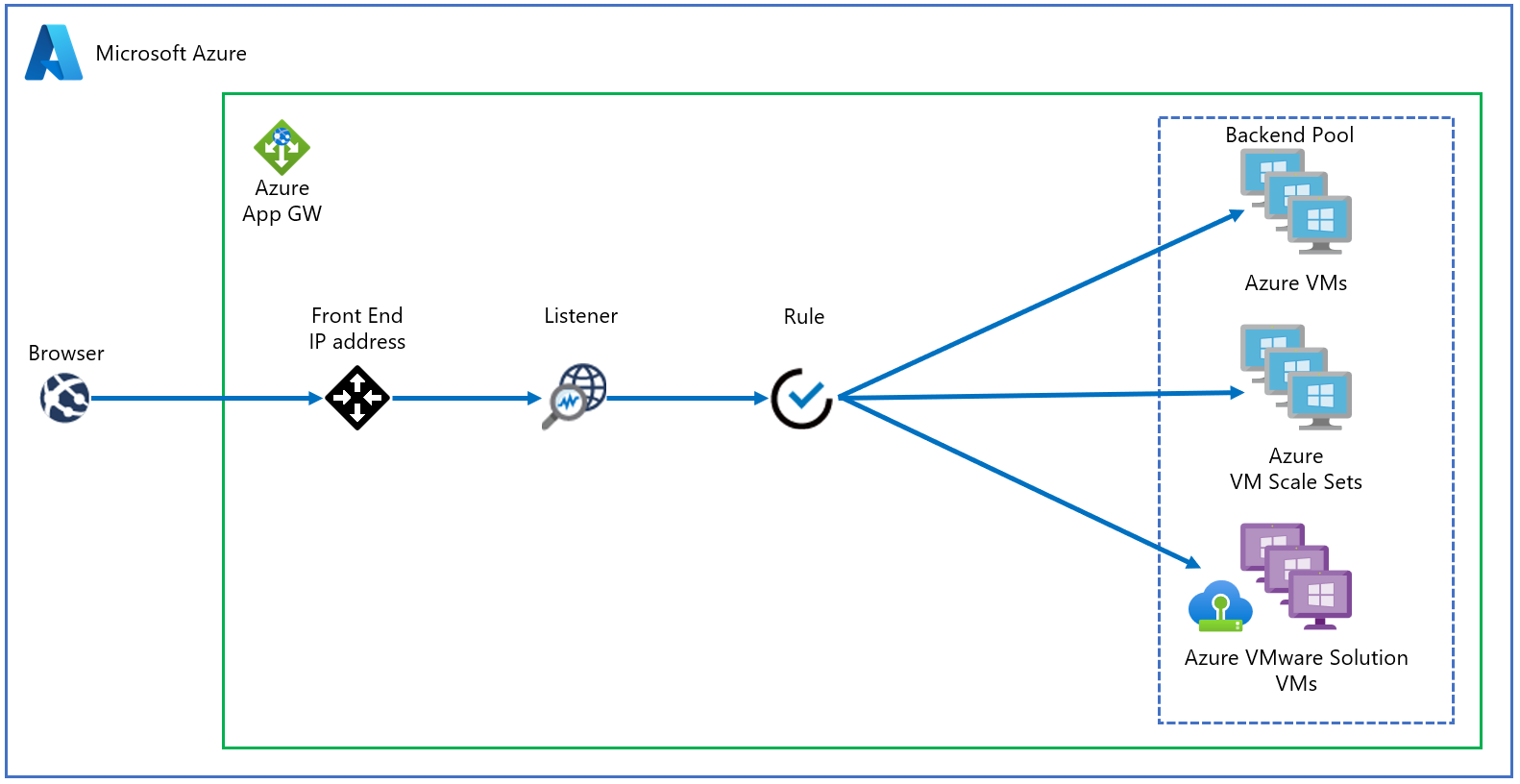

Topologie

Die Abbildung zeigt, wie Application Gateway verwendet wird, um Azure-IaaS-VMs, Azure-VM-Skalierungsgruppen oder lokale Server zu schützen. Application Gateway behandelt Azure VMware Solution-VMs als lokale Server.

Wichtig

Azure Application Gateway ist die bevorzugte Methode, um Web-Apps verfügbar zu machen, die auf Azure VMware Solution-VMs ausgeführt werden.

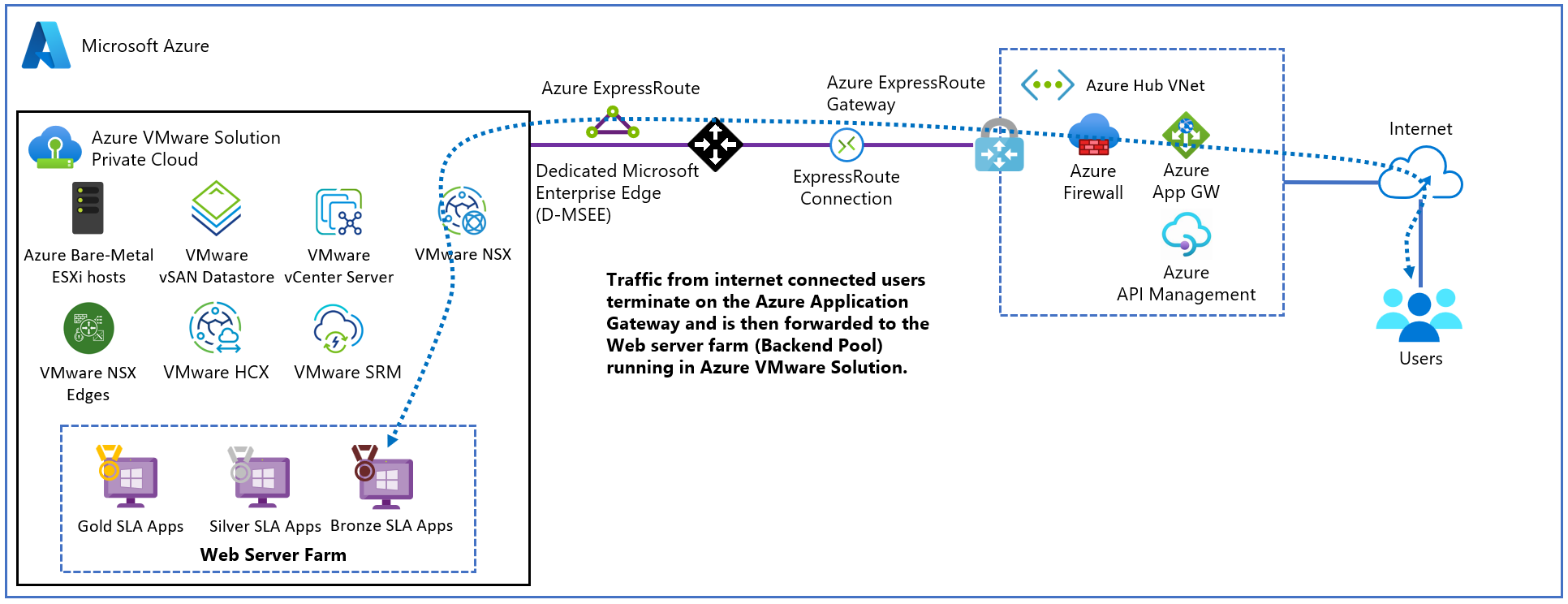

Das Diagramm zeigt das Testszenario zum Überprüfen von Application Gateway mit Azure VMware Solution-Webanwendungen.

Die Application Gateway-Instanz wird auf dem Hub in einem dedizierten Subnetz mit einer öffentlichen Azure-IP-Adresse bereitgestellt. Es wird empfohlen, Azure DDoS Protection für das virtuelle Netzwerk zu aktivieren. Der Webserver wird in einer privaten Azure VMware Solution-Cloud hinter NSX T0- und T1-Gateways gehostet. Außerdem ermöglicht Azure VMware Solution die Kommunikation mit dem Hub und den lokalen Systemen mithilfe von ExpressRoute Global Reach.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement.

- Eine bereitgestellte und ausgeführte private Azure VMware Solution-Cloud.

Bereitstellung und Konfiguration

Suchen Sie im Azure-Portal nach Application Gateway, und wählen Sie Anwendungsgateway erstellen aus.

Geben Sie die grundlegenden Details wie in der folgenden Abbildung an, und klicken Sie dann auf Weiter: Front-Ends >.

Wählen Sie den IP-Adresstyp für das Front-End aus. Wählen Sie für den Typ „Öffentlich“ eine vorhandene öffentliche IP-Adresse aus, oder erstellen Sie eine neue. Klicken Sie auf Weiter: Back-Ends>.

Hinweis

Für private Front-Ends werden nur die SKUs „Standard“ und „Web Application Firewall (WAF)“ unterstützt.

Fügen Sie einen Back-End-Pool der virtuellen Computer hinzu, die in der Azure VMware Solution-Infrastruktur ausgeführt werden. Geben Sie die Details der in der privaten Azure VMware Solution-Cloud ausgeführten Webserver an, und wählen Sie Hinzufügen aus. Wählen Sie anschließend Weiter: Konfiguration > aus.

Wählen Sie auf der Registerkarte Konfiguration die Option Routingregel hinzufügen aus.

Geben Sie auf der Registerkarte Listener die Details für den Listener an. Wenn HTTPS ausgewählt wurde, müssen Sie entweder ein Zertifikat aus einer PFX-Datei oder ein vorhandenes Zertifikat von Azure Key Vault bereitstellen.

Wählen Sie die Registerkarte Back-End-Ziele und dann das zuvor erstellte Back-End aus. Wählen Sie für das Feld HTTP-Einstellungen die Option Neu hinzufügen aus.

Konfigurieren Sie die Parameter für die HTTP-Einstellungen. Wählen Sie Hinzufügen aus.

Wenn Sie mehrere pfadbasierte Regeln konfigurieren möchten, wählen Sie Fügen Sie mehrere Ziele zum Erstellen einer pfadbasierten Regel hinzu aus.

Fügen Sie eine pfadbasierte Regel hinzu, und wählen Sie Hinzufügen aus. Wiederholen Sie diese Schritte, um weitere pfadbasierte Regeln hinzuzufügen.

Wenn Sie mit dem Hinzufügen von pfadbasierten Regeln fertig sind, wählen Sie erneut Hinzufügen und dann Weiter: Tags >> aus.

Fügen Sie Tags hinzu, und klicken Sie auf Weiter: Überprüfen und erstellen >.

Eine Validierung wird auf Ihrem Application Gateway ausgeführt. Wenn Sie erfolgreich ist, wählen Sie Erstellen zum Bereitstellen.

Konfigurationsbeispiele

Konfigurieren Sie nun Application Gateway mit Azure VMware Solution-VMs als Back-End-Pools für diese Anwendungsfälle:

Hosten mehrerer Websites

Hier lernen Sie die Vorgehensweise zum Definieren von Back-End-Adresspools mithilfe von VMs kennen, die in einer privaten Azure VMware Solution-Cloud auf einem vorhandenen Anwendungsgateway ausgeführt werden.

Hinweis

Diese Vorgehensweise setzt voraus, dass Sie mehrere Domänen besitzen, und als Beispiele werden www.contoso.com und www.contoso2.com verwendet.

Erstellen Sie in Ihrer privaten Cloud zwei unterschiedliche VM-Pools. Einer stellt Contoso und der zweite contoso2 dar.

Hier wurde Windows Server 2016 mit installierter IIS-Rolle (Internetinformationsdienste) verwendet. Nachdem die virtuellen Computer installiert wurden, führen Sie die folgenden PowerShell-Befehle aus, um IIS auf den einzelnen VMs zu konfigurieren.

Install-WindowsFeature -Name Web-Server Add-Content -Path C:\inetpub\wwwroot\Default.htm -Value $($env:computername)Klicken Sie in einer vorhandenen Application Gateway-Instanz im Menü links zunächst auf Back-End-Pools und anschließend auf Hinzufügen, und geben Sie die Details der neuen Pools ein. Wählen Sie im rechten Bereich Hinzufügen aus.

Erstellen Sie im Abschnitt Listener einen neuen Listener für jede Website. Geben Sie die Details für jeden Listener ein, und wählen Sie Hinzufügen aus.

Wählen Sie links HTTP-Einstellungen aus, und wählen Sie im linken Bereich Hinzufügen aus. Geben Sie die Details ein, um eine neue HTTP-Einstellung zu erstellen, und wählen Sie Speichern aus.

Erstellen Sie die Regeln im linken Menü im Abschnitt Regeln. Ordnen Sie jede Regel dem entsprechenden Listener zu. Wählen Sie Hinzufügen aus.

Konfigurieren Sie den entsprechenden Back-End-Pool und die HTTP-Einstellungen. Wählen Sie Hinzufügen aus.

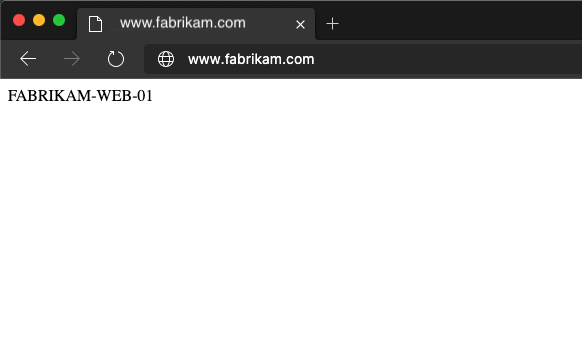

Testen der Verbindung. Öffnen Sie Ihren bevorzugten Browser, und browsen Sie zu den verschiedenen Websites, die in Ihrer Azure VMware Solution-Umgebung gehostet werden.

Routing per URL

In den folgenden Schritten werden Back-End-Adresspools mit VMs definiert, die in einer privaten Azure VMware Solution-Cloud ausgeführt werden. Die private Cloud ist über ein Anwendungsgateway verbunden. Anschließend erstellen Sie Routingregeln, die sicherstellen, dass Webdatenverkehr an die richtigen Server in den Pools gesendet wird.

Erstellen Sie in Ihrer privaten Cloud einen VM-Pool, um die Webfarm darzustellen.

Zur Veranschaulichung wurde in diesem Tutorial Windows Server 2016 mit installierter IIS-Rolle verwendet. Nachdem die virtuellen Computer installiert wurden, führen Sie die folgenden PowerShell-Befehle aus, um IIS für jedes VM-Tutorial zu konfigurieren.

Die erste VM (contoso-web-01) hostet die Hauptwebsite.

Install-WindowsFeature -Name Web-Server Add-Content -Path C:\inetpub\wwwroot\Default.htm -Value $($env:computername)Die zweite VM (contoso-web-02) hostet die Website für die Bilder.

Install-WindowsFeature -Name Web-Server New-Item -Path "C:\inetpub\wwwroot\" -Name "images" -ItemType "directory" Add-Content -Path C:\inetpub\wwwroot\images\test.htm -Value $($env:computername)Die dritte VM (contoso-web-03) hostet die Website für die Videos.

Install-WindowsFeature -Name Web-Server New-Item -Path "C:\inetpub\wwwroot\" -Name "video" -ItemType "directory" Add-Content -Path C:\inetpub\wwwroot\video\test.htm -Value $($env:computername)Fügen Sie drei neue Back-End-Pools in einer vorhandenen Application Gateway-Instanz hinzu.

- Klicken Sie im Menü auf der linken Seite auf Back-End-Pools.

- Wählen Sie Hinzufügen aus, und geben Sie die Details des ersten Pools (contoso-web) ein.

- Fügen Sie eine VM als Ziel hinzu.

- Wählen Sie Hinzufügen aus.

- Wiederholen Sie diesen Vorgang für contoso-images und contoso-video, wobei Sie jeweils eine andere VM als Ziel hinzufügen.

Erstellen Sie im Abschnitt Listener einen neuen Listener vom Typ Basic an Port 8080.

Wählen Sie im linken Navigationsbereich HTTP-Einstellungen aus, und wählen Sie im linken Bereich Hinzufügen aus. Geben Sie die Details ein, um eine neue HTTP-Einstellung zu erstellen, und wählen Sie Speichern aus.

Erstellen Sie die Regeln im Abschnitt Regeln des linken Menüs, und ordnen Sie jede Regel dem zuvor erstellten Listener zu. Konfigurieren Sie anschließend den Haupt-Back-End-Pool sowie die HTTP-Einstellungen und wählen Sie dann Hinzufügen.

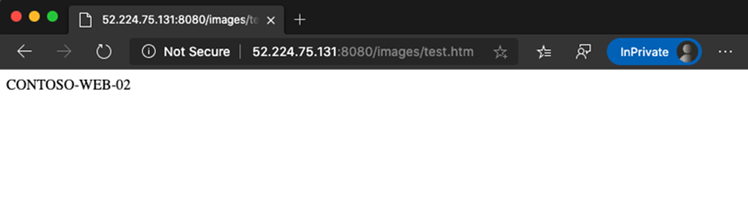

Testen Sie die Konfiguration. Greifen Sie im Azure-Portal auf das Anwendungsgateway zu, und kopieren Sie die öffentliche IP-Adresse im Abschnitt Übersicht.

Nächste Schritte

Nachdem Sie sich mit Application Gateway zum Schutz einer in Azure VMware Solution ausgeführten Web-App beschäftigt haben, erfahren Sie mehr über Folgendes: