Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Bastion bietet je nach ausgewählten SKU- und Optionskonfigurationen mehrere Bereitstellungsarchitekturen. Für die meisten SKUs wird Azure Bastion in einem virtuellen Netzwerk bereitgestellt und unterstützt das Peering virtueller Netzwerke. Insbesondere verwaltet Azure Bastion RDP-/SSH-Verbindungen mit VMs, die in den lokalen oder mit Peering verbundenen virtuellen Netzwerken erstellt wurden.

RDP und SSH sind grundlegende Protokolle, über die Sie eine Verbindung mit Ihren in Azure ausgeführten Workloads herstellen können. Das Verfügbarmachen von RDP- oder SSH-Ports über das Internet ist nicht erwünscht und wird als erhebliche Angriffsfläche angesehen. Dies ist häufig auf Protokollschwachstellen zurückzuführen. Um diese Angriffsfläche einzudämmen, können Sie Bastion-Hosts (auch Jumpserver genannt) auf der öffentlichen Seite Ihres Umkreisnetzwerks bereitstellen. Bastion-Hostserver sind so konzipiert und konfiguriert, dass sie Angriffen standhalten. Bastion-Server bieten außerdem RDP- und SSH-Verbindungen mit den Workloads, die sich hinter der Bastion und weiter innen im Netzwerk befinden.

Die SKU, die Sie beim Bereitstellen von Bastion auswählen, bestimmt die Architektur und die verfügbaren Features. Sie können ein Upgrade auf eine höhere SKU durchführen, um weitere Features zu unterstützen, aber Sie können eine SKU nach der Bereitstellung nicht herabstufen. Bestimmte Architekturen, z. B. Privat und Developer-SKU, müssen zum Zeitpunkt der Bereitstellung konfiguriert werden.

Bereitstellung – Basic-SKU und höher

Bei der Arbeit mit der Basic-SKU oder höher verwendet Bastion die folgende Architektur und den folgenden Workflow:

- Der Bastionhost wird in dem virtuellen Netzwerk bereitgestellt, in dem das Subnetz „AzureBastionSubnet“ (mindestens Präfix „/26“) enthalten ist.

- Der Benutzer stellt mithilfe eines beliebigen HTML5-Browsers eine Verbindung mit dem Azure-Portal her und wählt die VM aus, mit der eine Verbindung hergestellt werden soll. Für die Azure-VM ist keine öffentliche IP-Adresse erforderlich.

- Mit nur einem Klick wird die RDP- oder SSH-Sitzung im Browser geöffnet.

Bei einigen Konfigurationen können Benu*innen über den systemeigenen Betriebssystemclient eine Verbindung mit dem virtuellen Computer herstellen.

Die Konfigurationsschritte finden Sie unter:

- Automatisches Bereitstellen von Bastion – nur Basic-SKU

- Bereitstellen von Bastion mithilfe manuell angegebener Einstellungen

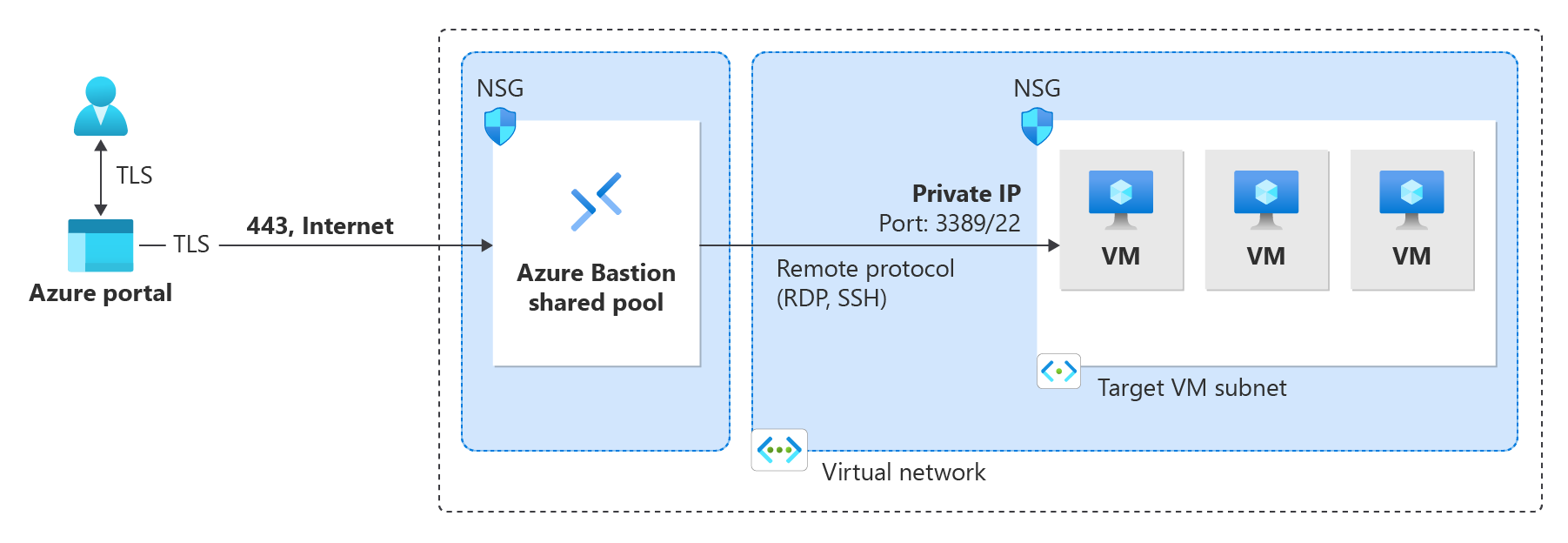

Bereitstellung – Developer-SKU

Die Entwickler-SKU von Bastion ist eine kostenlose, einfache SKU. Diese SKU eignet sich ideal für Dev/Test-Benutzer*innen, die eine sichere Verbindung mit ihren virtuellen Computern herstellen möchten und keine zusätzlichen Bastion-Funktionen oder Hostskalierung benötigen. Mit der Developer-SKU können Sie über die Seite für VM-Verbindungen eine Verbindung mit jeweils einer Azure-VM herstellen.

Wenn Sie Bastion mit der Developer-SKU bereitstellen, unterscheiden sich die Bereitstellungsanforderungen von der Bereitstellung mit anderen SKUs. In der Regel wird beim Erstellen eines Bastionhosts ein Host in AzureBastionSubnet in Ihrem virtuellen Netzwerk bereitgestellt. Der Bastionhost ist für Ihre Verwendung vorgesehen. Wenn Sie die Entwickler-SKU verwenden, wird kein Bastionhost in Ihrem virtuellen Netzwerk bereitgestellt, und Sie benötigen AzureBastionSubnet nicht. Der Entwickler-SKU-Bastionhost ist jedoch keine dedizierte Ressource. Stattdessen ist er Teil eines freigegebenen Pools.

Da die Bastion-Ressource mit Developer-SKU nicht dediziert ist, sind die Features für die Developer-SKU eingeschränkt. Im Abschnitt SKU der Bastion-Konfigurationseinstellungen werden die Features nach SKU aufgeführt. Sie können die Entwickler-SKU jederzeit auf eine höhere SKU aktualisieren, wenn Sie weitere Funktionen benötigen. Siehe Aktualisieren einer SKU.

Weitere Informationen zur Developer-SKU finden Sie unter Bereitstellen von Azure Bastion – Developer-SKU.

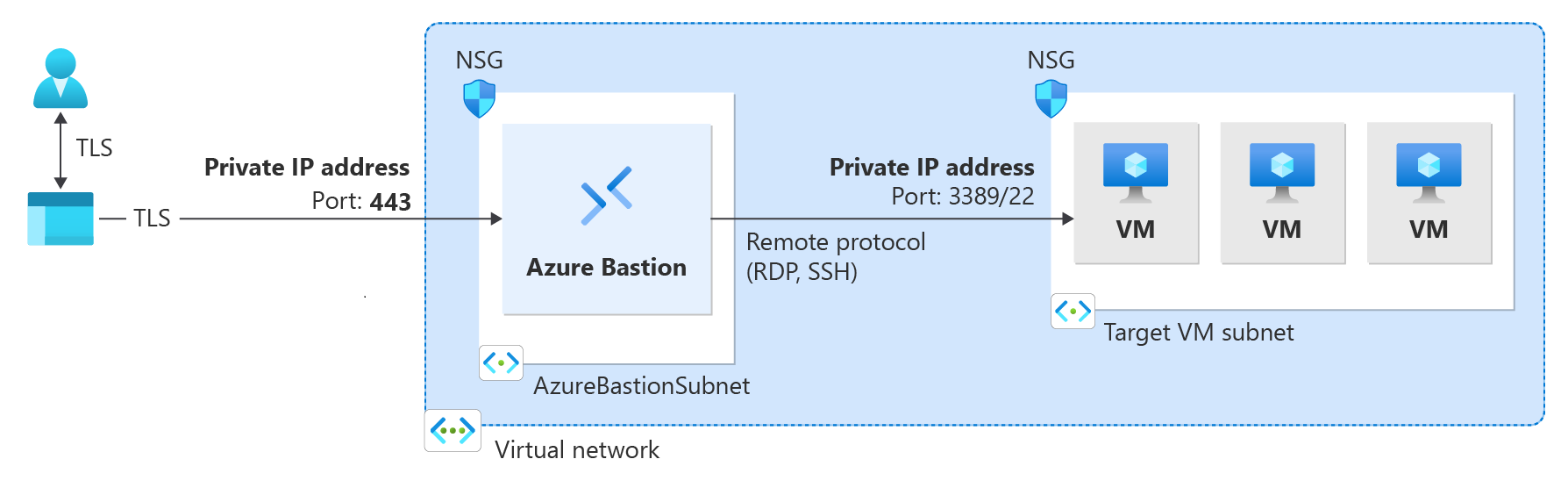

Bereitstellung – Privat

Rein private Bastion-Bereitstellungen sperren Workloads End-to-End, indem eine nicht über das Internet routingfähige Bereitstellung von Bastion erstellt wird, die nur privaten IP-Adresszugriff zulässt. Rein private Bastion-Bereitstellungen erlauben keine Verbindungen mit dem Bastionhost über die öffentliche IP-Adresse. Im Gegensatz dazu ermöglicht eine reguläre Azure Bastion-Bereitstellung Benutzern die Verbindung mit dem Bastionhost mithilfe einer öffentlichen IP-Adresse.

Das Diagramm zeigt die rein private Bereitstellungsarchitektur von Bastion. Ein Benutzer, der über das private ExpressRoute-Peering mit Azure verbunden ist, kann mithilfe der privaten IP-Adresse des Bastionhosts eine sichere Verbindung mit Bastion herstellen. Bastion kann dann die Verbindung über eine private IP-Adresse mit einer VM herstellen, die sich innerhalb desselben virtuellen Netzwerks wie der Bastionhost befindet. In einer rein privaten Bastion-Bereitstellung lässt Bastion keinen ausgehenden Zugriff außerhalb des virtuellen Netzwerks zu.

Überlegungen:

Eine rein private Bastion wird zum Zeitpunkt der Bereitstellung konfiguriert und erfordert den SKU-Tarif „Premium“.

Sie können nicht von einer regulären Bastion-Bereitstellung zu einer rein privaten Bereitstellung wechseln.

Um Bastion rein privat in einem virtuellen Netzwerk bereitzustellen, das bereits über eine Bastion-Bereitstellung verfügt, entfernen Sie zuerst Bastion aus Ihrem virtuellen Netzwerk, und stellen Sie Bastion dann als rein privat im virtuellen Netzwerk bereit. Sie müssen das AzureBastionSubnet nicht löschen und neu erstellen.

Wenn Sie eine private End-to-End-Konnektivität erstellen möchten, stellen Sie eine Verbindung über den nativen Client statt über das Azure-Portal her.

Wenn Ihr Clientcomputer lokal und nicht von Azure ist, müssen Sie ein ExpressRoute oder VPN bereitstellen und IP-basierte Verbindung auf der Bastion-Ressource aktivieren

Weitere Informationen zu rein privaten Bereitstellungen finden Sie unter Bereitstellen von Bastion als rein privat.