Sichere Übersicht

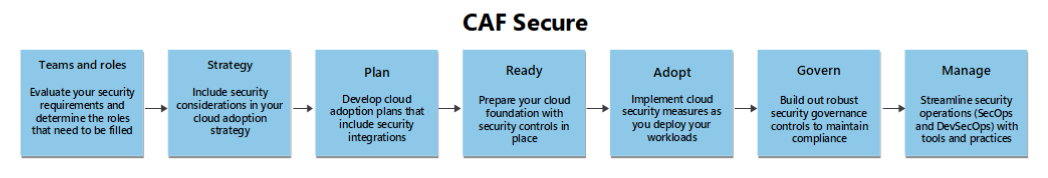

Das Cloud Adoption Framework für Azure Secure-Methodik bietet einen strukturierten Ansatz zum Sichern Ihrer Azure-Cloud-Umgebung.

Die Anleitung in dieser Reihe von Artikeln enthält Empfehlungen, die für alle Methoden im Cloud Adoption Framework relevant sind, da Sicherheit ein integraler Bestandteil jeder Phase Ihrer Cloud-Einführungsreise sein sollte. Daher finden Sie Artikel, die an jeder Methodik ausgerichtet sind, die Sicherheitsempfehlungen für Sie bereitstellen, während Sie die einzelnen Phasen Ihrer Cloudakzeptanz-Reise durchlaufen.

Alle Empfehlungen in diesem Leitfaden halten sich an die Zero Trust-Prinzipien , die von Kompromittierung (oder Von Sicherheitsverletzungen, geringsten Rechten und expliziter Überprüfung der Vertrauensstellung) ausgehen, die Ihre Sicherheitsstrategie, Architektur und Implementierung unterstützen sollten.

Ganzheitliche Sicherheitsleitfaden

Sicherheit ist eine komplexe und anspruchsvolle Disziplin, die Sie in fast allen Aspekten Ihrer Cloud- und Technologieumgebungen berücksichtigen müssen. Berücksichtigen Sie die folgenden wichtigen Punkte:

Alles ist ein potenzieller Ziel- oder Angriffsvektor: In der heutigen Welt können Angreifer alle Schwächen der Personen, Prozesse und Technologien einer Organisation ausnutzen, um ihre schädlichen Ziele zu erreichen.

Sicherheit ist ein Teamsport: Um sich gegen diese Angriffe zu verteidigen, ist ein koordinierter Ansatz für Geschäfts-, Technologie- und Sicherheitsteams erforderlich. Jedes Team muss zu Sicherheitsbemühungen beitragen und effektiv zusammenarbeiten. Informationen zu den verschiedenen Rollen, die zum Sichern von Azure-Ressourcen erforderlich sind, finden Sie unter Teams und Rollen.

Diese Sicherheitsleitfaden für cloudakzeptanzframework sind eine Komponente einer größeren ganzheitlichen Microsoft-Sicherheitsanleitung, die verschiedenen Teams dabei helfen soll, ihre Sicherheitsaufgaben zu verstehen und auszuführen. Der vollständige Satz enthält die folgenden Anleitungen:

Die Methode "Cloud Adoption Framework Secure" bietet Sicherheitsanleitungen für Teams, die die Technologieinfrastruktur verwalten, die alle workloadentwicklung und -vorgänge unterstützt, die in Azure gehostet werden.

Azure Well-Architected Framework-Sicherheitsleitfaden bieten Anleitungen für einzelne Workloadbesitzer zum Anwenden bewährter Methoden für die Anwendungsentwicklung und DevOps- und DevSecOps-Prozesse. Microsoft bietet Anleitungen, die diese Dokumentation zum Anwenden von Sicherheitspraktiken und DevSecOps-Steuerelementen in einem Sicherheitsentwicklungslebenszyklus ergänzen.

Microsoft Cloud Security Benchmark bietet Anleitungen zu bewährten Methoden für Projektbeteiligte, um eine robuste Cloudsicherheit zu gewährleisten. Dieser Leitfaden enthält Sicherheitsgrundwerte, die die verfügbaren Sicherheitsfeatures beschreiben und empfohlene optimale Konfigurationen für Azure-Dienste empfehlen.

Zero Trust-Leitfaden bietet Anleitungen für Sicherheitsteams, um technische Funktionen zur Unterstützung einer Zero Trust-Modernisierungsinitiative zu implementieren.

Jeder Artikel befasst sich mit verschiedenen Themen im Zusammenhang mit seiner ausgerichteten Methodik:

- Modernisierung des Sicherheitsstatus

- Vorbereitung und Reaktion auf Vorfälle

- Die Vertraulichkeit, Integrität und Verfügbarkeit (CIA) Triad

- Erhaltung des Sicherheitsstatus

Modernisierung des Sicherheitsstatus

Suchen Sie während Ihrer gesamten Cloud-Einführungsreise nach Möglichkeiten, Ihren gesamtsicherheitsstatus durch Modernisierung zu verbessern. Die Anleitungen in dieser Methodik richten sich an das Microsoft Zero Trust-Einführungsframework. Dieses Framework bietet einen detaillierten, schrittweisen Ansatz zur Modernisierung Ihres Sicherheitsstatus. Wenn Sie die Empfehlungen für jede Phase der Cloud Adoption Framework-Methodik überprüfen, verbessern Sie sie mithilfe der Anleitungen im Zero Trust-Einführungsframework.

Vorbereitung und Reaktion auf Vorfälle

Die Vorbereitung und Reaktion auf Vorfälle sind Eckpfeiler ihrer allgemeinen Sicherheitslage. Ihre Fähigkeit, sich auf Vorfälle vorzubereiten und darauf zu reagieren, kann ihren Erfolg beim Betrieb in der Cloud erheblich beeinflussen. Gut gestaltete Vorbereitungsmechanismen und Betriebspraktiken ermöglichen eine schnellere Erkennung von Bedrohungen und tragen dazu bei, den Strahlradius von Vorfällen zu minimieren. Dieser Ansatz erleichtert eine schnellere Wiederherstellung. Ebenso sorgen gut strukturierte Reaktionsmechanismen und betriebliche Methoden für eine effiziente Navigation durch Wiederherstellungsaktivitäten und bieten klare Möglichkeiten für eine kontinuierliche Verbesserung während des gesamten Prozesses. Indem Sie sich auf diese Elemente konzentrieren, können Sie Ihre allgemeine Sicherheitsstrategie verbessern, wodurch Resilienz und Betriebskontinuität in der Cloud sichergestellt werden.

Die CIA-Triad

Die CIA Triad ist ein grundlegendes Modell der Informationssicherheit, das drei Kernprinzipien darstellt. Diese Prinzipien sind Vertraulichkeit, Integrität und Verfügbarkeit.

Vertraulichkeit stellt sicher, dass nur autorisierte Personen auf vertrauliche Informationen zugreifen können. Diese Richtlinie umfasst Maßnahmen wie Verschlüsselung und Zugriffskontrollen, um Daten vor unbefugtem Zugriff zu schützen.

Integrität behält die Genauigkeit und Vollständigkeit der Daten bei. Dieses Prinzip bedeutet, Daten vor Änderungen oder Manipulationen durch unbefugte Benutzer zu schützen, wodurch sichergestellt wird, dass die Informationen zuverlässig bleiben.

Verfügbarkeit stellt sicher, dass bei Bedarf auf Informationen und Ressourcen für autorisierte Benutzer zugegriffen werden kann. Diese Aufgabe umfasst die Wartung von Systemen und Netzwerken, um Ausfallzeiten zu verhindern und den kontinuierlichen Zugriff auf Daten sicherzustellen.

Übernehmen Sie die CIA Triad, um sicherzustellen, dass Ihre Geschäftstechnologie zuverlässig und sicher bleibt. Verwenden Sie sie, um Zuverlässigkeit und Sicherheit in Ihren Vorgängen durch klar definierte, streng befolgte und bewährte Praktiken durchzusetzen. Einige Möglichkeiten, wie die triaden Prinzipien zur Gewährleistung von Sicherheit und Zuverlässigkeit beitragen können, sind:

Datenschutz: Schützen Sie vertrauliche Daten vor Verstößen, indem Sie die CIA Triad nutzen, die den Datenschutz und die Einhaltung von Vorschriften gewährleistet.

Geschäftskontinuität: Stellen Sie die Datenintegrität und Verfügbarkeit sicher, um Geschäftsvorgänge aufrechtzuerhalten und Ausfallzeiten zu vermeiden.

Kundenvertrauen: Implementieren Sie die CIA Triad, um Vertrauen mit Kunden und Projektbeteiligten zu schaffen, indem Sie ein Engagement für Datensicherheit demonstrieren.

Jeder methodenorientierte Artikel enthält Empfehlungen für die Prinzipien der CIA Triad. Dieser Ansatz stellt sicher, dass Sie Vertraulichkeit, Integrität und Verfügbarkeit behandeln können. Diese Anleitung hilft Ihnen, diese Aspekte in jeder Phase Ihrer Cloud-Einführungsreise gründlich zu berücksichtigen.

Erhaltung des Sicherheitsstatus

Kontinuierliche Verbesserung ist entscheidend für die Aufrechterhaltung einer robusten Sicherheitslage in der Cloud, da Sich Cyberbedrohungen kontinuierlich weiterentwickeln und komplexer werden. Um sich vor diesen sich ständig ändernden Risiken zu schützen, stellen Sie fortlaufende Verbesserungen sicher. Die Anleitungen in diesen Abschnitten können Ihnen bei der Einrichtung Ihrer Organisation für einen langfristigen Erfolg helfen, indem Sie Möglichkeiten für eine kontinuierliche Verbesserung identifizieren. Konzentrieren Sie sich auf diese Strategien, während Sie Ihre Cloudumgebung im Laufe der Zeit einrichten und weiterentwickeln.

Prüfliste für Cloudsicherheit

Verwenden Sie die Prüfliste für Cloudsicherheit, um alle Aufgaben für jeden Cloudsicherheitsschritt anzuzeigen. Navigieren Sie schnell zu den benötigten Anleitungen.