Übersicht über das Zero Trust-Einführungsframework

Die digitale Transformation prägt eine neue Normalität. Organisationen nutzen die digitale Transformation, um kontinuierliche Veränderungen der Geschäftsumgebung zu bewältigen, indem sie Folgendes verfolgen:

- Veränderte Geschäftsmodelle und Partnerschaften.

- Technologietrends.

- Regulatorische, geopolitische und kulturelle Faktoren.

Darüber hinaus hat die Remote-Arbeit durch COVID-19 diesen Wandel beschleunigt und die Sicherheit von einer Kostenstelle zu einem strategischen Wachstumstreiber verlagert.

Zero Trust ist Sicherheit für ein digitales Unternehmen. Die digitale Transformation erfordert die Aktualisierung traditioneller Sicherheitsmodelle, da herkömmliche Sicherheitsansätze den aktuellen Anforderungen an geschäftliche Agilität, Benutzererfahrung und sich ständig weiterentwickelnde Bedrohungen nicht gerecht werden. Organisationen implementieren Zero Trust, um diesen Herausforderungen zu begegnen und die neue Normalität des Arbeitens überall, mit jedem und zu jeder Zeit zu ermöglichen.

Der Wechsel von einem traditionellen Sicherheitsmodell zu Zero Trust stellt jedoch einen bedeutenden Wandel dar, der Zustimmung, Akzeptanz und Änderungsmanagement in der gesamten Organisation erfordert. Unternehmensführer, Technologieführer, Sicherheitsverantwortliche und Sicherheitsexperten spielen alle eine entscheidende Rolle bei der Entwicklung eines agilen Zero Trust-Sicherheitsansatzes.

Viele Sicherheitsarchitekten und IT-Teams bitten um Hilfe bei der Kommunikation mit Führungskräften, zum Nachverfolgen des Fortschritts und zur Förderung der Einführung. Dieser Leitfaden hilft Sicherheits- und Technologieteams bei der Zusammenarbeit mit Unternehmensleitern bei Zero Trust, indem er Folgendes bereitstellt:

- Empfohlene Zero Trust-Ziele für Führungskräfte in allen Organisationen.

- Einen methodischen und schrittweisen Ansatz zur Implementierung einer Zero Trust-Architektur.

- Eine systematische Methode zur Fortschrittsverfolgung, ausgerichtet auf Führungskräfte.

- Kuratierung der relevantesten Ressourcen für die Einführung von Zero Trust, von Folien, die Führungskräften präsentiert werden können, bis hin zu technischen Implementierungsanleitungen und Infografiken für Benutzer.

„Unser Ziel ist es, jede Organisation dabei zu unterstützen, ihre Sicherheitsfunktionen durch eine Zero Trust-Architektur zu stärken, die auf unseren umfassenden Lösungen für Identität, Sicherheit, Compliance und Geräteverwaltung auf allen Clouds und Plattformen basiert.“ – Satya Nadella, Vorstandsvorsitzender und CEO von Microsoft

Als Microsoft-Partner hat NBConsult zu diesem Einführungsleitfaden beigetragen und wesentliches Feedback dazu gegeben.

Zero Trust erfordert ein Zustimmung auf höchster Ebene

Zero Trust schützt Geschäftsressourcen überall dort, wo sie sich befinden und wohin sie gelangen. Zero Trust ist ein proaktiver, integrierter Sicherheitsansatz, der es erfordert, zu wissen, welche Unternehmensressourcen und -prozesse am wichtigsten zu schützen sind, und diese zu sichern und gleichzeitig die geschäftliche Agilität zu wahren.

Ein Zero Trust-Ansatz erfordert die Zustimmung und Beteiligung der gesamten Führungsetage. Angesichts der Tatsache, dass die Bedrohungslandschaft wächst und kritische Angriffe häufiger stattfinden, machen sich Führungskräfte in allen Funktionsbereichen immer mehr Gedanken darum, wie ihre Organisation die Cybersicherheit umsetzt.

Zero Trust ermöglicht es der gesamten Führungsebene und dem gesamten Unternehmen, ein messbares Geschäftsergebnis zu erzielen, das auf die Reduzierung von Bedrohungen und die Steigerung der Produktivität ausgerichtet ist.

Zero Trust bietet einen Mehrwert für zwei vorherrschende Szenarien, die auf dem Markt zu beobachten sind:

- Eine formelle Sicherheitsstrategie, die an den Geschäftsergebnissen ausgerichtet ist. Dieser Zero Trust-Ansatz bietet eine ganzheitliche Sicht auf die Sicherheit des gesamten Unternehmens durch Werte, die im gesamten Unternehmen geteilt und auf allen Ebenen von oben nach unten übernommen werden. Dies erfolgt häufig unter der Leitung des CISO und die Geschäftsergebnisse werden im Rahmen der Berichtsfunktion von Zero Trust fortlaufend verfolgt.

- Delegierte Sicherheit an IT-Funktionen, wobei Sicherheit als eine weitere Technologievertikale mit minimalem Input und Integration der Führungsebene behandelt wird. Dies konzentriert sich häufig auf kurzfristige Kostenoptimierung für Sicherheit, anstatt sie als Geschäftsrisiko zu verwalten. Dabei wird Sicherheit oft weiter in nicht integrierte, unabhängige „Spitzenklasse“-Lösungen aufgeteilt.

Zero Trust bietet eine Möglichkeit, die vertikalen Lösungen in eine einzige Vision zu integrieren. Diese Vision unterstützt konsistente Geschäftsfähigkeiten und -ergebnisse und liefert fortlaufend messbare Metriken zum Sicherheitszustand.

Traditionell legt der CISO oder IT-/Sicherheitsmanager die Strategie oder zumindest die Auswahl der Sicherheitstechnologie fest. Allerdings ist die Zustimmung der anderen C-Level-Führungskräfte erforderlich, um zusätzliche „Sicherheitsausgaben“ zu rechtfertigen. Im Rahmen der Zero Trust-Sicherheitsstrategie sind andere Mitglieder der Führungsebene verpflichtet, an der Zero Trust-Reise teilzunehmen, wobei sie sich darüber im Klaren sind, dass Sicherheit eine gemeinsame Geschäftsverantwortung ist, die auf Geschäftsergebnisse ausgerichtet ist.

Im Folgenden finden Sie einen allgemeinen Überblick über die möglichen Funktionen verschiedener C-Level-Funktionen und wie sie mit Zero Trust zu einer integrierten Vision von Sicherheit passen.

| Rolle | Zuständigkeit | Zero Trust-Interesse |

|---|---|---|

| Chief Executive Officer (CEO) | Verantwortlich für das Geschäft | Zero Trust bietet einen integrierten Sicherheitsansatz über alle digitalen Ebenen hinweg. |

| Chief Marketing Officer (CMO) | Verantwortlich für die Marketingvision und -ausführung | Zero Trust ermöglicht eine schnelle Wiederherstellung nach Sicherheitsverletzungen und stärkt die verantwortliche Meldefunktion einer öffentlich zugänglichen Organisation, sodass Sicherheitsverletzungen ohne Reputationsverlust eingedämmt werden können. |

| Chief Information Officer (CIO) | Verantwortlich für die gesamte IT | Die Zero Trust-Prinzipien eliminieren vertikale Sicherheitslösungen, die nicht auf Geschäftsergebnisse ausgerichtet sind, und ermöglichen Security-as-a-Platform, die sich auf Geschäftsergebnisse ausrichtet. |

| Chief Information Security Officer (CISO) | Verantwortlich für die Implementierung des Sicherheitsprogramms | Die Zero Trust-Prinzipien bieten der Organisation eine ausreichende Grundlage für die Einhaltung verschiedener Sicherheitsstandards und ermöglichen der Organisation die Sicherung von Daten, Vermögenswerten und Infrastruktur. |

| Chief Technology Officer (CTO) | Chief Architect im Unternehmen | Zero Trust hilft bei der vertretbaren Technologieausrichtung, die auf die Geschäftsergebnisse ausgerichtet ist. Mit Zero Trust ist Sicherheit in jede Architektur integriert. |

| Chief Operations Officer (COO) | Verantwortlich für die operative Abwicklung | Zero Trust hilft bei der operativen Governance, der Umsetzung der Sicherheitsvision und der Herausstellung der Verantwortlichen und des Zeitpunkts eines Vorgangs. Beide sind auf Geschäftsergebnisse ausgerichtet. |

| Chief Financial Officer (CFO) | Verantwortlich für Governance und Ausgaben | Zero Trust hilft bei der Rechenschaftspflicht und der Vertretbarkeit von Ausgaben; eine messbare Möglichkeit, ein risikobasiertes Maß für Sicherheit und Zero Trust-Ausgaben zu erhalten, die an den Geschäftsergebnissen ausgerichtet sind. |

Zero Trust-Prinzipien für die Führungsebene

Zero Trust ist eine Strategie und Architektur, die auf drei Prinzipien basiert.

| Prinzip | Technische Beschreibung | Geschäftsbeschreibung |

|---|---|---|

| Explizit verifizieren | Authentifizieren und autorisieren Sie immer anhand aller verfügbaren Datenpunkte, einschließlich der Benutzeridentität, des Standorts, des Gerätestatus, des Diensts oder der Arbeitslast, der Datenklassifizierung und der Anomalien. | Dieses Prinzip erfordert, dass Benutzer mit mehr als einer Methode ihre Identität verifizieren, damit von Hackern kompromittierte Konten keinen Zugriff auf Ihre Daten und Apps erhalten. Dieser Ansatz erfordert auch, dass Geräte erkannt werden, denen der Zugriff auf die Umgebung gestattet ist, und dass sie im Idealfall verwaltet und fehlerfrei (nicht durch Malware gefährdet) sind. |

| Geringstmögliche Zugriffsberechtigungen verwenden | Beschränken Sie den Benutzerzugriff mit Just-in-Time und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz, um sowohl Daten als auch die Produktivität zu sichern. | Dieses Prinzip begrenzt den Explosionsradius einer potenziellen Sicherheitsverletzung, sodass der potenzielle Schaden begrenzt ist, wenn ein Konto kompromittiert wird. Bei Konten mit größeren Berechtigungen, wie z. B. Administratorkonten, umfasst dies die Verwendung von Funktionen, die beschränken, wie viel Zugriff diese Konten haben und wann sie Zugriff haben. Dazu gehört auch die Verwendung risikobasierter Authentifizierungsrichtlinien auf höherer Ebene für diese Konten. Zu diesem Prinzip gehört auch die Identifizierung und der Schutz sensibler Daten. Beispielsweise sollte ein Dokumentordner, der einem vertraulichen Projekt zugeordnet ist, nur Zugriffsberechtigungen für die Teammitglieder enthalten, die diese benötigen. Diese Schutzmaßnahmen begrenzen zusammen den Schaden, der durch ein kompromittiertes Benutzerkonto verursacht werden kann. |

| Von einer Sicherheitsverletzung ausgehen | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. | Dieses Prinzip setzt die Wahrscheinlichkeit voraus, dass ein Angreifer Zugriff auf ein Konto, eine Identität, einen Endpunkt, eine Anwendung, eine API oder eine andere Ressource erhält. Als Reaktion darauf schützt Microsoft alle Ressourcen entsprechend, um den Schaden zu begrenzen. Zu diesem Prinzip gehört auch die Implementierung von Tools zur kontinuierlichen Bedrohungserkennung und schnellen Reaktion. Im Idealfall haben diese Tools Zugriff auf Signale, die in Ihrer gesamten Umgebung integriert sind, und können automatisierte Maßnahmen wie die Deaktivierung eines Kontos ergreifen, um den Schaden so schnell wie möglich zu reduzieren. |

Funktionsbereiche und technische Architektur von Zero Trust

Die drei Prinzipien von Zero Trust werden in allen Verteidigungsbereichen angewendet. Diese werden manchmal als Funktionsbereiche oder Disziplinen des IT-Managements bezeichnet. Viele Organisationen sind rund um diese Bereiche strukturiert und verfügen über Teams aus Spezialisten.

Zero Trust erfordert einen integrierten Ansatz über diese Bereiche und Teams hinweg. Deshalb ist es so wichtig, dass die gesamte Führungsebene Zustimmung findet und eine gut abgestimmte Strategie und ein Plan für Ihre gesamte Organisation vorhanden sind.

| Funktionaler Bereich | Technische Definition | Unternehmensübersetzung |

|---|---|---|

| Identities | Menschliche und nichtmenschliche Identitäten, einschließlich Benutzer, Computer und Dienstprinzipale. Alles, was authentifizieren kann. | Alles, was auf menschlicher oder maschineller Basis geschieht und sich anmelden oder Ihre Dienste nutzen kann. |

| Endpunkte | Endbenutzer-Computergeräte, einschließlich Computer, Laptops, Mobiltelefone und Tablets. | Die Geräte, mit denen unsere Benutzer eine Verbindung zu Ihren Diensten herstellen und Ihre Daten verarbeiten. |

| Apps | Cloud- oder rechenzentrumsbasierte Anwendungen, bei denen sich Benutzer anmelden und diese Dienste oder Anwendungen nutzen müssen. | Alle Apps, die von Ihrer Organisation verwendet werden, einschließlich der von Ihnen abonnierten SaaS-Apps und anderer Anwendungen, egal ob in der Cloud oder vor Ort. |

| Infrastruktur | Infrastructure as a Service (IaaS) oder rechenzentrumsbasierte Infrastruktur, einschließlich Netzwerkkomponenten, Server und Datenspeicher. | Dies sind die technischen Grundlagen und Komponenten, die Ihre Organisation unterstützen, einschließlich physischer und virtueller Server, die in Ihrem Rechenzentrum oder einem Cloud-Dienst gehostet werden. |

| Daten | Strukturierte, unstrukturierte und anwendungsbezogene Daten. | Ihre Unternehmensdaten, die in Dateien, Datenbanken oder anderen Anwendungen (z. B. CRM) enthalten sind. |

| Network | LAN-, WAN-, WLAN- oder Internetverbindung, einschließlich Mobilfunk (wie 3G und 5G) oder sogar das Drahtlosnetzwerk des Cafés. | Das Netzwerk, über das Ihre Benutzer mit den von ihnen benötigten Diensten verbunden werden. Dies kann ein unternehmensgeführtes Lokales Netzwerk (Local Area Network, LAN), das breitere Netzwerk sein, das den Zugriff auf Ihre digitale Umgebung umfasst, oder die Internetverbindungen, die von Ihren Mitarbeitern zum Herstellen einer Verbindung verwendet werden. |

Wenn Sie die Zero Trust-Strategie auf einen digitalen Bestand anwenden, ist es weniger hilfreich, darüber nachzudenken, jeden dieser Domänenbereiche einzeln anzugehen. Es ist nicht so, dass das Identitätsteam alle Empfehlungen umsetzen kann und dann der Zero Trust-Fokus auf das Team verlagert werden kann, das die Endpunkte verwaltet. Die Zero Trust-Strategie wendet diese Funktionsbereiche zusammen an, um einen Bereich innerhalb eines digitalen Bestands zu sichern und dann den Umfang des Schutzes darauf zu erweitern.

Beispielsweise kann das Identitätsteam bei der Verwendung der Microsoft Entra Conditional Access-Richtlinien nur begrenzte Fortschritte erzielen, bevor es sich mit dem Endpunktteam abstimmt, um den Schutz zusammenzustellen.

Das folgende Diagramm integriert diese Funktionsbereiche in eine einheitliche Zero Trust-Architektur.

In der Abbildung:

- Jeder der Funktionsbereiche wird dargestellt: Identitäten, Endpunkte, Netzwerk, Daten, Apps, Infrastruktur

- Zero Trust integriert den Schutz über alle Funktionsbereiche hinweg durch Richtlinien und Richtlinienoptimierung.

- Der Bedrohungsschutz führt Signale in der gesamten Organisation in Echtzeit zusammen, um Angriffe sichtbar zu machen und die Behebung durch automatisierte Aktionen und die Nachverfolgung von Vorfallreaktionen zu optimieren.

Im nächsten Abschnitt wird erläutert, wie Sie die Zero Trust-Reise beginnen können. Als Beispiel verwenden wir den Funktionsbereich Identitäten.

Übersicht über die Einführung Zero Trust

Kundschaft, die mit dem Cloud Adoption Framework für Azure vertraut ist, stellt die Frage: „Wo ist das Adoption Framework für Zero Trust?“

Das Framework zur Cloudeinführung für Azure ist ein methodischer Prozess zur Einführung neuer Apps und Dienste in einer Organisation. Der Schwerpunkt liegt in erster Linie auf einem bewährten Prozess, dem eine Organisation folgen kann, um eine App oder einen Dienst in die Umgebung einzuführen. Die Skalierungsbewegung wiederholt den Vorgang für jede App, die einem digitalen Bestand hinzugefügt wird.

Die Einführung einer Zero Trust-Strategie und -Architektur erfordert einen anderen Umfang. Es geht darum, neue Sicherheitskonfigurationen in einem gesamten digitalen Ressourcenumfeld einzuführen. Die Skalenbewegung ist zweidimensional:

- Nehmen Sie einen Teil der Zero Trust-Architektur, beispielsweise den Datenschutz, und skalieren Sie diesen Schutz auf den gesamten digitalen Bestand aus.

- Wiederholen Sie den Vorgang mit jedem weiteren Teil der Zero Trust-Architektur, beginnend mit strategischen erfolgversprechenden und grundlegenden Teilen, und gehen Sie dann zu komplexeren Teilen über.

Wie das Framework zur Cloud-Einführung für Azure befasst sich dieser Zero Trust-Einführungsleitfaden mit den im nächsten Abschnitt beschriebenen Einführungsszenarien.

Das folgende Diagramm fasst die Unterschiede zwischen diesen beiden Arten von Einführungsbewegungen zusammen.

Dieser Leitfaden zur Einführung von Zero Trust verwendet dieselben Lebenszyklusphasen wie das Framework zur Cloud-Einführung für Azure, ist jedoch für Zero Trust angepasst.

In der folgenden Tabelle werden die Lebenszyklusphasen beschrieben.

| Lebenszyklusphase | Beschreibung |

|---|---|

| Definieren der Strategie | Erstellen Sie eine Wirtschaftlichkeitsberechnung, die sich auf die Ergebnisse konzentriert, die am ehesten mit den Risiken und strategischen Zielen Ihrer Organisation übereinstimmen. |

| Plan |

|

| Bereit |

|

| Übernehmen | Setzen Sie die Strategie schrittweise über alle Funktionsbereiche hinweg um. |

| Steuern | Verfolgen und messen Sie den Erfolg Ihrer Bereitstellung. |

| Verwalten |

|

Geschäftsszenarien

In diesem Leitfaden zur Zero Trust-Einführung wird der Aufbau einer Zero Trust-Strategie und -Architektur anhand der folgenden Geschäftsszenarien empfohlen:

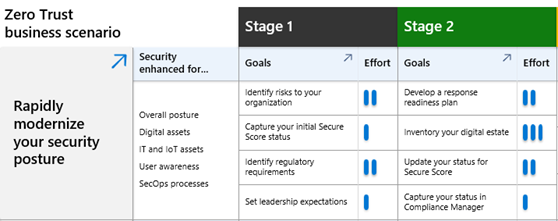

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Erfüllen regulatorischer und Compliance-Anforderungen

Jedes Geschäftsszenario wird in einem Artikel beschrieben, der beschreibt, wie die technische Arbeit in den einzelnen Lebenszyklusphasen vorangetrieben werden kann, beginnend mit der Erstellung der Wirtschaftlichkeitsberechnung. Schritt für Schritt werden die am besten geeigneten Ressourcen bereitgestellt.

Jedes dieser Geschäftsszenarien unterteilt die Arbeit von Zero Trust in überschaubare Teile, die in vier Implementierungsphasen implementiert werden können. Dies hilft Ihnen, Prioritäten zu setzen, voranzukommen und die Arbeit zu verfolgen, während Sie die verschiedenen Ebenen der Implementierung einer Zero Trust-Architektur durchlaufen.

Diese Anleitung umfasst ein PowerPoint-Foliendeck mit Fortschrittsfolien, mit denen Sie die Arbeit präsentieren und Ihren Fortschritt auf hohem Niveau für Unternehmensleiter und andere Interessengruppen verfolgen können. Die Folien enthalten Funktionen, die Ihnen helfen, den Überblick zu behalten und den Fortschritt den Interessengruppen zu präsentieren. Im Folgenden sehen Sie ein Beispiel.

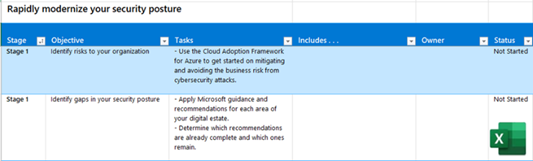

Dieser Leitfaden enthält auch eine Excel-Arbeitsmappe mit Arbeitsblättern für jedes Geschäftsszenario, mit denen Sie den Besitz zuweisen und den Fortschritt für jede Phase, jedes Ziel und jede Aufgabe nachverfolgen können. Im Folgenden sehen Sie ein Beispiel.

In allen Geschäftsszenarien sind die Implementierungsphasen grob aufeinander abgestimmt, sodass das Erreichen der Ziele von Phase 1 in allen Szenarios dazu beiträgt, dass Ihre Organisation an allen Fronten gemeinsam Fortschritte macht.

Beginn einer Reise mit Zero Trust

Wenn Sie sich auf eine Zero Trust-Journey begeben, die an einem Geschäftsszenario ausgerichtet ist, oder Zero Trust als System der strategischen Verteidigung nutzen möchten, kann der Erfolg schwierig zu messen sein. Dies liegt daran, dass die Sicherheit keine einfache Pass/Fail-Bewertung besteht. Sicherheit ist vielmehr eine Verpflichtung und eine Reise, für die Zero Trust Leitprinzipien liefert.

Mithilfe dieser Einführungsleitlinien als Prozessrahmen erstellen und dokumentieren Sie zunächst unsere Sicherheitsstrategie, ganz ähnlich einem Project Initiation Document (PID). Unter Verwendung der für die Strategie geltenden Grundsätze sollten Sie mindestens Folgendes dokumentieren:

- Vorgehensweise

- Warum tun Sie das?

- Wie vereinbaren und messen Sie den Erfolg?

Jedes Geschäftsszenario umfasst einen anderen Satz von Ressourcen mit unterschiedlichen Tools zur Bestandsaufnahme. Methodisch beginnen Sie mit einer Bestandsaufnahme und Klassifizierung der Ressourcen für jedes Geschäftsszenario:

- Ressourcenidentifizierung: Welche Ressourcen möchten Sie schützen, z. B. Identitäten, Daten, Apps, Dienste und Infrastruktur? Sie können die oben genannten Funktionsbereiche als Leitfaden für den Einstieg verwenden. Die Ressourcenidentifizierung ist Teil Ihrer Lebenszyklusphasen Strategie definieren und Planen. In der Phase Strategie definieren kann ein bestimmtes Szenario formuliert werden, während in der Phase Planen der digitale Bestand dokumentiert wird.

- Ressourcenklassifizierung: Wie wichtig ist jede einzelne der identifizierten Ressourcen, wie z. B. Identitäten, geschäftskritische Daten und Personaldaten? Die Ressourcenklassifizierung ist Teil der Bereit Phase, in der Sie beginnen, die Schutzstrategie für jede Ressource zu identifizieren.

- Ressourcenverwaltung: Wie entscheiden Sie sich für den Schutz (verwalten) und die Administrierung (managen) dieser Ressourcen?

- Wiederherstellung von Ressourcen: Wie erholen Sie sich nach einer Kompromittierung oder einem Kontrollverlust über eine Ressource (verwalten)?

Für jedes Geschäftsszenario wird empfohlen, eine Bestandsaufnahme durchzuführen, die Ressourcen zu schützen und über den Fortschritt zu berichten. Obwohl es zwangsläufig einige Überschneidungen in den Geschäftsszenarien gibt, versucht dieser Einführungsleitfaden, so viel wie möglich zu vereinfachen, indem Ressourcentypen überwiegend in einem Szenario mit einem Unternehmen besprochen werden.

Nachverfolgung des Verlaufs

Die Verfolgung Ihres Fortschritts während des gesamten Zero Trust-Einführungsprozesses ist von entscheidender Bedeutung, da Ihr Unternehmen so die strategischen Ziele überwachen und messen kann.

Was sollte man nachverfolgen und messen

Microsoft empfiehlt zwei Ansätze zur Verfolgung Ihres Fortschritts:

- Messen Sie Ihren Fortschritt anhand der Minderung der Risiken für Ihr Unternehmen.

- Messen Sie Ihren Fortschritt beim Erreichen strategischer Ziele in der gesamten Zero Trust-Architektur.

Viele Organisationen nutzen Standardressourcen und -tools der International Organization for Standardization (ISO), um das Risiko einer Organisation einzuschätzen. Speziell:

ISO/IEC 27001:2022

- Informationssicherheit, Cybersicherheit und Datenschutz

- Informationssicherheits-Managementsysteme

- Anforderungen

ISO 31000

- Risikomanagement

Die Anforderungen und Richtlinien in diesen Standards sind allgemeiner Natur und können für jede Organisation gelten. Sie bieten Ihnen eine strukturierte und umfassende Möglichkeit, die für Ihre Organisation bestehenden Risiken zu überprüfen und einzuschätzen sowie Abhilfemaßnahmen zu ergreifen.

Das Erkennen und Verstehen der spezifischen Risiken, die für Ihre Organisation gelten, wird Ihnen dabei helfen, Ihre wichtigsten strategischen Ziele in der gesamten Zero Trust-Architektur zu priorisieren.

Wie sollte man nachverfolgen und messen

Sobald Ihre Organisation Ihre wichtigsten strategischen technischen Ziele identifiziert und priorisiert hat, können Sie eine schrittweise Roadmap für die Umsetzung entwerfen. Anschließend können Sie ihren Fortschritt mithilfe verschiedener Tools nachverfolgen.

Anpassbare Nachverfolgungsberichte

Microsoft bietet anpassbare PowerPoint- und Excel-Nachverfolgungstools. Diese sind vorab mit Zielen und Aufgaben gefüllt, die nach Zero Trust-Geschäftsszenarien organisiert sind. Sie können diese mit Ihren eigenen Prioritäten, Zielen und Teammitgliedern anpassen.

- Business Leader Tracker – Ein PowerPoint-Foliensatz zum Herunterladen mit Folien zur Fortschrittskontrolle. Diese sollen Ihnen dabei helfen, Fortschritte auf hohem Niveau zu verfolgen und zu kommunizieren. Passen Sie diese Folien für Ihren eigenen Gebrauch an.

- Implementer Tracker – Eine Excel-Arbeitsmappe zum Herunterladen, mit der Sie Verantwortlichkeiten zuweisen und Ihren Fortschritt durch die Phasen, Ziele und Aufgaben verfolgen können. Projektleitung für Geschäftsszenarien, IT-Führungskräfte und IT-Implementierende

Produktinterne Dashboards

Microsoft Security Exposure Management ist eine Sicherheitslösung, die einen einheitlichen Überblick über die Sicherheitslage von Unternehmensressourcen und Workloads bietet. Innerhalb dieses Tools helfen Ihnen Sicherheitsinitiativen, die Bereitschaft und den Reifegrad in bestimmten Bereichen des Sicherheitsrisikos zu bewerten. Sicherheitsinitiativen verfolgen einen proaktiven Ansatz zur Verwaltung von Sicherheitsprogrammen im Hinblick auf bestimmte risiko- oder domainbezogene Ziele.

Nutzen Sie die Zero Trust-Initiative, um die Fortschritte Ihrer Organisation bei der Umsetzung der Zero Trust-Sicherheit zu verfolgen. Diese Initiative ist auf das Microsoft Zero Trust Adoption Framework abgestimmt und ermöglicht es Ihnen, Ihre Fortschritte anhand von Metriken zu verfolgen, die auf Geschäftsszenarien abgestimmt sind. Diese Metriken erfassen Ihre Ressourcenabdeckung über priorisierte, umsetzbare Empfehlungen, die den Sicherheitsteams helfen, ihre Organisation zu schützen. Die Initiative liefert auch Echtzeitdaten zu Ihren Zero Trust-Fortschritten, die Sie mit allen Projektbeteiligten teilen können.

Weitere Informationen über die Verwendung der Zero Trust-Initiative innerhalb des Exposure Management-Tools finden Sie unter Schnelle Modernisierung Ihrer Sicherheitslage – Nachverfolgen und Messen.

Darüber hinaus können Ihnen verschiedene andere Portale und Berichte dabei helfen, sich einen Überblick über die Risiken in Ihrem Unternehmen zu verschaffen:

- Die Initiative „Critical Asset Protection“ in Microsoft Security Exposure Management vereint kritisches Bestandsrisiko in Defender-Produkten und -Bereichen.

- Berichte in Microsoft Defender XDR enthalten Informationen zu Sicherheitstrends und können zum Nachverfolgen des Schutzstatus Ihrer Identitäten, Daten, Geräte, Anwendungen und Infrastrukturen verwendet werden.

- Mit dem Cloud Security Explorer können Sie proaktiv nach Sicherheitsrisiken suchen.

In Microsoft Defender XDR bietet der Gerätebestand beispielsweise eine klare Übersicht über neu entdeckte Geräte in Ihrem Netzwerk, die noch nicht geschützt sind. Oben auf jeder Registerkarte Gerätebestand können Sie die Gesamtzahl der Geräte sehen, die nicht integriert sind. Im Folgenden sehen Sie ein Beispiel.

Weitere Informationen zur Verwendung von Microsoft Defender XDR zum Nachverfolgen Ihres Fortschritts finden Sie unter Stärken Ihres Sicherheitsstatus mit Microsoft Defender XDR.

Beachten Sie, dass die von den produktinternen Tools angegebenen Prozentsätze für Organisationen, die nicht bereit sind, alle Kontrollen zu implementieren, möglicherweise nicht genau sind, z. B. aus folgenden Gründen:

- Umfang des Unternehmens

- Lizenzierung

- Capacity

Weitere Artikel zur Einführung

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten mit Zero Trust

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Erfüllen regulatorischer und Compliance-Anforderungen

Ressourcen zur Fortschrittsnachverfolgung

Für jedes Geschäftsszenario können Sie die folgenden Ressourcen zur Fortschrittsnachverfolgung verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.

Zusätzliche Zero Trust-Dokumentation

Lesen Sie weitere Zero Trust-Inhalte basierend auf einem Dokumentationssatz oder Ihrer Rolle in Ihrer Organisation.

Dokumentationssatz

In der folgenden Tabelle finden Sie die besten Zero Trust-Dokumentationssätze für Ihre Anforderungen.

| Dokumentationssatz | Hilfsfunktion | Rollen |

|---|---|---|

| Konzepte und Bereitstellungsziele für einen allgemeinen Bereitstellungsleitfaden für Technologiebereiche | Anwenden von Zero Trust-Schutzmechanismen für Technologiebereiche | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen | Kund:innen und Partner:innen, die Microsoft 365 für Unternehmen nutzen |

| Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Checklisten in der Projektverwaltung für schnelle Fortschritte | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten | Sicherheitsarchitekt*innen und IT-Implementierer*innen |

| Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Ihren Microsoft 365-Mandanten | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste | IT-Teams und Sicherheitsmitarbeiter*innen |

| Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen | Entwickler*innen in Partnerunternehmen, IT-Teams und Sicherheitsmitarbeiter*innen |

| Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung | Anwendungsentwickler |

Ihre Rolle

In der folgenden Tabelle finden Sie die besten Dokumentationssätze für Ihre Rolle in Ihrer Organisation.

| Rolle | Dokumentationssatz | Hilfsfunktion |

|---|---|---|

| Mitglied eines IT-Teams oder Sicherheitsteams | Konzepte und Bereitstellungsziele für einen allgemeinen Bereitstellungsleitfaden für Technologiebereiche | Anwenden von Zero Trust-Schutzmechanismen für Technologiebereiche |

| Kund:in oder Partner:in von Microsoft 365 für Unternehmen | Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen |

| Sicherheitsarchitekt*in Verantwortlicher für die IT-Implementierung |

Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Prüflisten in der Projektverwaltung für schnelle Erfolge | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft 365 | Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden für Microsoft 365 | Anwenden von Zero Trust-Schutzmechanismen auf Ihren Microsoft 365-Mandanten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft Copilot | Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots |

| Mitglied eines IT-Teams oder Sicherheitsteams für Azure-Dienste | Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste |

| Entwickler*in in Partnerunternehmen oder Mitglied eines IT-Teams oder Sicherheitsteams | Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen |

| Anwendungsentwickler | Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung |