Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

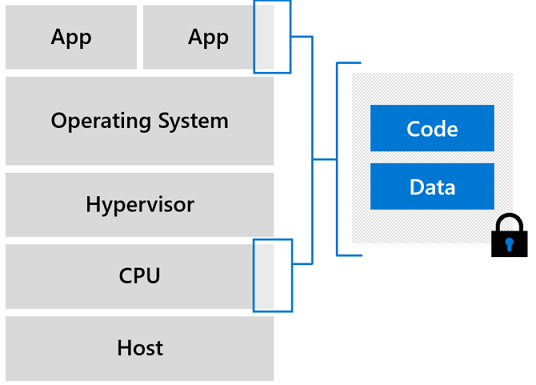

Mit der Intel SGX-Technologie können Kunden Enklaven erstellen, die Daten schützen und verschlüsselt halten, während die CPU die Daten verarbeitet.

Enklaven sind gesicherte Teile des Prozessors und des Speichers der Hardware. Innerhalb der Enklave können Sie weder Daten noch Code einsehen, auch nicht mit einem Debugger. Wenn nicht vertrauenswürdiger Code versucht, Inhalte im Enklave-Speicher zu ändern, deaktiviert SGX die Umgebung und verweigert die Operationen. Diese einzigartigen Funktionen helfen Ihnen, Ihre Geheimnisse vor dem Zugriff durch Unbefugte zu schützen.

Betrachten Sie eine Enklave als ein gesichertes Schließfach. Sie legen verschlüsselte Codes und Daten in das Schließfach. Von außen kann man nichts sehen. Sie geben der Enklave einen Schlüssel zur Entschlüsselung der Daten. Die Enklave verarbeitet die Daten und verschlüsselt sie erneut, bevor sie wieder nach außen sendet.

Azure Confidential Computing bietet virtuelle Maschinen (VMs) der DCsv2-series und DCsv3/DCdsv3-series. Diese VMs unterstützen Intel® Software Guard Extensions (SGX).

Jede Enklave verfügt über einen verschlüsselten Seiten-Cache (EPC) mit einer bestimmten Größe. Der EPC bestimmt die Speichermenge, die eine Enklave aufnehmen kann. DCsv2-series VMs fassen bis zu 168 MiB. DCsv3/DCdsv3-series VMs fassen bis zu 256 GB für speicherintensivere Workloads.

Entwickeln für Enclaves

Für die Entwicklung von Anwendungen, die in Enklavenlaufen, stehen verschiedene Softwaretools zur Verfügung. Mit diesen Tools können Sie Teile Ihres Codes und Ihrer Daten innerhalb der Enklave schützen. Stellen Sie sicher, dass niemand außerhalb Ihrer vertrauenswürdigen Umgebung Ihre Daten mit diesen Tools einsehen oder ändern kann.