Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieses Tutorial führt Sie durch den Prozess der Bereitstellung von Intel SGX-VMs im Azure-Portal. Andernfalls wird empfohlen, Azure Marketplace-Vorlagen zu nutzen.

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto, bevor Sie beginnen.

Hinweis

Mit kostenlosen Testkonten ist kein Zugriff auf die VMs in diesem Tutorial möglich. Führen Sie ein Upgrade auf ein Abonnement mit nutzungsbasierter Zahlung durch.

Anmelden bei Azure

Melden Sie sich beim Azure-Portalan.

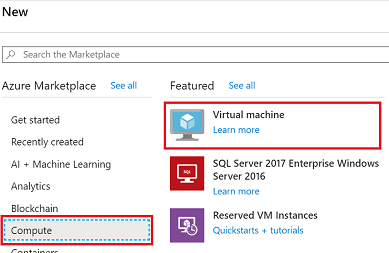

Wählen Sie oben die Option Ressource erstellen aus.

Wählen Sie im Bereich auf der linken Seite Compute aus.

Wählen Sie Virtuellen Computer erstellen aus.

Konfigurieren einer Intel SGX-VM

Wählen Sie auf der Registerkarte Grundlagen Ihr Abonnement und Ihre Ressourcengruppe aus.

Geben Sie im Feld Name des virtuellen Computers einen Namen für Ihre neue VM ein.

Geben Sie folgende Werte ein bzw. wählen diese aus:

Region: Wählen Sie die für Sie geeignete Azure-Region aus.

Hinweis

Intel SGX-VMs werden in bestimmten Regionen auf spezieller Hardware ausgeführt. Informationen zur aktuellen regionalen Verfügbarkeit finden Sie in Verfügbare Regionen unter „DCsv2-Serie“ oder „DCsv3/DCdsv3-Serie“.

Konfigurieren Sie das Betriebssystemimage, das Sie für Ihren virtuellen Computer verwenden möchten.

Image wählen: Wählen Sie für dieses Tutorial „Ubuntu 20.04 LTS (Gen 2)“ aus. Sie können auch „Ubuntu 18.04 LTS (Gen2)“ oder „Windows Server 2019“ auswählen.

Update auf 2. Generation: Wählen Sie unter „Image“ im Flyout VM-Generation konfigurieren und dann 2. Generation aus.

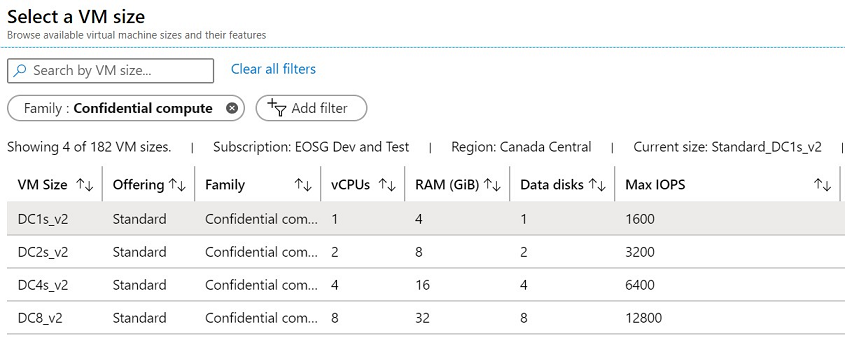

Wählen Sie eine VM mit Intel SGX-Funktionen aus, indem Sie auf + Filter hinzufügen klicken, um einen Filter zu erstellen. Wählen Sie dann Typ aus, um den Filtertyp festzulegen, und aktivieren Sie in der nächsten Dropdownliste nur Vertrauliche Computeressource.

Tipp

Die Größen DC(Zahl)s_v2, DC(Zahl)s_v3 und DC(Zahl)ds_v3 sollten angezeigt werden. Weitere Informationen

Geben Sie die folgenden Informationen ein:

Authentifizierungstyp: Wählen Sie Öffentlicher SSH-Schlüssel aus, wenn Sie eine Linux-VM erstellen.

Hinweis

Für die Authentifizierung können Sie einen öffentlichen SSH-Schlüssel oder ein Kennwort verwenden. SSH ist sicherer. Wie Sie einen SSH-Schlüssel generieren, erfahren Sie unter Erstellen und Verwenden eines SSH-Schlüsselpaars (öffentlich und privat) für virtuelle Linux-Computer in Azure.

Benutzername: Geben Sie den Administratornamen für die VM ein.

Öffentlicher SSH-Schlüssel: Geben Sie Ihren öffentlichen RSA-Schlüssel ein (falls zutreffend).

Kennwort: Geben Sie Ihr Kennwort für die Authentifizierung ein (falls zutreffend).

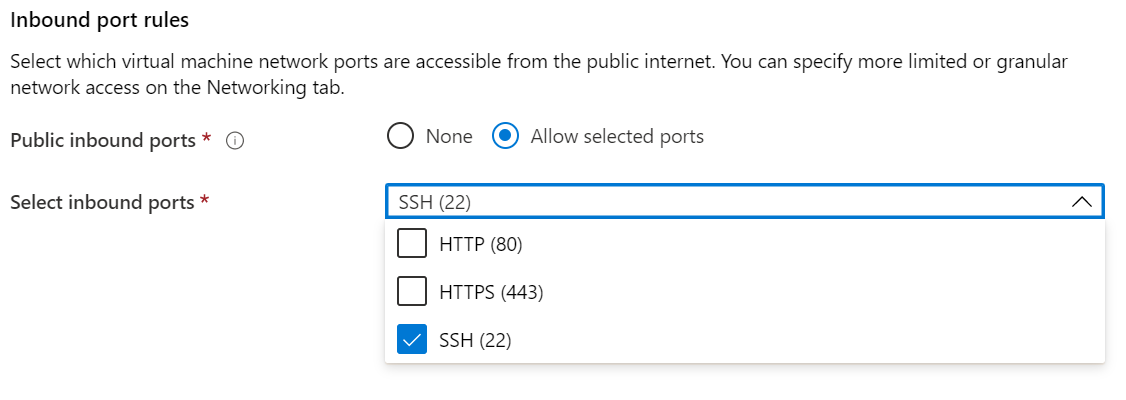

Öffentliche Eingangsports: Wählen Sie die Option Ausgewählte Ports zulassen und dann in der Liste Öffentliche Eingangsports hinzufügen die Optionen SSH (22) und HTTP (80) aus. Wählen Sie bei der Bereitstellung einer Windows-VM die Optionen HTTP (80) und RDP (3389) aus.

Hinweis

Das Zulassen von RDP-/SSH-Ports wird für Produktionsbereitstellungen nicht empfohlen.

Nehmen Sie Änderungen auf der Registerkarte Datenträger vor.

- Die DCsv2-Serie unterstützt SSD Standard. Premium SSD wird für DC1, DC2 und DC4 unterstützt.

- Die DCsv3- und DCdsv3-Serie unterstützen SSD Standard, Premium SSD und Disk Ultra.

Nehmen Sie auf den folgenden Registerkarten die gewünschten Änderungen an den Einstellungen vor, oder übernehmen Sie die Standardeinstellungen.

- Netzwerk

- Verwaltung

- Gastkonfiguration

- Tags

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie im Bereich Bewerten + erstellen auf Erstellen.

Hinweis

Fahren Sie im nächsten Abschnitt mit diesem Tutorial fort, wenn Sie eine Linux-VM bereitgestellt haben. Gehen Sie bei Bereitstellung einer Windows-VM so vor, dass Sie diese Schritte für die Verbindungsherstellung mit Ihrer Windows-VM ausführen und dann das OE SDK unter Windows installieren.

Herstellen einer Verbindung mit dem virtuellen Linux-Computer

Öffnen Sie den SSH-Client Ihrer Wahl, z. B. Bash unter Linux oder PowerShell unter Windows. Der ssh-Befehl ist in der Regel in Linux, macOS und Windows enthalten. Wenn Sie die Version Windows 7 oder älter verwenden, in der Win32 OpenSSH nicht standardmäßig enthalten ist, sollten Sie die Installation von WSL oder die Verwendung von Azure Cloud Shell über den Browser in Betracht ziehen. Ersetzen Sie im folgenden Befehl den VM-Benutzernamen und die IP-Adresse, um eine Verbindung mit Ihrem virtuellen Linux-Computer herzustellen.

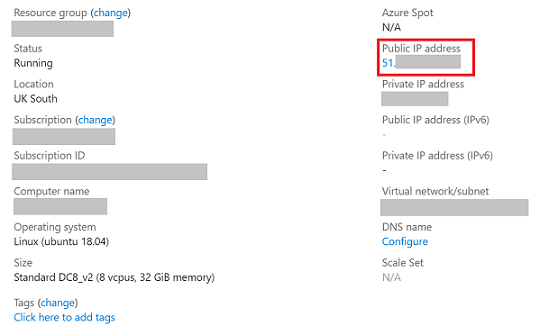

ssh azureadmin@40.55.55.555

Sie finden die öffentliche IP-Adresse Ihrer VM im Azure-Portal im Abschnitt mit der „Übersicht“ für Ihre VM.

Weitere Informationen zum Herstellen einer Verbindung mit virtuellen Linux-Computern finden Sie unter Erstellen einer Linux-VM mit dem Azure-Portal.

Installieren des Azure-DCAP-Clients

Azure Data Center Attestation Primitives (DCAP), ein Ersatz für die Intel Quote Provider Library (QPL), ruft Begleitmaterialien zur Angebotsgenerierung und Angebotsvalidierung direkt aus dem THIM-Dienst ab.

Der Trusted Hardware Identity Management-Dienst (THIM) übernimmt die Cacheverwaltung von Zertifikaten für alle Trusted Execution Environments (TEE) in Azure und stellt TCB-Informationen (Trusted Computing Base) bereit, um eine Mindestbaseline für Nachweislösungen zu erzwingen.

DCsv3 und DCdsv3 unterstützen nur ECDSA-basierte Nachweise, und Benutzer müssen den Azure DCAP-Client installieren, um mit THIM zu interagieren und TEE-Begleitdaten für die Angebotserstellung während des Nachweisverfahrens abzurufen. DCsv2 unterstützt weiterhin EPID-basierte Nachweise.

Bereinigen von Ressourcen

Wenn die Ressourcengruppe, der virtuelle Computer und alle zugehörigen Ressourcen nicht mehr benötigt werden, können Sie sie löschen.

Wählen Sie die Ressourcengruppe für den virtuellen Computer und dann Löschen aus. Bestätigen Sie dann den Namen der Ressourcengruppe, um das Löschen der Ressourcen abzuschließen.

Nächste Schritte

In dieser Schnellstart haben Sie eine Intel SGX-VM bereitgestellt und eine Verbindung mit ihr hergestellt. Weitere Informationen finden Sie unter Lösungen auf virtuellen Computern.

Machen Sie sich damit vertraut, wie Sie Confidential Computing-Anwendungen entwickeln, indem Sie mit den Beispielen zum Open Enclave SDK auf GitHub fortfahren.

Microsoft Azure Attestation ist kostenlos und verwendet das ECDSA-basierte Nachweisframework, um die Vertrauenswürdigkeit mehrerer TEEs und die Integrität der darin ausgeführten Binärdateien remote zu überprüfen. Weitere Informationen finden Sie hier.