Überprüfen der Empfehlungen zum Verstärken der Sicherheit

Achtung

Dieser Artikel bezieht sich auf CentOS, eine Linux-Distribution, die sich dem End-of-Life-Status (EOL) nähert. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS End-of-Life-Leitfaden.

Hinweis

Da der Log Analytics-Agent (auch bekannt als MMA) im August 2024 eingestellt wird, werden alle Defender for Servers-Features, die derzeit von ihm abhängen, einschließlich der auf dieser Seite beschriebenen Features, vor dem Einstellungsdatum entweder über die Microsoft Defender for Endpoint-Integration oder das agentenlose Scannen verfügbar sein. Weitere Informationen zur Roadmap für die einzelnen Features, die derzeit auf dem Log Analytics-Agent basieren, finden Sie in dieser Ankündigung.

Um die Angriffsfläche eines Rechners zu verringern und bekannte Risiken zu vermeiden, ist es wichtig, das Betriebssystem (OS) so sicher wie möglich zu konfigurieren.

Der Microsoft-Benchmark für Cloudsicherheit enthält Richtlinien für die Betriebssystemhärtung, die zu Sicherheitsgrundlagendokumenten für Windows und Linux geführt haben.

Verwenden Sie die in diesem Artikel beschriebenen Sicherheitsempfehlungen, um die Maschinen in Ihrer Umgebung zu bewerten und:

- Identifizieren Sie Lücken in den Sicherheitskonfigurationen

- lernen Sie, wie Sie diese Lücken beseitigen können

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Vorschau. In den zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen finden Sie weitere rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind. |

| Preise: | Kostenlos |

| Voraussetzungen: | Die Rechner müssen (1) Mitglied einer Arbeitsgruppe sein, (2) über die Erweiterung Gastkonfiguration verfügen, (3) eine vom System zugewiesene verwaltete Identität haben und (4) ein unterstütztes Betriebssystem ausführen: • Windows Server 2012, 2012r2, 2016 oder 2019 • Ubuntu 14.04, 16.04, 17.04, 18.04 oder 20.04 • Debian 7, 8, 9, oder 10 • CentOS 7 oder 8 • Red Hat Enterprise Linux (RHEL) 7 oder 8 • Oracle Linux 7 oder 8 • SUSE Linux Enterprise Server 12 |

| Erforderliche Rollen und Berechtigungen: | Zur Installation der Gastkonfigurationserweiterung und ihrer Voraussetzungen ist auf den betreffenden Rechnern die Berechtigung schreiben erforderlich. Für die Ansicht der Empfehlungen und die Untersuchung der Betriebssystem-Basisdaten ist eine Lese-Berechtigung auf der Abonnementebene erforderlich. |

| Clouds: |

Was sind die Empfehlungen zur Absicherung?

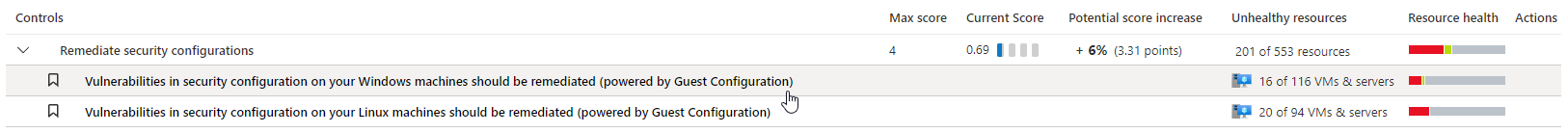

Microsoft Defender for Cloud enthält zwei Empfehlungen, die prüfen, ob die Konfiguration von Windows- und Linux-VMs in Ihrer Umgebung den Konfigurationen gemäß Azure-Sicherheitsbaseline entspricht:

- Für Windows-Maschinen sollten Schwachstellen in der Sicherheitskonfiguration auf Ihren Windows-Maschinen behoben werden (powered by Gastkonfiguration), indem die Konfiguration mit der Windows-Sicherheits-Baseline verglichen wird.

- Bei Linux-Rechnern vergleicht Schwachstellen in der Sicherheitskonfiguration auf Ihren Linux-Rechnern sollten behoben werden (mit Hilfe der Gastkonfiguration) die Konfiguration mit der Linux-Sicherheitsbaseline.

Diese Empfehlungen verwenden die Gastkonfigurationsfunktion von Azure Policy, um die Betriebssystemkonfiguration eines Computers mit der in der Microsoft-Benchmark für Cloudsicherheit definierten Baseline zu vergleichen.

Vergleichen Sie Maschinen in Ihren Abonnements mit den OS-Sicherheitsbaselines

So vergleichen Sie Maschinen mit den OS-Sicherheits-Baselines:

Öffnen Sie auf den Portalseiten von Defender for Cloud die Seite Empfehlungen.

Wählen Sie die entsprechende Empfehlung:

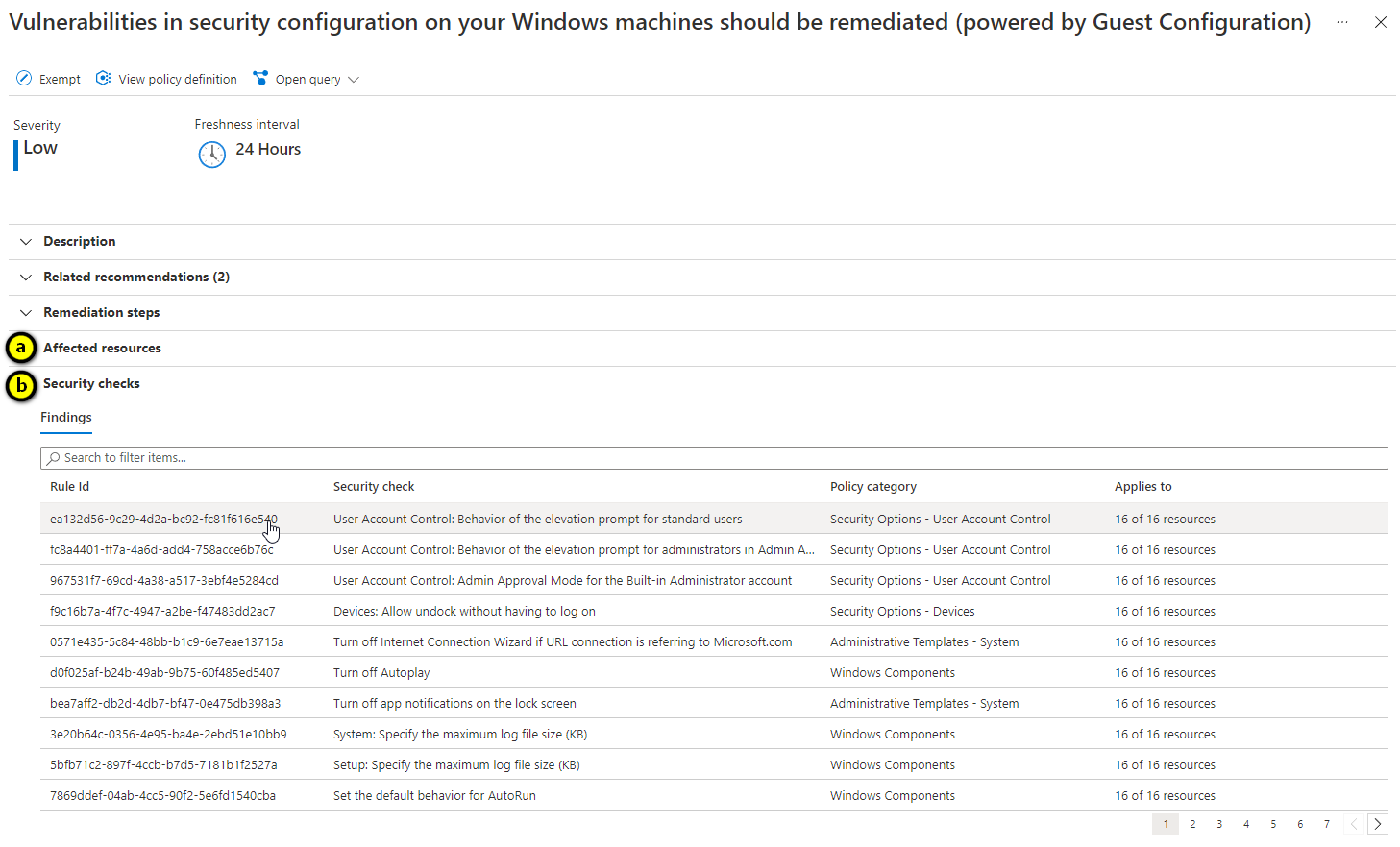

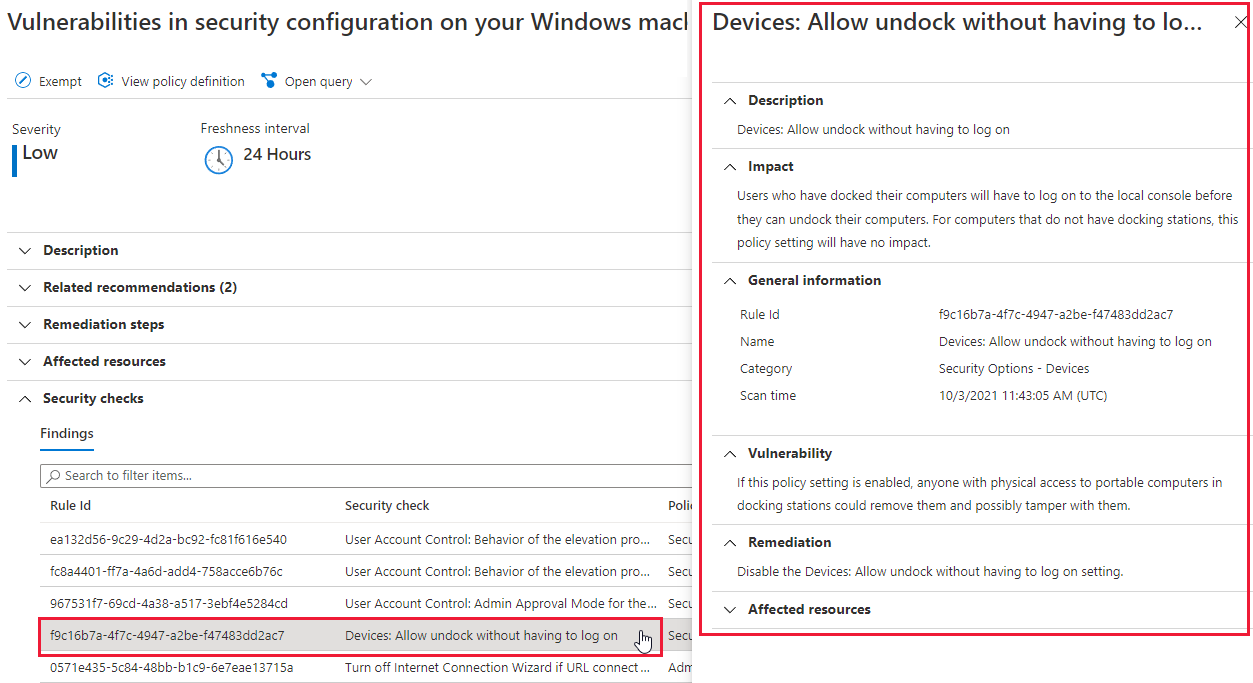

Auf der Seite mit den Empfehlungsdetails können Sie sehen:

- Die betroffenen Ressourcen

- Die spezifischen Sicherheitsüberprüfungen, die fehlgeschlagen sind.

Um mehr über einen bestimmten Befund zu erfahren, wählen Sie ihn aus.

Andere Untersuchungsmöglichkeiten:

- Um die Liste der untersuchten Rechner anzuzeigen, öffnen Sie Betroffene Ressourcen.

- Um die Liste der Befunde für einen Rechner zu sehen, wählen Sie einen Rechner auf der Registerkarte Ungesunde Ressourcen. Es öffnet sich eine Seite, die nur die Befunde für diesen Rechner auflistet.

Nächste Schritte

In diesem Dokument haben Sie gelernt, wie Sie die Empfehlungen von Defender for Cloud zur Gastkonfiguration verwenden können, um die Härtung Ihres Betriebssystems mit der Azure-Sicherheitsbaseline zu vergleichen.

Um mehr über diese Konfigurationseinstellungen zu erfahren, siehe:

- Windows-Sicherheitsbaseline

- Linux-Sicherheitsbaseline

- Microsoft-Benchmark für Cloudsicherheit

- Sehen Sie sich häufige Fragen zu Defender für Storage an.