Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Geräte, die nur für IPv6-Datenverkehr konfiguriert sind, werden nicht unterstützt.

Hinweis

Um den Proxy ordnungsgemäß zu verwenden, konfigurieren Sie diese beiden verschiedenen Proxyeinstellungen in Defender für Endpunkt:

Je nach Betriebssystem kann der Proxy, der für Microsoft Defender for Endpoint verwendet werden soll, automatisch konfiguriert werden. Sie können die AutoErmittlung, eine Autoconfig-Datei oder eine Methode verwenden, die statisch für Defender für Endpunkt-Dienste auf dem Gerät ausgeführt wird.

- Informationen zu Windows-Geräten finden Sie unter Konfigurieren von Einstellungen für Geräteproxy und Internetkonnektivität (in diesem Artikel).

- Informationen zu Linux-Geräten finden Sie unter Konfigurieren Microsoft Defender for Endpoint unter Linux für die statische Proxyermittlung.

- Informationen zu macOS-Geräten finden Sie unter Microsoft Defender for Endpoint unter macOS.

Der Defender für Endpunkt-Sensor erfordert Microsoft Windows HTTP (WinHTTP), um Sensordaten zu melden und mit dem Defender für Endpunkt-Dienst zu kommunizieren. Der eingebettete Defender für Endpunkt-Sensor wird unter Verwendung des Kontos LocalSystem im Systemkontext ausgeführt.

Tipp

Wenn Sie Weiterleitungsproxys als Gateway zum Internet verwenden, können Sie den Netzwerkschutz verwenden, um Verbindungsereignisse zu untersuchen, die hinter Vorwärtsproxys auftreten.

Die WinHTTP Konfigurationseinstellung ist unabhängig von den Browserproxyeinstellungen von Windows Internet (WinINet) (siehe WinINet und WinHTTP). Ein Proxyserver kann nur mithilfe der folgenden Ermittlungsmethoden ermittelt werden:

Autodiscovery-Methoden:

Transparenter Proxy

Webproxy Autoermittlungsprotokoll (WPAD)

Hinweis

Wenn Sie in Ihrem Netzwerk einen transparenten Proxy oder WPAD verwenden, benötigen Sie keine besonderen Konfigurationseinstellungen.

Manuelle Konfiguration von statischen Proxys:

Registrierungsbasierte Konfiguration

WinHTTP wird mit dem Befehl netsh konfiguriert: Nur für Desktops in einer stabilen Topologie geeignet (z. B.: ein Desktop in einem Firmennetzwerk hinter demselben Proxy)

Hinweis

Microsoft Defender Antivirus- und EDR-Proxys können unabhängig voneinander festgelegt werden. Achten Sie in den folgenden Abschnitten auf diese Unterscheidungen.

Manuelles Konfigurieren des Proxyservers mithilfe einer registrierungsbasierten statischen Proxyeinstellung

Konfigurieren Sie einen registrierungsbasierten statischen Proxy für den Defender for Endpoint Detection and Response-Sensor (EDR), um Diagnosedaten zu melden und mit Defender für Endpunkt-Diensten zu kommunizieren, wenn ein Computer keine direkte Verbindung mit dem Internet herstellen darf.

Hinweis

Stellen Sie immer sicher, dass Sie die neuesten Updates anwenden, um eine erfolgreiche Konnektivität mit Defender für Endpunkt-Diensten sicherzustellen.

Die statischen Proxyeinstellungen können über Gruppenrichtlinien konfiguriert werden. Beide Einstellungen unter Gruppenrichtlinienwerten sollten konfiguriert werden. Die Gruppenrichtlinie ist in den Administrativen Vorlagen verfügbar.

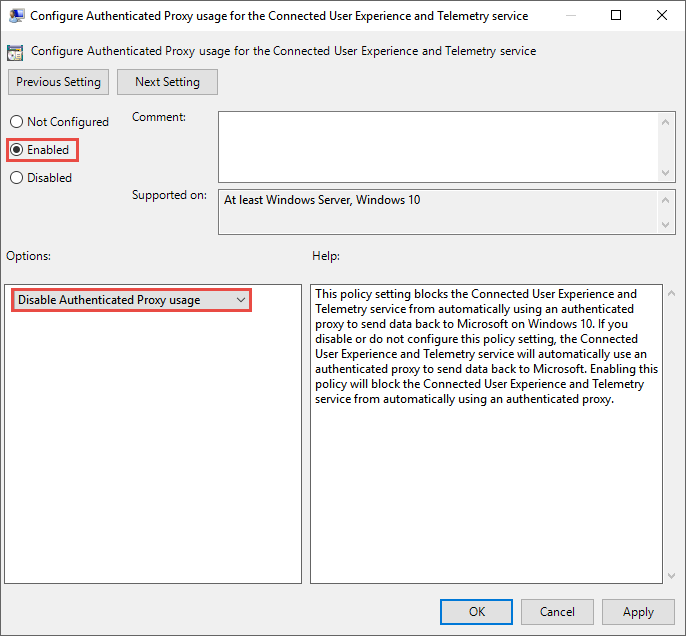

Administrative Vorlagen > Windows Components Data Collection and Preview Builds Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service.Windows Components > Data Collection and Preview Builds > Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service.

Legen Sie dies auf Aktiviert fest, und wählen Sie Verwendung von authentifiziertem Proxy deaktivieren.

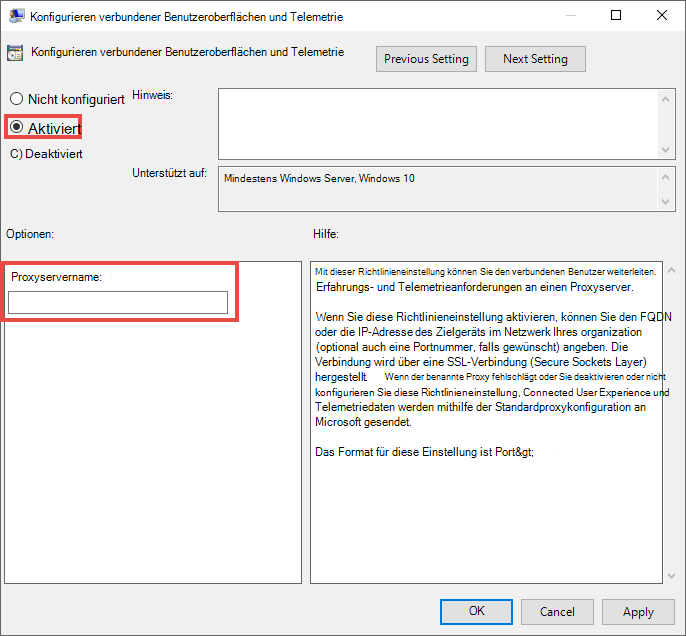

Administrative Vorlagen > Windows-Komponenten > – Datensammlung und Vorschaubuilds > Konfigurieren sie verbundene Benutzeroberflächen und Telemetriedaten:

Geben Sie die Proxyinformationen ein.

| Gruppenrichtlinien | Registrierungsschlüssel | Registrierungseintrag | Wert |

|---|---|---|---|

| Konfigurieren Sie die Verwendung eines authentifizierten Proxys für die verbundene Benutzererfahrung und den Telemetriedienst | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Konfigurieren Sie verbundene Benutzererfahrungen und Telemetrie | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Beispiel: 10.0.0.6:8080 (REG_SZ) |

Hinweis

Wenn Sie die Einstellung auf Geräten verwendenTelemetryProxyServer, die andernfalls vollständig offline sind, d. h. das Betriebssystem kann keine Verbindung für die Onlinezertifikatsperrliste oder Windows Update herstellen, müssen Sie die zusätzliche Registrierungseinstellung PreferStaticProxyForHttpRequest mit dem Wert hinzufügen1.

Der übergeordnete Registrierungspfad für PreferStaticProxyForHttpRequest ist HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.

Der folgende Befehl kann verwendet werden, um den Registrierungswert am richtigen Speicherort einzufügen:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Der oben erwähnte Registrierungswert gilt nur ab MsSense.exe Version 10.8210.* und höher oder version 10.8049.* und höher.

Konfigurieren Sie einen statischen Proxy für Microsoft Defender Antivirus

Microsoft Defender Antivirus aus der Cloud liefert einen nahezu sofortigen, automatisierten Schutz vor neuen und aufkommenden Bedrohungen. Konnektivität ist für benutzerdefinierte Indikatoren erforderlich, wenn Microsoft Defender Antivirus Ihre aktive Antischadsoftwarelösung ist, und EDR im Blockmodus, der eine Fallbackoption bietet, wenn eine Nicht-Microsoft-Lösung keinen Block ausgeführt hat.

Konfigurieren Sie den statischen Proxy mit der Gruppenrichtlinie, die unter Administrative Vorlagen verfügbar ist:

Administrative Vorlagen > Windows-Komponenten > Microsoft Defender Antivirus-Proxyserver > definieren, um eine Verbindung mit dem Netzwerk herzustellen.

Legen Sie ihn auf Aktiviert fest, und definieren Sie den Proxyserver. Die URL muss über

http://oder verfügenhttps://. Informationen zu unterstützten Versionen fürhttps://finden Sie unter Verwalten Microsoft Defender Antivirusupdates.Unter dem Registrierungsschlüssel

HKLM\Software\Policies\Microsoft\Windows Defenderlegt die Richtlinie den RegistrierungswertProxyServeraufREG_SZfest.Der Registrierungswert

ProxyServerhat das folgende Zeichenfolgenformat:<server name or ip>:<port>Beispiel:

http://10.0.0.6:8080

Hinweis

Wenn Sie statische Proxyeinstellungen auf Geräten verwenden, die andernfalls vollständig offline sind, d. h. das Betriebssystem kann keine Verbindung für die Onlinezertifikatsperrliste oder Windows Update herstellen, müssen Sie die zusätzliche Registrierungseinstellung SSLOptions mit dem DWORD-Wert hinzufügen2. Der übergeordnete Registrierungspfad für SSLOptions ist HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet. Weitere Informationen zu finden SSLOptionsSie unter Cloud Protection.

Aus Gründen der Resilienz und des Echtzeitcharakters des in der Cloud bereitgestellten Schutzes speichert Microsoft Defender Antivirus den letzten bekannten funktionierenden Proxy zwischen. Stellen Sie sicher, dass Ihre Proxylösung keine SSL-Überprüfung durchführt, da dadurch die sichere Cloudverbindung unterbrochen wird.

Microsoft Defender Antivirus verwendet den statischen Proxy nicht, um eine Verbindung mit Windows Update oder Microsoft Update zum Herunterladen von Updates herzustellen. Stattdessen wird ein systemweiter Proxy verwendet, wenn er für die Verwendung von Windows Update konfiguriert ist, oder die konfigurierte interne Updatequelle gemäß der konfigurierten Fallbackreihenfolge.

Bei Bedarf können Sie administrative Vorlagen > windows Components > Microsoft Defender Antivirus > Define proxy auto-config (.pac) verwenden, um eine Verbindung mit dem Netzwerk herzustellen. Wenn Sie erweiterte Konfigurationen mit mehreren Proxys einrichten müssen, verwenden Sie Administrative Vorlagen > Windows-Komponenten > Microsoft Defender AntivirusDefinieren > Sie Adressen, um den Proxyserver zu umgehen und zu verhindern, dass Microsoft Defender Antivirus einen Proxyserver für diese Ziele verwendet.

Sie können PowerShell mit dem Set-MpPreference Cmdlet verwenden, um diese Optionen zu konfigurieren:

ProxyBypassProxyPacUrlProxyServer

Manuelles Konfigurieren des Proxyservers mithilfe des netsh Befehls

Verwenden Sie netsh , um einen systemweiten statischen Proxy zu konfigurieren.

Hinweis

Diese Konfiguration wirkt sich auf alle Anwendungen aus, einschließlich Windows-Diensten, die mit dem Standardproxy verwenden WinHTTP .

Öffnen Sie eine Befehlszeile mit erhöhten Rechten:

- Wechseln Sie zu Start , und geben Sie ein

cmd. - Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

- Wechseln Sie zu Start , und geben Sie ein

Geben Sie den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

netsh winhttp set proxy <proxy>:<port>Beispiel:

netsh winhttp set proxy 10.0.0.6:8080Um den

winhttpProxy zurückzusetzen, geben Sie den folgenden Befehl ein, und drücken Sie die EINGABETASTE:netsh winhttp reset proxy

Weitere Informationen hierzu finden Sie unter netsh-Befehl: Syntax, Kontexte und Formatierung.

Windows-Geräte, auf denen die vorherige MMA-basierte Lösung ausgeführt wird

Bei Geräten mit Windows 7, Windows 8.1, Windows Server 2008 R2 und Servern, die nicht auf Unified Agent aktualisiert wurden und den Microsoft Monitoring Agent (auch als Log Analytics-Agent bezeichnet) zum Herstellen einer Verbindung mit dem Defender für Endpunkt-Dienst verwenden, können Sie entweder eine systemweite Proxyeinstellung verwenden oder den Agent so konfigurieren, dass er eine Verbindung über einen Proxy oder ein Log Analytics-Gateway herstellt.

- Konfigurieren des Agents für die Verwendung eines Proxys: Proxykonfiguration

- Einrichten Azure Log Analytics (ehemals OMS-Gateway) als Proxy oder Hub: Azure Log Analytics-Agent

Onboarding von früheren Windows-Versionen

Nächster Schritt

SCHRITT 3: Überprüfen der Clientkonnektivität mit Microsoft Defender for Endpoint Dienst-URLs

Verwandte Artikel

- Getrennte Umgebungen, Proxys und Microsoft Defender for Endpoint

- Verwenden von Gruppenrichtlinieneinstellungen zum Verwalten von Microsoft Defender Antivirus

- Onboarding von Clientgeräten unter Windows oder macOS

- Behandeln von Problemen mit dem Microsoft Endpoint DLP-Onboarding

- Integrieren von Geräten ohne Internetzugriff auf Microsoft Defender for Endpoint

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.