Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:

Szenarioanforderungen und Einrichtung

- Auf Windows-Clientgeräten muss Windows 11, Windows 10 version 1709, Build 16273 oder höher, Windows 8.1 oder Windows 7 SP1 ausgeführt werden.

- Windows Server-Geräte müssen Windows Server 2025, Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 oder Windows Server 2008 R2 SP1 ausgeführt werden.

- Auf Linux-Servern muss eine unterstützte Version ausgeführt werden (siehe Voraussetzungen für Microsoft Defender for Endpoint unter Linux).

- Geräte müssen in Defender für Endpunkt integriert werden

Endpunkterkennung und -reaktion für Endpoint bieten erweiterte Angriffserkennungen, die nahezu in Echtzeit und umsetzbar sind. Sicherheitsanalysten können Benachrichtigungen effektiv priorisieren, Einblick in den gesamten Umfang einer Verletzung erhalten und Aktionen ergreifen, um Bedrohungen zu beheben. Sie können einen EDR-Erkennungstest ausführen, um zu überprüfen, ob das Gerät ordnungsgemäß integriert ist und berichte an den Dienst. In diesem Artikel wird beschrieben, wie Sie einen EDR-Erkennungstest auf einem neu integrierten Gerät ausführen.

Windows

Öffnen Sie ein Eingabeaufforderungsfenster.

Kopieren Sie an der Eingabeaufforderung den folgenden Befehl, und führen Sie den folgenden Befehl aus. Das Eingabeaufforderungsfenster wird automatisch geschlossen.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'Bei erfolgreicher Ausführung wird der Erkennungstest als abgeschlossen markiert, und innerhalb weniger Minuten wird eine neue Warnung angezeigt.

Linux

Laden Sie die Skriptdatei auf einen integrierten Linux-Server herunter.

curl -o ~/Downloads/MDE-Linux-EDR-DIY.zip -L https://aka.ms/MDE-Linux-EDR-DIYExtrahieren Sie den gezippten Ordner.

unzip ~/Downloads/MDE-Linux-EDR-DIY.zipFühren Sie den folgenden Befehl aus, um dem ausführbaren Skript die Berechtigung zu erteilen:

chmod +x ./mde_linux_edr_diy.shFühren Sie den folgenden Befehl aus, um das Skript auszuführen:

./mde_linux_edr_diy.shNach einigen Minuten sollte eine Erkennung im Microsoft Defender-Portal ausgelöst werden. Sehen Sie sich die Warnungsdetails an, computer Zeitleiste, und führen Sie Ihre typischen Untersuchungsschritte aus.

macOS

Laden Sie in Ihrem Browser, Microsoft Edge für Mac oder Safari , MDATP macOS DIY.zip aus herunter https://aka.ms/mdatpmacosdiy , und extrahieren Sie den gezippten Ordner.

Die folgende Eingabeaufforderung wird angezeigt:

Wollen Sie Downloads auf „mdatpclientanalyzer.blob.core.windows.net“ zulassen?

Sie können unter Websiteeinstellungen ändern, welche Websites Dateien herunterladen können.Klicken Sie auf Zulassen.

Öffnen Sie Downloads.

Sie müssen MDATP macOS DIY sehen können.

Tipp

Wenn Sie auf MDATP macOS DIY doppelklicken, erhalten Sie die folgende Meldung:

"MDATP macOS DIY" kann nicht geöffnet werden, da der Entwickler nicht überprüft werden kann.

MacOS kann nicht bestätigen, dass diese App frei von Schadsoftware ist.

[In den Papierkorb verschieben][Fertig]Klicken Sie auf Fertig.

Klicken Sie mit der rechten Maustaste auf MDATP MacOS DIY, und klicken Sie dann auf Öffnen.

Das System zeigt die folgende Meldung an:

macOS kann den Entwickler von MDATP macOS DIY nicht überprüfen. Möchten Sie es wirklich öffnen?

Wenn Sie diese App öffnen, überschreiben Sie die Systemsicherheit, was dazu führen kann, dass Ihr Computer und Ihre persönlichen Daten Schadsoftware ausgesetzt sind, die Ihren Mac beschädigen oder Ihre Privatsphäre gefährden können.Klicken Sie auf Öffnen.

Das System zeigt die folgende Meldung an:

Microsoft Defender für Endpunkt – macOS EDR DIY-Testdatei

Die zugehörige Warnung wird im MDATP-Portal verfügbar sein.Klicken Sie auf Öffnen.

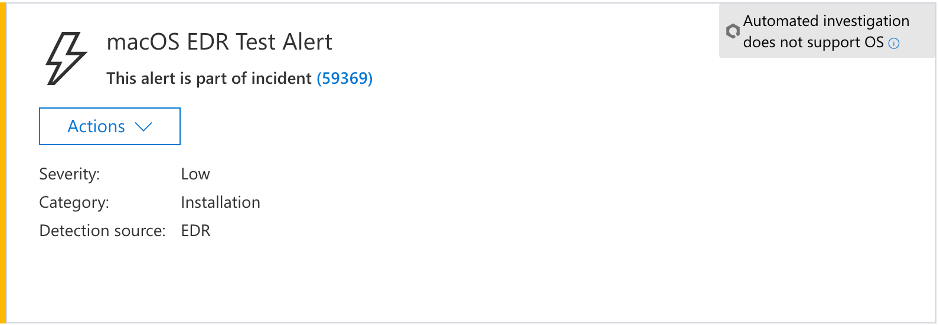

In wenigen Minuten wird eine MacOS EDR-Testwarnung ausgelöst.

Wechseln Sie zu Microsoft Defender Portal (https://security.microsoft.com/).

Wechseln Sie zur Warnungswarteschlange .

Die macOS EDR-Testwarnung zeigt Schweregrad, Kategorie, Erkennungsquelle und ein reduziertes Menü mit Aktionen an. Schauen Sie sich die Warnungsdetails und die Gerätezeitachse an, und führen Sie die normalen Untersuchungsschritte durch.

Nächste Schritte

Wenn Probleme mit der Anwendungskompatibilität oder -leistung auftreten, können Sie das Hinzufügen von Ausschlüssen in Betracht ziehen. Weitere Informationen finden Sie in den folgenden Artikeln:

- Konfigurieren und Überprüfen von Ausschlüssen für Microsoft Defender for Endpoint unter macOS

- Adressiert falsch positive/negative Ergebnisse in Microsoft Defender für Endpunkt

- Verwalten von Unterdrückungsregeln

- Erstellen von Gefährdungsindikatoren (IoC)

- Erstellen und Verwalten benutzerdefinierter Erkennungsregeln

Weitere Informationen finden Sie auch im Microsoft Defender for Endpoint Security Operations Guide (Leitfaden für Sicherheitsvorgänge).