Verwalten der MFA (Multi-Faktor-Authentifizierung) für Ihre Abonnements

Wenn Sie für die Benutzerauthentifizierung lediglich Kennwörter verwenden, kann dies einen Angriffsvektor darstellen. Benutzer verwenden oft schwache Kennwörter oder dieselben Kennwörter für mehrere Dienste. Wenn Multi-Factor Authentication (MFA) aktiviert ist, sind Ihre Konten sicherer, und Benutzer können sich weiterhin bei nahezu allen Anwendungen mit der einmaligen Anmeldung (Single Sign-On, SSO) authentifizieren.

Es gibt mehrere Möglichkeiten, die mehrstufige Authentifizierung für Ihre Microsoft Entra-Benutzer (Azure Active Directory) basierend auf den Lizenzen zu aktivieren, die Ihre Organisation besitzt. Diese Seite enthält die Details zu jeder Lizenz im Kontext von Microsoft Defender für Cloud.

MFA und Microsoft Defender für Cloud

Defender für Cloud legt einen hohen Wert auf MFA. Die Sicherheitskontrolle, die am meisten zur Ihrer Sicherheitsbewertung beiträgt, ist MFA aktivieren.

Durch die folgende Empfehlungen im Steuerelement „MFA aktivieren“ wird sichergestellt, dass Sie die empfohlenen Praktiken für die Benutzer Ihrer Abonnements einhalten:

- Konten mit Besitzerberechtigungen für Azure-Ressourcen sollten MFA-fähig sein

- Konten mit Schreibberechtigungen für Azure-Ressourcen sollten MFA-fähig sein

- Konten mit Leseberechtigungen für Azure-Ressourcen sollten MFA-fähig sein

Es gibt drei Möglichkeiten, MFA zu aktivieren und sich an die zwei Empfehlungen in Defender für Cloud zu halten: Sicherheitsstandards, Zuweisung nach Benutzer*in und die Richtlinie für bedingter Zugriff (ZS).

Kostenlose Option: Sicherheitsstandards

Wenn Sie die kostenlose Edition von Microsoft Entra ID verwenden, sollten Sie die mehrstufige Authentifizierung für Ihren Mandanten mithilfe von Sicherheitsstandards aktivieren.

MFA für Microsoft 365 Business-, E3- oder E5-Kunden

Kunden mit Microsoft 365 können die Zuweisung nach Benutzer verwenden. In diesem Szenario ist die Microsoft Entra iMulti-Faktor-Authentifizierung st für alle Benutzer und alle Anmeldeereignisse entweder aktiviert oder deaktiviert. Es besteht keine Möglichkeit, die Multi-Faktor-Authentifizierung nur für einen Teil der Benutzer oder nur für bestimmte Szenarien zu aktivieren. Die Verwaltung erfolgt über das Office 365-Portal.

MFA für Microsoft Entra ID P1- oder P2-Kunden

Führen Sie zugunsten einer optimierten Benutzerumgebung ein Upgrade auf Microsoft Entra ID P1 oder P2 durch, und verwenden Sie Richtlinien für bedingten Zugriff. Zum Konfigurieren einer ZS-Richtlinie benötigen Sie Microsoft Entra-Mandantenberechtigungen.

Für Ihre Richtlinie für bedingten Zugriff muss Folgendes gelten:

Sie muss MFA erzwingen.

Microsoft Admin Portal einschließen

Sie darf die App-ID der Microsoft Azure-Verwaltung nicht ausschließen.

Microsoft Entra ID P1 -Kunden können bei bestimmten Szenarien oder Ereignissen zur Multi-Faktor-Authentifizierung auffordern und auf diese Weise Ihre geschäftlichen Anforderungen erfüllen. Dieses Feature ist auch bei den folgenden Lizenzen enthalten: Enterprise Mobility + Security E3, Microsoft 365 F1 und Microsoft 365 E3.

Microsoft Entra ID P2 bietet die stärksten Sicherheitsfeatures und eine verbesserte Benutzerumgebung. Bei dieser Lizenz ist im Vergleich mit den Microsoft Entra ID Premium P1-Features zusätzlich der risikobasierte bedingte Zugriff möglich. Der risikobasierte bedingte Zugriff passt sich an die Muster Ihrer Benutzer an und fordert weniger häufig zur mehrstufigen Authentifizierung auf. Dieses Feature ist auch bei den folgenden Lizenzen enthalten: Enterprise Mobility + Security E5 und Microsoft 365 E5.

Weitere Informationen finden Sie in der Azure-Dokumentation zum bedingten Zugriff.

Identifizieren von Konten ohne aktivierte Multi-Faktor-Authentifizierung (MFA)

Sie können die Liste der Benutzerkonten ohne aktivierte MFA entweder auf der Seite mit den Empfehlungsdetails für Defender for Cloud oder mithilfe von Azure Resource Graph anzeigen.

Anzeigen der Konten ohne aktivierte mehrstufige Authentifizierung im Azure-Portal

Wählen Sie auf der Seite mit den Details der Empfehlungen aus der Liste Fehlerhafte Ressourcen ein Abonnement aus, oder wählen Sie Aktion ausführen aus, damit die Liste angezeigt wird.

Anzeigen der Konten ohne aktivierte mehrstufige Authentifizierung mithilfe von Azure Resource Graph

Verwenden Sie die folgende Azure Resource Graph-Abfrage, um anzuzeigen, für welche Konten MFA nicht aktiviert ist. Die Abfrage gibt alle ungesunden Ressourcen (Konten) der Empfehlung „Konten mit Eigentümerrechten auf Azure-Ressourcen sollten MFA aktiviert sein“ zurück.

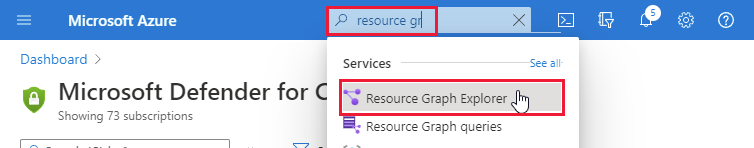

Öffnen Sie den Azure Resource Graph-Explorer.

Geben Sie die folgende Abfrage ein, und wählen Sie Abfrage ausführen aus.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdMit der

additionalData-Eigenschaft lässt sich die Liste der Kontoobjekt-IDs für Konten anzeigen, für die MFA nicht erzwungen wird.Hinweis

Die Spalte „Account ObjectIDs“ enthält die Liste der Kontoobjekt-IDs für Konten, für die MFA nicht gemäß Empfehlung erzwungen wird.

Tipp

Alternativ können Sie die GET-Methode für Bewertungen der REST-API für Defender für Cloud verwenden.

Begrenzungen

- Das Feature für bedingten Zugriff zum Erzwingen der MFA für externe Benutzer/Mandanten wird noch nicht unterstützt.

- Die Richtlinie für bedingten Zugriff, die auf Microsoft Entra-Rollen angewendet wird (z. B. auf alle globalen Administratoren, alle externen Benutzer, eine externe Domäne usw.) wird noch nicht unterstützt.

- Die Authentifizierungsstärke für bedingten Zugriff wird noch nicht unterstützt.

- Externe MFA-Lösungen wie Okta, Ping, Duo und mehr werden innerhalb der MFA-Empfehlungen für Identitäten nicht unterstützt.

Nächste Schritte

Weitere Informationen zu Empfehlungen für andere Arten von Azure-Ressourcen finden Sie in den folgenden Artikeln:

- Schützen Ihres Netzwerks in Microsoft Defender für Cloud

- Informieren Sie sich über häufige Fragen zur MFA.