Planen Ihres OT-Überwachungssystems mit Defender for IoT

Dieser Artikel gehört zu einer Reihe von Artikeln, in denen der Bereitstellungspfad für die OT-Überwachung mit Microsoft Defender for IoT beschrieben wird.

Im Folgenden erfahren Sie, wie Sie Ihre allgemeine OT-Überwachung mit Microsoft Defender for IoT planen, darunter die Standorte, die Sie überwachen werden, Ihre Benutzergruppen und -typen und vieles mehr.

Voraussetzungen

Bevor Sie mit der Planung Ihrer OT-Überwachungsbereitstellung beginnen, stellen Sie sicher, dass Sie über ein Azure-Abonnement und einen OT-Plan für Defender for IoT verfügen. Weitere Informationen finden Sie unter Eine Microsoft Defender for IoT-Testversion starten.

Dieser Schritt wird von Ihren Architekturteams ausgeführt.

Planen von OT-Standorten und -Zonen

Bei der Arbeit mit OT-Netzwerken empfiehlt es sich, alle Orte aufzulisten, an denen Ressourcen Ihrer Organisation mit einem Netzwerk verbunden sind, und diese Orte dann in Standorte und Zonen zu segmentieren.

Jeder physische Ort kann über einen eigenen Standort verfügen, der weiter in Zonen unterteilt ist. Sie ordnen jeden OT-Netzwerksensor einem bestimmten Standort und einer bestimmten Zone zu, sodass jeder Sensor nur einen bestimmten Bereich Ihres Netzwerks abdeckt.

Die Verwendung von Standorten und Zonen unterstützt die Zero Trust-Prinzipien und bietet zusätzliche Granularität für Überwachung und Berichte.

Wenn Ihr wachsendes Unternehmen beispielsweise über Fertigungsanlagen und Büros in Paris, Lagos, Dubai und Tianjin verfügt, können Sie Ihr Netzwerk wie folgt segmentieren:

| Website | Zones |

|---|---|

| Büro in Paris | - Erdgeschoss (Gäste) - 1. Etage (Vertrieb) - 2. Etage (Führungskräfte) |

| Büro in Lagos | - Erdgeschoss (Büros) - 1. und 2. Etage (Fertigung) |

| Büro in Dubai | - Erdgeschoss (Kongresszentrum) - 1. Etage (Vertrieb) - 2. Etage (Büros) |

| Büro in Tianjin | - Erdgeschoss (Büros) - 1. und 2. Etage (Fertigung) |

Wenn Sie keine detaillierten Standorte und Zonen planen, verwendet Defender for IoT dennoch einen Standardstandort und eine Standardzone, die allen OT-Sensoren zugewiesen werden.

Weitere Informationen finden Sie unter Zero Trust und Ihre OT-Netzwerke.

Trennen von Zonen für wiederholte IP-Bereiche

Jede Zone kann mehrere Sensoren unterstützen, und wenn Sie Defender for IoT im großen Stil bereitstellen, erkennt jeder Sensor möglicherweise unterschiedliche Aspekte desselben Geräts. Defender for IoT konsolidiert automatisch Geräte, die in derselben Zone erkannt werden, mit der gleichen logischen Kombination von Gerätemerkmalen, z. B. derselben IP- und MAC-Adresse.

Wenn Sie mit mehreren Netzwerken arbeiten und separate Geräte mit ähnlichen Merkmalen haben, z. B. wiederholte IP-Adressbereiche, weisen Sie jeden Sensor einer separaten Zone zu, damit Defender for IoT die Geräte unterscheiden kann und jedes Gerät eindeutig identifiziert.

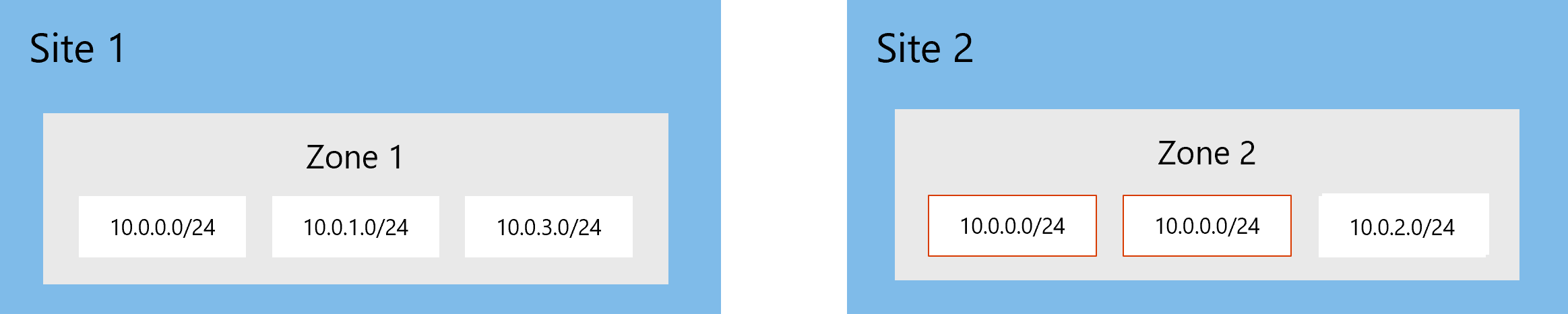

Ihr Netzwerk könnte beispielsweise der folgenden Abbildung entsprechen, in der sechs Netzwerksegmente logisch zwei Standorten und Zonen in Defender for IoT zugeordnet sind. Diese Abbildung zeigt zwei Netzwerksegmente mit den gleichen IP-Adressen aus verschiedenen Produktionslinien.

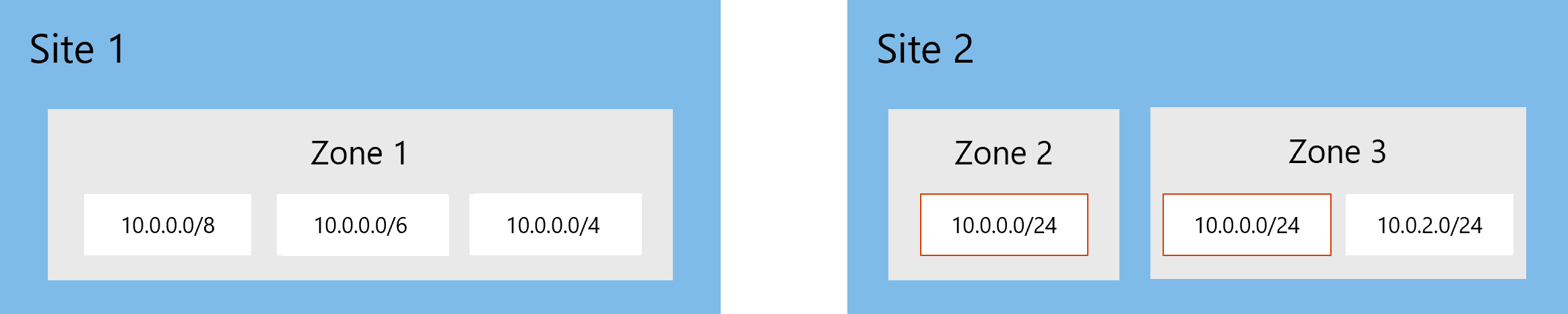

In diesem Fall wird empfohlen, Standort 2 in zwei separate Zonen zu unterteilen, damit Geräte in den Segmenten mit wiederholten IP-Adressen nicht falsch konsolidiert werden, sondern im Gerätebestand als separate und eindeutige Geräte identifiziert werden.

Beispiel:

Planen Ihrer Benutzer

Ermitteln Sie, welche Personen in Ihrer Organisation Defender for IoT verwenden werden und wie die Anwendungsfälle aussehen. Mitarbeiter im Security Operations Center (SOC) und in der IT-Abteilung sind die häufigsten Benutzer, aber es gibt möglicherweise noch andere Benutzer in Ihrer Organisation, die Lesezugriff auf Ressourcen in Azure oder auf lokale Ressourcen benötigen.

In Azure basieren Benutzerzuweisungen auf den Microsoft Entra ID- und RBAC-Rollen. Wenn Sie Ihr Netzwerk in mehrere Standorte segmentieren, entscheiden Sie, welche Berechtigungen Sie für jeden Standort erteilen möchten.

OT-Netzwerksensoren unterstützen sowohl lokale Benutzer als auch Active Directory-Synchronisierungen. Wenn Sie Active Directory verwenden, stellen Sie sicher, dass Sie über die Zugriffsdetails für den Active Directory-Server verfügen.

Weitere Informationen finden Sie unter

- Microsoft Defender for IoT-Benutzerverwaltung

- Azure-Benutzerrollen und -Berechtigungen für Defender for IoT

- Lokale Benutzer*innen und Rollen für die OT-Überwachung mit Defender for IoT

Planen von OT-Sensor- und Verwaltungsverbindungen

Legen Sie für mit der Cloud verbundene Sensoren fest, wie Sie jeden OT-Sensor mit Defender for IoT in der Azure-Cloud verbinden, z. B. welche Art von Proxy Sie möglicherweise benötigen. Weitere Informationen finden Sie unter Methoden zum Verbinden von Sensoren mit Azure.

Wenn Sie in einer nicht verbundenen Umgebung oder in einer Hybridumgebung arbeiten und über mehrere lokal verwaltete OT-Netzwerksensoren verfügen, empfiehlt sich möglicherweise die Bereitstellung einer lokalen Verwaltungskonsole, damit Sie von einem zentralen Ort aus Ihre Einstellungen konfigurieren und Daten anzeigen können. Weitere Informationen finden Sie im Bereitstellungspfad für die Verwaltung von nicht verbundenen OT-Sensoren.

Planen von lokalen SSL/TLS-Zertifizierungen

Es wird empfohlen, ein von einer Zertifizierungsstelle signiertes SSL/TLS-Zertifikat mit Ihrem Produktionssystem zu verwenden, um die fortlaufende Sicherheit Ihrer Appliances zu gewährleisten.

Planen Sie, welche Zertifikate und welche Zertifizierungsstelle Sie für jeden OT-Sensor verwenden, mit welchen Tools die Zertifikate erstellt werden und welche Attribute die einzelnen Zertifikate enthalten sollen.

Weitere Informationen finden Sie unter SSL/TLS-Zertifikatanforderungen für lokale Ressourcen.