Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

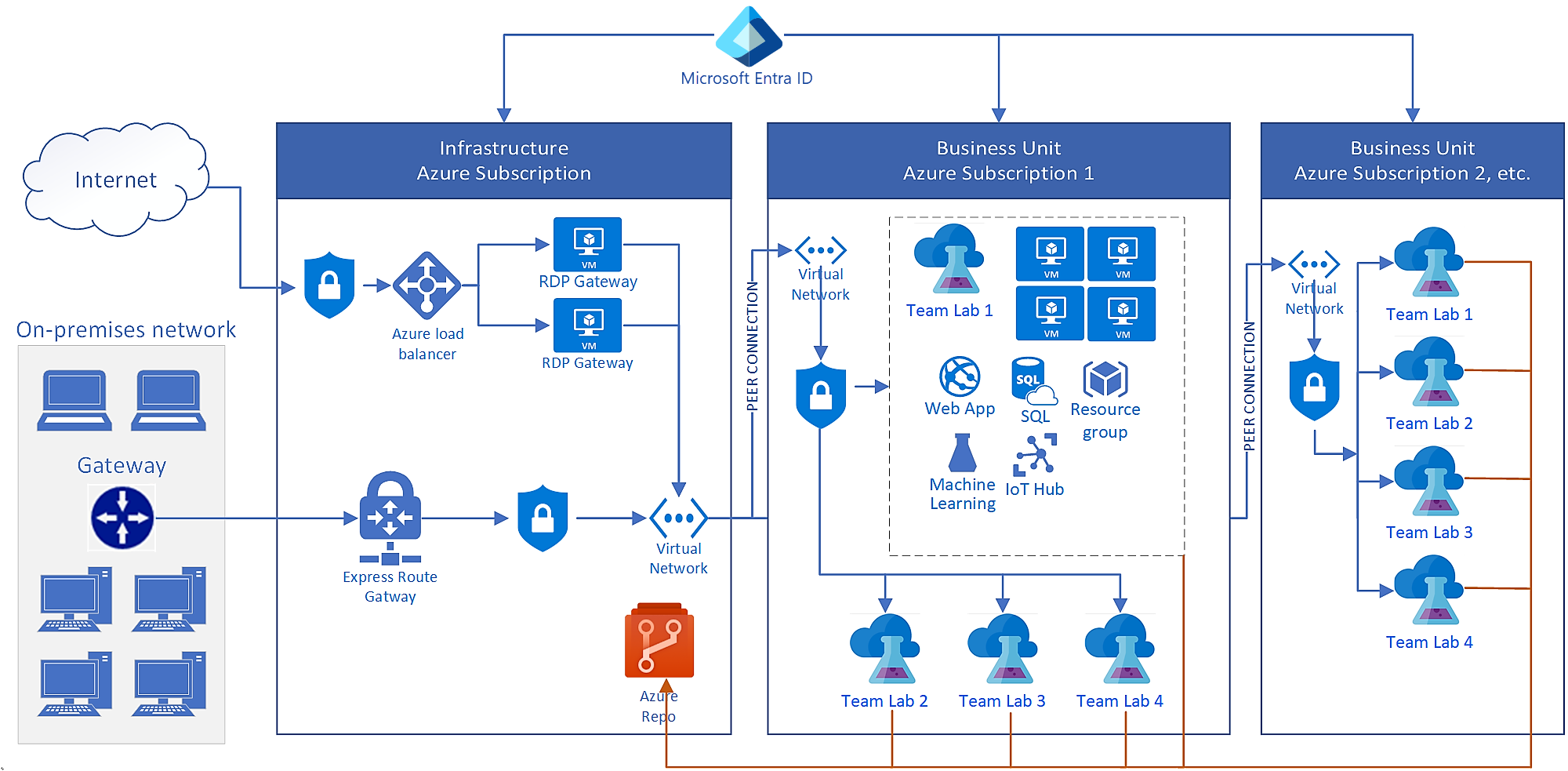

Dieser Artikel enthält eine Referenzarchitektur zum Bereitstellen von Azure DevTest Labs in einem Unternehmen. Die Architektur umfasst die folgenden Schlüsselelemente:

- Lokale Konnektivität mithilfe von Azure ExpressRoute

- Ein Remotedesktopgateway für Remoteanmeldungen bei virtuellen Computern (VMs)

- Konnektivität mit einem privaten Artefaktrepository

- Andere Plattform als Dienst (PaaS)-Komponenten, die Labors verwenden

Architecture

Das folgende Diagramm zeigt eine typische DevTest Labs-Unternehmensbereitstellung. Diese Architektur verbindet mehrere Labs in verschiedenen Azure-Abonnements mit dem lokalen Netzwerk eines Unternehmens.

DevTest Labs-Komponenten

DevTest Labs gestaltet es für Unternehmen einfach und schnell, Zugriff auf Azure-Ressourcen bereitzustellen. Jedes Lab enthält SaaS- (Software as a Service), IaaS- (Infrastruktur as a Service) und PaaS-Ressourcen. Lab-Benutzer können virtuelle Computer, PaaS-Umgebungen und VM-Artefakte erstellen und konfigurieren.

Im obigen Diagramm zeigt Team Lab 1 im Azure-Abonnement 1 ein Beispiel für Azure-Komponenten, auf die Labs zugreifen und diese verwenden können. Weitere Informationen finden Sie unter Informationen zu DevTest Labs.

Connectivity components

Sie benötigen lokale Konnektivität, wenn Ihre Labs auf lokale Unternehmensressourcen zugreifen müssen. Häufige Szenarien:

- Einige lokale Daten können nicht in die Cloud verschoben werden.

- Sie möchten Lab-VMs mit einer lokalen Domäne verknüpfen.

- Sie möchten den gesamten Cloudnetzwerkdatenverkehr über eine lokale Firewall für Sicherheit oder Compliance erzwingen.

Diese Architektur verwendet ExpressRoute für die Konnektivität mit dem lokalen Netzwerk. Sie können auch eine Site-to-Site-VPN-Verbindung verwenden.

Lokal ermöglicht ein Remotedesktopgateway ausgehende RDP-Verbindungen (Remotedesktopprotokoll) mit DevTest Labs. Unternehmen blockieren in der Regel ausgehende Verbindungen in der Unternehmensfirewall. Sie können wie folgt vorgehen, um die Konnektivität zu aktivieren:

- Verwenden Sie ein Remotedesktopgateway, und lassen Sie die statische IP-Adresse des Gatewaylastenausgleichs zu.

- Verwenden Sie die Tunnelerzwingung, um den gesamten RDP-Datenverkehr über die ExpressRoute- oder Site-to-Site-VPN-Verbindung zurückzuleiten. Die Tunnelerzwingung ist eine gängige Funktion für DevTest Labs-Bereitstellungen auf Unternehmensniveau.

Networking components

In dieser Architektur bietet Microsoft Entra ID Identitäts- und Zugriffsverwaltung für alle Netzwerke. Lab-VMs verfügen in der Regel über ein lokales Administratorkonto für den Zugriff. Wenn eine Microsoft Entra ID-Domäne, eine lokale Domäne oder eine Microsoft Entra Domain Services-Domäne verfügbar ist, können Sie Lab-VMs mit der Domäne verknüpfen. Benutzer können dann ihre domänenbasierte Identität verwenden, um eine Verbindung mit den virtuellen Computern herzustellen.

Azure-Netzwerktopologie: Diese steuert, wie Lab-Ressourcen auf lokale Netzwerke und das Internet zugreifen und mit ihnen kommunizieren. Diese Architektur zeigt eine gängige Methode, die Unternehmen zum Netzwerk von DevTest Labs verwenden. Die Labs stellen eine Verbindung mit virtuellen Netzwerken mit Peering in einer Hub-Spoke-Konfiguration über die ExpressRoute- oder Site-to-Site-VPN-Verbindung mit dem lokalen Netzwerk her.

Da DevTest Labs Azure Virtual Network jedoch direkt verwendet, gibt es keine Einschränkungen bei der Einrichtung der Netzwerkinfrastruktur. Sie können eine Netzwerksicherheitsgruppe festlegen, um den Datenverkehr in der Cloud auf der Grundlage von Quell- und Ziel-IP-Adressen einzuschränken. Sie können z. B. nur Datenverkehr, der aus dem Unternehmensnetzwerk stammt, in den Netzwerken des Labs zulassen.

Scalability considerations

DevTest Labs hat keine integrierten Kontingente oder Grenzwerte, aber andere Azure-Ressourcen, die Labs verwenden, verfügen über Kontingente auf Abonnementebene. Bei einer typischen Unternehmensbereitstellung benötigen Sie mehrere Azure-Abonnements, um eine umfangreiche Bereitstellung von DevTest Labs abzudecken. Unternehmen erreichen in der Regel die folgenden Kontingente:

Resource groups. DevTest Labs erstellt eine Ressourcengruppe für jeden neuen virtuellen Computer, und Lab-Benutzer erstellen Umgebungen in Ressourcengruppen. Abonnements können bis zu 980 Ressourcengruppen enthalten, sodass dies der Grenzwert von VMs und Umgebungen in einem Abonnement ist.

Zwei Strategien können Ihnen helfen, innerhalb der Ressourcengruppengrenzen zu bleiben:

- Platzieren Sie alle virtuellen Computer in derselben Ressourcengruppe. Diese Strategie hilft Ihnen, den Grenzwert für die Ressourcengruppe einzuhalten, hat aber Auswirkungen auf den Grenzwert für den Ressourcentyp pro Ressourcengruppe.

- Verwenden Sie freigegebene öffentliche IP-Adressen. Wenn virtuelle Computer über öffentliche IP-Adressen verfügen dürfen, fügen Sie alle virtuellen Computer der gleichen Größe und Region zu derselben Ressourcengruppe hinzu. Diese Konfiguration kann Ihnen dabei helfen, sowohl Ressourcengruppenkontingente als auch Ressourcentyp-Kontingente pro Ressource zu erfüllen.

Ressourcen pro Ressourcengruppe, pro Ressourcentyp. Der Standardgrenzwert für Ressourcen pro Ressourcengruppe pro Ressourcentyp beträgt 800. Wenn Sie alle virtuellen Computer in derselben Ressourcengruppe platzieren, erreichen Sie diesen Grenzwert viel früher, insbesondere, wenn die VMs viele zusätzliche Datenträger haben.

Storage accounts. Jedes Lab in DevTest Labs wird mit einem Speicherkonto bereitgestellt. Das Azure-Kontingent für Anzahl von Speicherkonten pro Region und Abonnement beträgt standardmäßig 250. Daher beträgt die maximale Anzahl der DevTest Labs in derselben Region ebenfalls 250. Mit einer Erhöhung des Kontingents können Sie bis zu 500 Speicherkonten pro Region erstellen. Weitere Informationen finden Sie unter Erhöhen von Azure Storage-Kontokontingenten.

Role assignments. Eine Rollenzuweisung gibt einem Benutzer oder Prinzipal Zugriff auf eine Ressource. Azure hat eine Beschränkung von 4.000 Rollenzuweisungen pro Abonnement.

Standardmäßig erstellt DevTest Labs für jede Lab-VM eine Ressourcengruppe. Der Ersteller des virtuellen Computers erhält die Besitzerberechtigung für den virtuellen Computer und die Leseberechtigung für die Ressourcengruppe. Daher verwendet jede Lab-VM zwei Rollenzuweisungen. Beim Erteilen von Benutzerberechtigungen für das Lab werden auch Rollenzuweisungen verwendet.

API reads/writes. Sie können Azure und DevTest Labs mithilfe von REST-APIs, PowerShell, der Azure CLI und dem Azure SDK automatisieren. Jedes Azure-Abonnement ermöglicht bis zu 12.000 Leseanforderungen und 1.200 Schreibanforderungen pro Stunde. Wenn Sie DevTest Labs automatisieren, erreichen Sie möglicherweise den Grenzwert für API-Anforderungen.

Manageability considerations

Sie können das Azure-Portal verwenden, um jeweils eine einzelne DevTest Labs-Instanz zu verwalten, aber Unternehmen haben möglicherweise mehrere Azure-Abonnements und viele Labs zu verwalten. Konsistente Änderungen an allen Labs müssen daher mithilfe von Skripting/Automatisierung vorgenommen werden.

Hier sind einige Beispiele für die Verwendung von Skripts in DevTest Labs-Bereitstellungen:

Ändern der Lab-Einstellungen. Aktualisieren Sie eine bestimmte Lab-Einstellung für alle Labs mithilfe von PowerShell-Skripts, der Azure CLI oder von REST-APIs. Aktualisieren Sie z. B. alle Labs, um eine neue VM-Instanzgröße zuzulassen.

Aktualisierung der persönlichen Zugriffstoken (PATs) für das Artefaktrepository. PATs für Git-Repositorys laufen normalerweise nach 90 Tagen, einem Jahr oder zwei Jahren ab. Um Kontinuität zu gewährleisten, ist es wichtig, das PAT zu verlängern. Oder Sie können einen neuen PAT erstellen und die Automatisierung verwenden, um sie auf alle Labore anzuwenden.

Einschränken von Änderungen an Lab-Einstellungen Um bestimmte Einstellungen einzuschränken, z. B. die Verwendung von Marketplace-Images, können Sie Azure Policy verwenden, um Änderungen an einem Ressourcentyp zu verhindern. Oder Sie können eine benutzerdefinierte Rolle erstellen und Benutzern diese Rolle statt einer integrierten Lab-Rolle gewähren. Sie können Änderungen für die meisten Lab-Einstellungen einschränken, z. B. interne Unterstützung, Lab-Ankündigungen und zulässige VM-Größen.

Anwenden einer Namenskonvention für VMs. Sie können Azure Policy verwenden, um ein Benennungsmuster festzulegen, das die Identifizierung von VMs in cloudbasierten Umgebungen erleichtert.

Sie verwalten Azure-Ressourcen für DevTest Labs auf die gleiche Weise wie für andere Zwecke. Die Azure-Richtlinie gilt beispielsweise für virtuelle Computer, die Sie in einer Übung erstellen. Microsoft Defender für Cloud kann Berichte zur Konformität von virtuellen Lab-Computern erstellen. Azure Backup kann regelmäßige Sicherungen für Lab-VMs bereitstellen.

Security considerations

DevTest Labs profitiert automatisch von integrierten Azure-Sicherheitsfeatures. Wenn Sie also für alle eingehenden Remotedesktopverbindungen nur Verbindungen aus dem Unternehmensnetzwerk zulassen möchten, können Sie dazu dem virtuellen Netzwerk auf dem Remotedesktopgateway eine Netzwerksicherheitsgruppe hinzufügen.

Ein weiterer Sicherheitsaspekt ist die Berechtigungsstufe, die Sie den Lab-Benutzern gewähren. Lab-Besitzer verwenden die rollenbasierte Zugriffssteuerung von Azure (Azure RBAC), um Benutzern Rollen zuzuweisen und Berechtigungen auf Ressourcen- und Zugriffsebene festzulegen. Die gängigsten DevTest Labs-Berechtigungen sind „Besitzer“, „Mitwirkender“ und „Benutzer“. Sie können auch benutzerdefinierte Rollen erstellen und zuweisen. Weitere Informationen finden Sie unter Hinzufügen von Besitzern und Benutzern in Azure DevTest Labs.

Next step

Weitere Informationen finden Sie im nächsten Artikel dieser Reihe: Bereitstellen eines Machbarkeitsnachweises