Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden die bewährten Sicherheitsmethoden von Azure Digital Twins erläutert. Er umfasst Rollen und Berechtigungen, verwaltete Identität, Zugriff auf private Netzwerke mit Azure Private Link, Diensttags, Verschlüsselung von ruhenden Daten und ursprungsübergreifende Ressourcenfreigabe (Cross-Origin Resource Sharing, CORS).

Zur Gewährleistung der Sicherheit ermöglicht Azure Digital Twins eine exakte Zugriffssteuerung für bestimmte Daten, Ressourcen und Aktionen in Ihrer Bereitstellung. Hierzu wird eine präzise Rollen- und Rechteverwaltungsstrategie namens rollenbasierte Zugriffssteuerung in Azure (Role-Based Access Control, Azure RBAC) verwendet.

Azure Digital Twins unterstützt auch die Verschlüsselung ruhender Daten.

Rollen und Berechtigungen mit Azure RBAC

Azure RBAC wird in Azure Digital Twins über die Integration mit Microsoft Entra ID bereitgestellt.

Mit Azure RBAC können einem Sicherheitsprinzipal Berechtigungen erteilt werden. Bei einem Sicherheitsprinzipal kann es sich um einen Benutzer, um eine Gruppe oder um einen Anwendungsdienstprinzipal handeln. Der Sicherheitsprinzipal wird durch Microsoft Entra ID authentifiziert und erhält im Gegenzug ein OAuth 2.0-Token. Dieses Token kann verwendet werden, um eine an eine Azure Digital Twins-Instanz gerichtete Zugriffsanforderung zu autorisieren.

Authentifizierung und Autorisierung

Mit Microsoft Entra ID ist der Zugriff ein zweistufiger Prozess. Wenn ein Sicherheitsprinzipal (ein Benutzer, eine Gruppe oder eine Anwendung) versucht, auf Azure Digital Twins zuzugreifen, muss die Anforderung authentifiziert und autorisiert werden.

- Zunächst wird die Identität des Sicherheitsprinzipals authentifiziert und ein OAuth 2.0-Token zurückgegeben.

- Anschließend wird das Token als Teil einer Anforderung an den Azure Digital Twins-Dienst übergeben, um den Zugriff auf die angegebene Ressource zu autorisieren.

Für den Authentifizierungsschritt muss jede Anwendungsanforderung zur Laufzeit ein OAuth 2.0-Zugriffstoken enthalten. Wird eine Anwendung in einer Azure-Entität ausgeführt (beispielsweise in einer Azure Functions-App), kann für den Zugriff auf die Ressourcen eine verwaltete Identität verwendet werden. Weitere Informationen zu verwalteten Identitäten finden Sie im nächsten Abschnitt.

Für den Autorisierungsschritt muss dem Sicherheitsprinzipal eine Azure-Rolle zugewiesen werden. Die möglichen Berechtigungen eines Sicherheitsprinzipals sind durch die Rollen vorgegeben, die dem Prinzipal zugewiesen sind. Azure Digital Twins stellt Azure-Rollen bereit, die Berechtigungssätze für Azure Digital Twins-Ressourcen enthalten. Diese Rollen werden weiter unten in diesem Artikel beschrieben.

Weitere Informationen zu in Azure unterstützten Rollen und Rollenzuweisungen finden Sie in der Azure RBAC-Dokumentation unter Administratorrollen für klassische Abonnements, Azure-Rollen und Azure AD-Rollen.

Authentifizierung mit verwalteten Identitäten

Verwaltete Identitäten für Azure-Ressourcen ist ein Azure-übergreifendes Feature, mit dem Sie eine sichere Identität für die Bereitstellung erstellen können, in der Ihr Anwendungscode ausgeführt wird. Dieser Identität können dann Zugriffssteuerungsrollen zugeordnet werden, um benutzerdefinierte Berechtigungen für den Zugriff auf bestimmte Azure-Ressourcen zu erteilen, die Ihre Anwendung benötigt.

Die Azure-Plattform verwaltet diese Laufzeitidentität mit verwalteten Identitäten. Sie müssen keine Zugriffsschlüssel in Ihrem Anwendungscode speichern und schützen – weder für die Identität selbst noch für die Ressourcen, auf die zugegriffen werden muss. Von einer Azure Digital Twins-Client-App, die innerhalb einer Azure App Service-Anwendung ausgeführt wird, müssen keine SAS-Regeln und -Schlüssel oder andere Zugriffstoken verarbeitet werden. Die Client-App benötigt nur die Endpunktadresse des Azure Digital Twins-Namespace. Wenn die App eine Verbindung herstellt, bindet Azure Digital Twins den Kontext der verwalteten Entität an den Client. Nach der Zuordnung zu einer verwalteten Identität können von Ihrem Azure Digital Twins-Client sämtliche autorisierten Vorgänge ausgeführt werden. Zur Autorisierung wird dann eine verwaltete Entität einer Azure Digital Twins-Rolle zugeordnet, wie im Anschluss beschrieben.

Autorisierung: Azure-Rollen für Azure Digital Twins

Azure bietet zwei integrierte Azure-Rollen für die Autorisierung des Zugriffs auf die Datenebenen-APIs von Azure Digital Twins. Sie können auf die Rollen entweder über den Namen oder über die ID verweisen:

| Integrierte Rolle | BESCHREIBUNG | Kennung |

|---|---|---|

| Azure Digital Twins Data Owner (Azure Digital Twins-Datenbesitzer) | Bietet Vollzugriff auf Azure Digital Twins-Ressourcen | bcd981a7-7f74-457b-83e1-cceb9e632ffe |

| Azure Digital Twins Data Reader (Azure Digital Twins-Datenleser) | Bietet schreibgeschützten Zugriff auf Azure Digital Twins-Ressourcen | d57506d4-4c8d-48b1-8587-93c323f6a5a3 |

Rollen können auf zwei Arten zugewiesen werden:

- Über den Bereich „Zugriffssteuerung (IAM)“ für Azure Digital Twins im Azure-Portal (siehe Zuweisen von Azure-Rollen über das Azure-Portal)

- Mithilfe von CLI-Befehlen zum Hinzufügen oder Entfernen einer Rolle

Ausführliche Schritte zum Zuweisen von Rollen zu einer Azure Digital Twins-Instanz finden Sie unter Einrichten einer Instanz und Authentifizierung. Weitere Informationen zur Definition integrierter Rollen finden Sie in der Azure RBAC-Dokumentation unter Grundlegendes zu Azure-Rollendefinitionen.

Darüber hinaus können Sie auch benutzerdefinierte Azure-Rollen für Ihre Instanz erstellen. Auf diese Weise können Sie Berechtigungen für bestimmte Aktionen in einzelnen Datenbereichen erteilen, darunter Zwillinge, Befehle, Beziehungen, Ereignisrouten, Aufträge, Modelle und Abfragen. Weitere Informationen zu benutzerdefinierten Rollen in Azure finden Sie unter Benutzerdefinierte Azure-Rollen.

Automatisieren von Rollen

Wenn Sie sich auf Rollen in automatisierten Szenarien beziehen, empfiehlt es sich, auf diese mit ihren IDs und nicht mit ihren Namen zu verweisen. Die Namen können sich zwischen den einzelnen Versionen ändern, die IDs jedoch nicht, was sie zu einer beständigeren Referenz in der Automation macht.

Tipp

Wenn Sie Rollen mit einem Cmdlet zuweisen, z. B. New-AzRoleAssignment (Verweis), können Sie den Parameter -RoleDefinitionId anstelle von -RoleDefinitionName verwenden, um eine ID anstelle eines Namens für die Rolle zu übergeben.

Berechtigungsbereiche

Bevor Sie einem Sicherheitsprinzipal eine Azure-Rolle zuweisen, legen Sie den Zugriffsbereich fest, den der Sicherheitsprinzipal haben soll. Es empfiehlt sich, immer nur den kleinstmöglichen Umfang zu gewähren.

In der folgenden Liste werden die Ebenen beschrieben, auf denen Sie den Zugriff auf Azure Digital Twins-Ressourcen einschränken können:

- Modelle: Die Aktionen für diese Ressource geben die Kontrolle über Modelle vor, die in Azure Digital Twins hochgeladen werden.

- Abfragen des Digital Twins-Graphen: Die Aktionen für diese Ressource bestimmen die Fähigkeit, Abfragevorgänge für digitale Zwillinge innerhalb des Azure Digital Twins-Graphen auszuführen.

- Digitaler Zwilling: Die Aktionen für diese Ressource ermöglichen die Steuerung von CRUD-Vorgängen für digitale Zwillinge im Zwillingsgraphen.

- Beziehung zwischen digitalen Zwillingen: Die Aktionen für diese Ressource definieren die Steuerung von CRUD-Vorgängen für Beziehungen zwischen digitalen Zwillingen im Zwillingsgraphen.

- Ereignisroute: Die Aktionen für diese Ressource bestimmen Berechtigungen zum Weiterleiten von Ereignissen aus Azure Digital Twins an einen Endpunktdienst wie Event Hubs, Event Grid oder Service Bus.

Behandeln von Problemen mit Berechtigungen

Wenn ein Benutzer versucht, eine Aktion auszuführen, die für seine Rolle nicht zulässig ist, wird möglicherweise der folgende Fehler von der Dienstanforderung zurückgegeben: 403 (Forbidden). Weitere Informationen und Schritte zur Problembehandlung finden Sie unter Problembehandlung bei einem fehlerhaften Service Request in Azure Digital Twins: Fehler 403 (Verboten).

Verwaltete Identität für Zugriff auf andere Ressourcen

Das Einrichten einer von Microsoft Entra IDverwalteten Identität für eine Azure Digital Twins-Instanz ermöglicht der Instanz den einfachen Zugriff auf andere von Microsoft Entra geschützte Ressourcen, z. B. auf Azure Key Vault. Da die Identität von der Azure-Plattform verwaltet wird, müssen Sie keine Geheimnisse bereitstellen oder rotieren. Weitere Informationen zu verwalteten Identitäten in Microsoft Entra ID finden Sie unter Verwaltete Identitäten für Azure-Ressourcen.

Azure Digital Twins unterstützt beide Typen von verwalteten Identitäten: systemseitig zugewiesen und benutzerseitig zugewiesen.

Sie können beide verwalteten Identitätstypen verwenden, um sich bei einem benutzerdefinierten Endpunkt zu authentifizieren. Azure Digital Twins unterstützt identitätsbasierte Authentifizierung für Endpunkte für Event Hubs- und Service Bus-Ziele sowie für einen Endpunkt für Azure Storage-Container für Ereignisse unzustellbarer Nachrichten. Event Grid-Endpunkte werden für verwaltete Identitäten aktuell nicht unterstützt.

Anweisungen zum Aktivieren einer verwalteten Identität für einen Azure Digital Twins-Endpunkt, der zum Weiterleiten von Ereignissen verwendet werden kann, finden Sie unter Endpunktoptionen: Identitätsbasierte Authentifizierung.

Verwenden des vertrauenswürdigen Microsoft-Diensts zum Weiterleiten von Ereignissen an Event Hubs- und Service Bus-Endpunkte

Azure Digital Twins können eine Verbindung mit Event Hubs- und Service Bus-Endpunkten herstellen, um Ereignisdaten zu senden, wobei die öffentlichen Endpunkte dieser Ressourcen verwendet werden. Wenn diese Ressourcen jedoch an ein VNet gebunden sind, werden die Verbindungen mit den Ressourcen standardmäßig blockiert. Dies führt dazu, dass diese Konfiguration Azure Digital Twins daran hindert, Ereignisdaten an Ihre Ressourcen zu senden.

Um dieses Problem zu beheben, aktivieren Sie die Verbindung von Ihrer Azure Digital Twins-Instanz mit Ihren Event Hubs- oder Service Bus-Ressourcen über die Option Vertrauenswürdiger Microsoft-Dienst (siehe Vertrauenswürdige Microsoft-Dienste für Event Hubs und Vertrauenswürdige Microsoft-Dienste für Service Bus).

Sie müssen die folgenden Schritte ausführen, um die vertrauenswürdige Verbindung mit dem Microsoft-Dienst zu aktivieren.

- Ihre Azure Digital Twins-Instanz muss eine systemseitig zugewiesene verwaltete Identität verwenden. Dadurch können andere Dienste Ihre Instanz als vertrauenswürdigen Microsoft-Dienst finden. Anweisungen zum Einrichten einer systemseitig verwalteten Identität für die Instanz finden Sie unter Aktivieren der verwalteten Identität für die Instanz.

- Nachdem eine systemseitig zugewiesene verwaltete Identität bereitgestellt wurde, erteilen Sie die Berechtigung für die verwaltete Identität Ihrer Instanz für den Zugriff auf Ihren Event Hubs- oder Service Bus-Endpunkt (dieses Feature wird in Event Grid nicht unterstützt). Anweisungen zum Zuweisen der richtigen Rollen finden Sie unter Zuweisen von Azure-Rollen zur Identität.

- Stellen Sie für Event Hubs- und Service Bus-Endpunkte mit Firewallkonfigurationen sicher, dass Sie die Einstellung Vertrauenswürdigen Microsoft-Diensten erlauben, diese Firewall zu umgehen aktivieren.

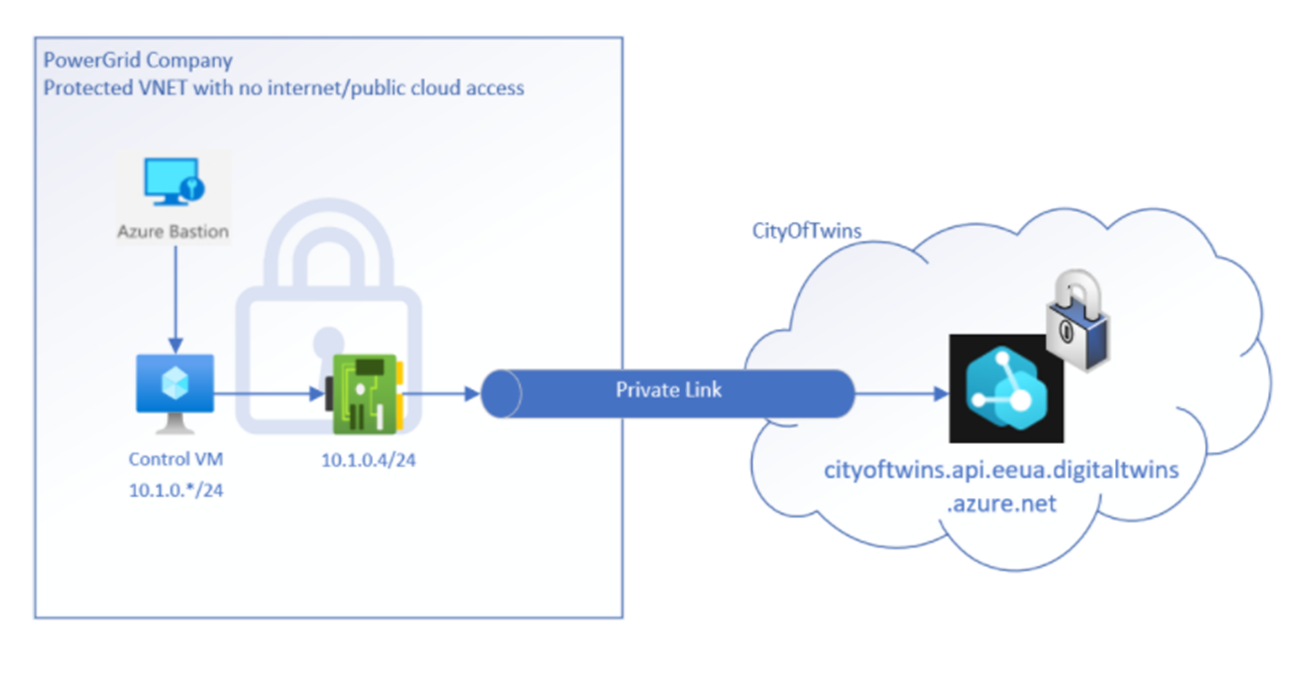

Zugriff auf private Netzwerke mit Azure Private Link

Azure Private Link ist ein Dienst, der es Ihnen ermöglicht, auf Azure-Ressourcen wie Azure Event Hubs, Azure Storage und Azure Cosmos DB sowie von Azure gehostete Kunden- und Partnerdienste über einen privaten Endpunkt in Ihrer Azure Virtual Network-Instanz zuzugreifen.

Auf ähnliche Weise können Sie Endpunkte für den privaten Zugriff für Ihre Azure Digital Twins-Instanz verwenden, um Clients, die sich in Ihrem virtuellen Netzwerk befinden, den sicheren REST-API-Zugriff auf die Instanz über Private Link zu ermöglichen. Wenn Sie einen Endpunkt für den privaten Zugriff für Ihre Azure Digital Twins-Instanz konfigurieren, können Sie Ihre Azure Digital Twins-Instanz schützen und die Offenlegung vermeiden. Darüber hinaus hilft es dabei, eine Daten Exfiltration aus Ihrem Azure Virtual Network (VNET) zu vermeiden.

Der Endpunkt für den privaten Zugriff verwendet eine IP-Adresse aus dem Adressraum Ihres virtuellen Azure-Netzwerks. Der Netzwerkdatenverkehr zwischen einem Client in Ihrem privaten Netzwerk und der Azure Digital Twins-Instanz wird über das virtuelle Netzwerk und Private Link im Microsoft-Backbonenetzwerk geleitet, sodass keine Offenlegung im öffentlichen Internet erfolgt.

Das Konfigurieren eines Endpunkts für den privaten Zugriff für Ihre Azure Digital Twins-Instanz ermöglicht es Ihnen, Ihre Azure Digital Twins-Instanz zu schützen und eine Offenlegung zu vermeiden. Außerdem ist die Datenexfiltration aus Ihrem virtuellen Netzwerk so auch nicht möglich.

Eine Anleitung zum Einrichten von Private Link für Azure Digital Twins finden Sie unter Aktivieren des privaten Zugriffs mit Private Link.

Hinweis

Der Zugriff auf private Netzwerke mit Azure Private Link gilt für den Zugriff auf Azure Digital Twins über die REST-APIs. Dieses Feature gilt nicht für Ausgangsszenarien, die das Feature Ereignisrouting von Azure Digital Twins verwenden.

Wichtig

Azure Digital Twins-Explorer unterstützt keine privaten Endpunkte. Wenn Sie Azure Digital Twins-Explorer mit einer Azure Digital Twins-Instanz verwenden möchten, die Private Link verwendet, um den öffentlichen Zugriff zu deaktivieren, können Sie die Azure Digital Twins Explorer-Codebasis privat in der Cloud bereitstellen. Entsprechende Anweisungen finden Sie unter Azure Digital Twins-Explorer: Ausführen in der Cloud.

Überlegungen zum Entwurf

Hier finden Sie einige Faktoren, die Sie berücksichtigen sollten, wenn Sie Private Link mit Azure Digital Twins verwenden:

- Preise: Einzelheiten zur Preisgestaltung finden Sie unter Azure Private Link – Preise.

- Regionale Verfügbarkeit: Private Link für Azure Digital Twins steht in allen Azure-Regionen zur Verfügung, in denen Azure Digital Twins verfügbar ist.

- Azure Digital Twins-Explorer: Der Azure Digital Twins-Explorer kann nicht auf Azure Digital Twins-Instanzen zugreifen, für die der öffentliche Zugriff deaktiviert ist. Sie können jedoch Azure-Funktionen verwenden, um die Codebasis für den Azure Digital Twins-Explorer privat in der Cloud bereitzustellen. Entsprechende Anweisungen finden Sie unter Azure Digital Twins-Explorer: Ausführen in der Cloud.

- Maximale Anzahl privater Endpunkte pro Azure Digital Twins-Instanz: 10

- Sonstige Einschränkungen: Informationen zu den Einschränkungen von Private Link finden Sie unter Azure Private Link-Dokumentation: Einschränkungen.

Diensttags

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen aus einem bestimmten Azure-Dienst. Microsoft verwaltet die Adresspräfixe, für die das Diensttag gilt, und aktualisiert das Tag automatisch, wenn sich die Adressen ändern. Auf diese Weise wird die Komplexität häufiger Updates an Netzwerksicherheitsregeln minimiert. Weitere Informationen zu Diensttags finden Sie unter Tags für virtuelle Netzwerke.

Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen für Netzwerksicherheitsgruppen oder Azure Firewall zu definieren, indem Sie Diensttags anstelle spezifischer IP-Adressen verwenden, wenn Sie Sicherheitsregeln erstellen. Wenn Sie den Diensttagnamen (in diesem Fall „AzureDigitalTwins“) im entsprechenden Feld für Quelle oder Ziel einer Regel angeben, können Sie den Datenverkehr für den entsprechenden Dienst zulassen oder verweigern.

Im Folgenden finden Sie die Details zum AzureDigitalTwins-Diensttag.

| Etikett | Zweck | Eingehend oder ausgehend möglich? | Regional möglich? | Einsatz mit Azure Firewall möglich? |

|---|---|---|---|---|

| AzureDigitalTwins | Digitale Zwillinge von Azure Hinweis: Dieses Tag oder die von diesem Tag abgedeckten IP-Adressen können verwendet werden, um den Zugriff auf Endpunkte einzuschränken, die für Ereignisrouten konfiguriert sind. |

Eingehend | Nein | Ja |

Verwenden von Diensttags für den Zugriff auf Ereignisroutenendpunkte

Die folgenden Schritte sind für den Zugriff auf Ereignisroutenendpunkte mithilfe von Diensttags mit Azure Digital Twins erforderlich.

Laden Sie zunächst diese JSON-Dateireferenz mit Azure-IP-Bereichen und -Diensttags herunter: Azure-IP-Bereiche and -Diensttags.

Suchen Sie in der JSON-Datei nach IP-Adressbereichen für „AzureDigitalTwins“.

In der Dokumentation zur externen Ressource, die mit dem Endpunkt verbunden ist (z. B. Event Grid, Event Hubs, Service Bus oder Azure Storage für Ereignisse für unzustellbare Nachrichten), erfahren Sie, wie Sie IP-Filter für diese Ressource festlegen.

Legen Sie IP-Filter für die externen Ressourcen mithilfe der IP-Adressbereiche aus Schritt 2 fest.

Aktualisieren Sie die IP-Adressbereiche regelmäßig nach Bedarf. Die Bereiche können sich im Laufe der Zeit ändern. Daher empfiehlt es sich, diese regelmäßig zu überprüfen und bei Bedarf zu aktualisieren. Die Häufigkeit dieser Updates kann variieren, aber es ist ratsam, sie ein Mal pro Woche zu überprüfen.

Verschlüsselung für ruhende Daten

Azure Digital Twins bietet Verschlüsselung von ruhenden Daten und bei der Übertragung, während sie in unseren Rechenzentren geschrieben werden, und entschlüsselt die Daten, wenn Sie auf sie zugreifen. Diese Verschlüsselung erfolgt mithilfe eines von Microsoft verwalteten Verschlüsselungsschlüssels.

Ressourcenfreigabe zwischen verschiedenen Ursprüngen (Cross-Origin Resource Sharing, CORS)

CORS (Cross-Origin Resource Sharing) wird in Azure Digital Twins derzeit nicht unterstützt. Wenn Sie eine REST-API über eine Browser-App, eine API Management (APIM)-Schnittstelle oder einen Power Apps-Connector aufrufen, wird daher möglicherweise ein Richtlinienfehler angezeigt.

Zum Beheben dieses Fehlers können Sie eine der folgenden Aktionen durchführen:

- Entfernen Sie den CORS-Header

Access-Control-Allow-Originaus der Nachricht. Dieser Header gibt an, ob die Antwort freigegeben werden kann. - Alternativ können Sie einen CORS-Proxy erstellen und über diesen die REST-API-Anforderung von Azure Digital Twins stellen.

Nächste Schritte

Weitere Informationen zu diesen Konzepten finden Sie unter Einrichten einer Instanz und der Authentifizierung.

Weitere Informationen zur Interaktion mit diesen Konzepten über den Clientanwendungscode finden Sie unter Schreiben von App-Authentifizierungscode.

Weitere Informationen zu Azure RBAC.