Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Firewall ist ein verwalteter, cloudbasierter Netzwerksicherheitsdienst, der Ihre Azure Virtual Network-Ressourcen schützt. Es bietet drei SKUs – Basic, Standard und Premium – die jeweils für unterschiedliche Anwendungsfälle und Sicherheitsanforderungen entwickelt wurden.

Dieser Artikel enthält eine umfassende Übersicht über alle von der SKU organisierten Azure Firewall-Features, die Ihnen helfen, Funktionen zu verstehen und die richtige Version für Ihre Anforderungen auszuwählen.

Tabelle zum Vergleich von Funktionen

In der folgenden Tabelle werden Features für alle Azure Firewall-SKUs verglichen:

| Kategorie | Merkmal | Basic | Norm | Premium |

|---|---|---|---|---|

| Kernfirewallfunktionen | Zustandsbehaftete Firewall (5-Tupelregeln) | ✓ | ✓ | ✓ |

| Netzwerkadressenübersetzung (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Integrierte hohe Verfügbarkeit | ✓ | ✓ | ✓ | |

| Verfügbarkeitszonen | ✓ | ✓ | ✓ | |

| Filtern und Inspektion | FQDN-Filterung auf Anwendungsebene (SNI-basiert) für HTTPS/SQL | ✓ | ✓ | ✓ |

| FQDN-Filterung auf Netzwerkebene – alle Ports und Protokolle | ✓ | ✓ | ||

| Regeln für die Netzwerkdatenverkehrfilterung | ✓ | ✓ | ✓ | |

| Webinhaltsfilterung (Webkategorien) | ✓ | ✓ | ||

| URL-Filterung (vollständiger Pfad – einschließlich SSL-Beendigung) | ✓ | |||

| Ausgehender TLS-Abschluss (TLS-Weiterleitungsproxy) | ✓ | |||

| Eingehende TLS-Beendigung (TLS-Reverseproxy) | Verwenden des Azure-Anwendungsgateways | |||

| Bedrohungsschutz | Bedrohungsintelligenzbasierte Filterung (bekannte bösartige IP-Adresse/Domänen) | Nur Warnung | Warnung und Verweigerung | Warnung und Verweigerung |

| Vollständig verwaltete IDPS | ✓ | |||

| DNS | DNS-Proxy + benutzerdefiniertes DNS | ✓ | ✓ | |

| Leistung und Skalierbarkeit | Cloud-Skalierbarkeit (automatische Skalierung bei wachsendem Datenverkehr) | Bis zu 250 MBit/s | Bis zu 30 GBit/s | Bis zu 100 GBit/s |

| Fettflussunterstützung | N/A | 1 GBit/s | 10 Gbit/s | |

| Verwaltung und Überwachung | Zentrale Verwaltung über Firewall-Manager | ✓ | ✓ | ✓ |

| Richtlinienanalyse (Regelverwaltung im Laufe der Zeit) | ✓ | ✓ | ✓ | |

| Vollständige Protokollierung einschließlich SIEM-Integration | ✓ | ✓ | ✓ | |

| Servicetags und FQDN-Tags für einfache Richtlinienverwaltung | ✓ | ✓ | ✓ | |

| Einfache DevOps-Integration mit REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Erweiterte Netzwerke | Mehrere öffentliche IP-Adressen | ✓ | Bis zu 250 | Bis zu 250 |

| Erzwungenes Tunneln | ✓ | ✓ | ||

| Bereitstellung ohne öffentliche IP-Adresse im erzwungenen Tunnelmodus | ✓ | ✓ | ||

| Compliance | Zertifizierungen (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Einhaltung des Sicherheitsstandards für die Zahlungskartenindustrie (Payment Card Industry Data Security Standard, PCI DSS) | ✓ |

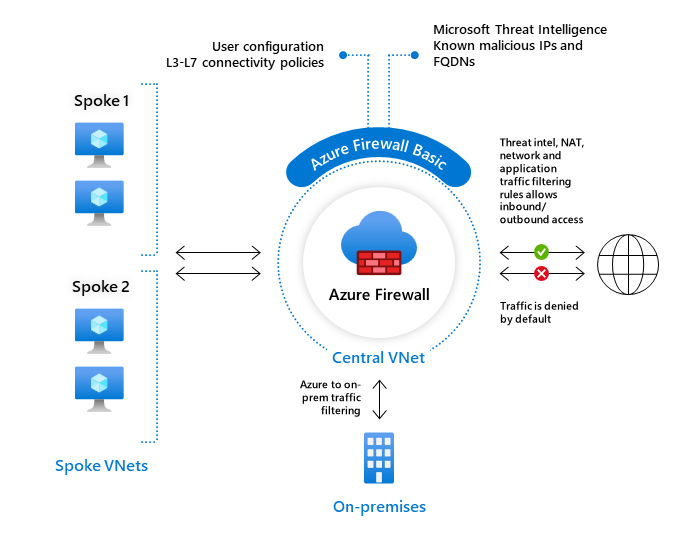

Azure Firewall Basic-Funktionen

Azure Firewall Basic wurde für kleine und mittelständische Unternehmen (SMBs) entwickelt, um ihre Azure Cloud-Umgebungen mit wesentlichem Schutz zu einem erschwinglichen Preis zu sichern.

Wichtige grundlegende Features

Integrierte hohe Verfügbarkeit: Hohe Verfügbarkeit ist integriert, daher sind keine zusätzlichen Lastenausgleichsgeräte erforderlich, und Es gibt nichts, das Sie konfigurieren müssen.

Verfügbarkeitszonen: Azure Firewall kann während der Bereitstellung so konfiguriert werden, dass sie mehrere Verfügbarkeitszonen für eine höhere Verfügbarkeit umfasst. Sie können Azure Firewall auch aus Näherungsgründen einer bestimmten Zone zuordnen.

FQDN-Filterregeln für Anwendungen: Sie können ausgehenden HTTP/S-Datenverkehr oder Azure SQL-Datenverkehr auf eine angegebene Liste der vollqualifizierten Domänennamen (FQDN) beschränken, einschließlich Wildcards. Für dieses Feature ist keine Tls-Beendigung (Transport Layer Security) erforderlich.

Regeln zum Filtern von Netzwerkdatenverkehr: Sie können Netzwerkfilterregeln zentral nach Quell- und Ziel-IP-Adresse, Port und Protokoll erstellen oder verweigern. Azure Firewall ist vollständig statusbehaftet, sodass es legitime Pakete für verschiedene Arten von Verbindungen unterscheiden kann.

FQDN-Tags: FQDN-Tags erleichtern es Ihnen, den Netzwerkdatenverkehr bekannter Azure-Dienste über Ihre Firewall zuzulassen. Sie können z. B. eine Anwendungsregel erstellen und das Windows Update-Tag einschließen, um den Netzwerkdatenverkehr von Windows Update durch die Firewall zu leiten.

Servicetags: Ein Servicetag stellt eine Gruppe von IP-Adresspräfixen dar, um die Komplexität bei der Erstellung von Sicherheitsregeln zu minimieren. Microsoft verwaltet die von dem Service-Tag erfassten Adresspräfixe und aktualisiert den Service-Tag automatisch, wenn sich Adressen ändern.

Bedrohungserkennung (nur Warnungsmodus):Die auf Bedrohungsintelligenz basierende Filterung kann für Ihre Firewall aktiviert werden, um den Datenverkehr von/zu bekannten bösartigen IP-Adressen und Domänen zu benachrichtigen. In der Standard-SKU stellt dieses Feature nur Warnungen bereit und kann den Datenverkehr nicht verweigern.

Ausgehende SNAT-Unterstützung: Alle ausgehenden IP-Adressen für den virtuellen Netzwerkdatenverkehr werden in die öffentliche IP-Adresse der Azure Firewall (Quellnetzwerkadressenübersetzung) übersetzt. Sie können den Datenverkehr, der von Ihrem virtuellen Netzwerk ausgeht, zu entfernten Internetzielen erkennen und zulassen.

Eingehende DNAT-Unterstützung: Der eingehende Internet-Netzwerkdatenverkehr zur öffentlichen IP-Adresse Ihrer Firewall wird in die privaten IP-Adressen in Ihren virtuellen Netzwerken übersetzt (Ziel-Netzwerkadressübersetzung, DNAT) und gefiltert.

Mehrere öffentliche IP-Adressen: Sie können Ihrer Firewall mehrere öffentliche IP-Adressen für erweiterte DNAT- und SNAT-Szenarien zuordnen.

Azure Monitor-Protokollierung: Alle Ereignisse sind in Azure Monitor integriert, sodass Sie Protokolle in ein Speicherkonto archivieren, Ereignisse an Ihren Event Hub streamen oder an Azure Monitor-Protokolle senden können.

Zertifizierungen: Azure Firewall Basic ist Payment Card Industry (PCI), Service Organization Controls (SOC) und International Organization for Standardization (ISO) konform.

Grundlegende Einschränkungen

- Durchsatz: Auf 250 MBit/s beschränkt

- DNS-Proxy: Nicht verfügbar (verwendet nur Azure DNS)

- Bedrohungserkennung: Nur Warnungsmodus (datenverkehr kann nicht verweigert werden)

- Netzwerk-FQDN-Filterung: Nicht unterstützt (nur Anwendungs-FQDN-Filterung)

- Webkategorien: Nicht unterstützt

- Erzwungenes Tunneln: Nicht unterstützt

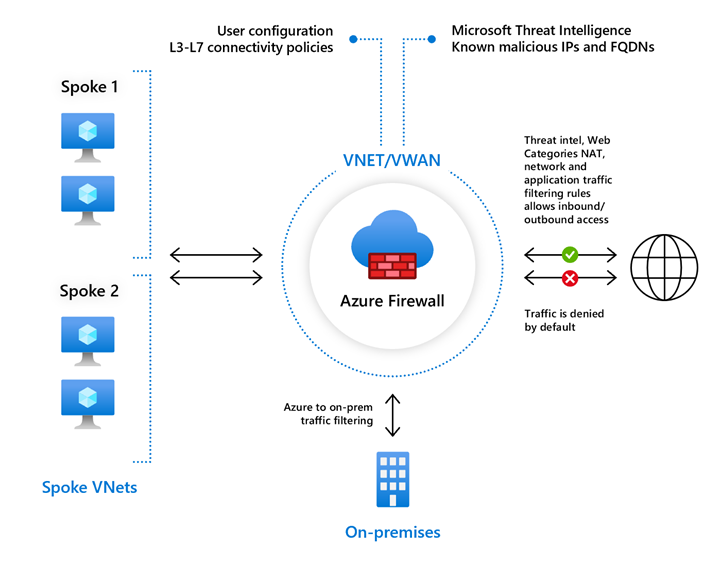

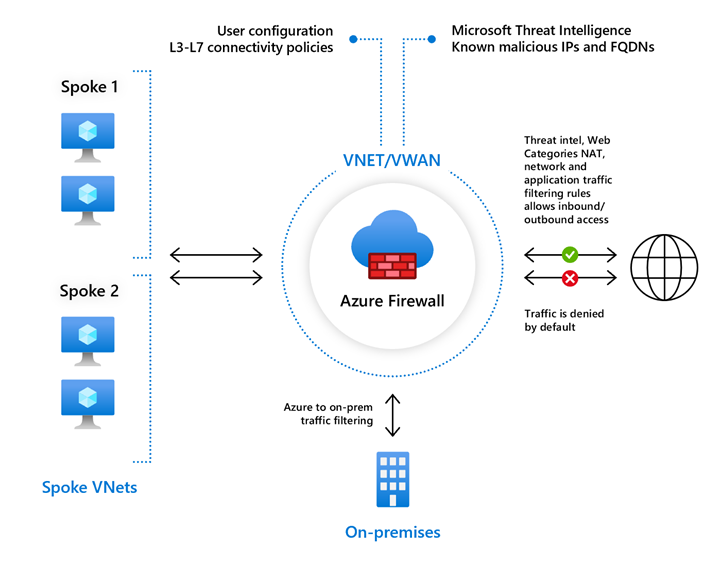

Azure Firewall Standard-Features

Azure Firewall Standard eignet sich für Kunden, die Firewallfunktionen von Layer 3-Layer 7 mit automatischer Skalierung benötigen, um Spitzendatenverkehr bis zu 30 GBit/s zu verwalten. Es enthält Unternehmensfeatures wie Bedrohungserkennung, DNS-Proxy, benutzerdefinierte DNS und Webkategorien.

Wichtige Standardfeatures

Standard umfasst alle Grundlegenden Features sowie:

Uneingeschränkte Cloud-Skalierbarkeit: Die Azure Firewall kann so weit skalieren, wie Sie es benötigen, um die Änderung des Netzwerkdatenverkehrs zu berücksichtigen, sodass Sie kein Budget für Ihren Spitzendatenverkehr (bis zu 30 GBit/s) benötigen.

FQDN-Filterung auf Netzwerkebene: Sie können vollqualifizierte Domänennamen (FQDNs) in Netzwerkregeln basierend auf der DNS-Auflösung verwenden. Mit dieser Funktion können Sie ausgehenden Datenverkehr mithilfe von FQDNs mit jedem TCP/UDP-Protokoll (einschließlich NTP, SSH, RDP und mehr) filtern.

Bedrohungserkennung (Warnung und Ablehnung):Bedrohungserkennungsbasierte Filterung kann für Ihre Firewall aktiviert werden, um den Datenverkehr von/zu bekannten bösartigen IP-Adressen und Domänen zu benachrichtigen und zu verweigern. Die IP-Adressen und Domänen stammen aus dem Microsoft Threat Intelligence-Feed.

DNS-Proxy: Mit aktiviertem DNS-Proxy kann Azure Firewall DNS-Abfragen von virtuellen Netzwerken an Ihren gewünschten DNS-Server verarbeiten und weiterleiten. Diese Funktionalität ist entscheidend für die zuverlässige FQDN-Filterung in Netzwerkregeln.

Benutzerdefiniertes DNS: Mit benutzerdefiniertem DNS können Sie Azure Firewall so konfigurieren, dass ihr eigener DNS-Server verwendet wird, während sichergestellt wird, dass die ausgehenden Firewallabhängigkeiten weiterhin mit Azure DNS aufgelöst werden. Sie können einen einzelnen DNS-Server oder mehrere Server konfigurieren.

Erzwungenes Tunneling: Sie können Azure Firewall so konfigurieren, dass der gesamte internetgebundene Datenverkehr an einen bestimmten nächsten Hop weitergeleitet wird, anstatt direkt zum Internet zu wechseln. Sie können z. B. über eine lokale Edgefirewall oder eine andere virtuelle Netzwerk-Appliance (NVA) verfügen, um Netzwerkdatenverkehr zu verarbeiten, bevor sie an das Internet übergeben wird.

Bereitstellen ohne öffentliche IP-Adresse im Erzwungenen Tunnelmodus: Sie können Azure Firewall im Erzwungenen Tunnelmodus bereitstellen, wodurch eine Verwaltungs-NIC erstellt wird, die von der Azure Firewall für ihre Vorgänge verwendet wird. Das Tenant Datapath-Netzwerk kann ohne öffentliche IP-Adresse konfiguriert werden, und der Internetverkehr kann zu einer anderen Firewall getunnelt oder blockiert werden.

Webkategorien: Mithilfe von Webkategorien können Administratoren den Benutzerzugriff auf Websitekategorien wie Glücksspielwebsites, Social Media-Websites und andere zulassen oder verweigern. In Standard basiert die Kategorisierung nur auf FQDN.

Erweiterte Unterstützung mehrerer öffentlicher IP-Adressen: Sie können ihrer Firewall bis zu 250 öffentliche IP-Adressen zuordnen.

Standardbeschränkungen im Vergleich zu Premium

- TLS-Inspektion: Nicht unterstützt

- IDPS: Nicht unterstützt

- URL-Filterung: Nicht unterstützt (nur FQDN-Filterung)

- Erweiterte Webkategorien: Nur grundlegende FQDN-basierte Kategorisierung

- Leistung: Beschränkt auf 30 GBit/s und 100 GBit/s für Premium

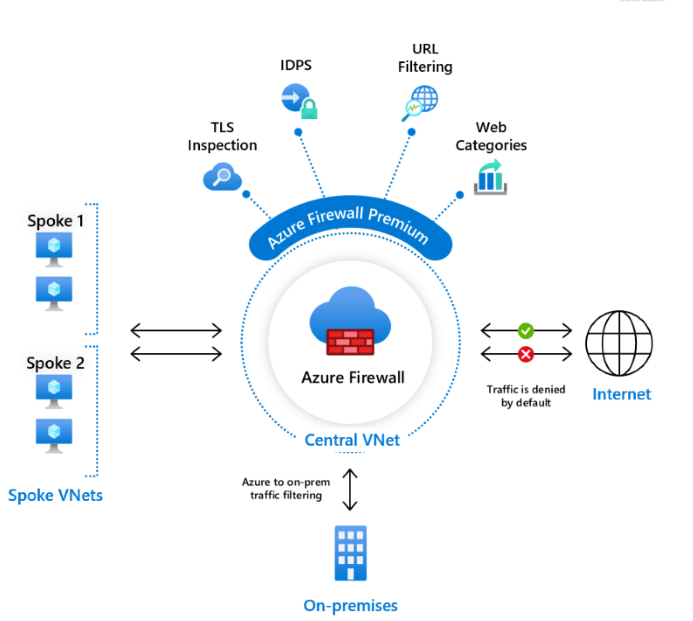

Azure Firewall Premium-Features

Azure Firewall Premium bietet erweiterten Bedrohungsschutz, der für hochgradig sensible und regulierte Umgebungen wie Zahlungs- und Gesundheitsbranche geeignet ist. Es enthält alle Standardfeatures sowie erweiterte Sicherheitsfunktionen.

Wichtige Premium-Features

Premium umfasst alle Standardfunktionen sowie:

TLS-Inspektion: Entschlüsselt ausgehenden Datenverkehr, verarbeitet ihn, verschlüsselt ihn dann und sendet ihn an das Ziel. Azure Firewall Premium beendet und prüft TLS-Verbindungen, um schädliche Aktivitäten in HTTPS zu erkennen, zu warnen und zu mindern. Es erstellt zwei TLS-Verbindungen: eine mit dem Webserver und eine andere mit dem Client.

- Ausgehende TLS-Inspektion: Schützt vor böswilligem Datenverkehr, der von einem internen Client gesendet wird, der in Azure in das Internet gehostet wird.

- East-West TLS-Inspektion: Schützt Azure-Workloads vor potenziellem schädlichem Datenverkehr, der in Azure gesendet wird, einschließlich Datenverkehr zu/von einem lokalen Netzwerk.

IDPS (Intrusion Detection and Prevention System): Ein Netzwerkangriffserkennungs- und -präventionssystem (IDPS) überwacht Ihr Netzwerk auf böswillige Aktivitäten, protokolliert Informationen, meldet es und blockiert es optional. Azure Firewall Premium bietet signaturbasierte IDPS mit:

- Mehr als 67.000 Regeln in mehr als 50 Kategorien

- 20 bis 40 neue Regeln täglich veröffentlicht

- Niedrige falsch positive Rate mit erweiterten Schadsoftwareerkennungstechniken

- Unterstützung für das Anpassen von bis zu 10.000 IDPS-Regeln

- Konfiguration privater IP-Bereiche für die Ermittlung der Datenverkehrsrichtung

URL-Filterung – Erweitert die FQDN-Filterfunktion von Azure Firewall, um die gesamte URL zu berücksichtigen, z. B.

www.contoso.com/a/cstatt nur geradewww.contoso.com. Die URL-Filterung kann sowohl auf HTTP- als auch auf HTTPS-Datenverkehr angewendet werden, wenn die TLS-Überprüfung aktiviert ist.Erweiterte Webkategorien: Ermöglicht oder verweigert den Benutzerzugriff auf Websitekategorien wie Glücksspiele oder soziale Medien mit verbesserter Granularität. Im Gegensatz zu Standard, der nur FQDNs untersucht, gleicht Premium Kategorien basierend auf der gesamten URL für HTTP- und HTTPS-Datenverkehr ab.

Wenn Azure Firewall zum Beispiel eine HTTPS-Anforderung für

www.google.com/newsabfängt:- Firewallstandard: Es wird nur der FQDN-Teil untersucht, also

www.google.comals Suchmaschine kategorisiert. - Firewall Premium: Die vollständige URL wird untersucht, wird also

www.google.com/newsals News kategorisiert.

- Firewallstandard: Es wird nur der FQDN-Teil untersucht, also

Verbesserte Leistung: Azure Firewall Premium verwendet eine leistungsfähigere VM-SKU und kann bis zu 100 GBit/s mit 10 GBit/s Fat-Flow-Unterstützung skalieren.

PCI DSS Compliance: Die Premium-SKU entspricht den Anforderungen des Payment Card Industry Data Security Standard (PCI DSS), sodass sie für die Verarbeitung von Zahlungskartendaten geeignet ist.

Premium-exklusive Funktionen

- IDPS Private IP-Bereiche: Konfigurieren sie private IP-Adressbereiche, um zu ermitteln, ob Datenverkehr eingehend, ausgehend oder intern (East-West) ist.

- IDPS-Signaturregeln: Anpassen von Signaturen durch Ändern des Modus in "Deaktiviert", "Warnung" oder "Warnung" und "Verweigerung"

- Webkategoriesuche: Identifizieren der Kategorie eines FQDN oder einer URL mithilfe des Features " Webkategorieüberprüfung "

- Kategorieänderungsanforderungen: Anfordern von Kategorieänderungen für FQDNs oder URLs, die in verschiedenen Kategorien enthalten sein sollen

- VERWALTUNG von TLS-Inspektionszertifikaten: Unterstützung für vom Kunden bereitgestellte Zertifizierungsstellenzertifikate für TLS-Inspektion

Allgemeine Features für alle SKUs

Integrierte Hochverfügbarkeits- und Verfügbarkeitszonen

Alle Azure Firewall-SKUs umfassen:

- Integrierte hohe Verfügbarkeit, ohne dass zusätzliche Lastenausgleichsgeräte erforderlich sind

- Unterstützung für die Bereitstellung von Verfügbarkeitszonen für erhöhte Verfügbarkeit

- Keine zusätzlichen Kosten für die Bereitstellung in mehreren Verfügbarkeitszonen

Netzwerkadressübersetzung (NETWORK Address Translation, NAT)

Alle SKUs unterstützen:

- Source NAT (SNAT):Alle ausgehenden IP-Adressen des virtuellen Netzwerks werden in die öffentliche IP-Adresse der Azure Firewall übersetzt.

- Ziel-NAT (DNAT): Eingehender Internet-Netzwerkverkehr zu Ihrer öffentlichen IP-Adresse Ihrer Firewall wird übersetzt und anschließend auf private IP-Adressen gefiltert

Verwaltung und Überwachung

Alle SKUs umfassen:

- Azure Monitor-Integration: Alle Ereignisse sind in Azure Monitor für Protokollierung und Überwachung integriert.

- Azure Firewall Workbook: Flexible Canvas für azure Firewall-Datenanalyse

- Zentrale Verwaltung: Unterstützung für Azure Firewall Manager

- Richtlinienanalyse: Regelverwaltung und -analyse im Laufe der Zeit

- DevOps-Integration: REST/PowerShell/CLI/templates/Terraform-Unterstützung

Compliance und Zertifizierungen

Alle SKUs sind:

- PCI-konform (Zahlungskartenindustrie)

- Service Organization Controls (SOC) kompatibel

- International Organization for Standardization (ISO) konform

Premium bietet darüber hinaus PCI DSS Compliance für Zahlungsverarbeitungsumgebungen.