Referenz zu Azure Firewall-Überwachungsdaten

Dieser Artikel enthält alle Referenzinformationen zur Überwachung dieses Dienstes.

Ausführliche Informationen zu den Daten, die Sie für Azure Firewall sammeln können, und deren Verwendung finden Sie unter "Überwachen der Azure Firewall ".

Metriken

In diesem Abschnitt werden alle automatisch erfassten Plattformmetriken für diesen Dienst aufgeführt. Diese Metriken sind auch Teil der globalen Liste aller in Azure Monitor unterstützten Plattformmetriken.

Informationen zur Aufbewahrung von Metriken finden Sie unter Überblick über Metriken in Azure Monitor.

Unterstützte Metriken für Microsoft.Network/azureFirewalls

In der folgenden Tabelle sind die Metriken aufgeführt, die für den Ressourcentyp "Microsoft.Network/azureFirewalls" verfügbar sind.

- Möglicherweise sind nicht alle Spalten in jeder Tabelle vorhanden.

- Einige Spalten können über den Anzeigebereich der Seite hinausgehen. Wählen Sie Tabelle erweitern aus, um alle verfügbaren Spalten anzuzeigen.

Tabellenüberschriften

- Kategorie – Die Metrikgruppe oder -klassifizierung.

- Metrik – Der Anzeigename der Metrik, wie er im Azure-Portal angezeigt wird.

- Name in REST-API: Der Metrikname im REST-API

- Einheit – Abrechnungseinheit.

- Aggregation – Der Standard-Aggregationstyp. Gültige Werte: Mittelwert (Avg), Minimum (Min), Maximum (Max), Gesamt (Sum), Anzahl

- Dimensionen - Für die Metrik verfügbare Dimensionen.

- Aggregationsintervall - Intervalle, in denen die Metrik gesampelt wird.

PT1Mbedeutet zum Beispiel, dass die Metrik jede Minute abgerufen wird,PT30Malle 30 Minuten,PT1Hjede Stunde usw. - DS-Export – Gibt an, ob die Metrik über Diagnose-Einstellungen in Azure Monitor-Protokolle exportiert werden kann. Informationen zum Exportieren von Metriken finden Sie unter Diagnoseeinstellungen in Azure Monitor erstellen.

| Metrik | Name in der REST-API | Einheit | Aggregation | Dimensionen | Aggregationsintervalle | DS-Export |

|---|---|---|---|---|---|---|

| Anzahl der Anwendungsregeln Häufigkeit, mit der Anwendungsregeln aufgerufen wurden |

ApplicationRuleHit |

Anzahl | Summe (Summe) | Status, ReasonProtocol |

PT1M | Ja |

| Verarbeitete Daten Gesamtmenge der von dieser Firewall verarbeiteten Daten |

DataProcessed |

Byte | Summe (Summe) | <none> | PT1M | Ja |

| Integritätsstatus der Firewall Gibt die Gesamtintegrität dieser Firewall an |

FirewallHealth |

Percent | Average | Status, Reason |

PT1M | Ja |

| Latenzsonde Schätzung der durchschnittlichen Latenz der Firewall, gemessen anhand des Latenztests |

FirewallLatencyPng |

Millisekunden | Average | <none> | PT1M | Ja |

| Anzahl der Netzwerkregeln Häufigkeit, mit der Netzwerkregeln aufgerufen wurden |

NetworkRuleHit |

Anzahl | Summe (Summe) | Status, ReasonProtocol |

PT1M | Ja |

| SNAT-Portverwendung Derzeit verwendete ausgehende SNAT-Ports in Prozent |

SNATPortUtilization |

Percent | Mittelwert, Maximum | Protocol |

PT1M | Ja |

| Durchsatz Von dieser Firewall verarbeiteter Durchsatz |

Throughput |

BitsPerSecond | Average | <none> | PT1M | No |

Integritätszustand der Firewall

In der vorstehenden Tabelle weist die Metrik " Firewallintegritätsstatus " zwei Dimensionen auf:

- Status: Mögliche Werte sind Fehlerfrei, Beeinträchtigt und Fehlerhaft.

- Ursache: Gibt den Grund für den entsprechenden Status der Firewall an.

Wenn SNAT-Ports mehr als 95 % verwendet werden, werden sie als erschöpft betrachtet, und die Integrität beträgt 50 % mit status=Degraded and reason=SNAT port. Die Firewall verarbeitet weiterhin Datenverkehr, und vorhandene Verbindungen sind nicht betroffen. Neue Verbindungen können jedoch zeitweise nicht hergestellt werden.

Wenn die Auslastung von SNAT-Ports unter 95 % liegt, wird die Firewall als fehlerfrei angesehen, und für die Integrität wird „100 %“ angezeigt.

Wenn keine Auslastung von SNAT-Ports gemeldet wird, wird die Integrität als 0 % angezeigt.

SNAT-Portnutzung

Wenn Sie Ihrer Firewall weitere öffentliche IP-Adressen hinzufügen, stehen für die SNAT-Portauslastungsmetrik weitere SNAT-Ports zur Verfügung, wodurch die SNAT-Portauslastung reduziert wird. Wenn die Firewall aus unterschiedlichen Gründen (z. B. CPU oder Durchsatz) skaliert wird, sind auch weitere SNAT-Ports verfügbar.

Effektiv geht ein bestimmter Prozentsatz der SNAT-Portsauslastung möglicherweise herunter, ohne dass Sie öffentliche IP-Adressen hinzufügen, nur weil der Dienst skaliert wurde. Sie können die Anzahl der verfügbaren öffentlichen IP-Adressen direkt steuern, um die verfügbaren Ports in Ihrer Firewall zu erhöhen. Die Firewallskalierung können Sie jedoch nicht direkt steuern.

Wenn bei der Firewall eine SNAT-Portauslastung auftritt, sollten Sie mindestens fünf öffentliche IP-Adressen hinzufügen. Dadurch wird die Anzahl der verfügbaren SNAT-Ports erhöht. Weitere Informationen finden Sie unter Azure Firewall-Features.

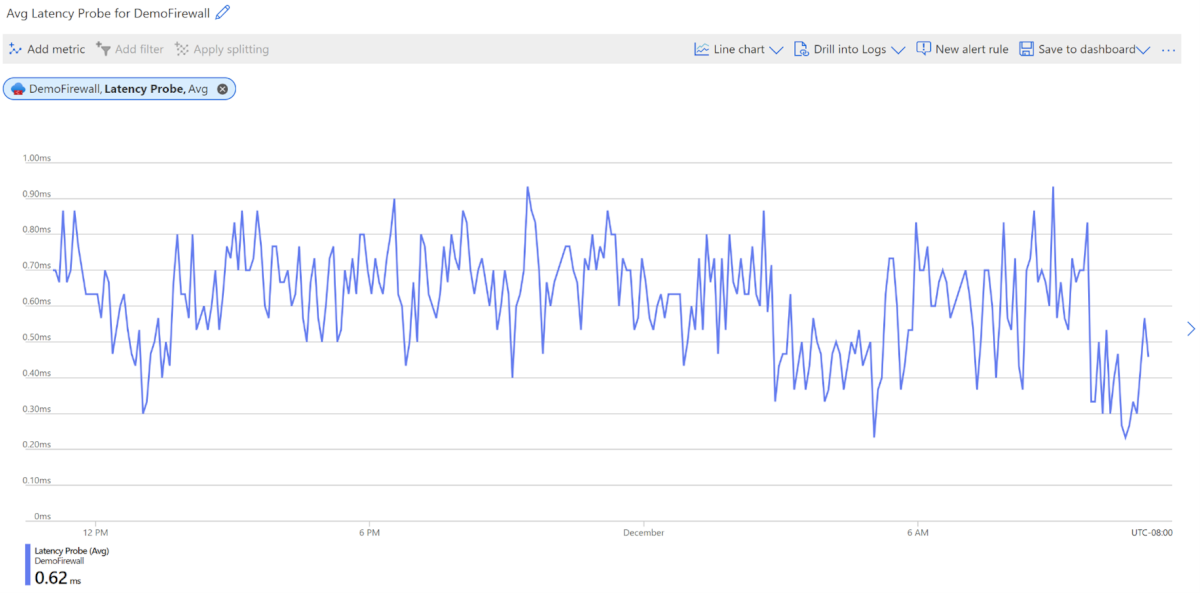

AZFW-Latenzsonde

Die Metrik AZFW Latency Probe misst die gesamt- oder durchschnittliche Latenz von Azure Firewall in Millisekunden. Administrator*innen können diese Metrik für folgende Zwecke verwenden:

Diagnostizieren, ob Azure Firewall die Ursache von Latenz im Netzwerk ist

Überwachen und warnen, wenn Latenz- oder Leistungsprobleme auftreten, sodass IT-Teams proaktiv interagieren können

Es kann verschiedene Gründe geben, die zu einer hohen Latenz in azure Firewall führen können. Beispielsweise eine hohe CPU-Auslastung, ein hoher Durchsatz oder ein mögliches Netzwerkproblem.

Diese Metrik misst keine End-to-End-Wartezeit eines bestimmten Netzwerkpfads. Das bedeutet, dass dieser Integritätstest nicht die durch Azure Firewall verursachte zusätzliche Wartezeit misst.

Wenn die Wartezeitmetrik nicht wie erwartet funktioniert, wird im Metrikendashboard der Wert 0 angezeigt.

Als Referenz beträgt die durchschnittliche erwartete Latenz für eine Firewall etwa 1 ms. Dieser Wert kann je nach Bereitstellungsgröße und Umgebung variieren.

Der Wartezeittest basiert auf der Pingmesh-Technologie von Microsoft. Daher ist mit zeitweiligen Spitzen in der Wartezeitmetrik zu rechnen. Diese Spitzen sind normal und deuten nicht auf ein Problem mit Azure Firewall hin. Sie sind Teil des Standardsetups für die Hostnetztechnologie, die das System unterstützt.

Wenn Sie also dauerhaft hohe Wartezeiten feststellen, die länger andauern als die typischen Spitzen, erstellen Sie ggf. ein Supportticket, um Unterstützung zu erhalten.

Metrikdimensionen

Informationen darüber, was metrische Dimensionen sind, finden Sie unter Mehrdimensionale Metriken.

Bei diesem Dienst gelten die folgenden Dimensionen für die zugehörigen Metriken.

- Protokoll

- Ursache

- Status

Ressourcenprotokolle

In diesem Abschnitt werden die Ressourcenprotokolltypen aufgeführt, die für diesen Service erfasst werden können. Der Abschnitt wird aus der Liste aller in Azure Monitor unterstützten Kategorietypen für Ressourcenprotokolle gezogen.

Unterstützte Ressourcenprotokolle für Microsoft.Network/azureFirewalls

| Kategorie | Anzeigename der Kategorie | Protokolltabelle | Unterstützt grundlegenden Protokollplan | Unterstützt die Erfassungszeittransformation | Beispielabfragen | Exportkosten |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall-Anwendungsregel | AZFWApplicationRule Enthält alle Anwendungsregelprotokolldaten. Bei jeder Übereinstimmung zwischen Datenebene und Anwendungsregel wird ein Protokolleintrag mit dem Datenebenenpaket und den Attributen der übereinstimmende Regel erstellt. |

No | No | Abfragen | Ja |

AZFWApplicationRuleAggregation |

Azure Firewall-Netzwerkregelaggregation (Richtlinienanalyse) | AZFWApplicationRuleAggregation Enthält aggregierte Anwendungsregelprotokolldaten für Die Richtlinienanalyse. |

No | Nein | Ja | |

AZFWDnsQuery |

Azure Firewall-DNS-Abfrage | AZFWDnsQuery Enthält alle Protokolldaten zu DNS-Proxyereignissen. |

No | No | Abfragen | Ja |

AZFWFatFlow |

Azure Firewall-FAT-Datenflussprotokoll | AZFWFatFlow Diese Abfrage gibt die wichtigsten Flüsse in Azure Firewall-Instanzen zurück. Das Protokoll enthält Flussinformationen, Datumsübertragungsrate (in Megabits pro Sekunde) und den Zeitraum, in dem die Flüsse aufgezeichnet wurden. Bitte folgen Sie der Dokumentation, um die Protokollierung des top-Ablaufs und Details zur Aufzeichnung zu aktivieren. |

No | No | Abfragen | Ja |

AZFWFlowTrace |

Azure Firewall-Flow-Ablaufverfolgungsprotokoll | AZFWFlowTrace Ablaufprotokolle über Azure Firewall-Instanzen hinweg. Das Protokoll enthält Flussinformationen, Flags und den Zeitraum, in dem die Flüsse aufgezeichnet wurden. Befolgen Sie die Dokumentation, um die Ablaufverfolgungsprotokollierung und Details zur Aufzeichnung zu aktivieren. |

Ja | No | Abfragen | Ja |

AZFWFqdnResolveFailure |

Azure Firewall-FQDN-Auflösungsfehler | No | Nein | Ja | ||

AZFWIdpsSignature |

Azure Firewall-IDPS-Signatur | AZFWIdpsSignature Enthält alle Datenebenenpakete, die mit einer oder mehreren IDPS-Signaturen übereinstimmen. |

No | No | Abfragen | Ja |

AZFWNatRule |

Azure Firewall-NAT-Regel | AZFWNatRule Enthält alle DNST-Ereignisprotokolldaten (Destination Network Address Translation). Bei jeder Übereinstimmung zwischen Datenebene und DNAT-Regel wird ein Protokolleintrag mit dem Datenebenenpaket und den Attributen der übereinstimmende Regel erstellt. |

No | No | Abfragen | Ja |

AZFWNatRuleAggregation |

Azure Firewall-NAT-Regelaggregation (Richtlinienanalyse) | AZFWNatRuleAggregation Enthält aggregierte NAT-Regelprotokolldaten für Die Richtlinienanalyse. |

No | Nein | Ja | |

AZFWNetworkRule |

Azure Firewall-Netzwerkregel | AZFWNetworkRule Enthält alle Netzwerkregelprotokolldaten. Bei jeder Übereinstimmung zwischen Datenebene und Netzwerkregel wird ein Protokolleintrag mit dem Datenebenenpaket und den Attributen der übereinstimmende Regel erstellt. |

No | No | Abfragen | Ja |

AZFWNetworkRuleAggregation |

Azure Firewall-Anwendungsregelaggregation (Richtlinienanalyse) | AZFWNetworkRuleAggregation Enthält aggregierte Netzwerkregelprotokolldaten für Die Richtlinienanalyse. |

No | Nein | Ja | |

AZFWThreatIntel |

Azure Firewall Threat Intelligence | AZFWThreatIntel Enthält alle Threat Intelligence-Ereignisse. |

No | No | Abfragen | Ja |

AzureFirewallApplicationRule |

Azure Firewall-Anwendungsregel (Legacy-Azure-Diagnose) | AzureDiagnostics Protokolle aus mehreren Azure-Ressourcen. |

No | No | Abfragen | No |

AzureFirewallDnsProxy |

Azure Firewall-DNS-Proxy (Legacy-Azure-Diagnose) | AzureDiagnostics Protokolle aus mehreren Azure-Ressourcen. |

No | No | Abfragen | No |

AzureFirewallNetworkRule |

Azure Firewall-Netzwerkregel (Legacy-Azure-Diagnose) | AzureDiagnostics Protokolle aus mehreren Azure-Ressourcen. |

No | No | Abfragen | No |

Azure Firewall verfügt über zwei neue Diagnoseprotokolle, die Sie zur Überwachung Ihrer Firewall verwenden können:

- Wichtigste Flows

- Flow-Ablaufverfolgung

Wichtigste Flows

Das Protokoll der obersten Flüsse ist in der Branche als Fettflussprotokoll und in der vorherigen Tabelle als Azure Firewall Fat Flow Log bekannt. Das Protokoll der obersten Flüsse zeigt die wichtigsten Verbindungen an, die zum höchsten Durchsatz über die Firewall beitragen.

Tipp

Aktivieren Sie die Protokolle der wichtigsten Flows nur bei der Problembehandlung eines bestimmten Problems, um eine übermäßige CPU-Auslastung von Azure Firewall zu vermeiden.

Die Flussrate wird als Datenübertragungsrate in Megabits pro Sekunde definiert. Es ist ein Maß für die Menge digitaler Daten, die über ein Netzwerk in einem bestimmten Zeitraum über die Firewall übertragen werden können. Das Protokoll der wichtigsten Flows wird in regelmäßigen Abständen alle drei Minuten ausgeführt. Der Mindestschwellenwert für die Einstufung als wichtigster Flow beträgt 1 MBit/s.

Aktivieren Sie das Protokoll "Top flows" mithilfe der folgenden Azure PowerShell-Befehle:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Verwenden Sie zum Deaktivieren der Protokolle den gleichen vorherigen Azure PowerShell-Befehl, und legen Sie den Wert auf False fest.

Zum Beispiel:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

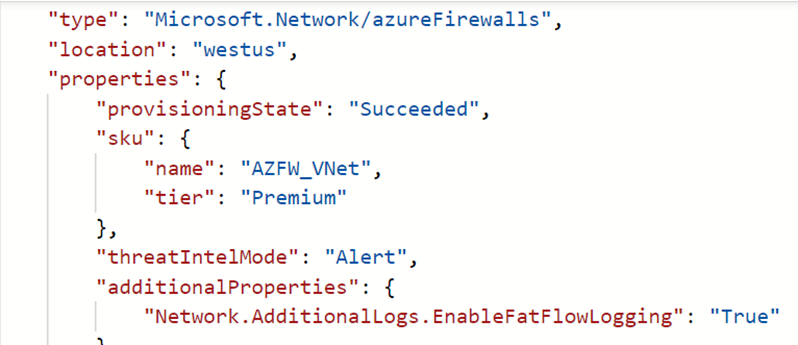

Es gibt mehrere Möglichkeiten, um zu überprüfen, ob das Update erfolgreich war. Sie können jedoch zur Firewallübersicht navigieren und in der oberen rechten Ecke die JSON-Ansicht auswählen. Hier ist ein Beispiel angegeben:

Informationen zum Erstellen einer Diagnoseeinstellung und zum Aktivieren der ressourcenspezifischen Tabelle finden Sie unter Erstellen von Diagnoseeinstellungen in Azure Monitor.

Die Firewallprotokolle zeigen den Datenverkehr über die Firewall im ersten Versuch einer TCP-Verbindung an, die als SYN-Paket bezeichnet wird. Ein solcher Eintrag zeigt jedoch nicht die vollständige Reise des Pakets im TCP-Handshake an. Infolgedessen ist es schwierig, eine Fehlersuche durchzuführen, wenn ein Paket verworfen wurde oder ein asymmetrisches Routing aufgetreten ist. Das Azure Firewall Flow Trace Log behandelt dieses Problem.

Tipp

Um eine übermäßige Datenträgerauslastung durch Ablaufverfolgungsprotokolle in Azure Firewall mit vielen kurzlebigen Verbindungen zu vermeiden, aktivieren Sie die Protokolle nur zu Diagnosezwecken bei der Problembehandlung eines bestimmten Problems.

Die folgenden Eigenschaften können hinzugefügt werden:

SYN-ACK: ACK-Flag, das die Bestätigung des SYN-Pakets angibt.

FIN: Die Kennzeichnung des ursprünglichen Paketflusses wurde abgeschlossen. Im TCP-Flow werden keine weiteren Daten übertragen.

FIN-ACK: ACK-Flag, das die Bestätigung des FIN-Pakets angibt.

RST: Das Flag zurücksetzen gibt an, dass der ursprüngliche Absender keine weiteren Daten empfängt.

INVALID (Flows): Gibt an, dass das Paket nicht identifiziert werden kann oder keinen Zustand aufweist.

Zum Beispiel:

- Ein TCP-Paket landet auf einer Virtual Machine Scale Sets-Instanz, die keinen vorherigen Verlauf für dieses Paket hat

- Fehlerhafte CheckSum-Pakete

- Der Tabelleneintrag für die Verbindungsnachverfolgung ist voll, und neue Verbindungen können nicht akzeptiert werden

- Übermäßig verzögerte ACK-Pakete

Aktivieren Sie das Ablaufverfolgungsprotokoll mithilfe der folgenden Azure PowerShell-Befehle, oder navigieren Sie im Portal, und suchen Sie nach "TCP-Verbindungsprotokollierung aktivieren":

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Es kann mehrere Minuten dauern, bis diese Änderung wirksam wird. Nach Registrierung des Features sollten Sie eine Aktualisierung von Azure Firewall in Betracht ziehen, damit die Änderung sofort wirksam wird.

Um den Status der AzResourceProvider-Registrierung zu überprüfen, können Sie diesen Azure PowerShell-Befehl ausführen:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Um das Protokoll zu deaktivieren, können Sie die Registrierung mit dem folgenden Befehl aufheben oder im vorherigen Portalbeispiel „Registrierung aufheben“ auswählen.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Informationen zum Erstellen einer Diagnoseeinstellung und zum Aktivieren der ressourcenspezifischen Tabelle finden Sie unter Erstellen von Diagnoseeinstellungen in Azure Monitor.

Tabellen in Azure Monitor-Protokollen

Dieser Abschnitt bezieht sich die für diesen Service relevanten Azure-Monitor-Protokolltabellen, die für die Abfrage durch Protokollanalyse mit Kusto-Abfragen zur Verfügung stehen. Diese Tabellen enthalten Ressourcenprotokolldaten und möglicherweise mehr, je nachdem, was erfasst und an sie weitergeleitet wird.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Aktivitätsprotokoll

In der verknüpften Tabelle sind die Vorgänge aufgeführt, die im Aktivitätsprotokoll für diesen Dienst aufgezeichnet werden können. Diese Operationen sind eine Teilmenge aller möglichen Ressourcenanbietervorgänge im Aktivitätsprotokoll.

Weitere Informationen zum Schema von Aktivitätsprotokolleinträgen finden Sie unter Ereignisschema des Azure-Aktivitätsprotokolls.

Zugehöriger Inhalt

- Eine Beschreibung der Überwachung der Azure-Firewall finden Sie unter Überwachen der Azure-Firewall .

- Weitere Informationen zur Überwachung von Azure-Ressourcen finden Sie unter Überwachen von Azure-Ressourcen mit Azure Monitor.